Los ciberdelincuentes utilizan muchos tipos diferentes de software malicioso, o malware, para llevar a cabo sus actividades. El malware es cualquier código que se puede utilizar para robar datos, eludir los controles de acceso o causar daño o comprometer un sistema. Saber cuáles son los diferentes tipos y cómo se propagan es clave para contenerlos y eliminarlos. El “malware”, abreviatura de “software malicioso”, abarca los virus, gusanos, troyanos, ransomware y spyware. En algunos casos, el malware puede infectar una red y permanecer latente por días o incluso semanas. Los mejores programas antimalware no solo detectan la entrada de malware, sino que también hacen un seguimiento constante de los archivos para detectar anomalías, eliminar malware y reparar daños.

Virus: Un virus es un tipo de programa informático que, cuando se ejecuta, se replica y se adjunta a otros archivos ejecutables, como un documento, insertando su propio código. La mayoría de los virus requieren la interacción del usuario final para iniciar la activación y se pueden escribir para que actúen en una fecha u hora específica. Los virus pueden ser relativamente inofensivos, como los que muestran una imagen divertida. O pueden ser destructivos, como los que modifican o eliminan datos. Los virus también pueden programarse para mutar a fin de evitar la detección. La mayoría de los virus ahora se esparcen por unidades USB, discos ópticos, recursos de red compartidos o correo electrónico.

Tipos de Virus

Existen diversas clasificaciones de los virus. Cada una de ellas clasifica según una característica, ya sea dependiendo de la técnica usada, su origen, lugar donde se esconde, ficheros a los que ataca, daños que produce, etc. No se puede considerar que ninguna de estas clasificaciones sea errónea, ya que muchas de ellas tienen muchos puntos en común. A pesar de que todos se pueden considerar virus, los hemos separado en distintas “categorías”:

Virus residentes: Este tipo de virus se oculta en la memoria principal del sistema (RAM) de tal manera que pueden controlar todas las operaciones realizadas en el Sistema Operativo, pudiendo así infectar todos los archivos que deseen. Normalmente sus creadores le indican una serie de condiciones (fecha, hora,…) bajo las cuales llevará a cabo la acción para la cual fue programado.

Virus de acción directa: Estos virus no se ocultan en la memoria. Su funcionamiento consiste en que, una vez cumplida una determinada condición, actuarán buscando los ficheros a infectar. Este tipo de virus se puede desinfectar totalmente y recuperar los archivos infectados.

Virus de sobreescritura: Se escriben dentro del contenido del fichero infectado, haciendo que pueda quedar inservible. Se ocultan por encima del fichero de tal forma que la única manera de desinfectarlo es borrar dicho archivo, perdiendo así su contenido.

Retrovirus: Un Retrovirus es un tipo de virus cuyo objetivo principal es atacar a los antivirus, ya sea de una forma genérica o un ataque a un antivirus específico. En sí mismo no produce ningún daño al sistema, sino que simplemente permiten la entrada de otros virus destructivos que lo acompañan en el código.

Virus multipartites: Tipo de virus muy complejo que ataca mediante el uso de diferentes técnicas, infectando tantos programas, macros, discos, etc. Sus efectos suelen ser bastante dañinos.

Virus de macro: Se caracterizan por infectar los ficheros que sean creados con aplicaciones que usen macros (Word, Excel, PowerPoint, Corel Draw, …). Las macros son pequeños programas asociados a los ficheros cuya función es automatizar conjuntos de operaciones complejas. Esto permite que en un documento de texto al existir un pequeño programa en su interior, dicho programa y en consecuencia dicho documento pueda ser infectado. Al abrirse, guardarse, realizar algún tipo de operación, puede que alguna de las macros se ejecute, en cuyo caso si contiene virus, se ejecutará. La mayoría de las aplicaciones que utilizan macros están protegidas, pero aun así existen virus que esquivan dichas protecciones.

Virus de enlace o directorio: La característica principal de este tipo de virus reside en modificar la dirección que indica donde se almacena un fichero. Así, cuando queramos ejecutar un fichero, si a dicho fichero se le ha modificado la dirección se ejecutará el virus produciéndose la infección. Los ficheros se ubican en determinadas direcciones (compuestas básicamente por unidad de disco y directorio), que el sistema operativo conoce para poder localizarlos y trabajar con ellos. Una vez producida la infección, resulta imposible localizar y trabajar con los ficheros originales.

Virus de fichero: Infectan programas o ficheros ejecutables, por lo que al ejecutarse dicho fichero el virus se activará y llevará a cabo las acciones para las cuales ha sido creado. La mayoría de los virus existentes son de este tipo.

Virus de compañía: Clase de virus de fichero que como su nombre indica acompañan a otros ficheros existentes antes de llegar al sistema. Pueden ser residentes o de acción directa. Su modo de actuar consiste en o bien esperar ocultos en la memoria hasta que se produzca la ejecución de algún programa o bien actuar directamente haciendo copias de sí mismo.

Virus encriptados: Más que un tipo de virus, son una técnica que usan diversos virus, los cuales se descifran ellos mismos para poderse ejecutar y acto seguido se vuelven a cifrar. De esta manera lo que intentan es evitar o dificultar ser detectados por los antivirus.

Virus polimórficos: La diferencia esencial con los virus encriptados reside en que éstos se cifran/descifran de forma distinta en cada una de sus infecciones. Así consiguen impedir que los antivirus los localicen a través de la búsqueda de cadenas o firmas. Por esta característica, este tipo de virus son los más difíciles de detectarse.

Virus falsos: Hoy en día han surgido ciertos mensajes de correo electrónico, o programas, que pueden ser confundidos con virus. El principal tipo son los hoaxes, emails engañosos que pretenden alarmar sobre supuestos virus. Tratan de engañar al usuario proponiendo una serie de acciones a realizar para eliminar dicho virus que en realidad no existe. Lo más probable es que dichas acciones sean dañinas.

Métodos de Infección

A la hora de realizar la infección se pueden utilizar diferentes técnicas. Algunas podrían ser las siguientes:

Añadidura o empalme: Consiste en agregar al final del archivo ejecutable el código del virus, para que así una vez se ejecute el archivo, el control pase primeramente al virus y tras ejecutar la acción que desee, volverá al programa haciendo que funcione de manera normal. El inconveniente de esta técnica es que el tamaño del archivo será mayor que el original haciendo que sea más fácil su detección.

Inserción: No es una técnica muy usada por los programadores de virus ya que requiere técnicas de programación avanzadas. El motivo es que este método consiste en insertar el código del virus en zonas de código no usadas dentro del programa infectado. Así lo que se consigue es que el tamaño del archivo no varíe, pero el detectar las zonas de código en donde puede ser insertado el virus es complejo.

Reorientación: Es una variante del método de inserción. Consiste en introducir el código del virus en zonas del disco que estén marcadas como defectuosas o en archivos ocultos del sistema. Al ejecutarse introducen el código en los archivos ejecutables infectados. La ventaja principal es que al no estar insertado en el archivo, su tamaño puede ser mayor con lo que podría tener una mayor funcionalidad. Como inconveniente se encuentra su fácil eliminación ya que bastaría con eliminar archivos ocultos sospechosos o con sobrescribir las zonas del disco marcadas como defectuosas.

Polimorfismo: Es el método más avanzado de contagio. Consiste en insertar el código del virus en un ejecutable al igual que el método de añadidura o empalme, pero para evitar que el tamaño del mismo aumente lo que realiza es una compactación del propio código del virus y del archivo infectado, haciendo que entre ambos el tamaño del archivo no aumente. Una vez se ejecuta el archivo, el virus actúa descompactando en memoria las partes del código que había compactado anteriormente. Esta técnica se podría mejorar usando métodos de encriptación para disfrazar el código del virus.

Sustitución: Es el método más primitivo. Consiste en sustituir el código del archivo infectado por el código del virus. Cuando se ejecuta, actúa únicamente el código del virus, infectando o eliminando otros archivos y terminando la ejecución del programa mostrando algún tipo de mensaje de error. La ventaja de esta técnica es que cada vez que se ejecuta se realizan “copias” del virus en otros archivos.

Tunneling: Técnica compleja usada por programadores de virus y antivirus para evitar las rutinas al servicio de interrupción y conseguir control directo sobre ésta. El demonio de protección de los antivirus cuelga de todas las interrupciones usadas por los virus, de tal forma que cuando un virus pretende escribir/abrir un ejecutable el antivirus recibe una alerta donde comprobará si es o no virus y le permite o no su acceso. Si la llamada no tiene peligro el módulo del antivirus llamará a la INT 21 original. De esta forma un virus con tunneling intentará obtener la dirección original de la INT 21 que está en algún lugar del módulo residente del antivirus. Si se consigue obtener esa dirección podrá acceder directamente a INT 21 sin necesidad de pasar por el antivirus. De esta forma le \»pasará por debajo\», lo \»tuneleará\».

Malware

Troyano: Este malware lleva a cabo operaciones maliciosas al enmascarar su verdadera intención. Puede parecer legítimo, pero, de hecho, es muy peligroso. Los troyanos aprovechan sus privilegios de usuario y se encuentran con mayor frecuencia en archivos de imagen, archivos de audio o juegos. A diferencia de los virus, los troyanos no se replican a sí mismos, sino que actúan como señuelo para colar software malicioso a los usuarios desprevenidos. Gran parte de estos son Rat: “Remote Access Trojan” o troyano de acceso remoto.

Gusanos: Este es un tipo de malware que se replica a sí mismo para propagarse de un ordenador a otro. A diferencia de un virus, que requiere un programa anfitrión para ejecutarse, los gusanos pueden ejecutarse por sí mismos. Aparte de la infección inicial del host, no requieren la participación del usuario y pueden propagarse muy rápidamente por la red. Los gusanos comparten patrones similares: aprovechan las vulnerabilidades del sistema, tienen una forma de propagarse y todos contienen código malicioso (carga útil) para dañar los sistemas informáticos o las redes. Los gusanos son responsables de algunos de los ataques más devastadores en Internet. En 2001, el gusano Code Red había infectado más de 300.000 servidores en solo 19 horas.

Spyware: Diseñado para rastrearlo y espiarlo, el software espía monitorea su actividad en línea y puede registrar cada tecla que presiona en el teclado, así como capturar casi todos sus datos, incluida información personal confidencial, como sus datos bancarios en línea. El software espía lo hace modificando la configuración de seguridad de sus dispositivos. El spyware con frecuencia se agrupa con el software legítimo o con troyanos.

Adware: El adware a menudo se instala con algunas versiones de software y está diseñado para entregar automáticamente anuncios a un usuario, la mayoría de las veces en un navegador web. ¡Lo sabes cuando lo ves! Es difícil ignorarlo cuando te enfrentas a anuncios emergentes constantes en tu pantalla. Es común que el adware venga con spyware.

Puerta trasera: Este tipo de malware se utiliza para obtener acceso no autorizado al omitir los procedimientos de autenticación normales para acceder a un sistema. Como resultado, los hackers pueden obtener acceso remoto a los recursos de una aplicación y emitir comandos remotos del sistema. Una puerta trasera funciona en segundo plano y es difícil de detectar.

Ransomware: El malware está diseñado para mantener cautivo un sistema o los datos que contiene hasta que se realice un pago. El ransomware generalmente funciona cifrando sus datos para que no pueda acceder a ellos. Algunas otras versiones de ransomware pueden aprovechar vulnerabilidades específicas del sistema para bloquearlo. El ransomware a menudo se propaga a través de correos electrónicos de phishing que lo alientan a descargar un archivo adjunto malicioso o a través de una vulnerabilidad.

Scareware: Este es un tipo de malware que utiliza tácticas de «miedo» para engañarlo para que tome una acción específica. El scareware consiste principalmente en ventanas emergentes que aparecen para advertirle que su sistema está en riesgo y necesita ejecutar un programa específico para que vuelva a funcionar normalmente. Si acepta ejecutar el programa específico, su sistema se infectará con malware.

Rootkit: Este malware está diseñado para modificar el sistema operativo para crear una puerta trasera, que los atacantes pueden usar para acceder a su computadora de forma remota. La mayoría de los rootkits aprovecha las vulnerabilidades de software para ganar acceso a recurso que normalmente no debería ser accesibles (escalada de privilegios) y modificar los archivos del sistema. Los rootkits también pueden modificar las herramientas de monitoreo y análisis forense del sistema, lo que los hace muy difíciles de detectar. En la mayoría de los casos, un equipo infectado por un rootkit debe borrarse y reinstalarse cualquier software necesario.

“Los Antivirus solo corretean a los virus y nunca los van a alcanzar”

Síntomas del malware

Independientemente del tipo de malware con el que se ha infectado un sistema, estos son síntomas frecuentes de malware. Entre ellos se encuentran:

- Un aumento en el uso de la unidad de procesamiento central (CPU), lo que ralentiza el dispositivo.

- El equipo se congela o se bloquea con frecuencia.

- Ena disminución en la velocidad de navegación web.

- Problemas inexplicables con las conexiones de red.

- Archivos modificados o eliminados.

- Una presencia de archivos, programas o iconos de escritorio desconocidos.

- Se ejecutan procesos o servicios desconocidos.

- Los programas se cierran o reconfiguran solos.

- Se envían correos electrónicos sin el conocimiento o el consentimiento del usuario.

Métodos de infiltración

Ingeniería social: Es la manipulación a las personas para que realicen acciones o divulguen información confidencial. Los ingenieros sociales con frecuencia dependen de la disposición de las personas para ayudar, pero también se aprovechan de sus vulnerabilidades. Por ejemplo, un atacante llamará a un empleado autorizado con un problema urgente que requiere acceso inmediato a la red y apelará a la vanidad o la codicia del empleado o invocará la autoridad mediante el uso de técnicas de eliminación de nombres para obtener este acceso.

Pretexto: Esto es cuando un atacante llama a una persona y miente en el intento de obtener acceso a datos privilegiados. Por ejemplo, fingir que necesita los datos personales o financieros de una persona para confirmar su identidad.

Infiltración (tailgating): Esto es cuando un atacante sigue rápidamente a una persona autorizada a un lugar seguro.

Una cosa por otra (quid pro quo): Esto sucede cuando un hacker solicita información personal de una parte a cambio de algo, como un regalo gratis.

Denegación de servicio

Los ataques de denegación de servicio (DoS) son un tipo de ataque de red que es relativamente sencillo de llevar a cabo, incluso por parte de un atacante no cualificado. Un ataque DoS da como resultado cierto tipo de interrupción del servicio de red a los usuarios, los dispositivos o las aplicaciones.

Cantidad abrumadora de tráfico: Esto es cuando se envía una gran cantidad de datos a una red, a un host o a una aplicación a una velocidad que no pueden procesar. Esto ocasiona una disminución de la velocidad de transmisión o respuesta o una falla en un dispositivo o servicio.

Paquetes malicioso formateados: Un paquete es una colección de datos que fluye entre una computadora o aplicación de origen y una receptora a través de una red, como Internet. Cuando se envía un paquete con formato malicioso, el receptor no puede manejarlo. Por ejemplo, si un atacante reenvía paquetes que contienen errores o paquetes formateados incorrectamente que no pueden ser identificados por una aplicación, esto hará que el dispositivo receptor funcione muy lentamente o se bloquee. Los ataques de DoS se consideran un riesgo importante porque pueden interrumpir fácilmente la comunicación y causar una pérdida significativa de tiempo y dinero.

DoS distribuido: Un ataque DoS distribuido (DDoS) es similar a un ataque DoS pero proviene de múltiples fuentes coordinadas. Por ejemplo:

- Un atacante crea una red (botnet) de hosts infectados llamados zombies, que son controlados por sistemas de manejo.

- Las computadoras zombis constantemente analizan e infectan más hosts, creando más y más zombis.

- Cuando está listo, el hacker proporciona instrucciones a los sistemas manipuladores para que los botnet de zombies lleven a cabo un ataque de DDoS.

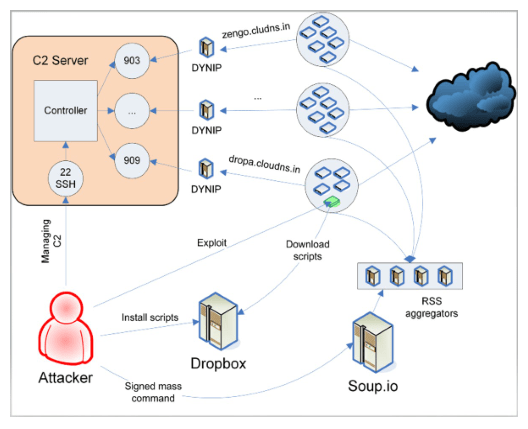

Botnet

Una computadora bot se infecta generalmente por visitar un sitio web, abrir un elemento adjunto de correo electrónico o abrir un archivo de medios infectado. Una botnet es un grupo de bots, conectados a través de Internet, que pueden ser controlados por un individuo o grupo malintencionado. Puede tener decenas de miles, o incluso cientos de miles, de bots que normalmente se controlan a través de un servidor de comando y control.

Estos bots se pueden activar para distribuir malware, lanzar ataques DDoS, distribuir correo electrónico no deseado o ejecutar ataques de contraseña por fuerza bruta. Los ciberdelincuentes suelen alquilar botnets a terceros con fines nefastos. Muchas organizaciones, como Cisco, fuerzan las actividades de red a través de filtros de tráfico de botnet para identificar cualquier ubicación de botnet.

- Los bots infectados intentan comunicarse con un host de comando y control Internet

- El filtro de botnet de Firewall de Cisco es una función que detecta el tráfico procedente de dispositivos infectados con el código de botnet malicioso.

- El servicio Cisco Security Intelligence Operations (SIO) basado en la nube envía filtros actualizados al firewall que coinciden con el tráfico de las nuevas botnets conocidas.

- Las alertas se envían al equipo de seguridad interno de Cisco para notificarles sobre los dispositivos infectados que generan tráfico malicioso para que puedan prevenirlos, mitigarlos y remediarlos.

Envenenamiento SEO

Probablemente hayas oído hablar de la optimización de motores de búsqueda o SEO que, en términos simples, se trata de mejorar el sitio web de una organización para que gane una mayor visibilidad en los resultados de los motores de búsqueda. Los motores de búsqueda como Google funcionan presentando una lista de páginas web a los usuarios en función de su consulta de búsqueda. Estas páginas web se clasifican de acuerdo con la relevancia de su contenido.

Aunque muchas empresas legítimas se especializan en la optimización de sitios web para mejorar su posición, los atacantes utilizan el SEO para hacer que un sitio web malicioso aparezca más arriba en los resultados de la búsqueda. Esta técnica se denomina envenenamiento SEO. El objetivo más común del envenenamiento de SEO es aumentar el tráfico a sitios maliciosos que pueden albergar malware o intentar ingeniería social.

Ataques y Descifrado de contraseñas de Wi-Fi

Disfrutas de tu almuerzo en la cantina cuando un colega se te acerca. Parecen angustiados. Explican que parece que no pueden conectarse a la red Wi-Fi pública en su teléfono y preguntan si tiene la contraseña de Wi-Fi privada a mano para que puedan comprobar que su teléfono funciona. ¿Cómo respondería a esto? Deberías decir: \»No estoy seguro de que se nos permita usar la red Wi-Fi privada.» «Déjame consultarlo primero con mi gerente\» Este colega podría estar llevando a cabo un ataque de ingeniería social, manipulándolo para que proporcione la contraseña utilizada para proteger la red inalámbrica privada de la organización.

Nunca puedes ser demasiado cuidadoso. Los hackers tienen otras técnicas bajo la manga. Algunos usan ataques de fuerza bruta, probando posibles combinaciones de contraseñas para intentar adivinar una contraseña. Otros pueden identificar contraseñas sin cifrar escuchando y capturando los paquetes enviados en la red. Esto se denomina rastreo de red. Si la contraseña está cifrada, el atacante aún puede revelarla mediante una herramienta de decodificación de contraseñas.

Ataques de contraseña: La introducción de un nombre de usuario y una contraseña es una de las formas más populares de autenticarse en un sitio web. Por lo tanto, descubrir su contraseña es una forma fácil para que los ciberdelincuentes accedan a su información más valiosa.

Pulverización de contraseña: Esta técnica intenta obtener acceso a un sistema «rociando» algunas contraseñas de uso común en un gran número de cuentas. Por ejemplo, un ciberdelincuente utiliza «Password123» con muchos nombres de usuario antes de volver a intentarlo con una segunda contraseña de uso común, como «qwerty». Esta técnica permite que el perpetrador permanezca sin ser detectado, ya que evita los bloqueos frecuentes de la cuenta.

Ataques de diccionario: Un hacker intenta sistemáticamente todas las palabras de un diccionario o una lista de palabras de uso común como contraseña en un intento de ingresar a una cuenta protegida con contraseña.

Ataques por fuerza bruta: Son la forma más simple y más utilizada de obtener acceso a un sitio protegido con contraseña. Los ataques de fuerza bruta ven a un atacante utilizando todas las combinaciones posibles de letras, números y símbolos en el espacio de contraseñas hasta que lo hacen bien.

Ataques arco iris: Las contraseñas de un sistema informático no se almacenan como texto sin formato, sino como valores con hash (valores numéricos que identifican datos de forma única). Una tabla arcoíris es un gran diccionario de valores hash precalculados y las contraseñas a partir de las cuales se calcularon. A diferencia de un ataque de fuerza bruta que tiene que calcular cada hash, un ataque de arco iris compara el hash de una contraseña con los almacenados en la tabla rainbow. Cuando un atacante encuentra una coincidencia, identifica la contraseña utilizada para crear el hash.

Interceptación de tráfico: El texto sin formato o las contraseñas sin cifrar pueden ser leídas fácilmente por otras personas y máquinas al interceptar las comunicaciones. Si almacena una contraseña en texto claro y legible, cualquier persona que tenga acceso a su cuenta o dispositivo, ya sea autorizado o no, podrá leerlo.

Tiempos de craqueo: Llevar a cabo ataques de fuerza bruta implica que el atacante intente varias combinaciones posibles en un intento de adivinar la contraseña. Estos ataques generalmente involucran un archivo de lista de palabras, un archivo de texto que contiene una lista de palabras de un diccionario. Un programa como Ophcrack, L0phtCrack, THC Hydra, RainbowCrack o Medusa probará cada palabra y combinación común hasta que encuentre una coincidencia. Debido a que los ataques de fuerza bruta toman tiempo, las contraseñas complejas toman mucho más tiempo en adivinar.

ATP – Amenazas persistentes avanzadas

Los atacantes también logran infiltrarse a través de amenazas persistentes avanzadas (APT): una operación avanzada, sigilosa, de múltiples fases y a largo plazo contra un objetivo específico. Por estas razones, un atacante individual a menudo carece de las habilidades, los recursos o la persistencia para realizar APTs. Debido a la complejidad y al nivel de habilidad requerido para llevar a cabo un ataque de este tipo, una APT generalmente está bien financiada y generalmente apunta a organizaciones o naciones por razones comerciales o políticas. Su objetivo principal es implementar malware personalizado en uno o más de los sistemas del objetivo y permanecer allí sin ser detectado.

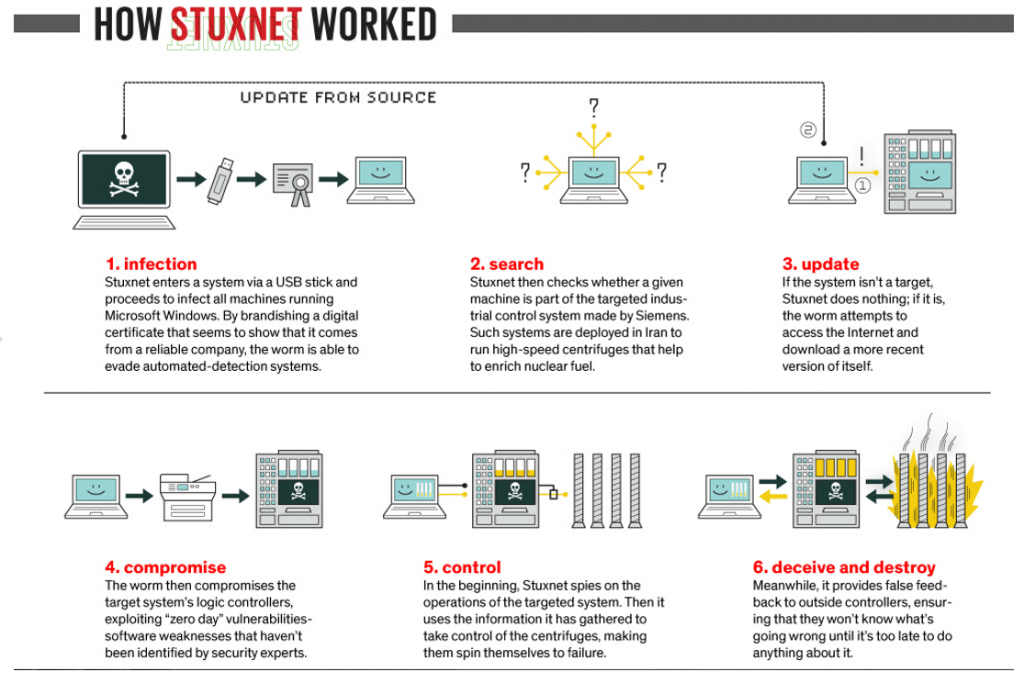

Stuxnet: ejemplo de malware diseñado para espiar y subvertir los sistemas de procesos industriales. Desarrollado en el 2005, Stuxnet no afecta a las computadores que no participan en el enriquecimiento de uranio; su objetivo es alterar la programación de los controladores lógicos programables (PLC) que controlan la maquinaria industrial para no funcionen de manera adecuada, según varios investigadores fue creado por agencias de inteligencia de Estados Unidos e Israel para atacar las instalaciones nucleares de Irán. https://attack.mitre.org/groups/

ATP para ver anime

Durante 8 años, un hacker operó una botnet IoT masiva solo para descargar videos de Anime. La red de bots consistía únicamente en dispositivos D-Link NAS y NVR y la red de bots alcanzó un máximo de 10 000 bots en 2015. Durante casi ocho años, un hacker ha secuestrado silenciosamente NVR (grabadoras de video en red) y dispositivos NAS (almacenamiento conectado a la red) de D-Link en una botnet que tenía el único propósito de conectarse a sitios web en línea y descargar videos de anime. Llamada Cereals y detectada por primera vez en 2012, la botnet alcanzó su punto máximo en 2015 cuando acumuló más de 10,000 bots.

Sin embargo, a pesar de su tamaño, la red de bots operaba sin ser detectada por la mayoría de las empresas de ciberseguridad. Actualmente, Cereals está desapareciendo lentamente, ya que los dispositivos D-Link vulnerables de los que se alimentó durante todos estos años han comenzado a envejecer y sus propietarios los están retirando. Además, el declive de la botnet también se aceleró cuando una cepa de ransomware llamada Cr1ptT0r eliminó el malware Cereals de muchos sistemas D-Link en el invierno de 2019.

Pero a pesar de explotar solo una vulnerabilidad, la botnet estaba bastante avanzada. Cereals mantuvo hasta cuatro mecanismos de puerta trasera para acceder a los dispositivos infectados, intentó parchear los sistemas para evitar que otros atacantes los secuestraran y administró bots infectados en doce subredes más pequeñas.

¿Un proyecto de afición? Lo más probable es que la red de bots fuera un proyecto de pasatiempo. En primer lugar, la red de bots explotó una sola vulnerabilidad durante los ocho años de vida de la red de bots, sin siquiera molestarse en expandir su operación a otros sistemas más allá de los NAS y NVR de D-Link. En segundo lugar, la red de bots nunca se desvió de su propósito de extracción de videos de Anime. Forcepoint dijo que la botnet no ejecutó ataques DDoS, ni encontró evidencia de que la botnet intentara acceder a los datos del usuario almacenados en los dispositivos NAS y NVR. Todo esto sugiere que el autor de la botnet nunca tuvo intenciones criminales al construir Cereals. Una botnet que parece haber tenido un solo propósito: descargar videos de Anime.

Spoofing

El spoofing consiste en usurpar una identidad electrónica para ocultar la propia identidad y así cometer delitos en Internet. La suplantación de identidad, en lo que respecta a la ciberseguridad, es cuando alguien o algo pretende ser otra cosa en un intento de ganar nuestra confianza, obtener acceso a nuestros sistemas, robar datos, robar dinero o propagar malware. Los ataques de suplantación de identidad vienen en muchas formas, incluyendo:

- Suplantación de correo electrónico

- Suplantación de sitios web y/o URL

- Suplantación de identificador de llamadas

- Suplantación de mensajes de texto

- Suplantación de GPS

- Ataques man-in-the-middle

- Suplantación de extensión

- Suplantación de IP

- Suplantación facial

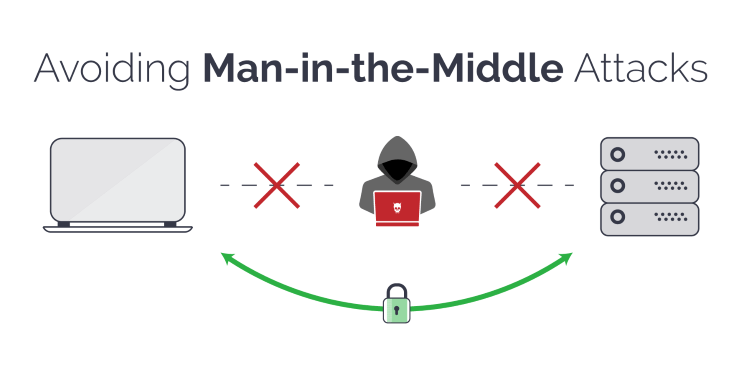

MiTM – Ataques en el camino

Los atacantes en ruta interceptan o modifican las comunicaciones entre dos dispositivos, como un navegador web y un servidor web, ya sea para recopilar información de uno de los dispositivos o para hacerse pasar por uno de ellos. Este tipo de ataque también se conoce como ataque de hombre en el medio. Un ataque MiTM ocurre cuando un ciberdelincuente toma el control de un dispositivo sin que el usuario lo sepa. Con ese nivel de acceso, el atacante puede interceptar y capturar información sobre el usuario antes de retransmitirla a su destino. Estos tipos de ataques se utilizan a menudo para robar información financiera. Hay muchos tipos de malware que poseen capacidades de ataque MiTM.

MitMo: Una variación del hombre en el medio, es un tipo de ataque utilizado para tomar el control de un dispositivo móvil. Cuando está infectado, el dispositivo móvil recibe instrucciones de filtrar información confidencial del usuario y enviarla a los atacantes. ZeUS es un ejemplo de paquete de malware con capacidades MitMO. Permite a los atacantes capturar silenciosamente los mensajes SMS de verificación en dos pasos que se envían a los usuarios.

ENVENENAMIENTO ARP:

El patrón de ataque típico que se construye sobre un envenenamiento y suplantación ARP permite interceptar/modificar todas las comunicaciones entre dos equipos que se encuentren en el mismo segmento de red que el atacante (o entre un equipo y su puerta de enlace). Este ataque se suele denominar Man in the Middle (MitM). Aunque es un ataque muy frecuente a este nivel, si el envenenamiento y suplantación se producen en una capa superior de la pila de protocolos con el mismo objetivo, también se suele denominar así el ataque.

Primera fase de un ataque MitM típico: envenenamiento de las dos caché ARP de las víctimas: Si te fijas, en la figura se muestra cómo el atacante consigue ubicarse en medio de las comunicaciones entre los equipos A y B, envenenando sus dos cachés ARP. De esta manera, suplanta al equipo B desde el punto de vista de A, y suplanta al equipo A desde el punto de vista de B. Las tramas ARP Reply con este envenenamiento deben enviarse periódicamente para que se mantenga el engaño en el tiempo.

Segunda fase de un ataque MitM típico: intercepción/modificación de las comunicaciones y re-envío: En la figura se muestra cómo a partir de este envenenamiento doble el atacante se sitúa en medio de las comunicaciones entre A y B, pudiendo interceptar (y si entra dentro de sus objetivos, y la integridad de las comunicaciones no está adecuadamente protegida, modificar) el tráfico que va de A a B y el que va de B a A. Si el tráfico está cifrado, será necesario combinar este ataque con uno de CRACKEO para romper el sistema criptográfico empleado para proteger las comunicaciones.

Desgraciadamente en redes de área local en las que se confía en el resto de los equipos, la mayoría de las veces el tráfico va en texto claro. Por eso es uno de los patrones más utilizados para robar credenciales (usuarios y contraseñas, que en muchos casos van en claro) y todo tipo de datos e información. Es un ataque que puede afectar a la confidencialidad, a la integridad y al control de acceso; en todos los casos con consecuencias muy severas.

Aunque el tráfico por la red y las latencias de las comunicaciones aumentan debido a este tipo ataque, si el atacante envía periódicamente las tramas ARP Reply para mantener el envenenamiento y realiza correctamente los re-envíos para no levantar sospechas, no son grandes alteraciones y, por lo tanto, son ataques difíciles de detectar.

Aprovechamiento de las vulnerabilidades de seguridad

Las vulnerabilidades de seguridad son cualquier tipo de defecto en software o hardware. Un programa escrito para aprovechar una vulnerabilidad de seguridad conocida se denomina exploit. Un ciberdelincuente puede utilizar un exploit contra una vulnerabilidad para llevar a cabo un ataque, cuyo objetivo es obtener acceso a un sistema, a los datos que aloja o a un recurso específico.

Vulnerabilidades de hardware: Las vulnerabilidades de hardware se presentan a menudo mediante defectos de diseño del hardware. Por ejemplo, el tipo de memoria denominada RAM consiste básicamente en muchos condensadores (un componente que puede contener una carga eléctrica) instalados muy cerca unos de otros. Sin embargo, pronto se descubrió que, debido a su proximidad, los cambios aplicados a uno de estos condensadores podrían influir en los condensadores vecinos. Por esta falla de diseño, se generó un exploit llamada Rowhammer. Al acceder repetidamente (martillar) a una fila de memoria, el exploit Rowhammer desencadena interferencias eléctricas que eventualmente corrompen los datos almacenados dentro de la RAM.

Meltdown y Spectre: Dos vulnerabilidades de hardware que afectan a casi todas las unidades de procesamiento central (CPU) lanzadas desde 1995 en computadoras de escritorio, computadoras portátiles, servidores, teléfonos inteligentes, dispositivos inteligentes y servicios en la nube. Los atacantes que explotan estas vulnerabilidades pueden leer toda la memoria de un sistema determinado (Meltdown), así como los datos manejados por otras aplicaciones (Spectre). Las explotaciones de vulnerabilidad Meltdown y Spectre se denominan ataques de canal lateral (la información se obtiene de la implementación de un sistema informático).

Tienen la capacidad de comprometer grandes cantidades de datos de memoria porque los ataques se pueden ejecutar varias veces en un sistema con muy pocas posibilidades de que se produzca un bloqueo u otro error. Las vulnerabilidades de hardware son específicas de los modelos de dispositivos y generalmente no se ven atacadas por intentos comprometedores aleatorios. Si bien las vulnerabilidades de hardware son más comunes en ataques altamente dirigidos, la protección tradicional contra malware y una buena seguridad física son una protección suficiente para el usuario cotidiano.

Vulnerabilidades de software: Suelen ser provocadas por errores en el sistema operativo o en el código de la aplicación.

SynFul Knock descubierta en el sistema operativo de interconexión de redes (IOS) de Cisco en 2015: La vulnerabilidad SynFUL Knock permitió a los atacantes obtener el control de los enrutadores de nivel empresarial, como los enrutadores ISR de Cisco, desde los cuales podían monitorear todas las comunicaciones de red e infectar otros dispositivos de red. Esta vulnerabilidad se introdujo en el sistema cuando una versión alterada de IOS se instaló en los routers. Para evitar esto, verifique siempre la integridad de la imagen de IOS descargada y limite el acceso físico al equipo solo al personal autorizado.

Fuzzing

Un ataque fuzzing es un proceso automatizado utilizado para encontrar vulnerabilidades de aplicaciones. Consiste en insertar cantidades masivas de datos aleatorios, o fuzz, en el código fuente y observar los resultados. Es comúnmente utilizado por los equipos de ciberseguridad por sus habilidades de bajo costo y ahorro de tiempo que requieren poco o ningún conocimiento o evaluación del sistema objetivo de antemano. Por las mismas razones, los hackers también aprovechan el fuzzing para encontrar vulnerabilidades de aplicaciones explotables. Un ataque de fuzzing exitoso saca a la luz áreas propensas a la intrusión cibernética maliciosa, la inserción de código y la recuperación de datos, poniendo a las aplicaciones en peligro de un ataque grave a las aplicaciones.

Categorización de vulnerabilidades de software

Desbordamiento de búfer: Los búferes son áreas de memoria asignadas a una aplicación. Se produce una vulnerabilidad cuando los datos se escriben más allá de los límites de un búfer. Al cambiar los datos más allá de los límites de un búfer, la aplicación puede acceder a la memoria asignada a otros procesos. Esto puede provocar un bloqueo del sistema o comprometer los datos, o proporcionar una escalada de privilegios.

Entrada no validada: Los programas a menudo requieren la entrada de datos, pero estos pueden tener contenido malicioso, diseñado para obligar al programa a comportarse de forma no deseada. Por ejemplo, considere un programa que recibe una imagen para procesarla. Un usuario malintencionado podría crear un archivo de imagen con dimensiones de imagen no válidas. Las dimensiones creadas maliciosamente podrían forzar al programa a asignar búferes de tamaños incorrectos e imprevistos:

Condiciones de carrera: Esta vulnerabilidad describe una situación en la que la salida de un evento depende de salidas ordenadas o programadas. Una condición de carrera se convierte en una fuente de vulnerabilidad cuando los eventos ordenados o cronometrados requeridos no ocurren en el orden correcto o en el momento adecuado.

Debilidad en las Prácticas de Seguridad: Los sistemas y los datos confidenciales se pueden proteger mediante técnicas como la autenticación, la autorización y el cifrado. Los desarrolladores deben ceñirse al uso de técnicas de seguridad y bibliotecas que ya hayan sido creadas, probadas y verificadas y no deben intentar crear sus propios algoritmos de seguridad. Es probable que solo introduzcan nuevas vulnerabilidades.

Problemas de control de acceso: El control de acceso es el proceso de controlar quién hace qué y va desde administrar el acceso físico al equipo hasta dictar quién tiene acceso a un recurso, como un archivo, y qué pueden hacer con él, como leer o cambiar el archivo. Muchas vulnerabilidades de seguridad se generan por el uso incorrecto de los controles de acceso. Casi todos los controles de acceso y las prácticas de seguridad pueden superarse si un atacante tiene acceso físico al equipo objetivo.

Por ejemplo, independientemente de la configuración de permisos de un archivo, un hacker puede omitir el sistema operativo y leer los datos directamente del disco. Por lo tanto, para proteger la máquina y los datos que contiene, se debe restringir el acceso físico y se deben utilizar técnicas de cifrado para proteger los datos contra robos o corrupción.

Actualizaciones de software: El objetivo de las actualizaciones de software es mantenerse actualizado y evitar el aprovechamiento de vulnerabilidades. Microsoft, Apple y otros productores de sistemas operativos lanzan parches y actualizaciones casi todos los días y las empresas u organizaciones responsables de las aplicaciones, como los navegadores web, las aplicaciones móviles y los servidores web, suelen actualizarlas. A pesar de que las organizaciones se esfuerzan mucho en encontrar y reparar vulnerabilidades de software, se descubren nuevas vulnerabilidades con regularidad. Es por eso que algunas organizaciones utilizan investigadores de seguridad de terceros que se especializan en encontrar vulnerabilidades en el software, o realmente invierten en sus propios equipos de pruebas de penetración dedicados a buscar, encontrar y parchear las vulnerabilidades del software antes de que puedan ser explotadas.

Project Zero de Google es un gran ejemplo de esta práctica. Después de descubrir una serie de vulnerabilidades en varios software utilizados por los usuarios finales, Google formó un equipo permanente dedicado a encontrar vulnerabilidades de software. Puede obtener más información sobre la investigación de seguridad de Google aquí.

Criptomonedas

La criptomoneda es dinero digital que se puede utilizar para comprar bienes y servicios, utilizando técnicas de cifrado sólidas para asegurar las transacciones en línea. Los bancos, los gobiernos e incluso empresas como Microsoft y AT&T son muy conscientes de su importancia y se están sumando al tren de las criptomonedas. Los propietarios de criptomonedas guardan su dinero en «billeteras» virtuales encriptadas. Cuando se lleva a cabo una transacción entre los propietarios de dos billeteras digitales, los detalles se registran en un registro electrónico descentralizado o en un sistema de cadena de bloques (blockchain). Esto significa que se lleva a cabo con cierto grado de anonimato y se autogestiona, sin interferencias de terceros, como bancos centrales o entidades gubernamentales.

Aproximadamente cada diez minutos, computadoras especiales recopilan datos sobre las últimas transacciones en criptomonedas, convirtiéndolas en acertijos matemáticos para mantener la confidencialidad. Estas transacciones se verifican a través de un proceso técnico y altamente complejo conocido como «minería». Este paso suele implicar a un ejército de «mineros» que trabajan en PC de alta gama para resolver acertijos matemáticos y autenticar transacciones.Una vez verificado, el libro mayor se actualiza y se copia y distribuye electrónicamente en todo el mundo a cualquier persona que pertenezca a la red blockchain, completando efectivamente una transacción.

Criptojacking: El criptojacking es una amenaza emergente que se esconde en la computadora, el teléfono móvil, la tableta, la computadora portátil o el servidor de un usuario, utilizando los recursos de esa máquina para «minar» criptomonedas sin el consentimiento o el conocimiento del usuario. ¡Muchas víctimas del criptojacking ni siquiera sabían que habían sido hackeados hasta que era demasiado tarde!

Recuerde:

- Enviar información confidencial por correo electrónico, como contraseñas en texto sin formato, es extremadamente arriesgado y es una debilidad en las prácticas de seguridad. Esta información debe, como mínimo, estar cifrada.

- Los empleados anteriores no deben tener acceso a la información de los clientes cuando abandonan una empresa. Se trata de un problema grave de control de acceso.

- Los nuevos usuarios deben validarse antes de que se pueda hacer cualquier otra cosa con sus datos. El uso de una dirección de correo electrónico con formato incorrecto para iniciar sesión es un error de entrada no validado.