El modelo OSI: una descripción general

El modelo OSI es un modelo estandarizado que utilizamos para demostrar la teoría detrás de las redes informáticas. El modelo OSI consta de siete capas:

Capa 7 — Aplicación:

La capa de aplicación del modelo OSI proporciona esencialmente opciones de red a los programas que se ejecutan en una computadora. Funciona casi exclusivamente con aplicaciones, proporcionando una interfaz para que la utilicen con el fin de transmitir datos. Cuando los datos se entregan a la capa de aplicación, se transmiten a la capa de presentación.

Capa 6 — Presentación:

La capa de presentación recibe datos de la capa de aplicación. Estos datos tienden a estar en un formato que la aplicación entiende, pero no necesariamente en un formato estandarizado que pueda ser entendido por la capa de la aplicación en la computadora receptora. La capa de presentación traduce los datos a un formato estandarizado, además de manejar cualquier encriptación, compresión u otras transformaciones de los datos. Con esto completo, los datos se pasan a la capa de sesión.

Capa 5 — Sesión:

Cuando la capa de sesión recibe los datos con el formato correcto de la capa de presentación, busca si puede establecer una conexión con la otra computadora a través de la red. Si no puede, devuelve un error y el proceso no continúa. Si una sesión puede ser establecida, entonces es trabajo de la capa de sesión mantenerlo, así como cooperar con la capa de sesión de la computadora remota para sincronizar las comunicaciones. La capa de sesión es particularmente importante ya que la sesión que crea es única para la comunicación en cuestión. ¡Esto es lo que le permite realizar múltiples solicitudes a diferentes puntos finales simultáneamente sin que se mezclen todos los datos (piense en abrir dos pestañas en un navegador web al mismo tiempo)! Cuando la capa de sesión ha registrado con éxito una conexión entre el host y la computadora remota, los datos pasan a la capa 4: la capa de transporte.

Capa 4 — Transporte:

Su primer propósito es elegir el protocolo sobre el cual se transmitirán los datos. Los dos protocolos más comunes en la capa de transporte son TCP (Protocolo de control de transmisión) y UDP (Protocolo de datos de usuario); con TCP, la transmisión se basa en la conexión, lo que significa que se establece y mantiene una conexión entre las computadoras durante la duración de la solicitud. Esto permite una transmisión confiable, ya que la conexión se puede usar para garantizar que todos los paquetes lleguen al lugar correcto.

Una conexión TCP permite que las dos computadoras permanezcan en comunicación constante para garantizar que los datos se envíen a una velocidad aceptable y que cualquier dato perdido se vuelva a enviar. Con UDP, ocurre lo contrario; los paquetes de datos se lanzan esencialmente a la computadora receptora; si no puede mantenerse al día, ese es su problema (es por eso que una transmisión de video a través de algo como Skype puede pixelarse si la conexión es mala).

Lo que esto significa es que TCP generalmente se elegiría para situaciones en las que se favorece la precisión sobre la velocidad (p. ej., transferencia de archivos o carga de una página web), y UDP se usaría en situaciones en las que la velocidad es más importante (p. ej., transmisión de video). Con un protocolo seleccionado, la capa de transporte luego divide la transmisión en partes del tamaño de un bocado (sobre TCP estos se llaman segmentos, sobre UDP se llaman datagramas), lo que hace que sea más fácil transmitir el mensaje con éxito.

Capa 3 — Red:

La capa de red es responsable de localizar el destino de su solicitud. Por ejemplo, Internet es una red enorme; cuando desea solicitar información de una página web, es la capa de red la que toma la dirección IP de la página y determina la mejor ruta a seguir. En esta etapa estamos trabajando con lo que se conoce como direccionamiento lógico (direcciones IP) que todavía están controladas por software. Las direcciones lógicas se utilizan para dar orden a las redes, categorizándolas y permitiéndonos ordenarlas adecuadamente. Actualmente, la forma más común de direccionamiento lógico es el formato IPV4, con el que probablemente ya esté familiarizado (192.168.1.1 es una dirección común para un enrutador doméstico).

Capa 2 — Enlace de datos:

La capa de enlace de datos se centra en el direccionamiento físico de la transmisión. Recibe un paquete de la capa de red (que incluye la dirección IP de la computadora remota) y agrega la dirección física ( MAC ) del punto final receptor. Dentro de cada computadora habilitada para red hay una tarjeta de interfaz de red ( NIC) que viene con una dirección MAC ( M edia A ccess C ontrol) única para identificarla. Las direcciones MAC son establecidas por el fabricante y literalmente grabadas en la tarjeta; no se pueden cambiar, aunque se pueden falsificar. Cuando la información se envía a través de una red, en realidad es la dirección física la que se usa para identificar exactamente a dónde enviar la información.

Presentar los datos en un formato adecuado para la transmisión. Cuando recibe datos verifica la información recibida para asegurarse de que no se haya dañado durante la transmisión, lo que bien podría suceder cuando los datos se transmiten por la capa 1: la capa física.

Capa 1 — Física:

La capa física se reduce al hardware de la computadora. Aquí es donde se envían y reciben los pulsos eléctricos que componen la transferencia de datos a través de una red. El trabajo de la capa física es convertir los datos binarios de la transmisión en señales y transmitirlos a través de la red, así como recibir las señales entrantes y convertirlas nuevamente en datos binarios.

Tengo un artículo que explica esto mucho mejor: https://laprovittera.com/osi-tcp-ip/

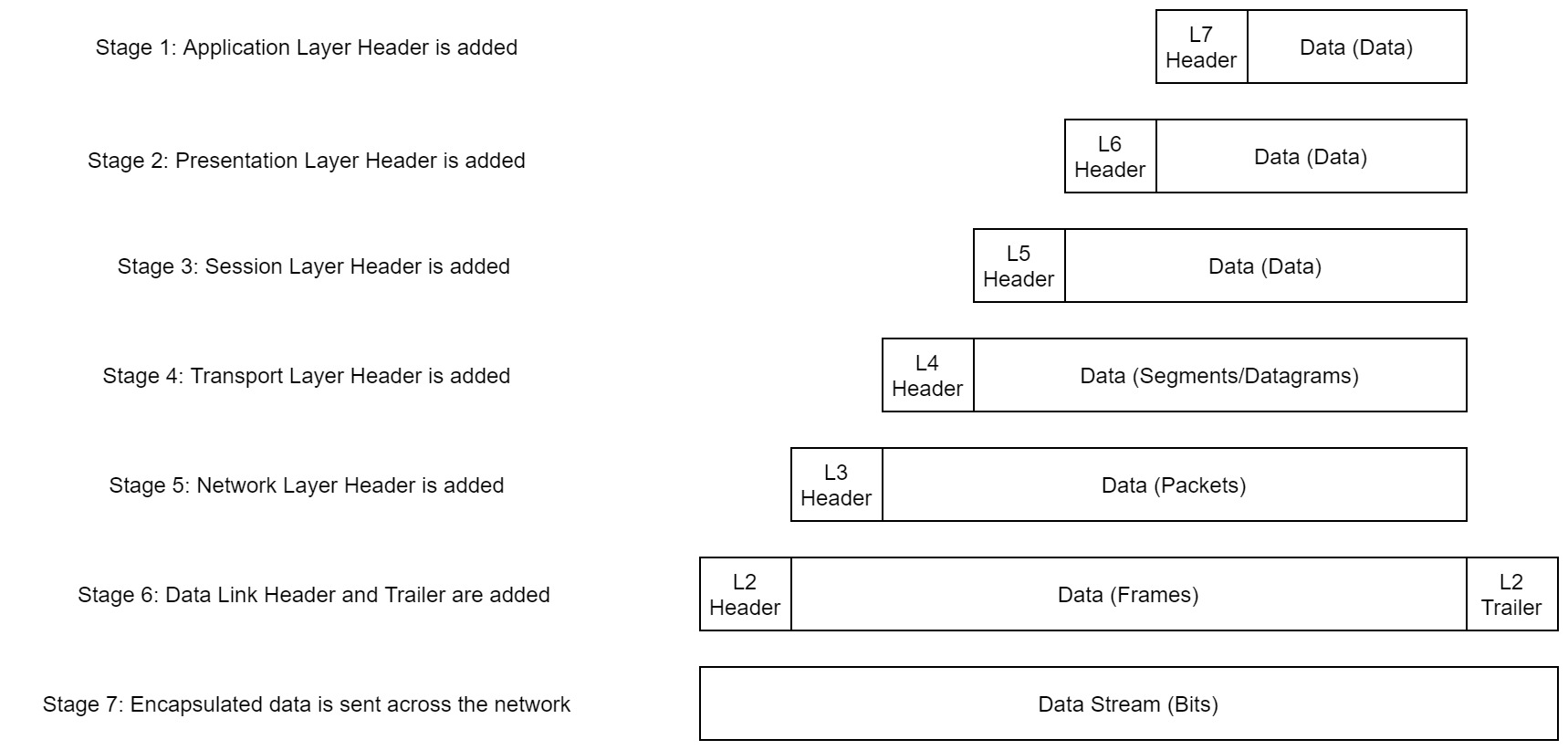

Encapsulación

A medida que los datos pasan por cada capa del modelo, se agrega más información que contiene detalles específicos de la capa en cuestión al comienzo de la transmisión. Como ejemplo, el encabezado agregado por la capa de red incluiría cosas como las direcciones IP de origen y destino, y el encabezado agregado por la capa de transporte incluiría (entre otras cosas) información específica del protocolo que se está utilizando. La capa de enlace de datos también agrega una pieza al final de la transmisión, que se usa para verificar que los datos no se hayan dañado en la transmisión; esto también tiene la ventaja adicional de una mayor seguridad, ya que los datos no se pueden interceptar ni manipular sin romper el contenedor. Todo este proceso se conoce como encapsulación; el proceso por el cual los datos pueden ser enviados de una computadora a otra.

Tenga en cuenta que los datos encapsulados reciben un nombre diferente en diferentes pasos del proceso. En las capas 7, 6 y 5, los datos simplemente se denominan datos. En la capa de transporte, los datos encapsulados se denominan segmento o datagrama (dependiendo de si se ha seleccionado TCP o UDP como protocolo de transmisión). En la capa de red, los datos se denominan paquetes. Cuando el paquete pasa a la capa de enlace de datos, se convierte en un marco y, cuando se transmite a través de una red, el marco se ha dividido en bits.

Cuando la segunda computadora recibe el mensaje, invierte el proceso, comenzando en la capa física y avanzando hasta que llega a la capa de aplicación, eliminando la información agregada a medida que avanza. Esto se conoce como desencapsulación. Si bien en realidad no es tan claro en la práctica, todas las computadoras siguen el mismo proceso de encapsulación para enviar datos y desencapsulación al recibirlos.

Los procesos de encapsulación y desencapsulación son muy importantes, no solo por su uso práctico, sino también porque nos brindan un método estandarizado para enviar datos. Esto significa que todas las transmisiones seguirán de manera constante la misma metodología, lo que permitirá que cualquier dispositivo habilitado para red envíe una solicitud a cualquier otro dispositivo accesible y se asegure de que se entenderá, independientemente de si son del mismo fabricante; usar el mismo sistema operativo; o cualquier otro factor.

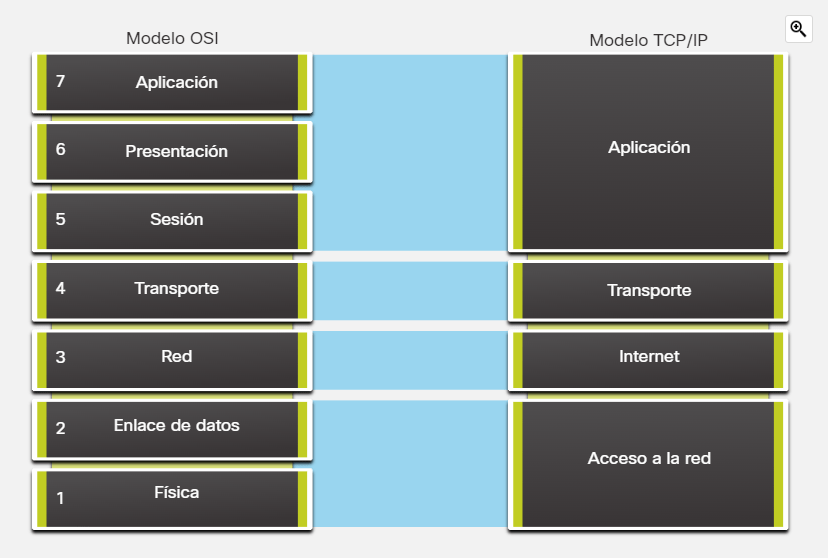

El modelo TCP/IP

El modelo TCP/IP es, en muchos sentidos, muy similar al modelo OSI. Es unos años más antiguo y sirve como base para las redes del mundo real. El modelo TCP/IP consta de cuatro capas: Aplicación, Transporte, Internet e Interfaz de Red. Entre ellos, estos cubren el mismo rango de funciones que las siete capas del Modelo OSI.

Estaría justificado preguntar por qué nos molestamos con el modelo OSI si en realidad no se usa para nada en el mundo real. La respuesta a esa pregunta es muy simple que el modelo OSI (debido a que es menos condensado y más rígido que el modelo TCP/IP) tiende a ser más fácil para aprender la teoría inicial de redes.

Los dos modelos coinciden algo como esto:

Los procesos de encapsulación y desencapsulación funcionan exactamente de la misma manera con el modelo TCP/IP que con el modelo OSI. En cada capa del modelo TCP/IP se agrega un encabezado durante la encapsulación y se elimina durante la desencapsulación.

Un modelo en capas es excelente como ayuda visual: nos muestra el proceso general de cómo se pueden encapsular y enviar los datos a través de una red, pero ¿cómo sucede realmente?

Cuando hablamos de TCP/IP, está muy bien pensar en una tabla con cuatro capas, pero en realidad estamos hablando de un conjunto de protocolos, conjuntos de reglas que definen cómo se llevará a cabo una acción. . TCP/IP toma su nombre de los dos más importantes: el Protocolo de control de transmisión (que mencionamos anteriormente en el modelo OSI) que controla el flujo de datos entre dos puntos finales, y el Protocolo de Internet , que controla cómo se direccionan y envían los paquetes. Hay muchos más protocolos que componen la suite TCP /IP.

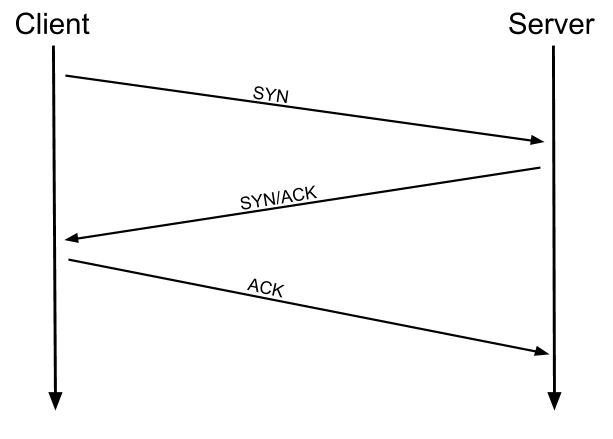

Como se mencionó anteriormente, TCP es un protocolo basado en conexión . En otras palabras, antes de enviar datos a través de TCP , primero debe formar una conexión estable entre las dos computadoras. El proceso de formación de esta conexión se denomina apretón de manos de tres vías .

Cuando intenta realizar una conexión, su computadora primero envía una solicitud especial al servidor remoto indicando que desea iniciar una conexión. Esta solicitud contiene algo llamado bit SYN (abreviatura de sincronizar ), que esencialmente hace el primer contacto al iniciar el proceso de conexión. Luego, el servidor responderá con un paquete que contiene el bit SYN, así como otro bit de «reconocimiento», llamado ACK .. Finalmente, su computadora enviará un paquete que contiene el bit ACK por sí mismo, lo que confirma que la conexión se ha configurado correctamente. Con el protocolo de enlace de tres vías completado con éxito, los datos se pueden transmitir de manera confiable entre las dos computadoras. Todos los datos que se pierden o dañan durante la transmisión se reenvían, lo que lleva a una conexión que parece no tener pérdidas.

No vamos a explicar exactamente cómo funciona esto paso a paso, al menos no en esta sala. Es suficiente saber que el protocolo de enlace de tres vías debe llevarse a cabo antes de que se pueda establecer una conexión usando TCP .

Historia:

Es importante comprender exactamente por qué se crearon originalmente los modelos TCP/IP y OSI. Al principio, no había estandarización: diferentes fabricantes seguían sus propias metodologías y, en consecuencia, los sistemas fabricados por diferentes fabricantes eran completamente incompatibles en lo que respecta a la conexión en red. El modelo TCP/IP fue introducido por el Departamento de Defensa de los Estados Unidos en 1982 para proporcionar un estándar, algo que debían seguir todos los diferentes fabricantes. Esto solucionó los problemas de inconsistencia. Más tarde, el modelo OSI también fue introducido por la Organización Internacional de Normalización ( ISO ); sin embargo, se utiliza principalmente como una guía más completa para el aprendizaje, ya que el modelo TCP/IP sigue siendo el estándar en el que se basan las redes modernas.

PING

Muchas de estas herramientas funcionan en otros sistemas operativos, pero en aras de la simplicidad, supondré que está ejecutando Linux por el resto de esta sala. La primera herramienta que vamos a ver será el comando ping.

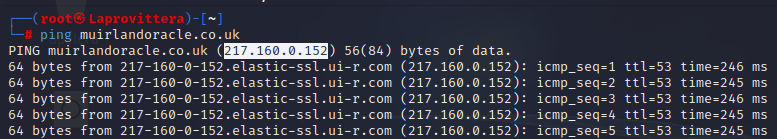

El comando ping se usa cuando queremos probar si es posible una conexión a un recurso remoto. Por lo general, este será un sitio web en Internet, pero también podría ser para una computadora en su red doméstica si desea verificar si está configurada correctamente. Ping funciona con el protocolo ICMP, que es uno de los protocolos TCP/IP ligeramente menos conocidos que se mencionaron anteriormente. El protocolo ICMP funciona en la capa de red del modelo OSI y, por lo tanto, en la capa de Internet del modelo TCP/IP. La sintaxis básica para ping es ping <target>. En este ejemplo, estamos usando ping para probar si es posible una conexión de red a Google:

Tenga en cuenta que el comando ping en realidad devolvió la dirección IP del servidor de Google al que se conectó, en lugar de la URL que se solicitó. Esta es una aplicación secundaria útil para hacer ping, ya que puede usarse para determinar la dirección IP del servidor que aloja un sitio web. Una de las grandes ventajas de ping es que es prácticamente omnipresente para cualquier dispositivo habilitado para red. Todos los sistemas operativos lo admiten desde el primer momento, ¡e incluso la mayoría de los dispositivos integrados pueden usar ping!

Echa un vistazo a las siguientes preguntas. Cualquier pregunta sobre la sintaxis se puede responder usando la página de manual para ping ( man ping en Linux).

Traceroute

El seguimiento lógico del comando ping es ‘traceroute’. Traceroute se puede usar para mapear la ruta que toma su solicitud mientras se dirige a la máquina de destino. Internet se compone de muchos, muchos servidores y puntos finales diferentes, todos conectados en red entre sí. Esto significa que, para obtener el contenido que realmente desea, primero debe pasar por un montón de otros servidores. Traceroute le permite ver cada una de estas conexiones; le permite ver cada paso intermedio entre su computadora y el recurso que solicitó. La sintaxis básica para traceroute en Linux es esta: traceroute <destination>

De forma predeterminada, la utilidad traceroute de Windows ( tracert) funciona con el mismo protocolo ICMP que utiliza ping, y el equivalente de Unix funciona con UDP. Esto se puede modificar con interruptores en ambos casos.

Puede ver que tomó 13 saltos para llegar desde mi enrutador (gateway) al servidor de Google en 216.58.205.46. Ahora es tu turno. Al igual que antes, todas las preguntas acerca de los conmutadores se pueden responder con la página man de traceroute

( man traceroute).

whois

Un dominio se traduce en una dirección IP para que no necesitemos recordarlo (por ejemplo, puede escribir tryhackme.com, en lugar de la dirección IP de TryHackMe). Los dominios son alquilados por compañías llamadas registradores de dominios.

Whois esencialmente le permite consultar a nombre de quién está registrado un nombre de dominio. Se puede obtener potencialmente una gran cantidad de información a partir de una búsqueda whois. Hay una versión web de la herramienta whois si eres particularmente adverso a la línea de comandos.

(Nota: es posible que deba instalar whois antes de usarlo. En los sistemas basados en Debian, esto se puede hacer con sudo apt update && sudo apt-get install whois)

Las búsquedas Whois son muy fáciles de realizar. Solo use whois <domain> para obtener una lista de la información disponible sobre el registro del dominio:

Esta es una cantidad muy pequeña de información que a menudo se puede encontrar. Tenga en cuenta que tenemos el nombre de dominio, la empresa que registró el dominio, la última renovación y la próxima fecha de vencimiento, y un montón de información sobre los servidores de nombres.

dig

¿Alguna vez se preguntó cómo se convierte una URL en una dirección IP que su computadora pueda entender? La respuesta es un protocolo TCP/IP llamado DNS ( Sistema de nombres de dominio ).

En el nivel más básico, el DNS nos permite pedirle a un servidor especial que nos proporcione la dirección IP del sitio web al que intentamos acceder. Por ejemplo, si hicimos una solicitud a www.google.com, nuestra computadora primero enviaría una solicitud a un servidor DNS especial (que su computadora ya sabe cómo encontrar). Luego, el servidor buscaría la dirección IP de Google y nos la enviaría. Nuestro dispositivo podría entonces enviar la solicitud a la IP del servidor de Google.

Usted hace una solicitud a un sitio web. Lo primero que hace su computadora es verificar su caché local para ver si ya tiene una dirección IP almacenada para el sitio web; si lo hace, genial. Si no, pasa a la siguiente etapa del proceso.

Suponiendo que aún no se haya encontrado la dirección, su computadora enviará una solicitud a lo que se conoce como un servidor DNS recursivo. Estos serán reconocidos automáticamente por el enrutador en su red. Muchos proveedores de servicios de Internet (ISP) mantienen sus propios servidores recursivos, pero empresas como Google y OpenDNS también controlan los servidores recursivos. Así es como su computadora sabe automáticamente dónde enviar la solicitud de información: los detalles de un servidor DNS recursivo se almacenan en su enrutador. Este servidor también mantendrá un caché de resultados para dominios populares; sin embargo, si el sitio web que ha solicitado no está almacenado en la memoria caché, el servidor recursivo pasará la solicitud a un servidor de nombres raíz.

Antes de 2004 había precisamente 13 servidores DNS de nombres raíz en el mundo. En estos días hay muchos más; sin embargo, aún se puede acceder a ellos utilizando las mismas 13 direcciones IP asignadas a los servidores originales (equilibradas para que obtenga el servidor más cercano cuando realiza una solicitud). Los servidores de nombres raíz esencialmente realizan un seguimiento de los servidores DNS en el siguiente nivel, eligiendo uno apropiado para redirigir su solicitud. Estos servidores de nivel inferior se denominan servidores de dominio de nivel superior.

Los servidores de dominio de nivel superior (TLD) se dividen en extensiones. Entonces, por ejemplo, si estuviera buscando tryhackme .com , su solicitud se redirigiría a un servidor TLD que manejara dominios .com. Si estuviera buscando bbc .co.uk, su solicitud se redirigiría a un servidor TLD que maneja doinios.co.uk. Al igual que con los servidores de nombres raíz, los servidores TLD realizan un seguimiento del siguiente nivel: servidores de nombres autorizados. Cuando un servidor de TLD recibe su solicitud de información, el servidor la pasa a un servidor de nombres autorizado apropiado.

Los servidores de nombres autorizados se utilizan para almacenar registros DNS para dominios directamente. En otras palabras, todos los dominios del mundo tendrán sus registros DNS almacenados en un servidor de nombres autorizado en algún lugar u otro; ellos son la fuente de la información. Cuando su solicitud llegue al servidor de nombres autorizado para el dominio que está consultando, le enviará la información relevante, lo que permitirá que su computadora se conecte a la dirección IP detrás del dominio que solicitó.

Cuando visitas un sitio web en tu navegador web, todo esto sucede automáticamente, pero también podemos hacerlo manualmente con una herramienta llamada dig . Al igual que ping y traceroute, dig debe instalarse automáticamente en los sistemas Linux. Dig nos permite consultar manualmente los servidores DNS recursivos de nuestra elección para obtener información sobre dominios:dig <domain> @<dns-server-ip>

Es una herramienta muy útil para la resolución de problemas de red.

En resumen, esa información nos dice que le enviamos una consulta y con éxito (es decir, sin errores) recibimos una respuesta completa, que, como era de esperar, contiene la dirección IP del nombre de dominio que consultamos.

Otra información interesante que nos brinda dig es el TTL ( T ime T o L ive) del registro DNS consultado. Como se mencionó anteriormente, cuando su computadora consulta un nombre de dominio, almacena los resultados en su caché local. El TTL del registro le dice a su computadora cuándo dejar de considerar que el registro es válido, es decir, cuándo debe solicitar los datos nuevamente, en lugar de confiar en la copia almacenada en caché.

El TTL se puede encontrar en la segunda columna de la sección de respuestas:

Es importante recordar que TTL (en el contexto del almacenamiento en caché de DNS) se mide en segundos, por lo que el registro del ejemplo caducará en dos minutos y treinta y siete segundos.

Task 2 The OSI Model: An Overview

Which layer would choose to send data over TCP or UDP?

4

Tanto TCP (Transmission Control Protocol) como UDP (User Datagram Protocol), funcionan en la capa de transporte. En el modelo OSI, TCP se encuentra sobre IP, que funciona en la capa de red. Entonces, contemos las capas de abajo hacia arriba: (1) Física, (2) Enlace de datos, (3) Red, (4) Transporte. Si recordamos que IP funciona en la capa de Red, debería ayudarnos recordar que TCP se encuentra en la capa justo arriba.

Which layer checks received packets to make sure that they haven’t been corrupted?

2

El concepto de encapsulación es fundamental para el modelo OSI. Básicamente, cada capa del modelo OSI se convierte en una carga útil contenida en la capa inferior. Por ejemplo, los datos de la capa de aplicación (capa 7) están encapsulados por la capa de presentación (capa 6). La capa más externa es Enlace de datos (capa 2), que contiene los datos de todas las capas superiores. Cuando los datos llegan a su destino, básicamente se desenvuelven capa por capa, y cada capa corresponde a un protocolo diferente que dicta cómo procesar los datos.

Es importante verificar si hay daños, por lo que esto sucede en la capa más externa de encapsulación de datos, Enlace de datos (Capa 2). La capa de enlace de datos se basa en el protocolo Ethernet, que utiliza tramas Ethernet como tipo de paquete de datos estándar. La trama de Ethernet encapsula los datos necesarios para las capas superiores; una trama Ethernet contiene un paquete IP, que contiene un segmento TCP.

In which layer would data be formatted in preparation for transmission?

2

Cuando los datos se preparan para la transmisión, descienden por las capas del modelo OSI; los datos se encapsulan en la carga útil de un segmento TCP, que luego se encapsula mediante un paquete IP, que a su vez se encapsula en una trama Ethernet. La trama de Ethernet es el último paso en la preparación de los datos para la transmisión

Which layer transmits and receives data?

1

Una vez que los datos se han formateado en preparación para la transmisión, se pasan a la capa física, que se encarga de la transmisión y recepción.

Which layer encrypts, compresses, or otherwise transforms the initial data to give it a standardised format?

6

Cuando los datos provienen de la capa de aplicación, es posible que sea necesario formatearlos para que la capa de aplicación en la computadora receptora los entienda antes de poder transmitirlos. Este es el trabajo de la capa de presentación, que se encuentra justo debajo de la capa de aplicación y realiza el cifrado y descifrado, así como la compresión y descompresión.

Mucho antes de que los datos se transmitan a cualquier lugar, primero deben formatearse para que puedan pasarse a la pila de redes OSI. Tiene que haber algo que obtenga los datos de la capa de aplicación y los prepare para la capa de transporte. Este es el trabajo de la capa de Presentación.

Which layer tracks communications between the host and receiving computers?

5

Conocida como la capa de sesión, esta capa es responsable de mantener las comunicaciones.

Which layer accepts communication requests from applications?

7

Esto tiene que suceder en la capa de aplicación.

Which layer handles logical addressing?

3

El término ‘direccionamiento lógico’ se refiere a las direcciones IP, por lo que esta capa debe operar en la misma capa que el Protocolo de Internet (IP).

When sending data over TCP, what would you call the «bite-sized» pieces of data?

segments

En su mayor parte, cada protocolo usa un adjetivo diferente para describir fragmentos de datos: paquetes, marcos, datagramas y segmentos son formas de distinguir cosas similares. ¿Cuál de estos corresponde con TCP?

[Research] Which layer would the FTP protocol communicate with?

7

Busqué en Google ‘FTP OSI Layer’ y encontré la respuesta en la parte superior de la página de resultados del motor de búsqueda.

SUGERENCIA: FTP funciona en la capa de aplicación. De hecho, utiliza TCP.

Which transport layer protocol would be best suited to transmit a live video?

UDP

Hay dos protocolos de capa de transporte, TCP y UDP.

TCP: lento y fiable. Se usa cuando no necesita una gran cantidad de datos (o puede soportar una transmisión más lenta) pero no quiere ningún error en los datos. Ejemplo: visitar una página web (¡como esta!)

UDP: rápido pero poco fiable. Se usa cuando necesita velocidad y no le importan algunos paquetes perdidos. Ejemplo: transmitir un video.

Task 3 Encapsulation

How would you refer to data at layer 2 of the encapsulation process (with the OSI model)?

frames

La capa 2, también llamada capa de enlace de datos, utiliza el protocolo Ethernet. Ethernet envía y recibe datos en tramas Ethernet.

How would you refer to data at layer 4 of the encapsulation process (with the OSI model), if the UDP protocol has been selected?

datagram

La capa 4 es la capa de transporte, que tiene dos protocolos asociados: TCP y UDP. Los datos formateados para TCP se denominan segmento, mientras que los datos formateados para UDP se denominan datagrama .

What process would a computer perform on a received message?

De-encapsulation

El proceso de envolver cada capa en la capa inferior se denomina encapsulación, mientras que el proceso opuesto se denomina desencapsulación .

Which is the only layer of the OSI model to add a trailer during encapsulation?

Data Link

Revisa la imagen de arriba. Se agrega un tráiler en la Capa 2 (protocolo Ethernet).

Does encapsulation provide an extra layer of security (Aye/Nay)?

Aye

Task 4 The TCP/IP Model

Which model was introduced first, OSI or TCP/IP?

TCP/IP

El modelo TCP/IP es anterior a OSI por algunos años.

Which layer of the TCP/IP model covers the functionality of the Transport layer of the OSI model (Full Name)?

Transport

No hay diferencia entre los modelos OSI y TCP/IP con respecto a la funcionalidad de la capa de Transporte.

Which layer of the TCP/IP model covers the functionality of the Session layer of the OSI model (Full Name)?

Aplication

Las capas de sesión, presentación y aplicación del modelo OSI están representadas por la capa de aplicación del modelo TCP/IP.

The Network Interface layer of the TCP/IP model covers the functionality of two layers in the OSI model. These layers are Data Link, and?.. (Full Name)?

Physical

Las capas física y de enlace de datos del modelo OSI están representadas por la capa de interfaz de red del modelo TCP/IP. Muchos de los modelos híbridos populares que combinan OSI y TCP/IP mantienen estas capas separadas.

Which layer of the TCP/IP model handles the functionality of the OSI network layer?

Internet

Realmente solo hay un cambio de nombre aquí. La capa de Internet del modelo TCP/IP cubre la funcionalidad de la capa de Red en el modelo OSI.

What kind of protocol is TCP?

Connection-Based

TCP es un protocolo basado en conexión (también llamado orientado a conexión). Esto significa que establece una sesión que requiere una comunicación constante. En general, los protocolos basados en conexión están diseñados para garantizar una alta calidad de los datos, pero esto tiene un costo; también son más lentos que un protocolo sin conexión.

What is SYN short for?

Synchronise

Los paquetes TCP usan banderas para indicar un estado de conexión o para proporcionar información. Las banderas son solo bits individuales que se establecen en el encabezado TCP. Los indicadores más comunes son SYN, ACK, FIN y RST:

SYN: abreviatura de sincronizar. Este es el primer paso para establecer una sesión TCP a través de un protocolo de enlace de tres vías.

ACK: abreviatura de acuse de recibo. Esta bandera se establece comúnmente para indicar que los datos o una solicitud se han recibido correctamente. El segundo paso del protocolo de enlace de tres vías es cuando el servidor envía al cliente un paquete con los indicadores SYN y ACK establecidos (bits iguales a ‘1’). Esto se llama SYN/ACK.

FIN: abreviatura de finish, esta bandera se establece para solicitar la finalización de la sesión.

RST: el indicador de reinicio se usa para indicar que algo salió mal y, como resultado, se solicita la terminación. A menudo, esto se debe a que el servicio está inactivo o no acepta solicitudes.

What is the second step of the three way handshake?

SYN/ACK

El apretón de manos de tres vías consta de tres pasos:

(1) El cliente envía un paquete SYN para solicitar una sesión.

(2) El servidor responde con un paquete SYN/ACK, indicando que ha recibido la solicitud y está listo para establecer una sesión.

(3) El cliente responde al servidor con un paquete ACK, indicando que ha recibido el paquete SYN/ACK del servidor. La sesión ya se ha establecido.

What is the short name for the «Acknowledgement» segment in the three-way handshake?

ACK

Este es también el tercer paquete enviado durante un protocolo de enlace de tres vías.

Task 5 Networking Tools Ping

What command would you use to ping the bbc.co.uk website?

ping bbc.co.uk

Si solo ejecuta ping de esta manera, enviará paquetes continuamente hasta que elimine el comando usando CTRL-C.

Una opción popular es usar el indicador ‘-c’ (recuento), que le permite especificar la cantidad de paquetes que desea enviar. Si queremos hacer ping a un host 4 veces, por ejemplo, podemos usar el comando:

ping -c 4 <objetivo>

Vimos que la sintaxis básica para hacer ping es la siguiente:

hacer ping <objetivo>

El objetivo puede ser una dirección IP o un dominio. También puede usar ping para determinar la dirección IP de un sitio web. En este caso, utilizaremos la URL proporcionada (bbc.co.uk)

Ping muirlandoracle.co.uk What is the IPv4 address?

Puede usar TryHackMe AttackBox para realizar el ping usando la terminal, o puede usar su propia máquina.

217.160.0.152

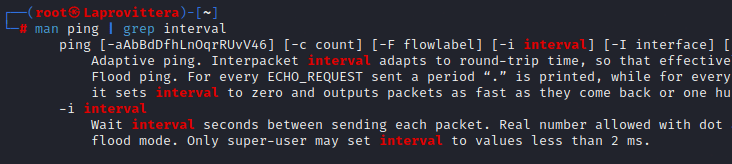

What switch lets you change the interval of sent ping requests?

Siempre puede usar la página de manual o la opción de ayuda para obtener más información sobre un comando y las opciones disponibles para él.

Siempre que sea posible, trato de reducir la búsqueda canalizando la salida a grep. En este caso, se nos pregunta qué interruptor nos permite cambiar el intervalo de las solicitudes, así que decidí usar el término de búsqueda ‘intervalo’ en mi comando grep:

man ping | grep interval

Esto produjo dos resultados, y es bastante obvio cuál es el que estamos buscando.

-i

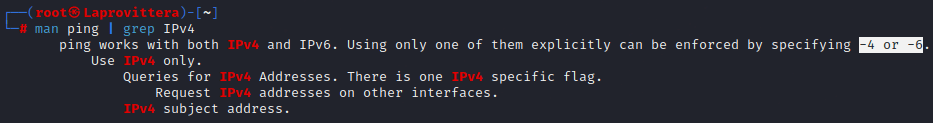

What switch would allow you to restrict requests to IPv4?

Usé la misma técnica que para la última pregunta, esta vez canalizando la página de manual de ping a grep, esta vez buscando la cadena «IPv4»:

Tenga en cuenta que grep distingue entre mayúsculas y minúsculas.

-4

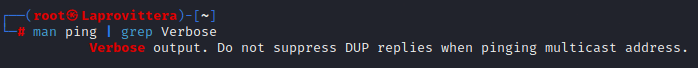

What switch would give you a more verbose output?

Usé el mismo truco nuevamente, esta vez usando grep para buscar la cadena ‘Verbose’. Se que existe, pero no aclara que es -v. Verifique y efectivamente es -v

-v

Task 6 Networking Tools Traceroute

What switch would you use to specify an interface when using Traceroute?

-i

En este punto, es posible que se haya dado cuenta de que los interruptores a menudo se designan con letras que a menudo corresponden al descriptor principal. En este caso, utilicé grep para buscar ‘interfaz’:

What switch would you use if you wanted to use TCP SYN requests when tracing the route?

-T

Esta vez usando grep para buscar ‘tcp’:

[Lateral Thinking] Which layer of the TCP/IP model will traceroute run on by default (Windows)?

Internet

Hice una búsqueda en Google de ‘traceroute tcp/ip layer’, donde el primer resultado arrojó una respuesta de ‘capa de red’ o capa 3. Pero la capa de ‘red’ es en realidad la capa 3 del modelo OSI. Tenemos que convertir esto al nombre de la capa 3 en el modelo TCP/IP para obtener nuestra respuesta.

Task 7 Networking Tools WHOIS

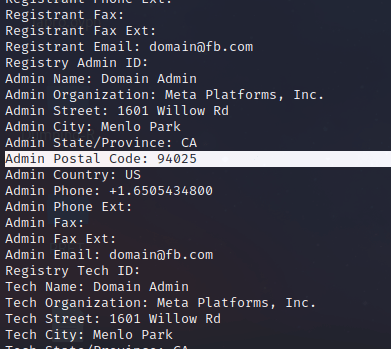

What is the registrant postal code for facebook.com?

94025

Vas a tener que instalar whois. sudo apt install whois. La búsqueda whois produce un montón de información. Tienes que desplazarte un poco hacia abajo para encontrar el ‘Código postal del registrante’. También puede usar grep para ‘Postal’ para encontrar la respuesta:

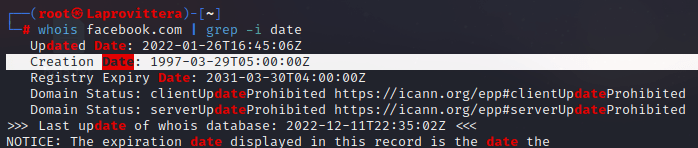

When was the facebook.com domain first registered (Format: DD/MM/YYYY)?

29/03/1997

Una vez más, puede consultar el resultado de whois manualmente o utilizar una herramienta como grep. Si busca manualmente, encontrará la respuesta en ‘Fecha de creación’ cerca de la parte superior.

También puede usar el comando grep. Ahora que nos hemos acostumbrado a canalizar un comando en grep, agreguemos el indicador ‘-i’ que le dice a grep que ignore mayúsculas y minúsculas. Esto significa que si buscamos un término como ‘fecha’, grep devolverá todos los resultados tanto para ‘fecha’ como para ‘Fecha’. Ahora podemos buscar ‘fecha’ como tal:

Which city is the registrant based in?

Redmond

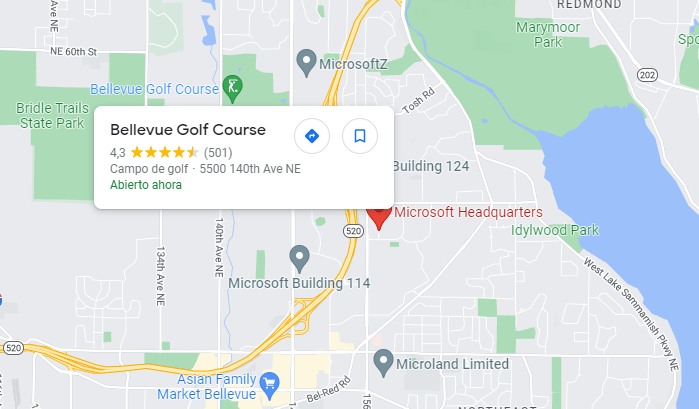

[OSINT] What is the name of the golf course that is near the registrant address for microsoft.com?

Bellevue Golf Course

Ahora que tenemos la dirección, podemos usarla para encontrar el campo de golf cercano:

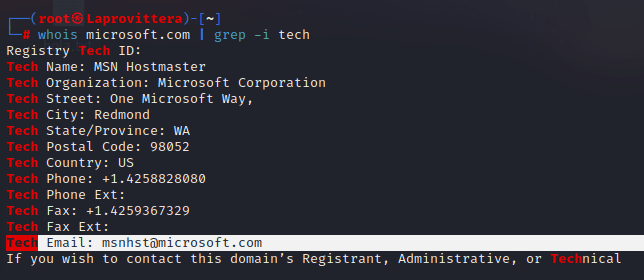

What is the registered Tech Email for microsoft.com?

msnhst@microsoft.com

Nuevamente, podemos hacer esto manualmente o podemos usar grep para buscarlo:

Task 8 Networking Tools Dig

What is DNS short for?

Domain Name System

Esta es una manera fácil de recordarlo: el DNS es el sistema que vincula los nombres de dominio a las direcciones IP.

What is the first type of DNS server your computer would query when you search for a domain?

Recursive

Si no tiene una entrada para un nombre de dominio en su caché local, su computadora consultará un servidor DNS recursivo. Luego, si el servidor DNS recursivo no encuentra una entrada, la solicitud pasará a un servidor de nombres raíz, que la envía al servidor de dominio de nivel superior (TLD) apropiado que debería tener la respuesta.

What type of DNS server contains records specific to domain extensions (i.e. .com, .co.uk*, etc)*? Use the long version of the name.

Top-Level Domain

Si el servidor DNS recursivo no tiene el registro, reenviará la solicitud a un servidor de nombres raíz. Pero el servidor de nombres raíz en sí mismo no contiene registros para dominios específicos; en cambio, simplemente pasan la solicitud al servidor TLD correcto.

Where is the very first place your computer would look to find the IP address of a domain?

Local Cache

Su computadora primero verificará su propio caché local para ver si tiene la dirección IP solicitada.

[Research] Google runs two public DNS servers. One of them can be queried with the IP 8.8.8.8, what is the IP address of the other one?

8.8.4.4

¡Solo búscalo en Google!

If a DNS query has a TTL of 24 hours, what number would the dig query show?

86400

Este es el número de segundos en 24 horas.

Felicidades has finalizado. Nos vemos en #8 Nmap. Happy Hacking! =)