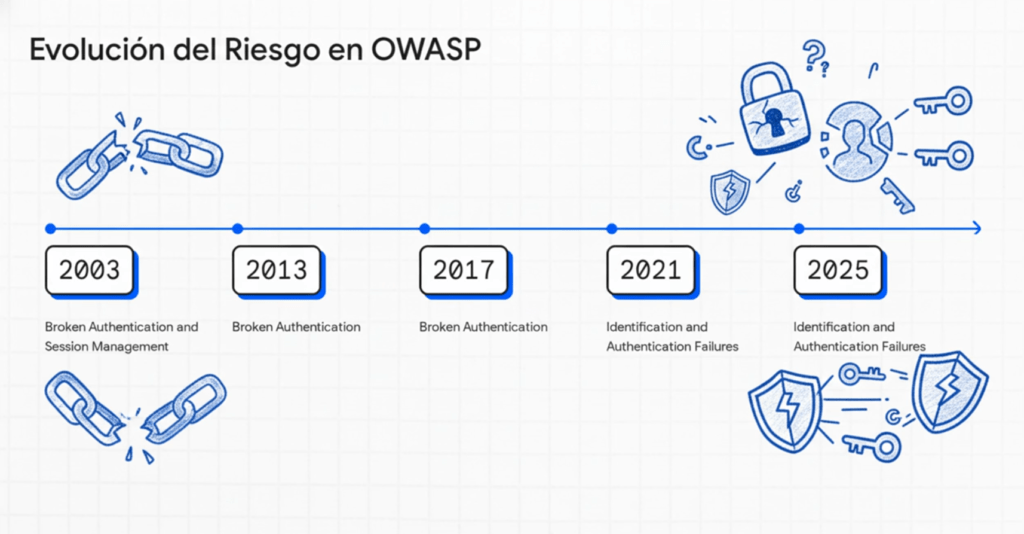

En este capítulo, A07: Errores de autenticación – Identification and Authentication Failures, vas a adentrarte en uno de los campos más críticos, complejos y subestimados de la ciberseguridad moderna: la autenticación y la identidad digital como nuevo perímetro de defensa. Verás cómo la categoría A07:2025 de OWASP no es solo una lista de fallas técnicas, sino la evolución histórica de un problema que acompaña a la industria desde hace más de veinte años. De contraseñas débiles y sesiones predecibles, pasamos a tokens distribuidos, SSO, MFA, OAuth, identidad federada, passwordless y arquitecturas Zero Trust.

.

A lo largo del capítulo vas a entender:

- Por qué la autenticación es hoy el vector de ataque más rentable para los adversarios.

- Cómo evolucionó OWASP hasta consolidar A07:2025 como uno de los riesgos más persistentes.

- Qué errores lógicos siguen explotándose incluso en sistemas modernos “seguros”.

- Cómo piensan los atacantes cuando enfrentan flujos de autenticación, recuperación de cuentas y gestión de sesiones.

- Las técnicas reales que permiten vulnerar identidades: credential stuffing, fuzzing, secuestro de sesión, abuso de OAuth y errores en federación.

- Cómo se blinda un sistema desde el diseño, desde la nube, desde SaaS y desde la gestión de identidades.

- Cómo aplicar una mentalidad ofensiva para detectar y cerrar grietas que pasan desapercibidas para el desarrollador promedio.

Este capítulo no solo te mostrará qué está fallando: te enseñará a diseñar, implementar y mantener flujos de identidad realmente seguros, entendiendo las trampas, los patrones de ataque y los errores más comunes que se cometen en el mundo real. Este no es un manual teórico: es una guía para defender sistemas modernos en un entorno donde la autenticación débil equivale a un compromiso total.

Prepárate: vas a ver la autenticación con los ojos de un arquitecto, de un atacante y de un defensor a la vez.

La evolución de A07:2025 – Identification and Authentication Failures: la batalla continua por asegurar la identidad digital

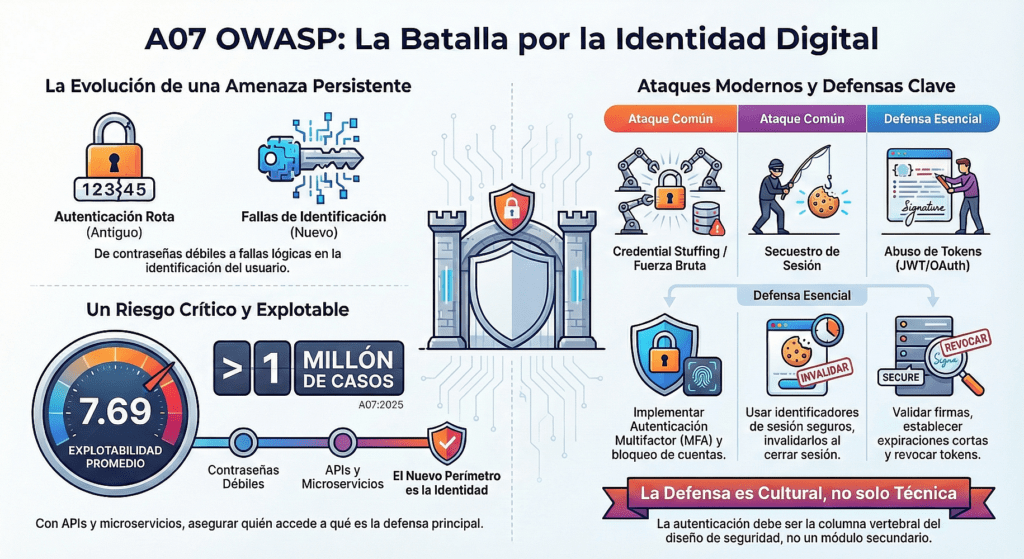

La identidad digital se ha transformado en el nuevo perímetro de defensa en el mundo del software moderno. Y eso significa una sola cosa para quienes entienden la seguridad desde la práctica y no desde el PowerPoint: la autenticación ya no es una simple verificación de contraseñas, sino un sistema complejo de validaciones encadenadas que, si se rompen, te dejan completamente expuesto. A07:2025 no es una categoría más en el OWASP Top 10; es la representación viva de cómo, año tras año, la industria sigue tropezando con la misma piedra: no asegurar correctamente quién accede a qué. La renombrada categoría «Identification and Authentication Failures», antes conocida como “Broken Authentication”, refleja la evolución de este problema desde una perspectiva que combina el crecimiento de la arquitectura digital con la incapacidad sistemática de blindar los flujos de identidad.

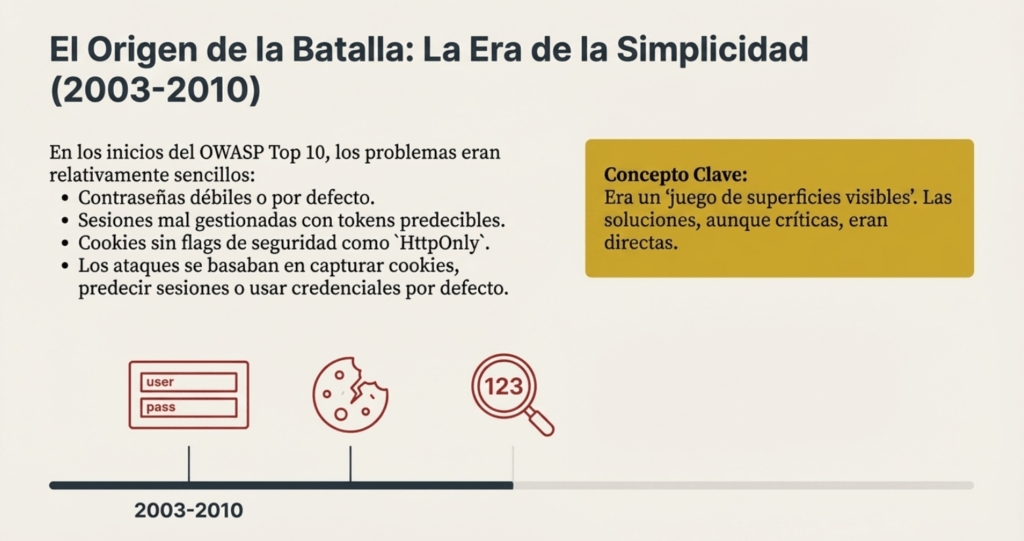

Si retrocedés al OWASP Top 10 de principios de los 2000, te vas a encontrar con problemas relativamente sencillos: contraseñas débiles, sesiones mal gestionadas, tokens estáticos. Eran los tiempos del login basado en formularios simples y cookies sin bandera HttpOnly. Los ataques más exitosos se basaban en capturar cookies, predecir sesiones, o usar credenciales por defecto. Y si bien el impacto era grave, la solución también era directa: rotación de sesión, controles de longitud de contraseña, invalidación tras logout. Era un juego de superficies visibles.

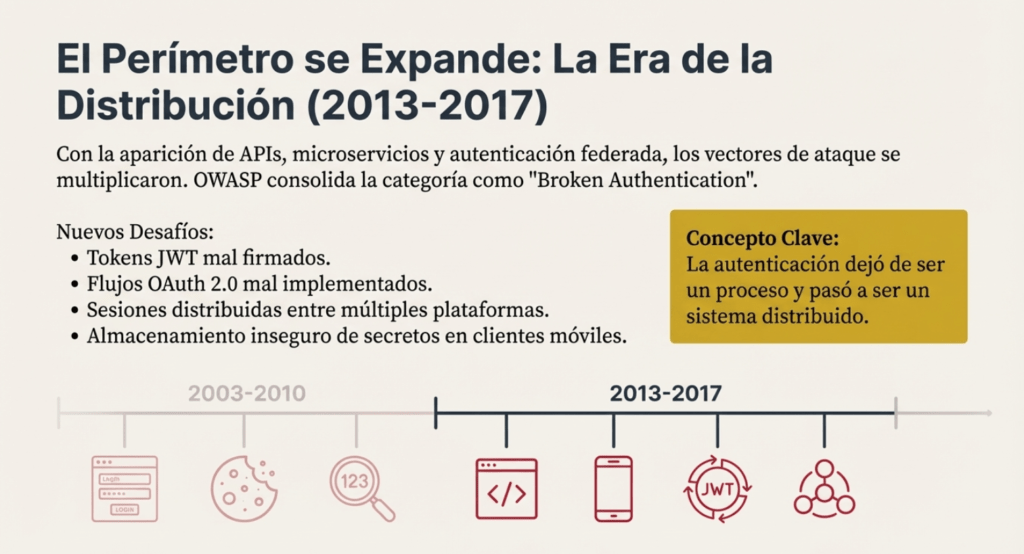

Pero la industria no se quedó quieta. Con la aparición de arquitecturas móviles, APIs REST, microservicios y autenticación federada, los vectores de ataque se multiplicaron. En ese contexto, OWASP renombra la categoría y empieza a hablar explícitamente de «Broken Authentication» entre 2013 y 2017. Ya no se trataba solo de logins visibles en pantalla. Ahora, el juego ocurría entre headers HTTP, tokens JWT mal firmados, flujos OAuth 2.0 mal implementados y sesiones que vivían entre plataformas. La autenticación dejó de ser un proceso y pasó a ser un sistema distribuido. Y eso, para el atacante, fue música para los oídos. Tokens sin expiración, cookies persistentes sin rotación, endpoints de refresh vulnerables, almacenamiento inseguro de secretos… cada una de esas fallas abría un camino nuevo hacia el corazón de la aplicación.

Identification and Authentication Failures Fallos de identificación y autenticación

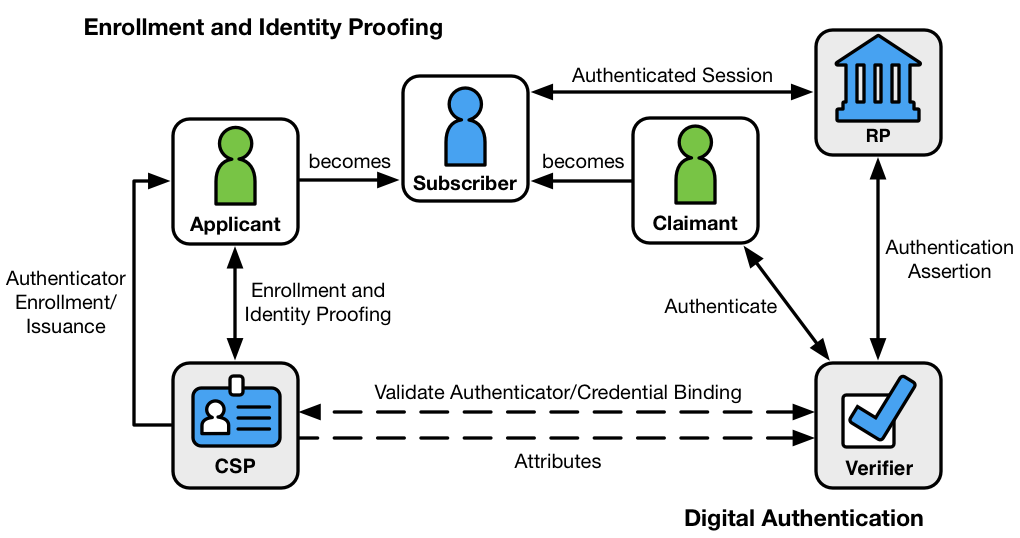

La autenticación y la gestión de sesiones constituyen componentes esenciales de las aplicaciones web modernas. La autenticación permite a los usuarios acceder a las aplicaciones web verificando su identidad. La forma más común de autenticación es mediante un mecanismo de nombre de usuario y contraseña. El usuario introduce estas credenciales y el servidor las verifica. El servidor proporciona al navegador del usuario una cookie de sesión si son correctas.

Una cookie de sesión es necesaria porque los servidores web utilizan HTTP (S) para comunicarse, que no requiere estado. Adjuntar cookies de sesión significa que el servidor sabrá quién envía qué datos. El servidor puede así rastrear las acciones de los usuarios. Si un atacante encuentra fallos en un mecanismo de autenticación, podría acceder a las cuentas de otros usuarios. Esto le permitiría acceder a datos confidenciales (dependiendo del propósito de la aplicación).

Algunos fallos comunes en los mecanismos de autenticación incluyen los siguientes:

- Ataques de fuerza bruta: si una aplicación web utiliza nombres de usuario y contraseñas, un atacante puede intentar lanzar ataques de fuerza bruta que le permitan adivinar el nombre de usuario y las contraseñas mediante múltiples intentos de autenticación.

- Uso de credenciales débiles: Las aplicaciones web deben establecer políticas de contraseñas seguras. Si las aplicaciones permiten a los usuarios establecer contraseñas como «contraseña1» o contraseñas comunes, un atacante puede adivinarlas fácilmente y acceder a las cuentas de usuario.

- Cookies de sesión débiles: Las cookies de sesión son la forma en que el servidor rastrea a los usuarios. Si contienen valores predecibles, los atacantes pueden configurar sus propias cookies de sesión y acceder a las cuentas de los usuarios.

Puede haber varias mitigaciones para los mecanismos de autenticación dañados dependiendo de la falla exacta:

- Para evitar ataques de adivinación de contraseñas, asegúrese de que la aplicación aplique una política de contraseñas segura.

- Para evitar ataques de fuerza bruta, asegúrese de que la aplicación aplique un bloqueo automático después de un cierto número de intentos. Esto evitaría que un atacante lanzara más ataques de fuerza bruta.

- Implementar la autenticación multifactor. Si un usuario tiene varios métodos de autenticación, por ejemplo, usando un nombre de usuario y una contraseña y recibiendo un código en su dispositivo móvil, sería difícil para un atacante obtener tanto la contraseña como el código para acceder a la cuenta.

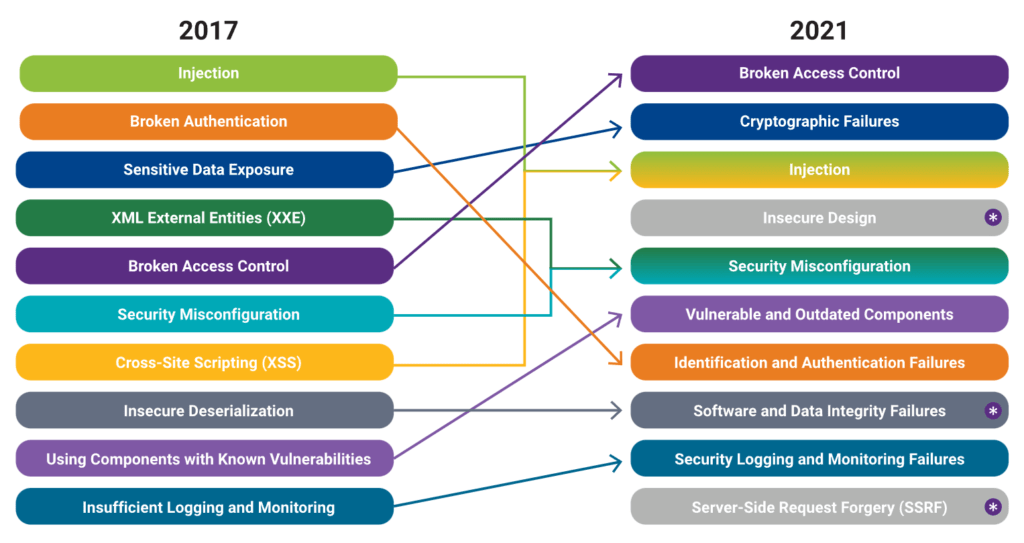

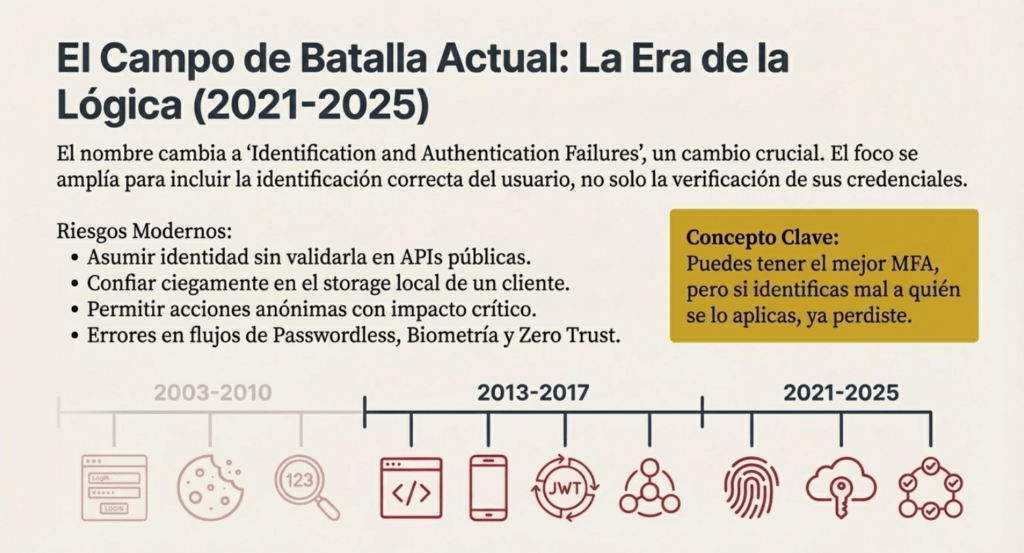

El OWASP Top 10 de 2021 marcó un antes y un después. No solo se cambió el nombre de la categoría a “Identification and Authentication Failures”, sino que se amplió su alcance para incluir no solo los mecanismos de autenticación, sino también los de identificación. Porque ahí está el truco: podés tener el mejor MFA del mundo, pero si identificás mal a quién aplicás una política o si permitís acciones antes de completar correctamente el proceso de identificación, ya perdiste. Y eso pasa. Todo el tiempo. APIs públicas que no validan tokens, plataformas móviles que confían ciegamente en un storage local, aplicaciones que permiten acciones anónimas con impacto crítico. El nuevo enfoque del OWASP pone el foco donde realmente duele: en la lógica. En cómo, más allá del canal o del método, muchas veces se asume identidad sin validarla.

Y en 2025, el problema no solo no desapareció. Se agravó. Con la explosión de la autenticación sin contraseña, la biometría masiva, los proveedores de identidad externos, la federación en múltiples capas y los flujos de login que parecen diseñados por el enemigo, los errores en los flujos de autenticación e identificación no solo siguen vigentes: son más difíciles de detectar, más fáciles de explotar y más peligrosos que nunca. El auge de arquitecturas Zero Trust no cambió esa realidad: solo la hizo más explícita. Hoy un atacante no necesita romper la puerta, solo necesita interceptar una sesión mal revocada, reutilizar un JWT sin expiración, o manipular un flujo OAuth con redirect URIs mal validadas. El resultado es el mismo: acceso total.

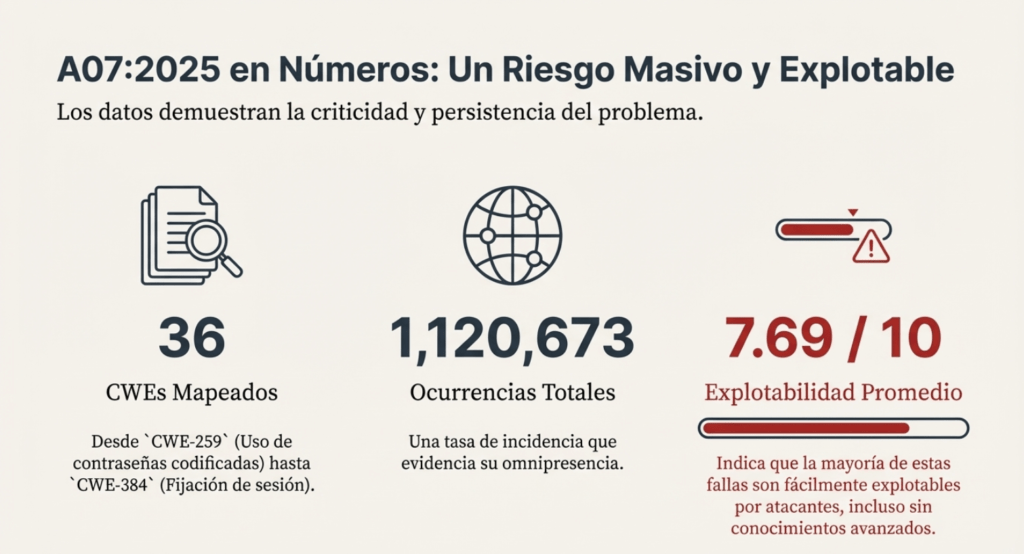

Los datos son elocuentes. En A07:2025, se agrupan 36 CWEs que incluyen desde el uso de contraseñas codificadas (CWE-259), hasta la validación incorrecta de certificados (CWE-297), pasando por la fijación de sesión (CWE-384) y el uso de credenciales incrustadas (CWE-798). La tasa de ocurrencia es brutal: más de un millón de casos documentados, con un exploitability promedio de 7.69. ¿Traducción? Casi todas son fácilmente explotables. Y en el contexto actual, eso significa una sola cosa: el atacante ni siquiera necesita conocimientos avanzados. Con herramientas como OpenBullet, Sentry MBA o scripts personalizados, puede lanzar ataques de credential stuffing, manipulación de tokens y abuso de flujos SSO con una curva de aprendizaje mínima.

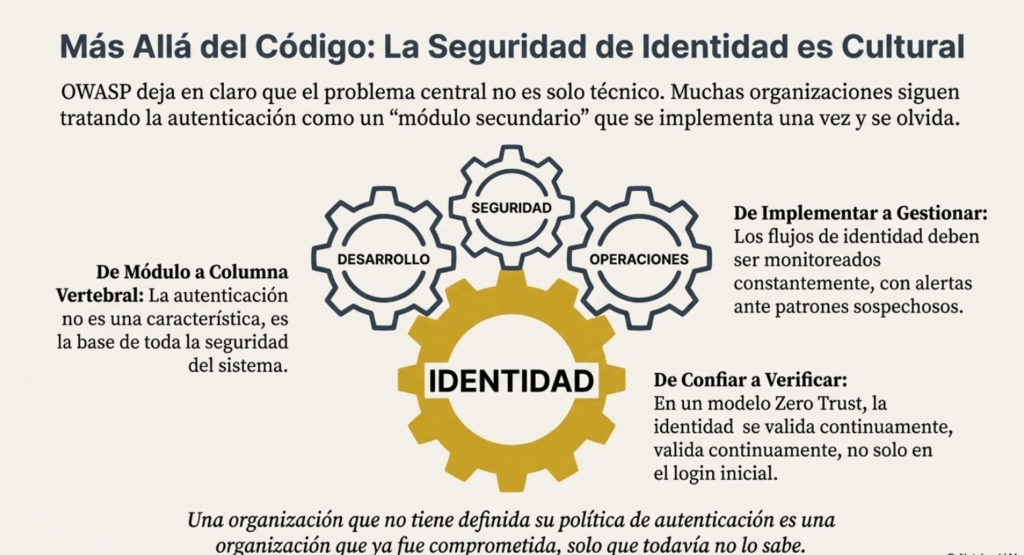

Lo más preocupante es que muchas veces las organizaciones siguen tratando la autenticación como un módulo menor. Algo que se implementa una vez, se prueba con un par de usuarios, y se olvida. Pero la realidad es otra: la autenticación es el punto más atacado, el más reutilizado y el que menos margen de error permite. No importa si tu backend está en Go, Node o Rust; si tu flujo de login tiene un bug lógico, un bypass en validación de tokens o una sesión que no se invalida correctamente, todo tu sistema está en riesgo. Y eso es lo que refleja A07:2025.

Desde la perspectiva ofensiva, la autenticación mal hecha es un paraíso. Cada implementación OAuth vulnerable, cada JWT sin firma, cada API sin validación contextual, cada flujo de recuperación de contraseña que filtra información, es un acceso sin necesidad de explotación técnica profunda. Es simplemente una puerta abierta. ¿Qué sentido tiene invertir en firewalls, en detección de anomalías o en análisis de comportamiento si tu sistema sigue aceptando sesiones antiguas o tokens que no fueron emitidos por tu backend? El error de pensar que «eso está en el proveedor» es una trampa. Porque incluso usando servicios como Auth0, Firebase o Azure AD, la lógica de validación siempre termina en tu código. Y si tu código acepta cualquier access_token como válido, ya no hay nada que hacer.

La autenticación fuerte no es opcional. La verificación de identidad contextual tampoco. Hoy cualquier sistema que quiera sobrevivir necesita MFA obligatorio, detección de comportamiento anómalo, rotación automática de tokens, verificación del canal de login, políticas de expiración claras y, sobre todo, un monitoreo constante de los eventos de login, logout y cambio de privilegios. Y no hablo de logs que se guardan en un archivo .txt. Hablo de trazabilidad activa, con alertas ante patrones sospechosos, como múltiples accesos fallidos desde diferentes IPs, intentos de login a horas atípicas o cambios de dispositivo sin reautenticación.

En esta versión del Top 10, OWASP deja en claro que la seguridad de identidad no es solo técnica: es cultural. Una organización que no tiene definida su política de autenticación es una organización que ya fue comprometida, solo que todavía no lo sabe. Porque el atacante va a probar. Va a buscar fallos lógicos, endpoints sin protección, tokens en headers mal gestionados. Va a abusar de cada decisión pobremente tomada. Y si puede, va a escalar lateralmente, usando un acceso a una aplicación inofensiva para pivotear hacia activos críticos. Porque la identidad es el nuevo perímetro, y el lateral movement en la nube es pan de cada día.

En definitiva, A07:2025 no es un problema viejo con un nombre nuevo. Es la consolidación de un enemigo persistente que, lejos de desaparecer, se adapta, evoluciona y se mete en cada grieta de tu arquitectura. Y si no tenés la cabeza en eso, ya estás tarde. La autenticación no es un feature. Es tu primera línea de defensa. Es la muralla que define si tus sistemas son tuyos o de cualquiera con un combo de credenciales filtradas. Y blindarla no es opcional. Es una obligación que tenés con cada usuario que se conecta a tu plataforma. Porque cuando esa barrera cae, todo lo demás se convierte en una ilusión de seguridad.

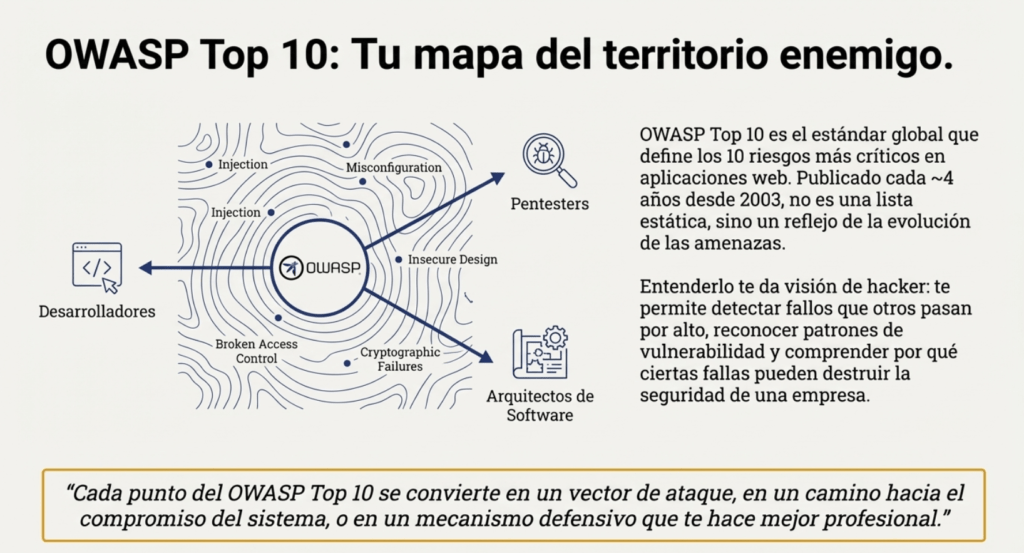

OWASP TOP 10

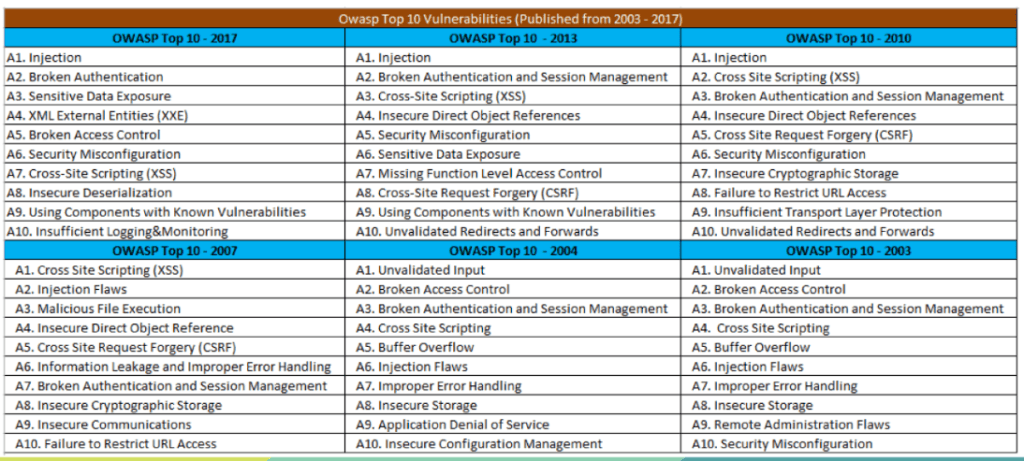

OWASP es popular por publicar el TOP 10 Owasp Web cada cuatro años. Este es un documento que lista los diez riesgos más críticos en aplicaciones web, con el objetivo de ayudar a las organizaciones a identificar y mitigar las vulnerabilidades asociadas con estos riesgos. https://owasp.org/Top10/es/ Cada uno de estos riesgos representa una debilidad común y significativa que a menudo se puede explotar para comprometer la seguridad de una aplicación web. OWASP proporciona información detallada sobre posibles vulnerabilidades y técnicas de ataque para cada riesgo.

El Top 10 de OWASP es una lista que se actualiza periódicamente de los riesgos de seguridad de las aplicaciones web más críticos. Lo mantiene el Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP), una organización sin fines de lucro centrada en mejorar la seguridad de las aplicaciones web. Sirve como una valiosa guía para que los desarrolladores, los expertos en pruebas de penetración de aplicaciones web y las organizaciones comprendan y prioricen los riesgos de seguridad comunes en las aplicaciones web.

El Top 10 de OWASP es una lista conocida de los diez riesgos de seguridad de aplicaciones web más críticos. Se actualiza periódicamente para garantizar que refleje el panorama actual de amenazas y los desafíos de seguridad en constante evolución que enfrentan las aplicaciones web. La primera versión del Top 10 de OWASP se publicó en 2003. Su objetivo era crear conciencia sobre los riesgos comunes de seguridad de las aplicaciones web y ayudar a los desarrolladores a priorizar los esfuerzos de seguridad. La lista incluía riesgos como secuencias de comandos entre sitios (XSS), inyección de SQL y problemas de gestión de sesiones. Cada lanzamiento del Top 10 de OWASP se basa en las versiones anteriores, mejorando su precisión, relevancia y practicidad.

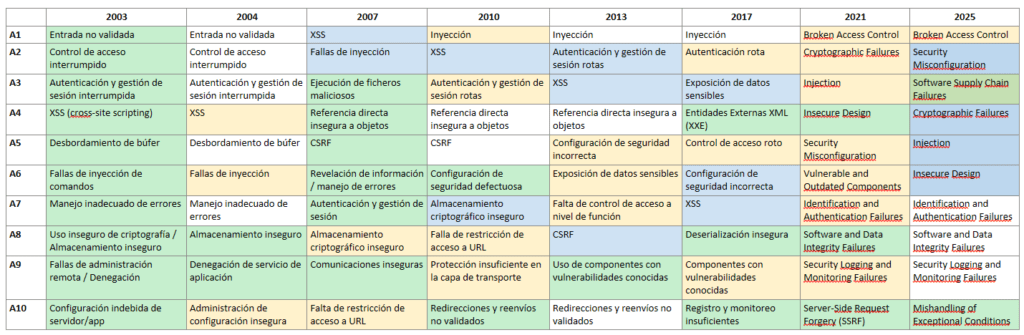

Evolución de OWASP TOP 10

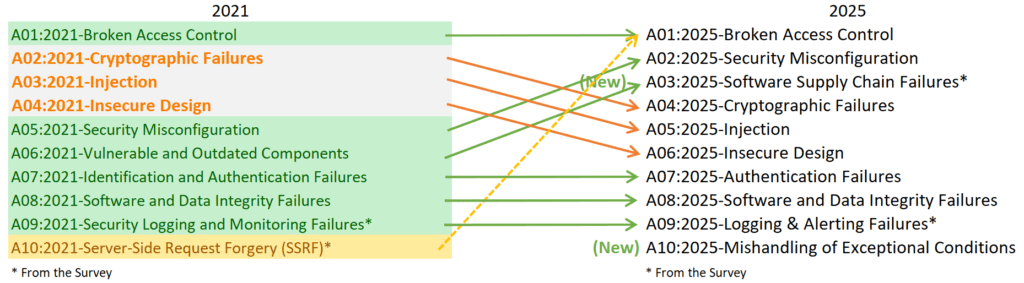

En el momento de crear este artículo coexiste las dos versiones 2021/2025.

⚪No cambia

🟡Fusionado

🔵Cambia de posición

🟢Nuevo

La evolución de A07:2025 – Identification and Authentication Failures: la batalla continua por asegurar la identidad digital

En el ecosistema moderno, donde prácticamente todas las interacciones en línea dependen de la autenticación, las fallas en los mecanismos de identificación y validación de usuarios se han convertido en uno de los vectores de ataque más persistentes y peligrosos. La categoría A07:2025 – Identification and Authentication Failures representa la evolución de un riesgo que acompaña al OWASP Top 10 desde sus orígenes, aunque bajo diferentes nombres y enfoques. Antes conocida como “Broken Authentication”, esta categoría refleja cómo la industria pasó de preocuparse casi exclusivamente por contraseñas débiles o sesiones robadas a enfrentar un mundo de identidades distribuidas, federación, tokens, MFA y autenticación sin fricción. Su evolución histórica demuestra que, a pesar de los avances, la autenticación sigue siendo un desafío clave que la mayoría de las organizaciones no ha resuelto completamente.

En las primeras ediciones del OWASP Top 10, entre 2003 y 2010, las fallas de autenticación estaban dispersas en categorías como “Broken Authentication and Session Management”. Esto incluía problemas clásicos como contraseñas predecibles, sesiones expuestas, tokens no rotados, cookies inseguros y mecanismos de login deficientes. En aquella época, las aplicaciones dependían casi por completo de autenticación basada en formularios simples y sesiones gestionadas internamente por el servidor. Los ataques más comunes giraban alrededor de robo de cookies, fuerza bruta, uso de credenciales por defecto o ataques de fijación de sesión. Aunque estos problemas eran graves, OWASP los trataba como fallas relativamente directas, solucionables con buenos controles básicos. Sin embargo, la evolución del software comenzaba a mostrar que estos errores eran solo la punta del iceberg.

La transformación profunda llegó entre 2013 y 2017, cuando el ecosistema tecnológico avanzó hacia APIs, aplicaciones móviles, microservicios y autenticación distribuida. Ya no se trataba de un simple formulario de login; la autenticación pasó a involucrar tokens, servicios SSO, OAuth, OpenID Connect, JWT, multifactor y flujos que dependían de múltiples capas. En esta etapa, OWASP renombra la categoría como Broken Authentication, enfocándose explícitamente en errores más sofisticados: sesiones mal gestionadas, expiraciones incorrectas, falta de rotación, tokens previsibles, almacenamiento inseguro de credenciales, y validaciones insuficientes en APIs. Además, incidentes relevantes muestran que la autenticación mal implementada podía permitir accesos masivos a cuentas, robo de datos y ataques laterales dentro de infraestructuras corporativas.

La edición OWASP Top 10 – 2021 marca un punto decisivo: la categoría pasa a llamarse Identification and Authentication Failures, reflejando una perspectiva más amplia que abarca no solo la autenticación, sino también la identificación correcta del usuario antes de permitir cualquier acceso. La identidad se convierte en un concepto mucho más amplio y complejo: ya no basta con verificar contraseñas; hay que verificar dispositivos, conocer patrones de comportamiento, validar tokens firmados correctamente, integrarse con proveedores de identidad confiables, asegurar transiciones entre aplicaciones y gestionar múltiples contextos de autenticación (web, móvil, API, cloud). En este período, OWASP reconoce que el 80% de las vulnerabilidades explotadas en entornos corporativos involucran fallas en identidad: contraseñas débiles, MFA no implementado, tokens JWT sin firma, APIs expuestas sin validación, o lógicas de login manipulables.

A partir de 2021, el crecimiento explosivo de la autenticación federada y el uso masivo de OAuth 2.0 y OpenID Connect profundiza el problema. Muchas organizaciones implementan flujos complejos sin comprender completamente sus implicancias: errores en redirect URIs, validaciones insuficientes de state, fallas en PKCE, uso inapropiado de tokens de acceso, exposición accidental de tokens de refresco, carencia de rotación automática, JWT sin expiración o sin validación criptográfica. Estos errores no son simplemente fallas de implementación: son fallas de diseño donde la identidad se convierte en un vector crítico de ataque. Por eso OWASP consolida la categoría como un punto central en el Top 10.

Con la llegada del OWASP Top 10 – 2025, A07:2025 – Identification and Authentication Failures mantiene una posición relevante, incluso frente al ascenso de nuevas categorías como fallas de la cadena de suministro o defectos de diseño. Esto demuestra que, a pesar de los avances, la autenticación sigue siendo una superficie de ataque gigantesca. Los entornos modernos deben lidiar con múltiples desafíos simultáneos:

- Autenticación sin contraseña (passwordless)

- Biometría accesible desde dispositivos móviles

- MFA como estándar obligatorio

- Integración con proveedores de identidad como Azure AD, Google Identity o Auth0

- Tokenización distribuida en microservicios

- Accesos temporales, renovables, delegados o impersonados

- APIs internas y externas que requieren autenticación robusta

- Sesiones compartidas entre plataformas web, móviles y IoT

OWASP TOP 10 2021

OWASP TOP 10 2025

En la lista de los Diez Principales para 2025, se han incorporado dos categorías nuevas y una consolidada. Esta versión según OWASP está centrada en la causa raíz, más que en los síntomas, en la medida de lo posible. Dada la complejidad de la ingeniería y la seguridad del software, resulta prácticamente imposible crear diez categorías sin cierto grado de superposición.

En 2025, los tipos de errores más comunes en autenticación han cambiado: ya no se trata solo de contraseñas débiles, sino de errores en tokens, fallas en validación criptográfica, vulnerabilidades en flujos OAuth mal implementados y fallas en la lógica de identificación previa al proceso de autenticación. El auge del crimen organizado digital y del credential stuffing a escala masiva también contribuyó a mantener esta categoría en una posición crítica. Hoy, un atacante no necesita vulnerar la aplicación; puede simplemente utilizar credenciales filtradas, tokens robados o exploits en autenticación para obtener acceso total.

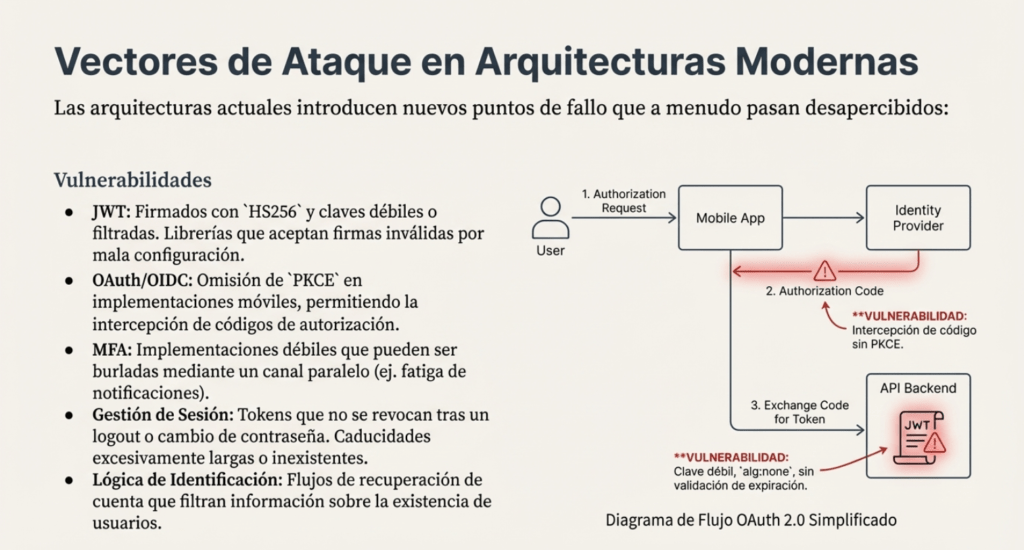

Además, las arquitecturas modernas introducen nuevos vectores que en el pasado no existían:

- JWT firmados con HS256 pero con claves débiles.

- Firmas inválidas aceptadas por librerías mal configuradas.

- PKCE omitido en implementaciones móviles.

- MFA mal implementado que puede ser burlado mediante canal paralelo.

- Confirmaciones de identidad mal diseñadas que permiten suplantación.

- Tokens no revocados tras un logout.

- Caducidades excesivamente largas o directamente inexistentes.

- Falta de detección de anomalías en el comportamiento del usuario.

OWASP destaca que el problema central no es solo técnico: es cultural. Muchas organizaciones siguen tratando la autenticación como un “módulo secundario” que se implementa rápidamente, en lugar de asumir que es la columna vertebral de toda la seguridad del sistema. Un fallo en autenticación equivale a un fallo total, independientemente de cuán bien protegido esté el resto de la aplicación.

En A07:2025, la categoría también incluye escenarios de identificación fallida, como:

- Identificar incorrectamente al usuario antes de aplicar un control.

- Permitir acciones anónimas con impacto crítico.

- Errores en la correlación entre usuario, sesión y dispositivo.

- Flujos donde se confía implícitamente en la identidad sin verificarla.

Estos fallos habilitan escalamiento vertical y lateral, manipulación de datos, suplantación, fraude y accesos inapropiados a entidades internas o externas. La presencia de esta categoría en el Top 10 de 2025 demuestra que la industria ha progresado, pero no tanto como debería. Mientras que algunas vulnerabilidades clásicas están en descenso, las fallas de autenticación e identificación se mantienen debido a la complejidad creciente y a la dependencia casi absoluta que tienen las aplicaciones en flujos de identidad distribuidos. OWASP deja claro que no existe seguridad sólida sin identidad sólida, y que este problema continuará siendo uno de los más desafiantes incluso en la próxima década.

La evolución de A07:2025 – Identification and Authentication Failures desde 2003 hasta 2025 es la historia de cómo la identidad se volvió el nuevo perímetro de seguridad. A medida que la web abandonó los sistemas monolíticos y adoptó arquitecturas distribuidas, la autenticación se convirtió en el corazón de cualquier modelo de defensa. Su posición actual refleja un mensaje claro: mientras exista la más mínima falla en cómo identificamos y autenticamos a un usuario, todo el sistema queda comprometido. La autenticación es el primer control de seguridad, y cuando falla, falla todo lo demás.

A07:2025 Errores de autenticación

Fallos de autenticación mantiene su posición número 7 con un ligero cambio de nombre para reflejar con mayor precisión las 36 CWE de esta categoría. A pesar de las ventajas de los marcos estandarizados, esta categoría ha mantenido su puesto número 7 desde 2021. Entre las CWE más destacadas se incluyen CWE-259: Uso de contraseñas codificadas , CWE-297: Validación incorrecta de certificado con discrepancia de host , CWE-287: Autenticación incorrecta , CWE-384: Fijación de sesión y CWE-798: Uso de credenciales codificadas.

Tabla de puntuación.

| CWE mapeados | Tasa máxima de incidencia | Tasa de incidencia promedio | Cobertura máxima | Cobertura promedio | Exploit ponderado promedio | Impacto ponderado promedio | Total de ocurrencias | Total de CVEs |

| 36 | 15,80% | 2,92% | 100.00% | 37,14% | 7.69 | 4.44 | 1.120.673 | 7.147 |

Descripción.

Cuando un atacante logra engañar a un sistema para que reconozca a un usuario inválido o incorrecto como legítimo, se presenta esta vulnerabilidad. Puede haber vulnerabilidades de autenticación si la aplicación:

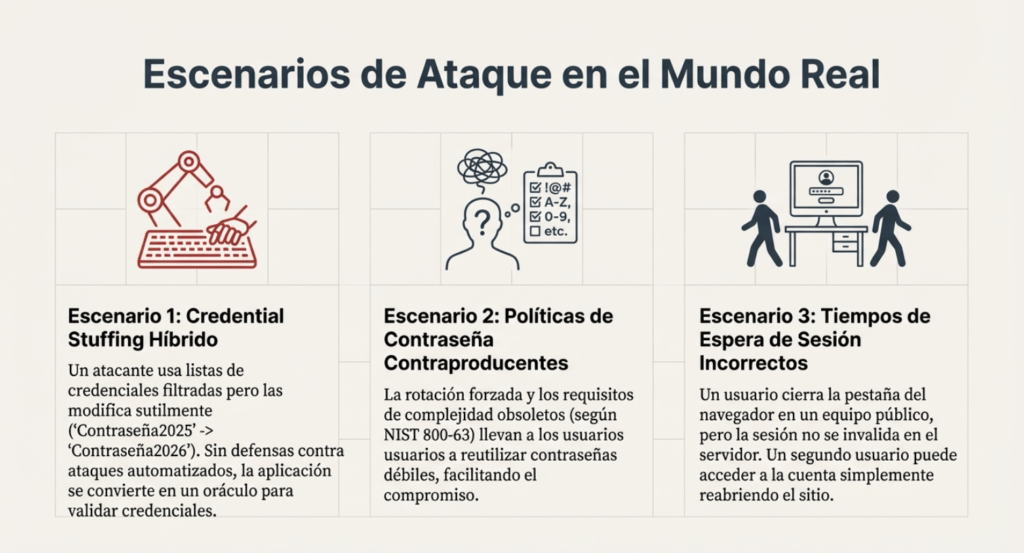

- Permite ataques automatizados como el robo de credenciales, donde el atacante obtiene una lista vulnerada de nombres de usuario y contraseñas válidos. Recientemente, este tipo de ataque se ha ampliado para incluir ataques híbridos de contraseñas (también conocidos como ataques de rociado de contraseñas), donde el atacante utiliza variaciones o incrementos de credenciales robadas para obtener acceso, por ejemplo, probando «Contraseña1!», «Contraseña2!», «Contraseña3!», etc.

- Permite ataques de fuerza bruta u otros ataques automatizados y programados que no se bloquean rápidamente.

- Permite contraseñas predeterminadas, débiles o conocidas, como «Contraseña1» o el nombre de usuario «admin» con una contraseña «admin».

- Permite a los usuarios crear nuevas cuentas con credenciales que ya se sabe que han sido violadas.

- Permite el uso de procesos de recuperación de credenciales débiles o ineficaces y de contraseña olvidada, como «respuestas basadas en conocimiento», que no se pueden hacer seguras.

- Utiliza almacenes de datos de contraseñas de texto simple, cifradas o con algoritmos hash débiles (consulte A02:2021-Fallos criptográficos ).

- Tiene autenticación multifactor faltante o ineficaz.

- Permite el uso de alternativas débiles o ineficaces si la autenticación multifactor no está disponible.

- Expone el identificador de sesión en la URL, un campo oculto u otra ubicación insegura a la que puede acceder el cliente.

- Reutiliza el mismo identificador de sesión después de un inicio de sesión exitoso.

- No invalida correctamente las sesiones de usuario o los tokens de autenticación (principalmente tokens de inicio de sesión único (SSO)) durante el cierre de sesión o un período de inactividad.

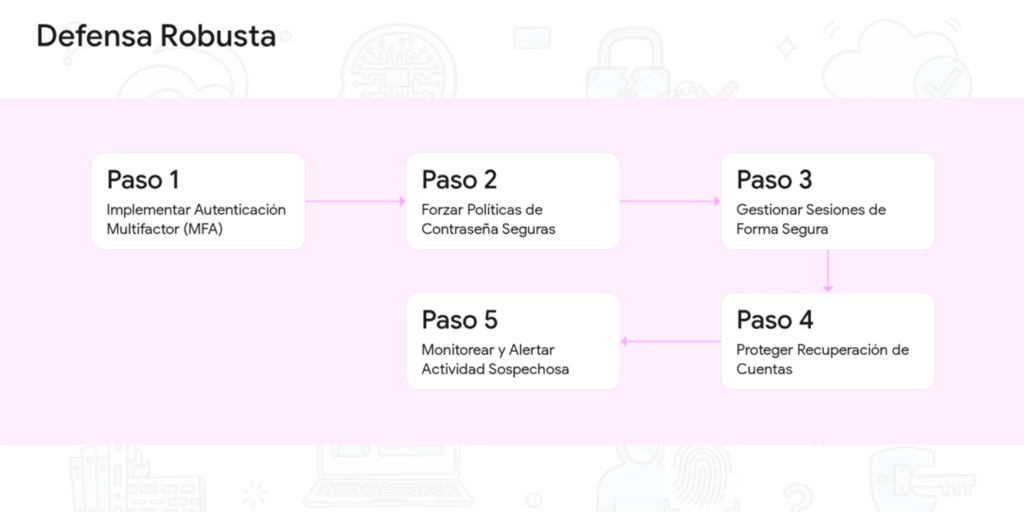

Cómo prevenir.

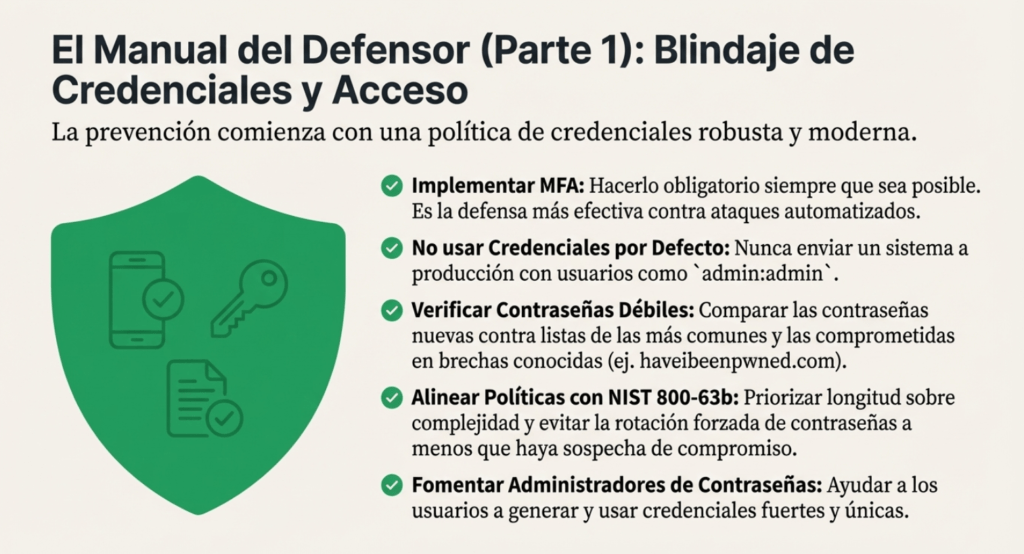

- Siempre que sea posible, implemente y haga cumplir el uso de autenticación multifactor para evitar el relleno automatizado de credenciales, la fuerza bruta y los ataques de reutilización de credenciales robadas.

- Siempre que sea posible, fomente y habilite el uso de administradores de contraseñas para ayudar a los usuarios a tomar mejores decisiones.

- No envíe ni implemente con credenciales predeterminadas, especialmente para usuarios administradores.

- Implemente verificaciones de contraseñas débiles, como probar contraseñas nuevas o modificadas comparándolas con la lista de las 10 000 peores contraseñas.

- Durante la creación de una nueva cuenta y los cambios de contraseña, valide con listas de credenciales violadas conocidas (por ejemplo: usando haveibeenpwned.com ).

- Alinee las políticas de longitud, complejidad y rotación de contraseñas con las pautas 800-63b del Instituto Nacional de Estándares y Tecnología (NIST) en la sección 5.1.1 para secretos memorizados u otras políticas de contraseñas modernas basadas en evidencia.

- No obligue a las personas a rotar sus contraseñas a menos que sospeche una vulneración. Si sospecha una vulneración, fuerce el restablecimiento de las contraseñas inmediatamente.

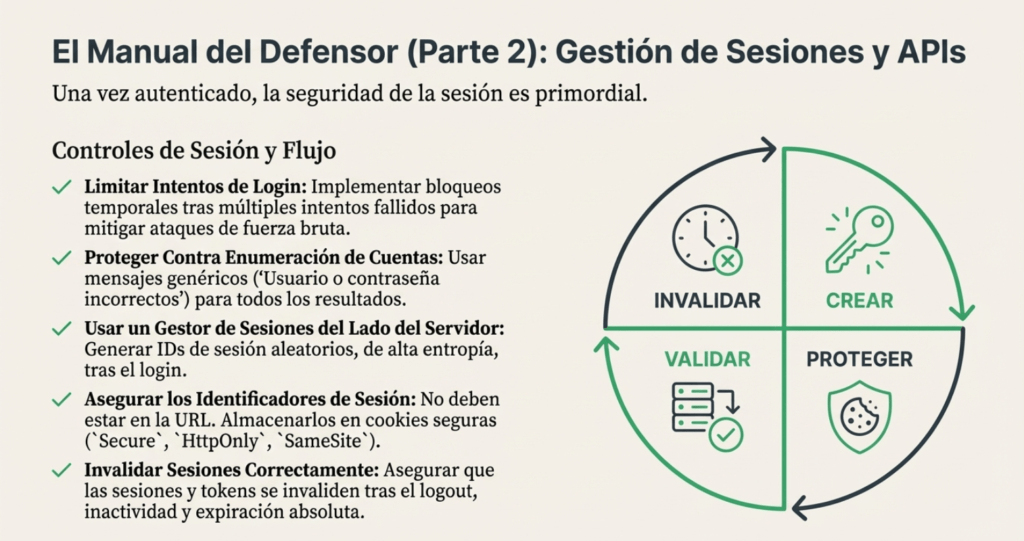

- Asegúrese de que las rutas de registro, recuperación de credenciales y API estén reforzadas contra ataques de enumeración de cuentas mediante el uso de los mismos mensajes para todos los resultados («Nombre de usuario o contraseña no válidos»).

- Limite o retrase cada vez más los intentos fallidos de inicio de sesión, pero tenga cuidado de no crear un escenario de denegación de servicio. Registre todos los fallos y alerte a los administradores cuando se detecten o sospechen ataques de robo de credenciales, fuerza bruta u otros.

- Utilice un gestor de sesiones integrado, seguro y del lado del servidor que genere un nuevo ID de sesión aleatorio con alta entropía tras el inicio de sesión. Los identificadores de sesión no deben estar en la URL, deben almacenarse de forma segura en una cookie segura y se invalidan tras el cierre de sesión, inactividad y tiempos de espera absolutos.

- Lo ideal es utilizar un sistema prediseñado y confiable para gestionar la autenticación, la identidad y la gestión de sesiones. Transfiera este riesgo siempre que sea posible adquiriendo y utilizando un sistema robusto y bien probado.

Ejemplos de escenarios de ataque.

Escenario n.° 1: El robo de credenciales, el uso de listas de combinaciones conocidas de nombre de usuario y contraseña, es ahora un ataque muy común. Recientemente, se ha descubierto que los atacantes incrementan o ajustan las contraseñas basándose en el comportamiento humano común. Por ejemplo, cambian «Winter2025» por «Winter2026», o «ILoveMyDog6» por «ILoveMyDog7» o «ILoveMyDog5». Este ajuste de los intentos de contraseña se denomina ataque híbrido de robo de credenciales o ataque de rociado de contraseñas, y puede ser incluso más efectivo que la versión tradicional. Si una aplicación no implementa defensas contra amenazas automatizadas (fuerza bruta, scripts o bots) o robo de credenciales, puede utilizarse como un oráculo de contraseñas para determinar si las credenciales son válidas y obtener acceso no autorizado.

Escenario n.° 2: La mayoría de los ataques de autenticación exitosos se producen debido al uso continuo de contraseñas como único factor de autenticación. Una vez consideradas las mejores prácticas, la rotación de contraseñas y los requisitos de complejidad incitan a los usuarios a reutilizar contraseñas y a usar contraseñas débiles. Se recomienda a las organizaciones que cesen estas prácticas según la norma NIST 800-63 y que apliquen la autenticación multifactor en todos los sistemas importantes.

Escenario n.° 3: Los tiempos de espera de las sesiones de las aplicaciones no se implementan correctamente. Un usuario usa un ordenador público para acceder a una aplicación y, en lugar de seleccionar «cerrar sesión», simplemente cierra la pestaña del navegador y se retira. Otro ejemplo es si una sesión de inicio de sesión único (SSO) no se puede cerrar con un cierre de sesión único (SLO).

Es decir, un solo inicio de sesión inicia sesión, por ejemplo, en su lector de correo, su sistema de documentos y su sistema de chat. Sin embargo, el cierre de sesión solo se produce en el sistema actual. Si un atacante usa el mismo navegador después de que la víctima crea haber cerrado sesión correctamente, pero con el usuario aún autenticado en algunas aplicaciones, puede acceder a su cuenta. El mismo problema puede ocurrir en oficinas y empresas cuando una aplicación sensible no se ha cerrado correctamente y un compañero tiene acceso (temporal) al ordenador desbloqueado.

A07:2021 – Fallas de Identificación y Autenticación

| CWEs mapeadas | Tasa de incidencia máx | Tasa de incidencia prom | Explotabilidad ponderada prom | Impacto ponderado prom | Cobertura máx | Cobertura prom | Incidencias totales | Total CVEs |

| 22 | 14.84% | 2.55% | 7.40 | 6.50 | 79.51% | 45.72% | 132,195 | 3,897 |

Previamente denominada como Pérdida de Autenticación, descendió desde la segunda posición, y ahora incluye CWEs que están más relacionados con fallas de identificación. Las CWE notables incluidas son CWE-297: Validación incorrecta de Certificado con discrepancia de host, CWE-287: Autenticación incorrecta y CWE-384: Fijación de sesiones.

Seguridad en la Modificación de Correos y Autenticación Adaptativa: Un Enfoque Hacker

En el corazón de la seguridad moderna, proteger algo tan elemental como el cambio de una dirección de correo electrónico puede ser un desafío si no se implementa con una lógica implacable y múltiples capas de defensa. Cuando un sistema permite a un usuario actualizar su dirección de correo, este cambio se convierte en una puerta de entrada potencial para atacantes que buscan secuestrar cuentas, interceptar notificaciones o escalar privilegios. Por eso, una secuencia estructurada de autenticación y verificación se vuelve fundamental.

El proceso comienza exigiendo algo que solo el verdadero usuario puede conocer: su contraseña actual. Esta solicitud actúa como un cortafuegos inicial para verificar la identidad antes de procesar cualquier cambio. Luego, la nueva dirección de correo propuesta no se aplica de inmediato, sino que se registra como un cambio pendiente, estableciendo una condición de espera hasta que se cumplan ciertos pasos de validación. Esta mecánica detiene cualquier alteración hasta que se confirme la legitimidad del proceso desde ambas direcciones: la actual y la nueva.

Aquí es donde entra en juego un mecanismo clave en la arquitectura de seguridad: los nonces. Se generan tres nonces con tiempo de expiración, utilizados para tres propósitos diferentes pero sincronizados: notificar a los administradores, confirmar al usuario desde su correo actual y aplicar una validación adicional ligada a la contraseña. Es un ballet criptográfico, donde cada enlace enviado por correo contiene una pieza única de la verificación, minimizando los vectores de ataque y dispersando la posibilidad de explotación por un solo punto de falla.

Cada dirección de correo involucrada recibe su propio mensaje. El primero se envía a la dirección antigua, pidiendo confirmar el cambio y proporcionando un plan de escape si algo salió mal. El segundo va a la nueva dirección, como una especie de advertencia y solicitud de acción, también incluyendo un camino de regreso en caso de errores o ataques. Estas rutas separadas aseguran que incluso si un atacante compromete una de las direcciones, aún necesita acceso a la otra para completar la transición.

A diferencia de este enfoque de múltiples capas, plataformas como Google aplican una política distinta para cuentas protegidas únicamente por contraseña: en esos casos, el correo electrónico actual recibe solo una notificación pasiva. Este modelo implica una mayor confianza en el usuario y su vigilancia, lo que, desde una perspectiva ofensiva, representa una oportunidad para ataques de ingeniería social. De ahí la importancia de entrenar a administradores y personal técnico en tácticas defensivas. La ingeniería social sigue siendo una de las armas más efectivas en el arsenal de cualquier atacante, y contrarrestarla exige no solo tecnología, sino también conciencia humana. La guía de CISA sobre cómo evitar ataques de phishing es obligatoria para cualquier equipo serio en ciberseguridad.

Ahora bien, avanzar más allá de la simple verificación por contraseña nos lleva al campo de la autenticación adaptativa o basada en riesgos. Aquí las reglas cambian. Los sistemas modernos ya no se conforman con un único factor de autenticación; quieren contexto, señales, comportamiento. Cada interacción del usuario se convierte en un input para una decisión en tiempo real: ¿es esto normal o sospechoso? ¿Merece acceso sin fricción o se le debería retar con un desafío adicional?

El concepto es brutalmente eficaz: una aplicación puede confiar en una primera autenticación fuerte (como MFA) al iniciar sesión en un dispositivo nuevo y luego relajar las exigencias en las sesiones posteriores. O, al contrario, puede permitir accesos mínimos sin fricción, hasta que el usuario intenta realizar una operación crítica, como mover fondos o acceder a información sensible. Este enfoque no solo reduce la fricción para el usuario, sino que eleva las defensas cuando más importa.

En la práctica, esto requiere una arquitectura altamente sofisticada. Primero, las políticas deben alinearse con los marcos corporativos y regulatorios. No sirve de nada una detección impecable si va en contra de lo que la ley o la auditoría espera. Luego, está la cuestión de qué señales observar: geolocalización, hora, comportamiento, IP, huella del dispositivo, e incluso microvariaciones en la biometría del comportamiento pueden marcar la diferencia. Estas señales deben monitorearse no solo al iniciar sesión, sino durante toda la sesión activa.

El verdadero reto es convertir estas señales crudas en decisiones. Aquí entra en juego el modelo de puntuación. Puede ser una mezcla entre reglas estáticas, aprendizaje automático y lógica híbrida. Este modelo decide si una acción es sospechosa y, dependiendo del nivel de riesgo, ejecuta acciones específicas: permitir, pedir CAPTCHA, forzar MFA, bloquear la acción o incluso cerrar la sesión. Todo debe suceder en milisegundos. El modelo puede vivir en el borde, en una API gateway o en un servicio centralizado, dependiendo del balance entre latencia y control.

Cada acción del sistema tiene consecuencias visibles para el usuario, y estas deben ser claras y manejadas con precisión. Los mensajes de error no deben ser genéricos ni demasiado informativos, ya que pueden servir de vector para la recolección de inteligencia por parte de un atacante. A nivel de arquitectura, el motor de riesgo debe ser invocado en puntos estratégicos: desde el controlador de login hasta el middleware o la malla de servicio, asegurando una decisión uniforme en todas las capas.

La consistencia es crítica cuando un usuario interactúa desde múltiples dispositivos o pestañas simultáneas. Cambiar el estado de un token o cookie en mitad de una sesión implica sincronizar el backend y los clientes, sin romper la experiencia del usuario ni dejar huecos de seguridad. Y cuando el sistema detecta algo sospechoso, debe escalarlo a alertas, monitoreos y notificaciones bien diseñadas. ¿El usuario está consciente de que su cuenta fue desafiada? ¿El equipo de seguridad lo sabe? ¿Hubo una alerta por webhook, un evento en SIEM, una trazabilidad para auditoría?

Este nivel de detalle no es opcional. Es necesario. Porque hoy, la defensa ya no es solo bloquear al atacante, sino anticiparlo, adaptarse, y golpear de vuelta sin perder la experiencia del usuario. Y en este juego, los sistemas que logran combinar fricción cero con seguridad máxima no son solo los más seguros… son los más peligrosos para los atacantes.

Contraseñas: rediseñando la recuperación con mentalidad ofensiva

En el desarrollo de sistemas seguros, el proceso de recuperación de contraseñas es uno de los eslabones más débiles, frecuentemente mal diseñado, subestimado o copiado de implementaciones inseguras sin una revisión seria. Desde la perspectiva de un atacante, este flujo es una mina de oro: permite probar la existencia de cuentas, realizar ataques de fuerza bruta o incluso interferir con la experiencia del usuario legítimo para provocar errores operativos. Como arquitecto de seguridad o desarrollador con mentalidad ofensiva, tu deber es blindar este flujo, anticiparte a cada posible abuso y asegurar que ningún paso del proceso sea explotable.

A pesar de que muchas guías lo presentan como una funcionalidad menor, el botón “Olvidé mi contraseña” actúa como una puerta trasera al sistema de autenticación. Si no está protegido adecuadamente, todo el castillo se derrumba. El primer paso es eliminar las diferencias de comportamiento entre cuentas existentes y no existentes. Devolver un mensaje genérico —y lo más importante— hacerlo con un tiempo de respuesta uniforme impide que un atacante infiera la validez de los usuarios. Este tipo de ataque, conocido como enumeración de usuarios, es tan trivial como efectivo si el sistema revela diferencias en el contenido o tiempo de la respuesta.

Para reforzar este punto, cada solicitud de restablecimiento de contraseña debe seguir el mismo flujo sin importar la entrada: lógica idéntica, validaciones idénticas, ejecución asincrónica si es necesario. Incluso los errores deben simularse para mantener la coherencia. Pero esto no basta: si un atacante puede automatizar miles de solicitudes por hora para un solo usuario, entonces puede convertir la bandeja de entrada del objetivo en un infierno. Por eso, se vuelve crucial implementar protecciones adicionales como CAPTCHA, limitación por IP, rate-limiting por usuario y detección de patrones inusuales.

Cuando el usuario legítimo inicia el flujo, el backend debe generar un token —único, aleatorio y con una vida útil estricta— que permita continuar el proceso. Este token se puede entregar a través de un canal secundario, usualmente un correo electrónico. Pero cuidado: jamás uses encabezados no validados para construir la URL. Muchos sistemas han sido explotados por ataques de host header injection que permiten redireccionar al usuario a dominios maliciosos. La URL debe estar codificada o basada en una lista blanca de dominios de confianza y siempre bajo HTTPS.

El token se inserta en una URL enviada por correo, y al hacer clic el usuario es llevado a una página segura para introducir su nueva contraseña. Pero esta página también debe tener defensas: rel=»noreferrer» para evitar fugas de información, limitación de intentos, detección de repetición de token y una validación final del canal de comunicación (por ejemplo, que el token fue generado para esa cuenta, no reutilizado, y no expirado). En muchos casos, se permite que el token cree una sesión limitada para completar solo el restablecimiento, sin permitir navegar el sistema.

Ahora, incluso si se utiliza un PIN enviado por SMS o push como alternativa al correo, los principios deben mantenerse. El PIN debe ser aleatorio, suficientemente largo para resistir ataques de fuerza bruta, no reutilizable y con duración limitada. Nunca se debe permitir que un usuario restablezca su contraseña sin presentar un PIN o token válido. Incluso en métodos sin conexión —como autenticación por hardware, tokens offline, certificados o preguntas seguras— el principio es el mismo: sin autenticación fuerte, no se debe alterar nada.

En este contexto, las preguntas de seguridad son una herramienta débil pero aún presente. Desde el punto de vista de NIST y otros estándares modernos, no deberían utilizarse como autenticador primario. Son fácilmente predecibles, las respuestas son estáticas, y muchas veces derivables de redes sociales o filtraciones pasadas. Si se usan, deben combinarse con otros factores y diseñarse cuidadosamente: preguntas personalizadas, relevantes, únicas para la aplicación y con respuestas difíciles de adivinar. Las respuestas deben almacenarse con el mismo nivel de protección que una contraseña, idealmente usando bcrypt u otro hash resistente a ataques por diccionario.

La actualización de preguntas también debe ser una acción protegida. No se puede permitir que un atacante que comprometió temporalmente la cuenta cambie estas respuestas sin autenticación adicional. Y si se usan múltiples preguntas, debe evitarse que el sistema muestre preguntas diferentes en cada intento, ya que esto permite a un atacante probar muchas respuestas en poco tiempo. La pregunta debe ser fija hasta que el usuario falle o pase.

El otro gran peligro del flujo de recuperación es el ataque de fuerza bruta. Existen múltiples variantes: ataques tradicionales con diccionario, ataques dirigidos con mutaciones personalizadas y ataques de rociado de contraseñas, donde una misma contraseña se prueba contra múltiples cuentas para evitar bloqueos. Este último ataque es extremadamente efectivo si el sistema no limita intentos a nivel de IP y cuenta simultáneamente. Los bloqueos por usuario deben equilibrarse con mecanismos de defensa para evitar denegaciones de servicio, como CAPTCHA progresivo o desafíos adaptativos. Bloquear cuentas automáticamente por múltiples solicitudes de restablecimiento es peligroso: permite a un atacante dejar fuera de combate a usuarios legítimos. En cambio, se puede aplicar lógica más sofisticada, como alertas internas, revisión de logs o análisis de patrones.

Desde el punto de vista ofensivo, herramientas como DirBuster, WebRoot, WFuzz o Burp Suite automatizan la recolección y prueba de endpoints vulnerables, directorios comunes o parámetros manipulables. Estos ataques aprovechan fallos sutiles en cómo una aplicación maneja errores, respuestas inconsistentes o configuraciones mal diseñadas como mod_rewrite. Defensivamente, es esencial configurar el servidor web para devolver respuestas homogéneas, tanto en código como en contenido, y monitorear patrones de acceso anormales.

Por último, todo este proceso debe estar acompañado de prácticas robustas de seguridad: los tokens deben ser vinculados al usuario en la base de datos, expirados automáticamente, imposibles de reutilizar, y nunca deben generar sesiones completas automáticamente. Una vez restablecida la contraseña, el usuario debe iniciar sesión manualmente con su nuevo secreto, y el sistema debe preguntar si desea invalidar sesiones anteriores o hacerlo por defecto, según el riesgo.

En resumen, el flujo de “olvidé mi contraseña” es uno de los vectores más explotados por atacantes y una de las partes más críticas en la arquitectura de seguridad. Implementarlo mal es invitar al desastre. Implementarlo bien es una declaración de guerra contra la ingeniería social, el abuso automatizado y los errores lógicos que acechan incluso en los sistemas más robustos. Solo los sistemas que aplican principios ofensivos a la defensa pueden resistir la realidad del ciberespacio actual.

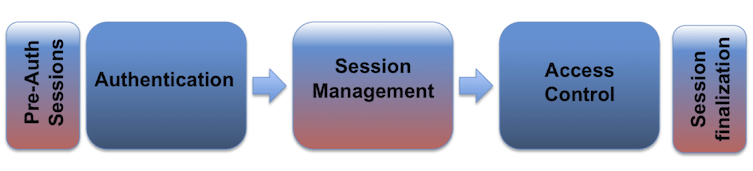

Hoja de trucos para la gestión de sesiones: el campo de batalla silencioso de la seguridad web

En el contexto de la seguridad ofensiva y defensiva de aplicaciones web, la gestión de sesiones es uno de los campos más delicados, silenciosos y frecuentemente mal implementados. Una sesión no es simplemente un identificador que “mantiene al usuario conectado”, es el alma temporal de su identidad digital dentro de una aplicación. Un error en cómo se genera, se almacena, se transmite o se invalida ese identificador puede permitir a un atacante hacerse pasar por un usuario legítimo, robar información, realizar acciones no autorizadas e incluso escalar privilegios. A lo largo de este documento, lo que se revela no es una simple guía de buenas prácticas, sino un manual de guerra para proteger uno de los activos más valiosos de cualquier sistema: el control de la identidad en tránsito.

HTTP es un protocolo sin estado. Cada solicitud es independiente de la anterior. Y es precisamente por eso que el concepto de sesión fue introducido en la capa de aplicación. A través de un token, usualmente una cookie, se puede asociar un flujo de interacción con un único usuario. Ese token es tan poderoso como el propio proceso de autenticación: si alguien obtiene tu token de sesión, ya no necesita tu contraseña. Y ahí empieza el verdadero problema.

La mayoría de los ataques de secuestro de sesión ocurren no por fallos catastróficos sino por pequeñas omisiones. Un ID de sesión predecible, un mal uso de cookies, ausencia de regeneración de token tras autenticación, falta de expiración, o aceptación de tokens en parámetros URL. Cada uno de estos errores se traduce en oportunidades de explotación. Por eso, la entropía del token es crítica. Mínimo 64 bits reales, pero idealmente 128 bits o más. Eso significa que el identificador debe ser generado por un CSPRNG y debe ser completamente impredecible, tanto en forma como en longitud. No debe contener datos codificados ni pistas del entorno. Y por supuesto, nada de PII, ni ID de usuario, ni fecha de sesión, ni hashes débiles.

Una vez que tienes un token robusto, el siguiente campo de batalla es su transmisión. Las cookies son el mecanismo ideal, pero mal configuradas son igual de peligrosas que los tokens en URL. El uso obligatorio de Secure, HttpOnly y SameSite es la base. Sin Secure, el token viaja en texto claro y se puede interceptar. Sin HttpOnly, el token puede ser accedido por JavaScript, abriendo la puerta al robo por XSS. Sin SameSite, las solicitudes cross-site con el token habilitan ataques CSRF. Pero no basta con configurar estos flags: debes confirmar que la aplicación solo acepta tokens a través de cookies. Nada de aceptar tokens en URL, POST, headers exóticos o parámetros ocultos.

Y si usas cookies persistentes, que sea con una razón poderosa. El almacenamiento prolongado de tokens en el navegador, especialmente si no se cifran, es una pesadilla desde el punto de vista de seguridad. Una cookie no persistente desaparece al cerrar el navegador, reduciendo la ventana de exposición si el usuario olvida cerrar sesión. Pero si realmente necesitas persistencia, entonces la seguridad debe aumentar en la misma proporción: cifrado, renovación periódica, controles de integridad y reautenticación adaptativa.

Otro pilar de la seguridad de sesiones es su ciclo de vida. Y este debe ser gestionado de manera estricta. Las aplicaciones no deben aceptar tokens generados por el cliente. Cada ID de sesión debe venir del servidor, y si el servidor recibe un token no reconocido, debe descartarlo y emitir uno nuevo. Esto elimina el riesgo de fijación de sesión, una técnica muy efectiva donde el atacante prepara un token y engaña al usuario para que lo utilice sin saberlo. También debe regenerarse el token en cualquier cambio de estado: login, cambio de privilegios, actualización de credenciales. Este paso rompe la continuidad de sesión y elimina tokens antiguos que pudieran haber sido interceptados.

El tiempo también es un factor clave. Las sesiones deben expirar. Punto. Hay tres formas de manejar esto: tiempo de inactividad, tiempo absoluto, y tiempo de renovación. El primero invalida la sesión si no hay actividad por un periodo determinado. El segundo lo hace sin importar la actividad. El tercero reemplaza el token activamente cada cierto tiempo. La combinación de los tres es ideal para entornos de alto riesgo. Y al expirar, no basta con borrar la cookie: el backend debe invalidar el token en su almacenamiento interno. Si eso no ocurre, el token es aún válido y se puede reutilizar.

En el lado del cliente también hay herramientas útiles. JavaScript puede detectar el cierre de pestañas, cambiar el token activamente, forzar el cierre de sesión al abrir nuevas ventanas, o incluso monitorear la duración del login para forzar renovaciones. Aunque todo código del lado del cliente puede ser burlado, estas medidas aumentan el costo del ataque. Especialmente útiles son los mecanismos que notifican al usuario de que su sesión expiró o que otra sesión fue iniciada en paralelo.

Hablando de sesiones paralelas, una aplicación robusta debe permitir al usuario ver todas sus sesiones activas, cerrar aquellas que no reconoce, y recibir alertas cuando su cuenta sea utilizada desde otros dispositivos. Aunque prohibir inicios múltiples puede romper la experiencia de usuario, ofrecer visibilidad y control sobre sesiones es una mejora significativa en la postura de seguridad.

A nivel de arquitectura, cada sesión debe ser registrada: creación, uso, renovación, expiración, y especialmente eventos críticos como cambios de privilegio o cierre inesperado. No se debe registrar el token completo, pero sí un hash salteado para correlación forense. Y si la aplicación tiene paneles de administración para ver y manipular sesiones, estos deben estar extremadamente protegidos, auditados y sujetos a controles de acceso estrictos.

La defensa no termina en el backend. Un WAF bien configurado puede aplicar políticas de sesión en tiempo real, como inyectar atributos de seguridad en cookies, detectar fijación de sesión, o rechazar tokens en canales inseguros. También puede correlacionar tokens con dirección IP, User-Agent y otros factores de fingerprinting, generando alertas o bloqueos cuando algo no cuadra. ModSecurity con las reglas de OWASP es una opción gratuita y poderosa para esto.

Por último, el vector de secuestro de sesión no depende solo del token. También importa cómo se vincula ese token al usuario. Si el token está asociado únicamente a un ID y no a su IP o agente de usuario, el atacante puede robarlo y utilizarlo sin restricciones. Vincular el token a una fingerprint más rica (incluyendo ubicación, configuración del navegador, dispositivo, etc.) permite detectar anomalías. ¿Es infalible? No. Pero sí eleva el costo para el atacante.

En resumen, la gestión de sesiones no es una simple cuestión técnica. Es un juego psicológico, logístico y criptográfico entre quien defiende y quien ataca. Cada variable —nombre del token, método de transporte, tiempo de vida, mecanismos de renovación, canal de distribución, política de autenticación, almacenamiento— puede convertirse en un eslabón débil. Y cada eslabón puede ser la entrada de un atacante que, sin necesidad de contraseñas ni exploits, secuestra una identidad y se convierte en el usuario.

Una sesión mal asegurada no es un fallo. Es una traición silenciosa al usuario. Un fallo que permite al enemigo caminar con tus credenciales, acceder a tu información y manipular tu mundo desde las sombras. Por eso, una gestión de sesiones segura no es una opción. Es un escudo obligatorio en el campo de batalla digital.

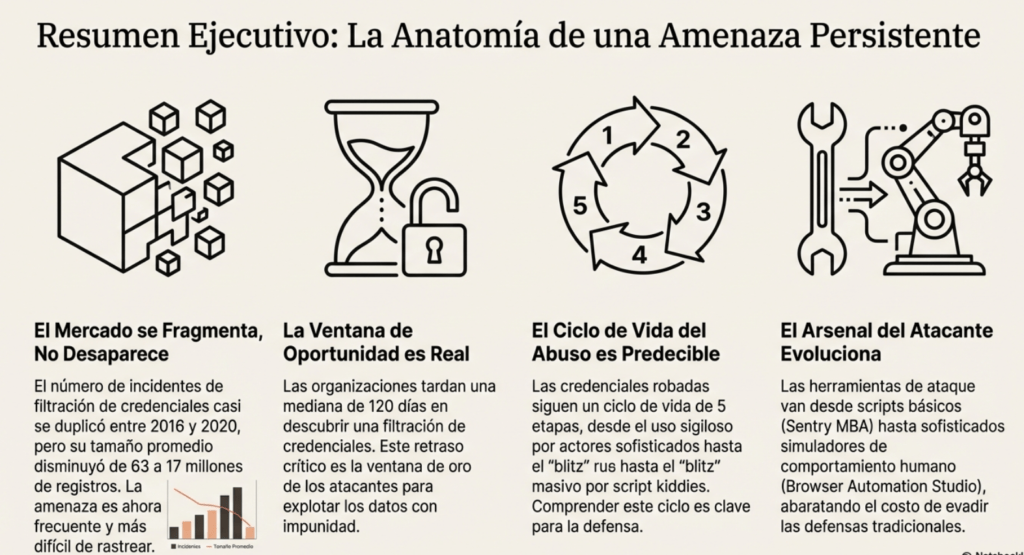

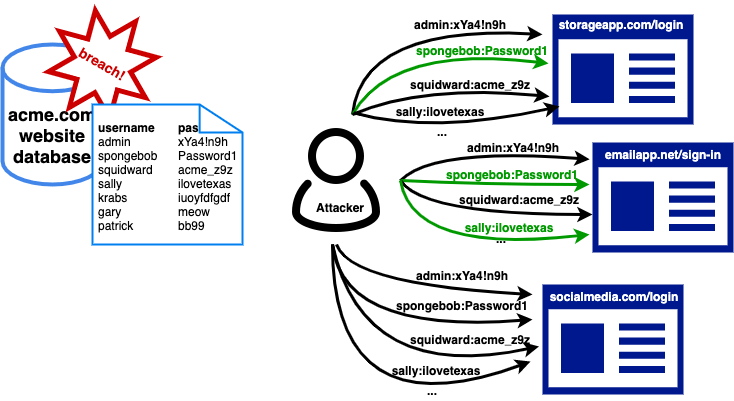

Relleno de credenciales: el eslabón olvidado que abre miles de puertas

Entre las técnicas más silenciosas, persistentes y devastadoras del arsenal cibernético ofensivo, el relleno de credenciales destaca por su eficacia, bajo costo operativo y simplicidad de ejecución. A pesar de ser un subtipo de fuerza bruta, su verdadero poder radica en la explotación de una vulnerabilidad humana ampliamente conocida pero sistemáticamente ignorada: la reutilización de contraseñas. No necesitas vulnerar un firewall, romper un algoritmo o explotar una inyección SQL. Solo necesitas acceso a un combo válido de correo y contraseña filtrado previamente. Es ahí donde comienza la verdadera cacería.

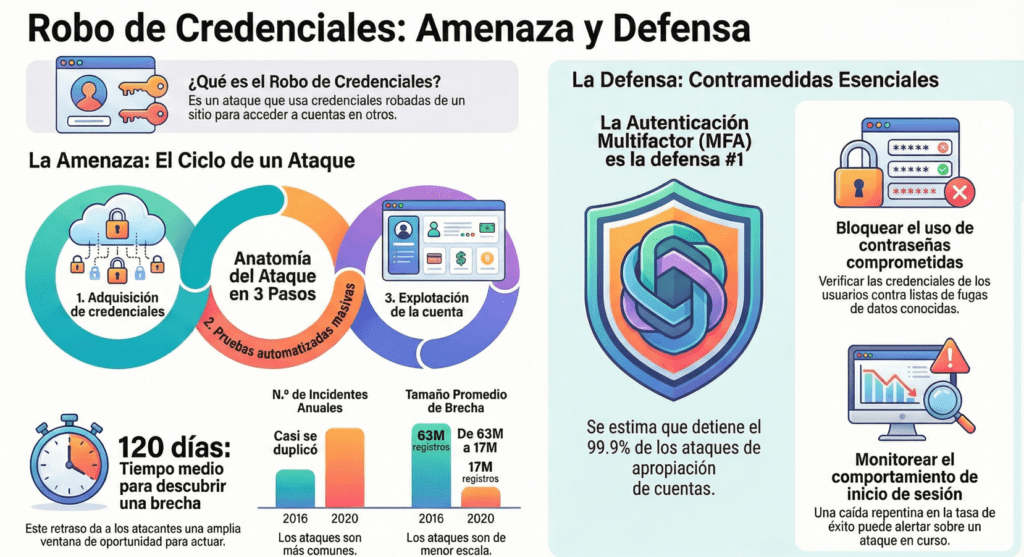

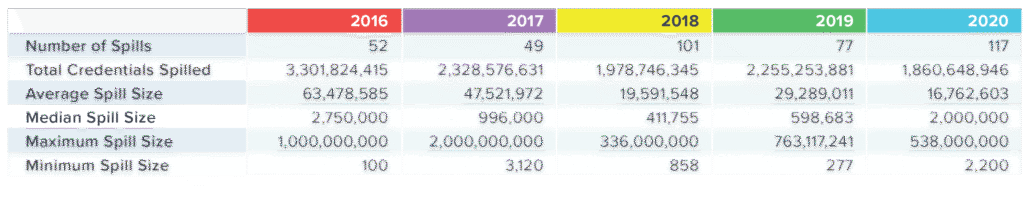

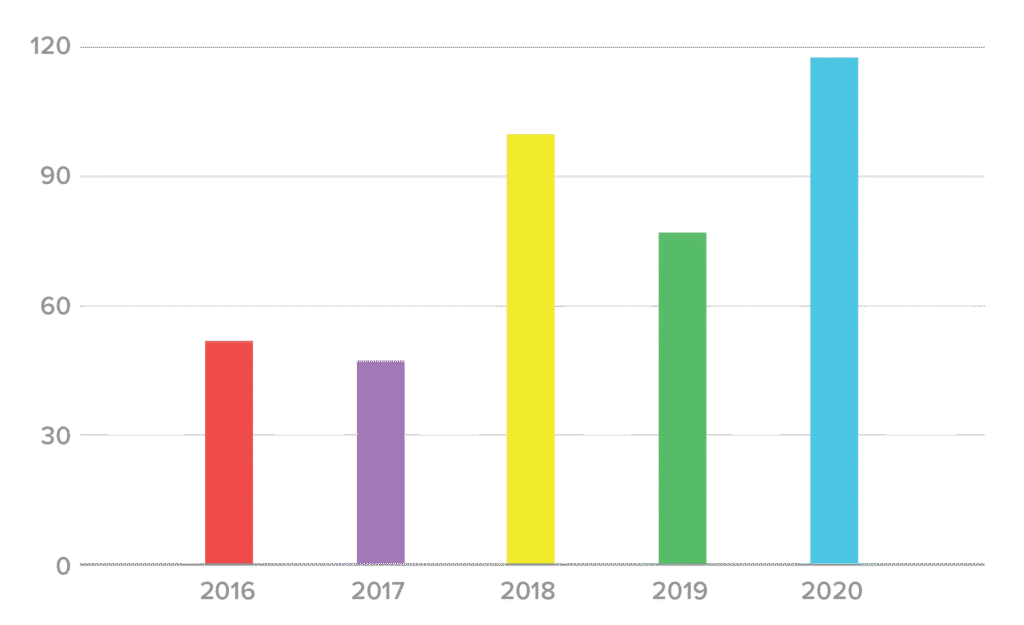

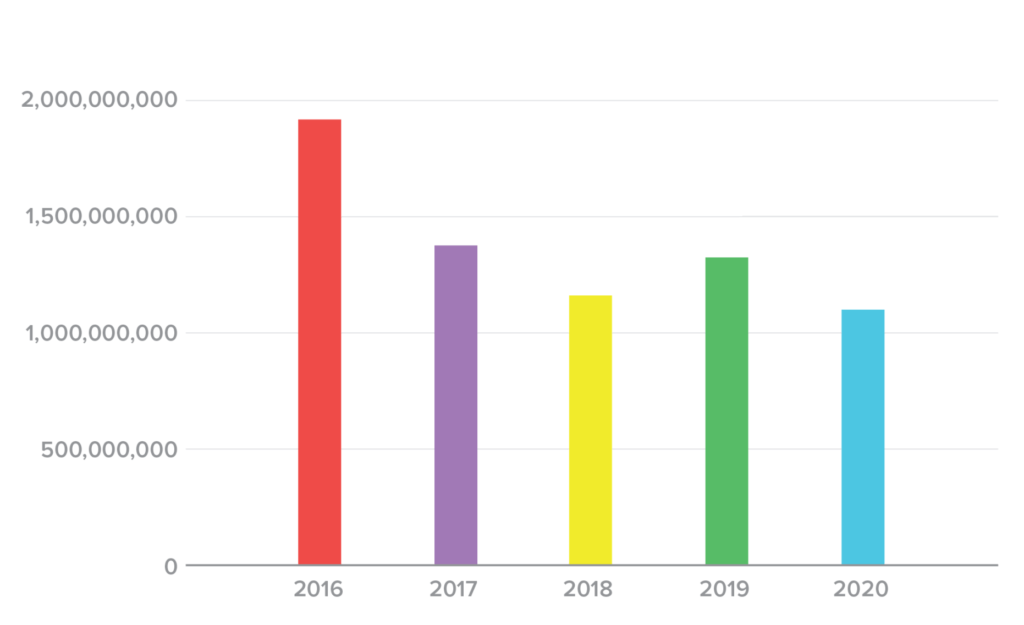

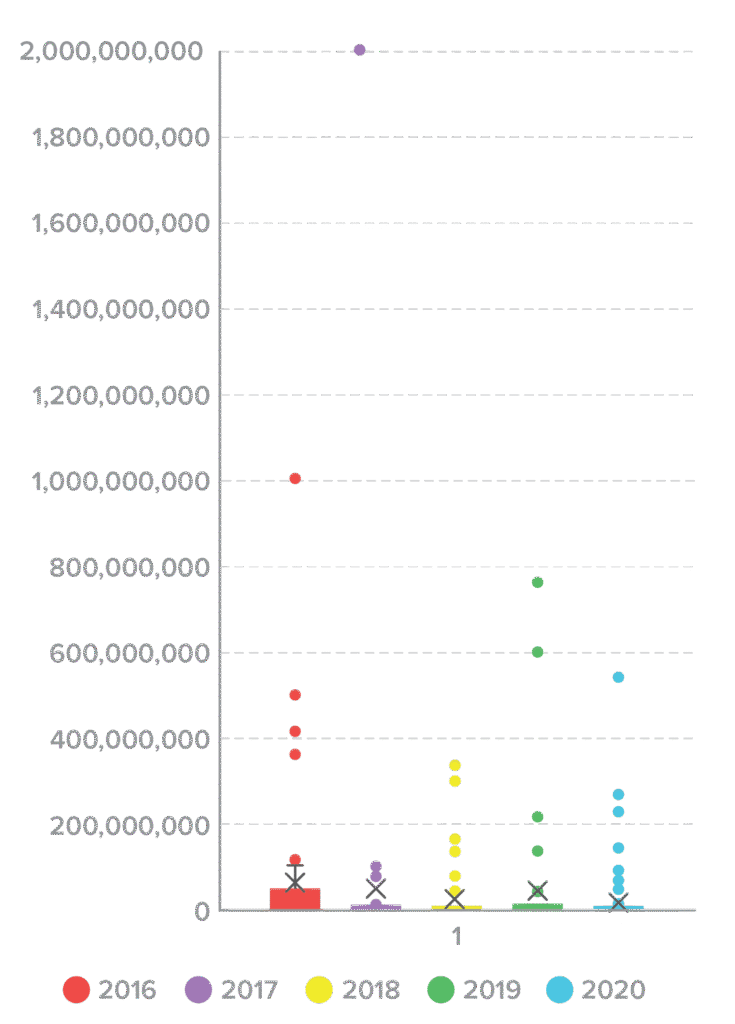

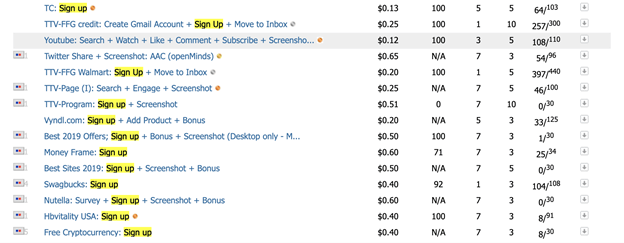

En números

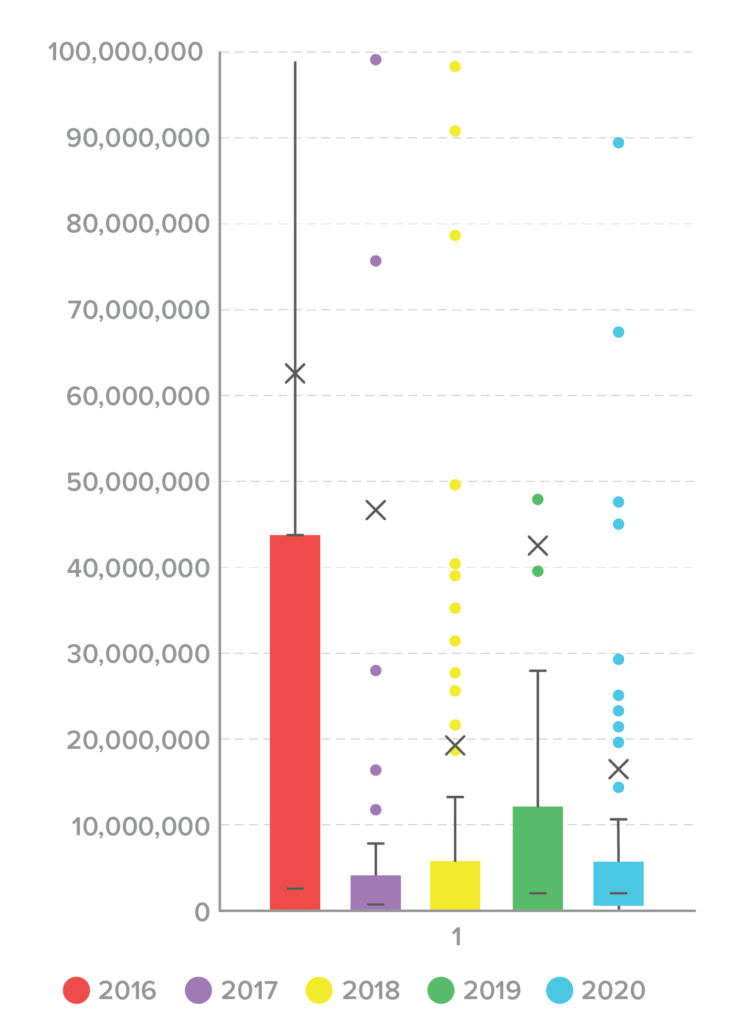

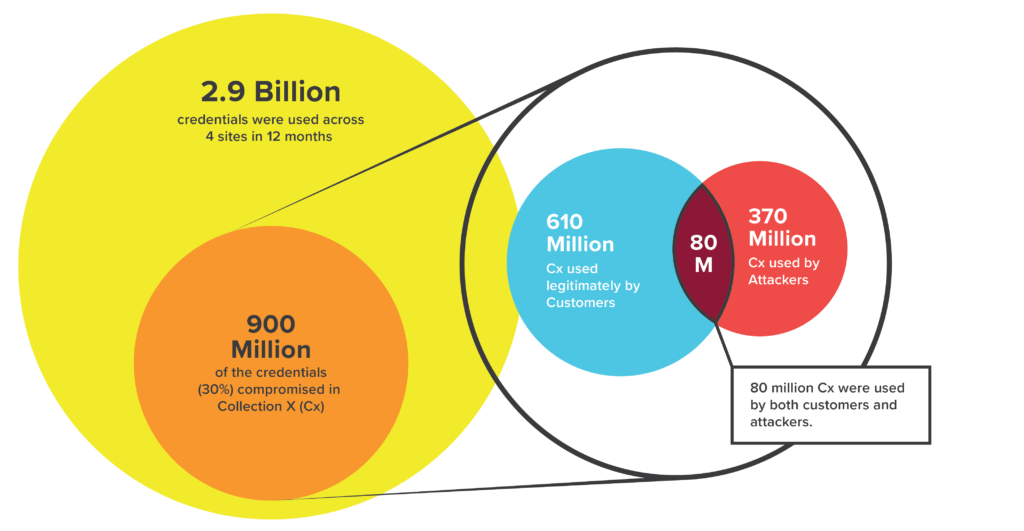

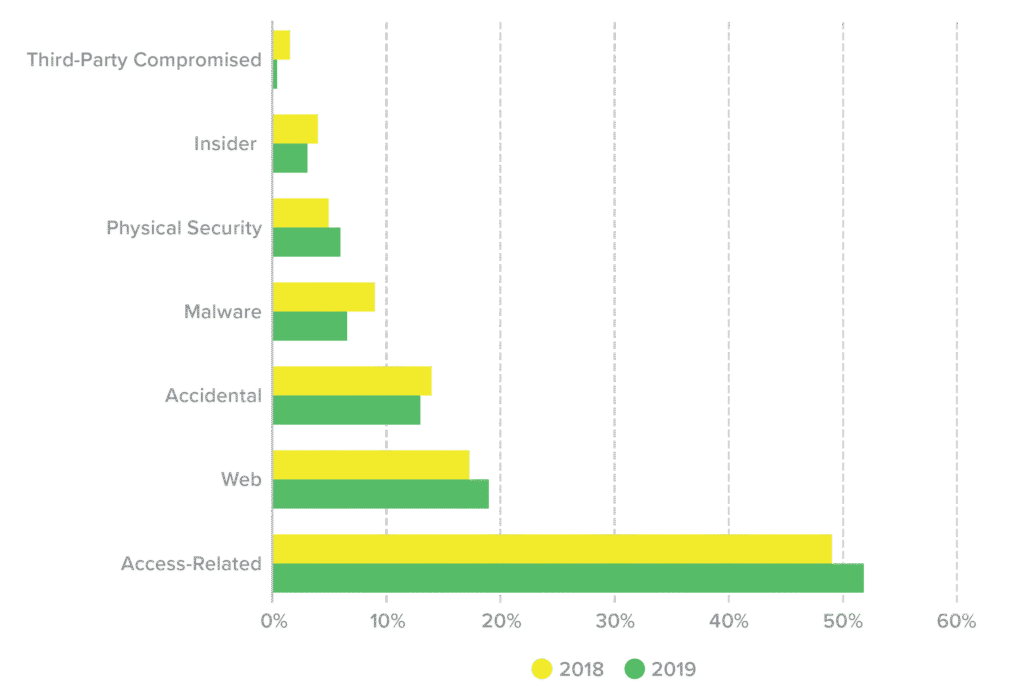

Ahora que contamos con cinco años de datos sobre el tema, es definitivo: los derrames de credenciales han llegado para quedarse. Sin embargo, a primera vista, no es evidente si seguirán siendo una amenaza grave o simplemente una molestia. La Figura 1 desglosa los datos de derrames de 2016 a 2020.

Resumen de las fugas de credenciales de 2016 a 2020

El proceso no es nuevo, pero ha evolucionado en sofisticación. Todo comienza con una brecha de seguridad: un servicio comprometido, ya sea por un ataque directo, phishing, malware o una pobre configuración. Una vez que la base de datos cae, las credenciales extraídas se diseminan en foros, repositorios clandestinos y colecciones masivas como la infame “Collection #1” o “Collection X”. Estas bases alimentan herramientas automáticas que intentan los mismos pares usuario/contraseña en miles de otros portales. Y como millones de usuarios usan la misma contraseña en su correo, su banco, su red social y su cuenta corporativa, el resultado es una cascada de accesos ilegítimos sin necesidad de vulnerar sistemas. Simplemente se prueba lo que ya fue robado.

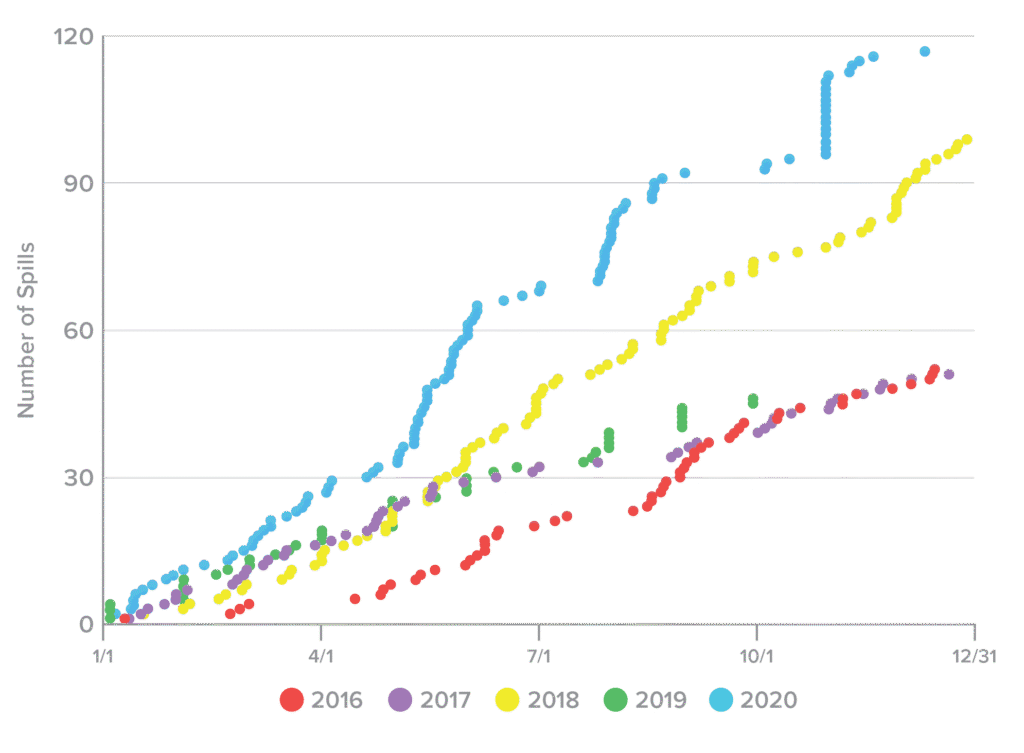

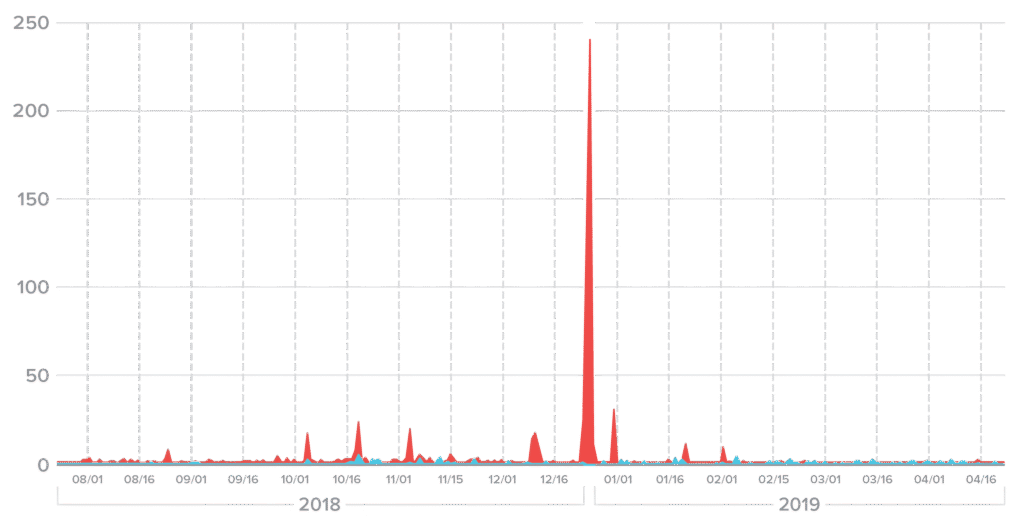

Número de incidentes de derrame de credenciales por año, 2016-2020.

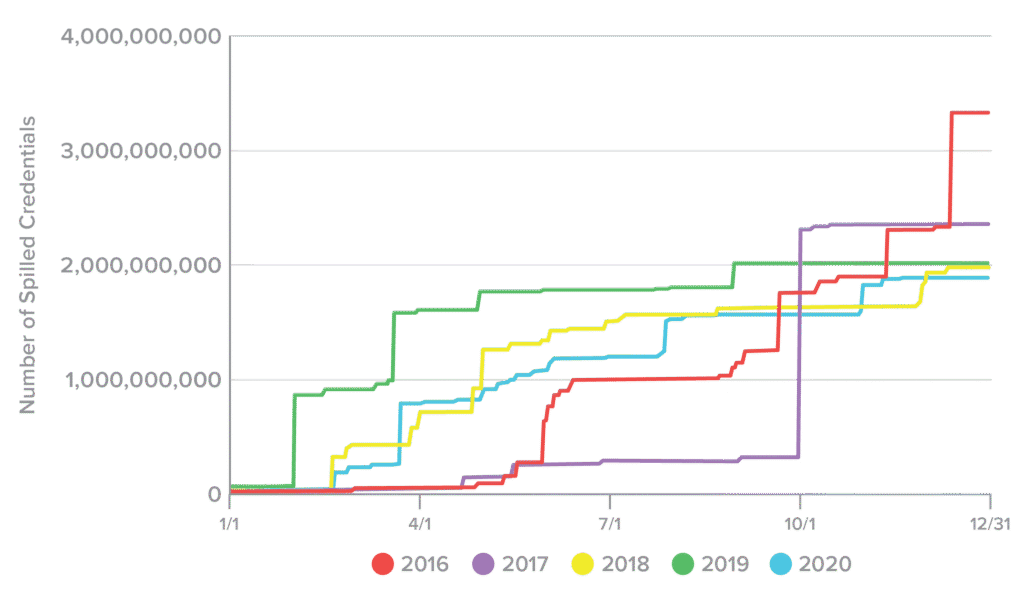

Número de credenciales derramadas por año, 2016-2020.

Desde el punto de vista del atacante, el proceso es trivial de escalar. Herramientas como Sentry MBA, Snipr, OpenBullet o configuraciones personalizadas con Puppeteer permiten lanzar millones de solicitudes en cuestión de minutos. Las peticiones se distribuyen a través de redes de proxies, bots, VPS y servicios de microtrabajo humano, que hacen más difícil distinguir tráfico legítimo de actividad maliciosa. Si un conjunto de credenciales tiene éxito, el atacante puede: monetizar directamente la cuenta, revenderla, extraer más datos personales, usarla como pivote para movimientos laterales o generar nuevas campañas de phishing desde cuentas legítimas.

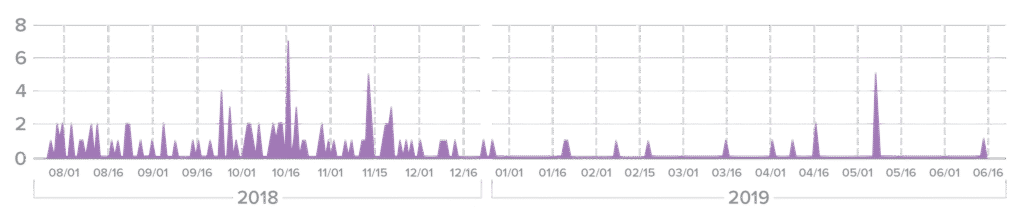

Distribución del tamaño del derrame de credenciales, 2016-2020.

Distribución del tamaño de la fuga de credenciales por año, 2016-2020 (se eliminaron los valores atípicos)

Lo preocupante no es solo la magnitud del problema —con miles de millones de credenciales expuestas en los últimos años—, sino su persistencia. Cada año, los informes indican que el almacenamiento de contraseñas sigue siendo débil: texto plano, MD5, sin sal, sin rotación. Mientras las buenas prácticas quedan en la teoría, las bases de datos reales exponen a millones con una sola caída. El informe de Shape Security (hoy parte de F5) muestra cómo una misma colección de credenciales es utilizada durante años, pasando por cinco fases: desde su uso sigiloso por atacantes sofisticados, hasta su masificación en foros públicos y, finalmente, su reempaquetado para intentar reactivar su ciclo de vida.

Tasa de incidentes de derrame de credenciales durante cada año calendario, 2016-2020.

Tasa de credenciales transferidas a lo largo de cada año calendario, 2016-2020.

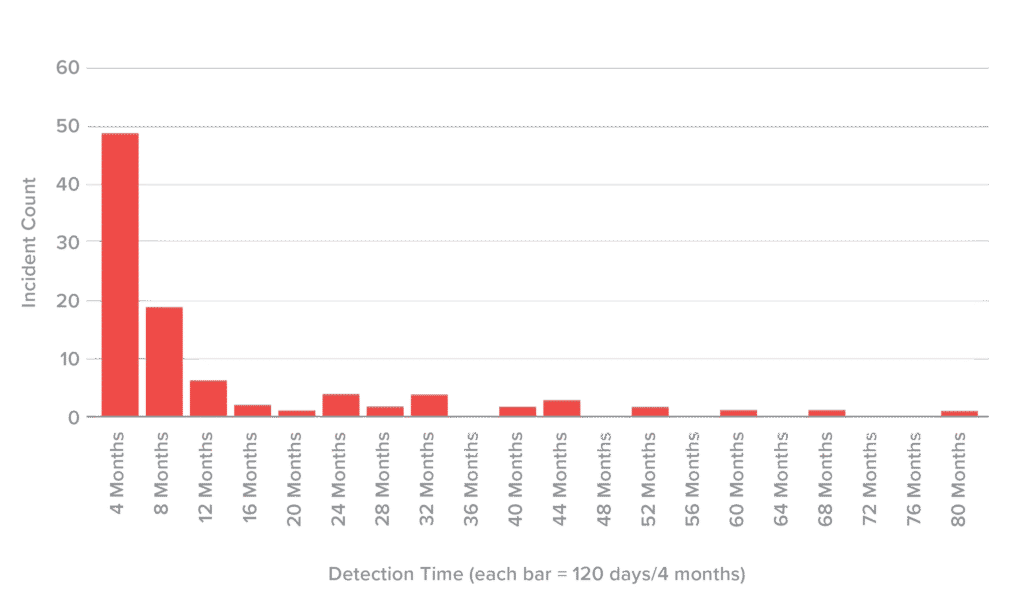

El tiempo promedio para que una organización detecte que fue víctima de un derrame de credenciales es de 120 días. En la mitad de los casos, esa cifra supera los 300 días. Y muchas veces, la empresa no se entera hasta que los datos aparecen en un foro o son detectados por servicios como Have I Been Pwned. Durante ese tiempo, los atacantes ya han aprovechado al máximo la filtración. La ventana de exposición no solo es larga, sino que es una ventaja estructural para el atacante.

Histograma del tiempo transcurrido hasta descubrir el derrame (ancho del intervalo = 120 días, n = 96).

¿Consumidor o delincuente? En la Colección X, uno de cada tres inicios de sesión en sitios de clientes durante 12 meses se vio comprometido.

Los escenarios más peligrosos no son los grandes ataques visibles, sino los pequeños y silenciosos: un atacante que toma acceso a una cuenta de correo y espera. Desde ahí puede interceptar reseteos de contraseña, recopilar más credenciales, acceder a servicios corporativos y permanecer oculto durante semanas. Cuando el compromiso se detecta, el daño ya está hecho.

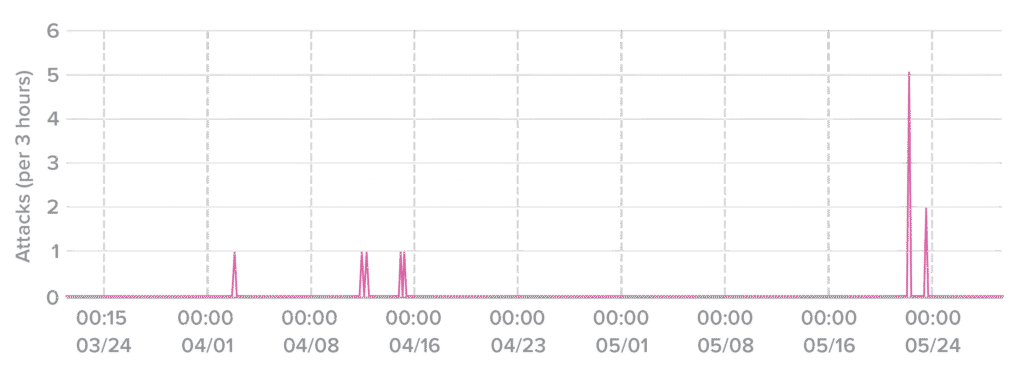

Cinco atacantes diferentes intentaron utilizar el mismo conjunto de credenciales en tres horas.

Los ataques repetidos a una cuenta de usuario alcanzaron su punto máximo en Nochebuena.

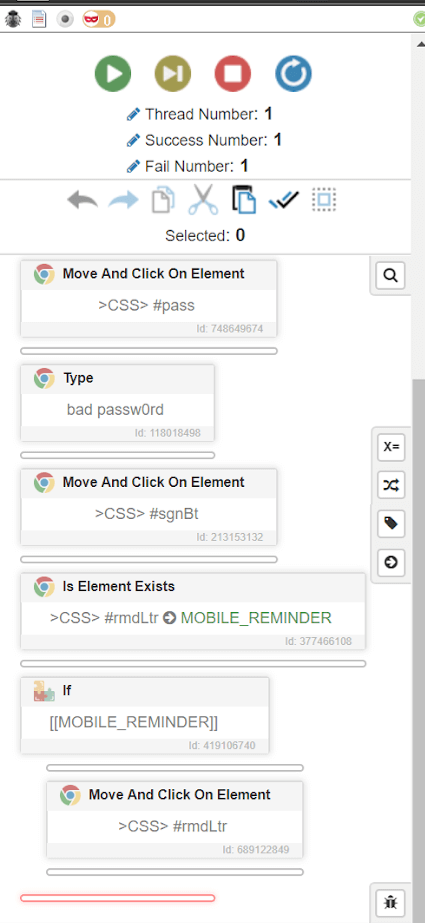

Fuzzing

Los atacantes sofisticados no se rendirán si no logran usar las credenciales exactas en un derrame. Si el nombre de usuario «shapesecurity00» formó parte del derrame, añadirán código a su programa de ataque para verificar también las 10 o incluso las 100 variantes más comunes, como:

- seguridad de forma01

- seguridad_de_forma00

- seguridad de forma_00

- seguridad de forma_00

- shapesecurity00@gmail.com

Este proceso se conoce como “fuzzing”. La Figura 25 muestra todos los ataques de robo de credenciales contra el usuario a********22 del Banco A, junto con variaciones similares del nombre de usuario.

Ataque de «fuzzing» en una cuenta bancaria. Los atacantes sofisticados no se rendirán si no consiguen las credenciales exactas de un derrame.

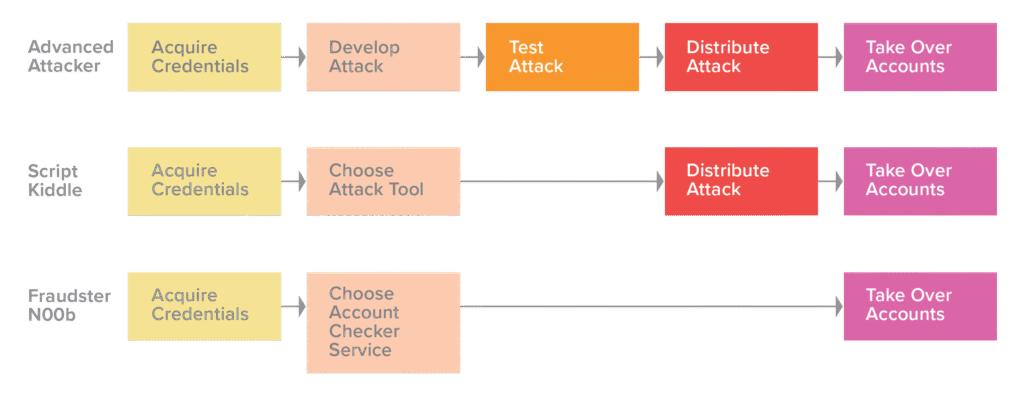

El método de robo de credenciales depende del nivel de habilidad del atacante.

El fuzzing de credenciales, una técnica derivada del relleno, representa una evolución aún más peligrosa. Un atacante que tiene el usuario “juanperez123” probará automáticamente variantes como “juan.perez123”, “juanperez@gmail.com”, o “juanperez1234”. De igual forma, si la contraseña filtrada es “perrito123”, se probarán combinaciones como “perrito123!”, “Perrito123” o “perrito1234”. Esto convierte una sola filtración en una fuente de credenciales potenciales, multiplicando su impacto.

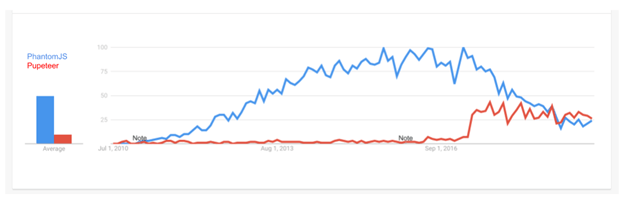

Gráfico de tendencias de Google que muestra el interés en PhantomJS frente a Puppeteer entre 2010 y 2016. (Fuente: Google Trends)

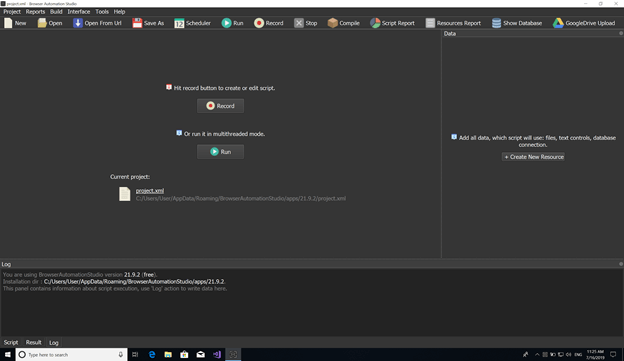

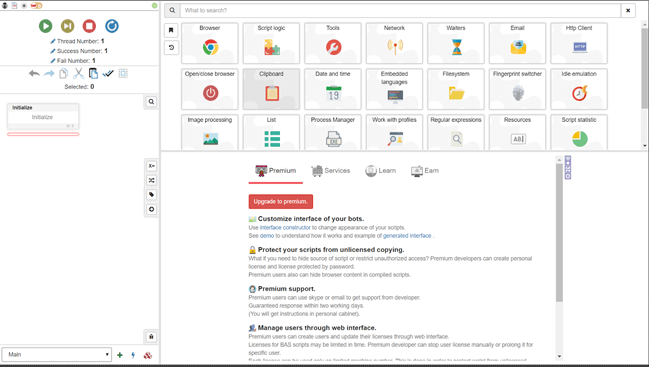

El nivel de automatización ya ni siquiera requiere conocimiento técnico avanzado. Herramientas como Browser Automation Studio permiten a cualquier usuario arrastrar y soltar componentes para construir un ataque. Y con el respaldo de marketplaces que venden configuraciones personalizadas, incluso un atacante novato puede montar una infraestructura efectiva sin escribir una sola línea de código.

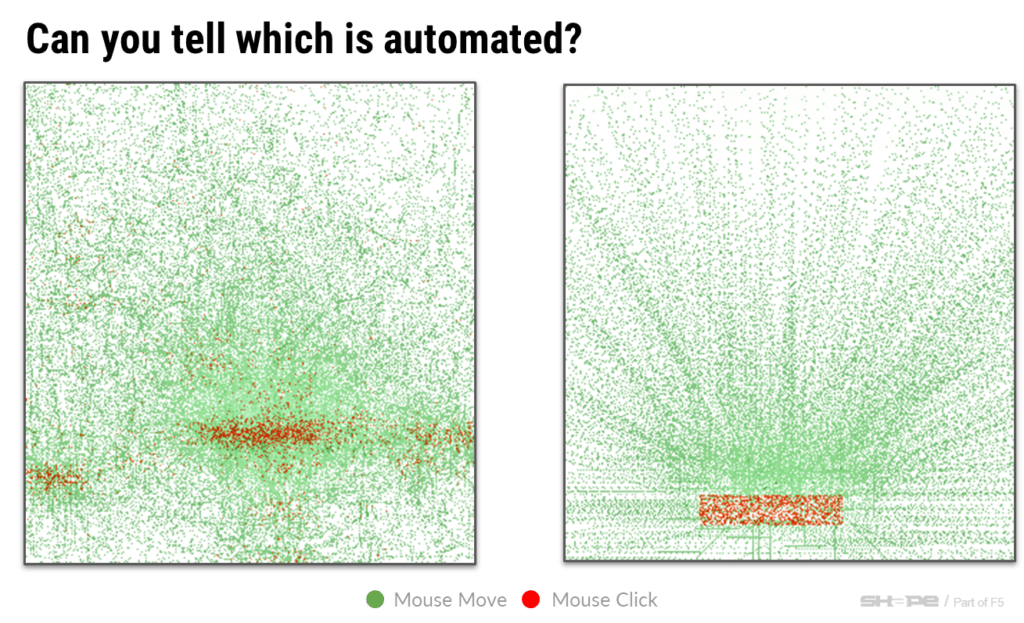

Movimientos del ratón humano versus el ratón robot.

Incluso si las organizaciones aplican límites de tasa, protección CAPTCHA, bloqueo por IP y otras técnicas comunes, los atacantes adaptan sus estrategias. Automatizan la rotación de proxies, usan servicios de CAPTCHA solving, simulan navegación humana, o incluso tercerizan clics y movimientos con microtrabajadores humanos. Algunos ataques combinan automatización con tráfico legítimo, mezclando acciones reales con intentos maliciosos en horarios de bajo monitoreo.

Interfaz gráfica de usuario de Browser Automation Studio.

Para defenderse contra esto, la MFA sigue siendo la defensa más efectiva. Un segundo factor rompe el ciclo de éxito del relleno de credenciales, porque una contraseña válida ya no es suficiente. Pero su implementación aún es incompleta en muchos sectores, y muchas organizaciones lo aplican solo para ciertas cuentas o privilegios. El verdadero reto es adoptar MFA como estándar universal, sin excepciones.

Crear tareas de automatización en BAS es sencillo.

También es crítico aplicar detección de patrones de acceso anómalos: cambios de IP, patrones nocturnos inusuales, tasas de error elevadas en logins, aumentos repentinos en los intentos de recuperación de contraseña. Estos son signos claros de una campaña de credential stuffing en curso. Pero no basta con detectar: hay que responder. Bloquear, alertar, invalidar tokens, forzar reseteos. La inacción o la respuesta tardía es lo que convierte una amenaza en una brecha masiva.

Evitar bifurcaciones comunes como la autenticación multifactor en BAS es fácil.

Las organizaciones también deben tomar responsabilidad activa en la prevención. Auditar regularmente sus bases de usuarios contra bases de datos filtradas públicas y privadas, deshabilitar cuentas inactivas, rechazar credenciales previamente expuestas, imponer rotación de contraseñas sin forzar cambios triviales, y educar a sus usuarios sobre los peligros reales de la reutilización.

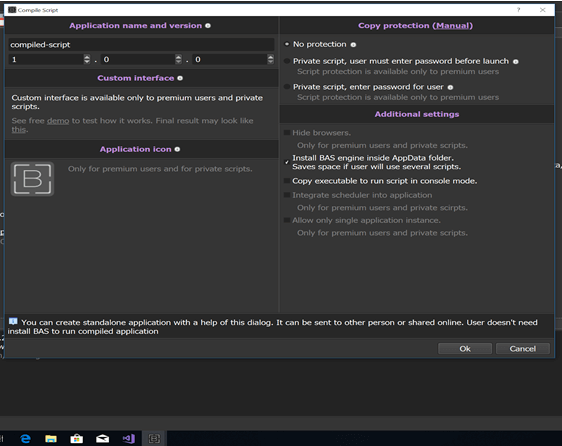

Compilación y protección de software para desarrolladores en unos pocos clics en BAS.

En última instancia, el relleno de credenciales es una guerra de desgaste. No se trata de un exploit sofisticado, sino de un abuso sistemático de la confianza y la negligencia. Cada usuario que reutiliza su contraseña es una puerta abierta. Cada sistema que no obliga a una autenticación fuerte es un punto débil. Cada empresa que almacena credenciales sin hashing moderno es una bomba de tiempo.

Etiquetado de datos de “microtrabajo” utilizando humanos para ayudar a eludir las defensas anti-bots.

Si algo ha quedado claro en los últimos años es que no puedes proteger tu perímetro si las llaves están colgando en la dark web. Y hasta que eso no cambie, el relleno de credenciales seguirá siendo el ataque más rentable del cibercrimen.

Figura 35. Infracciones en EE. UU., 2018-2019, por causa (%).

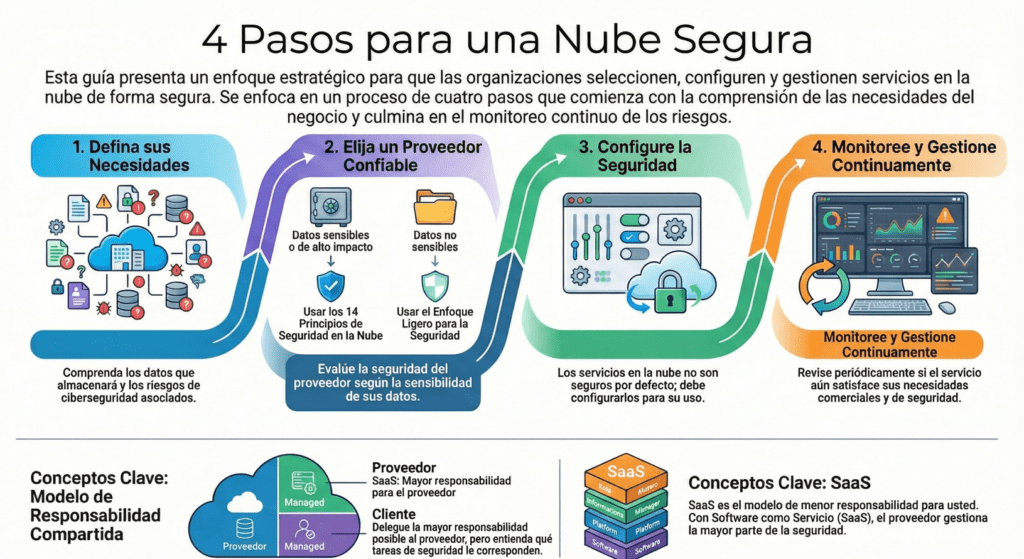

Guía hacker de seguridad en la nube: elegir, configurar y proteger como un profesional

Trabajar con servicios en la nube es hoy un estándar tanto para empresas como para proyectos individuales. Pero mientras millones de datos flotan entre centros de datos y clientes, la pregunta que realmente importa es: ¿estás blindado o vas desnudo? Esta guía es para quienes buscan no solo utilizar la nube, sino dominarla desde una perspectiva de seguridad ofensiva y defensiva. Desde arquitecturas hasta confianza cero, pasando por separación de privilegios y cifrado a prueba de espionaje, vamos a diseccionar cada elemento crítico que todo profesional de ciberseguridad debe considerar para operar en entornos cloud sin exponer su operación al mínimo riesgo innecesario.

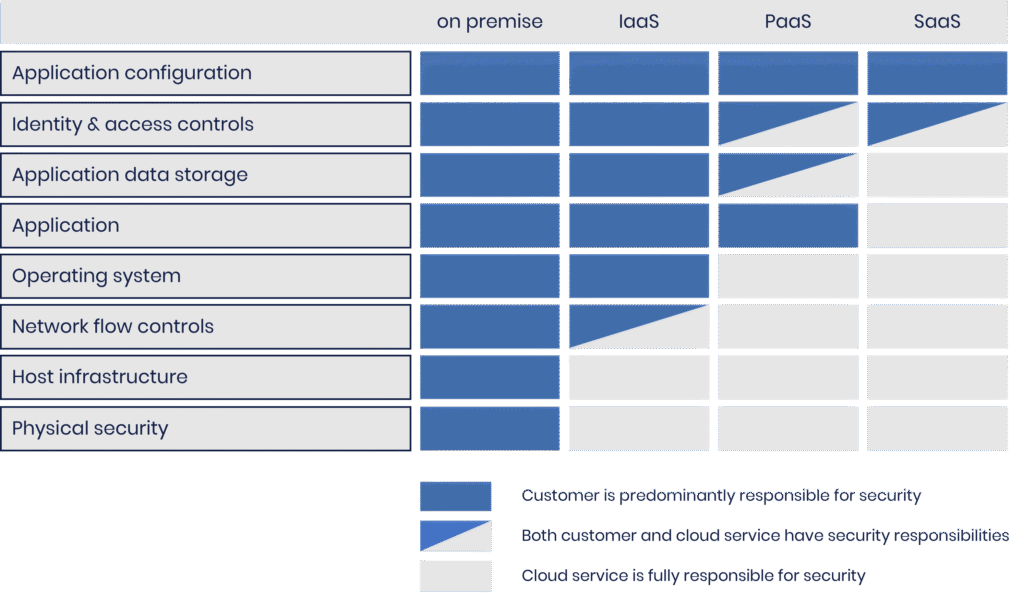

Entendiendo la nube antes de tocarla

Cuando se habla de «la nube», hay que descartar esa visión abstracta y pensar en servidores físicos, en racks que nunca ves pero que siempre están encendidos. No es magia. Es infraestructura de terceros que usás para almacenar, procesar o desplegar servicios. Y aunque es flexible, escalable y brutalmente conveniente, también es compartida. Ahí está el problema: tu información vive con la de otros. ¿Quién la aísla? ¿Cómo? ¿Bajo qué condiciones? Antes de empezar, es obligatorio entender los modelos de servicio: SaaS, PaaS, IaaS, contenedores y arquitecturas serverless. En cada uno, cambia quién tiene el control. Y con el control, cambia quién es responsable cuando algo se rompe.

¿Quién debería preocuparse por esto?

Todos. Desde gobiernos hasta startups. No importa si sos el CTO de una empresa pública o un desarrollador freelance: si usás la nube, esta guía es para vos. ¿Tenés datos sensibles? Te interesa auditar a fondo tu proveedor. ¿No tenés nada crítico? Igual necesitás defender tu cuenta y prevenir intrusiones. ¿Desplegás infra completa en AWS, Azure o GCP? Entonces vas a tener que lidiar con modelos compartidos de responsabilidad y tomar decisiones sobre separación, cifrado, autenticación y respuesta ante incidentes. De eso se trata. No importa el tamaño: si tus datos están en la nube, sos un objetivo.

Seguridad: del diseño al despliegue

La ciberseguridad efectiva no se añade al final. Se diseña desde el principio. Eso significa entender lo que necesitás, mapear los riesgos, elegir el proveedor correcto, configurar los servicios con cabeza y mantenerlos bajo vigilancia permanente. Suena obvio, pero el 90% de las brechas ocurren porque alguien no cambió los valores por defecto, dejó una bucket pública en S3 o expuso credenciales en un repo. Por eso el enfoque del NCSC se basa en cuatro pilares fundamentales: cifrado, control de acceso, registros de seguridad e incident response. Y eso hay que aplicarlo en todas las capas.

Cifrado: datos blindados en tránsito y en reposo

Lo mínimo aceptable es TLS 1.2 con certificados bien configurados. Si tu proveedor sigue usando SSL o variantes obsoletas, salí corriendo. El tráfico entre cliente y servicio debe estar cifrado extremo a extremo. Pero eso no es suficiente. También necesitás cifrado en reposo. Ya sea en S3, EBS, Blob Storage o bases de datos gestionadas, los datos deben estar cifrados incluso cuando nadie los está usando. Y tenés que saber cómo se manejan esas claves: ¿las controla el proveedor? ¿las manejás vos con KMS? ¿hay rotación automática? ¿podés traer tus propias claves (BYOK)? Esas decisiones impactan directo en tu postura defensiva.

Autenticación: acceso solo para quien tiene que estar

Acceder a una API, consola de administración o interfaz web no debería ser cuestión de solo un password. Necesitás MFA activado por defecto y control granular de privilegios. Nada de cuentas con permisos de root en uso diario. Las APIs deben estar protegidas por tokens válidos, scopes definidos y autenticación por cliente/servidor. El inicio de sesión único (SSO) tiene que integrarse con tu proveedor de identidad, y toda credencial almacenada debe estar protegida con hashing fuerte y salteado (mínimo bcrypt o Argon2). Y lo más importante: roles bien definidos. Nada de cuentas tipo «admin123» con acceso global. Separación de privilegios es ley.

Monitoreo, logs y respuesta a incidentes

Un servicio que no genera logs de eventos críticos no sirve. Necesitás saber quién entró, cuándo, desde dónde, qué configuró y si cambió algo. Y tenés que poder enviar esos logs a un SIEM, correlacionarlos, detectar patrones raros y lanzar alertas automáticas. Además, tu proveedor debe tener un protocolo claro de respuesta ante incidentes, con tiempos de contención, parcheo y comunicación definidos. Si no tienen política de actualizaciones automáticas ante vulnerabilidades críticas, ni disclosure program, ni canal para reportes de seguridad, estás a merced del azar. Y en ciberseguridad, eso es un lujo que no existe.

Gobernanza: sabé dónde están tus datos y quién los toca

La transparencia es clave. Necesitás saber en qué región están tus datos, bajo qué jurisdicción operan y si pueden ser accedidos por terceros. La política de privacidad tiene que detallar si comparten información, con quién y bajo qué circunstancias. Además, es crítico que puedas revisar fácilmente la configuración de seguridad del servicio. Algunos proveedores publican guías, scripts y plantillas de hardening. Si no lo hacen, y todo está enterrado en documentación opaca, tené cuidado. Si no podés auditar, no podés confiar.

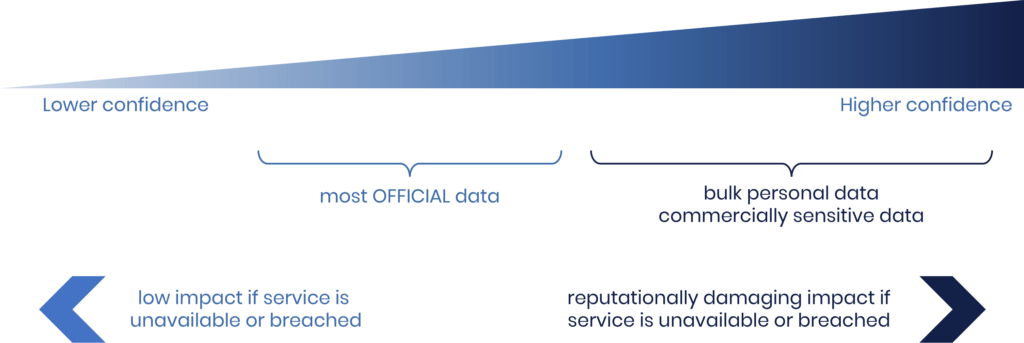

Cómo elegir un proveedor de nube con cabeza

Más allá del costo, el proveedor que elijas debe darte respuestas claras a cada uno de los principios de seguridad en la nube. Idealmente, debe tener publicadas sus posturas frente a los 14 principios del NCSC, firmadas por responsables técnicos y auditadas por terceros. Si no, por lo menos debería responder con evidencia concreta (no marketing vacío) a preguntas clave como: ¿usás TLS en tránsito? ¿cómo manejás claves? ¿tenés MFA activado por defecto? ¿qué logs generás? ¿podés mostrarme reportes de auditoría de seguridad? Si un proveedor esquiva esas preguntas, descartalo. No estás buscando el más barato. Estás buscando el más seguro.

Seguridad por diseño, por defecto y sin excusas

Una de las trampas más comunes es asumir que el servicio ya viene seguro por defecto. Error. Muchos proveedores ofrecen configuraciones básicas, pero vos sos quien tiene que activarlas. Eso incluye políticas de red, firewalls internos, listas blancas de IP, cifrado de buckets, reglas de rotación de claves, políticas IAM restrictivas, tiempo de expiración de sesiones, entre otros. Por eso, una vez elegido el servicio, el siguiente paso es diseñar su arquitectura considerando todas las capas de seguridad disponibles. Y si tu aplicación se basa en otras soluciones cloud (como backend de Firebase, S3 o Cloudflare Workers), asegurate de auditar cada eslabón. Una cadena es tan fuerte como su punto más débil.

Operá como si mañana fueras blanco de ataque

En ciberseguridad, pensar en “bajo riesgo” es pensar mal. Asumí brecha. Pensá que te van a atacar. Diseñá tu stack como si el atacante ya estuviera dentro. Eso implica segmentación, mínima exposición, mínimo privilegio, registros auditables, MFA obligado, y todo token generado con tiempo de vida limitado. Todo endpoint, API o acceso debe tener monitoreo en tiempo real. Y tus datos más críticos deberían tener backup automático, cifrado y replicación geográfica. No porque sea paranoia, sino porque el caos ocurre. Lo que define si sobrevivís o no, es qué tan preparado estabas antes de que pase.

Epílogo: nube sí, pero con armadura

No se trata de evitar la nube. Se trata de no confiar ciegamente en ella. La seguridad en la nube es un juego de precisión y conocimiento. Si dominás los fundamentos, elegís el proveedor correcto, configurás a conciencia y auditás regularmente, podés disfrutar de su escalabilidad sin perder el control. Pero si te subís sin entender los riesgos, vas a terminar siendo parte de las estadísticas. La nube es poderosa. Pero sólo si la usás bien.

Bienvenido al juego. Ahora jugalo como un hacker.

Seguridad en la Nube: Todo lo que Necesitás Saber para No Ser el Eslabón Débil

Migrar a la nube no es solo una decisión tecnológica, es una decisión estratégica que define la postura de seguridad de tu organización. Puede parecer atractivo subirse a AWS, GCP o Azure porque lo hace todo el mundo, pero si no entendés cómo funciona la arquitectura subyacente, cómo se distribuyen las responsabilidades, o qué tipo de aislamiento técnico hay entre tus datos y los del resto, vas a caminar con los ojos vendados en medio del tráfico. Usar la nube no significa soltar el control. Significa redefinir qué control tenés, qué control cede el proveedor y cómo reforzás cada punto débil sin asumir que todo está resuelto por defecto. Spoiler: no lo está.

El modelo de responsabilidad compartida en la nube es la primera mentira blanca que hay que desmitificar. Muchos creen que al contratar un SaaS o montar una aplicación en PaaS, la seguridad deja de ser su problema. Falso. El proveedor se encarga de la infraestructura física, de las actualizaciones del sistema base y de algunos controles lógicos. Pero vos seguís siendo el único responsable de lo que subís, de cómo configurás, de a quién le das acceso y de qué permisos tienen tus tokens. Pensar que porque alguien más hostea tu base ya no tenés que pensar en cifrado, autenticación, o control de acceso, es pensar como un blanco fácil.

Cuando decidís subir tus servicios a una nube pública, básicamente alquilás parte de una infraestructura compartida con miles de otros clientes. Lo único que te separa de ellos es software. Separación lógica. Políticas de IAM. Grupos de recursos. Nada físico, nada tangible. Acá es donde tenés que ser paranoico de forma profesional. Porque si el plano de control de la nube sufre una vulnerabilidad, tus datos están a un par de líneas de código maliciosas de ser extraídos. Y aunque la nube pública tenga economías de escala que mejoren la ciberseguridad global, si vos configurás mal un bucket o exponés una API sin control, ni la IA más avanzada va a poder salvarte.

Por eso, más allá del proveedor que elijas, tenés que entender cómo funcionan los modelos de implementación. Si usás IaaS, todo lo que corra sobre tu instancia es tu problema: sistema operativo, parches, claves, firewall, registros, auditoría, tokens. Todo. Si usás PaaS, tenés algo más de soporte, pero seguís siendo el responsable del código, de cómo se autentican tus usuarios y de cómo se accede a los datos. Si usás SaaS, delegás más cosas, pero no podés desligarte de verificar si ese proveedor sigue buenas prácticas. Aunque SaaS parezca el más sencillo, es justamente donde más confianza ciega se deposita. Y eso es peligroso.

La nube híbrida y la multinube son escenarios que elevan la complejidad a niveles exponenciales. Cuando integrás plataformas distintas con distintos mecanismos de autenticación, cifrado, gestión de logs y modelos de IAM, tenés que ser un cirujano de la arquitectura para que nada se te escape. Las interfaces entre las nubes son vectores de ataque. El tráfico entre on-premise y cloud necesita protección en tránsito. El diseño de redundancia entre regiones no puede romperse por una mala configuración de red. Y si usás herramientas de abstracción para orquestar todos esos entornos desde un solo punto, más vale que ese punto esté blindado como un búnker. Porque si se compromete ese panel, caés por efecto dominó.

Un KMS mal utilizado es otro de los pecados capitales en la nube. Mucha gente piensa que por tener cifrado habilitado, sus datos ya están seguros. Pero si tus claves están mal protegidas, son exportables, o no tenés visibilidad de quién las accede, es como ponerle una cerradura de juguete a una bóveda. La gestión de claves tiene que hacerse sobre HSMs certificados, con acceso restringido, rotación automática, registro de auditoría y mínima exposición. Importar claves propias (BYOK) solo tiene sentido si lo exige una regulación. Si no, complicás todo sin ganar nada. El modelo ideal es usar las claves generadas por el proveedor y delegar todo el manejo al sistema integrado de la nube, siempre y cuando ese sistema cumpla con estándares modernos y esté respaldado por evidencia concreta.

El aislamiento técnico es otra área donde hay que profundizar más allá de la superficie. Muchos piensan que el uso de máquinas virtuales garantiza separación. Pero si dos workloads comparten kernel o si el hipervisor no está endurecido, tenés riesgo de escalada lateral. La separación efectiva se logra con virtualización respaldada por hardware, con hipervisores minimalistas tipo 1, con cómputo confidencial y con herramientas que reduzcan la superficie de ataque. La computación confidencial es una de las grandes promesas, pero solo sirve si el código que ejecutás adentro está escrito como si cada bit pudiera ser observado por un adversario. De nada sirve cifrar la memoria si luego hacés logging en texto plano.

Una nube bien configurada es más segura que tu datacenter tradicional. Pero una nube mal utilizada es un campo minado. Tenés que tener control sobre las identidades, tokens, claves, APIs, puertos expuestos, políticas de acceso, patrones de tráfico y registros de todo lo que se mueve en tu entorno. Cada servicio que desplegás debe tener logging detallado, alertas configuradas, límites de privilegio definidos y controles de flujo entre microservicios. Lo ideal es trabajar con redes definidas por software, mallas de servicios y control a nivel de capa de aplicación. Y no te olvides de la protección de datos en tránsito: TLS bien configurado, sin aceptar versiones obsoletas ni suites débiles.

La confianza en un proveedor no es una emoción. Es el resultado de validaciones, auditorías independientes, cumplimiento de estándares como ISO 27001 o SOC 2, respuestas firmadas a los 14 principios de seguridad de la nube, y evidencia pública de cómo responden ante incidentes reales. Si tu proveedor no te da acceso a esa información, no es confiable. No aceptes promesas sin pruebas. Y mucho menos si estás almacenando datos sensibles bajo normativas como RGPD o HIPAA. La transparencia operativa es un indicador directo de madurez en seguridad.

Una vez que elegiste un proveedor confiable, usá bien su plataforma. No diseñes como si estuvieras en un datacenter. Aprovechá los componentes nativos. Usá arquitecturas serverless para reducir la superficie de ataque. Dejá que el proveedor gestione el sistema operativo y vos concentrate en el código. Implementá patrones de defensa en profundidad. Aplicá modelos de confianza cero. Validá todos los flujos de datos. Segmentá entornos por proyecto, por nivel de riesgo y por dominio de seguridad. Separá producción, testing, staging. Blindá tu pipeline de CI/CD. Hacé escaneo automático de imágenes, control de versiones, y usá secretos almacenados en servicios gestionados.

En la nube, la seguridad no es solo un set de herramientas. Es un mindset. Es una cultura. Y es una responsabilidad que nadie más va a asumir por vos. Si querés usar la nube como un profesional, dejá de pensar que subiendo tus cosas a internet «alguien se encargará». Ese «alguien» sos vos. Y cada decisión que tomás, desde elegir el proveedor hasta configurar una política de acceso, es una decisión de seguridad. Cada bit importa.

La nube no es segura. Vos la hacés segura.

Cómo Blindar tu Aplicación SaaS como un Hacker