Un proxy web / proxy de interceptación es una herramienta que se utiliza para capturar, analizar y modificar las solicitudes y respuestas intercambiadas entre un cliente HTTP y un servidor.

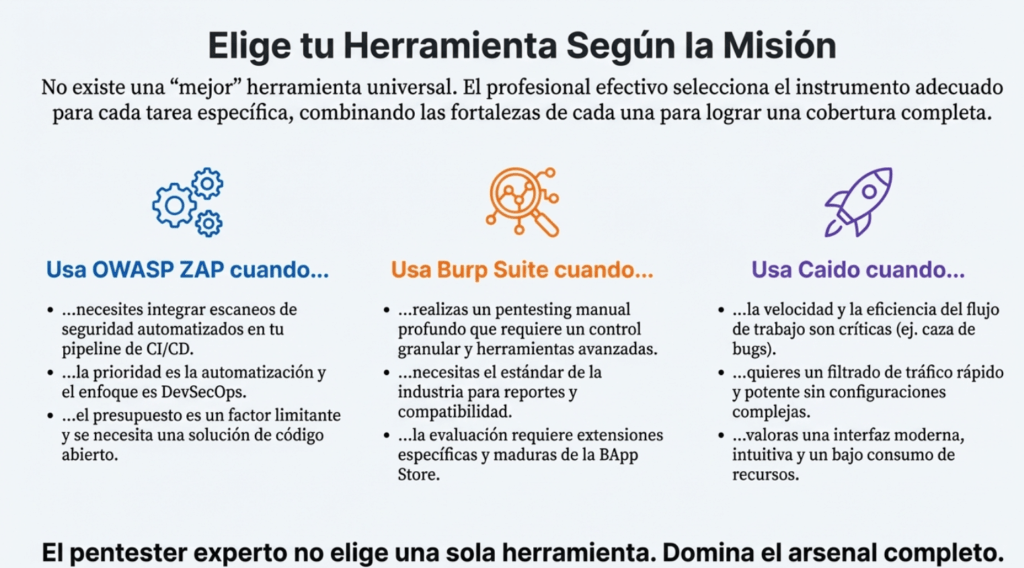

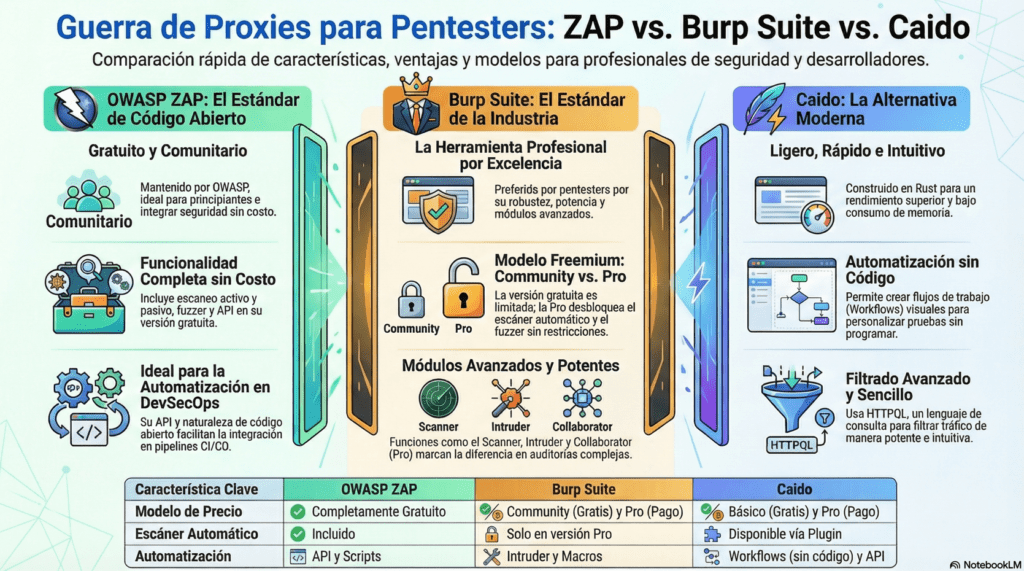

Al interceptar las solicitudes y respuestas HTTP/HTTPS, un pentester puede analizar y estudiar el comportamiento y la funcionalidad de una aplicación web. Los proxies son un componente fundamental de las pruebas de penetración de aplicaciones web y se convertirán en uno de sus aliados más confiables al evaluar y probar aplicaciones web. Los proxies web más populares y utilizados hoy en día son:

- Burp Suite

- OWASP ZAP

- Caido

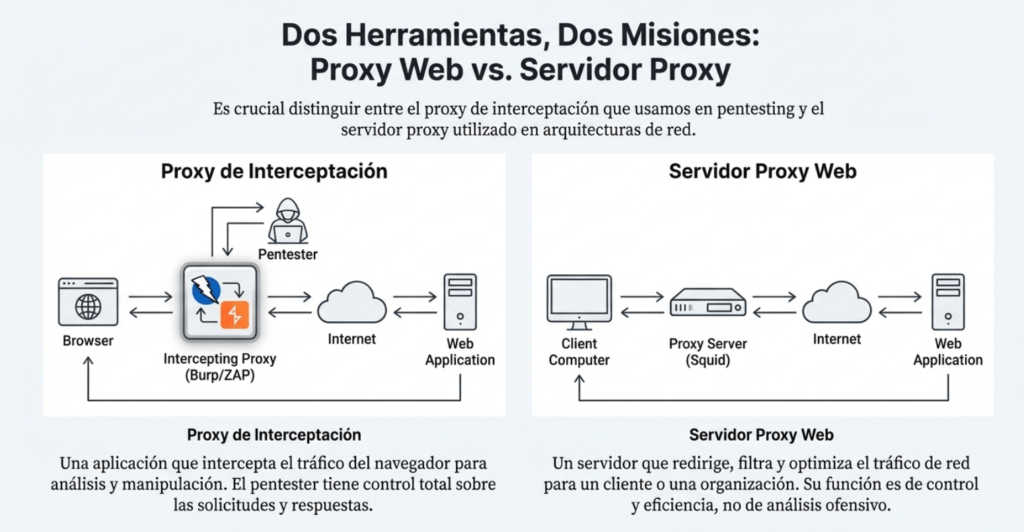

Proxy web vs. servidor proxy web

Es importante distinguir entre proxies web y servidores proxy.

- Un proxy web se utiliza para interceptar, analizar o modificar las solicitudes HTTP/HTTPS enviadas entre un cliente y un servidor (Burp Suite u OWASP ZAP).

- Un servidor proxy web se utiliza para redirigir el tráfico de Internet, filtrar tráfico específico y optimizar el ancho de banda (Squid Proxy).

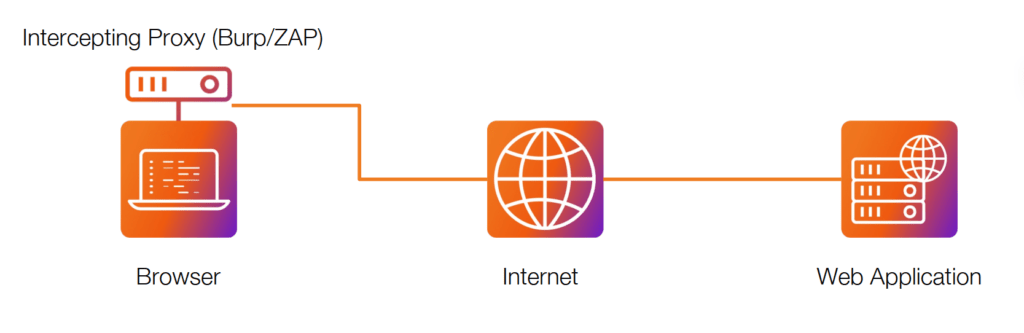

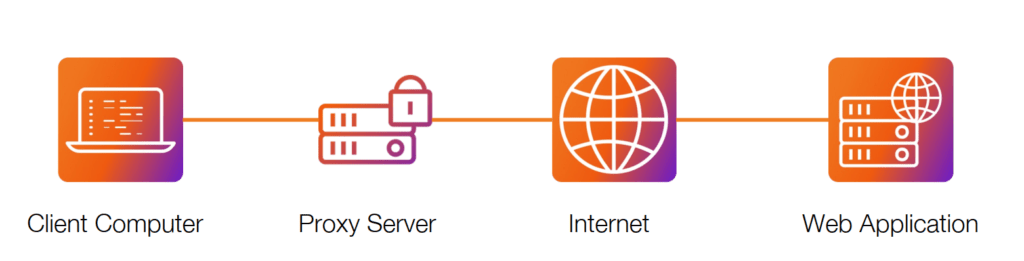

Las siguientes dos ilustraciones aclararán esta distinción

Proxy web ilustrado

En este caso, el proxy web es una aplicación que intercepta el tráfico enviado y recibido por el navegador. La imagen muestra un diagrama que representa el flujo de comunicación entre un navegador web, el internet y una aplicación web, incorporando el uso de un proxy de interceptación, una herramienta esencial en el pentesting y el análisis de seguridad web.

En el extremo izquierdo se observa el Browser, que simboliza al usuario o tester que interactúa con una aplicación web. Sin embargo, antes de que las solicitudes HTTP o HTTPS lleguen directamente al servidor, estas pasan a través de un Intercepting Proxy, como Burp Suite o OWASP ZAP. Este componente actúa como intermediario entre el navegador y el servidor web, permitiendo capturar, analizar y modificar el tráfico en tiempo real.

El proxy se conecta luego al Internet, que funge como el medio de transporte de la comunicación entre cliente y servidor. Finalmente, las peticiones llegan a la Web Application, donde se procesan y generan las respuestas correspondientes, que regresan por el mismo camino inverso.

Este esquema es fundamental para comprender cómo operan las herramientas de análisis en pruebas de penetración web. Al interceptar y manipular las solicitudes y respuestas HTTP, el pentester puede descubrir vulnerabilidades, probar inyecciones, alterar parámetros o estudiar el comportamiento interno de la aplicación. En resumen, la imagen ilustra la arquitectura básica del entorno de trabajo de un tester de aplicaciones web, mostrando cómo se integra un proxy como Burp o ZAP dentro del flujo normal de comunicación cliente-servidor.

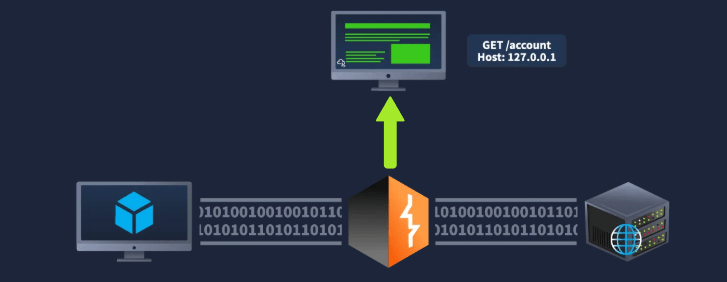

Servidor proxy web ilustrado

En este caso, el servidor proxy web filtra todo el tráfico que entra y sale del cliente. La imagen muestra un diagrama que representa el flujo de comunicación entre un usuario y una aplicación web a través de un proxy server, un componente muy utilizado tanto en entornos de seguridad como en redes corporativas.

A la izquierda se encuentra el Client Computer, que simboliza el equipo del usuario o pentester que realiza solicitudes hacia una aplicación web. En lugar de conectarse directamente al servidor, las peticiones pasan primero por el Proxy Server, que actúa como intermediario entre el cliente y el destino final. Este servidor puede tener diferentes propósitos, como filtrar contenido, ocultar la identidad del usuario, registrar tráfico, aplicar políticas de seguridad o incluso interceptar y modificar datos en pruebas de penetración.

El proxy, a su vez, envía las solicitudes a través del Internet, que representa el medio de conexión hacia los recursos remotos. Finalmente, las peticiones llegan a la Aplicación Web, donde se procesan y se genera una respuesta que regresa por el mismo camino en sentido inverso, atravesando nuevamente el proxy antes de llegar al cliente.

Este tipo de arquitectura es fundamental para comprender cómo se realiza la comunicación segura y controlada entre usuarios y servidores. En el contexto del pentesting, los proxies se utilizan para inspeccionar y manipular tráfico HTTP/HTTPS, mientras que en redes empresariales ayudan a proteger la infraestructura y mantener un control sobre las conexiones salientes y entrantes. En resumen, el diagrama ilustra la función del proxy server como puente de intermediación que garantiza control, filtrado y análisis en las comunicaciones entre el cliente y la aplicación web.

¿Por qué usar proxies web?

Los evaluadores de penetración utilizan proxies web para interceptar, analizar y modificar las solicitudes HTTP intercambiadas entre un cliente y un servidor antes de que el tráfico se envíe al servidor web. Los proxies web suelen funcionar interceptando el tráfico que envía el navegador del cliente. Esto se logra configurando el navegador para que envíe todo el tráfico a través del proxy web de su elección. El objetivo principal de interceptar solicitudes y respuestas es:

- Analizar el comportamiento y la funcionalidad de las aplicaciones web.

- Trazar la estructura de la aplicación web (mapa del sitio, etc.).

- Identificar vulnerabilidades y configuraciones incorrectas en las aplicaciones web.

- Evaluar y atacar aplicaciones web

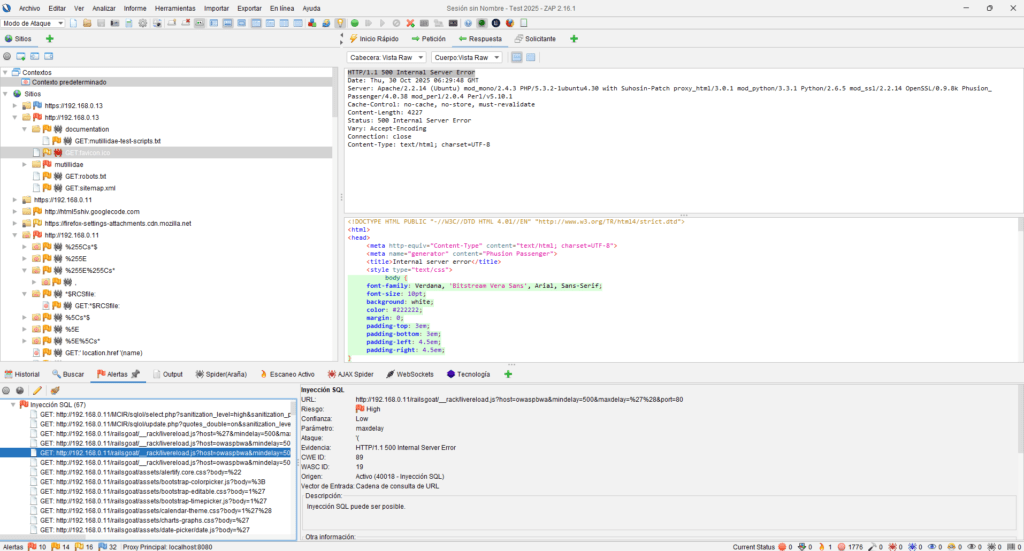

ZAP – ZED ATTACK PROXY (ESCÁNER DE VULNERABILIDADES WEB)

Función: Herramienta de prueba de seguridad de aplicaciones web.

Uso: Identificación de vulnerabilidades en aplicaciones web según las mejores prácticas de OWASP.

OWASP ZAP (Zed Attack Proxy) es una herramienta de código abierto y gratuita para pruebas de seguridad de aplicaciones web, mantenida por el Proyecto de Seguridad de Aplicaciones Web Abiertas (OWASP). Está diseñada para identificar vulnerabilidades en aplicaciones web durante las fases de desarrollo, pruebas e implementación. ZAP actúa como un proxy interceptor, capturando el tráfico HTTP/HTTPS entre un navegador y una aplicación web para analizar y probar fallos de seguridad como inyección SQL, secuencias de comandos entre sitios (XSS) y autenticación deficiente. Su versatilidad la hace adecuada tanto para principiantes como para profesionales de seguridad con experiencia.

Historia

OWASP ZAP fue fundada en 2010 por Simon Bennetts bajo el paraguas de OWASP, una organización sin ánimo de lucro creada en 2001 para mejorar la seguridad del software. ZAP se ha convertido en uno de los escáneres de seguridad más utilizados, con más de 100 000 descargas mensuales. Su naturaleza de código abierto y las contribuciones activas de la comunidad han impulsado actualizaciones continuas, garantizando la compatibilidad con tecnologías web modernas como WebSockets y API. La arquitectura de plugins y el mercado de ZAP han ampliado aún más sus capacidades, convirtiéndolo en una herramienta fundamental para las pruebas de seguridad.

Zed Attack Proxy (ZAP) es una herramienta de prueba de penetración de código abierto anteriormente conocida como OWASP ZAP. Es una herramienta versátil que suelen utilizar los evaluadores de penetración , los cazadores de errores y los desarrolladores para escanear aplicaciones web en busca de riesgos de seguridad durante el proceso de prueba de aplicaciones web.

ZAP ofrece muchas funciones, como escaneo activo y pasivo y capacidades de prueba de API. En esencia, es un proxy que actúa como un manipulador intermedio. Te permite ver todas las solicitudes que haces a una aplicación web y todas las respuestas que recibes de ella, lo que te permite identificar vulnerabilidades y posibles vectores de ataque en tiempo real.

Conceptos básicos de las pruebas de seguridad

Las pruebas de seguridad de software son el proceso de evaluar y probar un sistema para descubrir riesgos de seguridad y vulnerabilidades del sistema y sus datos. No existe una terminología universal, pero para nuestros fines, definimos las evaluaciones como el análisis y el descubrimiento de vulnerabilidades sin intentar explotarlas. Las pruebas de seguridad suelen desglosarse, de forma algo arbitraria, según el tipo de vulnerabilidad que se esté probando o el tipo de prueba que se esté realizando. Un desglose común es:

- Evaluación de vulnerabilidad : se escanea y analiza el sistema para detectar problemas de seguridad.

- Pruebas de penetración : el sistema se somete a análisis y ataques de atacantes maliciosos simulados.

- Pruebas en tiempo de ejecución : el sistema se somete a análisis y pruebas de seguridad por parte de un usuario final.

- Revisión de código : el código del sistema se somete a una revisión y análisis detallados buscando específicamente vulnerabilidades de seguridad.

Tenga en cuenta que la evaluación de riesgos, que suele incluirse en las pruebas de seguridad, no se incluye en esta lista. Esto se debe a que una evaluación de riesgos no es una prueba, sino un análisis de la gravedad percibida de los diferentes riesgos (seguridad del software, seguridad del personal, seguridad del hardware, etc.) y las medidas de mitigación para dichos riesgos.

- Las pruebas de penetración (pentesting) se llevan a cabo como si el evaluador fuera un atacante externo malicioso con el objetivo de entrar en el sistema y robar datos o llevar a cabo algún tipo de ataque de denegación de servicio.

- Las pruebas de penetración tienen la ventaja de ser más precisas porque tienen menos falsos positivos (resultados que informan una vulnerabilidad que en realidad no existe), pero su ejecución puede llevar mucho tiempo.

- Las pruebas de penetración también se utilizan para probar mecanismos de defensa, verificar planes de respuesta y confirmar el cumplimiento de las políticas de seguridad.

- Las pruebas de penetración automatizadas son una parte importante de la validación de la integración continua. Ayudan a descubrir nuevas vulnerabilidades, así como regresiones de vulnerabilidades previas, en un entorno que cambia rápidamente y cuyo desarrollo puede ser altamente colaborativo y distribuido.

Funcionalidades de ZAP

Al interceptar y modificar el tráfico entre su navegador y la aplicación web, ZAP le ayuda a comprender cómo se comporta la aplicación en diferentes escenarios y condiciones. ZAP ofrece una gran cantidad de características y funcionalidades como:

- La capacidad de interceptar solicitudes y respuestas entre su navegador y el servidor web/aplicación web.

- Escaneo automatizado de aplicaciones web (pasivo y activo).

- Rastreo web: ¡Rastreo activo!

- Funcionalidad completa contra intrusos. (Sin limitación).

- Amplia colección de complementos desarrollados por profesionales

Si ya hay otro proxy de red en uso, como en muchos entornos corporativos, ZAP se puede configurar para conectarse a ese proxy.

ZAP ofrece funcionalidades para diversos niveles de habilidad, desde desarrolladores hasta testers novatos en pruebas de seguridad y especialistas en pruebas de seguridad. ZAP tiene versiones para cada sistema operativo principal y Docker, por lo que no está limitado a un solo sistema operativo. Hay funcionalidades adicionales disponibles gratuitamente a través de diversos complementos en ZAP Marketplace, accesibles desde el cliente ZAP.

Dado que ZAP es de código abierto, se puede examinar el código fuente para ver exactamente cómo se implementa la funcionalidad. Cualquiera puede ofrecerse como voluntario para trabajar en ZAP, corregir errores, añadir funcionalidades, crear solicitudes de incorporación de correcciones al proyecto y crear complementos para situaciones específicas.

Dentro de la aplicación puedes encontrar multitud de extensiones con las que puedes realizar ataques bastante complejos. Entre los plugin disponibles existe varios para atacar portales web de login, permitiendo hacer de manera automatizada ataques de inyección SQL. Pero no solo se encuentran ataques clásicos, también puedes encontrar plugin para vulnerabilidades recientes como Log4j.

¿Por qué ZAP?

Los beneficios de usar ZAP en ciberseguridad son múltiples:

- Código abierto e impulsado por la comunidad : Al ser un proyecto de OWASP, ZAP es gratuito y de código abierto, lo que permite mejoras y actualizaciones constantes por parte de una comunidad mundial de desarrolladores.

- Interfaz fácil de usar : ZAP está diseñado para ser fácil de usar, lo que lo hace accesible tanto para principiantes como para profesionales experimentados. Su interfaz gráfica de usuario intuitiva facilita la navegación y el funcionamiento.

- Pruebas integrales : ZAP ofrece una gama de escáneres automatizados, así como herramientas para pruebas de penetración manuales, lo que lo convierte en una solución integral para las pruebas de aplicaciones web

- Escaneo activo y pasivo : ZAP proporciona escaneo activo, que envía solicitudes maliciosas al servidor, y escaneo pasivo, que inspecciona las respuestas de la aplicación sin enviar solicitudes dañinas.

- Extensibilidad y personalización : Los usuarios pueden extender y personalizar ZAP según sus necesidades a través de una amplia gama de complementos.

- Comunidad y documentación : ZAP se beneficia de una comunidad sólida y una extensa documentación, lo que facilita la resolución de problemas y el aprendizaje.

- Integración con otras herramientas : ZAP se puede integrar con otras herramientas del ámbito de la seguridad, lo que mejora sus capacidades y permite un análisis de seguridad más exhaustivo.

Características de ZAP

ZAP ofrece las siguientes características:

- Escaneo activo

- Complementos

- Alertas

- Tokens anti CSRF

- API

- Autenticación

- Métodos de autenticación

- Estrategias de verificación de autenticación

- Puntos de interrupción

- Contextos

- Contenido basado en datos

- Sesiones HTTP

- Proxy manipulador intermedio

- Mercado

- Modos

- Notas

- Escaneo pasivo

- Lista de materiales del software

- Política de escaneo

- Alcance

- Guiones

- Gestión de sesiones

- Árbol de sitios

- Araña

- Estadística

- Modificadores estructurales

- Parámetros estructurales

- Etiquetas

- Usuarios

El proceso de pentesting

Tanto las pruebas de penetración manuales como las automatizadas se utilizan, a menudo en conjunto, para probar todo, desde servidores y redes hasta dispositivos y endpoints. Este documento se centra en las pruebas de penetración de aplicaciones o sitios web.

Las pruebas de penetración generalmente siguen estas etapas:

- Explorar : El evaluador intenta comprender el sistema bajo prueba. Esto incluye determinar qué software se utiliza, qué endpoints existen, qué parches están instalados, etc. También incluye buscar en el sitio contenido oculto, vulnerabilidades conocidas y otros indicios de debilidad.

- Ataque : el evaluador intenta explotar las vulnerabilidades conocidas o sospechadas para demostrar que existen.

- Informe : el evaluador informa los resultados de sus pruebas, incluidas las vulnerabilidades, cómo las explotaron, qué tan difíciles fueron las explotaciones y la gravedad de la explotación.

¿Por qué es relevante en DevSecOps?

DevSecOps integra la seguridad en cada fase del ciclo de vida del desarrollo de software (SDLC), haciendo hincapié en la automatización y la validación continua de la seguridad. OWASP ZAP se alinea con esta filosofía al:

- Automatización de las pruebas de seguridad : Las capacidades de escaneo automatizado de ZAP permiten a los equipos detectar vulnerabilidades en las primeras etapas del proceso de CI/CD, reduciendo el riesgo de implementar código inseguro.

- Seguridad desde el inicio : ZAP permite a los desarrolladores identificar y solucionar problemas durante el desarrollo, fomentando una mentalidad centrada en la seguridad.

- Soporte de cumplimiento : ZAP ayuda a abordar las vulnerabilidades del OWASP Top 10, un requisito clave para marcos de cumplimiento como SOC II.

- Accesibilidad de código abierto : Al ser gratuito e impulsado por la comunidad, ZAP reduce las barreras para que las organizaciones adopten prácticas de seguridad sólidas.

Conceptos básicos y terminología

Términos y definiciones clave

- Proxy : ZAP actúa como un intermediario (man-in-the-middle), interceptando y analizando el tráfico HTTP/HTTPS entre el navegador y la aplicación objetivo.

- Escaneo pasivo : Análisis no intrusivo de solicitudes y respuestas para identificar vulnerabilidades sin modificar el tráfico.

- Escaneo activo : Envía activamente cargas útiles para probar vulnerabilidades, simulando ataques reales (requiere permiso para evitar problemas legales).

- Rastreo web : Recorre una aplicación web para mapear su estructura, identificando enlaces, páginas y puntos finales.

- AJAX Spider : Un complemento para rastrear aplicaciones con mucho JavaScript, como las aplicaciones de página única (SPA).

- Fuzzing : Envía entradas inesperadas o malformadas para probar la resiliencia de la aplicación.

- Contexto : Un ámbito definido de URL o aplicaciones para un escaneo específico.

- Alertas : Notificaciones de posibles vulnerabilidades, categorizadas por gravedad (Alta, Media, Baja).

Cómo encaja en el ciclo de vida de DevSecOps

ZAP se integra en el pipeline de DevSecOps a través de múltiples fases:

- Plan : Definir los requisitos de seguridad y configurar las políticas de escaneo ZAP para detectar vulnerabilidades específicas.

- Código : Utilice ZAP para realizar pruebas manuales durante el desarrollo para detectar problemas de forma temprana.

- Desarrollo : Integrar ZAP en pipelines de CI/CD (por ejemplo, Jenkins, GitHub Actions) para realizar escaneos automatizados en las confirmaciones de código.

- Prueba : Realizar escaneos activos y pasivos para validar la seguridad de la aplicación en entornos de prueba.

- Despliegue : Asegúrese de que las vulnerabilidades se corrijan antes del despliegue en producción.

- Monitoreo : Ejecutar escaneos periódicos para detectar nuevas vulnerabilidades después de la implementación.

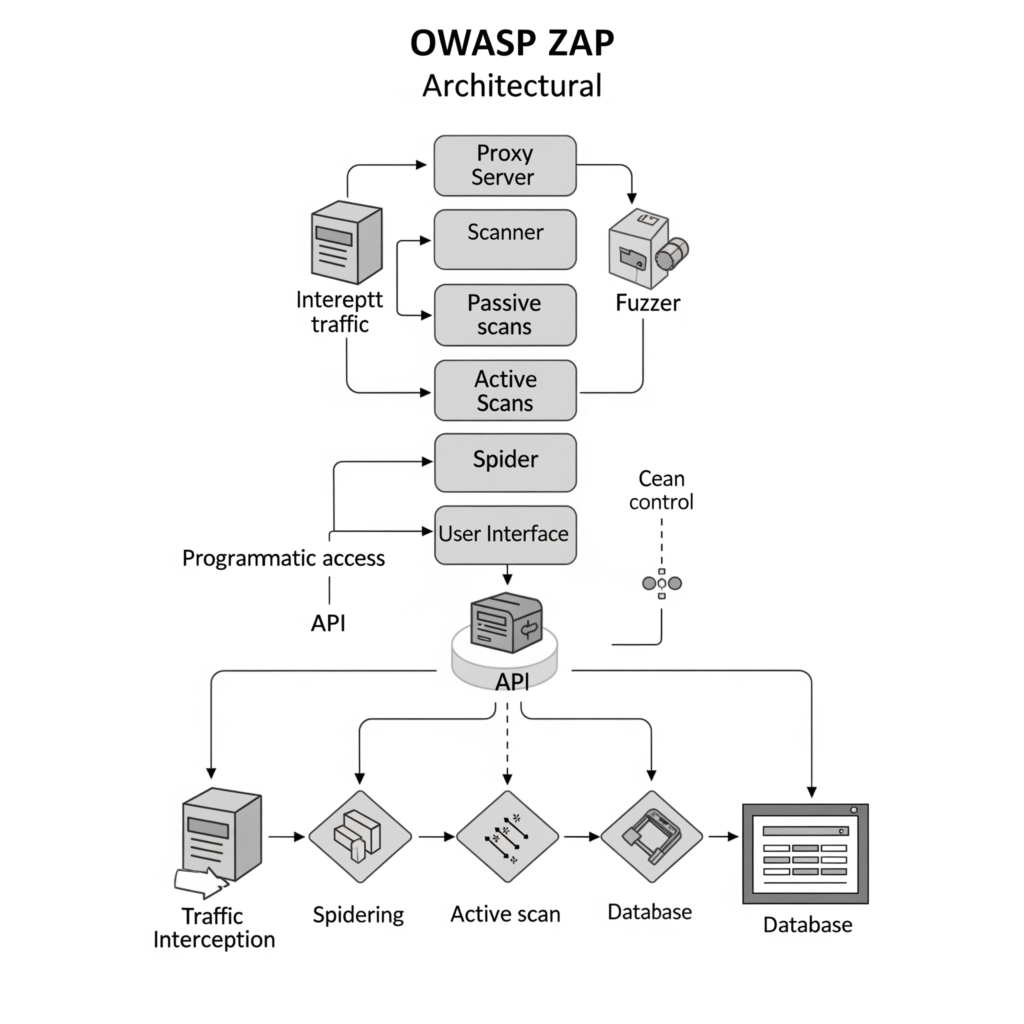

Arquitectura y cómo funciona

Componentes y flujo de trabajo interno . La arquitectura de ZAP es modular y comprende:

- Servidor proxy : Captura e inspecciona el tráfico HTTP/HTTPS, lo que permite analizar las solicitudes y respuestas.

- Escáner : Realiza escaneos pasivos y activos para identificar vulnerabilidades como XSS, inyección SQL y configuraciones erróneas.

- Spider : Analiza las aplicaciones para crear un mapa del sitio, utilizando spiders tradicionales y AJAX para diferentes tipos de aplicaciones.

- Fuzzer : Prueba las aplicaciones con entradas inesperadas para descubrir debilidades.

- API : Facilita la automatización y la integración con herramientas CI/CD, admitiendo formatos JSON, XML y HTML.

- Interfaz de usuario : Ofrece una GUI para pruebas interactivas y una CLI para automatización.

- Base de datos : Almacena datos de sesión, incluyendo solicitudes, respuestas y alertas.

Flujo de trabajo

- ZAP intercepta el tráfico como intermediario entre el navegador y la aplicación.

- La araña recorre la aplicación para mapear su estructura.

- Los escaneos pasivos analizan el tráfico en busca de vulnerabilidades sin alterarlo.

- Los escaneos activos envían cargas útiles para detectar fallos explotables.

- Los resultados se muestran en la pestaña Alertas, categorizados por gravedad, con informes detallados generados en formatos como HTML o JSON.

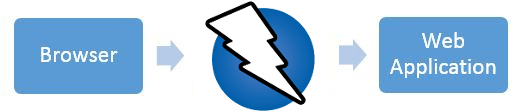

Diagrama de arquitectura

imagine un diagrama con:

- Un navegador a la izquierda, enviando solicitudes HTTP/HTTPS.

- ZAP en el centro, con módulos (Proxy, Scanner, Spider, Fuzzer, API) interconectados.

- Una aplicación web a la derecha, que recibe solicitudes y envía respuestas.

- Flechas que muestran el flujo de tráfico bidireccional a través de ZAP, con datos almacenados en una base de datos local.

- Herramientas de CI/CD (por ejemplo, Jenkins) que interactúan con ZAP a través de su API.

Este diagrama ilustra cómo se estructuran los diferentes componentes internos de ZAP y cómo interactúan entre sí para realizar tareas de interceptación, análisis y escaneo de vulnerabilidades. En la parte superior se encuentra el Proxy Server, que actúa como punto de entrada del tráfico interceptado entre el navegador y la aplicación web objetivo. Gracias a este componente, ZAP puede capturar y analizar las peticiones y respuestas HTTP/HTTPS en tiempo real.

Debajo del proxy aparecen módulos clave como el Scanner, los Passive Scans y los Active Scans. Los análisis pasivos revisan el tráfico sin modificarlo, buscando patrones de vulnerabilidad de forma no intrusiva, mientras que los análisis activos realizan pruebas más agresivas, simulando ataques reales para detectar fallos en la seguridad.

También se incluye el Spider, encargado de rastrear automáticamente la estructura de la aplicación web, identificando enlaces y recursos accesibles, lo que ayuda a construir un mapa completo del sitio. A su lado se encuentra el Fuzzer, que genera entradas aleatorias o manipuladas para probar cómo responde la aplicación ante datos inesperados, ayudando a descubrir vulnerabilidades como inyecciones o errores de validación.

En el centro del esquema aparece la User Interface, que permite al usuario interactuar con todas estas funciones desde un entorno gráfico, y el componente API, que ofrece acceso programático a las capacidades de ZAP. Gracias a esta API, los usuarios pueden automatizar escaneos, integrar ZAP en pipelines de CI/CD o controlarlo remotamente desde scripts y herramientas externas.

Finalmente, en la parte inferior, el flujo se conecta con diferentes procesos como Traffic Interception, Spidering, Active Scan y la gestión de datos en Database, donde se almacenan los resultados y hallazgos de cada análisis. En resumen, este diagrama muestra cómo OWASP ZAP combina módulos de interceptación, automatización y análisis en una arquitectura integrada, permitiendo realizar auditorías de seguridad web completas tanto de forma manual como automatizada.

Puntos de integración con CI/CD o herramientas en la nube

- Integración con CI/CD : La API y la CLI de ZAP permiten una integración perfecta con Jenkins, GitHub Actions o GitLab CI. Por ejemplo, una canalización de Jenkins puede activar análisis de ZAP después de la compilación y provocar un fallo en la canalización si se encuentran vulnerabilidades críticas.

- Compatibilidad con la nube : ZAP se ejecuta en contenedores Docker, lo que lo hace adecuado para entornos CI/CD basados en la nube como AWS CodePipeline o Azure DevOps.

- Informes : ZAP se integra con sistemas SIEM o herramientas de gestión de incidencias (por ejemplo, Jira) para agilizar la gestión de vulnerabilidades.

Instalación y primeros pasos

Configuración básica y requisitos previos

- Sistema operativo : Windows, macOS o Linux.

- Java : Java 11+ (necesario para Windows/Linux; incluido en el instalador de macOS).

- Navegador : Firefox o Chrome para la configuración del proxy.

- Red : Acceso a la aplicación objetivo y permiso para escanear.

- Espacio en disco : ~500 MB para la instalación y los datos de sesión.

Ventajas clave

- Económico : Gratuito y de código abierto, sin costes de licencia.

- Funcionalidades completas : Admite escaneo pasivo/activo, fuzzing, rastreo web y pruebas de WebSocket.

- Extensibilidad : Los complementos del Marketplace mejoran la funcionalidad (por ejemplo, AJAX Spider, scripts personalizados).

- Soporte de la comunidad : Los foros activos y la documentación proporcionan recursos sólidos.

- Integración con CI/CD : Se integra perfectamente con los pipelines de DevSecOps.

Desafíos o limitaciones comunes

- Falsos positivos/negativos : Los escaneos automatizados pueden detectar problemas inexistentes o pasar por alto vulnerabilidades complejas, lo que requiere una verificación manual.

- Intensidad de recursos : Los escaneos activos pueden sobrecargar entornos de baja capacidad; se necesita optimización.

- Curva de aprendizaje : Los usuarios principiantes pueden encontrar la interfaz de usuario y la configuración complejas.

- Pruebas de lógica limitadas : No puede detectar errores de lógica de la aplicación, que requieren auditorías manuales.

Mejores prácticas y recomendaciones

Consejos de seguridad :

- Obtenga siempre permiso antes de realizar un escaneo para evitar problemas legales.

- Utilice configuraciones específicas del contexto para centrar los escaneos en las URL relevantes.

- Combine escaneos pasivos y activos para una cobertura completa.

Actuación :

- Ajuste las políticas de escaneo para limitar la frecuencia de las solicitudes y evitar sobrecargar la aplicación objetivo.

- Utilice el modo sin interfaz gráfica o Docker para realizar escaneos de CI/CD con un uso eficiente de los recursos.

Mantenimiento :

- Actualice periódicamente ZAP y sus complementos para aprovechar las últimas comprobaciones de vulnerabilidades.

- Revisa y ajusta las políticas de escaneo para reducir los falsos positivos.

Alineación con el cumplimiento :

- Mapear los resultados del escaneo según el OWASP Top 10 para la elaboración de informes de cumplimiento (por ejemplo, SOC II, PCI-DSS).

- Generar informes HTML detallados para el registro de auditoría.

Ideas de automatización :

- Integra ZAP con GitHub Actions usando un script como el siguiente:

docker run -v $(pwd):/zap/wrk/:rw -t owasp/zap2docker-stable zap-api-scan.py -t https://example.com -f openapi -r report.html

- Utilice la API de ZAP para activar escaneos desde Jenkins y enviar alertas a Jira.

Addons de ZAP

ZAP es un herramienta muy versátil, sobre todo para empezar a aprender seguridad web. Con solo un botón puedes descubrir vulnerabilidades básicas en cualquier web publicada. Además, es muy educativa puesto que te explica con detalle el efecto de cada vulnerabilidad encontrada. Esta herramienta es bastante potente y te permite, con un poco de dedicación detectar vulnerabilidades escondidas en muchas web conocidas.

ZAP es una herramienta realmente completa, y si eres nuevo en auditorías, te será bastante compleja de hacer funcionar, pero una vez que sabes cómo funciona, es una de las mejores que puedes tener en tu arsenal de herramientas. Por último, ZAP tiene una tienda de addons para aumentar las funcionalidades por defecto de la herramienta, estos add-ons han sido desarrollados por la comunidad que hay detrás de este proyecto. Aunque uno de los grandes beneficios de contar con un proyecto como este, es la estandarización de los principales riesgos. Esto ayuda a facilitar su identificación y posterior resolución una vez encontrada la medida de mitigación adecuada.

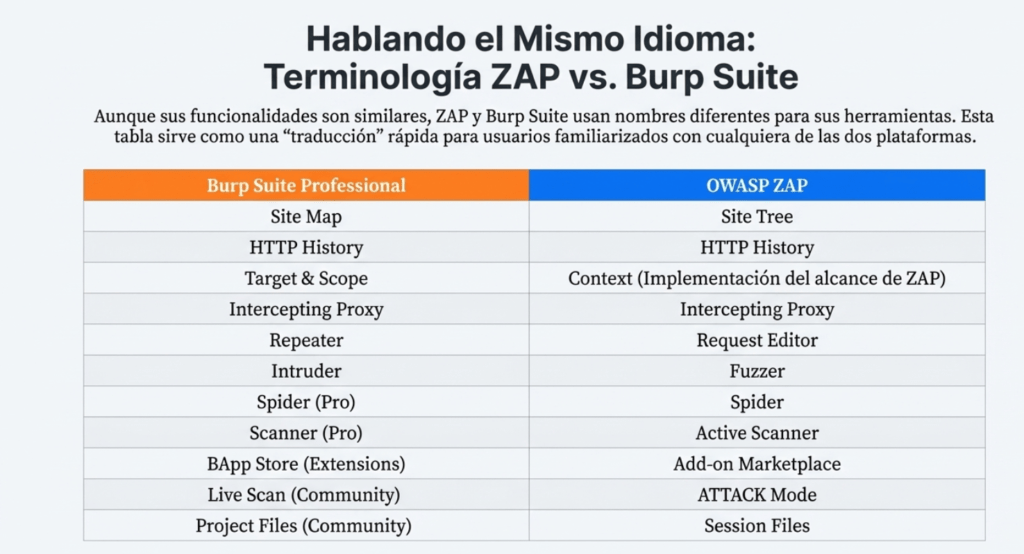

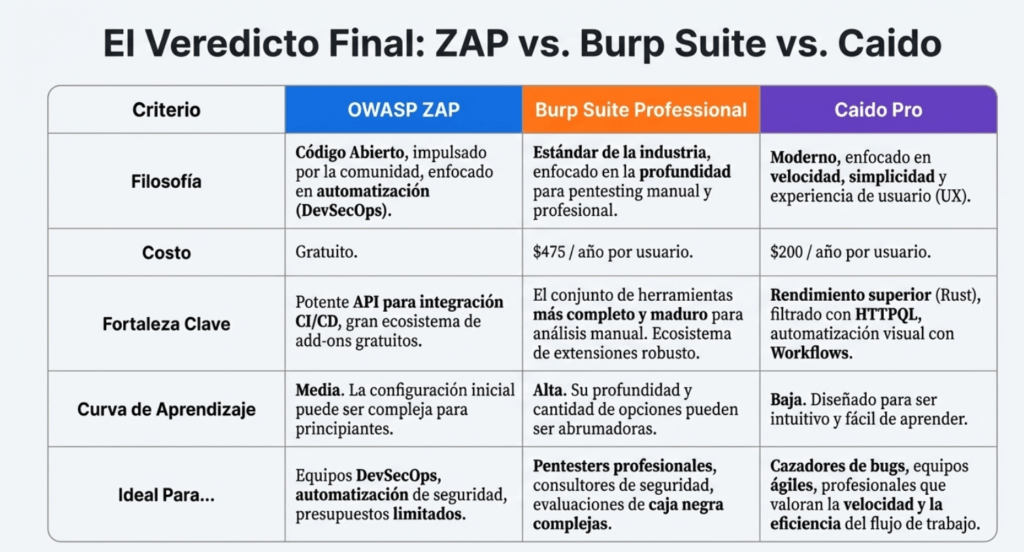

ZAP frente a Burp Suite

ZAP y Burp Suite son herramientas de prueba de seguridad de aplicaciones web similares. Sin embargo, ZAP es más rápido y liviano que Burp Suite, y es de código abierto y gratuito. La edición gratuita para la comunidad de Burp Suite puede tener algunas limitaciones en cuanto a sus funciones. Existe una versión de pago con funciones más avanzadas, pero muchas de estas herramientas ya están incluidas en ZAP.

Por ejemplo, la función de escaneo automatizado de Burp Suite solo está disponible en su nivel Pro, mientras que ZAP tiene esta misma funcionalidad llamada «Modo ATAQUE». Burp Suite tiene una herramienta anti-intrusos, aunque está limitada a un solo subproceso. ZAP tiene un equivalente llamado “Fuzzer”.

ZAP también tiene funciones que no se encuentran en Burp Suite, como un marco de automatización que le permite controlar ZAP a través de un archivo YAML y una pantalla de visualización frontal (HUD). Con la HUD, puede usar sus funciones favoritas de ZAP en el navegador. Aquí hay un mapa de características que asigna las características de Burp a sus equivalentes ZAP.

ZAP proporciona todas las funciones básicas que se esperarían de un proxy de intercepción. Permiten interceptar, reproducir o modificar solicitudes. También es posible automatizar el envío de solicitudes.

Aunque sus características son similares, Burp Suite y ZAP utilizan una terminología diferente. Para los usuarios familiarizados con Burp Suite, aquí hay una tabla que resume las equivalencias:

| Burp Suite Professional | OWASP ZAP |

| Mapa del sitio | Árbol del sitio |

| Historial HTTP | Historial HTTP |

| Objetivo y alcance | Contexto (implementación del alcance de ZAP) |

| Proxy interceptor | Proxy interceptor |

| Repetidor | Editor de solicitudes |

| Intruder | Fuzzer |

| Spider (Pro) | Spider |

| Scanner (Pro) | Active Scanner |

| BApp Store (Extensiones) | Añadir en Marketplace |

| Colaborador ( Comunidad ) | Complemento de soporte OAST |

| Comparar | Diff |

| Descifrador | Codificador |

| DOM Invader | Eval Villian Add-on |

| Extender | Marketplace, Scripts |

| Intercept | Breakpoints |

| Live scan (Community) | ATTACK Mode |

| Project Files (Community) | Session Files |

| Proxy | Token Generation and Analysis |

| Target | Contexts |

Burp Suite:

Función: Suite de herramientas para pruebas de seguridad de aplicaciones web.

Uso: Detección y explotación de vulnerabilidades en aplicaciones web.

Burp Suite es una de las herramientas más completas que podemos encontrar dentro de este tipo de software. Burp Suite es una herramienta que te permite analizar el tráfico de una red. Es uno de los analizadores de tráfico que más opciones te ofrece para realizar este tipo de análisis. Para el análisis de los paquetes de red Burp suite te ofrece un proxy por el que hacer pasar todo el tráfico. La herramienta incluye un apartado de análisis de vulnerabilidades para el tráfico web con el que podrás encontrar vulnerabilidades XSS o Inyecciones de SQL. También tiene otras opciones como: repetir, analizar y modificar peticiones y respuestas HTTP y automatizar pruebas. Burp Suite tiene una modalidad de pago y otra gratuita llamada Community Edition.

Es una de mis favoritas para empezar a aprender en la seguridad web. Con solo un botón puedes descubrir vulnerabilidades básicas en cualquier web publicada. Además, es muy educativa puesto que te explica con detalle el efecto de cada vulnerabilidad encontrada.

Esta herramienta es bastante potente y te permite, con un poco de dedicación detectar vulnerabilidades escondidas en muchas web conocidas.

ZAP es una herramienta realmente completa, y si eres nuevo en las auditorías, te será bastante compleja de hacer funcionar, pero una vez que sabes cómo funciona, es una de las mejores que puedes tener en tu arsenal de herramientas. En la web oficial de ZAP nos invitan a ver todos los vídeos de su herramienta donde nos enseñarán cómo funciona y de todo lo que es capaz de hacer.

Por último, ZAP tiene una tienda de addons para aumentar las funcionalidades por defecto de la herramienta, estos add-ons han sido desarrollados por la comunidad que hay detrás de este proyecto. Aunque uno de los grandes beneficios de contar con un proyecto como este, es la estandarización de los principales riesgos. Esto ayuda a facilitar su identificación y posterior resolución una vez encontrada la medida de mitigación adecuada.

Introducción a Burp Suite

Burp Suite es un proxy web estándar de la industria escrito en Java y desarrollado por PortSwigger. Lo utilizan evaluadores de penetración, desarrolladores e investigadores de seguridad para analizar, mapear y evaluar la seguridad de las aplicaciones web. Burp Suite ofrece una gran cantidad de características y funcionalidades como:

- La capacidad de interceptar solicitudes y respuestas entre su navegador y el servidor web/aplicación web.

- Modificar/elaborar solicitudes manualmente.

- Rastrear aplicaciones web automáticamente.

- Realizar pruebas de fuzzing en aplicaciones web enviando patrones de entradas válidas e inválidas para probar su comportamiento

Ediciones de Burp Suite

Burp Suite tiene dos ediciones:

Edición Comunitaria: le proporciona todo lo que necesita para comenzar y está diseñada para estudiantes o profesionales que buscan aprender más sobre AppSec. Características. incluyen:

- Proxy HTTP(s).

- Módulos: Repetidor, Decodificador, Secuenciador y Comparador.

- Versión Lite del módulo Intruder (Limitación del rendimiento).

Edición Profesional: una oferta más rápida y confiable diseñada para evaluadores de penetración y profesionales de la seguridad. Las características incluyen todo lo de la edición comunitaria, además de:

- Archivos de proyecto.

- Sin limitación del rendimiento.

- Intruder: módulo con todas las funciones.

- Cargas útiles de PortSwigger personalizadas.

- Escáner y rastreador automáticos

Burp Suite – Cheat Sheet de Pentesting

📌 Definición Burp Suite es una plataforma integrada para pruebas de seguridad en aplicaciones web. Es la herramienta estándar en pentesting web porque permite interceptar, modificar y automatizar tráfico HTTP/HTTPS, además de integrar módulos avanzados como escáneres y extensiones.

🔍 Usos Principales

- Interceptar y modificar requests/responses entre cliente y servidor.

- Escaneo de vulnerabilidades web (SQLi, XSS, CSRF, etc.).

- Automatización de ataques con Intruder (fuerza bruta, fuzzing).

- Análisis manual con Repeater (replay de peticiones).

- Descubrimiento de contenido oculto con Spider/Scanner.

- Extensiones con BApp Store (JWT attacks, JSON beautifier, etc.).

⚡ Módulos Clave

📡 Proxy Intercepta tráfico HTTP/HTTPS y Permite modificar en vivo los requests.

🔁 Repeater Reenvía y modifica requests manualmente. Útil para probar payloads y ver respuestas.

🔥 Intruder Automatiza ataques de fuerza bruta y fuzzing. Puede probar múltiples combinaciones de payloads.

🕷️ Spider (o Crawler) Mapea la aplicación para encontrar endpoints.

🧪 Scanner (versión Pro) Detecta vulnerabilidades comunes (SQLi, XSS, etc.).

📜 Extender Añade plugins desde la BApp Store o personalizados en Python/Java.

⚡ Ejemplos de Uso

🔎 Interceptar tráfico

- Configurar el navegador para usar el proxy de Burp (127.0.0.1:8080).

- Capturar y modificar requests.

💥 Fuerza bruta de login Intruder → Seleccionar campo usuario/contraseña → Cargar wordlist

🎯 Probar XSS

- Enviar payloads con Repeater (<script>alert(1)</script>).

- Observar si se ejecuta en la respuesta.

🔐 Analizar tokens JWT Usar extensión JWT Editor en Extender.

🧪 Flujo de Pentesting con Burp

- Configurar proxy para capturar tráfico.

- Mapear la aplicación con Crawler/Proxy.

- Identificar parámetros sensibles.

- Probar manualmente vulnerabilidades con Repeater.

- Automatizar ataques con Intruder.

- Ejecutar scanner (Pro) para hallazgos automáticos.

⚔️ Consecuencias en un Pentest

- Permite encontrar vulnerabilidades críticas rápidamente.

- Facilita automatización de ataques masivos.

- Si es detectado, puede alertar a un WAF/IDS por patrones sospechosos.

- En un entorno mal configurado, puede llevar al descubrimiento de credenciales o datos sensibles.

🛡️ Defensa

- Validación de entrada en servidor (no confiar en cliente).

- WAF configurado contra ataques comunes (SQLi, XSS, fuzzing).

- Rate limiting en endpoints sensibles (login, API).

- Tokens seguros y sesiones bien gestionadas.

- Pentesting preventivo con Burp en manos defensivas (Blue Team).

Preguntas frecuentes

1. ¿Qué es Burp Suite y para qué se usa en pentesting? 👉 Es una plataforma integrada para pruebas de seguridad en aplicaciones web. Permite interceptar, modificar y automatizar tráfico HTTP/HTTPS.

2. ¿Qué diferencia hay entre la versión Community y la Pro?

👉 Community: solo Proxy, Repeater, Decoder.

👉 Pro: incluye Scanner automático, Intruder avanzado, Extensiones.

3. ¿Por qué es tan popular entre pentesters? 👉 Porque centraliza todo: proxy, fuzzing, escaneo, automatización y extensiones. Es estándar de facto en pentesting web.

4. ¿Para qué sirve el Proxy en Burp? 👉 Para interceptar y modificar requests/responses entre cliente y servidor.

5. ¿Qué es Repeater? 👉 Permite reenviar y modificar requests manualmente, ideal para probar payloads.

6. ¿Qué es Intruder? 👉 Herramienta de automatización de ataques (fuerza bruta, fuzzing, enum).

7. ¿Qué es Scanner? 👉 Escáner automático de vulnerabilidades web (XSS, SQLi, CSRF, etc.), solo en versión Pro.

8. ¿Qué se puede hacer con Extender? 👉 Instalar plugins de la BApp Store (ej: JWT Editor, ActiveScan++, JSON Beautifier).

9. ¿Cómo probarías XSS con Burp? 👉 Interceptar request → mandarlo a Repeater → inyectar <script>alert(1)</script> en parámetros → ver si se ejecuta en respuesta.

10. ¿Cómo lanzar un ataque de fuerza bruta a un login? 👉 Mandar request a Intruder → marcar campos user/pass → cargar wordlists → lanzar ataque.

11. ¿Cómo evadir SSL Pinning en una app móvil para usar Burp? 👉 Usar Frida/Objection para desactivar el pinning, o instalar un certificado CA en el dispositivo.

12. ¿Qué limitaciones tiene Burp Suite? 👉 Puede ser detectado por WAF/IDS, consume recursos en fuzzing masivo, y Community es limitada.

13. ¿Cómo combinarías Burp con Nmap? 👉 Nmap descubre puertos web → Burp analiza tráfico y vulnerabilidades de las apps web detectadas.

14. ¿Cómo combinarías Burp con Dirb/Gobuster? 👉 Dirb descubre /hidden/ → Burp lo usa para fuzzing y explotación.

15. ¿Cómo combinarías Burp con Hydra? 👉 Burp captura el request de login → exportarlo → Hydra hace fuerza bruta en el mismo endpoint.

Burp Suite – Cuadro de Herramientas y Uso

| Módulo / Opción | Qué hace | Uso típico en Pentesting |

| Proxy | Intercepta y modifica tráfico HTTP/HTTPS en tiempo real. | Revisar, modificar y reenviar peticiones (ej. manipular parámetros, probar bypass de auth). |

| Target → Site map | Muestra endpoints descubiertos. | Mapear la aplicación, identificar rutas ocultas o sensibles. |

| Repeater | Reenvía manualmente peticiones modificadas. | Probar inyecciones, fuzzing manual, validación de fallos en controles de acceso. |

| Intruder | Automatiza ataques modificando parámetros. | Fuerza bruta de credenciales, fuzzing masivo de parámetros, detección de IDOR. |

| Scanner (Pro) | Escanea vulnerabilidades automáticamente. | Detección rápida de inyecciones, XSS, CSRF, configuraciones inseguras. |

| Comparer | Compara respuestas HTTP. | Ver diferencias al modificar parámetros, identificar bypass en validaciones. |

| Decoder | Codifica/decodifica datos (Base64, URL, Hex, JWT, etc.). | Analizar tokens, decodificar payloads, modificar valores y recodificarlos. |

| Sequencer | Analiza entropía de tokens y sesiones. | Evaluar seguridad de cookies, JWT o tokens de sesión. |

| Extender | Añade plugins BApp Store o extensiones personalizadas. | Instalar módulos extra como ActiveScan++, JSON Web Token Attacker, Logger++. |

| Logger / Logger++ (Extensión) | Guarda todas las peticiones y respuestas. | Monitoreo completo de tráfico sin perder detalles. |

| Project Options | Configuración avanzada del proyecto (TLS, red, proxy, etc.). | Ajustar bypass de certificados SSL, redirigir tráfico, setear cabeceras globales. |

| Session Handling | Gestiona cookies y sesiones automáticamente. | Mantener sesiones válidas, testing de multi-usuarios. |

| Macros | Automatiza secuencias de requests. | Reproducir login o flujos complejos antes de pruebas. |

| Burp Collaborator (Pro) | Servidor externo para detectar interacciones. | Identificar SSRF, blind XXE, DNS exfiltration. |

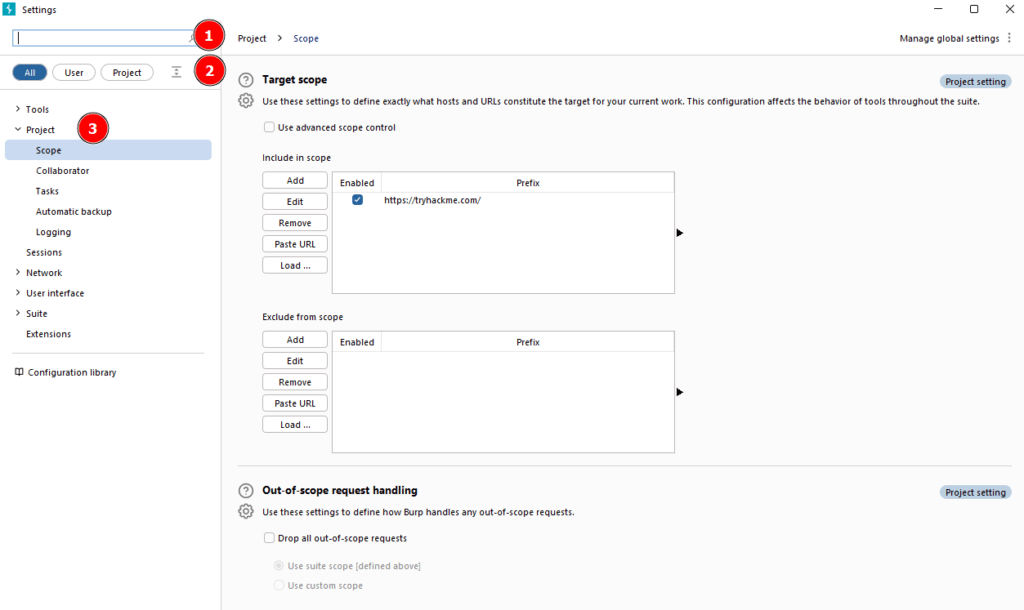

Objetivo y alcance de Burp

Al realizar pruebas de penetración en aplicaciones web, es importante definir y especificar el alcance de su proyecto en función de las aplicaciones web que va a probar.

La pestaña Objetivo en Burp Suite le permite definir su propio alcance; esto determinará qué solicitudes/respuestas serán redirigidas por Burp.

La funcionalidad de alcance en Burp Suite le permite definir el alcance objetivo para su evaluación/proyecto.

Esto es muy útil, ya que Burp no registrará ningún tráfico para dominios que no estén dentro del alcance predefinido, ya que tiene la capacidad de incluir o excluir sitios objetivo

Objetivo y alcance de Burp Suite

Definir el alcance objetivo es uno de los aspectos más importantes de las pruebas de penetración de aplicaciones web o la búsqueda de recompensas por errores, y los principiantes o novatos suelen ignorarlo.

Al realizar la búsqueda de recompensas por errores, es de vital importancia que limite sus pruebas al alcance predefinido por el proveedor externo que está evaluando/probando.

También es importante tener en cuenta que establecer un alcance demasiado estricto hará que se pierda mucha información y datos importantes.

Muchas empresas que participan en programas de recompensas por errores en plataformas como HackerOne generalmente le proporcionarán un proyecto Burp ya configurado que tiene el alcance definido correctamente

Mapa del sitio

El mapa del sitio mostrará todas las URL que ha visitado manualmente en el sitio de destino dentro del alcance (o las URL de todos los sitios que ha visitado si no ha configurado un alcance).

El mapa del sitio es muy útil para trazar las aplicaciones web a las que se dirige y le proporciona un árbol de mapa del sitio útil que describe la estructura general de una aplicación web.

Burp Suite Professional también le ofrece la posibilidad de rastrear automáticamente sus aplicaciones web de destino sin necesidad de rastreo manual/pasivo

Intruder

Intruder de Burp Suite es un módulo de fuzzing extremadamente potente que permite utilizar una solicitud interceptada como plantilla, modificar los parámetros dentro de la solicitud y enviar la solicitud a una aplicación web.

En pocas palabras, se utiliza para automatizar el envío de solicitudes.

Intruder se utiliza para diversos fines; sin embargo, se usa comúnmente para realizar ataques de fuerza bruta en aplicaciones web modificando parámetros específicos dentro de las solicitudes HTTP.

Intruder no se limita a la fuerza bruta de credenciales, sino que se puede utilizar para forzar brutamente cualquier parámetro dentro de una solicitud desde la página solicitada hasta la cookie

Intruder te proporciona la capacidad de modificar las solicitudes antes de enviarlas. Esto se facilita mediante:

O Posiciones: se utilizan para especificar un tipo de ataque dependiendo del tipo de ataque que quieras realizar.

O Cargas útiles: se utilizan para especificar los valores que quieres sustituir en las posiciones predefinidas. En el contexto de un ataque de fuerza bruta, las cargas útiles suelen ser la lista de palabras.

Tipos de ataque:

O Sniper / Francotirador: utiliza un único conjunto de cargas útiles y una o más posiciones de carga útil.

O Battering Ram Ariete: utiliza un único conjunto de cargas útiles e itera a través de las cargas útiles colocando la misma carga útil en cada posición.

O Pitchfork / Horca: utiliza múltiples conjuntos de cargas útiles donde se utiliza un conjunto de carga útil diferente para cada posición definida. O

Repetidor

El repetidor de Burp Suite es un potente módulo que permite modificar solicitudes y reenviarlas a la aplicación web o al servidor para analizar/monitorear la respuesta.

Se suele utilizar para fuzzear aplicaciones web o puntos finales con el fin de identificar y probar vulnerabilidades.

Es especialmente útil al probar/crear la eficacia de las cargas útiles personalizadas que se desean enviar a la aplicación web.

El repetidor de Burp Suite se suele utilizar para probar/explotar vulnerabilidades como la inyección de comandos, SQLi, XSS y otras vulnerabilidades que requieren una carga útil personalizada o una modificación de la solicitud para funcionar

En esencia, Burp Suite es un framework basado en Java, diseñado para servir como una solución integral para realizar pruebas de penetración en aplicaciones web. Se ha convertido en la herramienta estándar de la industria para evaluaciones prácticas de seguridad de aplicaciones web y móviles, incluyendo aquellas que dependen de interfaces de programación de aplicaciones ( API ).

En pocas palabras, Burp Suite captura y permite la manipulación de todo el tráfico HTTP /HTTPS entre un navegador y un servidor web. Esta capacidad fundamental constituye la columna vertebral del framework. Al interceptar las solicitudes, los usuarios tienen la flexibilidad de dirigirlas a diversos componentes dentro del framework de Burp Suite , que exploraremos en las próximas secciones. La capacidad de interceptar, visualizar y modificar las solicitudes web antes de que lleguen al servidor de destino, o incluso manipular las respuestas antes de que nuestro navegador las reciba, convierte a Burp Suite en una herramienta invaluable para las pruebas manuales de aplicaciones web.

Burp Suite está disponible en diferentes ediciones. Para nuestros fines, nos centraremos en Burp Suite Community Edition , que es de libre acceso para uso no comercial dentro de los límites legales. Sin embargo, cabe destacar que Burp Suite también ofrece las ediciones Professional y Enterprise, que incluyen funciones avanzadas y requieren licencia.

- Burp Suite Professional es una versión sin restricciones de Burp Suite Community. Incluye funciones como:

- Un escáner de vulnerabilidad automatizado.

- Un fuzzer/fuerza bruta que no tiene límite de velocidad.

- Guardar proyectos para uso futuro y generación de informes.

- Una API incorporada para permitir la integración con otras herramientas.

- Acceso sin restricciones para agregar nuevas extensiones para una mayor funcionalidad.

- Acceso al colaborador de Burp Suite (que proporciona efectivamente un receptor de solicitudes único alojado internamente o ejecutándose en un servidor propiedad de Portswigger).

En resumen, Burp Suite Professional es una herramienta muy potente, lo que la convierte en la opción preferida por los profesionales del sector.

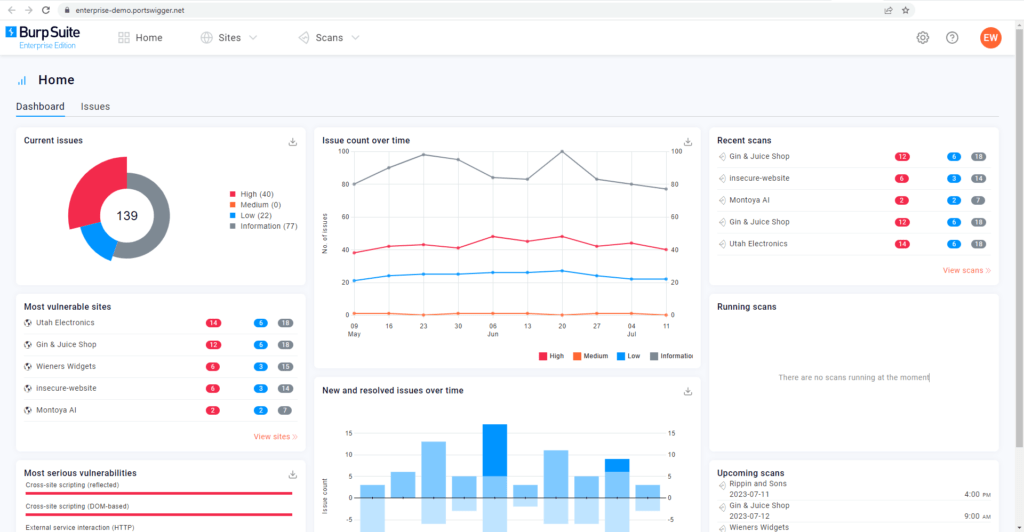

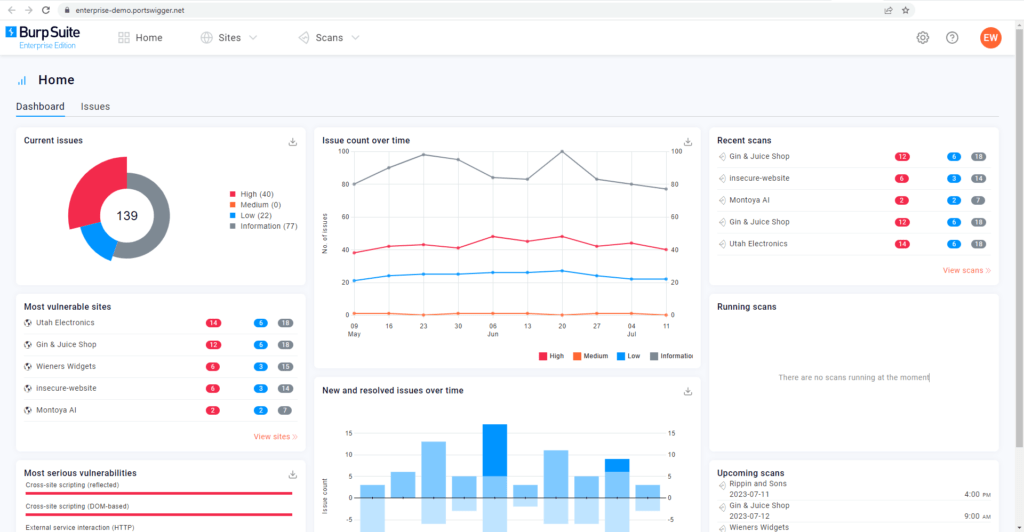

- Burp Suite Enterprise , a diferencia de las ediciones comunitaria y profesional, se utiliza principalmente para el análisis continuo. Cuenta con un escáner automatizado que analiza periódicamente las aplicaciones web en busca de vulnerabilidades, de forma similar a cómo herramientas como Nessus realizan análisis automatizados de infraestructura. A diferencia de otras ediciones, que permiten ataques manuales desde un equipo local, Burp Suite Enterprise reside en un servidor y analiza constantemente las aplicaciones web objetivo en busca de posibles vulnerabilidades.

Debido a que se requiere una licencia para las ediciones Professional y Enterprise, nos centraremos en el conjunto de funciones principales que ofrece Burp Suite Community Edition.

Características de Burp Community

Aunque Burp Suite Community ofrece un conjunto de funciones más limitado en comparación con la edición Professional, ofrece una impresionante variedad de herramientas muy útiles para las pruebas de aplicaciones web. Exploremos algunas de las características clave:

- Proxy : El proxy Burp es el componente más reconocido de Burp Suite . Permite interceptar y modificar solicitudes y respuestas al interactuar con aplicaciones web.

- Repetidor : Otra característica conocida. Permite capturar, modificar y reenviar la misma solicitud varias veces. Esta funcionalidad es especialmente útil al crear cargas útiles mediante prueba y error (p. ej., en SQLi ( inyección de lenguaje de consulta estructurado)) o al probar la funcionalidad de un endpoint para detectar vulnerabilidades.

- Intruder : A pesar de las limitaciones de velocidad en Burp Suite Community, Intruder permite rociar los endpoints con solicitudes. Se utiliza comúnmente para ataques de fuerza bruta o fuzzing de endpoints.

- Decodificador : Decodificador ofrece un valioso servicio para la transformación de datos. Puede decodificar la información capturada o codificar las cargas útiles antes de enviarlas al destino. Si bien existen servicios alternativos para este propósito, utilizar Decodificador dentro de Burp Suite puede ser muy eficiente.

- Comparador : Como su nombre indica, Comparador permite comparar dos datos a nivel de palabra o de byte. Si bien no es exclusivo de Burp Suite , la posibilidad de enviar segmentos de datos potencialmente grandes directamente a una herramienta de comparación con un solo atajo de teclado acelera significativamente el proceso.

- Secuenciador : El secuenciador se emplea generalmente para evaluar la aleatoriedad de tokens, como los valores de las cookies de sesión u otros datos supuestamente generados aleatoriamente. Si el algoritmo utilizado para generar estos valores carece de aleatoriedad segura, puede exponerse a ataques devastadores.

Además de las funciones integradas, el código Java de Burp Suite facilita el desarrollo de extensiones para mejorar la funcionalidad del framework. Estas extensiones pueden escribirse en Java, Python (con el intérprete de Java Jython) o Ruby (con el intérprete de Java JRuby). El módulo Burp Suite Extender permite cargar extensiones en el framework de forma rápida y sencilla, mientras que la tienda de aplicaciones, conocida como BApp Store , permite la descarga de módulos de terceros. Si bien algunas extensiones pueden requerir una licencia profesional para su integración, existe un número considerable de extensiones disponibles para Burp Community. Por ejemplo, el módulo Logger++ puede ampliar la funcionalidad de registro integrada de Burp Suite .

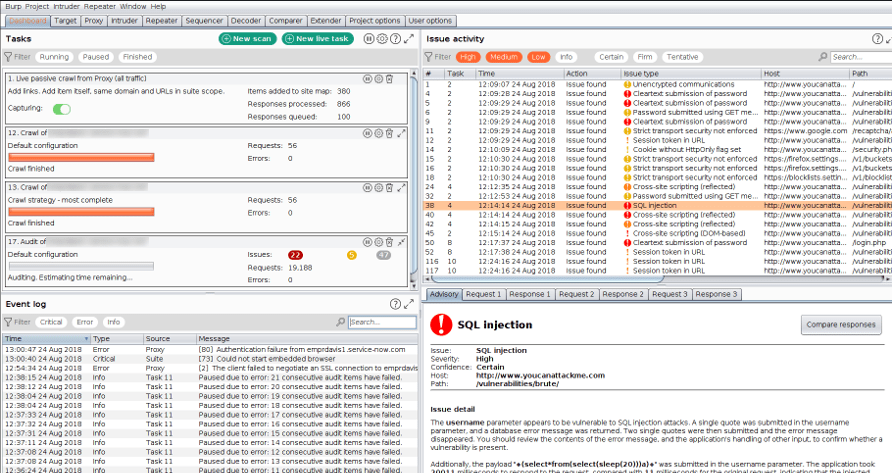

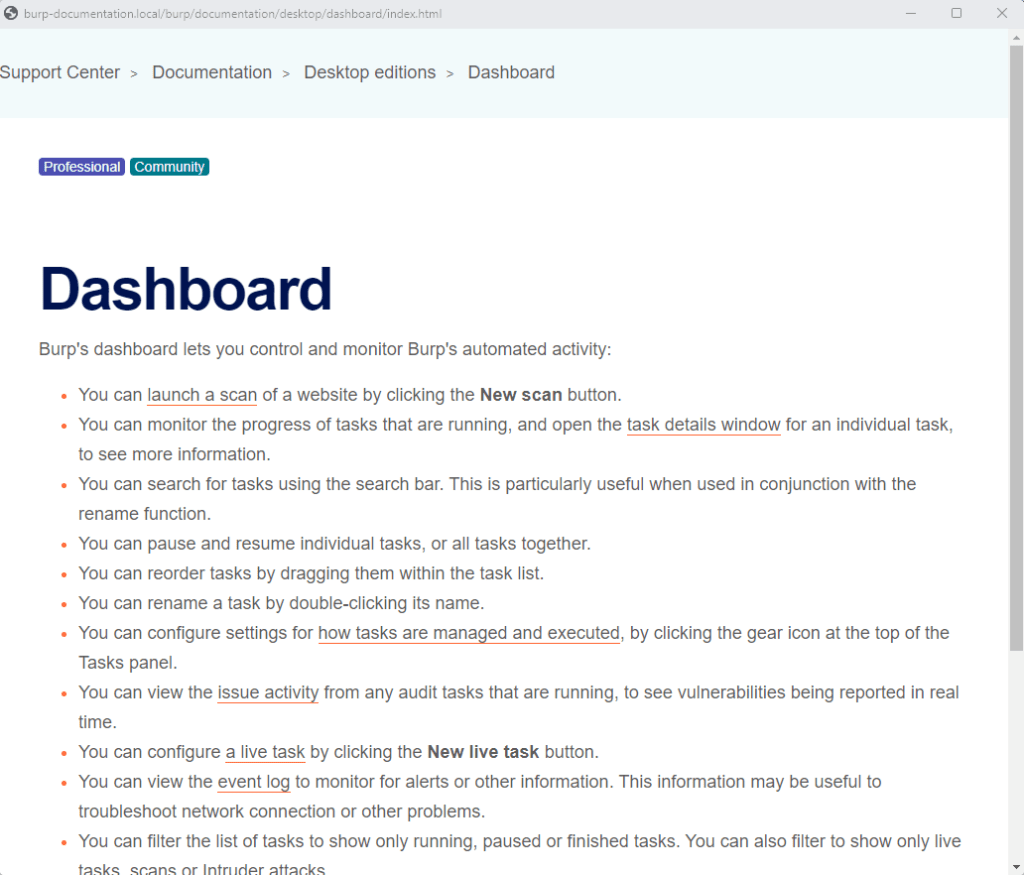

El tablero de instrumentos

Una vez que inicie Burp Suite y acepte los términos y condiciones, se le pedirá que seleccione un tipo de proyecto. En Burp Suite Community, las opciones son limitadas, así que simplemente haga clic en Siguiente para continuar.

La siguiente ventana le permite elegir la configuración de Burp Suite. Generalmente, se recomienda mantener la configuración predeterminada, que es adecuada para la mayoría de las situaciones. Haga clic en «Iniciar Burp» para abrir la interfaz principal de Burp Suite .

Al abrir Burp Suite por primera vez, podría aparecer una pantalla con opciones de capacitación. Se recomienda encarecidamente revisar estos materiales de capacitación cuando tenga tiempo.

Si no ves la pantalla de entrenamiento (ni en sesiones posteriores), se te presentará el Panel de Burp, que puede resultar abrumador al principio. Sin embargo, pronto te resultará familiar.

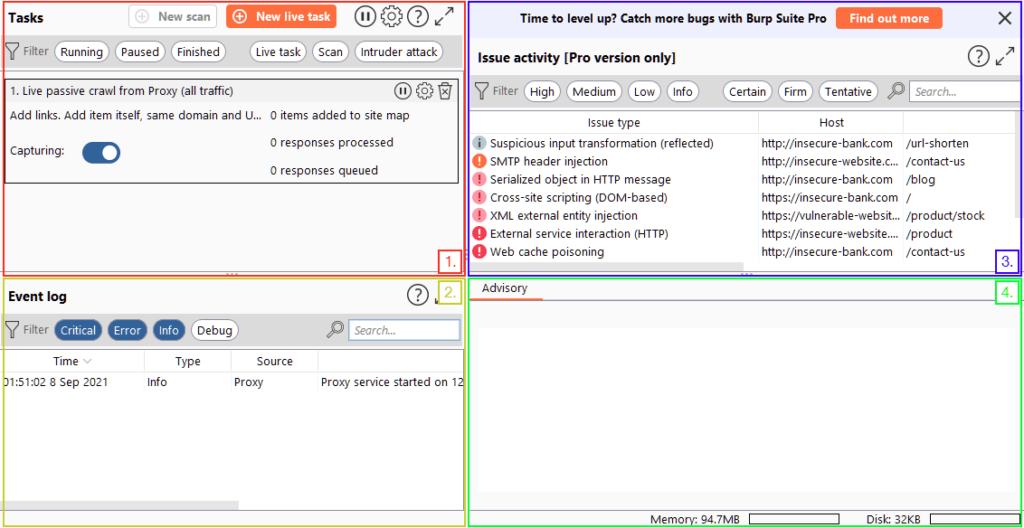

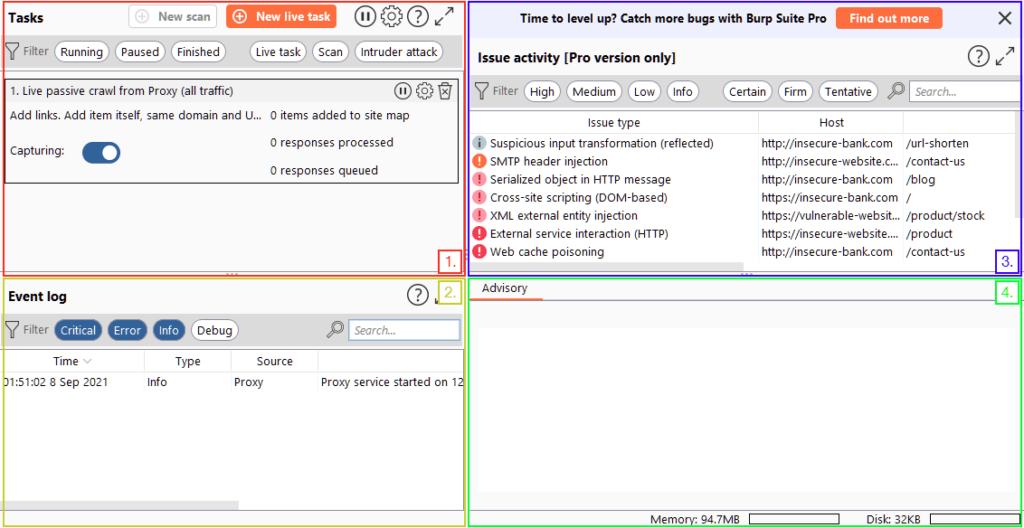

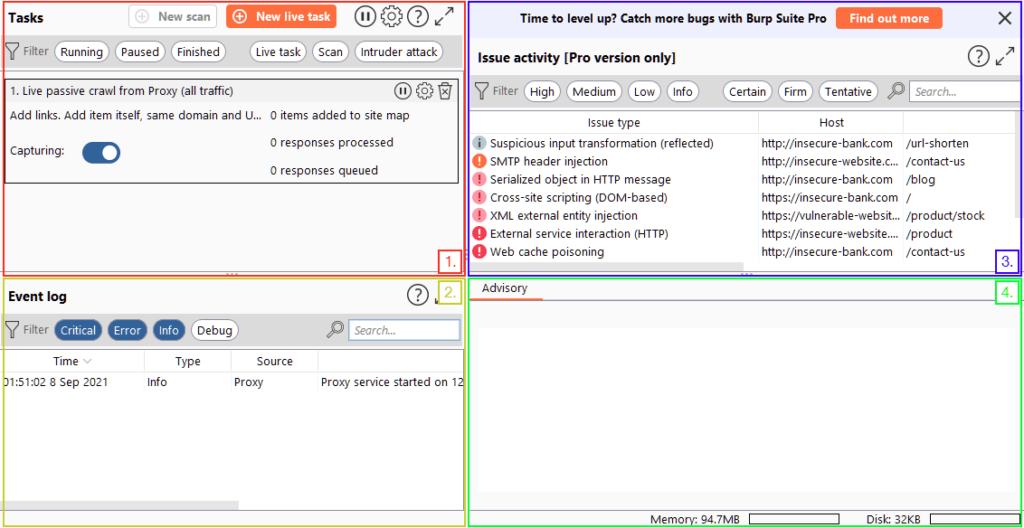

El panel de Burp está dividido en cuatro cuadrantes, etiquetados en orden antihorario comenzando desde la parte superior izquierda:

- Tareas : El menú Tareas permite definir las tareas en segundo plano que Burp Suite realizará mientras usa la aplicación. En Burp Suite Community, la tarea predeterminada «Rastreo pasivo en vivo», que registra automáticamente las páginas visitadas, es suficiente para los fines de este módulo. Burp Suite Professional ofrece funciones adicionales como análisis bajo demanda.

- Registro de eventos : el registro de eventos proporciona información sobre las acciones realizadas por Burp Suite , como el inicio del proxy , así como detalles sobre las conexiones realizadas a través de Burp.

- Actividad de problemas : Esta sección es específica de Burp Suite Professional. Muestra las vulnerabilidades identificadas por el escáner automático, clasificadas por gravedad y filtrables según su grado de certeza.

- Aviso : La sección Aviso proporciona información más detallada sobre las vulnerabilidades identificadas, incluyendo referencias y soluciones sugeridas. Esta información se puede exportar a un informe. En Burp Suite Community, es posible que esta sección no muestre ninguna vulnerabilidad.

En las distintas pestañas y ventanas de Burp Suite , verás íconos de signos de interrogación

Al hacer clic en estos iconos, se abre una nueva ventana con información útil específica de esa sección. Estos iconos de ayuda son invaluables cuando necesitas ayuda o aclaraciones sobre una función en particular, así que asegúrate de utilizarlos eficazmente.

Al explorar las diferentes pestañas y funcionalidades de Burp Suite , se familiarizará gradualmente con sus capacidades.

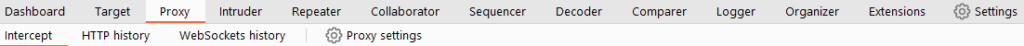

Navegación

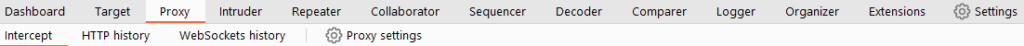

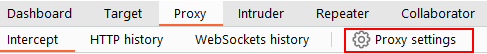

En Burp Suite , la navegación predeterminada se realiza principalmente a través de las barras de menú superiores, que permiten cambiar entre módulos y acceder a las distintas subpestañas de cada uno. Las subpestañas aparecen en una segunda barra de menú, justo debajo de la barra de menú principal.

Así es como funciona la navegación:

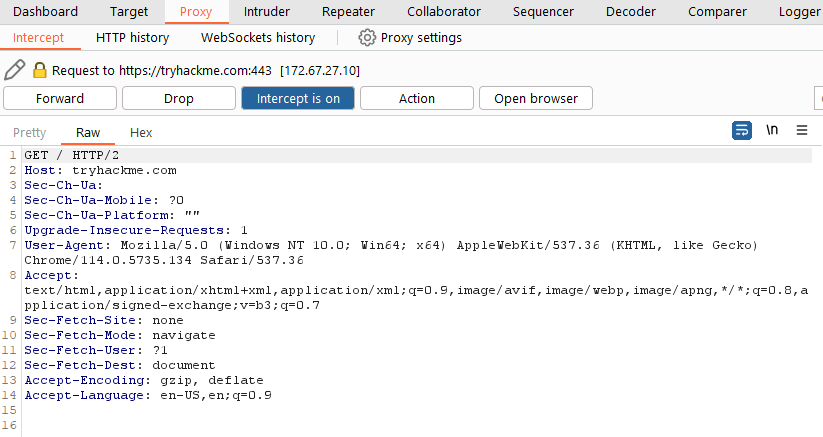

- Selección de módulos : La fila superior de la barra de menú muestra los módulos disponibles en Burp Suite . Puede hacer clic en cada módulo para alternar entre ellos. Por ejemplo, el módulo Burp Proxy está seleccionado en la imagen a continuación.

- Subpestañas : Si un módulo seleccionado tiene varias subpestañas, se puede acceder a ellas a través de la segunda barra de menú, que aparece justo debajo de la barra de menú principal. Estas subpestañas suelen contener ajustes y opciones específicos del módulo. Por ejemplo, en la imagen superior, la subpestaña «Interceptar proxy» está seleccionada dentro del módulo Burp Proxy .

- Separar pestañas : Si prefiere ver varias pestañas por separado, puede separarlas en ventanas independientes. Para ello, vaya a la opción Ventana en el menú de la aplicación, sobre la barra de selección de módulos . Desde allí, seleccione la opción «Separar» y la pestaña seleccionada se abrirá en una ventana independiente. Las pestañas separadas se pueden volver a unir utilizando el mismo método.

Burp Suite también ofrece atajos de teclado para navegar rápidamente a las pestañas clave. De forma predeterminada, están disponibles los siguientes atajos:

| Atajo | Pestaña |

| Ctrl + Shift + D | Panel |

| Ctrl + Shift + T | Pestaña de destino |

| Ctrl + Shift + P | Pestaña de proxy |

| Ctrl + Shift + I | Pestaña de intrusos |

| Ctrl + Shift + R | Pestaña Repetidor |

Opciones

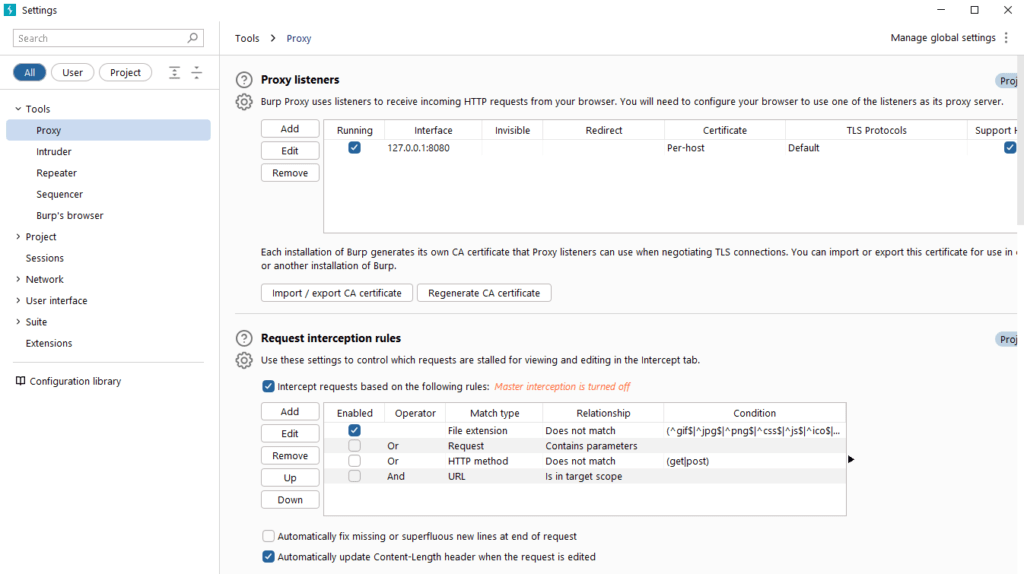

Antes de profundizar en Burp Proxy , exploremos las opciones disponibles para configurar Burp Suite . Hay dos tipos de configuración: configuración global (también conocida como configuración de usuario) y configuración de proyecto.

- Configuración global : Esta configuración afecta a toda la instalación de Burp Suite y se aplica cada vez que inicia la aplicación. Proporciona una configuración básica para su entorno de Burp Suite .

- Configuración del proyecto : Esta configuración es específica del proyecto actual y se aplica solo durante la sesión. Sin embargo, tenga en cuenta que Burp Suite Community Edition no permite guardar proyectos, por lo que las opciones específicas del proyecto se perderán al cerrar Burp.

Para acceder a la configuración, haga clic en el botón «Configuración» en la barra de navegación superior. Se abrirá una ventana de configuración independiente.

A continuación se muestra la imagen que muestra la ventana de configuración separada.

En la ventana Configuración, encontrará un menú a la izquierda. Este menú le permite cambiar entre diferentes tipos de configuración, incluyendo:

- Buscar : permite buscar configuraciones específicas mediante palabras clave.

- Filtro de tipo : filtra la configuración de las opciones de Usuario y Proyecto .

- Configuración de usuario : muestra las configuraciones que afectan a toda la instalación de Burp Suite .

- Configuración del proyecto : muestra la configuración específica del proyecto actual.

- Categorías : Permite seleccionar configuraciones por categoría.

Cabe destacar que muchas herramientas de Burp Suite ofrecen accesos directos a categorías específicas de configuración. Por ejemplo, el módulo Proxy incluye un botón de configuración que abre la ventana de configuración directamente a la sección de proxy correspondiente .

La función de búsqueda en la página de configuración es una valiosa incorporación que le permite buscar configuraciones rápidamente usando palabras clave.

Dedica un tiempo a familiarizarte con las opciones configurables de Burp Suite . Una vez que te sientas cómodo, puedes continuar con los ejercicios de configuración de Burp Suite .

Introducción al Burp Proxy

El proxy Burp es una herramienta fundamental y crucial dentro de Burp Suite . Permite la captura de solicitudes y respuestas entre el usuario y el servidor web de destino. Este tráfico interceptado puede manipularse, enviarse a otras herramientas para su posterior procesamiento o permitirse explícitamente que continúe hasta su destino.

Puntos clave que debe comprender sobre el Burp Proxy

- Interceptación de solicitudes: Cuando se realizan solicitudes a través del proxy Burp , se interceptan y se impide que lleguen al servidor de destino. Las solicitudes aparecen en la pestaña Proxy , lo que permite realizar acciones adicionales como reenviarlas, descartarlas, editarlas o enviarlas a otros módulos de Burp. Para desactivar la interceptación y permitir que las solicitudes pasen por el proxy sin interrupciones, haga clic en el botón. Intercept is on

- Tomar el control: la capacidad de interceptar solicitudes permite a los evaluadores obtener control total sobre el tráfico web, lo que lo hace invaluable para probar aplicaciones web.

- Captura y registro: Burp Suite captura y registra las solicitudes realizadas a través del proxy de forma predeterminada, incluso con la intercepción desactivada. Esta función de registro puede ser útil para el análisis posterior y la revisión de solicitudes anteriores.

- Compatibilidad con WebSocket: Burp Suite también captura y registra la comunicación WebSocket, lo que proporciona asistencia adicional al analizar aplicaciones web.

- Registros e historial: las solicitudes capturadas se pueden ver en las subpestañas de historial HTTP e historial de WebSockets , lo que permite realizar un análisis retrospectivo y enviar las solicitudes a otros módulos de Burp según sea necesario.

Puede acceder a las opciones específicas del proxy haciendo clic en el botón » Configuración del proxy» . Estas opciones ofrecen un amplio control sobre el comportamiento y la funcionalidad del proxy . Familiarícese con estas opciones para optimizar el uso de Burp Proxy .

Algunas características notables en la configuración del proxy

- Interceptación de respuestas: De forma predeterminada, el proxy no intercepta las respuestas del servidor a menos que se solicite explícitamente por solicitud. La casilla «Interceptar respuestas según las siguientes reglas», junto con las reglas definidas, permite una interceptación de respuestas más flexible.

- Coincidir y reemplazar: La sección «Coincidir y reemplazar» de la configuración del proxy permite usar expresiones regulares (regex) para modificar las solicitudes entrantes y salientes. Esta función permite realizar cambios dinámicos, como modificar el agente de usuario o manipular las cookies.

Tómese el tiempo para explorar y experimentar con las opciones de Proxy , ya que esto mejorará su comprensión y competencia con la herramienta.

Para usar el proxy de Burp Suite , necesitamos configurar nuestro navegador web local para que redirija el tráfico a través de Burp Suite . En esta tarea, nos centraremos en configurar el proxy usando la extensión FoxyProxy en Firefox.

Caido

Caido es un kit de herramientas de auditoría de seguridad web liviano, creado por hackers para hackers .

Normalmente, los usuarios interactúan con las aplicaciones web de una manera diseñada intencionalmente por los desarrolladores. Las aplicaciones web esperan ciertas solicitudes y responderán con respuestas predeterminadas programáticamente.

Con Caido, obtienes la capacidad inesperada de ver, interceptar y modificar la comunicación bidireccional entre tu navegador y los servidores que alojan aplicaciones web.

Es a través de esta subversión de las expectativas que se pueden encontrar debilidades en los sistemas.

¿Para quién es Caido?

Cualquiera. Gracias a su diseño intuitivo, Caido facilita el hacking de aplicaciones web incluso para principiantes. Su completo conjunto de funciones y extensibilidad proporciona a los profesionales de seguridad con experiencia las herramientas necesarias para optimizar sus flujos de trabajo.

Instalación de Caido en Windows

- Para descargar la aplicación de escritorio Caido para Windows, visite caido.io/download y haga clic en el Windows (x86_64)botón.

- Una vez completada la descarga, ejecute el archivo .exey siga las instrucciones en pantalla.

- Después de la instalación, inicie Caido y continúe con las instrucciones de configuración .

CAIDO La alternativa moderna a Burp Suite

¿Estás pensando en cambiar?

A continuación se presentan algunas razones por las cuales los pentesters, cazadores de errores y equipos de seguridad están cambiando a Caido.

Diseñado para la simplicidad

Su herramienta de hacking debe resultar intuitiva, no abrumadora.

Burp Suite ofrece un conjunto completo de funciones, pero su complejidad puede resultar abrumadora. Caido adopta un enfoque diferente, centrándose en una interfaz clara e intuitiva que simplifica el flujo de trabajo sin sacrificar potencia. Con Caido, puede dedicar menos tiempo a comprender la herramienta y más a detectar vulnerabilidades.

Gestión de proyectos

Cambia de proyecto sin problemas sin salir de la app. El sistema de gestión de proyectos integrado de Caido mantiene tu trabajo organizado y facilita la gestión de tus objetivos.

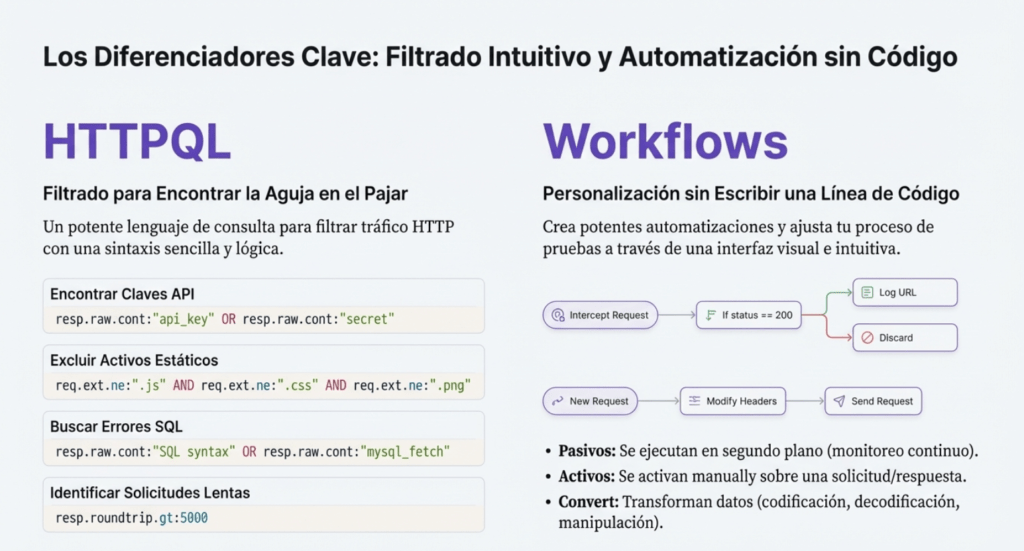

Filtrado intuitivo

Filtrar solicitudes debería ser sencillo, rápido y accesible para todos. Con HTTPQL, puedes buscar y filtrar solicitudes mediante un lenguaje de consulta potente y fácil de usar, sin necesidad de conocimientos de programación ni de manipular un sinfín de configuraciones.

Personalización sin código

Personalizar tus herramientas no debería requerir programación. Con Workflows, puedes crear potentes automatizaciones y ajustar tu proceso de pruebas a tus necesidades específicas, todo mediante una interfaz intuitiva y visual. No se requieren conocimientos de programación.

Diseñado para la velocidad y la eficiencia

No deberías tener que sacrificar el rendimiento para usar herramientas potentes. Mientras que Burp Suite tiene dificultades para optimizar los recursos, Caido está diseñado desde cero en Rust para ofrecer una experiencia rápida y fluida con bajo consumo de memoria y un rendimiento inigualable.

Desarrollo de complementos simplificado

Como hacker web, ya trabajas con HTML, CSS y JavaScript: ¿por qué el desarrollo de complementos debería ser diferente?

Con Caido, puedes crear plugins con las herramientas que ya conoces, evitando la complejidad de aprender Java o configurar entornos de desarrollo complejos. Simplemente programa, personaliza y amplía tu flujo de trabajo sin esfuerzo.

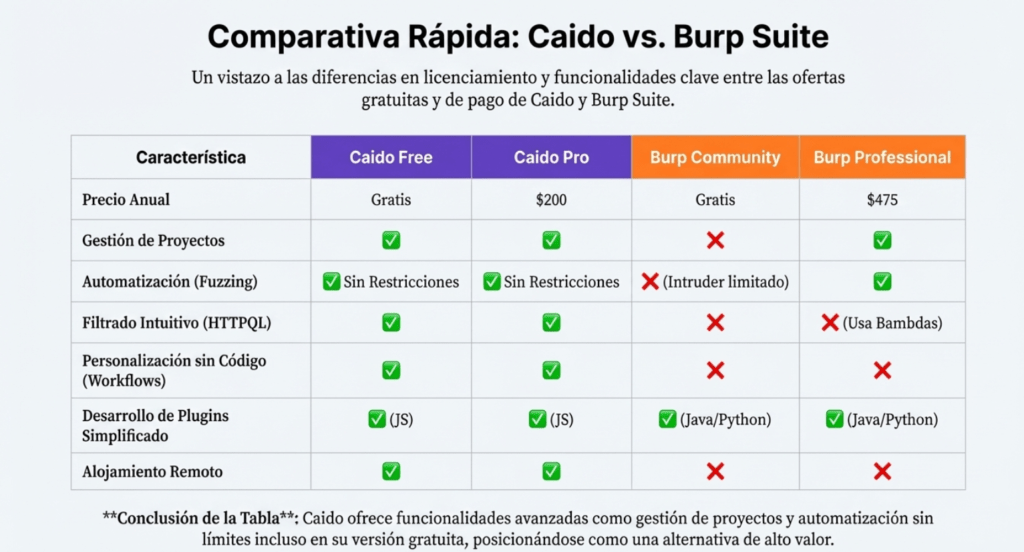

Guía de comparación rápida

A continuación se muestra una comparación rápida de algunas de las características entre Caido y Burp Suite.

| Caído | Suite para eructos | |||

| Básico | Pro | Comunidad | Profesional | |

| Precios | Gratis | $200/año | Gratis | $475/año |

| Instalaciones ilimitadas | ✅ | ✅ | ✅ | ❌ |

| Gestión de proyectos | ✅ | ✅ | ❌ | ❌ |

| Automatización sin restricciones | ✅ | ✅ | ❌ Intruso de velocidad limitada | ✅ |

| Filtrado intuitivo | ✅ HTTPQL | ✅ HTTPQL | ❌ Bambdas | ❌ Bambdas |

| Personalizaciones sin código | ✅ | ✅ | ❌ | ❌ |

| Desarrollo de complementos simplificado | ✅ | ✅ | ❌ | ❌ |

| Alojamiento remoto | ✅ | ✅ | ❌ | ❌ |

Características principales

Lo clásico se encuentra con lo vanguardista

Hemos tomado las herramientas en las que confía y las hemos mejorado para simplificar sus tareas de seguridad, haciendo que su jornada laboral sea más productiva y menos complicada.

Intercepción de tráfico

Intercepte y monitoree todo el tráfico HTTP y WebSocket con potentes capacidades de proxy.

Historial de HTTP y WebSockets

Historial completo de todo el tráfico interceptado y seguimiento de mensajes WebSocket.

Automatizar

Ataques automatizados con cargas útiles y marcadores de posición personalizados, y pruebas por lotes para una evaluación de seguridad integral.

Repetición

Pruebas manuales y modificación de solicitudes con la capacidad de reproducir, editar e iterar solicitudes para un análisis de seguridad exhaustivo.

Recomendaciones

Sistema de seguimiento de problemas donde usted, los flujos de trabajo y los complementos pueden crear entradas para solicitudes interesantes y posibles vulnerabilidades.

Mapa del sitio

Mapeo visual de los puntos finales descubiertos y la estructura de la aplicación para una mejor comprensión de la arquitectura de destino.

Alcance y filtros

Defina el alcance del objetivo y aplique filtros potentes para centrar sus pruebas en dominios, rutas o tipos de solicitud específicos.

Coincidir y reemplazar

Modifique automáticamente solicitudes y respuestas sobre la marcha con potentes reglas de coincidencia y reemplazo para la manipulación dinámica del tráfico.

Ecosistema de complementos

Ampliar las capacidades de Caido

Descubra un ecosistema en crecimiento de plugins creados por la comunidad. Con más de 36 plugins de 19 autores, mejore su flujo de trabajo de pruebas de seguridad con herramientas e integraciones personalizadas.

Ecosistema en crecimiento

Más de 36 complementos disponibles con nuevas incorporaciones periódicas de nuestra comunidad activa de desarrolladores.

Comunidad activa

19 autores que contribuyen con complementos, con miles de descargas y desarrollo activo.

Extensiones personalizadas

Cree sus propios complementos o utilice herramientas creadas por la comunidad para ampliar la funcionalidad de Caido.

Tienda de complementos

Gestión de proyectos integrada

Comience a probar y volver a probar sus aplicaciones rápidamente

Mantenga sus pruebas de penetración organizadas y eficientes con el sistema de gestión de proyectos de Caido. Cada evaluación tiene su propio espacio de trabajo.

Organizar por evaluación

Cree proyectos separados para cada prueba de penetración. Organice el tráfico, los hallazgos y las notas por cliente o objetivo.

Cambio sin interrupciones

Cambie entre diferentes pruebas de penetración al instante. No es necesario organizar archivos manualmente ni perder contexto entre evaluaciones.

Mantener el contexto

Cada proyecto mantiene su propio historial de tráfico, hallazgos y configuración. Continúe cualquier evaluación donde la dejó.

Introducción a HTTPQL

Potente lenguaje de consulta para filtrar y analizar el tráfico HTTP. Busque solicitudes, respuestas y metadatos con precisión mediante una sintaxis intuitiva.

Funciones potentes

HTTPQL proporciona todo lo que necesita para filtrar y analizar de manera eficiente el tráfico HTTP con precisión y velocidad.

Filtrado potente

Filtre solicitudes HTTP, respuestas y metadatos con precisión y facilidad.

Sintaxis intuitiva

Escriba consultas utilizando una sintaxis familiar con operadores lógicos (AND, OR) y agrupación para escenarios de filtrado complejos.

Ajustes preestablecidos de consulta

Guarde y reutilice consultas comunes como valores predefinidos. Cree bibliotecas de filtros para diferentes escenarios de prueba.

Filtrado en tiempo real

Filtra el tráfico en vivo a medida que fluye a través del proxy. Consulta solo las solicitudes y respuestas que coinciden con tus criterios en tiempo real.

Análisis histórico

Consulta el historial completo de tu proyecto. Analiza patrones, encuentra anomalías y descubre problemas de seguridad en todo el tráfico capturado.

Tres tipos de flujos de trabajo

Elija el tipo de flujo de trabajo adecuado para sus necesidades de automatización. Cada tipo cumple una función específica en su flujo de trabajo de pruebas de seguridad.

Flujos de trabajo pasivos

Flujos de trabajo activados automáticamente que se ejecutan en segundo plano mientras realizas pruebas. Ideales para la monitorización continua y las respuestas automatizadas.

Flujos de trabajo activos

Flujos de trabajo activados manualmente que controlas. Haz clic derecho en cualquier solicitud o respuesta para ejecutar secuencias de automatización personalizadas.

Convertir flujos de trabajo

Flujos de trabajo de transformación de datos que procesan bytes y devuelven resultados. Ideales para tareas de codificación, decodificación y manipulación de datos.

Tipos de flujo de trabajo

Tres tipos de flujos de trabajo

Elija el tipo de flujo de trabajo adecuado para sus necesidades de automatización. Cada tipo cumple una función específica en su flujo de trabajo de pruebas de seguridad.

Flujos de trabajo pasivos

Flujos de trabajo activados automáticamente que se ejecutan en segundo plano mientras realizas pruebas. Ideales para la monitorización continua y las respuestas automatizadas.

Flujos de trabajo activos

Flujos de trabajo activados manualmente que controlas. Haz clic derecho en cualquier solicitud o respuesta para ejecutar secuencias de automatización personalizadas.

Convertir flujos de trabajo

Flujos de trabajo de transformación de datos que procesan bytes y devuelven resultados. Ideales para tareas de codificación, decodificación y manipulación de datos.

Análisis y Herramientas de Proxy Web para Pentesting

|

|__ Conceptos Fundamentales

| |

| |__ Proxy Web (Interceptación)

| | |__ Capturar, analizar y modificar solicitudes HTTP/HTTPS

| | |__ Red: Intermediario neutral en penetesting

| | |__ Objetivo: Identificar vulnerabilidades

| |

| |__ Proxy Web vs Servidor Proxy

| | |__ Proxy Web: Intercepta entre Cliente-Servidor (ej. Burp, ZAP)

| | |__ Servidor Proxy: Redirige, filtra tráfico (ej. Squid Proxy)

| |

| |__ Tipos de Pruebas de Seguridad

| | |__ Pruebas de Penetración (Pentesting): Ataques simulados

| | |__ Evaluación de Vulnerabilidad: Escaneo del sistema

| | |__ Revisión de Código: Análisis detallado del código

| |

| |__ Alineación con DevSecOps

| |__ Automatización de pruebas de seguridad

| |__ Soporte para OWASP Top 10

|

|__ Burp Suite (Estándar de la Industria)

| |

| |__ Ediciones

| | |

| | |__ Tipo: Plataforma integrada basada en Java

| | | |__ Community (Gratuita): Proxy, Repeater, Decoder, Comparer

| | | |__ Professional (Pago): Scanner automático, Intruder sin límite, Colaborador

| | | |__ Enterprise: Análisis continuo en servidor

| | |

| | |__ Módulos Clave

| | |__ Proxy: Interceptación en tiempo real

| | |__ Repeater: Modificación y reenvío manual de peticiones

| | |__ Intruder: Automatización de ataques (Fuerza bruta, Fuzzing)

| | |__ Scanner (Pro): Detección automática de fallos

| | |__ Extender: Plugins de 3ª.py Suite

| | |__ Target: Definición de Alcance y Mapa del sitio

| |

| |__ OWASP ZAP (Zed Attack Proxy)

| |

| |__ Tipo: Código abierto, gratuito

| |

| |__ Función: Proxy interceptor (Man-in-the-middle)

| |

| |__ Funcionalidades

| | |__ Escáner Automatizado (Pasivo y Activo)

| | |__ Fuzzing Web (Dirbuster, AJAX Spider)

| | |__ Fuzzer (Funcionalidad completa contra inserciot)

| | |__ API para integración CI/CD

| | |__ Extensibilidad por Marketplace de Addons

| |

| |__ Terminología Clave

| |__ Escaneo Pasivo: Análisis no intrusivo

| |__ Escaneo Activo: Envía cargas útiles para probar fallos

| |__ Contexto: Ámbito definido de URLs

|

|__ Caido (Alternativa Moderna)

|

|__ Tipo: Kit de herramientas liviano, desarrollado en Rust

|

|__ Diseño: Interfaz intuitiva y alta velocidad

|

|__ Innovaciones

| |__ Gestión de Proyectos Integrada

| |__ Hi TOOL: Lenguaje de consulta potente para filtrar tráfico

| |__ Workflows: Automatización en seguridad de código

| |__ Desarrollo de Plugins con HTMLJS

|

|__ Funciones Core

|__ Interceptación de tráfico HTTP/Websocket

|__ Repetición (Replay) y Automatización

|__ Mapa del sitio y Alcance