¿Qué es la Ciberseguridad?

Ciberseguridad: «Todo lo que implica proteger el acceso o uso no autorizado de datos (electrónicos o digitales)». La ciberseguridad es el esfuerzo continuo para proteger a las personas, las organizaciones y los gobiernos de los ataques digitales mediante la protección de los sistemas y datos en red contra el uso o daño no autorizados. Mas técnicamente es el conjunto de herramientas, políticas, conceptos de seguridad, salvaguardas de seguridad, directrices, métodos de gestión de riesgos, acciones, formación, prácticas idóneas, seguros y tecnologías que pueden utilizarse para proteger los activos de la organización y los usuarios.

Es la encargada de velar por los intereses de las infraestructuras críticas. Todos los tipos de organizaciones, como instituciones médicas, financieras y educativas, utilizan esta red para funcionar de manera eficaz. Utilizan la red para recopilar, procesar, almacenar y compartir grandes cantidades de información digital. A medida que se recopila y se comparte más información digital, la protección de esta información se vuelve incluso más importante para nuestra seguridad nacional y estabilidad económica.

La ciberseguridad es el esfuerzo constante por proteger estos sistemas de red y todos los datos contra el uso no autorizado o los daños. A nivel personal, debe proteger su identidad, sus datos y sus dispositivos informáticos. A nivel corporativo, es responsabilidad de todos proteger la reputación, los datos y los clientes de la organización. A nivel del estado, la seguridad nacional, la seguridad y el bienestar de los ciudadanos están en juego.

Ingeniería social

Es un ataque de acceso que intenta manipular a las personas para que realicen acciones o divulguen información confidencial. Los ingenieros sociales con frecuencia dependen de la disposición de las personas para ayudar, pero también se aprovechan de sus vulnerabilidades. Por ejemplo, un atacante puede llamar a un empleado autorizado con un problema urgente que requiere acceso inmediato a la red. El atacante puede atraer la vanidad o la codicia del empleado o invocar la autoridad mediante técnicas de nombres.

Estos son algunos tipos de ataques de ingeniería social:

- Pretexto: esto es cuando un atacante llama a una persona y miente en el intento de obtener acceso a datos privilegiados. Un ejemplo implica a un atacante que pretende necesitar datos personales o financieros para confirmar la identidad del objetivo.

- Seguimiento: esto es cuando un atacante persigue rápidamente a una persona autorizada a un lugar seguro.

- Algo por algo (quid pro quo): esto es cuando un atacante solicita información personal de una parte a cambio de algo, por ejemplo, un obsequio.

Suplantación de identidad

La suplantación de identidad es cuando una persona maliciosa envía un correo electrónico fraudulento disfrazado como fuente legítima y confiable. El objetivo de este mensaje es engañar al destinatario para que instale malware en su dispositivo o comparta información personal o financiera. Un ejemplo de suplantación de identidad es un correo electrónico falsificado similar al enviado por una tienda de conveniencia que solicita al usuario que haga clic en un enlace para reclamar un premio.

El enlace puede ir a un sitio falso que solicita información personal o puede instalar un virus. La suplantación de identidad focalizada es un ataque de suplantación de identidad altamente dirigido. Si bien la suplantación de identidad y la suplantación de identidad focalizada usan correos electrónicos para llegar a las víctimas, los correos electrónicos de la suplantación de identidad (phishing) focalizada se personalizan para cada persona específica. El atacante investiga los intereses del objetivo antes de enviarle el correo electrónico.

Por ejemplo, el atacante descubre que al objetivo le interesan los automóviles y que está interesado en la compra de un modelo específico. El atacante se une al mismo foro de debate sobre automóviles donde el objetivo es miembro, publica una oferta de venta del automóvil y envía un correo electrónico al objetivo. El correo electrónico contiene un enlace a imágenes del automóvil. Cuando el objetivo hace clic en el enlace, el malware se instala en la computadora del objetivo.

¿Qué es un ataque combinado?

Los ataques combinados son ataques que usan diversas técnicas para comprometer un objetivo. Mediante el uso de varias técnicas de ataque simultáneas, los atacantes tienen malware que combina gusanos, troyanos, spyware, registradores de pulsaciones, spam y esquemas de suplantación de identidad. Esta tendencia de ataques combinados revela malware más complejo y pone los datos de los usuarios en gran riesgo. Los tipos más comunes de ataque combinado utilizan mensajes de correo electrónico no deseado, mensajes instantáneos o sitios web legítimos para distribuir enlaces donde se descarga malware o spyware secretamente en la computadora.

Otro ataque combinado común utiliza DDoS combinado con correos electrónicos de suplantación de identidad (phishing). Primero, el ataque DDoS se utiliza para suspender un sitio web popular de un banco y enviar correos electrónicos a sus clientes disculpándose por la inconveniencia. El correo electrónico además redirecciona a los usuarios a un sitio de emergencia falso donde la información real de inicio de sesión puede ser robada. Muchos de los gusanos más perjudiciales de las computadoras, como Nimbda, CodeRed, BugBear, Klez y Slammer, se categorizan mejor como ataques combinados, como se muestra a continuación:

- Algunas variantes de Nimbda utilizan archivos adjuntos de correo electrónico, descargas de archivos de un servidor web comprometido y uso compartido de archivos de Microsoft (intercambios anónimos) como métodos de propagación.

- Otras variantes de Nimbda pueden modificar las cuentas de invitado del sistema para proporcionar al atacante o código malicioso los privilegios administrativos.

Los gusanos recientes Conficker y ZeuS/LICAT también son ataques combinados. Conficker utiliza todos los métodos de distribución tradicionales.

¿Qué es la reducción del impacto?

Si bien la mayoría de las empresas exitosas de hoy en día son conscientes de los problemas de seguridad comunes y ponen gran esfuerzo en su prevención, no hay ningún conjunto de prácticas de seguridad 100 % eficiente. Dado que es probable que ocurra una violación a la seguridad si el premio es grande, las empresas y organizaciones también deben estar preparadas para contener el daño.

Es importante comprender que el impacto de la violación de seguridad no solo está relacionado con el aspecto técnico, los datos robados, las bases de datos dañadas o los daños a la propiedad intelectual; los daños también se extienden a la reputación de la empresa. Responder ante una infracción de datos es un proceso muy dinámico.

A continuación, hay algunas medidas importantes que una empresa debe adoptar cuando identifica una violación de seguridad, según muchos expertos en seguridad:

- Comunicar el problema. Informar internamente a los empleados del problema y llamarlos a la acción. Informar externamente a los clientes a través de comunicación directa y anuncios oficiales. La comunicación genera transparencia, que es crucial para este tipo de situación.

- Ser sincero y responsable en caso de que la empresa tenga la culpa.

- Proporcionar detalles. Explicar por qué ocurrió la situación y qué se vio afectado. También se espera que la empresa se haga cargo de los costos de los servicios de protección contra el robo de identidad para los clientes afectados.

- Comprender qué causó y facilitó la violación de seguridad. De ser necesario, contrate expertos en informática forense para investigar y conocer los detalles.

- Aplicar lo aprendido de la investigación de informática forense para garantizar que no se produzcan violaciones de seguridad similares en el futuro.

- Asegurarse de que todos los sistemas estén limpios, que no se hayan instalado puertas traseras y que no haya nada más comprometido. Los atacantes con frecuencia probarán dejar una puerta trasera para facilitar las infracciones futuras. Asegúrese de que esto no suceda.

- Capacitar a los empleados, los partners y los clientes acerca de cómo prevenir las violaciones futuras.

Ataques, conceptos y técnicas

Este capítulo cubre las maneras en que los profesionales de la ciberseguridad analizan qué ocurrió después de un ciberataque. Explica las vulnerabilidades de seguridad en software y hardware y las distintas categorías de las vulnerabilidades de seguridad. Explica los diferentes tipos de software malicioso (conocido como malware) y los síntomas de malware. Parte del malware analizado incluyó virus, gusanos, troyanos, spyware, adware y otros.

Se cubrieron las diferentes maneras en que los atacantes pueden infiltrarse en un sistema, entre ellas, la ingeniería social, la decodificación de contraseñas Wi-Fi, la suplantación de identidad y el aprovechamiento de vulnerabilidades. También se explicaron distintos tipos de ataques de denegación de servicio. Los ataques combinados usan varias técnicas para infiltrarse en un sistema y atacarlo. Muchos de los gusanos más perjudiciales para las computadoras, como Nimbda, CodeRed, BugBear, Klez y Slammer, se categorizan mejor como ataques combinados. Cuando un ataque no puede evitarse, es el trabajo del profesional de ciberseguridad reducir el impacto de dicho ataque. Si desea explorar más a fondo los conceptos de este capítulo, consulte la página Actividades y recursos adicionales en Recursos para los estudiantes.

Proteja sus dispositivos informáticos

Sus dispositivos informáticos almacenan sus datos y son el portal hacia su vida en línea. La siguiente es una breve lista de pasos a seguir para proteger sus dispositivos informáticos contra intrusiones:

- Mantenga el firewall encendido: ya sea un firewall de software o un firewall de hardware en un router, el firewall debe estar activado y actualizado para evitar que los hackers accedan a sus datos personales o empresariales. Haga clic Windows 10 para activar el firewall en la versión correspondiente de Windows.

- Utilice un antivirus y antispyware: el software malicioso, como virus, troyanos, gusanos, ransomware y spyware, se instala en los dispositivos informáticos sin su permiso para obtener acceso a su computadora y sus datos. Los virus pueden destruir sus datos, ralentizar su computadora o apoderarse de ella. Una manera en que los virus pueden apoderarse de su computadora es permitiendo que los emisores de correo no deseado envíen correos electrónicos desde su cuenta. El spyware puede supervisar sus actividades en línea, recopilar su información personal o enviar anuncios emergentes no deseados a su navegador web mientras está en línea. Una buena regla es descargar software solamente de sitios web confiables para evitar obtener spyware en primer lugar. El software antivirus está diseñado para analizar su computadora y correo electrónico entrante para detectar virus y eliminarlos. A veces el software antivirus también incluye antispyware. Mantenga su software actualizado para proteger su computadora de software malicioso reciente.

- Administre su sistema operativo y navegador: los hackers siempre están intentando aprovechar las vulnerabilidades en sus sistemas operativos y navegadores web. Para proteger su computadora y sus datos, establezca los parámetros de seguridad en su computadora o navegador en medio o alto. Actualice el sistema operativo de la computadora, incluidos los navegadores web, y descargue e instale periódicamente parches y actualizaciones de seguridad del software de los proveedores.

- Proteja todos sus dispositivos: sus dispositivos informáticos, ya sean PC, PC portátiles, tablets o smartphones, deben estar protegidos con contraseña para evitar el acceso no autorizado. La información almacenada debe estar cifrada, especialmente en el caso de datos sensibles o confidenciales. En los dispositivos móviles, almacene solo información necesaria en caso de robo o pérdida cuando está fuera de su hogar. Si alguno de sus dispositivos se ve comprometido, los delincuentes pueden tener acceso a todos sus datos a través del proveedor de servicios de almacenamiento en la nube, como iCloud o Google Drive.

Los dispositivos de IoT (Internet de las cosas) representan un riesgo incluso mayor que los otros dispositivos electrónicos. Mientras que las computadoras de escritorio, portátiles y los dispositivos móviles reciben actualizaciones de software frecuentes, la mayoría de los dispositivos de IoT aún tiene su firmware original. Si se encuentran vulnerabilidades en el firmware, el dispositivo de IoT es probable que se mantenga vulnerable. Para empeorar el problema, los dispositivos de IoT están diseñados para conectarse con los servidores del proveedor (call home) y solicitar acceso a Internet. Para acceder a Internet, la mayoría de los fabricantes de dispositivos de IoT confían en la red local del cliente. El resultado es que los dispositivos de IoT son muy propensos a verse comprometidos y, cuando lo están, permiten el acceso a la red local del cliente y sus datos. La mejor manera de protegerse de esta situación es contar con dispositivos de IoT con una red aislada compartida únicamente con otros dispositivos de IoT. Haga clic aquí para visitar Shodan, un escáner de dispositivos de IoT basado en la web.

Use las redes inalámbricas en forma segura

Las redes inalámbricas permiten que los dispositivos habilitados con Wi-Fi, como computadoras portátiles y tablets, se conecten a la red por medio de un identificador de red conocido como identificador de conjunto de servicios (SSID). Para evitar que los intrusos ingresen en su red inalámbrica doméstica, el SSID predeterminado y la contraseña predeterminada para la interfaz de administración en el navegador web deben cambiarse. Los hackers son conscientes de este tipo de información de acceso predeterminada.

Opcionalmente, el router inalámbrico también puede configurarse para que no difunda el SSID, lo que añade una barrera adicional para la detección de la red. Sin embargo, esto no debe considerarse una seguridad adecuada para una red inalámbrica. Además, debe encriptar la comunicación inalámbrica habilitando la seguridad inalámbrica y la función de encriptado WPA2 en el router inalámbrico. Incluso con el encriptado WPA2 habilitado, la red inalámbrica aún puede ser vulnerable.

En octubre de 2017, se descubrió una falla de seguridad en el protocolo WPA2. Esta falla permite a un intruso descifrar la encriptación entre el router inalámbrico y el cliente inalámbrico, lo que permite que este tenga acceso al tráfico de red y lo manipule. Esta vulnerabilidad puede ser atacada utilizando el Ataque de reinstalación de clave (KRACK, Key Reinstallation Attack). Afecta a todas las redes wifi protegidas, modernas. Para mitigar un ataque, un usuario debe actualizar todos los productos afectados: routers inalámbricos y cualquier dispositivo inalámbrico, como computadoras portátiles y dispositivos móviles, tan pronto como las actualizaciones de seguridad estén disponibles.

Para las computadoras portátiles u otros dispositivos con NIC por cable, una conexión por cable podría mitigar esta vulnerabilidad. Además, también puede utilizarse un servicio de VPN de confianza para prevenir el acceso no autorizado a los datos mientras se utiliza la red inalámbrica. Haga clic aquí para saber más acerca de KRACK. Cuando está lejos de casa, los puntos públicos de acceso inalámbrico permiten tener acceso a su información en línea y navegar por Internet. Sin embargo, es mejor no acceder ni enviar información personal confidencial a través de una red pública inalámbrica.

Verifique si su computadora está configurada para compartir archivos y medios digitales y si requiere la autenticación de usuario con encriptación. Para evitar que una persona intercepte su información (lo que se conoce como “eavesdropping”) mientras utiliza una red pública inalámbrica, utilice túneles VPN y servicios encriptados. El servicio VPN proporciona acceso seguro a Internet con una conexión cifrada entre la computadora y el servidor VPN del proveedor de servicios VPN. Con un túnel VPN encriptado, aunque se intercepte una transmisión de datos, no podrá descifrarse.

Haga clic aquí para obtener más información acerca de la protección al utilizar redes inalámbricas. Muchos dispositivos móviles, como smartphones y tablets, incluyen el protocolo inalámbrico Bluetooth. Esta funcionalidad permite que los dispositivos con Bluetooth habilitados se conecten entre sí y compartan información. Desafortunadamente, Bluetooth puede ser atacado por hackers a fin de espiar algunos dispositivos, establecer controles del acceso remoto, distribuir malware y consumir baterías. Para evitar estos problemas, mantenga Bluetooth desactivado cuando no lo utiliza.

Utilice contraseñas únicas para cada cuenta en línea

Posiblemente tenga más que una cuenta en línea y cada cuenta debe tener una contraseña única. Son muchas contraseñas para recordar. Sin embargo, la consecuencia de no usar contraseñas seguras y únicas los deja a usted y sus datos vulnerables ante los delincuentes cibernéticos. Usar la misma contraseña para todas las cuentas en línea es como usar la misma llave para todas las puertas cerradas; si un atacante consiguiera su contraseña, tendría acceso a todo lo que usted posee. Si los delincuentes obtienen su contraseña mediante la suplantación de identidad, por ejemplo, intentarán ingresar en sus otras cuentas en línea.

Si solo utiliza una contraseña para todas las cuentas, pueden ingresar en todas estas, robar o borrar todos sus datos, o hacerse pasar por usted. Utilizamos tantas cuentas en línea que necesitan contraseña que es demasiado para recordar. Una solución para evitar reutilizar las contraseñas o utilizar contraseñas débiles es utilizar un administrador de contraseñas. El administrador de contraseñas almacena y encripta todas sus contraseñas complejas y diferentes. El administrador puede ayudarlo a iniciar sesión en sus cuentas en línea automáticamente. Solo debe recordar la contraseña maestra para acceder al administrador de contraseñas y administrar todas sus cuentas y contraseñas.

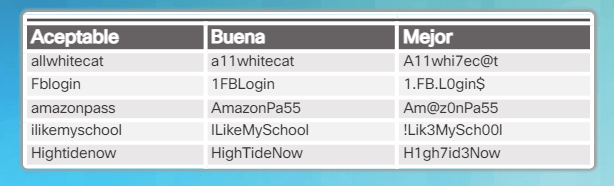

Consejos para elegir una buena contraseña:

- No use palabras del diccionario o nombres en ningún idioma.

- No use errores ortográficos comunes de palabras del diccionario.

- No use nombres de equipos o cuentas.

- De ser posible, use caracteres especiales como ! @ # $ % ^ & * ( ).

- Utilice una contraseña con diez o más caracteres.

Use una frase en lugar de una palabra como contraseña.

Para evitar el acceso físico no autorizado a los dispositivos informáticos, use frases en lugar de palabras como contraseñas. Es más fácil crear una contraseña larga en forma de frase que en forma de palabra porque generalmente está en el formato de oración en lugar de palabra. Una longitud mayor hace que las frases sean menos vulnerables a los ataques de fuerza bruta o de diccionario. Además, una frase puede ser más fácil de recordar, especialmente si debe cambiar de contraseña con frecuencia. Aquí se incluyen algunas sugerencias para elegir buenas contraseñas o frases:

Sugerencias para elegir una buena frase:

- Elija una oración que signifique algo para usted.

- Agregue caracteres especiales, como ! @ # $ % ^ & * ( ).

- Mientras más larga, mejor.

- Evite oraciones comunes o famosas, por ejemplo, letras de una canción popular.

Recientemente, el Instituto Nacional de Normas y Tecnología (NIST) de los Estados Unidos publicó requisitos de contraseña mejorados. Las normas del NIST están destinadas a aplicaciones del gobierno, pero también pueden servir como normas para otras. Las nuevas pautas tienen como objetivo proporcionar una mejor experiencia del usuario y poner la responsabilidad de comprobación del usuario en los proveedores.

Resumen de las nuevas pautas:

- Esta debe tener una longitud mínima de 8 caracteres, pero no más de 64 caracteres.

- No utilice contraseñas comunes ni que se puedan adivinar con facilidad; por ejemplo, contraseña, abc123.

- No hay reglas de composición, como el tener que incluir números y letras mayúsculas y minúsculas.

- Mejore la precisión de escritura permitiendo que el usuario vea la contraseña mientras la escribe.

- Se permiten todos los caracteres de impresión y espacios.

- Sin pistas de contraseña.

- Sin fecha de caducidad periódica o arbitraria de la contraseña.

- Sin autenticación basada en conocimientos, tales como información de preguntas secretas compartidas, datos de marketing, historial de transacciones.

Haga clic aquí para obtener más información sobre el requisito de contraseña mejorado del NIST. Aunque el acceso a sus computadoras y dispositivos de red sea seguro, también es importante proteger y preservar sus datos.

Creación de una contraseña segura

Las contraseñas se usan mucho para reforzar el acceso a los recursos. Los atacantes usarán muchas técnicas para descubrir las contraseñas de los usuarios y conseguir acceso no autorizado a recursos o datos. Para protegerse mejor, es importante que entienda en qué consiste una contraseña segura y cómo almacenarla en forma segura. Las contraseñas seguras tienen cuatro requisitos principales que se detallan a continuación por orden de importancia:

1) El usuario debe poder recordar la contraseña fácilmente.

2) Otra persona no debe poder adivinar la contraseña.

3) Un programa no debe poder adivinar ni descubrir la contraseña.

4) Debe ser compleja, incluyendo números, símbolos y una combinación de letras mayúsculas y minúsculas.

Basándose en la lista anterior, el primer requisito, probablemente, sea el más importante porque usted debe poder recordar su contraseña. Por ejemplo, la contraseña #4sFrX^-aartPOknx25_70!xAdk<d! se considera una contraseña segura porque satisface los tres últimos requisitos, pero es muy difícil de recordar. Muchas organizaciones requieren contraseñas que contengan una combinación de números, símbolos y letras mayúsculas y minúsculas. Las contraseñas que cumplen con esta política están bien siempre y cuando los usuarios puedan recordarlas. Abajo hay un ejemplo de un conjunto de directivas de contraseña en una organización típica:

La contraseña debe tener una longitud de, al menos, 8 caracteres.

La contraseña debe contener letras mayúsculas y minúsculas.

La contraseña debe contener un número.

La contraseña debe contener un carácter especial

Una excelente forma de crear contraseñas seguras es elegir cuatro o más palabras al azar y concatenarlas. La contraseña televisionranabotasiglesia es más segura que J0n@que#81. Observe que, si bien la segunda contraseña cumple con las políticas antes descritas, los programas descifradores de contraseñas (cracks) son muy eficientes para detectar este tipo de contraseña. Aunque muchos conjuntos de directivas de contraseña no aceptarán la primera contraseña, televisionranabotasiglesia, esta es mucho más segura que la segunda. Es mucho más fácil de recordar para el usuario (especialmente, si está asociada con una imagen), es muy larga y su factor aleatorio hace que sea más difícil de adivinar para los programas descifradores de contraseñas.

Almacenamiento seguro de contraseñas

Si el usuario elige usar un administrador de contraseñas, la primera característica de una contraseña segura puede ignorarse porque el usuario tiene acceso al administrador de contraseñas en todo momento. Tenga presente que algunos usuarios solo confían en su propia memoria para guardar sus contraseñas. Los administradores de contraseñas, tanto locales como remotos, deben tener un almacén de contraseñas, que podría verse comprometido. El almacén de contraseñas del administrador de contraseñas debe tener un cifrado seguro y el acceso a este debe controlarse estrictamente. Gracias a aplicaciones de teléfonos móviles e interfaces web, los administradores de contraseñas basados en la nube ofrecen acceso ininterrumpido y en cualquier momento a los usuarios Un administrador de contraseñas popular es LastPass. Cree una cuenta de LastPass de prueba:

a. Abra un navegador web y vaya a https://lastpass.com/.

b. Haga clic en Start Trial para crear una cuenta de prueba.

c. Complete los campos, según las instrucciones.

d. Establezca una contraseña maestra. Esta contraseña le da acceso a su cuenta de LastPass.

e. Descargue e instale el cliente LastPass para su sistema operativo.

f. Abra el cliente e inicie sesión con su contraseña maestra de LastPass.

g. Explore el administrador de contraseñas de LastPass.

Entonces, ¿qué es una contraseña segura?

Teniendo presentes las características de contraseña segura provistas al inicio de este laboratorio, elija una contraseña que sea fácil de recordar pero difícil de adivinar. Está bien usar contraseñas complejas siempre que no afecten requisitos más importantes como la capacidad para recordarlas fácilmente. Si se usa un administrador de contraseñas, la necesidad de que puedan recordarse fácilmente puede omitirse. A continuación, se proporciona un resumen rápido:

Elija una contraseña que pueda recordar.

Elija una contraseña que otra persona no pueda asociar con usted.

Elija contraseñas diferentes y nunca use la misma contraseña para servicios diferentes.

Está bien usar contraseñas complejas siempre que esto no las haga difíciles de recordar

Autenticación de dos factores

Los servicios en línea más populares, como Google, Facebook, Twitter, LinkedIn, Apple y Microsoft, utilizan la autenticación de dos factores para agregar una capa adicional de seguridad para los inicios de sesión de la cuenta. Además del nombre de usuario y la contraseña, o un patrón o número de identificación personal (PIN), la autenticación de dos factores requiere un segundo token, por ejemplo:

- Un objeto físico: una tarjeta de crédito, una tarjeta de cajero automático, un teléfono o un control.

- Escaneo biométrico: huellas digitales, impresión de la palma o reconocimiento de voz o de rostro.

Incluso con la autenticación de dos factores, los hackers aún pueden obtener acceso a sus cuentas en línea mediante ataques tales como suplantación de identidad, malware e ingeniería social.

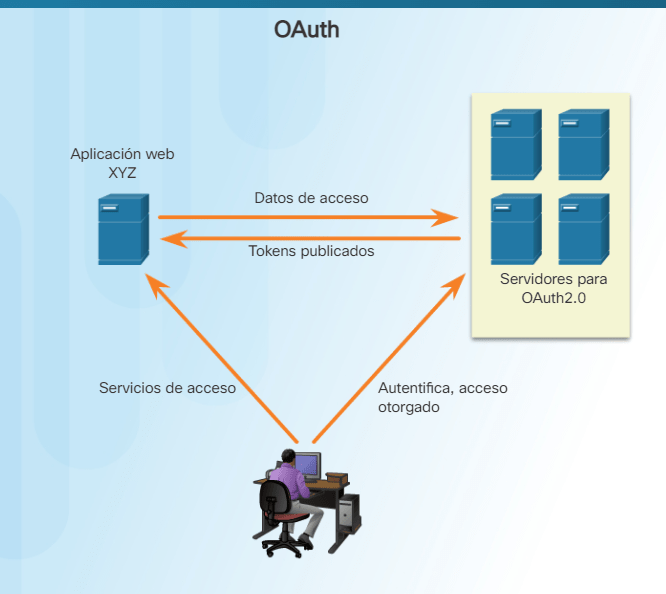

OAuth 2.0

Open Authorization (OAuth) es un protocolo de estándar abierto que permite que las credenciales de los usuarios finales tengan acceso a aplicaciones de terceros sin exponer las contraseñas de los usuarios. OAuth actúa como intermediario para decidir si los usuarios finales pueden acceder a aplicaciones de terceros. Por ejemplo, supongamos que desea acceder a la aplicación web XYZ y no tiene una cuenta de usuario para acceder a esta aplicación web.

Sin embargo, XYZ tiene la opción de permitirle iniciar sesión con las credenciales de la red social ABC. Por lo que puede acceder al sitio web XYZ con el inicio de sesión de la red social ABC. Para que esto funcione, la aplicación ‘XYZ’ se registra con ‘ABC’ y es una aplicación aprobada. Cuando accede a XYZ, utiliza sus credenciales de usuario para ABC. Luego XYZ solicita un token de acceso a ABC en su nombre. Ahora tiene acceso a XYZ. XYZ no tiene ninguna información sobre usted y sus credenciales de usuario; esta interacción es completamente transparente para el usuario. El uso de tokens secretos impide que una aplicación maliciosa obtenga su información y sus datos.

No comparta demasiado en las redes sociales

Si desea mantener su privacidad en las redes sociales, comparta la menor información posible. No debe compartir información como su fecha de nacimiento, dirección de correo electrónico o número de teléfono en su perfil. La persona que necesita conocer su información personal probablemente ya la sepa. No complete su perfil de redes sociales en su totalidad, solo proporcione la información mínima requerida. Además, verifique las configuraciones de sus redes sociales para permitir que solo las personas que conoce vean sus actividades o participen en sus conversaciones.

Mientras más información personal comparta en línea, más fácil será para alguien crear un perfil sobre usted y aprovecharse de usted fuera de línea. ¿Alguna vez ha olvidado el nombre de usuario y la contraseña de una cuenta en línea? Las preguntas de seguridad tales como “¿Cuál es el nombre de su madre?” o “¿En qué ciudad nació?” supuestamente deben ayudar a mantener su cuenta protegida de intrusiones. Sin embargo, cualquier persona que desee acceder a sus cuentas puede buscar las respuestas en Internet. Puede responder estas preguntas con información falsa, siempre que recuerde las respuestas falsas. Si tiene un problema para recordarlas, puede usar el administrador de contraseñas para que las administre.

Privacidad del correo electrónico y el navegador web

Cuando envía un correo electrónico, es similar a enviar un mensaje mediante una tarjeta postal. El mensaje de la tarjeta postal se transmite a plena vista de cualquier persona que pueda observarlo; el mensaje de correo electrónico se transmite en texto sin formato y es legible para cualquier persona que tenga acceso. Estas comunicaciones además pasan por diferentes servidores en la ruta hacia su destino. Incluso si borra los mensajes de correo electrónico, los mensajes pueden archivarse en los servidores de correo durante algún tiempo.

Cualquier persona con acceso físico a su computadora o a su router puede ver qué sitios web ha visitado con el historial del navegador web, el caché y posiblemente los archivos de registro. Este problema puede minimizarse habilitando el modo de navegación privada en el navegador web. La mayoría de los exploradores web populares tienen un nombre propio para el modo de navegación privada:

- Google Chrome: Incognito

- Mozilla Firefox: ventana privada

Al utilizar el modo privado, se deshabilitan las cookies y los archivos temporales de Internet y el historial de exploración se eliminan después de cerrar la ventana o el programa. Mantener su historial de exploración de Internet privado puede impedir que otros recopilen información sobre sus actividades en línea y lo tienten para comprar algo con publicidad dirigida.

Incluso con la navegación privada habilitada y las cookies desactivadas, las empresas desarrollan diferentes maneras de identificar usuarios para recopilar información y seguir el comportamiento de los usuarios. Por ejemplo, los dispositivos intermediarios, como los routers, pueden tener información sobre el historial de navegación web del usuario. En última instancia, es su responsabilidad proteger sus datos, su identidad y sus dispositivos informáticos.

Descubra su propio comportamiento riesgoso en línea

a. Cuanta más información comparte en las redes sociales, más permite que un atacante lo conozca. Con más conocimientos, un atacante puede diseñar un ataque mucho más dirigido. Por ejemplo, al compartir con el mundo que fue a una carrera de autos, un atacante puede generar un correo electrónico malicioso de la empresa responsable de la venta de entradas para el evento. Dado que usted acaba de asistir a la carrera, el correo electrónico parece más creíbl e

b. Reutilizar contraseñas es una mala práctica. Si reutiliza una contraseña en un servicio bajo el control de los atacantes, probablemente tengan éxito al intentar iniciar sesión como usted en otros servicios.

c. Los correos electrónicos pueden ser fácilmente falsificados para parecer legítimos. A menudo, los correos electrónicos falsificados contienen enlaces a malware o sitios maliciosos. Como regla general, no haga clic en enlaces incrustados recibidos mediante correo electrónico.

d. No acepte ningún software no solicitado, especialmente, si proviene de una página web. Es muy improbable que una página web tenga una actualización de software legítima para usted. Le recomendamos que cierre el navegador y que use las herramientas del sistema operativo para consultar las actualizaciones.

e. Las páginas web maliciosas se pueden desarrollar fácilmente para parecerse a un sitio web de una institución bancaria o financiera. Antes de hacer clic en los enlaces o de proporcionar información, haga doble clic en la URL para asegurarse de estar en la página web correcta.

f. Cuando permite que un programa se ejecute en su equipo, le otorga mucho poder. Piense bien antes de permitir que un programa se ejecute. Investigue para asegurarse de que la empresa o la persona detrás del programa es un autor serio y legítimo. Además, solo descargue el programa del sitio web oficial de la empresa o de la persona.

g. Las unidades USB y los dispositivos de memoria incluyen un pequeño controlador que permite que los equipos se comuniquen con ellos. Es posible infectar dicho controlador e indicarle que instale software malicioso en el equipo host. Dado que el malware está alojado en el mismo controlador USB y no en el área de datos, no importa cuántas veces se borre, ningún análisis de antivirus detectará el malware.

h. Con frecuencia, los atacantes implementan zonas de cobertura wifi falsas para atraer a los usuarios. Dado que el atacante tiene acceso a toda la información intercambiada mediante la zona de cobertura comprometida, los usuarios conectados a dicha zona de cobertura están en riesgo. Nunca use zonas de cobertura wifi desconocidas sin cifrar su tráfico a través de una VPN. Nunca proporcione información confidencial como números de tarjeta de crédito cuando usa una red desconocida (cableada o inalámbrica).

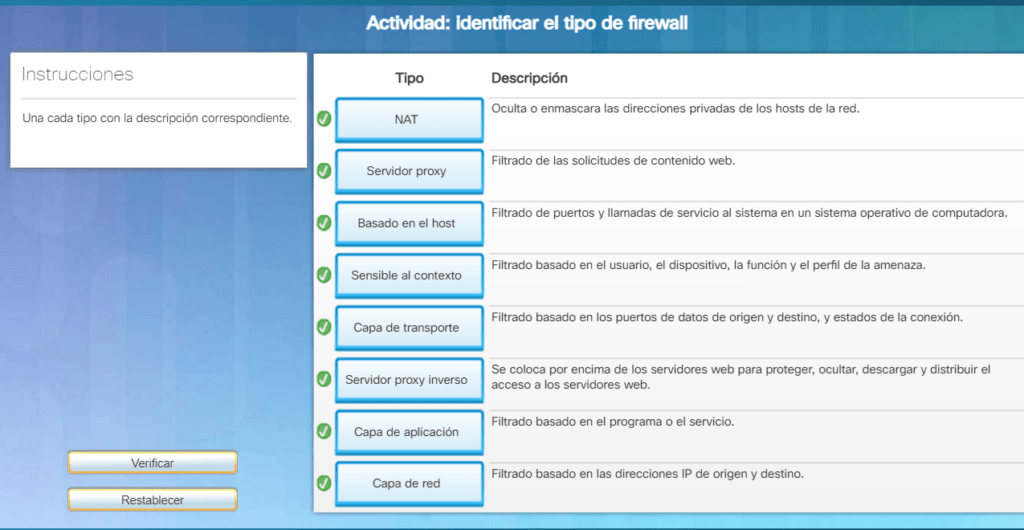

Tipos de firewall

Un firewall (cortafuegos) es un muro o partición diseñada para evitar que el fuego se propague de una parte a otra de un edificio. En las redes de computadoras, un firewall está diseñado para controlar o filtrar la entrada o salida de comunicaciones de un dispositivo o una red, como se muestra en la figura.

Un firewall puede instalarse en una única computadora con el propósito de proteger dicha computadora (firewall ejecutado en un host) o puede ser un dispositivo de red independiente que protege toda una red de computadoras y todos los dispositivos host en dicha red (firewall basado en la red). Durante años, dado que los ataques a la computadora y la red se han vuelto más sofisticados, se han desarrollado nuevos tipos de firewalls que atienden diferentes fines en la protección de la red. Esta es una lista de los tipos de firewall comunes:

- Firewall de capa de red: filtrado basado en las direcciones IP de origen y destino.

- Firewall de capa de transporte: filtrado basado en puertos de origen y datos de destino y filtrado basado en los estados de conexión.

- Firewall de capa de aplicación: filtrado basado en la aplicación, el programa o el servicio.

- Firewall de aplicación consciente del contexto: filtrado basada en el usuario, el dispositivo, la función, el tipo de aplicación y el perfil de amenazas.

- Servidor proxy: filtrado de solicitudes de contenido web, como URL, dominio, medios, etcétera.

- Servidor de proxy inverso: ubicados frente a los servidores web, los servidores de proxy inversos protegen, ocultan, descargan y distribuyen el acceso a los servidores web.

- Firewall de traducción de direcciones de red (NAT): ocultan o enmascaran las direcciones privadas de los hosts de red.

- Firewall basado en host: filtrado de puertos y llamadas de servicio del sistema en el sistema operativo de una computadora.

Escaneo de puertos

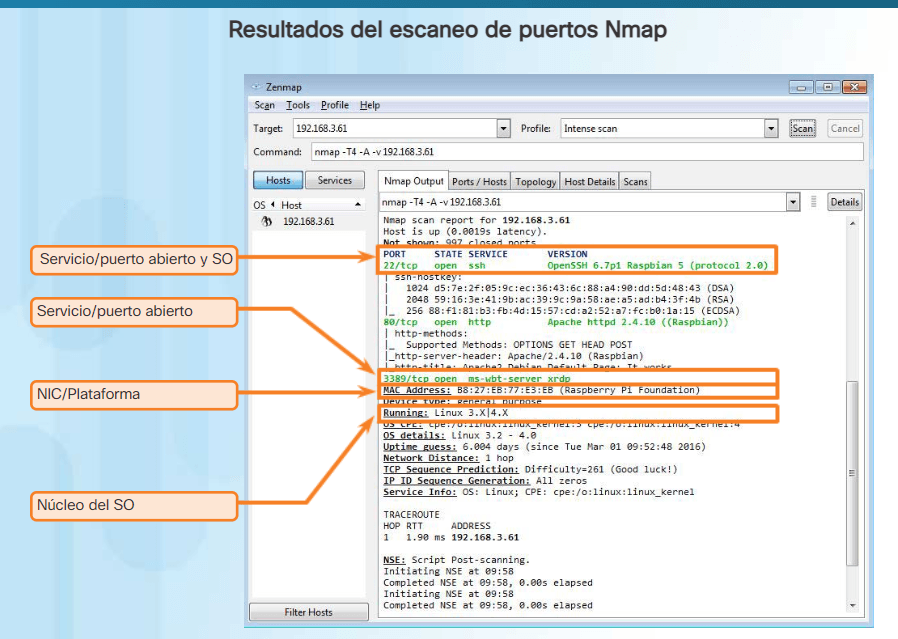

El escaneo de puertos es un proceso de comprobación de una computadora, un servidor u otro host de red para conocer los puertos abiertos. En redes, a cada aplicación que se ejecuta en un dispositivo se le asigna un identificador llamado número de puerto. Este número de puerto se utiliza en ambos extremos de la transmisión para asegurar que los datos estén llegando a la aplicación correcta. El escaneo de puertos se puede utilizar con fines maliciosos como una herramienta de reconocimiento, para identificar el sistema operativo y los servicios que se ejecutan en una computadora o un host, o se puede utilizar inofensivamente por parte de un administrador de red para verificar las políticas de seguridad en la red.

Con el propósito de evaluar el firewall de la red de computadoras y la seguridad de los puertos, puede utilizar una herramienta de escaneo de puertos, como Nmap, para encontrar todos los puertos abiertos en su red. El escaneo de puertos se puede considerar como precursor para un ataque a la red y, por lo tanto, no debe realizarse en servidores públicos en Internet o en la red de una empresa sin permiso.

Para ejecutar el escaneo de puertos Nmap de una computadora en la red doméstica local, descargue y ejecute un programa como Zenmap, proporcione la dirección IP de destino de la computadora que desea analizar, elija un perfil de escaneo predeterminado y presione Escanear. El escaneo de Nmap reportará cualquier servicio que se esté ejecutando (como servicios web, servicios de correo, etc.) y los números de puerto. El escaneo de puertos generalmente provoca alguna de estas tres respuestas:

- Abierto o aceptado: el host respondió e indicó que hay un servicio activo en el puerto.

- Cerrado, denegado o no escucha: el host respondió e indicó que se denegarán las conexiones en el puerto.

- Filtrado, caído o bloqueado: no hubo respuesta del host.

Para ejecutar escaneo del puerto desde fuera de la red, deberá iniciar el escaneo desde fuera de la red. Esto implicará la ejecución de un escaneo de puertos de Nmap con la dirección IP pública del firewall o router. Para obtener su dirección IP pública, utilice un motor de búsqueda, como Google, con la consulta “cuál es mi dirección IP”.

El motor de búsqueda le devolverá su dirección IP pública. Para ejecutar un escaneo de los seis puertos más comunes de un router o firewall doméstico, vaya al escáner de puertos en línea de Nmap en https://hackertarget.com/nmap-online-port-scanner/ e ingrese su dirección IP pública en el cuadro del formulario: dirección IP para escanear… y presione Escaneo rápido de Nmap. Si la respuesta es Abierta para cualquiera de los puertos: 21, 22, 25, 80, 443 o 3389, lo más probable es que esté habilitado el reenvío de puertos en el router o firewall y que ejecute servidores en su red privada, como se muestra en la figura.