¿Qué es la Ciberseguridad?

La ciberseguridad es el esfuerzo continuo para proteger a las personas, las organizaciones y los gobiernos de los ataques digitales mediante la protección de los sistemas y datos en red contra el uso o daño no autorizados. Mas técnicamente es el conjunto de herramientas, políticas, conceptos de seguridad, salvaguardas de seguridad, directrices, métodos de gestión de riesgos, acciones, formación, prácticas idóneas, seguros y tecnologías que pueden utilizarse para proteger los activos de la organización y los usuarios. Es la encargada de velar por los intereses de las infraestructuras críticas.

Ciberseguridad Vs Ciberdefensa

La ciberseguridad no solo se encuentra en la órbita de lo público, sino también en la de lo privado.

La ciberdefensa es un término asociado netamente a la protección de los intereses físicos y virtuales de una nación.

Los elementos principales dentro de la seguridad de la información son 3:

Disponibilidad: la información debe estar disponible cuando sea requerido.

Integridad: solo puede ser modificada por las personas autorizadas para ello.

Confidencialidad: solo pueden acceder a ella los usuarios que se encuentren autorizados, lo cual dependerá del nivel de privilegios que posean.

La ciberdefensa es un término que alude directamente a la nación, por el otro lado la ciberseguridad alcanza al sector privado y público.

Telepresencia: A nivel personal, debe proteger su identidad, sus datos y sus dispositivos informáticos.

Organizacional: A nivel corporativo, es responsabilidad de todos proteger la reputación, los datos y los clientes de la organización.

Gobierno: A medida que se recopila y comparte más información digital, su protección se vuelve aún más vital a nivel gubernamental, donde la seguridad nacional, la estabilidad económica y la seguridad y el bienestar de los ciudadanos están en juego.

Protegiendo su Data Personal

Los datos personales son cualquier información que se puede utilizar para identificarlo y puede existir tanto fuera de línea como en línea. Muchas personas piensan que si no tienen ninguna cuenta en redes sociales o en línea, entonces no tienen una identidad en línea. Este no es el caso. Si usa la web, tiene una identidad en línea. Al elegir un nombre de usuario, es importante no revelar ninguna información personal.

- No utilices tu nombre completo ni partes de tu dirección o número de teléfono.

- No utilices tu nombre de usuario de correo electrónico.

- No utilices la misma combinación de nombre de usuario y contraseña, especialmente en las cuentas financieras.

- No elijas un nombre de usuario muy extraño y luego lo reutilices una y otra vez, ya que hace que sea más fácil rastrearlo.

- No elijas un nombre de usuario que dé pistas sobre tus contraseñas, como una serie de números o letras, la primera parte de una frase de dos partes o el departamento en el que trabajas, como TI.

- Elija un nombre de usuario que sea apropiado para el tipo de cuenta, es decir, empresarial, social o personal.

Sus Datos

Los datos personales describen cualquier información sobre usted, incluido su nombre, número de seguro social, número de licencia de conducir, fecha y lugar de nacimiento, nombre de soltera de su madre e incluso fotos o mensajes que intercambia con familiares y amigos. Los ciberdelincuentes pueden utilizar esta información confidencial para identificarlo y hacerse pasar por usted, lo que infringe su privacidad y puede causar graves daños a su reputación.

Registros médicos: Cada vez que visita al médico, la información personal sobre su salud física y mental y su bienestar se agrega a sus registros médicos electrónicos (EHR). Dado que la mayoría de estos registros se guardan en línea, debe conocer la información médica que comparte. Y estos registros van más allá de los límites del consultorio del médico. Por ejemplo, muchos monitores de actividad física recopilan grandes cantidades de datos clínicos, como la frecuencia cardíaca, la presión arterial y los niveles de azúcar en la sangre, que se transfieren, almacenan y muestran a través de la nube. Por lo tanto, debe considerar que estos datos forman parte de su historia clínica.

Registros educativos: contienen información sobre sus calificaciones y logros académicos. Sin embargo, estos registros también pueden incluir su información de contacto, registros de asistencia, informes disciplinarios, registros de salud y vacunas, así como cualquier registro de educación especial, incluidos los programas de educación individualizada.

Registros de empleo y financieros: Los datos de empleo pueden ser valiosos para los hackers si pueden recopilar información sobre su empleo anterior o incluso sus evaluaciones de desempeño actuales. Su historial financiero puede incluir información sobre sus ingresos y gastos. Sus registros de impuestos pueden incluir cheques de pago, extractos de tarjetas de crédito, su calificación crediticia y los detalles de su cuenta bancaria. Todos estos datos, si no se protegen adecuadamente, pueden comprometer su privacidad y permitir que los ciberdelincuentes utilicen su información para su propio beneficio.

¿Dónde están sus datos?

Ayer compartió un par de fotos de su primer día de trabajo con algunos de tus amigos cercanos. Pero debería estar bien, ¿verdad? ¡Veamos! Tomó algunas fotos en el trabajo con su teléfono móvil. Las copias de estas fotos ahora están disponibles en su dispositivo móvil.

Los compartiste con cinco amigos cercanos, que viven en varios lugares del mundo. Todos tus amigos descargaron las fotos y ahora tienen copias de tus fotos en sus dispositivos. Uno de tus amigos estaba tan orgulloso que decidieron publicar y compartir tus fotos en línea. Las fotos ya no están solo en tu dispositivo. De hecho, han terminado en servidores ubicados en diferentes partes del mundo y personas que ni siquiera conoces ahora tienen acceso a tus fotos. Este es solo un ejemplo que nos recuerda que cada vez que recopilamos o compartimos datos personales, debemos considerar nuestra seguridad.

Existen distintas leyes que protegen la privacidad y los datos en su país. Pero, ¿sabe dónde están sus datos? Después de una consulta, el médico actualizará tu historia clínica. Para fines de facturación, esta información se puede compartir con la empresa de seguros. En tales casos, su registro médico, o parte de él, ahora está disponible en la compañía de seguros. Las tarjetas de fidelidad de la tienda pueden ser una manera conveniente de ahorrar dinero en sus compras. Sin embargo, la tienda está usando esta tarjeta para crear un perfil de su comportamiento de compra, que luego puede usar para dirigirse a usted con ofertas especiales de sus socios de marketing.

Dispositivos inteligentes

Tenga en cuenta la frecuencia con la que utiliza sus dispositivos informáticos para acceder a sus datos personales. A menos que haya elegido recibir estados de cuenta impresos (DINOSAURIO), probablemente acceda a copias digitales de los estados de cuenta bancaria a través del sitio web de su banco. Y al pagar una factura, es muy probable que haya transferido los fondos requeridos a través de una aplicación de banca móvil. Pero además de permitirle acceder a su información, los dispositivos informáticos ahora también pueden generar información sobre usted.

Las tecnologías portátiles, como los relojes inteligentes y los rastreadores de actividad, recopilan sus datos para la investigación clínica, el monitoreo de la salud del paciente y el seguimiento del estado físico y el bienestar. A medida que crece el mercado mundial de rastreadores de fitness, también lo hace el riesgo para sus datos personales. Puede parecer que la información disponible en línea es gratuita. las empresas de redes sociales generan la mayoría de sus ingresos vendiendo publicidad dirigida basada en los datos de los clientes que se han extraído mediante algoritmos o fórmulas. Por supuesto, estas empresas argumentarán que no están \»vendiendo\» datos de clientes con sus socios de marketing.

¿Qué quieren los CIBERCRIMINALES?

Un ciberdelincuente puede aprovecharse de sus relaciones, acceder a sus cuentas en línea y apelar a su buena naturaleza para tratar de engañarlo para que transfiera dinero a sus amigos o familiares en un momento de necesidad. Se han reportado muchos casos de piratas informáticos que se hacen pasar por miembros de la familia y envían mensajes que indican que necesitan dinero transferido para llegar a casa desde el extranjero después de perder sus billeteras. Y si bien puede pensar que sus millas aéreas de viajero frecuente no son valiosas para los ciberdelincuentes, piénselo de nuevo.

En 2015, los ciberdelincuentes hackearon aproximadamente 10,000 cuentas de American Airlines y United, reservando vuelos gratuitos y actualizaciones con credenciales robadas. Aunque los kilómetros de viajero frecuente fueron devueltos a los clientes por las aerolíneas, esto demuestra el valor de las credenciales de inicio de sesión. Los ciberdelincuentes son sin duda muy imaginativos cuando se trata de obtener acceso a su dinero. Pero eso no es todo lo que buscan, también podrían robarte la identidad.

Robo de identidad

No contentos con robar su dinero para obtener ganancias financieras a corto plazo, los ciberdelincuentes invierten en la ganancia a largo plazo del robo de identidad.

Robo médico: El aumento de los costos médicos ha provocado un aumento en el robo de identidad médica, y los ciberdelincuentes roban seguros médicos para usar los beneficios para ellos mismos. Cuando esto sucede, cualquier procedimiento médico llevado a cabo en su nombre se guardará en su historia clínica.

Banca: El robo de datos privados puede ayudar a los ciberdelincuentes a acceder a cuentas bancarias, tarjetas de crédito, perfiles sociales y otras cuentas en línea. Armado con esta información, un ladrón de identidad podría presentar una declaración de impuestos falsa y cobrar el reembolso. Incluso podrían solicitar préstamos a su nombre y arruinar su calificación crediticia.

¿Quién más quiere mis datos?

Su proveedor de Internet (ISP) Su ISP hace un seguimiento de su actividad en línea y, en algunos países, puede vender estos datos a los anunciantes con fines de lucro. En ciertas circunstancias, es posible que los ISP tengan la obligación legal de compartir su información con las agencias o autoridades de vigilancia del gobierno.

Anunciantes: La publicidad dirigida forma parte de la experiencia de Internet. Los anunciantes monitorean y rastrean sus actividades en línea, como los hábitos de compra y las preferencias personales, y envían anuncios dirigidos a su manera.

Motores de búsqueda y plataformas de redes sociales: Estas plataformas recopilan información sobre su género, geolocalización, número de teléfono e ideologías políticas y religiosas en función de sus historiales de búsqueda y su identidad en línea. Luego, esta información se vende a los anunciantes con fines de lucro.

Sitios web que visita: Los sitios web utilizan cookies para rastrear sus actividades con el fin de brindar una experiencia más personalizada. Pero esto deja un rastro de datos que está vinculado a su identidad en línea que a menudo puede terminar en manos de los anunciantes.

Es obvio que los ciberdelincuentes son cada vez más sofisticados en su búsqueda de datos personales valiosos. Pero también representan una enorme amenaza para los datos de la organización.

Datos de la organización

Datos Tradicionales: suelen ser generados y mantenidos por todas las organizaciones, grandes y pequeñas. Incluye lo siguiente:

- Datos transaccionales, como detalles relacionados con la compra y venta, actividades de producción y operaciones organizativas básicas, como cualquier información utilizada para tomar decisiones de empleo.

- La propiedad intelectual, como patentes, marcas registradas y planes de nuevos productos, permite a una empresa obtener una ventaja económica sobre sus competidores. Esta información a menudo se considera un secreto comercial y perderla puede resultar desastroso para el futuro de una empresa.

- Los datos financieros, como las declaraciones de ingresos, los balances y las declaraciones de flujo de caja brindan información sobre el estado de la empresa.

Internet de las cosas (IoT) y Big Data: IoT es una gran red de objetos físicos, como sensores, software y otros equipos. Todas estas «cosas» están conectadas a Internet, con la capacidad de recopilar y compartir datos. Y dado que las opciones de almacenamiento se están expandiendo a través de la nube y la virtualización, no sorprende que la aparición de IoT haya llevado a un crecimiento exponencial de los datos, creando una nueva área de interés en tecnología y negocios llamada «Big Data».

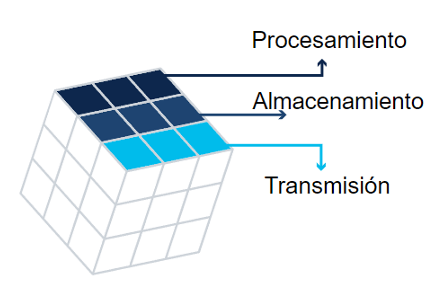

El cubo

El McCumber Cube es un marco modelo creado por John McCumber para ayudar a las organizaciones a establecer y evaluar iniciativas de seguridad de la información al considerar todos los factores relacionados que las afectan. Este modelo de seguridad tiene tres dimensiones:

Los principios fundamentales para proteger los sistemas de información.

- La confidencialidad es un conjunto de reglas que evita que la información sensible sea revelada a personas no autorizadas, espacio de recursos y procesos. Los métodos utilizados para garantizar la confidencialidad incluyen el cifrado de datos, la autenticación y el control de acceso.

- La integridad garantiza que la información o los procesos del sistema estén protegidos contra modificaciones intencionales o accidentales. Una forma de garantizar la integridad es utilizar una función hash o suma de comprobación.

- La disponibilidad significa que los usuarios autorizados pueden acceder a los sistemas y datos cuando y donde sea necesario y aquellos que no cumplen con las condiciones establecidas, no lo son. Esto se puede lograr manteniendo el equipo, realizando reparaciones de hardware, manteniendo los sistemas operativos y el software actualizados, y creando copias de seguridad .

La protección de la información en cada uno de sus estados posibles.

Las medidas de seguridad utilizadas para proteger los datos.

- La concientización, la capacitación y la educación son las medidas implementadas por una organización para garantizar que los usuarios estén informados sobre las posibles amenazas a la seguridad y las acciones que pueden tomar para proteger los sistemas de información.

- La tecnología se refiere a las soluciones basadas en software (y hardware) diseñadas para proteger los sistemas de información como los firewalls, que monitorean continuamente su red en busca de posibles incidentes maliciosos.

- La política y el procedimiento se refieren a los controles administrativos que proporcionan una base para la forma en que una organización implementa el aseguramiento de la información, como los planes de respuesta a incidentes y las pautas de mejores prácticas.

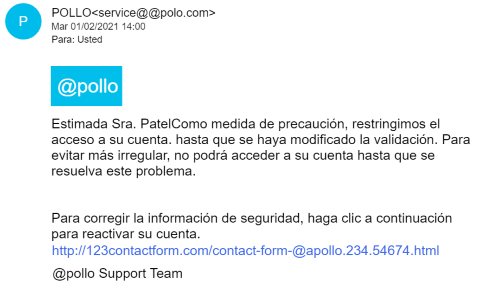

Veamos un caso práctico ¿Qué opinas? Un cliente preocupado ha reenviado lo que cree que es un correo electrónico fraudulento. Parece que ha sido enviado por @Apollo, pero algo parece un poco sospechoso.

Echa un vistazo al correo electrónico. ¿Cuál de las siguientes opciones indica que se trata de un correo electrónico de phishing? Una inspección más cercana revela:

- que el dominio de correo electrónico del remitente está escrito incorrectamente

- que la URL del enlace no apunta al sitio web de @Apollo

- lenguaje, ortografía y gramática deficientes

- gráficos pixelados de baja calidad

Los correos electrónicos de phishing pueden ser difíciles de detectar. Por ejemplo, a menudo se dirigirán a usted por su nombre para parecer legítimos, pero los ciberdelincuentes pueden encontrar fácilmente esta información en Internet. Por lo tanto, es importante mantenerse alerta y pensar antes de hacer clic. El phishing es muy común y, a menudo, funciona. Por ejemplo, en agosto de 2020, la marca de juegos de élite Razer sufrió una violación de datos que expuso la información personal de aproximadamente 100 000 clientes.

Un consultor de seguridad descubrió que un clúster en la nube (un grupo de servidores vinculados que proporcionan almacenamiento de datos, bases de datos, redes y software a través de Internet) estaba mal configurado y expuso un segmento de la infraestructura de Razer a la Internet pública, lo que provocó una fuga de datos. Razer tardó más de tres semanas en proteger la instancia en la nube del acceso público, tiempo durante el cual los ciberdelincuentes tuvieron acceso a la información de los clientes que podría haberse utilizado en ataques de ingeniería social y fraude, como la que acaba de descubrir. Por lo tanto, las organizaciones deben adoptar un enfoque proactivo de la seguridad en la nube para garantizar que los datos confidenciales estén protegidos.

Violaciones de seguridad de datos

Una violación de la seguridad es un incidente que provoca el acceso no autorizado a datos, aplicaciones, servicios o dispositivos, lo que expone información privada que los atacantes pueden utilizar para obtener beneficios económicos u otras ventajas. Sin embargo, hay muchas maneras de protegerse a sí mismo y a su organización. Es importante estar al tanto de las ciberamenazas comunes y mantenerse alerta para que no se convierta en la próxima víctima. Las implicaciones de una violación de la seguridad de los datos son graves, pero se están volviendo demasiado comunes.

La botnet Persirai: En 2017, una botnet de Internet de las cosas (IoT), Persirai, apuntó a más de 1,000 modelos diferentes de cámaras de Protocolo de Internet (IP), accediendo a puertos abiertos para inyectar un comando que obligó a las cámaras a conectarse a un sitio que instaló malware en ellas. Una vez que el malware se descargó y ejecutó, se eliminó a sí mismo y, por lo tanto, pudo ejecutarse en la memoria para evitar la detección. Más de 122,000 de estas cámaras de varios fabricantes diferentes fueron secuestradas y utilizadas para llevar a cabo ataques de denegación de servicio distribuidos (DDoS), sin el conocimiento de sus propietarios. Un ataque DDoS se produce cuando varios dispositivos infectados con malware inundan los recursos de un sistema objetivo. El IoT conecta cada vez más dispositivos, lo que crea más oportunidades para que los ciberdelincuentes ataquen.

Equifax Inc.: En 2017, Equifax, una agencia de informes crediticios del consumidor en los Estados Unidos, anunció públicamente un evento de violación de datos: los atacantes habían podido explotar una vulnerabilidad en su software de aplicación web para obtener acceso a los datos personales confidenciales de millones de clientes. En respuesta a esta violación, Equifax estableció un sitio web dedicado que permitió a los clientes de Equifax determinar si su información estaba comprometida. Sin embargo, en lugar de utilizar un subdominio de equifax.com, la empresa creó un nuevo nombre de dominio, lo que permitió a los ciberdelincuentes crear sitios web no autorizados con nombres similares. Estos sitios web se utilizaron para tratar de engañar a los clientes para que proporcionaran información personal. Los atacantes podían usar esta información para asumir la identidad de un cliente. En tales casos, sería muy difícil para el cliente demostrar lo contrario, dado que el hacker también tiene acceso a su información personal.

Las consecuencias de una Violación a la Seguridad

Estos ejemplos muestran que las posibles consecuencias de una violación de la seguridad pueden ser graves. Si alguna vez se enfrenta a una situación similar, verifique rápidamente si su información se vio comprometida, de modo que pueda minimizar el impacto. Tenga en cuenta que, en un momento de crisis, es posible que lo engañen para que use sitios web no autorizados. Esté siempre atento al proporcionar información de identificación personal a través de Internet. Denuncie de inmediato cualquier información falsa, como solicitudes de crédito que no inició o compras en sus tarjetas de crédito que no realizó.

Daño a la reputación: Una violación de la seguridad puede tener un impacto negativo a largo plazo en la reputación de una organización que ha tardado años en construirse. Los clientes, en particular aquellos que se han visto afectados negativamente por la infracción, deberán ser notificados y pueden solicitar una compensación o recurrir a un competidor confiable y seguro. Los empleados también pueden optar por irse a la luz de un escándalo. Dependiendo de la gravedad de una infracción, puede llevar mucho tiempo reparar la reputación de una organización.

Vandalismo: Un hacker o un grupo de hackers pueden vandalizar el sitio web de una organización publicando información falsa. Incluso pueden hacer algunas modificaciones menores en el número de teléfono o la dirección de su organización, que pueden ser más difíciles de detectar. En cualquier caso, el vandalismo en línea puede mostrar falta de profesionalismo y tener un impacto negativo en la reputación y credibilidad de su organización. RoboUna violación de datos suele implicar un incidente en el que se han robado datos personales confidenciales. Los ciberdelincuentes pueden hacer pública esta información o explotarla para robar el dinero y/o la identidad de una persona.

Pérdida de ingresos: El impacto financiero de una violación de la seguridad puede ser devastador. Por ejemplo, los hackers pueden eliminar el sitio web de una organización y evitar que haga negocios en línea. La pérdida de información del cliente puede impedir el crecimiento y la expansión de la empresa. Puede exigir una mayor inversión en la infraestructura de seguridad de una organización. Y no olvidemos que las organizaciones pueden enfrentarse a grandes multas o sanciones si no protegen los datos en línea.

Propiedad intelectual dañada: Una brecha de seguridad también podría tener un impacto devastador en la competitividad de una organización, particularmente si los hackers pueden tener acceso a documentos confidenciales, secretos comerciales y propiedad intelectual. A pesar de las mejores intenciones y de todas las salvaguardas que puede implementar, proteger a las organizaciones de todos los ciberataques no es factible.

Los ciberdelincuentes están constantemente encontrando nuevas formas de atacar y, eventualmente, tendrán éxito. Cuando lo hagan, corresponderá a los profesionales de la ciberseguridad, como usted, responder rápidamente para minimizar su impacto.

Escenario

Hoy en día, las brechas de seguridad son demasiado comunes, y los atacantes encuentran constantemente formas nuevas e innovadoras de infiltrarse en las organizaciones en busca de información valiosa.

Las plataformas de eLearning se están convirtiendo en los principales objetivos de los atacantes a medida que más y más organizaciones se mueven hacia el aprendizaje digital. Una popular plataforma de capacitación en línea admitió haber dejado expuestos los datos personales de millones de sus estudiantes (muchos de ellos menores de edad) en una base de datos en la nube de acceso público. ¡Los hackers pudieron acceder directamente a los nombres completos, direcciones de correo electrónico, números de teléfono y detalles de inscripción escolar de los estudiantes desde Internet!

Si bien no está claro qué han hecho los hackers con esta información adquirida, es seguro decir que tienen todo lo que necesitan para llevar a cabo ataques generalizados de phishing o malware. Los hackers están apuntando al creciente número de organizaciones que están migrando a la nube o que utilizan servicios y recursos basados en la nube. En este escenario, los hackers pudieron aprovechar las malas prácticas de seguridad de una organización. Las bases de datos en la nube no seguras que quedan expuestas en Internet presentan una gran vulnerabilidad que los atacantes intentarán explotar para acceder fácilmente a valiosos datos organizativos.

Todas las organizaciones corren el riesgo de sufrir un ciberataque y, por lo tanto, deben tomar las medidas adecuadas para protegerse. Las organizaciones deben invertir en prácticas de seguridad mejoradas. Esto puede incluir lo siguiente:

- Invertir en capacitación en ciberseguridad para todo el personal para que conozcan y puedan detectar un ciberataque

- Hacer cumplir la autenticación de dos factores para los empleados que acceden a archivos y aplicaciones que contienen datos confidenciales

- Mantenimiento de archivos de registro y monitoreo continuo para identificar comportamientos anómalos que puedan indicar una violación de datos

- Almacenar las contraseñas de los clientes mediante una combinación de algoritmos de salado y hash robustos

- Separar los recursos basados en la nube de la Internet pública en un segmento de red privada aislada

- conceder a los empleados acceso a los datos personales y a los sistemas internos solo a través de una conexión VPN segura.

Ciberatacantes

Los atacantes son personas o grupos que intentan aprovechar las vulnerabilidades para obtener una ganancia personal o financiera están interesados en todo. Algunos de los principales tipos de ciberatacantes que intentarán cualquier cosa para obtener nuestra información. A menudo se les clasifica como atacantes de sombrero blanco, sombrero gris o sombrero negro.

Script kiddies: El término «niños de guiones» surgió en la década de 1990 y se refiere a hackers aficionados o sin experiencia que utilizan herramientas o instrucciones existentes en Internet para lanzar ataques. Algunos script kiddies son simplemente curiosos, otros están tratando de demostrar sus habilidades y causar daño. Si bien estos atacantes de sombrero blanco pueden usar herramientas básicas, sus ataques aún pueden tener consecuencias devastadoras.

Hackers: Este grupo de atacantes irrumpe en sistemas informáticos o redes para obtener acceso. Dependiendo de la intención de su intrusión, pueden clasificarse como hackers de sombrero blanco, gris o negro.

- Los Hackers de Sombrero Blanco: ingresan a las redes o los sistemas informáticos para descubrir las debilidades para poder mejorar la seguridad de estos sistemas. Estas intrusiones se realizan con el permiso previo y los resultados se informan al propietario.

- Los Hackers de Sombrero Gris: pueden proponerse encontrar vulnerabilidades en un sistema, pero solo informarán de sus hallazgos a los propietarios de un sistema si hacerlo coincide con su agenda. O incluso podrían publicar detalles sobre la vulnerabilidad en Internet para que otros atacantes puedan aprovecharla.

- Los Hackers de Sombrero Negro: aprovechan las vulnerabilidades para obtener un beneficio personal, financiero o político ilegal.

Hackers organizados: Estos atacantes incluyen organizaciones de ciberdelincuentes, hacktivistas, terroristas y piratas informáticos patrocinados por el estado. Suelen ser muy sofisticados y organizados, e incluso pueden proporcionar ciberdelito como un servicio a otros delincuentes.

Los hacktivistas hacen declaraciones políticas para crear conciencia sobre temas que son importantes para ellos. Los atacantes patrocinados por el estado reúnen inteligencia o sabotean en nombre de su gobierno. Por lo general, están altamente capacitados y bien financiados, y sus ataques se centran en objetivos específicos que son beneficiosos para su gobierno.

Amenazas internas y externas

Los ciberataques pueden originarse tanto dentro de una organización como fuera de ella.

Interna: Los empleados, el personal contratado o los socios de confianza pueden, de forma accidental o intencionada:

- manejar mal los datos confidenciales

- facilitar ataques externos conectando medios USB infectados al sistema informático de la organización

- invitar malware a la red de la organización haciendo clic en correos electrónicos o sitios web maliciosos

- amenazar las operaciones de servidores internos o dispositivos de infraestructura de red

Externas: Los atacantes aficionados o expertos fuera de la organización pueden:

- aprovechar las vulnerabilidades de la red

- obtener acceso no autorizado a dispositivos informáticos

- utilizar la ingeniería social para obtener acceso no autorizado a los datos de la organización.

Las cuentas de usuario y los privilegios de acceso de un exempleado no se eliminaron por completo de los sistemas de TI al salir de la empresa. De hecho, este exempleado, que ahora trabaja para un competidor, inició sesión en la base de datos de clientes y pudo lanzar un ataque basado en el conocimiento interno de la red de la organización. Por esta razón, las amenazas internas tienen el potencial de causar un daño mayor que las amenazas externas.

Escrito por Laprovittera Carlos. Puedes seguirme en linkedin y en twitter

Faltan los elementos principales:

Autenticacion y no repudio

Hola, es verdad. Los incluiré en una futura actualización. Gracias por la observación.