En este capítulo, Crea tu laboratorio de hacking VirtualBox y Kali Linux, vas a aprender a diseñar, instalar y afinar un laboratorio de pentesting web en tu propia máquina usando virtualización. Verás qué hardware y software conviene, cómo habilitar VT-x/AMD-V, crear VMs (Kali como atacante y varias víctimas vulnerables), elegir topologías de red seguras (NAT/host-only/bridge), y preparar mecanismos de recuperación (snapshots, backups).

Esto es clave para tu carrera como hacker porque te permite practicar legal y repetiblemente, medir el impacto de técnicas ofensivas/defensivas sin riesgos para terceros y documentar procedimientos que luego aplicarás en entornos de cliente.

Construyendo tu propio laboratorio

En este tema se analiza la importancia de un entorno de laboratorio adecuado para las pruebas de penetración y los diferentes tipos de herramientas que se utilizan en el proceso de prueba. Se hace hincapié en la necesidad de probar las herramientas y técnicas en un entorno de laboratorio antes de ejecutarlas en una red de un cliente para evitar que se produzcan fallos. Se analizan los requisitos de un laboratorio de pruebas de penetración típico, que incluyen una red cerrada, un entorno informático virtualizado, un entorno realista, la supervisión del estado, los recursos de hardware suficientes, varios sistemas operativos, herramientas duplicadas y objetivos de práctica. Los tipos de herramientas que se utilizan en las pruebas de penetración dependen del tipo de prueba que se esté realizando, como herramientas basadas en la infraestructura de red, herramientas de prueba de aplicaciones web, herramientas de análisis de vulnerabilidades automatizadas y herramientas de prueba de aplicaciones móviles. Es importante tener un método de recuperación en caso de que algo se rompa durante la prueba.

Lista de lo que aprenderás en este artículo sobre cómo crear un laboratorio de hacking para pentesting web

Importancia de un laboratorio de hacking:

Comprenderás por qué es fundamental contar con un entorno controlado para practicar ciberseguridad de manera segura y legal.

Diferencia entre laboratorios físicos y virtuales:

Explorarás las ventajas de utilizar herramientas de virtualización frente a configuraciones físicas tradicionales.

Herramientas necesarias para un laboratorio de hacking:

Identificarás el software, hardware y sistemas operativos requeridos para configurarlo.

Pasos para instalar y configurar máquinas virtuales:

Aprenderás cómo usar VirtualBox o VMware para crear entornos de prueba con Kali Linux y máquinas vulnerables.

Cómo implementar objetivos de aprendizaje en el laboratorio:

Diseñarás tu laboratorio en función de metas específicas, como pruebas de redes, seguridad web, o análisis forense.

Puedes lograr esto de dos maneras:

- La primera es tener tu propio laboratorio de hacking, creado con fines educativos y con un equipamiento realista, similar al que encontrarías en una red normal.

- Y el segundo es a través de plataformas CTF (Capture The Flag), que son sitios web con desafíos de ciberseguridad por resolver.

En esta guía, te mostraré cómo construir un laboratorio para practicar hacking. Este entorno contará con servidores reales que podrás utilizar sin meterte en problemas.

Para eso vamos a preparar un entorno virtualizado con herramientas gratuitas que luego usaremos para implementar tácticas ofensivas y defensivas. Lo único que necesitas es una computadora portátil o de escritorio.

El hacking ético es una habilidad que se aprende con el tiempo.

Se requiere práctica y paciencia para alcanzar un nivel de habilidad decente en este campo. Tener a mano una configuración de laboratorio puede ayudarte mucho en tu aprendizaje. Un laboratorio le permite practicar sus habilidades en un entorno controlado, lo que reduce los riesgos que surgen al practicar en sistemas reales. Tener tu laboratorio virtual te ayudará de muchas maneras:

- Puedes practicar en cualquier momento según tu conveniencia.

- No tiene que exponer sus datos al peligro de que se borren debido a una infección de malware.

- También se salva de problemas legales que pueden resultar de realizar pruebas en un sitio web real que no es de su propiedad.

- Tienes la libertad de experimentar y modificar (casi imposible con los laboratorios en línea).

Aprender hacking y convertirse en un hacker ético experto requiere una práctica inmensa. Para ello, necesita configurar un laboratorio donde pueda probar las cosas que aprende. Además, si practica en un sistema real, puede conllevar riesgos de seguridad.

Objetivos

- Comprender cómo funcionan las máquinas virtuales

- Aprenda a crear un entorno virtual básico para fines de pentesting.

Requisitos

Arranquemos con lo que tengamos, pero es vital al menos tener:

- Windows 11 o cualquier distribución de Linux

- Al menos 16 GB de RAM, ya que vamos a virtualizar entornos, sino irá muy lento. Esto se debe a que la memoria se divide entre el host y la máquina virtual. (se recomienda 32 GB para trabajar con multiples máquina virtuales)

- Oracle Virtualbox o VMWare para crear las máquinas virtuales dentro de su computadora física.

- Máquina atacante. Lo vamos a crear con Kali Linux para tener todas las herramientas ofensivas necesarias.

- Máquinas víctimas que serán servidores reales con vulnerabilidades que vamos a explotar. Usaremos VulnHub, que tiene un conjunto de máquinas vulnerables listas para descargar y usar.

Planificación de la configuración de su laboratorio

Cuando comencé a montar mi laboratorio personal, me di cuenta de que un poco de pensamiento estratégico ayuda mucho. Entonces, aquí está la primicia sobre cómo abordé la fase de planificación:

1. Definir sus metas y objetivos Lo primero es lo primero: me pregunté: «¿Por qué quiero este laboratorio?» ¿Es para dominar una técnica de hacking concreta, explorar las vulnerabilidades de la red o tal vez para comprender cómo funciona el malware? Tener objetivos claros en mente ayuda a dar forma al resto de tu configuración. Por ejemplo, si le interesa más la seguridad web, su laboratorio podría inclinarse hacia plataformas y herramientas de prueba de aplicaciones web.

2. Identificar herramientas y tecnologías Seamos realistas, el mundo del hacking ético tiene más herramientas que el taller de un personal de mantenimiento. Examiné los distintos tipos de herramientas, desde escáneres de red hasta descifradores de contraseñas, y elegí las que se alineaban con mis objetivos. Es como armar la caja de herramientas de tus sueños: ¡solo con líneas de código y exploits virtuales!

3. Elegir el hardware y el software adecuados Ahora, antes de dejarse llevar y empezar a pedir un montón de dispositivos llamativos, piense en lo que se adapta a su espacio y presupuesto. Para mí, el software de virtualización cambió las reglas del juego. Podría ejecutar varias máquinas virtuales (VM) en una sola máquina física, creando diferentes entornos para realizar pruebas sin saturar mi habitación con pilas de hardware.

Entonces, este es el trato, amigos: tómate un tiempo para intercambiar ideas, investigar y decidir cuál será el enfoque principal de tu laboratorio. ¿Estás sumergiéndote en la seguridad inalámbrica? ¿Quizás tienes curiosidad por la ingeniería social? Una vez que hayas resuelto tu misión, ¡podemos pasar al meollo de la cuestión de construir este patio de juegos digital!

SISTEMAS A USAR

Windows: Depende el área de seguridad en la que trabajen es lo que van a necesitar en hardware y software no es lo mismo ser un forense que un pentester. Como tengo que hacer reportes me sirve trabajar en Windows. Uso mucho ONENOTE para llevar todo el material que estoy estudiando y trabajando. Además, la cantidad de herramientas de gestión de disco, archivos, documentos y gráficos al nivel que necesito trabajarlas no están disponibles en Linux. Lo más probable es que te convenga iniciar virtualizando Kali, por lo que podrás mantener como nativo a Windows.

Linux: La mayoría de las herramientas están disponibles en Linux y, de hecho, Kali ya soluciona eso.

HARDWARE

Arranquen con lo que tengan, al final todos empezamos con lo que tenemos. Si van a mejorar o comprar un equipo mi recomendación PC es mejor que notebook por múltiples razones. Va a depender del área en la que trabajen, si necesitan movilidad no les queda más que ir por una notebook.

Fuera de la única ventaja que tiene la notebook que es la de ser portable un PC es superior en todo. Menor costo, mayor capacidad de expansión, fácil y económico de reparar, y cuando comparas la “misma” versión entre PC y notebook la de pc tiende a ser MUY superior en rendimiento.

Otra gran ventaja son los monitores, mi recomendación es de 2 o 3 es ideal. Yo en este momento estoy usando 4. Realmente usar varios monitores simplifica mucho el trabajo. En uno podrán trabajar con Kali y en el otro realizar un informe más cómodamente. Nuevamente esto depende del área en el que estén. En este momento estoy trabajando en un i5 (algo viejo de 10ma) con 64gb de RAM y no he tenido problemas virtualizando.

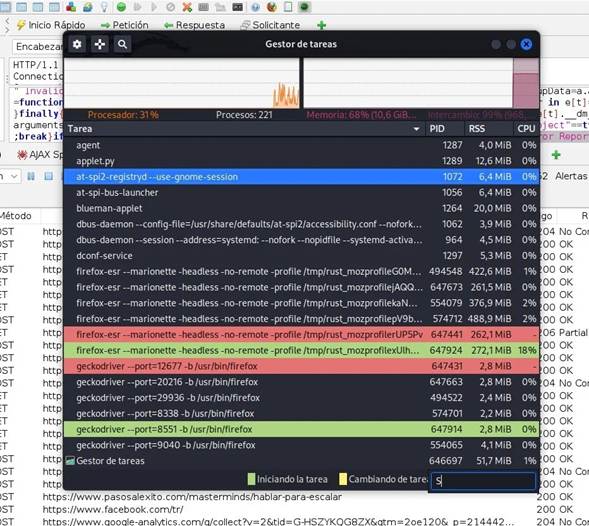

Espacio en disco Virtualizando

Por citar un ejemplo si usan un scanner como ZAP verán que estos comen mucha RAM y si guardan la sección mucho disco. Me refiero a que pueden gastar 10gb/16GB de RAM y 70gb – 150gb de disco tan solo con una sola aplicación. Por eso las recomendaciones y buenas prácticas a la hora de crear su máquina virtual con Linux es que le den MUCHO espacio en disco y usen SSD.

Equipo recomendado para hackers

| Mínimo | Recomendado | Ideal | |

| CPU | I3 / Ryzen3 o superior | I5 / Ryzen 5 o superior | U7 / Ryzen 7 o superior |

| Memoria | 16gb+ | 32gb+ | 64GB+ |

| SO | W11/kali | W11/Kali everything | W11/Kali everything |

| Disco | SSD 512+ | SSD 1TB+ | SSD 2TB+ |

| Placa de Video | No vital | RX 580+ | RTX 4090+ |

Recibo muchas consultas tanto de candidatos como de empresas sobre la configuración que debe tener una PC para fines de hacking. Por eso hoy me gustaría compartir mi comprensión de la configuración que podría ayudarle mucho a elegir la máquina adecuada.

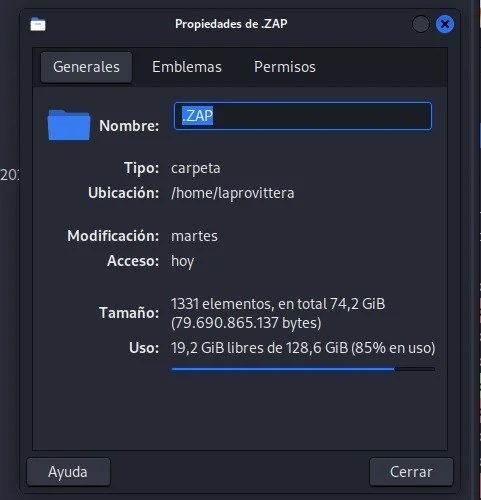

¿Qué significa Máquina Virtual (VM)?

Para simplificar, piense en una máquina virtual (VM) como una «computadora hecha de software» que puede usar para ejecutar cualquier software que ejecutaría en una computadora física real. Al igual que una máquina física, una máquina virtual tiene su propio sistema operativo (Windows, Linux, etc.), almacenamiento, red, ajustes de configuración y software, y está completamente aislada de otras máquinas virtuales que se ejecutan en ese host.

¿Qué significa Máquina Virtual (VM)?

Para simplificar, piense en una máquina virtual (VM) como una «computadora hecha de software» que puede usar para ejecutar cualquier software que ejecutaría en una computadora física real. Al igual que una máquina física, una máquina virtual tiene su propio sistema operativo (Windows, Linux, etc.), almacenamiento, red, ajustes de configuración y software, y está completamente aislada de otras máquinas virtuales que se ejecutan en ese host.

Beneficios de seguridad : debido a que las máquinas virtuales se ejecutan en múltiples sistemas operativos, el uso de un sistema operativo invitado en una VM le permite ejecutar aplicaciones de seguridad cuestionable y protege su sistema operativo host. Las máquinas virtuales también permiten una mejor seguridad forense, pentesting y, a menudo, se utilizan para estudiar de forma segura virus informáticos, aislándolos para evitar poner en riesgo su computadora host.

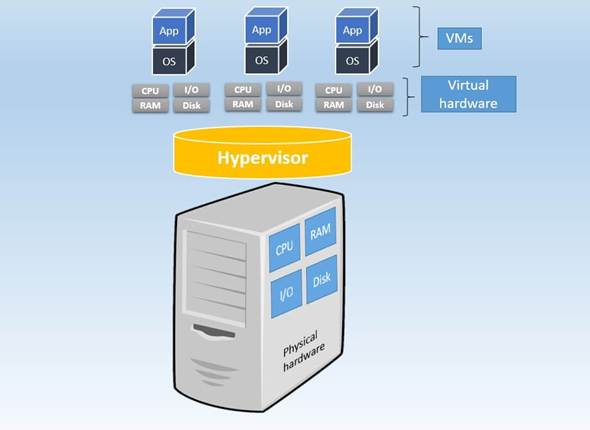

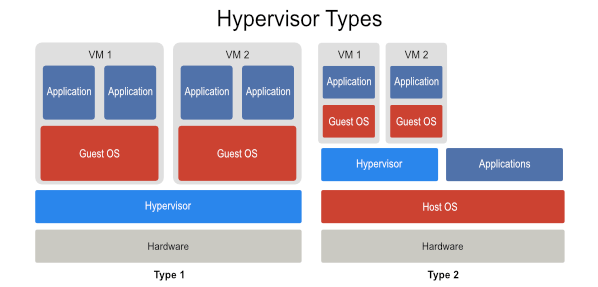

Hipervisores

Hay dos tipos principales de hipervisor, denominados “Tipo 1” (o “bare metal”) y “Tipo 2” (o “alojado”) .

La imagen muestra una comparación entre los tipos de hipervisores, los componentes clave de la virtualización que permiten ejecutar máquinas virtuales (VMs) sobre un mismo hardware físico. Existen dos tipos principales: Tipo 1 (bare-metal) y Tipo 2 (hosted), y en el gráfico se observa claramente cómo se estructuran sus capas.

Tipo 1 – Bare-metal Hypervisor

En la parte izquierda del diagrama, el hipervisor tipo 1 se encuentra directamente sobre el hardware físico, sin necesidad de un sistema operativo anfitrión.

- El hardware proporciona los recursos físicos (CPU, memoria, disco, red).

- Encima está el hipervisor, que administra los recursos y crea las máquinas virtuales (VMs).

- Cada VM contiene su propio sistema operativo invitado (Guest OS) y sus aplicaciones.

Este tipo de hipervisor ofrece mayor rendimiento, seguridad y eficiencia, ya que tiene acceso directo al hardware y no depende de otro sistema operativo.

Ejemplos:

- VMware ESXi

- Microsoft Hyper-V (instalado en modo bare-metal)

- Xen Server

- KVM (cuando se ejecuta directamente sobre el hardware).

Tipo 2 – Hosted Hypervisor

En la parte derecha del gráfico se muestra el hipervisor tipo 2, que funciona sobre un sistema operativo anfitrión (Host OS).

- El hardware ejecuta un sistema operativo principal (por ejemplo, Windows, Linux o macOS).

- Sobre ese sistema operativo se instala el hipervisor como una aplicación, que a su vez gestiona las máquinas virtuales.

- Cada VM también contiene su propio Guest OS y sus aplicaciones.

Este enfoque es más fácil de configurar y se utiliza principalmente en entornos de desarrollo o pruebas, aunque no es tan eficiente ni seguro como el tipo 1, ya que depende del rendimiento y la estabilidad del sistema operativo anfitrión.

Ejemplos:

- Oracle VirtualBox

- VMware Workstation / Fusion

- Parallels Desktop

Resumen comparativo

| Característica | Tipo 1 (Bare-metal) | Tipo 2 (Hosted) |

| Instalación | Directo sobre el hardware | Sobre un sistema operativo |

| Rendimiento | Alto | Moderado |

| Seguridad | Alta (menos capas de ataque) | Menor (depende del host OS) |

| Uso típico | Centros de datos, servidores | Entornos personales o de prueba |

| Ejemplos | ESXi, Hyper-V, Xen | VirtualBox, VMware Workstation |

En conclusión, la imagen ilustra cómo el hipervisor tipo 1 es ideal para entornos empresariales por su rendimiento y aislamiento, mientras que el tipo 2 es más práctico para usuarios y desarrolladores que necesitan ejecutar sistemas operativos virtuales dentro de su propio equipo.

Beneficios de seguridad : debido a que las máquinas virtuales se ejecutan en múltiples sistemas operativos, el uso de un sistema operativo invitado en una VM le permite ejecutar aplicaciones de seguridad cuestionable y protege su sistema operativo host. Las máquinas virtuales también permiten una mejor seguridad forense, pentesting y, a menudo, se utilizan para estudiar de forma segura virus informáticos, aislándolos para evitar poner en riesgo su computadora host.

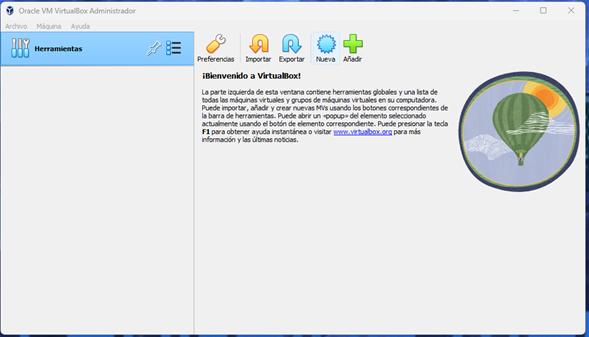

Instalación de VirtualBox

- Este tutorial utiliza Oracle VM VirtualBox , el hipervisor alojado gratuito y de código abierto más popular para virtualización x86, desarrollado por Oracle.

- Existen otras opciones de diferentes proveedores para lograr el mismo resultado:

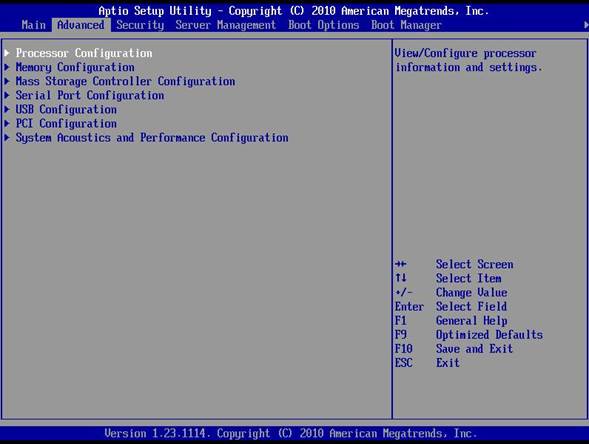

Asegúrese de que su PC admita la virtualización de hardware

- Reinicie su computadora

- Justo cuando la computadora sale de la pantalla negra, presione Eliminar, Esc, F1, F2 o F4. Cada fabricante de computadora usa una tecla diferente, pero puede mostrar un breve mensaje en el arranque indicándole cuál presionar. Si lo pierdes la primera vez, reinicia y vuelve a intentarlo. Es útil tocar la tecla aproximadamente dos veces por segundo cuando la computadora se enciende. Si no puede ingresar al BIOS mediante este método, consulte el manual de su computadora.

- En la configuración del BIOS, busque los elementos de configuración relacionados con la CPU. Estos pueden estar bajo los títulos Procesador, Chipset o Northbridge.

- Habilitar la virtualización; la configuración puede llamarse VT-x, AMD-V, SVM o Vanderpool . Habilite Intel VT-d o AMD IOMMU si las opciones están disponibles.

- Guarde sus cambios y reinicie.

⚠️ Si no puede encontrar la configuración de virtualización en su BIOS, puede significar que su computadora no la admite.

Tras reiniciar el equipo puede ingresar a su BIOS presionando la «Tecla de acceso» cuando inicia su computadora por primera vez. Esta clave de acceso será proporcionada por el fabricante de su computadora; sin embargo, para su conveniencia, hemos escrito algunos ejemplos a continuación:

Si no puede encontrar el fabricante de su computadora en esta lista, consulte su sitio web oficial.

Habilite la virtualización

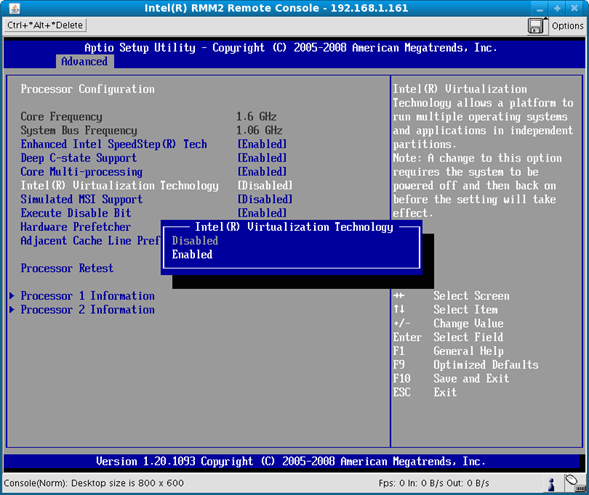

Para CPU Intel

- Presione la tecla «F7» o haga clic en el botón «Modo avanzado» .

- Dirígete a la «pestaña Avanzado» y selecciona «Configuración de CPU».

- Vaya a «Tecnología de virtualización Intel» y haga clic en «Desactivado» para cambiarlo a «Activado».

- Haga clic en «Salir» y seleccione «Guardar cambios y restablecer» para habilitar la virtualización.

NOTA: La nomenclatura puede variar según el modelo de su computadora de escritorio/portátil, pero en todos los casos asegúrese de guardar antes de salir.

En equipos viejos puede verse asi:

Seleccione Intel(R) Virtualization Technology e ativar.

Para CPU AMD

- Presione la tecla F7 o haga clic en el botón «Modo avanzado».

- Dirígete a la pestaña «Avanzado» y selecciona «Configuración de CPU».

- Vaya a «Modo SVM» y seleccione «Activado» en el menú desplegable.

- Por último, haga clic en «Salir» y luego en «Aceptar» para aplicar los cambios.

NOTA: Una vez que haya ingresado la configuración del BIOS en su computadora, los pasos para habilitar la virtualización variarán según la CPU que tenga, es decir, Intel o AMD. El diseño de la configuración del BIOS también puede variar según otros factores, como la placa base, el chipset, el modelo de computadora y el OEM.

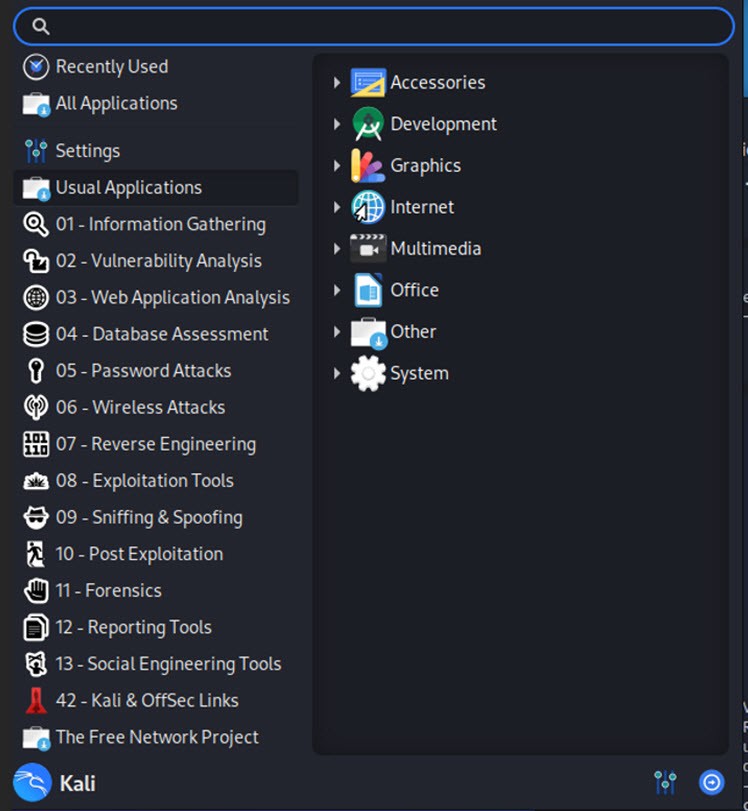

Kali Linux

Kali es una distribución de Linux diseñada para Penetration Testing. Una vez que inicias un sistema Kali Linux, verás un menú muy extenso con más de 600 herramientas para pentesters. Nmap y Metasploit Framework están incluidos en esta lista, entre tantas otras.

Para una mejor comprensión, las herramientas son presentadas en diferentes categorías, aquí algunas de las más importantes:

- Information gathering: Herramientas de recolección de datos que ofrecen información sobre los objetivos de los análisis, especialmente herramientas de DNS, dominios y direcciones IP. Nmap está en esta categoría.

- Aplicaciones web: Herramientas diseñadas para realizar análisis en sitios web a nivel de servidores.

- Ataques a contraseñas: Herramientas para hacer cracking de contraseñas, de forma tal, que se prueban ataques de fuerza bruta o diccionario para encontrar las contraseñas de acceso correctas a un formulario o sistema.

- Ataques inalámbricos: Cuando un atacante está conectado a una red wireless puede ejecutar algunos ataques, especialmente cuando intenta interceptar información que está siendo transmitida mediante esa red inalámbrica. Estas herramientas permiten analizar la red y diagnosticar su seguridad.

- Herramientas de explotación: Metasploit Framework es la clave de esta sección, entre otras herramientas que permiten explotar vulnerabilidades.

- Sniffing/Spoofing: Wireshark y Ettercap son las herramientas más recomendables. Con ellas, es posible ver el tráfico de red que podría permitir el acceso a información confidencial, entre otros ataques.

- Ingeniería inversa: Ollydbg es uno de los mejores debuggers que podrían ayudar a comprender qué acciones realiza un archivo en el sistema por medio de un proceso de ingeniería inversa.

- Forense: También hay una serie de herramientas para realizar análisis forenses sobre un sistema, es decir, se puede analizar el estado de un sistema justo en el momento que ocurrió determinado incidente; además se identifican acciones pasadas o archivos ocultos en el mismo, entre otros.

Cómo Instalar Kali Linux en VirtualBox

VirtualBox es una de las mejores opciones para crear entornos virtuales gracias a su compatibilidad, funciones de seguridad, funciones de red y operación. Veamos cómo instalar Kali Linux en VirtualBox

Descargas

Descargar VirtualBox: https://www.virtualbox.org/

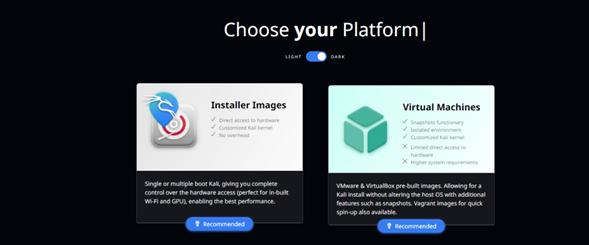

Descargar Kali Linux

Descarga Kali Linux: https://www.kali.org/get-kali/. Si bien hay una versión para máquinas virtuales no la vamos a usar por ser muy básica y porque la gestión de disco que hace es pésima. Seleccionaremos Installer Images.

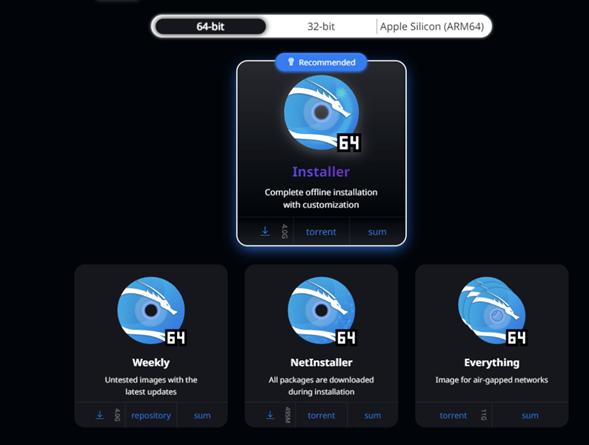

Hay varias opciones pero recomiendo INSTALLER o EVERYTHING

- INSTALLER: Se puede descargar directamente desde la flecha de descarga

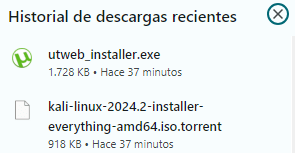

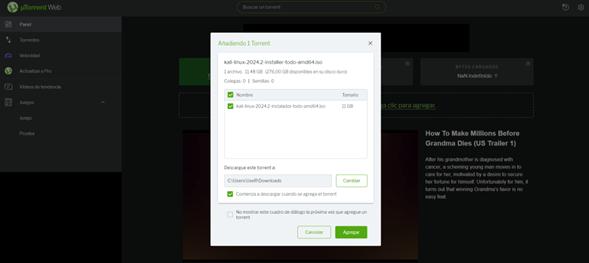

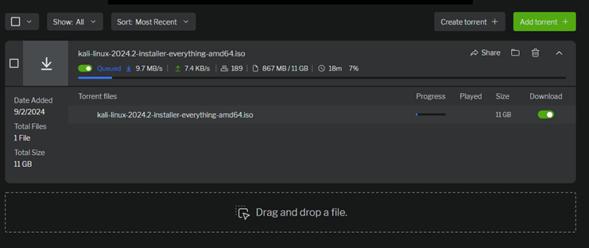

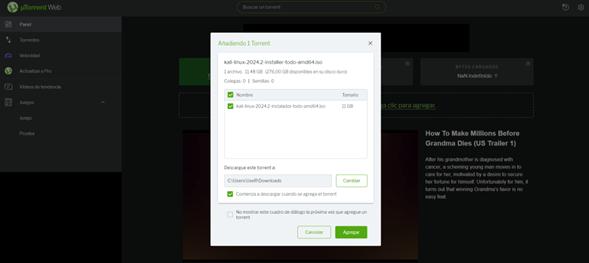

- EVERYTHING. Utilizaré esta para este tutorial. Descargamos el Torrent.

Descargamos el torrent

Si no tenes un gestor de Torrent podes usar este: https://www.utorrent.com/intl/es/downloads/win/.

Al instalar µTorrent eviten la basura que trae, den a SKIP ALL. Lean, no sean de los que da siguiente a todo sin leer. Ahora ya podemos abrir nuestro archivo torrent

Dependiendo de nuestra conexión esto puede tardar desde algunos minutos (ve por un café que a la vuelta ya va a estar descargado) hasta varias horas (Ideal para dejar descargando por la noche)

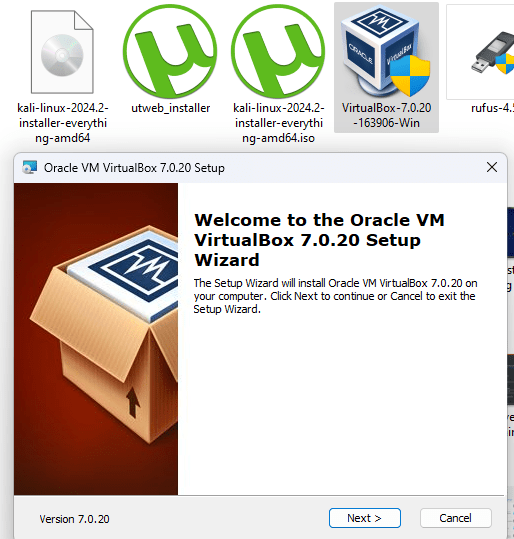

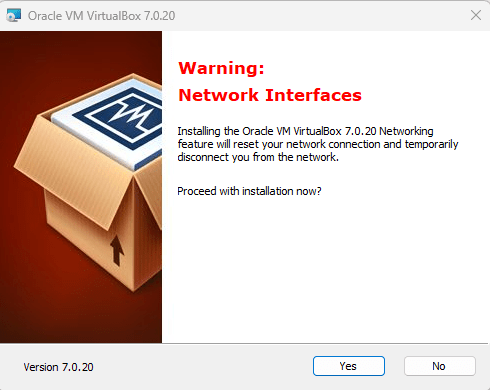

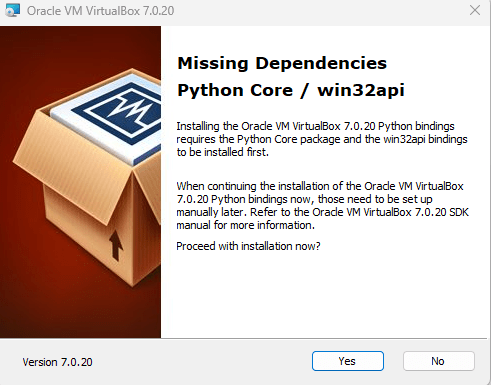

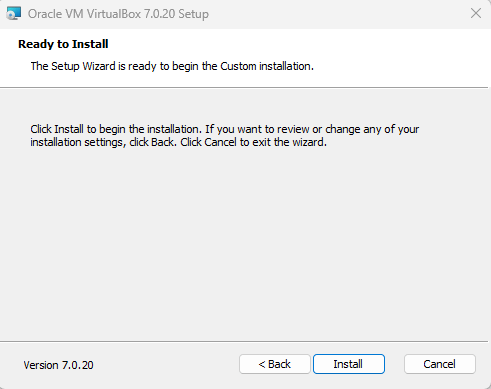

Instalación de VirtualBox

Instalación típica de Windows, Ejecutar VirtualBox-7, Next, Next, Yes

Yes

Next, Install

Finish

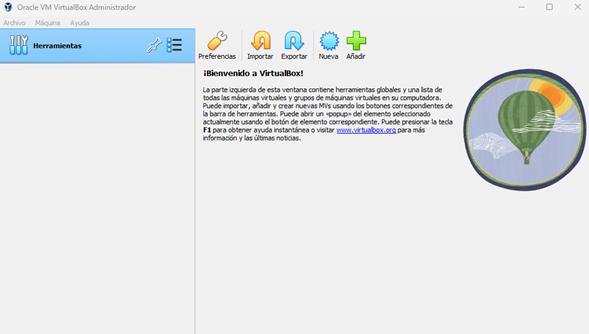

Configuración inicial en VirtualBox

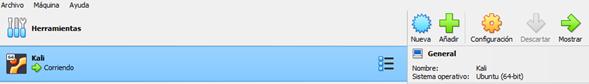

Abrimos VirtualBox y creamos una nueva máquina desde el menú Nueva Nueva

Configuramos los parámetros de la máquina virtual, en primer lugar asignamos un nombre a la máquina virtual, definimos el tipo y versión del sistema operativo a usar y establecemos la ruta donde se guardarán todos los archivos. Elige la unidad de almacenamiento más rápida.

Muchos usuarios tienden a instalar y ejecutar las máquinas virtuales en una unidad de almacenamiento secundaria con mayor capacidad y que suele ser un disco duro. Si puedes, haz espacio a tu SSD y utilízala en su lugar, porque la mejora de rendimiento será brutal. Por el mismo motivo, evita emplear unidades externas que -por lo general- te van a ralentizar la ejecución de las máquinas virtuales.

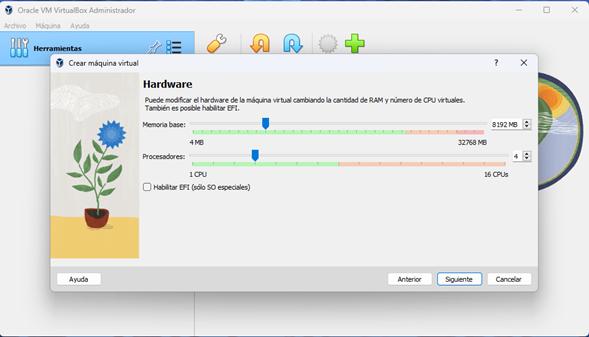

Asigna memoria RAM

Las máquinas virtuales son devoradoras de memoria RAM. Cada máquina virtual contiene un sistema operativo completo, por lo que tienes que repartir la memoria RAM del equipo en varios sistemas separados.

Microsoft recomienda al menos 4 GB de RAM para sistemas con Windows 10/11 y lo mismo podemos decir de las distribuciones Linux actuales. Ese es el mínimo recomendado, pero si tienes hardware suficiente deberás asignar una mayor cantidad.

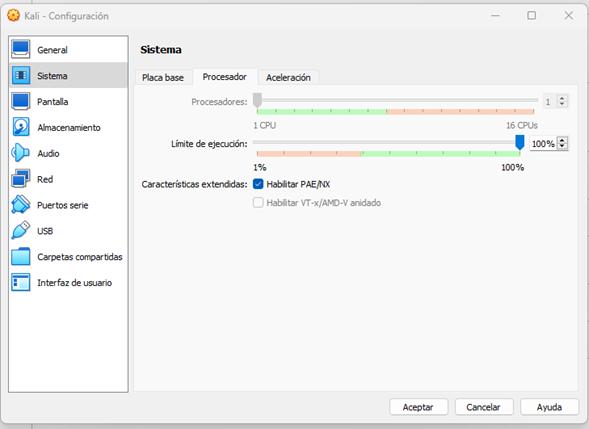

Asigna más núcleos de CPU

En máquinas virtuales el procesador sí importa, y mucho. De hecho, hace la mayor parte del trabajo. Si tienes un procesador multinúcleo, asigna los que te puedas permitir. Como con la memoria RAM, todo dependerá del número de máquinas virtuales que arranques simultáneamente y del sistema a virtualizar. Prueba con varias opciones hasta lograr el equilibrio y que no te ralentice tu sistema principal.

Creamos un nuevo disco

Crea discos de tamaño fijo y no dinámicos. Al crear la máquina virtual, puedes elegir entre dos tipos diferentes de discos virtuales. Por lo general, aplicaciones como VirtualBox o VMware, utilizan discos asignados dinámicamente que crecen a medida que los vas utilizando y necesitas más espacio.

Sin embargo, es preferible asignar un espacio fijo desde el principio, tendrás un mayor rendimiento y menor fragmentación. Es la mejor opción a no ser que tu espacio en disco sea crítico y no te quede más remedio que emplear almacenamiento dinámico.

Definiremos la capacidad de este: 80GB+ (160GB+ si vas a usar ZAP o similares) iniciales para la versión installer van a estar bien o 160GB (250GB+ si vas a usar ZAP, Burp suite profesional o similares) para la que traer todas las herramientas. De todos modos más adelante podemos darle más espacio.

Damos clic en Terminar para aplicar los cambios:

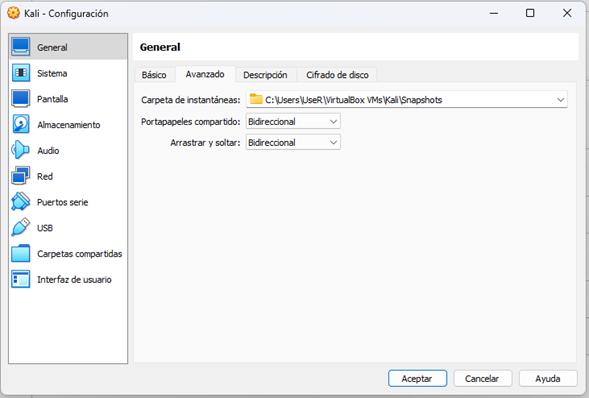

Configuración de Kali en VirtualBox

General/Avanzado: Elegimos Bidireccional.

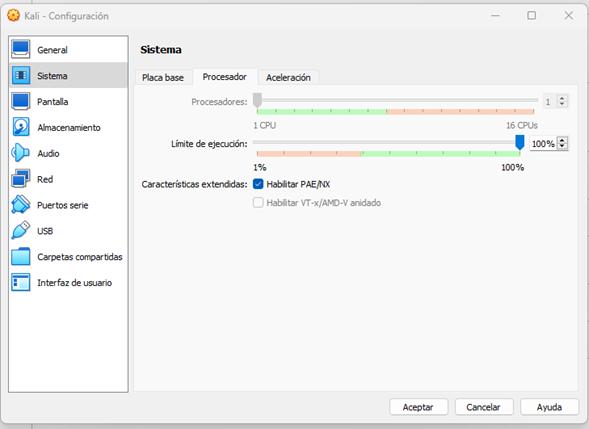

Sistema/Procesador

Asegúrate que Intel VT-x o AMD-V esté disponible y activado. Son extensiones especiales para los procesadores que mejoran su capacidad de virtualización activando la aceleración por hardware. Casi todos los procesadores de las últimas generaciones las soportan. AMD-V está activada por defecto en modelos compatibles.

Con procesadores Intel es diferente y lo habitual es que el Intel VT-x venga desactivada por defecto, provocando errores a la hora de utilizar aplicaciones de virtualización. La solución es sencilla y pasa por entrar en la BIOS del equipo o en la configuración del firmware UEFI para activar esta característica.

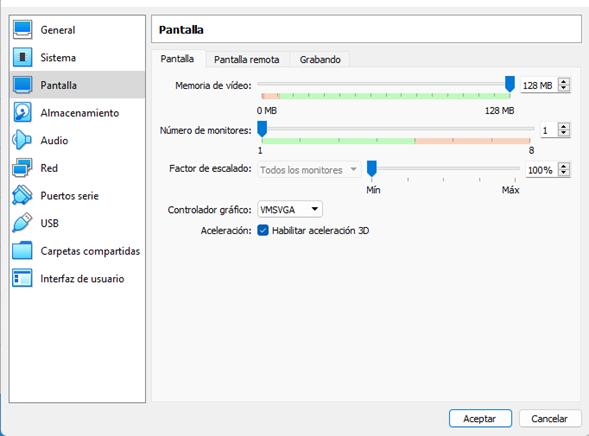

Ajusta la configuración de vídeo

Ajustar la configuración de vídeo también puede mejorar el rendimiento de tu máquina virtual y además de gestionar resolución de pantalla como haríamos en el sistema principal, debemos asegurarnos de tener habilitadas la aceleración 2D y 3D. También podemos gestionar la cantidad de memoria de vídeo dedicada.

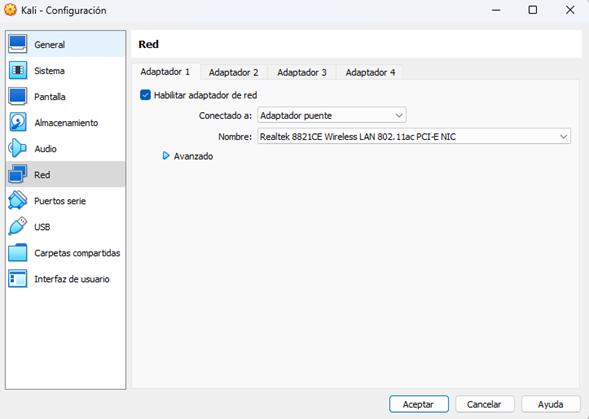

Red

En la sección Red seleccionamos el adaptador deseado, elegiremos adaptador puente:

Damos clic en Aceptar para aplicar los cambios

Instalación de Kali en VirtualBox

Damos clic en «Iniciar»

Para iniciar la instalación, inicie el sistema con el medio de instalación elegido. Debería aparecer la pantalla de arranque de Kali Linux. Elija entre Instalación gráfica o Instalación (modo de texto). En este ejemplo, elegimos la instalación gráfica. Si utiliza la imagen en vivo , verá otro modo, En vivo , que también es la opción de arranque predeterminada.

En la pantalla de arranque de Kali Linux elegimos «Graphical install»:

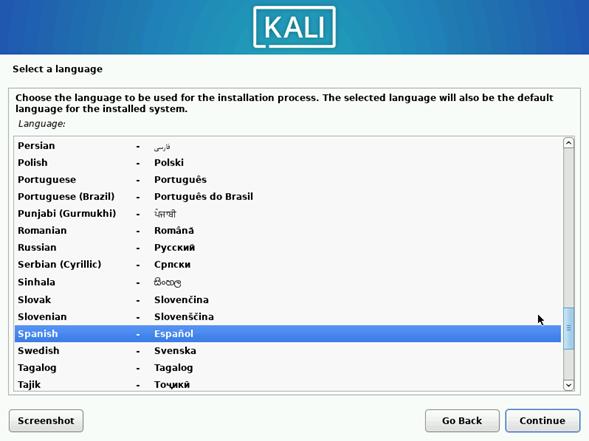

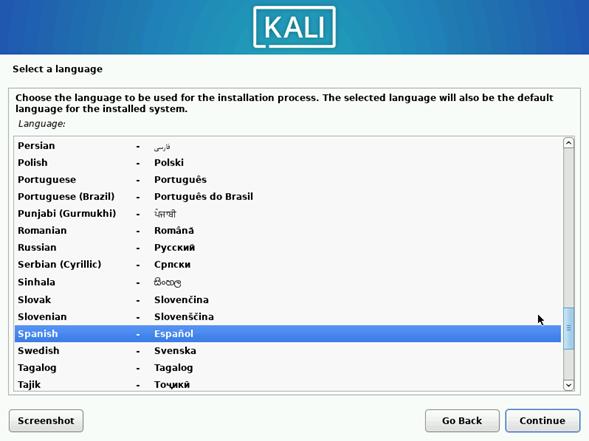

Idioma

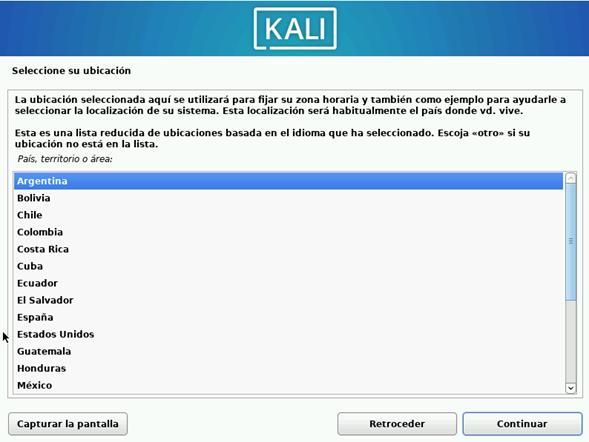

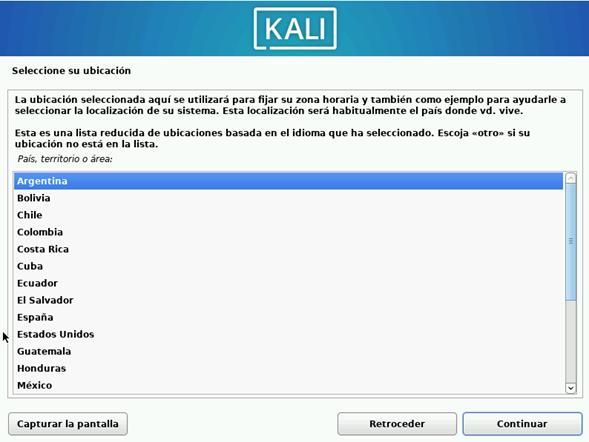

Seleccionamos el idioma del sistema. Yo recomiendo INGLES. Pero haremos todo en español para este tutorial:

Definimos nuestra ubicación física (varía según tu país)

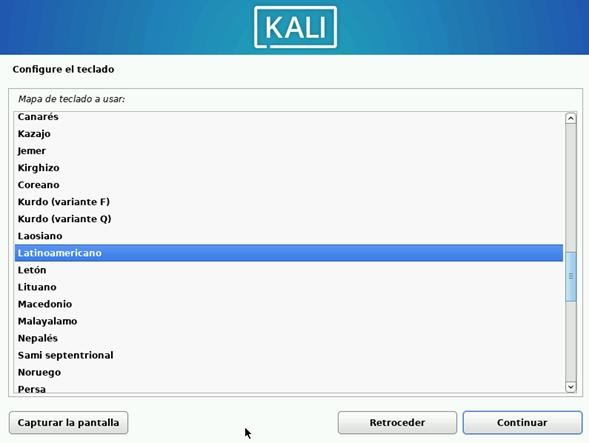

Confirmamos el idioma del teclado. Si eligen Ingles luego igual pueden cambiar el teclado a español:

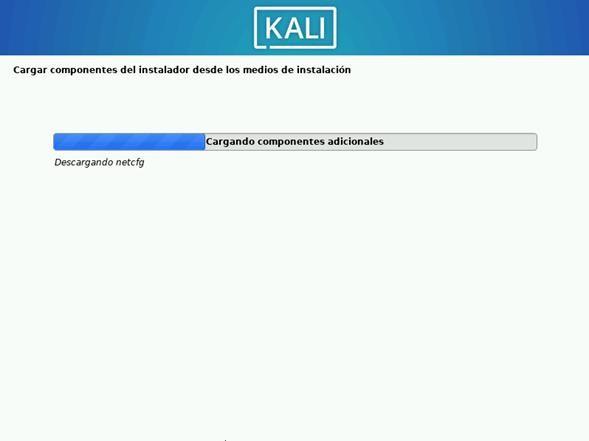

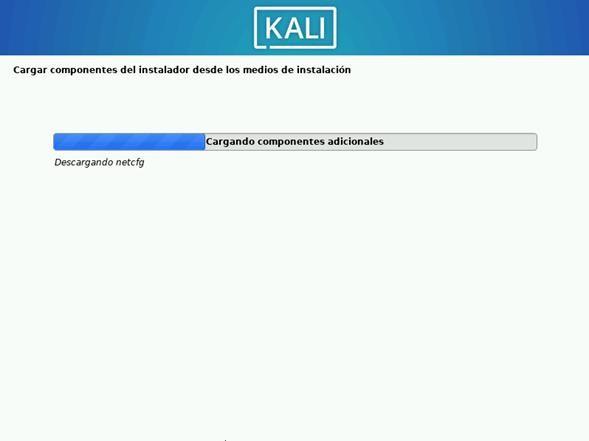

Después de esto se completará el proceso de configuración de la máquina:

Red

Ahora, la configuración sondeará las interfaces de red, buscará un servicio DHCP y luego le solicitará que ingrese un nombre de host para su sistema. En el ejemplo siguiente, ingresamos kali como nuestro nombre de host.

Si no se detecta ningún acceso a la red con el servicio DHCP, es posible que deba configurar manualmente la información de la red o no configurar la red en este momento.

- Si no hay un servicio DHCP ejecutándose en la red, le pedirá que ingrese manualmente la información de la red después de buscar interfaces de red, o puede omitir este paso.

- Si Kali Linux no detecta su NIC, deberá incluir los controladores cuando se le solicite o generar un ISO de Kali Linux personalizado con ellos preincluidos.

- Si la configuración detecta varias NIC, es posible que le pregunte cuál usar para la instalación.

- Si la NIC elegida está basada en 802.11, se le solicitará información de su red inalámbrica antes de solicitarle un nombre de host.

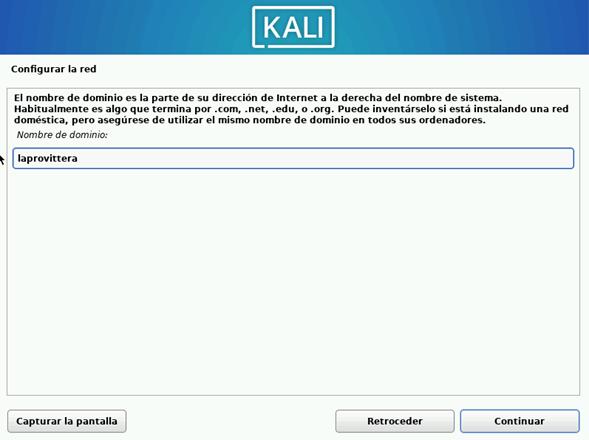

Asignamos un nombre al equipo:

Opcionalmente, puede proporcionar un nombre de dominio predeterminado para que lo use este sistema (los valores pueden obtenerse desde DHCP o si hay un sistema operativo preexistente). En la siguiente ventana es opcional establecer un dominio

Cuentas de usuario

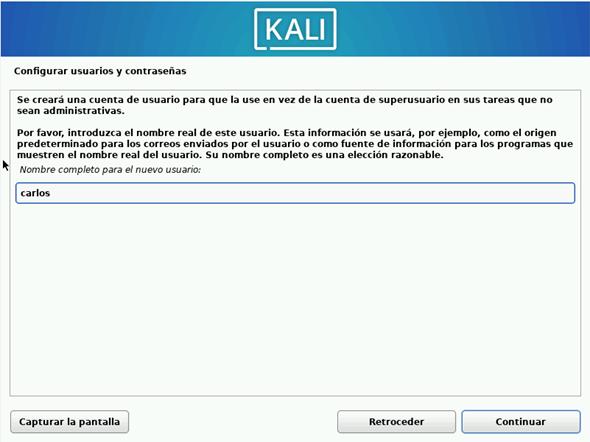

A continuación, cree la cuenta de usuario para el sistema (nombre completo, nombre de usuario y una contraseña segura). Configuramos el nombre de usuario. Damos clic en Continuar y ratificamos el nombre de usuario:

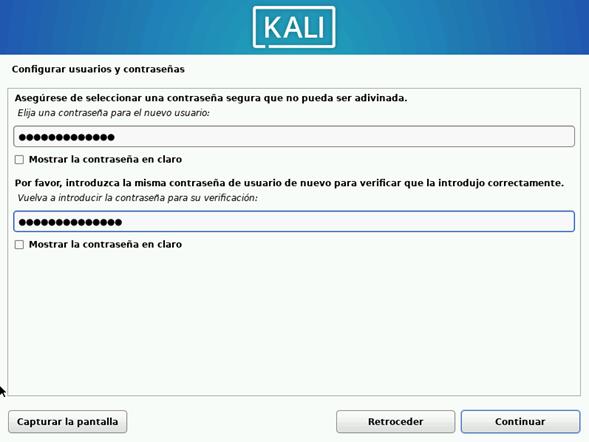

Ahora asignamos la contraseña al usuario:

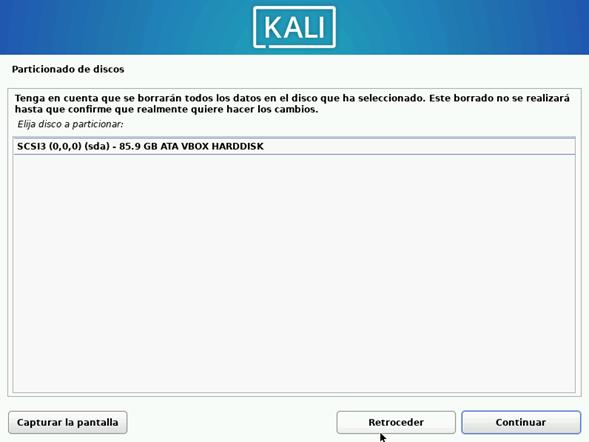

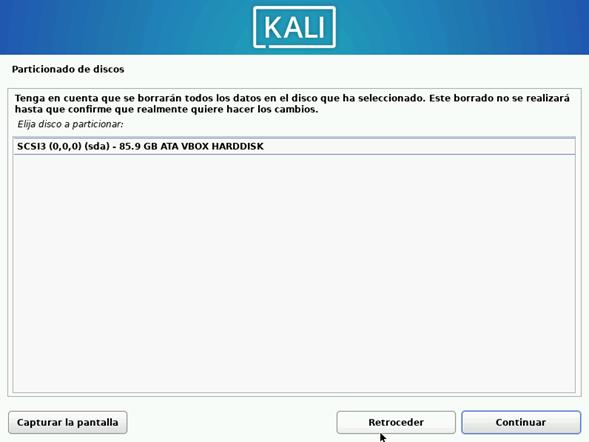

Disco

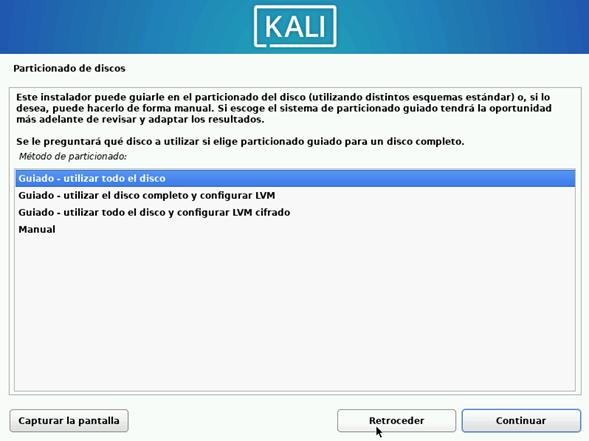

El instalador ahora sondeará sus discos y le ofrecerá varias opciones, dependiendo de la configuración. En nuestra guía, usamos un disco limpio, por lo que tenemos cuatro opciones para elegir. Seleccionaremos Guiada: todo el disco , ya que se trata de una instalación de arranque única para Kali Linux, por lo que no queremos que se instale ningún otro sistema operativo, por lo que nos complace borrar el disco.

Si ya hay datos en el disco, tendrá una opción adicional (Guiada: usar el mayor espacio libre continuo) que la del ejemplo siguiente. Esto indicaría a la configuración que no altere ningún dato existente, lo que es perfecto para el arranque dual en otro sistema operativo. Como este no es el caso en este ejemplo, no es visible.

Los usuarios experimentados pueden utilizar el método de partición “Manual” para obtener opciones de configuración más granulares. Damos clic en Continuar para seguir con el proceso de configuración. Ahora definimos el tipo de particionado a usar:

Usamos el método automático para que el propio sistema se encargue de configurarlo:

Dependiendo de sus necesidades, puede elegir mantener todos sus archivos en una sola partición (la opción predeterminada) o tener particiones separadas para uno o más de los directorios de nivel superior.

Si no está seguro de lo que desea, seleccione » Todos los archivos en una partición «. Después de esto podemos ver la estructura que el sistema ha asignado para el tema de particionado:

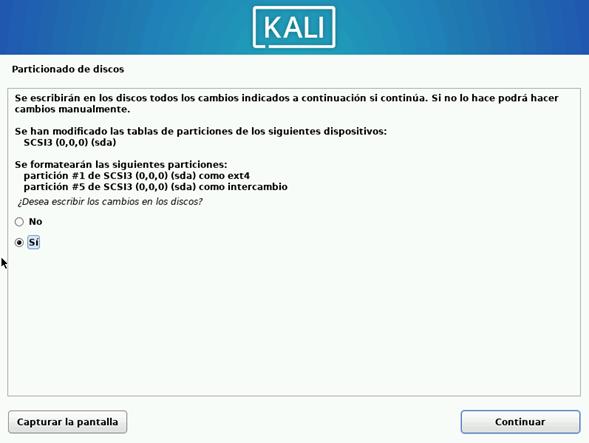

Damos clic en “Finalizar el particionado y escribir los cambios en el disco” y debemos aplicar los cambios:

A continuación, tendrá una última oportunidad de revisar la configuración del disco antes de que el instalador realice cambios irreversibles. Después de hacer clic en Continuar , el instalador comenzará a funcionar y tendrá una instalación casi terminada.

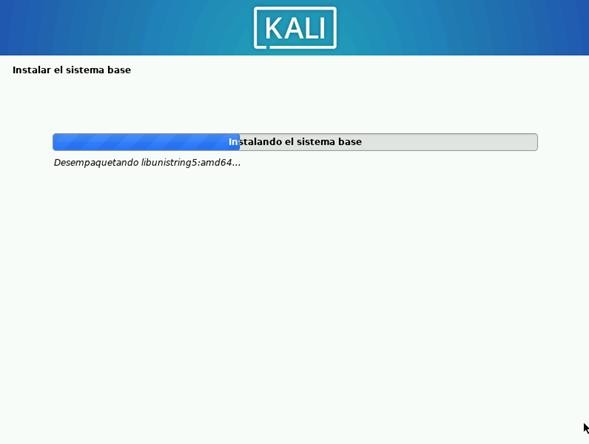

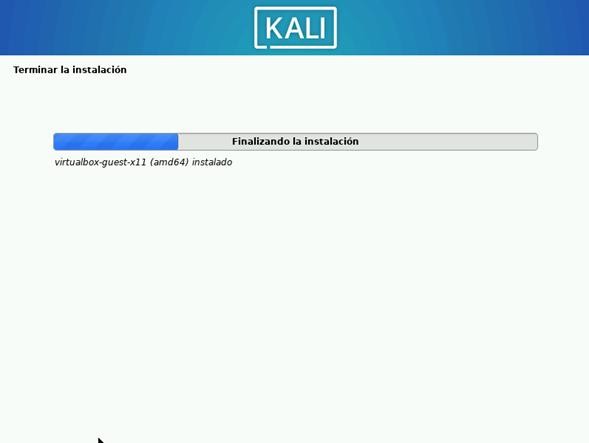

Se dará paso al proceso de instalación de Kali Linux en VirtualBox:

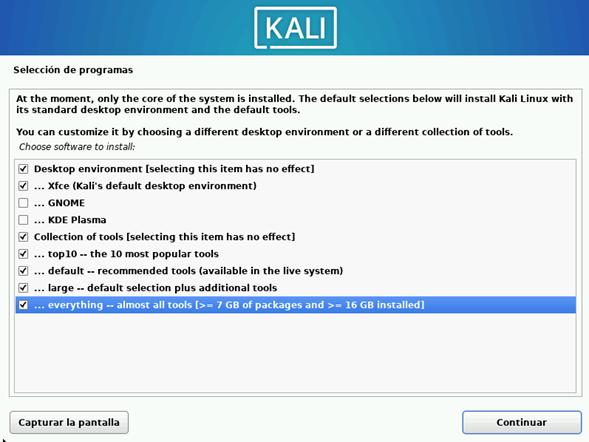

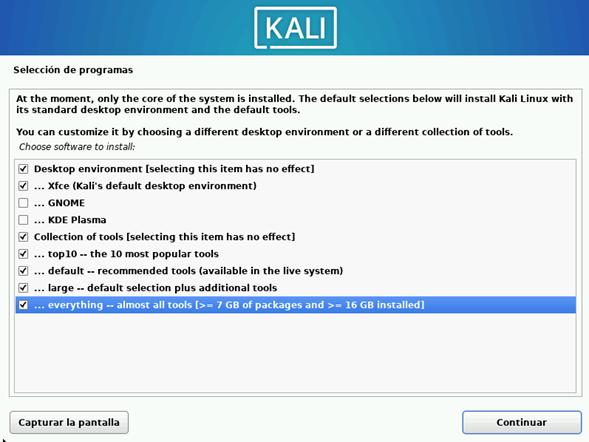

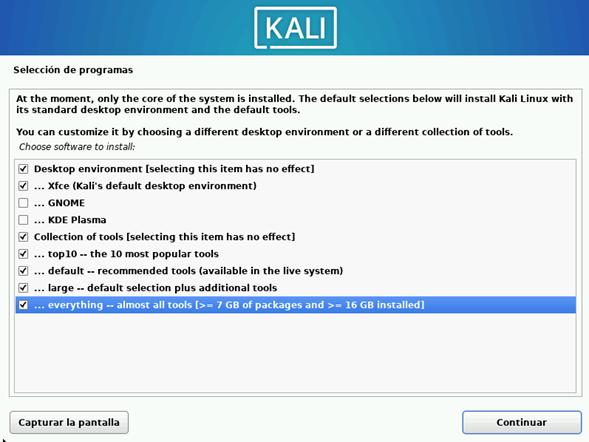

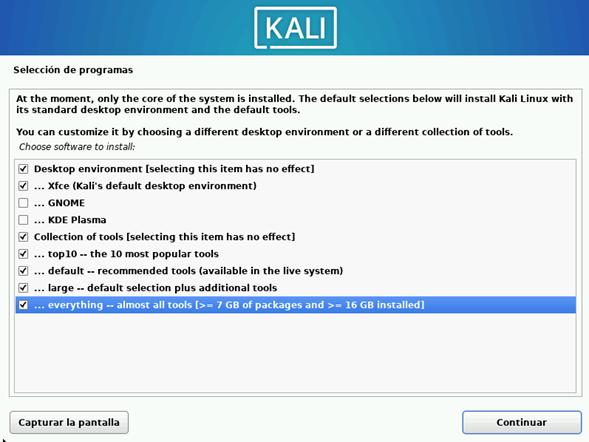

Metapaquetes

A continuación, puede seleccionar los metapaquetes que desea instalar. Las selecciones predeterminadas instalarán un sistema Kali Linux estándar y no es necesario cambiar nada aquí.

Elegimos lo que deseamos instalar, puede elegir otro entorno gráfico, yo voy a dejar el que trae por defecto y agregaré todas las herramientas, que para eso descargamos esta edición:

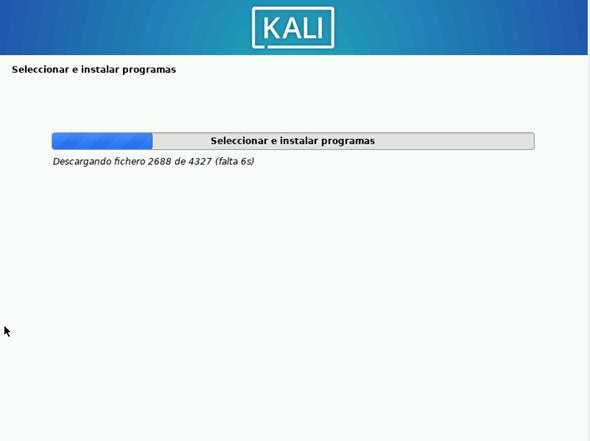

Se dará paso a la instalación de los programas en Kali Linux. Esto puede llevar un rato te recomiendo ir por un café.

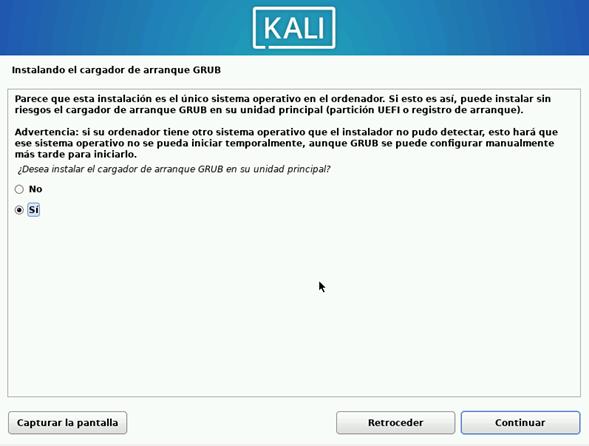

Información de arranque

Tras la instalación y un merecido café de por medio ya estamos listos para continuar. Esta réplica de red es un repositorio en cualquier ubicación del mundo disponible para acceder a las utilidades de Kali Linux. Ahora configuramos el gestor de arranque GRUB:

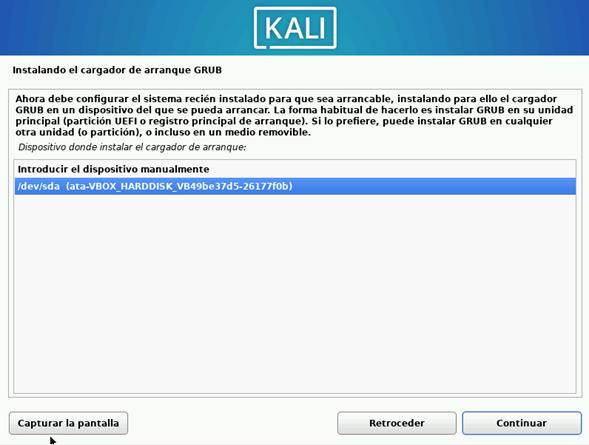

Seleccionamos la partición donde se instalará el gestor de arranque GRUB:

Da paso a la finalización de la instalación

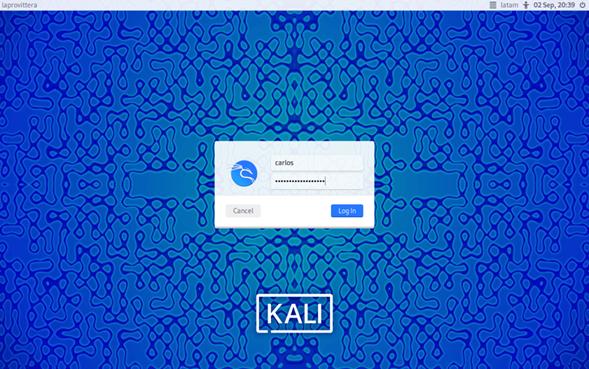

Damos clic en continuar para seguir con el proceso. Al finalizar debemos reiniciar la máquina virtual:

Se cargará el gestor de Kali

y luego iniciamos sesión en Kali Linux:

Si la resolución de la pantalla no es óptima podemos modificarla desde: Settings/Display

Elegimos la resolución que necesitemos y damos aplicar

Ya tenemos lista nuestra instalación de Kali Linux

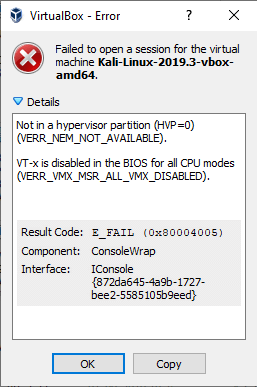

Error de virtualización

Si recibe un error como el que se muestra en la figura siguiente durante el arranque en la máquina virtual, reinicie su PC y presione ESC y vaya a la configuración del BIOS y habilite la virtualización. Guarde e inicie su sistema operativo host. Podrá arrancar Linux en una máquina virtual.

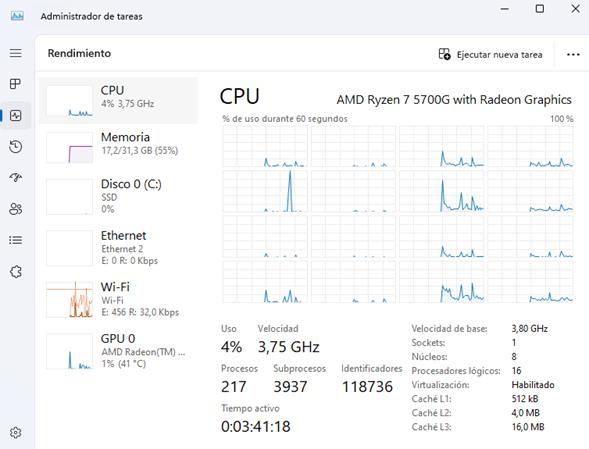

Puede verificar si la virtualización esta activa desde el administrador de tareas.

Recomendaciones

Excluye directorios en el antivirus. La solución de seguridad de tu equipo puede estar escaneando los archivos de la máquina virtual cada vez que se acceda a ellos, reduciendo el rendimiento. El antivirus no puede ver el interior de la máquina virtual para detectar virus que se ejecuten en sistema operativo invitado, por lo que esta exploración es inútil. Para acelerar las cosas, añade el directorio de la máquina virtual a la lista de exclusiones de tu antivirus.

Suspender en lugar de apagar. Cuando hayas terminado de utilizar la máquina virtual, es posible que desees guardar su estado en lugar de apagarla completamente. La próxima vez que la necesites, basta hacer un doble clic para ponerla en marcha. El sistema operativo huésped se reanudará donde lo dejó en lugar de arrancar desde cero. La función es similar a la hibernación o suspensión. La aplicación guarda el contenido de la memoria de la máquina virtual en un archivo en el disco duro, para cargarla cuando lo requiera el usuario.

Para máquinas virtuales, mejora tu hardware. Todo lo dicho anteriormente es una ayuda para mejorar el rendimiento de nuestras máquinas virtuales pero, no hay milagros al utilizar este recurso tecnológico. Aquí sí vale el dicho de cuanto más mejor. Como habrás visto, para que funcionen adecuadamente tenemos que cederles recursos de nuestra máquina principal. Y no pocos. Si tu hardware no es lo suficientemente potente y las utilizas, puedes bloquear por completo tu equipo en cuanto ejecutes un sistema que requiera un cierto nivel de potencia, si bien el consumo de recursos de, por ejemplo, Windows 11 o DOS es totalmente diferente.

Con estos pasos hemos aprendido a instalar Kali Linux en VirtualBox y así tener a mano un sistema vital tanto para trabajar como para nuestro laboratorio.

Resumen del artículo — lo esencial que debes retener

1) Objetivo del lab

- Practicar de forma segura, aislada y legal.

- Reproducir escenarios de apps web (y también red/forense si lo necesitas).

- Probar herramientas/técnicas antes de usarlas en un engagement real.

2) Hardware & SO recomendados

- Mínimo: i3/R3, 16 GB RAM, SSD 512 GB.

- Cómodo: i5/R5, 32 GB RAM, SSD 1 TB.

- Ideal: i7/R7, 64 GB RAM, SSD 2 TB.

- Host: Windows 11 o Linux; varios monitores ayudan muchísimo.

3) Hipervisores

- Tipo 2 (hosted): VirtualBox (gratis), VMware Workstation/Fusion.

- Tipo 1 (bare-metal): ESXi/Hyper-V (mejor rendimiento, más complejo).

- Habilita VT-x/AMD-V (y VT-d/IOMMU si está) en BIOS/UEFI.

4) Diseño de red (seguro por defecto)

- NAT + Host-Only (recomendado):

- NAT: internet solo para Kali (actualizaciones).

- Host-Only: segmento cerrado donde conviven Kali + víctimas.

- Bridge: úsalo solo si entiendes los riesgos (la VM aparece en tu LAN).

- Activa un WAF local o proxy si quieres ensayar defensa (opcional).

5) VMs y tamaños

- Kali (atacante): 2–4 vCPU, 6–8 GB RAM, 80–160 GB (más si usarás Burp/ZAP Pro).

- Víctimas: DVWA, bWAPP, OWASP Juice Shop, WebGoat, máquinas de VulnHub.

- Discos de tamaño fijo en SSD → mejor I/O; snapshots antes de cada práctica.

6) Pasos rápidos (checklist)

- Instala VirtualBox (o VMware).

- Crea VM Kali (ISO Installer/Everything), asigna RAM/CPU y disco fijo.

- Red: Adaptador 1 = NAT, Adaptador 2 = Host-Only.

- Instala Kali (usuario/contraseña), aplica updates.

- Crea VMs víctimas (formatos OVA/ISO), solo en Host-Only.

- Toma snapshot “clean” de todas las VMs.

- Excluye el directorio de VMs del antivirus del host para mejor rendimiento.

- Usa suspend/guardar estado para retomar rápido sesiones largas.

7) Buenas prácticas operativas

- Aislamiento: nada de bridge para víctimas; sin rutas a tu LAN.

- Recuperación: snapshots por ejercicio; backup periódico del folder de VMs.

- Monitoreo: htop/iotop en Kali; registros de red con Wireshark; health de VMs.

- Documentación: lleva notas (OneNote/Obsidian), captura evidencias y comandos.

- Ética: solo objetivos propios/CTF autorizados (THM, HTB, VulnHub).

- Espacio: herramientas como ZAP/Burp loguean mucho (70–150 GB por proyecto); planifica disco.

8) Enfoques de aprendizaje

- Laboratorio propio: máximo control, puedes simular CI/CD, WAF, CDNs locales, etc.

- CTFs/Plataformas: TryHackMe/HTB para retos guiados y scoring.

- Diseña rutas por objetivos: Web (XSS/SQLi/IDOR), Red (escaneo, pivoting), Forense, Defensa (hardening, logs, detección).

10 preguntas sobre el artículo

- ¿Por qué es importante tener un laboratorio propio para practicar hacking ético?

- ¿Qué ventajas tiene un laboratorio virtual sobre uno físico?

- ¿Qué elementos debe tener un entorno de laboratorio de pentesting?

- ¿Qué tipo de herramientas se utilizan en pruebas de penetración según el objetivo?

- ¿Qué función cumple una máquina virtual (VM)?

- ¿Qué diferencia hay entre un hipervisor tipo 1 y tipo 2?

- ¿Cuál es la configuración mínima recomendada de hardware para virtualizar Kali y otras máquinas?

- ¿Por qué se recomienda usar discos fijos y no dinámicos en máquinas virtuales?

- ¿Qué beneficios de seguridad ofrece el uso de máquinas virtuales en pentesting?

- ¿Qué pasos son necesarios para habilitar la virtualización desde la BIOS en un equipo?

10 ejercicios para resolver según el contenido

- Enumera al menos 5 ventajas de practicar hacking en un laboratorio propio.

- Describe paso a paso cómo instalar Kali Linux usando VirtualBox.

- Dibuja un esquema comparativo entre hipervisor tipo 1 y tipo 2.

- Configura una VM en VirtualBox asignando 4 núcleos de CPU, 8GB de RAM y 100GB de disco.

- Haz una tabla comparativa entre una notebook y una PC de escritorio para fines de pentesting.

- Identifica al menos 3 errores comunes durante la instalación de Kali y cómo solucionarlos.

- Explica por qué se recomienda excluir las carpetas de las máquinas virtuales del antivirus.

- Investiga y lista al menos 3 plataformas CTF recomendadas para practicar.

- Elige un objetivo: seguridad web, redes o malware. Planifica el entorno de laboratorio adecuado.

- Simula la instalación de una herramienta ofensiva (como ZAP o Burp Suite) en Kali.

Respuestas detalladas a las 10 preguntas

- Importancia del laboratorio

Te permite practicar sin poner en riesgo sistemas reales ni incurrir en problemas legales. Proporciona un entorno controlado, seguro y personalizado para aprender hacking.

- Ventajas de laboratorio virtual

- Menor costo

- Fácil de modificar y reiniciar

- No necesitas hardware adicional

- Mejor aislamiento de errores o malware

- Portabilidad y rapidez de implementación

- Componentes clave del laboratorio

- Red cerrada

- Virtualización (VirtualBox o VMware)

- Máquinas víctima y atacante

- Recursos de hardware suficientes

- Monitorización del entorno

- Backups o snapshots

- Herramientas ofensivas/defensivas

- Tipos de herramientas según la prueba

- Infraestructura: Nmap, Netcat, Wireshark

- Aplicaciones web: ZAP, Burp Suite, Nikto

- Vulnerabilidades automatizadas: Nessus, OpenVAS

- Aplicaciones móviles: MobSF, Drozer

- Función de una VM

Es una computadora virtual que emula un entorno real, con su propio SO, almacenamiento y red. Ideal para probar herramientas de hacking sin dañar el host.

- Hipervisor tipo 1 vs tipo 2

- Tipo 1: se instala directamente en el hardware → mejor rendimiento y seguridad (ej. ESXi)

- Tipo 2: se instala como app sobre un SO → más fácil para uso personal (ej. VirtualBox)

- Configuración mínima recomendada

- CPU: i3 o Ryzen 3

- RAM: 16GB

- Disco: SSD 512GB

- SO: Windows 11 o Linux

- Kali Linux como máquina atacante

- VirtualBox o VMware como hipervisor

- Disco fijo vs dinámico en VMs

Los discos fijos tienen mejor rendimiento y menos fragmentación. Aunque ocupan más espacio de inicio, evitan problemas de lentitud o corrupción.

- Beneficios de seguridad en VM

Aíslan el malware, permiten analizar ataques sin comprometer el host, y permiten «romper cosas» sin consecuencias reales. También facilitan el análisis forense.

- Habilitación de virtualización en BIOS

En CPU Intel: activar VT-x o VT-d

En CPU AMD: activar modo SVM

Esto se hace desde el BIOS/UEFI reiniciando el equipo y accediendo con F2, DEL, F10, según el fabricante.

Respuestas a los 10 ejercicios

- 5 ventajas del laboratorio propio

- Practicar sin afectar sistemas reales

- Libertad de romper y reparar

- Configuración personalizada

- No hay consecuencias legales

- Flexibilidad de horarios

- Instalación de Kali en VirtualBox

- Descargar VirtualBox y Kali (installer o everything)

- Crear nueva VM (tipo Linux, Debian 64-bit)

- Asignar RAM (mínimo 4GB), CPU (2+ núcleos), disco (80GB+)

- Montar el ISO y arrancar

- Seguir el proceso gráfico de instalación: idioma, particionado, usuario, etc.

- Esquema comparativo Hipervisor

- Tipo 1: [Hardware] → [Hipervisor] → [VMs]

- Tipo 2: [Hardware] → [SO Host] → [Hipervisor] → [VMs]

- Configuración de VM

- Nombre: Kali

- CPU: 4 núcleos

- RAM: 8192 MB

- Disco: 100 GB (fijo)

- Red: Adaptador puente

- Aceleración: VT-x habilitado

- Tabla comparativa PC vs Notebook

| Aspecto | PC | Notebook |

| Rendimiento | Alto | Medio |

| Expansión | Fácil | Limitada |

| Portabilidad | No | Sí |

| Precio | Mejor relación calidad-precio | Más caro por potencia |

| Refrigeración | Mejor | Limitada |

- Errores comunes durante instalación

- No habilitar VT-x/SVM → error de arranque

- Poca RAM → instalación lenta o fallida

- Disco dinámico lleno → corrupción de VM

- Adaptador de red mal configurado → sin internet

- Exclusión del antivirus

Evita que escanee constantemente los archivos de la VM, lo que reduce el rendimiento sin mejorar la seguridad (la VM ya está aislada del host).

- Plataformas CTF recomendadas

- TryHackMe

- Hack The Box

- Root-Me

- VulnHub

- CTFTime

- Planificación para seguridad web

- Kali como atacante

- OWASP Juice Shop o bWAPP como víctima

- Herramientas: Burp Suite, ZAP, Nikto

- Entorno: VirtualBox + adaptador puente

- Simulación instalación ZAP

En Kali, abre terminal y ejecuta:

sudo apt update

sudo apt install zaproxy

zaproxy

Luego accede vía interfaz gráfica para iniciar pruebas.

Despedida — Qué te llevas y cómo te potencia como pentester

Ahora tienes un plan claro para construir, asegurar y mantener tu laboratorio: desde el hardware hasta la topología, pasando por la instalación de Kali, víctimas vulnerables y flujos de trabajo con snapshots, notas y monitoreo. Con este entorno podrás:

- practicar técnicas ofensivas sin riesgo legal,

- ensayar controles defensivos y medir su eficacia,

- y crear procedimientos repetibles que luego llevarás a producción.

Ponlo en marcha, documenta cada ejercicio y evoluciona tu lab (más VMs, SIEM, WAF, CI/CD) a medida que crecen tus metas.