¡Hola y bienvenidos a este Curso Gratuito de Pentesting Web Profesional!

Mi nombre es Carlos Laprovittera y tengo más de 20 años de experiencia en IT desde hace años me dedico a ayudar a personas, empresas, bancos y profesionales a proteger sus sistemas, recuperarse de incidentes críticos y prevenir vulnerabilidades antes de que se conviertan en una amenaza.

Curso Gratuito de Pentesting Web Profesional

Tengo el placer de acompañarte en este apasionante camino en el aprendizaje de hacking, ciberseguridad y hacia la certificación BSCP, eWPT y eWPTX.

Antes que nada: NO TENGO NINGUNA RELACIÓN con INE. Ni este curso ni ninguna publicación es patrocinada de NINGUNA FORMA. Cree este curso asegurándome de que incluya todo lo necesario para poder aprobar estas certificaciones porque, ya que vas a aprender pentesting web, es ideal que estés en condiciones de poder rendirlas. Entonces este curso se creó siguiendo los lineamientos, estándares y metodología que te permitirán obtenerlas. Y no, tampoco vendo el váucher ni les puedo conseguir un descuento, recuerden: no tengo relación con INE.

En este curso no solo vas a prepararte para rendir estas certificaciones de nivel internacional. Vas a adquirir habilidades prácticas que te van a posicionar profesionalmente, ya sea que busques insertarte en el mundo de la ciberseguridad, cambiar de trabajo o mejorar tu perfil en una industria cada vez más exigente.

Lo que vas a aprender acá no es teoría vacía: es conocimiento que uso todos los días para ayudar a empresas reales a detectar vulnerabilidades, endurecer servidores, responder ante ataques y construir infraestructuras más seguras. Mi objetivo es simple: que termines este curso no solo certificado, sino con la confianza y la preparación necesaria para aplicar lo aprendido de forma profesional y ética. Estás dando un paso muy importante, y quiero que sepas que no estás solo. Vamos a recorrer este camino juntos, con un enfoque claro, directo, práctico y siempre apuntando a que consigas resultados reales.

Qué aprenderás en este curso

Introducción a las pruebas de seguridad de aplicaciones web

- Introducción a BSCP, eWPT, eWPTX & OSWE

- Arquitectura de aplicaciones web

- Seguridad de aplicaciones web

- Pruebas de seguridad de aplicaciones web

- Amenazas y riesgos comunes de las aplicaciones web

- Introducción a HTTP

- Solicitudes HTTP

- Respuestas HTTP

- Enumeración de métodos HTTP

- Metodología de pruebas de penetración de aplicaciones web

- OWASP TOP 10

- A01:2021-Broken Access Control

- A02:2021-Cryptographic Failures

- A03:2021-Injection

- A04:2021-Insecure Design

- A05:2021-Security Misconfiguration

- A06:2021-Vulnerable and Outdated Components

- A07:2021-Identification and Authentication Failures

- A08:2021-Software and Data Integrity Failures

- A09:2021-Security Logging and Monitoring Failures

- A10:2021-Server-Side Request Forgery

- Guía de pruebas de seguridad web de OWASP (WSTG)

- Fase de precompromiso

- Documentación y comunicación de hallazgos

Web Fingerprinting and Enumeration

- Enumeración web y la recopilación de información

- WHOIS

- Fingerprinting de sitios web con Netcraft

- Enumeración de DNS pasiva

- Revisión de metarchivos del servidor web

- Google Dorks

- Fingerprinting de tecnología de aplicaciones web

- Detección WAF

- Copiar sitios web con HTTRack

- Capturas de pantalla del sitio web con EyeWitness

- Passive Crawling & Spidering con Burp Suite & OWASP ZAP

- Web Server Fingerprinting

- DNS Zone Transfers

- Enumeración de subdominios

- Escaneo de servidores web con Nikto

- Fuerza bruta de archivos y directorios

- Reconocimiento web automatizado con OWASP Amass

- Recopilación de correo electrónico con theHarvester

- Bases de datos de contraseñas filtradas

Proxies web y recopilación de información web

- Introducción a los proxies web

- Introducción a Burp Suite

- Configuración del proxy Burp

- Panel de control y interfaz de usuario de Burp Suite

- Burp Suite Objetivo y alcance

- Passive Crawling with Burp Suite

- Burp Suite Intruder

- Enumeración de directorios con Burp Suite

- Pon a prueba tus conocimientos: Cómo atacar la autenticación básica con Intruder & Decoder

- Repetidor de Burp Suite

- Introducción a OWASP ZAP

- Panel de control y interfaz de usuario de OWASP ZAP

- Configuración del proxy OWASP ZAP

- Contexto y alcance de OWASP ZAP

- Enumeración de directorios con OWASP ZAP

- Escaneo de aplicaciones web con OWASP ZAP

- Rastreo con OWASP ZAP

- Ataque a formularios de inicio de sesión HTTP con OWASP ZAP

Ataques XSS

- Introducción a los scripts entre sitios (XSS)

- Introducción a Javascript

- Anatomía de un ataque de secuencias de comandos entre sitios

- XSS reflejado

- Explotación de vulnerabilidades XSS reflejadas en WordPress

- Plugin XSS de WP Relevanssi

- XSS almacenado

- Explotación de vulnerabilidades XSS almacenadas

- XSS basado en DOM

- Explotación de vulnerabilidades XSS basadas en DOM

- Identificación y explotación de vulnerabilidades XSS con XSSer

SQLi y Ataques de inyección

- Introducción a la inyección SQL

- Anatomía de un ataque de inyección SQL

- Tipos de vulnerabilidades de inyección SQL

- bases de datos y sistemas DBMS

- Bases de datos relacionales vs. NoSQL

- SQL

- Búsqueda de vulnerabilidades de inyección SQL

- Metodología de pruebas de inyección SQL

- Cómo encontrar vulnerabilidades de inyección SQL manualmente

- Cómo encontrar vulnerabilidades de inyección SQL con OWASP ZAP

- Explotación de vulnerabilidades de inyección SQL basadas en errores

- Explotación de vulnerabilidades de inyección SQL basadas en uniones

- Vulnerabilidades de inyección SQL basadas en valores booleanos

- Explotación de vulnerabilidades de inyección SQL basadas en valores booleanos

- Explotación de vulnerabilidades de inyección SQL basadas en el tiempo

- Inyección NoSQL

- Inyección NoSQL de MongoDB

- Fundamentos de SQLMap

- Uso avanzado de SQLMap

- GeniX CMS SQLi (CVE-2015-3933)

- SQLi a través del encabezado de agente de usuario

- Inyección SQL fuera de banda (OOB)

- Inyección SQL de segundo orden

- LDAP

- Inyección LDAP

- ORM

- XML

- Inyección XML

- XXE

Ataques comunes

- Manipulación de métodos HTTP

- Ataque a la autenticación HTTP básica

- Ataque a la autenticación HTTP Digest

- Vulnerabilidades de exposición de datos confidenciales

- Ataque a formularios de inicio de sesión con Burp Suite

- Ataque a formularios de inicio de sesión con seguridad OTP

- Inyección de comandos

- Inyección de código PHP

- RCE a través de MySQL

Shells y tema relacionado (enfoque conceptual y defensivo)

Shell en PHP

- Concepto de web shell

- Vectores de subida de archivos

- Permisos y configuración segura de PHP

- Detección en logs y firmas

- Integridad de ficheros y monitoreo

- Remediación y hardening

Shells en ASP / ASPX

- ASP.NET: vectores y configuraciones críticas

- Control de acceso y validaciones

- Detección de artefactos web

- IIS: hardening y logs

- Respuesta y recuperación

Shell en Bash (servidor)

- Shells locales y remotas

- Usuarios, permisos y sudoers

- Chroot y entornos restringidos

- Auditoría de sesiones y comandos

- Contención y remediación

Shells en otros lenguajes/entornos

- Shell en JSP / Java

- Shell en Perl / CGI

- Shells basadas en Node.js

- Shells en Python (webapps)

- Shells en Ruby / Rails

Tipos / categorías de shell (nombres cortos)

- Web shell

- Reverse shell

- Bind shell

- Limited shell / restricted shell

- Interactive shell vs non-interactive

- One-line vs persistent shell

- File-upload based shell

- Backdoor / persistence shell

Ataques a archivos y recursos

- Vulnerabilidades de carga arbitraria de archivos

- Explotación de vulnerabilidades básicas de carga de archivos

- Cómo eludir los filtros de extensión de carga de archivos

- Cómo eludir las listas negras de PHPx

- Carga de archivos de WordPress wpStoreCart

- Directory Traversal

- OpenEMR Directory Traversal

- OpenEMR Arbitrary File Read

- Local File Inclusion (LFI)

- WordPress IMDb Widget LFI

- Remote File Inclusion (RFI)

Pruebas de penetración de API

- Web Services

- Web Services Vs APIs

- Implementaciones de servicios web

- Fundamentos del lenguaje WSDL

- Pruebas de seguridad de servicios web

- Divulgación de WSDL y enumeración de métodos

- Invocación de métodos ocultos

- Pruebas de inyección SQL

- Prueba de inyección de comandos

- Permisos mal configurados

- Validación de entrada incorrecta

- Manipulación de parámetros

- Mala configuración de seguridad

Pruebas de seguridad de CMS

- Introducción a las pruebas de seguridad de CMS

- Introducción a las pruebas de seguridad de WordPress

- Enumeración de versiones de WordPress

- Enumeración de usuarios, complementos y temas de WordPress

- WordPress RCE

- Enumeración de archivos ocultos e información confidencial

- Divulgación de información confidencial del complemento Registro de auditoría de seguridad de WP

- Enumeración de WordPress con scripts Nmap NSE

- Análisis de vulnerabilidades de WordPress con WPScan

- Ataques de fuerza bruta en WordPress

- Plugin de WP: Vulnerabilidad de carga arbitraria de archivos

- Plugin de WP – Vulnerabilidad de XSS almacenado (CVE-2020-9371)

- Prueba de penetración de caja negra de WordPress

Técnicas de evasión de filtros y omisión de WAF

- Codificación, filtrado y evasión

- Introducción a la codificación

- Codificación HTML

- Codificación de URL

- Codificación Base64

- Filtrado de entrada

- Cómo eludir los filtros del lado del cliente

- Cómo eludir los filtros del lado del servidor

- Cómo evitar los filtros XSS en Chamilo LMS

- Introducción a la evasión

- Cómo eludir el proxy Squid: restricciones del navegador

Pruebas de autenticación y gestión de sesiones

- Metodología de pruebas de autenticación

- Enumeración de nombre de usuario

- Prueba de políticas de contraseñas débiles

- Portal bancario vulnerable: ataque de diccionario

- Prueba de un mecanismo de bloqueo débil: eludir el CAPTCHA

- Prueba de un mecanismo de bloqueo débil: omisión del bloqueo de cuentas

- Evitar el esquema de autenticación: manipulación de parámetros

- Gestión de sesiones e ID de sesiones

- Cookies y atributos de las cookies

- Esquema de gestión de sesiones de prueba: manipulación de cookies

- Secuestro y fijación de sesiones

- Falsificación de solicitud entre sitios (CSRF)

- CSRF Avanzado

- Autenticación basada en tokens

- Tokens web JSON (JWT)

- La vulnerabilidad del algoritmo None

- Reclamaciones expuestas

- OAuth

- Autenticación de dos factores (2FA)

- Ataque a formularios de inicio de sesión con seguridad OTP

Ataques del lado del servidor

- Arquitectura de aplicaciones web modernas

- Ataques del lado del servidor

- Falsificación de solicitud del lado del servidor (SSRF)

- Explotación básica de SSRF

- SSRF a RCE

- Deserialización insegura

- Deserialización insegura de Java

- Deserialización insegura de PHP

Reporte de Pentesting

- Introducción a los reportes de pentesting

- Reportes ejecutivos

- Reportes Tecnicos

- Registro de control, Alcance, Calendario y limitaciones

- Autorización y aspectos legales

- Metodología y estándares

- Detalles de vulnerabilidades (por hallazgo)

- Prioridad y plan de remediación

- Análisis de riesgo

- Pruebas de seguridad adicionales y hallazgos menores

- Evidencias y anexos técnicos

- Checklist técnica

- Métricas del engagement

- Lecciones aprendidas y mejoras para futuros tests

Scripts en Bash

- Entorno y shebang

- Variables y configuración

- Manejo de parámetros

- Peticiones HTTP (CLI)

- Parsing de respuestas

- Automatizar scans autorizados

- Control de concurrencia / loops

- Gestión de ficheros y logs

- Rotación y archivado de salidas

- Manejo seguro de credenciales

- Integración con herramientas CLI

- Cron jobs para auditoría periódica

- Reporte simple en texto/CSV

- Detección de patrones en logs

- Depuración y trazas

- Tests en laboratorio autorizado

Scripts en PowerShell

- Entorno y módulos

- Cmdlets para red y web

- Recolección de telemetría Windows

- Lectura/filtrado de event logs

- Inventario de configuración

- Gestión remota y sesiones seguras

- Exportar resultados a formatos ricos

- Manejo de credenciales (securestring)

- Orquestación de tareas de auditoría

- Automatización de hardening básico

- Integración con APIs de servicios Microsoft

- Logging estructurado y eventos

- Tests en entornos autorizados

Python & Scripts en Python

- Entorno virtual y librerías

- Peticiones HTTP y sesiones

- Parsing HTML/JSON/XML

- Automatización de workflows

- Concurrencia y límites de tasa

- Manejo de errores y excepciones

- Serialización y almacenamiento de datos

- Generación de informes (HTML/JSON/PDF)

- Integración con scanners y APIs

- Tests unitarios y empaquetado

- Gestión segura de secretos

- Análisis de logs y correlación

- Playbooks automatizados (auditoría)

Scripts en JavaScript / Node.js

- Entorno Node y paquetes

- Requests y fetch en servidor

- Automatización de front-end (concepto)

- Interacción con APIs REST/GraphQL

- Parsing y transformaciones de datos

- Stream de datos y eventos

- Dashboards y reportes interactivos

- Integración con herramientas de testing

- Gestión de tokens y sesiones

- Logging y monitoring

- Build y despliegue en pipelines

Plan de estudio y práctica

- Qué son las certificaciones BSCP, eWPT y eWPTX

- Objetivos de las certificaciones BSCP, eWPT y eWPTX

- Diferencias entre cada certificación (nivel, enfoque y profundidad)

- Requisitos previos de conocimiento y experiencia

- Organización del tiempo de preparación (por semanas)

- Combinar teoría, práctica y escritura de reportes

- Recursos recomendados y plataformas de práctica

- Laboratorios sugeridos (PortSwigger, INE, HackTheBox, TryHackMe)

- Seguimiento del progreso y autoevaluación

- Estrategias para cada examen (BSCP, eWPT, eWPTX)

BSCP — Burp Suite Certified Practitioner

- Introducción al examen BSCP

- Estructura y formato del examen

- Entorno del laboratorio y reglas del reto

- Metodología de resolución paso a paso

- Conceptos clave de Burp Suite

- Configuración avanzada del proxy

- Repeater, Intruder, Decoder, Comparer y Extender

- Burp Collaborator y análisis de tráfico HTTP

- Uso de Burp Scanner y validación manual

- Vulnerabilidades más comunes en el examen

- SQL Injection

- Cross-Site Scripting (XSS)

- Directory Traversal

- Access Control / Authentication bypass

- File upload & Path manipulation

- Insecure deserialization

- Técnicas prácticas

- Identificación y explotación de endpoints ocultos

- Creación de payloads personalizados

- Validación de explotación y extracción de flags

- Automatización básica con Burp Suite API

- Preparación del entorno

- Instalación y configuración de Burp Suite Pro

- Configuración de navegador y certificados SSL

- Creación de proyectos y sesiones

- Recursos de estudio

- Web Security Academy (PortSwigger Labs)

- Documentación oficial de Burp Suite

- Write-ups y laboratorios comunitarios

- Estrategias para el examen y gestión del tiempo

eWPT — eLearnSecurity Web Application Penetration Tester

- Introducción y objetivos del examen eWPT

- Fundamentos de pruebas de seguridad web

- Metodología basada en OWASP y PTES

- Módulos principales

- Reconocimiento y recolección de información

- Análisis de autenticación y sesiones

- Cross-Site Scripting (XSS)

- SQL Injection y Command Injection

- File Inclusion (LFI/RFI)

- Cross-Site Request Forgery (CSRF)

- Vulnerabilidades de lógica de negocio

- Herramientas recomendadas

- Burp Suite, OWASP ZAP, Nmap, sqlmap

- Preparación para el examen

- Laboratorios de INE

- Simulaciones prácticas

- Generación de reportes técnicos claros y detallados

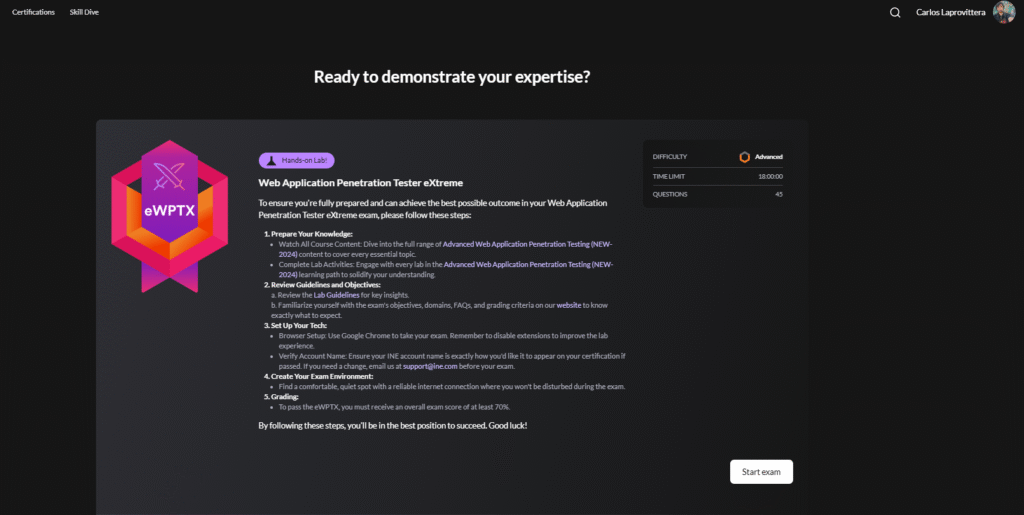

eWPTX — eLearnSecurity Web Application Penetration Tester eXtreme

- Introducción al nivel avanzado (eWPTX)

- Formato y duración del examen práctico

- Temas avanzados

- Explotación avanzada del lado del servidor

- SSRF, deserialización insegura y RCE

- Evasión de WAF y filtros de seguridad

- Ataques en entornos modernos (API, GraphQL, microservicios)

- Client-side attacks avanzados

- Bypass de controles de autenticación complejos

- Técnicas y herramientas

- Modificación de payloads y fuzzing avanzado

- Scripting y automatización personalizada (Python, Bash)

- Post-explotación en entornos web

- Preparación para el examen

- Gestión del tiempo y documentación de hallazgos

- Elaboración del reporte de pentesting

- Laboratorios y simulaciones avanzadas

- Buenas prácticas para entregar el examen final

Certificación

- Proceso de registro y requisitos técnicos

- Políticas de examen y normas de conducta

- Entrega del examen y envío de reportes

- Recepción del certificado digital y validación

- Cómo mostrar tu certificación (LinkedIn, CV, portafolio)

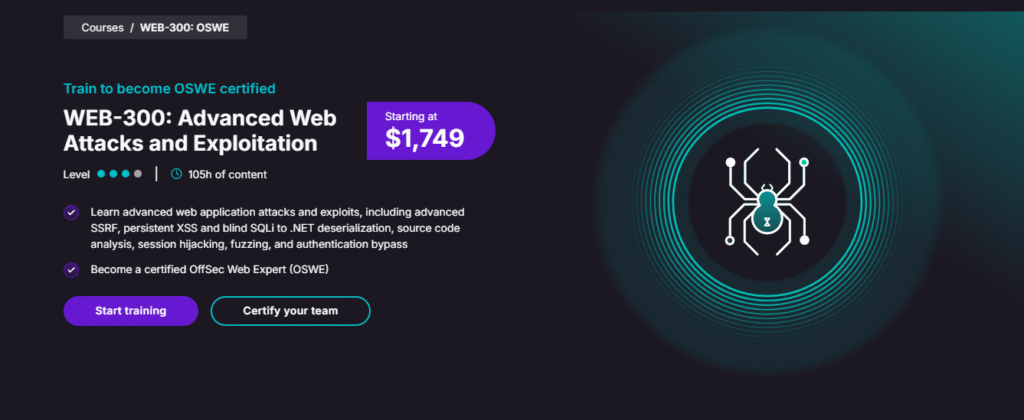

- Próximos pasos en la ruta profesional (OSWE)

BSCP, eWPT y eWPTX la triada perfecta

Ahora sí: ¡Bienvenido a nuestro fascinante viaje hacia el aprendizaje del Pentesting Wb y las certificaciones BSCP, eWPT & eWPTX, la llave maestra para explorar el emocionante campo del Pentesting web! El Pentesting web es la línea de defensa crucial contra posibles vulnerabilidades que podrían ser explotadas por actores malintencionados. Ahora, imagina tener el conocimiento y las certificaciones para liderar esa línea de defensa. Si quieres aprender todo lo necesario y de forma práctica para aprobar el examen te recomendamos iniciar por BSCP y EWPT. Veamos un poco cada una.

La combinación de las certificaciones BSCP, eWPT y eWPTX forma una triada perfecta para cualquier profesional que aspire a convertirse en un pentester web completo. Cada una representa un paso natural dentro del proceso de aprendizaje y madurez técnica en el campo del hacking ético, desde los fundamentos teóricos hasta las técnicas más avanzadas de explotación.

Esta triada funciona tan bien porque cubre todo el espectro necesario: desde los fundamentos conceptuales hasta las habilidades más sofisticadas de explotación. Proporciona una formación sólida, práctica y reconocida internacionalmente, capaz de abrir puertas tanto en el ámbito empresarial como en el del pentesting profesional. En conjunto, la BSCP, la eWPT y la eWPTX no solo forman un camino de aprendizaje coherente, sino también una identidad: la de un pentester que entiende, analiza y actúa con precisión quirúrgica frente a cualquier sistema web.

Por qué forman una triada perfecta

- Progresión estructurada: de la teoría a la práctica y luego a la explotación avanzada.

- Cobertura total: cubre fundamentos, ejecución y maestría.

- Reconocimiento internacional: eLearnSecurity y BSCP son credenciales respetadas en entornos empresariales, bancarios y de consultoría.

- Aplicabilidad inmediata: los conocimientos son 100 % aplicables en pruebas de penetración web, bug bounty, auditorías y roles de Red Team.

BSCP – Burp Suite Certified Practitioner

El Certificado de Profesional de Burp Suite (BSCP) es una certificación oficial para profesionales de la seguridad web, de los creadores de Burp Suite . Obtener el Certificado de Profesional de Burp Suite demuestra un profundo conocimiento de las vulnerabilidades de seguridad web, la mentalidad adecuada para explotarlas y, por supuesto, las habilidades de Burp Suite necesarias para ello. No hay mucho para decir acá, portswigger tiene una excelente academia online TOTALMENTE GRATUITA. Para el desarrollo de este curso me basare en parte en ella, haré contante menciones y dejares los links para sus labs.

Todo comienza con la BSCP, que establece las bases sobre las que se construye cualquier carrera en ciberseguridad. Esta certificación enseña los principios fundamentales de la seguridad de la información, los modelos de amenaza, los tipos de ataques, los conceptos de redes y los mecanismos de autenticación. En este punto el estudiante entiende el “por qué” de las vulnerabilidades y cómo se originan, antes de siquiera pensar en explotarlas. La BSCP da contexto, estructura y lenguaje común para moverse dentro del mundo de la seguridad. sienta los fundamentos que todo pentester necesita dominar. Es la base conceptual y MUY práctica para entender por qué y cómo se vulneran los sistemas.

EWPT | Web Application Penetration Tester

EWPT, o eLearnSecurity Web Application Penetration Tester, es una certificación que impulsa tu expertise en Pentesting web. Desarrollada por eLearnSecurity, líder en formación en seguridad cibernética, esta certificación te sumerge en un viaje educativo que combina teoría sólida con aplicaciones prácticas. El Pentesting web no es solo sobre «hackear» en el sentido común del término; es una disciplina ética y estratégica. Se trata de simular ataques controlados para identificar vulnerabilidades en aplicaciones web. La Certificación EWPT te equipa con las habilidades necesarias para explorar, evaluar y asegurar aplicaciones web.

Esta certificación es el punto de inflexión en el que el profesional deja de estudiar de forma pasiva para comenzar a pensar y actuar como un atacante. El enfoque está puesto en el pentesting web real: pruebas sobre OWASP Top 10, explotación de vulnerabilidades como XSS, SQLi o LFI, ataques a sesiones, problemas de autenticación y reporte técnico. El estudiante aprende a analizar aplicaciones de manera metódica, documentar sus hallazgos y presentar resultados profesionales. Es el paso donde se comienza a trabajar como un verdadero pentester.

EWPT lo tiene todo por eso en este curso de aprendizaje de Pruebas de Penetración de Aplicaciones Web lo usaremos como cabecera para iniciar un recorrido completo y estructurado, diseñado para dotar a aspirantes a pentester, profesionales de seguridad de aplicaciones web, cazadores de recompensas de errores y desarrolladores web de las habilidades y los conocimientos esenciales necesarios para planificar y realizar una prueba de penetración de aplicaciones web exhaustiva y profesional, y para identificar, explotar y mitigar eficazmente las vulnerabilidades en las aplicaciones web modernas. Este curso incluye el programa completo de eWPT y te proporciona todas las habilidades avanzadas necesarias para realizar una prueba de penetración exhaustiva y profesional en aplicaciones web modernas, además de prepararte para el examen y la certificación eWPTv2.

¿Por Qué EWPT?

Enfoque Práctico: La certificación EWPT va más allá de la teoría. Te enfrentarás a situaciones del mundo real, perfeccionando tu capacidad para detectar y mitigar vulnerabilidades en aplicaciones web.

Reconocimiento Global: EWPT es reconocida internacionalmente, brindándote credibilidad y apertura de puertas en un mercado laboral competitivo.

Metodología Efectiva: Aprenderás las metodologías más efectivas de Pentesting web, garantizando que estás al tanto de las últimas tendencias y enfoques.

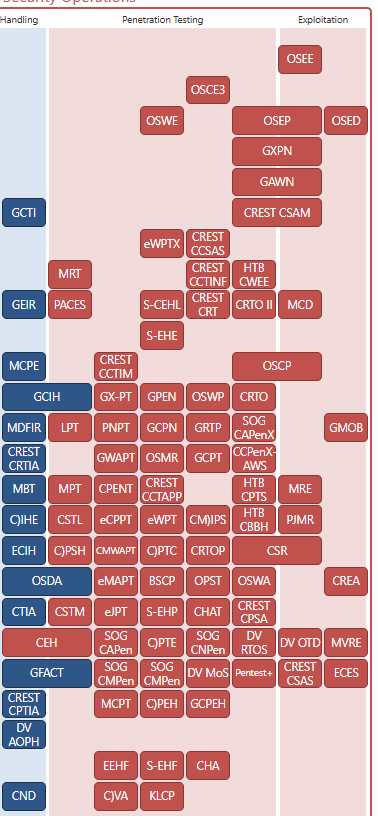

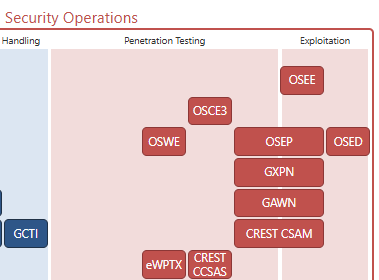

Como se puede ver en la imagen eWPT (incluso BSCP) son mas dedicadas y están por encima en complejidad y profundidad que la sobrevalorada CEH. Obviamente CEH es más generalista, teórica y básica. eWPT lleva al profesional al siguiente nivel, aplicando técnicas ofensivas sobre entornos web reales.

- Enfoque práctico y orientado a OWASP Top 10.

- Explotación de inyecciones SQL, XSS, CSRF, LFI/RFI, sesión y autenticación.

- Redacción de reportes técnicos con evidencia.

Es el nivel operativo, donde el estudiante deja de solo comprender y pasa a explotar vulnerabilidades con precisión profesional.

¿Cómo Obtener la Certificación EWPT?

Preparación Rigurosa: Sumérgete en el temario detallado, que incluye aspectos clave del Pentesting web, desde la identificación de vulnerabilidades hasta la redacción de informes efectivos. Este curso ya abarca todos los temas (Sin embargo algunas entidades exigen que te suscribas a una capacitación + váucher + realizar X cantidad de labs). Yo mismo realice todos los cursos de RED y Blue team de INE y son muy buenos (Ten en cuenta que están en inglés y los subtítulos son bastantes deficientes)

Laboratorio Práctico: EWPT te lleva más allá de la teoría, proporcionándote un laboratorio virtual donde puedes aplicar directamente tus conocimientos. La práctica constante es la clave para el dominio. Puedes realizarlos desde su plataforma o por medios alternativos, te dejare enlaces a recursos.

Examen Desafiante: Una vez preparado, enfrenta el examen que evalúa tus habilidades y conocimientos adquiridos. Obtener la certificación EWPT es un testimonio de tu experiencia y competencia.

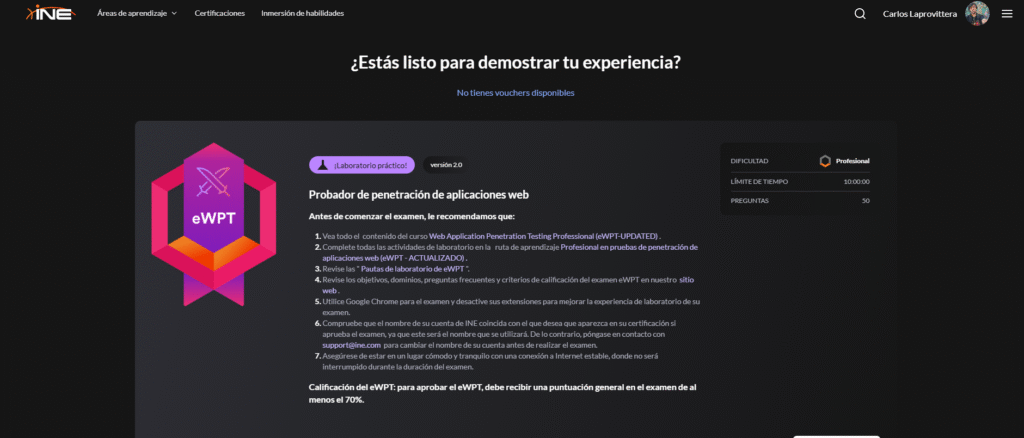

El examen de EWPT

El curso está bien estructurado y organizado de manera que un novato pueda aprender sobre seguridad de aplicaciones web. Si realizas todas las prácticas de laboratorio, podrás conocer la mayoría de las amenazas comunes a la seguridad de las aplicaciones web y sus técnicas de explotación.

eWPTX | Web Application Penetration Tester eXtreme

Esta ruta de aprendizaje lo prepara para la Certificación eXtreme de Probador de Penetración de Aplicaciones Web. Emprende la ruta de aprendizaje de Pruebas de Penetración de Aplicaciones Web Avanzadas, diseñada para profesionales que buscan dominar técnicas de vanguardia en pruebas de seguridad web.

Comenzarás con habilidades esenciales de reconocimiento, mapeo y automatización, seguidas de una rigurosa capacitación en autenticación y pruebas de gestión de sesiones. Profundiza en ataques de inyección avanzados y pruebas de penetración de API, explora sofisticados métodos de evasión de filtros y omisión de WAF, y adquiere experiencia en estrategias de ataque del lado del servidor.

Ruta completa de aprendizaje avanzado

Esta completa ruta de aprendizaje proporciona las habilidades avanzadas necesarias para evaluar y proteger eficazmente las aplicaciones web modernas contra las amenazas en constante evolución. La eWPTX (eLearnSecurity Web Pentest eXtreme) consolida el perfil del pentester web experto.

- Explotaciones avanzadas, bypass de WAF, evasión de filtros, chaining de vulnerabilidades.

- Pentesting en APIs, entornos cloud, autenticaciones complejas y entornos con mitigaciones activas.

- Análisis profundo de código, lógica de negocio y explotación post-auth.

Es el nivel élite, donde se demuestra dominio técnico y pensamiento ofensivo real.

Esta no es una certificación menor solo superada por OSWE en su clase, existen pocas más por encima de esta (casi se resume a la OSCE3 y OSEE). Por supuesto abarcaremos todo el temario en este curso. La eWPTX (eLearnSecurity Web Pentest eXtreme) lleva todo lo aprendido a un nivel superior.

Es la etapa donde se dominan las técnicas avanzadas de evasión, explotación post-autenticación, bypass de WAF, chaining de vulnerabilidades y auditorías en entornos complejos, como APIs o aplicaciones en la nube. Aquí el pentester aprende a pensar de forma creativa y ofensiva, superando las barreras técnicas que separan a un tester intermedio de un profesional de élite.

Al igual que el caso anterior este curso te prepara para poder rendir esta certificación.

La combinación BSCP + eWPT + eWPTX convierte a un entusiasta de la ciberseguridad en un pentester web profesional completo, capaz de comprender, analizar y explotar sistemas de forma ética y metódica. Es el camino ideal para quien busca credibilidad, profundidad técnica y proyección internacional dentro del mundo del hacking ético.

OSWE – Advanced Web Attacks and Exploitation

Eventualmente este curso incluirá OSWE (mi siguiente certificación a obtener en red team para completar la OSCE3), en el momento de escribir estas líneas aun no poseo esa certificación y sinceramente quiero hablar desde la experiencia tras obtenerla que desde la opinologia pura. Según la página oficial:

WEB-300 (Ataques Web Avanzados y Explotación) proporciona a miembros experimentados de equipos ofensivos un análisis exhaustivo de diversas vulnerabilidades y sus técnicas de explotación en aplicaciones web. Basado en los programas PEN-200 y WEB-200, este programa profundizará en las metodologías y técnicas utilizadas para analizar las aplicaciones web objetivo. Esto proporcionará a los alumnos una comprensión completa de las fallas subyacentes que se explotarán. WEB-300 cubre una amplia gama de habilidades y técnicas avanzadas de explotación web, que incluyen:

- Análisis y explotación de vulnerabilidad de ejecución remota de código (RCE) de deserialización

- Dominar metodologías avanzadas de seguridad web como fuzzing, análisis estático y dinámico y revisión manual de código.

- Practicar técnicas de secuestro de sesiones para obtener acceso no autorizado a datos y funcionalidades confidenciales, incluida la explotación de una vulnerabilidad RCE en la aplicación Dolibarr.

- WEB-300 está organizado en 17 módulos detallados, cada uno centrado en diferentes temas. Muchos módulos incluyen videos complementarios y actividades prácticas para reforzar el aprendizaje. Además, se ofrecen 20 laboratorios de desafío para evaluar la comprensión de los alumnos y prepararlos para el examen de certificación.

WEB-300 está diseñado para evaluar a probadores de penetración y profesionales de seguridad con experiencia que buscan dominar técnicas avanzadas de ataques y explotación de aplicaciones web. Se espera que los alumnos no solo estén familiarizados con tecnologías web básicas y lenguajes de scripting, como JavaScript, PHP, Java y C#, sino que también tengan un alto nivel de experiencia en las técnicas ofensivas que se enseñan en PEN-200 .

Guía de estudio para las certificaciones:

1. Evalúa tus Conocimientos Previos:

- Asegúrate de tener conocimientos sólidos en seguridad web y pentesting.

- Revisa los requisitos de la certificación para entender qué se espera de ti.

- Familiarízate con las tecnologías, herramientas y metodologías asociadas.

2. Herramientas Esenciales:

- Domina el uso de herramientas esenciales como Burp Suite, OWASP Zap y otras.

- Practica con estas herramientas en diferentes contextos de seguridad web.

3. Realiza un Curso de Preparación:

- Considera finalizar este curso.

- Aprovecha los recursos de laboratorio virtual proporcionados en los cursos.

- Utiliza recursos de estudio, como libros, tutoriales y documentación relacionada con seguridad web.

- Sigue el curso y haz todos tus laboratorios

4. Practica en Entornos Virtuales:

- Utiliza laboratorios virtuales para poner en práctica tus habilidades.

- Enfrenta desafíos prácticos que simulen situaciones del mundo real.

5. Estudia la Metodología OWASP:

- Familiarízate con la metodología de la Fundación OWASP.

- Comprende cómo aplicarla en situaciones de evaluación de seguridad web.

6. Participa en Comunidades y Foros:

- Únete a comunidades de seguridad y pentesting en línea.

- Participa en foros para compartir experiencias y obtener consejos de otros profesionales.

7. Realiza Retos y CTF:

- Participa en retos y Capture The Flag (CTF) relacionados con seguridad web.

- Mejora tus habilidades al resolver problemas y enfrentar escenarios prácticos.

8. Preparación Ética y Responsable:

- Asegúrate de que tu preparación y práctica sean éticas y legales.

- Respeta la privacidad y la propiedad de los sistemas que estás evaluando.

9. Mantente Actualizado:

- Sigue las noticias y actualizaciones en seguridad web.

- Asegúrate de conocer las últimas tendencias y amenazas.

10. Revisa Recursos Gratuitos en Español:

- Busca recursos gratuitos en español relacionados con seguridad web.

- Explora blogs, tutoriales y videos para complementar tu preparación.

Nos vemos en el siguiete capítulo

Llegar al final de este camino no es poca cosa. Hoy acabas de iniciar y completar el primer capítulo de un camino que te llevará a dominar el hacking web desde sus fundamentos hasta las técnicas más avanzadas. Cada aprendas cada día será una pieza clave en los próximos niveles, donde profundizaremos en explotación, análisis y defensa de aplicaciones reales.

Te deseo el mayor de los éxitos en este viaje. La constancia y la práctica son tus mejores aliados: dedica tiempo a experimentar, cuestionar y probar todo lo que aprendas. Recuerda que el verdadero hacker no memoriza, entiende, explora y crea.

Nos vemos en el próximo capítulo, donde continuaremos desentrañando los secretos del hacking web profesional.

¡Éxitos y sigue adelante, futuro pentester!

ecelente quieroncertificarme en ejpt

gracias por el aporte

Hola, me gustaría mucho poder hacer este curso

Excelente contenido gracias

Gran material muchas gracias

Excelente contenido.

Excelente, más info del curso

Link para acceder al curso

Cómo puedo acceder al curso?

Gracias

Quiero llevar el curso de pentesting

Hola he visto publicado en Linkedin el curso gratuito que mencionas, pero no veo enlace al curso ni opción para entrar en el.

¿Como se realiza el curso?

Qué días son

Que bien se ve el diseño del curso

Gracias por la oportunidad

Me interesa los cursos gratuito gracias

¡Qué currazo!

Muchas gracias por el aporte 🙂

Deseo aprender

Me interesa mucho el curso, es la oportunidad perfecta para prepararme para las certificaciones que tanto me han pedido para trabajar

Gracias

Gostaria muito de participar desse curso, conhecimento seria muito importante para minha carreira profissional.

Gostaria de fazer o curso

Quisiera saber como ingresar al curso

Estudiando con este curso

Quiero entrar en el curso y poder obtener las certificaciones y poder encontar una oportunidad de trabajo.

Gostaria do acesso

Cómo se obtiene este curso

Me interesa el curso como me inscribo? Gracias

Gracias

Empezamos vamos a ver como nos va.

Empezamos vamos a ver como nos va. Hay mucho contenido espero entenderlo

Me interesa hacer el curso.

¡Excelente iniciativa! Ofrecer un curso gratuito de pentesting web profesional es una gran oportunidad para quienes queremos adentrarnos en el mundo de la ciberseguridad. La calidad del contenido y la orientación práctica hacen una gran diferencia. ¡Gracias por compartir este recurso y fomentar el aprendizaje en una área tan demandada!

Quero participar do curso.

Muchas gracias Carlos

A como está el curso ?

Gracias por compartir este curso gratuito de Pentesting Web! Estoy muy interesado en aprender más sobre seguridad informática y pruebas de penetración. Excelente iniciativa.

Me interesa seguir aprendiendo, estoy muy interesado!!!!

s

Quiero aprender más en pentest web, y me interesa a futuro poder tener esas certificaciones.

Me interesa inscribirme en el curso

quiero especializarme en ciberseguridad y aprender

quiero aprender pentesting web

Me interesa hacer el curso.

Saludos

Genial muchas gracias. El curso se lo ce muy completo. Espero poder cursarlo. Mil gracias

Cuánto sale el curso? Cómo me inscribo?

Gracias por la oportudad

Muy completo, quiero pasar el curso.

Muchas gracias por compartir tus conocimientos!

Me interesa inscribirme en el curso

Me interesa hacer el curso.

Muy buen aporte mi rol es arquitecto de vulnerabilidades, me gustaría ser parte de este curso , el índice y contenido se ve de lujo

Saludos, Gracias por el curso muy buen temario.

Me interesa inscribirme en el curso

Link para el curso ??

Deseando empezar

Buen aporte, como participo?

Me interesa, muchas gracias de que podamos compartir tu conocimiento en este mundo de la ciberseguridad

Hola Carlos, antes que nada agradezco tu iniciativa de compartir tu conocimiento con colegas y aprendices de la seguridad, de igual forma te comento que estoy interesado en el curso, ¿Como puedo acceder a el?

El curso se muy interesante.

Excelente la lectura sobre el matarial del curso, que de hecho se ve muy completo, quisiera participara en el , como seria la dinamica amigo, necesitamos mucha gente como tu que compartir su conocimiento !!!

Ansioso por comenzar!

deseo continuar mis estudios y conseguir madurez en el campo laboralmy academico.

Excelente aporte

Me interesa el curso

Excelente temario estoy interesado en tomar el curso

Me gustaría inscribirme en el curso