El Instituto Nacional de Estándares y Tecnología (NIST) es una organización pública estadounidense dedicada a generar conocimiento, desarrollar recursos y organizar programas de capacitación en múltiples áreas. las pautas y los marcos del NIST se han convertido en estándares globales para la seguridad del software y el hardware que usamos todos los días. el papel del NIST como generador de conocimiento es de gran ayuda para las organizaciones y los analistas de ciberseguridad.

¿Qué son las pautas del NIST?

Las pautas del NIST proporcionan un conjunto de mejores prácticas en muchas áreas de ciberseguridad. De la gestión de riesgos al sistema de gobierno de la ciberseguridad. Desde el pentesting hasta la gestión de incidencias. La literatura producida por NIST en el campo de la ciberseguridad es amplia. Se compone de cientos de documentos. Todo el conocimiento acumulado en la recopilación de mejores prácticas ha llevado a que las directrices y marcos del NIST sean reconocidos como un estándar global, no solo en Estados Unidos.

Si bien estas publicaciones de referencia no ahondan en temas técnicos sumamente específicos como lo hacen, por ejemplo, las guías OWASP , son fundamentales como apoyo metodológico. Además, debido a que se producen y publican con regularidad, amplían y actualizan constantemente la base de conocimientos del NIST.

Estos documentos ofrecen una visión global de múltiples áreas de la ciberseguridad, proponiendo metodologías basadas en las mejores prácticas. Estipulan, por ejemplo, qué fases se deben llevar a cabo al realizar una prueba de penetración. Y establecen recomendaciones genéricas que aseguran que el procedimiento se realiza de forma óptima. Como, por ejemplo, llevar un historial de los comandos que se han ejecutado, para asegurar que el proceso pueda ser rastreado ante cualquier incidencia que se produzca durante su ejecución.

NIST 800-115: Guía técnica para pruebas y evaluación de la seguridad de la información

La primera de las directrices del NIST ofrece una base metodológica para diseñar e implementar servicios de pruebas de penetración o pentesting avanzados . Aunque no entra en aspectos técnicos y se queda en un nivel más general, esta guía es imprescindible. Ya que establece las fases de estas metodologías y hace un amplio repaso a las características de las diferentes técnicas que pueden utilizarse para evaluar la seguridad de la información.

Funciona así como una guía en el proceso, sobre la cual desarrollar y planificar metodologías específicas que se ajusten a los sistemas a estudiar ya los objetivos establecidos. El documento analiza las diversas técnicas a realizar, así como las fases de una evaluación de la seguridad.

Técnicas de revisión: Estas técnicas son pasivas y consisten en una revisión sistematizada de sistemas, aplicaciones, redes y procedimientos para detectar vulnerabilidades de seguridad. También son esenciales para recopilar información para el desarrollo de técnicas proactivas como las pruebas de penetración avanzadas. Por su propia naturaleza, representan un riesgo mínimo para los sistemas y redes que se analizan. Entre las diversas técnicas de revisión, la guía del NIST destaca:

- Revisión de la documentación. Su objetivo es evaluar los detalles técnicos de las políticas y procedimientos mediante el análisis de la documentación disponible.

- Revisión de registro. Permite evaluar que los controles de seguridad implementados registran la información de manera adecuada y detallada de acuerdo a las políticas establecidas.

- Revisión del conjunto de reglas. Mediante esta técnica se analizan las deficiencias en los controles de seguridad, analizando principalmente reglas de control de acceso y firmas, en dispositivos de red y sistemas IDS/IPS respectivamente.

- Revisión de la configuración del sistema. Se evalúa la correcta configuración de las medidas de seguridad en los sistemas (hardening) siguiendo las políticas establecidas.

- Escaneo en red. Monitorea el tráfico de red en el segmento local para obtener información. También sirve para verificar el cifrado de las comunicaciones.

- Comprobación de integridad de archivos. Se utiliza para detectar posibles manipulaciones de archivos importantes e identificar archivos no deseados, que pueden ser herramientas de los atacantes. Este tipo de característica la ofrecen las soluciones HIDS (Sistemas de detección de intrusos basados en host).

Técnicas de identificación y análisis de objetivos: Con estas técnicas, los analistas de ciberseguridad identifican los dispositivos activos y sus puertos y servicios asociados y los analizan en busca de vulnerabilidades. La información recopilada se utilizará para planificar e implementar técnicas que validen la vulnerabilidad del objetivo, como servicios de pentesting o pruebas de penetración avanzadas. La guía NIST destaca cuatro técnicas de identificación y análisis de objetivos:

- Deteccion de redes. Se utiliza para identificar dispositivos en la red, determinar patrones de comunicación entre dispositivos y proporcionar información sobre la arquitectura de la red. Identificación de puertos de red, servicios y detalles del servicio.

- Escaneo de vulnerabilidades. Incluye diferentes técnicas para el análisis de vulnerabilidades en sistemas y servicios mediante el uso de herramientas tanto automatizadas como manuales.

- Escaneo inalámbrico. Esta técnica identifica dispositivos inalámbricos no autorizados y detecta señales inalámbricas fuera del perímetro de la organización. Además, posibles puertas traseras que pueden ser explotadas por actores malintencionados.

Técnicas de validación de vulnerabilidades de destino: La guía del NIST establece que estas técnicas utilizan la información generada en la identificación y análisis del objetivo para explorar en profundidad la existencia de vulnerabilidades. Estas técnicas permiten demostrar que la vulnerabilidad existe y qué ocurre cuando se explota. Por lo tanto, estas técnicas tienen un mayor impacto potencial en el sistema o red en la que se trabaja que las técnicas anteriores. Dentro de estas técnicas, NIST incluye descifrado de contraseñas y técnicas de ingeniería social como phishing y pruebas de penetración.

Pruebas de penetración: Mientras que los dos primeros se tratan de manera sucinta en la guía, las pruebas de penetración se detallan con mayor profundidad a nivel metodológico. Así, por un lado, establece las fases para el desarrollo y ejecución de este tipo de pruebas:

- Planificación. Se establecen los protocolos de actuación, se fijan los objetivos y se crean las condiciones técnicas pertinentes para el éxito de la prueba.

- Descubrimiento. En esta fase, las técnicas comentadas anteriormente son de gran ayuda. Ya que consiste en recopilar toda la información sobre el sistema o red de destino, para descubrir vulnerabilidades a partir de los datos recopilados.

- Ejecución. Esta es la fase clave del proceso. Dentro de esta fase se ejecutan las siguientes acciones de ataque:

- Ganando acceso. Incluye la explotación de vulnerabilidades para acceder a los sistemas.

- Escalar privilegios. Se analizan tanto los privilegios de acceso obtenidos en sistemas comprometidos como las vías para obtener acceso privilegiado como administrador.

- Movimientos laterales. Se inicia otro proceso de descubrimiento para identificar mecanismos y explotar vulnerabilidades para obtener acceso a sistemas adicionales en la infraestructura.

- Instalación de herramientas adicionales. Incluye tareas posteriores a la explotación como herramientas para obtener información o mantener la persistencia.

Comunicación y reporte: Esta fase es transversal y se da en paralelo a las demás ya que es fundamental documentar todo el proceso, e informar sobre el avance de las pruebas durante la ejecución. Al final del proceso, se genera un informe que describe las vulnerabilidades identificadas, el procedimiento de explotación, así como el nivel de riesgo asociado y las medidas de mitigación y/o remediación propuestas. Las siguientes son las vulnerabilidades más comunes explotadas como parte de una prueba de penetración según la publicación NIST 800-115 :

- Configuraciones incorrectas.

- Defectos del núcleo.

- Desbordamiento de búfer.

- Validación de entrada insuficiente.

- Enlaces simbólicos.

- Ataques al descriptor de archivo

- Condiciones de carrera

- Permisos de archivo y directorio incorrectos.

Evaluación de seguridad: La guía NIST dedica dos secciones a las evaluaciones de seguridad de la información. El primero se centra en la planificación y el segundo en la ejecución. Esta compleja actividad debe tener en cuenta las características de la organización, la cantidad de sistemas y sus especificaciones, y las técnicas a utilizar para realizar el análisis de ciberseguridad. Desde el punto de vista de la planificación, el documento establece como prioridad:

- Desarrollar una política de evaluación de la seguridad.

- Priorizar y programar las evaluaciones a realizar.

- Seleccionar y personalizar técnicas de testing, ajustándolas a las características de la organización y los objetivos marcados.

- Determinar los aspectos logísticos de la evaluación.

- Desarrollar el plan de evaluación.

- Tener en cuenta los aspectos legales.

La ejecución de la evaluación de la seguridad se basa en cuatro fases, tal como se define en las directrices del NIST :

- Coordinación

- Evaluación

- Análisis

Gestión de datos: recogida, almacenamiento, transmisión y destrucción.

NIST 800-94: Guía para la prevención y detección de intrusiones en los sistemas

La segunda de las directrices del NIST se centra en los sistemas de detección y prevención de intrusos (IDS/IPS), software que automatiza el proceso de detección de intrusos.

Los cuatro IDS/IPS principales: A lo largo de la Guía, NIST establece una serie de recomendaciones para diseñar, implementar, configurar, asegurar, monitorear y mantener cuatro tipos de sistemas IDS/IPS:

- Basado en red (NIDS/NIPS). Supervisa el tráfico de la red en busca de segmentos o dispositivos específicos y analiza la actividad de la red y los protocolos de aplicación para identificar actividades sospechosas.

- Análisis inalámbrico (WIDS/WIPS). Este tipo de sistema monitorea y analiza el tráfico de redes inalámbricas para detectar actividades sospechosas que involucren protocolos de redes inalámbricas.

- Análisis de Comportamiento de Redes (NBA). Examina el tráfico de la red para detectar amenazas que generan flujos de tráfico inusuales, como formas de malware e infracciones de políticas.

- Basado en host (HIDS/HIPS). Este sistema monitorea las características de un solo host, así como los eventos que ocurren en ese host, para identificar actividades sospechosas.

La guía proporciona una introducción a los conceptos básicos de detección y prevención de intrusiones. También proporciona una descripción general de los componentes típicos de estas tecnologías, metodologías generales de detección de intrusos y recomendaciones para la implementación y operación. Posteriormente, se centra en un análisis detallado de cada una de las tecnologías IDS/IPS mencionadas anteriormente. Se da una descripción general del sistema, seguida de un análisis:

- Componentes y arquitectura.

- Capacidades de seguridad.

- Administración.

De esta forma, se ofrece a las organizaciones apoyo metodológico a la hora de diseñar e implementar tecnologías IDS/IPS seguras que ayuden a detectar posibles intrusiones.

Integración de tecnologías IDS/IPS: Estos cuatro tipos principales de IDS/IPS se diferencian entre sí en cuanto al tipo de intrusiones que pueden detectar, el nivel de precisión de detección y la capacidad de realizar análisis en profundidad sin afectar el rendimiento de los sistemas que protegen. Por esta razón, NIST recomienda que las organizaciones utilicen varios tipos de tecnologías IDS/IPS al mismo tiempo, logrando así una detección y prevención más completa de ataques maliciosos. Para ello, compara los cuatro principales sistemas IDS/IPS y establece una serie de recomendaciones para combinarlos.

La guía advierte que en la mayoría de los entornos se necesita una combinación de IDS/IPS basados en host y en red. Los sistemas de análisis inalámbricos también pueden ser críticos si la organización considera que sus redes inalámbricas necesitan ser monitoreadas. Mientras que la tecnología NBA es extremadamente útil si se desean capacidades de seguridad adicionales contra, por ejemplo, ataques de malware.

La integración entre varios tipos de tecnologías IDS/IPS puede ser directa o indirecta. El primero facilita que los sistemas compartan datos y, por lo tanto, puede acelerar el proceso de análisis de la información y ayudar a la organización a priorizar las amenazas que debe abordar. Esto es común cuando la organización usa sistemas IDS/IPS de un solo proveedor. El segundo se realiza con software de gestión de eventos e información de seguridad (SIEM).

Este software permite correlacionar eventos registrados por diferentes tecnologías, ayudando a los usuarios a verificar alertas IDS/IPS. Más allá de las cuatro tecnologías principales de IDS/IPS, otros sistemas las complementan, como herramientas de análisis forense de redes, tecnologías antimalware o firewalls. Aunque las distintas publicaciones del NIST aún no incluyen sistemas EDR/xEDR en ninguna de sus publicaciones, terminarán siendo considerados como sistemas de defensa adicionales.

NIST 800-61: Guía de gestión de incidentes de ciberseguridad

La gestión de incidentes es un tema crítico en la ciberseguridad . No es suficiente realizar pruebas de penetración para detectar problemas de manera preventiva o contar con sistemas automatizados de detección y prevención de intrusiones. Además, en caso de incidencia, la organización debe disponer de las herramientas necesarias para gestionarla con éxito. Con este fin, el NIST proporciona esta guía a los equipos de respuesta a incidentes de ciberseguridad , administradores de sistemas, equipos de seguridad, CISO, CIO y otros profesionales relacionados, estructurada en torno a tres temas centrales: planes de respuesta, gestión de incidentes y coordinación.

Planes de respuesta: En este sentido, las pautas del NIST abordan cómo deberían ser las políticas y los planes de respuesta a incidentes. Así como la estructura, personal y servicios de los equipos de respuesta de las organizaciones. Sus recomendaciones en este ámbito son:

- Establezca un plan formal de respuesta a incidentes para poder responder de manera rápida y efectiva cuando se violan las defensas cibernéticas.

- Diseñe una política de respuesta a incidentes que defina qué eventos se consideran incidentes y cuáles son los roles y responsabilidades de cada equipo e individuo.

- Desarrolle un plan de respuesta que tenga una hoja de ruta clara para una implementación exitosa. Debe incluir objetivos y métricas a evaluar.

- Desarrollar procedimientos de respuesta a incidentes, con pasos detallados y que cubran toda la fase del proceso.

- Políticas y planes de respuesta a incidentes y estructura, personal y servicios del equipo de respuesta.

- Estipular procedimientos de intercambio de información relacionada con incidentes. De los medios a las autoridades.

- A la hora de establecer el modelo de equipo de respuesta se deben tener en cuenta todas las ventajas y desventajas, así como los recursos y necesidades de la organización.

- Es fundamental seleccionar a los profesionales de estos equipos evaluando sus habilidades, conocimientos técnicos, habilidades comunicativas y de pensamiento crítico. Capacitarlos también es fundamental.

- Identifique otros grupos dentro de la organización que deberían participar en la gestión de incidentes. Por ejemplo, un equipo de apoyo legal o personal de gestión.

- Determine el catálogo de servicios que el equipo debe proporcionar más allá de la respuesta a incidentes. Como el monitoreo de los sistemas de detección de intrusos discutidos en el capítulo anterior. O la formación de todo el personal en materia de ciberseguridad.

Administracion de incidentes: La guía NIST establece las cuatro fases principales en la gestión de incidentes: preparación; detección y análisis; contención, erradicación y recuperación; y actividad posterior al incidente. Todos estos están fuertemente interrelacionados y la progresión no es meramente lineal, sino circular. Dado que el análisis posterior al incidente es clave para fortalecer la preparación. Los pasos básicos para gestionar y optimizar la detección de incidentes son esenciales en este camino. En cuanto a las recomendaciones realizadas por el instituto, podemos destacar las siguientes:

- Disponer de herramientas y software útiles para la gestión de incidencias.

- Evaluar recurrentemente los riesgos para prevenirlos.

- Identificar signos de incidentes mediante el uso de diversos sistemas de seguridad.

- Establecer mecanismos para que los actores externos reporten incidentes a la organización.

- Imponer un nivel básico de auditoría de todos los sistemas . Reforzándolo en sistemas críticos.

- Perfilado de redes y sistemas, facilita la detección de cambios en patrones e incidencias.

- Conocer los comportamientos normales de las redes, sistemas y aplicaciones, para poder detectar fácilmente cualquier otro tipo de comportamiento anómalo.

- Cree una política para registrar información de incidentes. Comience a registrar todos los datos tan pronto como sospeche que se ha producido un incidente. Y resguardarlos, ya que incluyen información sensible sobre vulnerabilidades, fallas de seguridad y usuarios.

- Correlacione eventos usando varias fuentes para obtener la mayor cantidad de información posible. En este sentido, es importante mantener sincronizada la hora de los hosts.

- Emplear una base de conocimiento confiable y consistente de información.

- Establecer un mecanismo para priorizar la gestión de incidentes, basado en factores clave como el impacto en la operación de la organización o la probabilidad de recuperación.

- Establezca estrategias de contención de incidentes de forma rápida y eficaz.

Coordinación e intercambio de información: La guía del NIST se enfoca en cómo los diferentes equipos dentro de una organización se coordinan para brindar una respuesta coordinada a un incidente. También se centra en las técnicas utilizadas para compartir datos de incidentes. Entre sus recomendaciones podemos destacar:

- Planifique previamente la coordinación de incidentes con actores externos, como otros equipos de respuesta a incidentes, autoridades o proveedores de servicios. De esta forma, cada actor conocerá su papel y la comunicación será mucho más eficiente.

- Contar con la asesoría permanente del equipo legal, para asegurar que todas las acciones de coordinación se ejecuten en cumplimiento del marco normativo.

- Intercambiar información sobre incidentes a lo largo de su ciclo de vida. Desde la preparación hasta la actividad posterior al incidente.

- Automatizar el intercambio de información, en la medida de lo posible, para hacerlo más eficiente y menos intensivo en recursos.

- Analice con precisión las ventajas y desventajas de compartir información sensible con otros actores.

- Compartir la mayor cantidad de información posible con otras organizaciones, siempre teniendo en cuenta los intereses de la organización y razones de seguridad.

Directrices NIST, aseguramiento metodológico y regulatorio: Como hemos señalado a lo largo de este capítulo, las directrices del NIST son documentos generalistas que proporcionan una base metodológica sobre la que diseñar, planificar e implementar diversas estrategias o actuaciones en el ámbito de la ciberseguridad. A diferencia de otras guías, su contenido es genérico y por tanto no se puede aplicar directamente a un sistema o aplicación concreta. Más bien, sus recomendaciones, fases y conceptualizaciones sirven para proporcionar a los profesionales un procedimiento estandarizado al cual adherirse.

En este sentido, utilizar las directrices del NIST funciona como garantía de las acciones que se ejecutan, convirtiéndose en un requisito a nivel metodológico. Además, en lo que a normativas se refiere, muchas de ellas establecen como requisito que prácticas como los servicios de pentesting estén avalados por una metodología específica como la que ofrecen las directrices del NIST .

El cumplimiento de las diversas metodologías NIST por parte de los proveedores de servicios de ciberseguridad mejora la cobertura y facilita el cumplimiento normativo de las organizaciones e instituciones que contratan servicios de ciberseguridad . De esta manera, la gran cantidad de documentación generada por NIST sirve para establecer una base metodológica estándar que es reconocida y utilizada en todo el mundo. Una verdadera guía en la prevención, detección y remediación de vulnerabilidades.

Marco de ciberseguridad del NIST: una brújula para navegar en el océano de riesgos cibernéticos

A lo largo de nuestra vida, tenemos la suerte de contar con diferentes mentores, que nos guían por los inescrutables caminos del destino. Padres, abuelos, profesores, jefes, amigos… Todos ellos nos aportan sabiduría y conocimiento y nos ayudan a construir nuestra forma de ver el mundo. En el ámbito de la seguridad cibernética, proyectos como el marco de seguridad cibernética del NIST también sirven como brújulas para guiar a las organizaciones en el océano complejo y en constante cambio de los riesgos cibernéticos.

Con esta herramienta, el Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST) proporciona a las empresas e instituciones una base sobre la que empezar a trabajar en ciberseguridad. En esencia, el marco de ciberseguridad del NIST es un conjunto de mejores prácticas que las organizaciones pueden utilizar para verificar el nivel de riesgo al que están expuestos sus sistemas en todas las etapas de su ciclo de vida. Y, por tanto, implantar programas de seguridad que la minimicen. Este marco se compone de tres elementos básicos:

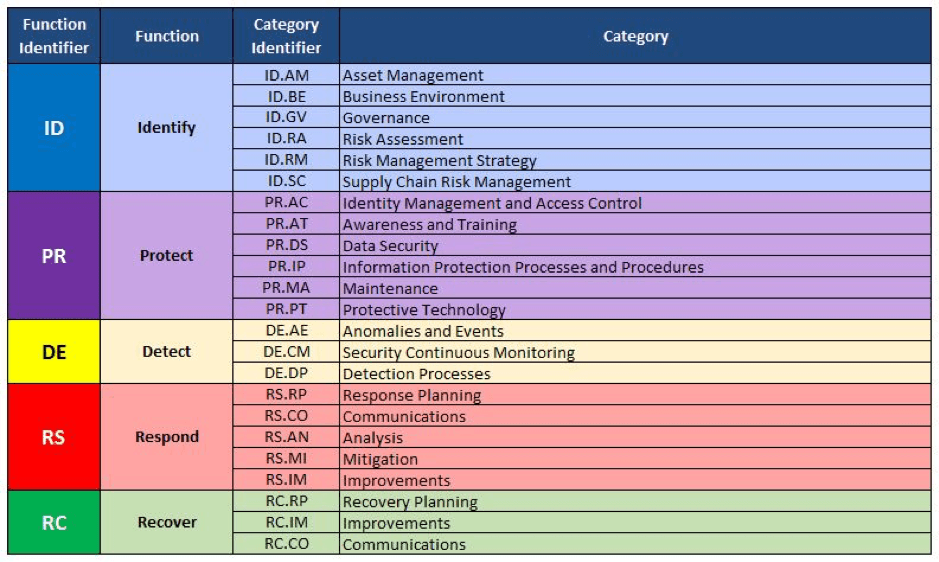

- El núcleo del marco de ciberseguridad. Consta, a su vez, de cinco funciones, 23 categorías y 108 subcategorías.

- Niveles de implementación.

- Perfiles.

Pero el marco de ciberseguridad del NIST va más allá del desarrollo de estos componentes, ya que también aborda cómo las empresas e instituciones pueden usar el marco para evaluar el riesgo. Así como los pasos a seguir para desarrollar un programa de seguridad y cómo se puede utilizar la herramienta para sacarle el máximo partido. A continuación, exploraremos los aspectos clave del marco de ciberseguridad del NIST y su capacidad para mejorar la postura de seguridad de las organizaciones.

Un lenguaje común

NIST se ha convertido en una referencia metodológica en el campo de los servicios de ciberseguridad gracias a su vasta producción de guías, marcos y materiales. Este cuerpo de conocimiento es consultado por analistas y organizaciones de todo el mundo. Esto ha llevado a su estandarización. Así, las herramientas NIST, extremadamente generalistas y amplias, son útiles para cualquier tipo de organización, software y hardware. Sin embargo, es fundamental combinarlos con otras herramientas y personalizarlos. En este sentido, el marco de ciberseguridad del NIST sirve como base para proporcionar a todos los actores involucrados en la gestión de riesgos un lenguaje común en el que comunicarse.

Gracias a este marco, los riesgos de seguridad pueden entenderse y gestionarse fácilmente . Esto hace posible que expertos y otros profesionales involucrados en la seguridad de los sistemas, ya sean internos o externos a la organización, puedan comprender y procesar toda la información. Por lo tanto, el marco de ciberseguridad del NIST se centra en la sistematización, la practicidad y la adaptabilidad. Ser gestionable por cualquier tipo de organización, desde empresas hasta instituciones, pasando por asociaciones. Para cualquier tipo de profesional. Y con objetivos totalmente personalizables.

El núcleo del marco de ciberseguridad del NIST

Como su nombre lo indica, el núcleo es el corazón de este marco. Y proporciona una serie de acciones que se pueden tomar para mejorar la gestión de riesgos de seguridad. Dicho de otra manera, el núcleo del marco de seguridad cibernética del NIST no es una lista de tareas pendientes que sirva como una lista de verificación para todas las acciones que se deben tomar. Más bien, se enfoca en resultados específicos que se pueden lograr para mejorar la protección de los sistemas.

Elementos principales: El núcleo, a su vez, está compuesto por cuatro elementos interrelacionados: funciones, categorías, subcategorías y referencias informativas. Las funciones ocupan el nivel más alto y las subcategorías el más bajo. Así, las cinco funciones tienen varias categorías y cada una de ellas tiene subcategorías que especifican el resultado exacto que se busca. Por ejemplo, el resultado «El plan de respuesta se ejecuta durante o después de un incidente» es la subcategoría RS.RP-1, que forma parte de la categoría «Planificación de la respuesta» (RS.RP), está incluida en la función general «Responder » (RS). A continuación se especifican referencias informativas que pueden ayudar a las organizaciones a conseguir este resultado. De este modo:

- Las funciones son la piedra angular del marco de ciberseguridad del NIST . Sistematizan y sintetizan las actividades de seguridad propuestas por el marco.

- Las categorías, a su vez, dividen las funciones en grupos de resultados de seguridad, como Procesos y Procedimientos de Protección de la Información o Tecnologías de Protección.

- Las subcategorías, como se mencionó anteriormente, son los resultados específicos que deben lograr las actividades de seguridad. No cubren toda la inmensidad de un área tan compleja, pero ofrecen una larga lista de resultados clave.

- Las referencias informativas son estándares, guías y mejores prácticas, estandarizadas y utilizadas a nivel mundial, para lograr los resultados. El marco de ciberseguridad del NIST propone una guía del propio Instituto pero también referencia documentos de otros proyectos y entidades como las guías CIS o el marco COBIT.

Funciones concurrentes y continuas: Las funciones centrales del marco de ciberseguridad del NIST no forman una serie lineal, comenzando desde la primera fase (Identificar) y terminando en la quinta (Recuperar). Más bien, deben realizarse de forma concurrente y continua. Si la organización logra interiorizar estas funciones en todos sus departamentos y áreas, podrá desarrollar una cultura corporativa que facilite la gestión integral de riesgos .

Identidad: Esta función consiste en desarrollar un entendimiento organizacional para la gestión de riesgos de seguridad . Esto incluye:

- Identificar los procesos y activos críticos del negocio. Es decir, aquellos imprescindibles para asegurar la continuidad del negocio.

- Comprender los flujos de información de los documentos y saber dónde se encuentran los datos, especialmente los datos confidenciales.

- Inventariar el hardware y el software de la organización.

- Diseñar políticas de seguridad , estipulando cómo se protegerán los activos y procesos críticos y qué responsabilidades asume cada profesional o equipo.

- Detectar amenazas y vulnerabilidades . Es fundamental contar con mecanismos para detectar todos los riesgos, así como herramientas óptimas para responder a ellos.

Proteger: Esta función desarrolla e implementa las protecciones necesarias para garantizar la entrega de servicios críticos . Esta función es fundamental en un escenario en el que se presenta un ataque o una vulnerabilidad de los activos de la empresa. Y busca:

- Administre el acceso a los activos y la información. Implementar acciones como la autenticación de usuarios.

- Protección de datos confidenciales. Es fundamental encriptarlos y verificar su integridad para asegurarse de que no se hayan realizado cambios maliciosos.

- Realización de copias de seguridad periódicas.

- Dispositivos de aseguramiento. Instalar cortafuegos, controlar cambios de configuraciones…

- Identifique y corrija las vulnerabilidades de los dispositivos.

- Capacitar y sensibilizar a los usuarios en temas de ciberseguridad.

Detectar: La función de detección tiene como objetivo implementar las acciones adecuadas para identificar los ataques cuando ocurren . Esto involucra:

- Probar y actualizar los mecanismos de detección.

- Conocer con precisión el flujo de datos de la empresa. De tal manera la organización puede identificar eventos inesperados.

- Supervise los archivos de registro.

- Ser capaz de comprender el alcance y el impacto del evento.

Responder: No basta con detectar y analizar los ataques; también es fundamental poder responder a ellas y así contener su impacto. En este sentido, esta función destaca:

- Pruebas de planes de respuesta.

- Actualizar permanentemente los planes de respuesta , incorporando los conocimientos aprendidos.

- Coordinar con todos los stakeholders involucrados, no solo con los de la empresa sino también con los externos, como los proveedores.

Recuperar: Esta función se enfoca en la necesidad de desarrollar e implementar planes de resiliencia y restauración de servicios que puedan verse afectados por un evento de ciberseguridad. Para ello, es fundamental:

- Establecer mecanismos de comunicación eficaces.

- Actualice los planes de recuperación periódicamente.

- Gestionar las relaciones públicas y proteger la reputación de la empresa.

Perfiles

El perfil del marco de ciberseguridad del NIST es el resultado de hacer coincidir las funciones, categorías y subcategorías principales con los intereses, objetivos y necesidades de la organización. Para ello, una empresa puede mapear su perfil actual, es decir, qué resultados de ciberseguridad ya está consiguiendo. Y, también, diseñar su perfil de destino. O, dicho de otro modo, los resultados a los que aspira, en función de sus características y recursos. La comparación entre un perfil y otro mostrará los vacíos existentes que es necesario llenar para lograr los resultados deseados en la gestión de riesgos.

Esta comparación también permitirá a la empresa priorizar sus recursos para obtener los resultados que estén en línea con su estrategia de negocio. No solo en términos de ciberseguridad, sino en términos globales. De esta forma, los perfiles se convierten en una funcionalidad excepcional para personalizar el marco, priorizando los resultados que son de interés para la organización. Es por eso que apuntábamos al comienzo del artículo que el marco de ciberseguridad del NIST no es una lista de verificación, sino un documento sistematizado que proporciona una base para evaluar y optimizar la gestión de riesgos .

Niveles de implementación

Los niveles complementan el núcleo y los perfiles. A través de estos, la organización puede evaluar cualitativamente sus prácticas de seguridad . Hay cuatro niveles:

- Parcial

- Riesgo informado

- repetible

- Adaptado

Cada nivel visibiliza un mayor nivel de sofisticación de los procesos que lleva a cabo la organización. Estos cuatro niveles se aplican a tres elementos clave:

- Proceso de gestión de riesgos.

- Programa de gestión integral de riesgos.

- Participación externa.

Así, si una organización tiene un proceso de gestión de riesgos de nivel 1, significa que las prácticas no están sistematizadas y las vulnerabilidades se gestionan de forma reactiva. Por otro lado, si el Programa de Gestión Integral de Riesgos está en el nivel 2, una empresa es consciente de los riesgos a nivel organizacional, pero no ha implementado políticas para gestionarlos en toda la organización y la comunicación es meramente informal. Por otro lado, si el nivel vuelve a ser nivel 1 de participación externa, significaría que la organización no colabora ni recibe información de ninguna otra entidad y desconoce los riesgos asociados a la cadena de suministro.

A la luz de lo anterior, ¿todas las organizaciones deberían aspirar al nivel 4? La respuesta es no. Si bien el nivel 1 debe evitarse porque implica un nivel muy alto de exposición a ataques, el paso de un nivel inferior a uno superior debe responder a la estrategia empresarial , las características de la empresa, el contexto y los recursos disponibles. En otras palabras, los niveles están diseñados para apoyar la toma de decisiones e influir en la elaboración de perfiles de destino.

Evaluación de riesgos de seguridad

La misión del marco de ciberseguridad del NIST es ayudar a las empresas a optimizar la gestión de riesgos y, por lo tanto, mejorar la seguridad de sus sistemas y activos. Los resultados, perfiles y niveles de implementación permiten a las empresas evaluar sus acciones y políticas de seguridad actuales , compararlas con sus recursos y objetivos, y planificar perfiles objetivo y niveles de implementación. Por lo tanto, el marco se ha convertido en una excelente herramienta para que cualquier organización evalúe su gestión de riesgos. Así como la eficacia de la inversión que se ha realizado para conseguir los resultados deseados. NIST argumenta que al usar esta herramienta, una empresa puede:

- Tomar decisiones sobre los niveles de implementación de los diferentes elementos, luego de determinar los niveles actuales.

- Priorizar los resultados de seguridad que se alineen con los objetivos y necesidades de la empresa mediante el desarrollo de perfiles objetivo.

- Comparar los perfiles actuales con los objetivos. Y, así, observar y analizar si las medidas puestas en marcha están consiguiendo los resultados deseados.

- Medir si se están implementando las directrices técnicas a las que se hace referencia para cada resultado de seguridad en el marco.

Optimización o creación de un programa de seguridad

El documento en el que se desarrolla el marco de ciberseguridad del NIST tiene una sección (la tercera) dedicada a dar ejemplos de cómo se puede utilizar la herramienta para mejorar la seguridad de las organizaciones . Algunas cuestiones ya las hemos abordado anteriormente, como evaluar el progreso comparando el perfil actual con el objetivo. Otros están orientados a mejorar la comunicación con los proveedores de servicios oa proporcionar a las empresas todo el conocimiento que necesitan a la hora de adquirir productos o servicios.

De la priorización a la implementación: Entre todos estos ejemplos, cabe destacar la creación o mejora del programa de seguridad de la organización , en siete pasos:

- Priorización y alcance. Se establecen los objetivos comerciales y se establecen los niveles de implementación. El marco permite a las empresas optar por diferentes niveles de implantación de objetivos para cada línea de negocio, en función de sus necesidades y características.

- Guía. Se identifican los sistemas y activos relacionados y se consultan las fuentes para detectar vulnerabilidades y riesgos.

- Creación de un perfil actual. De tal forma que se conozca el estado actual de la gestión de riesgos.

- Realización de una evaluación de riesgos . El objetivo es determinar la probabilidad de que ocurra un evento, así como su posible impacto en la organización.

- Diseño de un perfil de destino. En base a los objetivos fijados y los riesgos descubiertos, el marco se utiliza para diseñar un perfil objetivo con los resultados esperados y relacionado con el nivel de implementación elegido.

Detección de brechas y priorización. Comparando los dos perfiles, es posible determinar los huecos existentes. Luego, se crea un plan de acción y se asignan recursos para ejecutarlo.

Implementación del plan de acción. Las prácticas de seguridad se reorientan para lograr los resultados esperados. Esto se puede hacer utilizando las guías técnicas proporcionadas por NIST para cada resultado.

En resumen, el marco de seguridad del NIST es una herramienta para que las organizaciones de todo el mundo evalúen sus procesos y prácticas. Y determinar cómo mejorarlos. Además, su gestión ayuda a las empresas a tomar decisiones plenamente informadas sobre sus proveedores, la compra de productos y servicios, y el establecimiento y optimización de sus programas de seguridad .

Cómo utilizar el marco de ciberseguridad del NIST para combatir los ataques de ransomware

A lo largo de su historia, la humanidad ha creado herramientas y dispositivos de gran valor técnico, pero que no encontraron el favor de la gente, en gran parte debido a su falta de usabilidad y practicidad. Por ejemplo, durante las décadas de 1970 y 1980 tuvo lugar la guerra de las cintas de vídeo , que enfrentó a los sistemas Betamax y VHS. Aunque la calidad de la Beta fue superior, terminó siendo derrotada por el VHS porque este sistema permitía grabar por más tiempo. Si quería grabar una película de 2 horas en una sola cinta, tenía que optar por VHS. En el ámbito de la ciberseguridad, la facilidad de implementación y gestión de las herramientas también es clave.

Es por eso que el marco de seguridad cibernética del NIST puede ser útil para combatir los ataques de ransomware u otros tipos de ataques preocupantes en la actualidad. Este marco es una herramienta voluble, adaptándose a las diferentes y cambiantes características y necesidades de las empresas. No hablamos de una lista cerrada de objetivos, sino de una herramienta abierta , con multitud de resultados que se pueden conseguir. De esta forma, se puede utilizar para construir una estrategia de seguridad general o, por el contrario, se puede diseñar una estrategia enfocada a vulnerabilidades , ataques o riesgos específicos.

Por este motivo, el NIST publicó este año un esquema de su marco de ciberseguridad , centrado en gestionar el riesgo de ransomware . A continuación, desvelaremos cómo se puede utilizar este perfil al ofrecer servicios de ciberseguridad para proteger una organización. Y proteger sus sistemas contra este tipo de programas que sirven para secuestrar los datos de una empresa o institución.

Consejos básicos para reducir los riesgos de ransomware

Tal y como señala la propia guía NISTIR 8374 , no todas las medidas propuestas en el perfil ransomware están al alcance de cualquier empresa. Algunos de ellos requieren una inversión de recursos que los hacen inaccesibles para las pequeñas o medianas empresas. Como indicábamos cuando ahondamos en el funcionamiento del marco de ciberseguridad , cada organización debe equilibrar los resultados que busca alcanzar con los recursos y necesidades que tiene. Entonces, antes de entrar en el perfil para combatir los ataques de ransomware , la guía del NIST ofrece cinco sugerencias básicas que cualquier tipo de empresa debe considerar al prepararse para detectar, mitigar y combatir los ataques de ransomware .

Educar a la fuerza laboral: Aunque a menudo se pasa por alto, educar a toda la fuerza laboral de una organización es fundamental para cerrar la puerta al ransomware. Por ello, todos los profesionales deben ser concienciados sobre la importancia de la ciberseguridad e instruidos para:

- No abra archivos ni haga clic en enlaces de fuentes desconocidas.

- Evite usar sus aplicaciones, como correo electrónico o redes sociales, en dispositivos de trabajo.

- No conectar sus dispositivos a las redes de trabajo, salvo que hayan sido previamente autorizados por los responsables de ciberseguridad.

Evitar vulnerabilidades: Las vulnerabilidades y los riesgos pueden evitarse o al menos minimizarse. Para ello, la empresa debe implantar una estrategia de seguridad que tenga en cuenta, al menos, las siguientes medidas básicas:

- Actualice sistemas cruciales con parches.

- Aplicar la filosofía Zero Trust a todos los sistemas y redes.

- Instale y ejecute solo aplicaciones autorizadas.

Optimización de la detección y respuesta a los ataques

La detección temprana de ataques de ransomware es uno de los aspectos cruciales para enfrentarlos con éxito. Por lo tanto, las organizaciones deben:

- Tenga un software de detección de malware que automatice el escaneo de correos electrónicos y dispositivos.

- Supervise continuamente los servicios de directorio en busca de indicadores de compromiso o incluso el lanzamiento de ataques activos.

- Bloquee el acceso a los recursos a servidores, direcciones, puertos y protocolos maliciosos o que no sean de confianza.

Obstaculizando la propagación del ransomware. Tras la detección de ataques de ransomware, la organización debe abordar su mitigación. ¿Cómo se puede lograr esto?

- Mediante el uso de cuentas de usuario estándar con autenticación multifactor.

- Introducción de retrasos en la autenticación y configuración del bloqueo automático de cuentas contra intentos automáticos de descifrar contraseñas.

- Gestionar el otorgamiento de credenciales con base en la ley del mínimo privilegio.

- Almacenamiento de datos en un formato inmutable.

- Emplear conexiones seguras de red privada virtual (VPN) para el acceso externo a los recursos.

Facilitar la recuperación de la información: La última de las recomendaciones básicas del NIST para combatir los ataques de ransomware se centra en la recuperación de datos secuestrados . En este sentido, la guía establece tres medidas básicas a implementar:

- Diseñar e implementar un plan de recuperación de incidentes.

- Realización de copias de seguridad de datos, protección de los mismos y realización de pruebas de restauración. Asegurar y aislar los datos más importantes.

- Mantener una lista actualizada de contactos clave para manejar ataques de ransomware, incluido el equipo de asesoría legal o las propias agencias de aplicación de la ley del estado.

Identificar

Dejando de lado estas recomendaciones básicas, el perfil del marco de seguridad cibernética del NIST centrado en combatir los ataques de ransomware aborda, ante todo, la función de identificación. Identificar implica, ante todo, comprender todos los elementos que entran en juego en la gestión de los riesgos asociados con los ataques de ransomware, como los recursos que respaldan las funciones críticas. Esta función permite a las empresas priorizar y optimizar la gestión de sus recursos , en función de los riesgos y necesidades de la organización. La guía del NIST lo divide en seis categorías principales, que a su vez tienen subcategorías y recomendaciones para aplicarlas para combatir con éxito los ataques de ransomware .

Gestión de activos: Esta categoría se ocupa de la gestión de los datos, dispositivos y sistemas de una organización. Y cómo debe combinar la seguridad con los objetivos de negocio. Para ello, se debe realizar y revisar un inventario de dispositivos físicos para asegurar que no sean vulnerables al ransomware, y este inventario puede acelerar la fase de recuperación tras un ataque. También es necesario tener un inventario de software, que incluya toda la información sobre el software: desde su versión actual hasta los parches instalados o las vulnerabilidades conocidas. Todos estos datos ayudan a abordar las vulnerabilidades que podrían ser aprovechadas por un ataque de ransomware .

Por otro lado, también es posible mapear flujos de datos y saber cuáles están en riesgo en caso de que atacantes maliciosos logren moverse lateralmente dentro del sistema. Así como catalogar sistemas de información externos, para gestionar la comunicación con terceros en caso de ataque. Otra medida que se puede implementar es la priorización de recursos, teniendo en cuenta si es crítico para la empresa y su valor comercial. En el caso de ataques de ransomware, es fundamental conocer su alcance y establecer mecanismos para priorizar unos recursos sobre otros. Finalmente, también es extremadamente útil para establecer roles y responsabilidades claros para prevenir y responder a los ataques de ransomware.

Ambiente de negocios: En esta categoría, la clave está en la toma de decisiones empresariales en la gestión de riesgos . Para ello, la organización debe:

- Comprender su lugar en el entorno de infraestructura crítica.

- Establezca prioridades para administrar los recursos al responder a incidentes.

- Identificar los componentes críticos en apoyo de las funciones comerciales centrales. Un tema crítico al desarrollar planes de contingencia y respuesta para combatir los ataques de ransomware .

Gobernancia: ¿Cómo se gestionan los requisitos legales, de riesgo u operativos? Esta categoría cubre tres acciones principales:

- Establezca políticas para prevenir o mitigar incidentes de ransomware.

- Gestione de forma eficaz los requisitos normativos y legales y téngalos en cuenta en la planificación de la respuesta a los ataques.

- Los mecanismos de gobernanza deben tener en cuenta la gestión de riesgos de ransomware .

Evaluación de riesgos: No basta con identificar los riesgos; también deben ser evaluados, teniendo en cuenta su impacto potencial en la organización. Por lo tanto, es necesario identificar y documentar las vulnerabilidades a los ataques de ransomware existentes en los activos comerciales y priorizar las acciones a tomar para eliminar o limitar estas vulnerabilidades. Esta tarea también requiere el uso de datos de amenazas externas, utilizando fuentes de intercambio de información.

La evaluación de riesgos se utiliza para estudiar los efectos de los ataques, así como la probabilidad de que ocurran, para realizar un análisis de costo-beneficio para indicar qué medidas son costo-efectivas y cuáles no. Además de identificar vulnerabilidades, también es necesario especificar posibles respuestas para combatir los ataques de ransomware . Si el plan de respuesta no es efectivo, los costos generados por el ataque serán mayores.

Estrategia de gestión de riesgos: Una vez evaluados los riesgos, es el momento de diseñar una estrategia para gestionarlos con éxito. Dicha estrategia incluye el establecimiento de políticas, roles y responsabilidades entre los actores involucrados, teniendo en cuenta el riesgo de que se produzca un ataque de ransomware.

Gestión de riesgos de la cadena de suministro: También es importante tener en cuenta la cadena de suministro . Es decir, la planificación de contingencia de ransomware debe coordinarse con proveedores y proveedores externos para estar preparados en caso de que todos se vean afectados por ransomware.

Proteger

Dado que la función anterior ha identificado y evaluado los riesgos, esta segunda función debe planificar e implementar mecanismos de protección para asegurar los servicios críticos y así facilitar la tarea de contención de un posible ataque.

Gestión de identidad, autenticación y control de acceso: El acceso a los activos es una de las claves de cualquier estrategia de seguridad. NIST señala que la mayoría de los ataques de ransomware se ejecutan a través de conexiones de red y se inician con credenciales comprometidas. Por lo tanto, la gestión de credenciales es un tema crucial. También es importante administrar el acceso remoto, ya que la mayoría de los ataques de ransomware se llevan a cabo de forma remota. Por lo tanto, la autenticación multifactor es una medida relevante a implementar. Además, se debe aplicar la ley del privilegio mínimo al administrar los permisos.

Dado que muchos ataques de ransomware tienen lugar cuando las credenciales de los usuarios se ven comprometidas y los usuarios tienen un nivel de permiso más alto del que deberían, comprometiendo los sistemas innecesariamente. En la misma línea, nos encontramos con la segmentación de la red para evitar que el ransomware se propague entre diferentes sistemas . Por esta razón, NIST recomienda separar las redes de tecnología de la información (TI) de las redes de tecnología operativa (OT).

De esta forma, las operaciones críticas pueden continuar funcionando mientras los sistemas de TI se recuperan del ataque. Finalmente, es importante validar las identidades y vincularlas a las credenciales para reducir la posibilidad de que se vean comprometidas. Especialmente porque las credenciales comprometidas son un importante vector de ataque de ransomware.

Concienciación y formación: Como se mencionó anteriormente, la educación y la capacitación son de gran importancia. Al concienciar a todos los usuarios sobre la importancia de la ciberseguridad, se pueden reducir las prácticas y desarrollos inseguros.

Seguridad de datos: Esta cuestión es crítica a la hora de combatir los ataques de ransomware : es necesario gestionar los datos para salvaguardar la integridad y confidencialidad de la información y garantizar su disponibilidad. Esto requiere:

- Tener la capacidad de mantener copias de seguridad de datos fuera del sitio y fuera de línea, así como probar los tiempos de recuperación y la redundancia del sistema.

- Implementar protecciones para evitar fugas de datos.

- Disponer de mecanismos de verificación de la integridad de los datos que sean capaces de detectar actualizaciones alteradas a través de las cuales se pueda introducir ransomware.

- Separe los entornos de desarrollo de los entornos de producción para evitar que el ransomware circule de uno a otro.

Procedimientos y procesos de protección de la información: La organización debe contar con políticas y procedimientos de seguridad para administrar de manera efectiva la protección de sus activos. Esto implica tener:

- Configuraciones y líneas base del sistema de control para poder evaluar las desviaciones que se puedan producir, así como su riesgo. Los cambios de configuración no autorizados pueden ser un indicador de que se está produciendo un ataque de ransomware.

- Procesos de control de cambios de configuración para ayudar a mantener la configuración de seguridad y reducir las posibilidades de un ataque de ransomware cambiando el código.

- Copias de seguridad totalmente seguras que facilitan la recuperación después de un ataque.

Planes de respuesta y recuperación , diseñados, implementados y probados, que tienen en cuenta los incidentes de ransomware y las prioridades para limitar su impacto.

Mantenimiento: Dentro de la función de protección, es importante prestar atención al mantenimiento remoto de los activos de la empresa. Este es un canal de acceso a los sistemas y hardware de una organización. Si la gestión no es óptima y no se tienen en cuenta los riesgos de seguridad, los atacantes pueden modificar configuraciones para abrir la puerta al ransomware.

Tecnología de protección

Cuando se trata de tecnologías de seguridad, es fundamental:

Revise los registros y realice una auditoría de registros para detectar acciones imprevistas.

Tener en cuenta el principio de mínima funcionalidad para reducir la posibilidad de migración entre sistemas.

Detectar

Las estrategias de seguridad deben incluir mecanismos para detectar ataques de ransomware lo más rápido posible.

Eventos y anomalías: Los sistemas de seguridad detectan actividad anómala y recopilan información sobre el incidente, recurriendo también a múltiples fuentes. El objetivo es doble. Por un lado, lograr la detección temprana de ransomware . Por otro, poder entender su funcionamiento y su capacidad de difusión por la red. Además, se debe determinar el impacto de los eventos, ya que esto puede brindar información valiosa para priorizar las dos últimas funciones: respuesta y recuperación.

Monitoreo continuo de seguridad: Un buen sistema de detección implica monitorear los activos de forma continua, para:

- Supervisar redes. Ser capaz de detectar intrusiones e implementar acciones de protección. Antes de que el ransomware ingrese al sistema o los datos se exfiltren.

- Supervisar la actividad de los profesionales. Ser capaz de detectar tanto amenazas internas como prácticas inseguras y credenciales comprometidas y así prevenir el lanzamiento de un ataque de ransomware .

- Detectar código malicioso. Esto es importante porque el código malicioso a menudo no se ejecuta de inmediato, dejando una ventana de tiempo para detectarlo antes de que se lance el ataque.

- Detecta recursos no autorizados: personas, conexiones, dispositivos, software… que pueden ser utilizados para ejecutar un ataque de ransomware.

- Analice las vulnerabilidades para mitigarlas antes de que sean explotadas por un ataque de ransomware.

Procesos de detección: En cuanto a los ataques de ransomware, es fundamental monitorear constantemente los procedimientos de detección y distribuir de manera óptima los roles y responsabilidades de cada persona o equipo. Para ello, es necesario realizar pruebas periódicas para verificar que los procesos de detección son adecuados para atrapar ataques basados en ransomware. Estas pruebas también sirven para capacitar a las personas que tienen que implementar estos procedimientos.

No es suficiente probar su eficiencia; también es necesario asegurarse de que los canales de comunicación de eventos anómalos estén en pleno funcionamiento y, sobre todo, es crucial perfeccionar las tácticas utilizadas para gestionar los ataques de ransomware y así mantenerlas permanentemente actualizadas ante las nuevas técnicas maliciosas que puedan surgir.

Responde

La organización debe contar con herramientas y mecanismos para combatir eficazmente los ataques de ransomware y reducir su impacto en el funcionamiento de la empresa y sus datos.

Planificación de la respuesta: La organización debe tener un plan de respuesta e implementarlo inmediatamente después de la detección de un ataque de ransomware. De esta forma, se puede minimizar su impacto, deteniendo la exfiltración de datos y restringiendo su propagación a otros sistemas, redes o equipos. Dicho plan de respuesta no solo debe ser técnico, sino que también debe tener en cuenta las dimensiones de comunicación, reputación y legales de cualquier ataque de ransomware . No solo se deben proteger los sistemas de la empresa, sino también su imagen pública y su responsabilidad legal en caso de violación de datos privados.

Comunicaciones: NIST enfatiza la importancia de articular respuestas técnicas y comerciales a los ataques de ransomware. La clave está en que todos sean conscientes de su papel y en que los mecanismos y acciones de comunicación estén definidos con antelación. Asimismo, el intercambio de información debe ser fluido, tanto para reducir el impacto del ataque y su propagación como para evitar la generación de desinformación. Además, se debe tener en cuenta la necesidad de intercambiar información con agentes externos a la organización, ya que esto puede ayudar a la empresa a limitar el éxito del ataque.

Análisis: El análisis de todos los datos disponibles sobre el ataque de ransomware es de suma importancia. De esta forma, se optimizan las acciones de respuesta y las actividades de recuperación . Por lo tanto, es necesario:

- Estudie las notificaciones generadas por los sistemas de detección de manera ágil e integral y así combata los ataques de ransomware en etapas tempranas.

- Comprenda los efectos del ataque, tanto en términos de problemas técnicos (qué sistemas no están disponibles) como en términos del impacto en el negocio y sus actividades. De esta forma, se pueden priorizar los recursos, enfocándose en la recuperación de servicios críticos e implementando el plan para garantizar la continuidad del negocio mientras se realizan los esfuerzos de recuperación.

- Realización de actividades forenses para identificar la causa del ataque para poner fin al mismo. Restaurar los servicios y funciones atacados y eliminar el programa y mecanismos utilizados por el atacante.

- Implementar mecanismos para recibir y analizar vulnerabilidades reveladas a la organización, tanto de fuentes internas como externas. El análisis es fundamental para prevenir y combatir los ataques de ransomware que puedan ocurrir en el futuro. Así como mejorar la capacidad de respuesta y reducir la posibilidad de propagación a otros sistemas y redes.

Mitigación: Esta categoría se centra en la capacidad de una organización para limitar la propagación de un ataque, reducir sus efectos y resolver con éxito el incidente. En primer lugar, es esencial tomar medidas inmediatas para evitar la propagación del ransomware . Y, por último, dar por terminado el ataque. En segundo lugar, las acciones deben implementarse lo más rápido posible. Para aislar el programa malicioso y minimizar su impacto en los datos de la empresa. Por último, es necesario mitigar las vulnerabilidades detectadas y, si esto no es posible, recopilar toda la información para que el riesgo sea tenido en cuenta en la toma de decisiones y futuras incidencias.

Mejoras: La última fase de la función de respuesta se centra en el análisis de la información generada durante el ataque y las lecciones aprendidas. Con todos estos datos, la organización puede actualizar su estrategia de seguridad y planes de respuesta, optimizándolos para reducir la probabilidad de nuevos ataques.

Recuperar

La función final capturada por el marco de ciberseguridad del NIST es la recuperación. Cualquiera que sea el impacto del ataque de ransomware, la empresa debe tener planes para la resiliencia y la restauración de los activos que han sido atacados. Cuanto más óptimos sean los planes de recuperación , antes la empresa volverá a la normalidad y se reducirán las consecuencias de los incidentes.

Planificación de la recuperación: En esta fase se ejecuta el plan de recuperación previamente diseñado. NIST sostiene que al iniciar el plan de recuperación una vez que se ha identificado con precisión la causa del ataque, se pueden reducir las pérdidas de datos y el impacto negativo en la empresa.

Mejoras: El análisis de los datos recopilados se utiliza para extraer lecciones a tener en cuenta e incorporarlas al plan de recuperación para optimizarlo y reducir la posibilidad de futuros ataques.

Comunicaciones: La comunicación es una parte muy valiosa del diseño e implementación de estrategias de seguridad . Por ello, es necesario prestarle atención y aprovecharlo al máximo. Las comunicaciones en caso de un ataque de ransomware incluyen:

- Gestión de relaciones públicas. Para evitar daños a la confianza de socios y clientes.

- Reparación de reputación. En caso de que la reputación se haya visto afectada por el ataque y sus consecuencias.

- Todos los grupos de interés son informados de las actividades de recuperación que se han llevado a cabo.

Adaptar el perfil a las necesidades y recursos de la empresa

Todas las medidas que hemos reseñado a lo largo del artículo sirven de base para diseñar una estrategia de seguridad integral, en la que los ataques de ransomware se tienen en cuenta a la hora de planificar todas las fases de un incidente. Si las recomendaciones básicas presentadas por NIST representan un programa de mínimos para garantizar la protección esencial, el perfil del marco de seguridad cibernética incluye una amplia gama de medidas y resultados que una organización puede lograr para proteger sus activos.

La ventaja del marco de ciberseguridad del NIST es que este conjunto de medidas se puede adaptar según las necesidades de una organización, los objetivos comerciales y los recursos humanos y financieros disponibles. Por ello, el perfil destaca la importancia de priorizar los recursos en todas las fases , desde la identificación hasta la recuperación. Así como establecer qué medidas son rentables, teniendo en cuenta sus costes y los beneficios que producen.

Medidas y referencias informativas: qué hacer, no cómo hacerlo

La gran cantidad de documentación generada por NIST, desde lineamientos hasta marco de ciberseguridad y perfiles de ciberseguridad, sirve como base metodológica para diseñar e implementar estrategias y servicios de ciberseguridad . Estos documentos no les dicen a los analistas y organizaciones cómo realizar acciones. Más bien, se centran en qué medidas y aspectos deben tenerse en cuenta al determinar las acciones a tomar. Así, la información del perfil del marco de ciberseguridad enfocada a combatir los ataques de ransomware no cuenta con especificaciones técnicas que puedan ejecutarse de forma automática sino que presenta una multiplicidad de medidas relevantes a la hora de asegurar una organización frente a este tipo de programas maliciosos.

Así como referencias informativas que pueden ser de gran ayuda en esta tarea. Estas acciones son un conjunto de mejores prácticas que mejoran la protección de las empresas y limitan el impacto de los ataques . Y, como hemos visto, incluyen no solo aspectos técnicos sino también comerciales y reputacionales. Es esta vocación generalista la que ha permitido a NIST convertirse en una fuente de referencia y un estándar mundial en ciberseguridad. En esencia, el perfil del marco de ciberseguridad del NIST nos muestra de manera práctica cómo se puede utilizar este marco para sentar las bases de una estrategia de seguridad integral .

Una estrategia capaz de combatir eficazmente los ataques de ransomware , uno de los más relevantes del mundo en la actualidad y que pone en riesgo los datos de las empresas. Amenazando así los resultados empresariales y la supervivencia misma del negocio.