¿Qué es el hacking?

Es cuando alguien con conocimientos en informática accede a sistemas o redes, ya sea autorizado o no, para identificar posibles debilidades de seguridad y buscar maneras de mejorarla. Pero a veces, esta actividad se asocia con actos ilegales como el robo de datos o manipulación de sistemas. Nos enfocaremos en el Ethical Hacking, que es hacer lo mismo pero de manera correcta y legal. En este capítulo vamos a ver todo lo que necesitas saber sobre Hacking Web y Pentesters.

Por lo general, los hackers trabajan en empresas de seguridad informática o de manera independiente. Entre las técnicas que se usan, podemos encontrar el escaneo de puertos y servicios, explotación de vulnerabilidades, análisis de código fuente, escalada de privilegios, movimientos laterales, ingeniería inversa, y más. Estas técnicas se pueden hacer manualmente o con herramientas automatizadas.

El término «hacking» crea una imagen de algo poco ético o ilegal, y quienes la llevan a cabo suelen ser vistos como cibercriminales. Pero ese no siempre es el caso. El hacking puede ser tanto ético (legal) como no ético (ilegal). Los hackers que trabajan con el permiso del propietario del sistema para acceder a la seguridad del sistema y de la red con el fin de mejorarla se conocen como hackers. Y este tipo de hacking es 100% legal. Sin embargo, quienes no piden permiso para acceder a un sistema se enmarcan dentro de la ciberdelincuencia. Poner en riesgo un sistema, una red, un dispositivo o cualquier cosa que no esté autorizada o que se haga para beneficio personal es obviamente ilegal y poco ético.

¿Quién no quiere aprender a hackear?

¿Quién no quiere aprender un superpoder basado en habilidades? Estoy orgulloso de poder compartir mis conocimientos de hacking siendo parte de una comunidad única que hace que la habilidad de hackear sea accesible para cualquiera que esté dispuesto a aprenderla. En este curso, verás lo que se necesita para aprender a hackear desde cero y los pasos necesarios para comenzar!

Ya vimos una definición de libro de texto de hacking: es el acto de encontrar debilidades explotables en sistemas informáticos, dispositivos digitales o redes para obtener acceso no autorizado a sistemas y datos. Sin embargo, el verdadero hacking es más que eso. Es una disciplina técnica y una mentalidad que requiere pensamiento innovador, creatividad y perseverancia frente a desafíos cambiantes e imprevistos.

- ¿Qué sucede cuando sigues un camino establecido para exponer una vulnerabilidad o falla y no hay nada que encontrar?

- ¿Cómo evitas la detección una vez que te has infiltrado en un sistema seguro?

- ¿Cómo se pueden mejorar las defensas del objetivo que estás hackeando?

Esta mentalidad innovadora se aplica a los diferentes tipos de hacking, que incluso incluyen la física (probar la seguridad de una ubicación) y la social (explotar errores humanos o vulnerabilidades).

¿Qué es el hacking ético?

El hacking ético ( a veces, pero no literalmente como veremos más adelante) también se conoce como hacking de sombrero blanco o pentesting. Implica un intento autorizado de obtener acceso a un sistema o a sus datos. Se utiliza para mejorar la seguridad de los sistemas y redes mediante la reparación de las vulnerabilidades detectadas durante las pruebas. Los hackers mejoran la seguridad de una organización y utilizan las mismas herramientas, trucos y técnicas que los atacantes, pero con el permiso de la persona autorizada. El objetivo del hacking ético es mejorar la seguridad y defender los sistemas de los ataques.

Los hackers buscan el conocimiento, entender cómo funcionan los sistemas, cómo están diseñados y luego intentar ingresar en ellos. Para mantenerse dentro de la categoría de éticos deben cumplir las siguientes reglas:

- Obtener permiso por escrito del propietario del sistema informático y/o de la red informática antes de hackear.

- Protejer la privacidad de la organización que ha sido hackeada.

- Informar de forma transparente a la organización todas las debilidades identificadas en el sistema.

- Informar a los proveedores de hardware y software sobre las debilidades identificadas.

Entonces ¿De qué va eso de Ethical Hacker?

Antes de empezar a hablar de hacking ético deberíamos hablar sobre qué se considera ético ya que es algo que para unas personas puede significar una cosa y para otras personas otra cosa totalmente distinta. Al fin y al cabo, trabajando vamos a tener acceso a información sensible y a sistemas críticos, por lo que es importante trabajar de una manera ética. Básicamente se trata de mantener la información que obtenemos durante el trabajo de manera privada y prestando mucha atención a la información del cliente. Se espera de nosotros que no revelemos a ninguna fuente externa ningún dato que podamos sacar del cliente y que a su vez revelemos todos los fallos de seguridad que encontremos a nuestro cliente.

Esto también se aplica cuando encontramos, por ejemplo, un bug que puede afectar a muchísima gente. Imaginemos que hemos encontrado una vulnerabilidad en una versión de Apache. ¿Sería correcto publicarlo en un foro de Internet sin avisar a Apache Software Foundation primero? Lo que haría un ethical hacker es avisar a Apache, trabajar con ellos y una vez que esté solucionado se podría publicar el fallo encontrado. Se espera de un ethical hacker que no dañe ningún sistema al que se le ha dado acceso y si esto ocurriese sin querer debería informarse de manera inmediata al cliente que nos ha contratado.

Hackers y sombreros

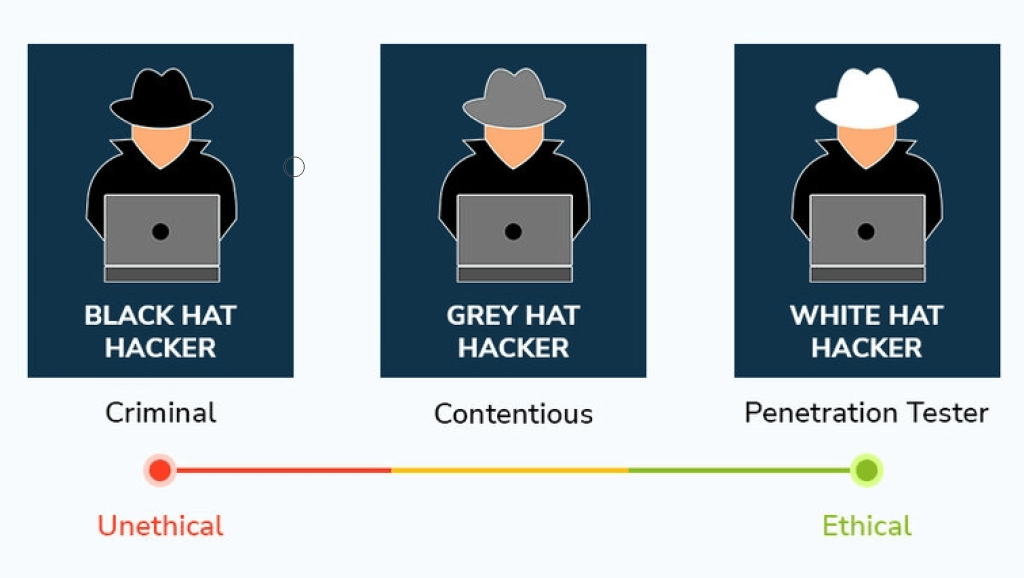

Seguramente hayas oído hablar de los hackers black hat, gray hat y white hat. Podría decirse que son:

- black hat: personas que utilizan sus conocimientos para hacer el mal. Normalmente acciones que son ilegales.

- gray hat: estos están en medio pero a veces usan técnicas de los black hat.

- white hat: personas que siempre usan sus conocimientos para hacer el bien.

Para que no caigamos en malentendidos cada vez que hacemos un pentesting deberíamos acordar con nuestro cliente un ámbito de acción (sistemas, redes, servicios…) y tener muy definidos los pasos que se van a realizar. Todo lo que se salga de ese ámbito no sería una acción ética.

Hacking ético vs. hacking: ¿cuál es la diferencia?

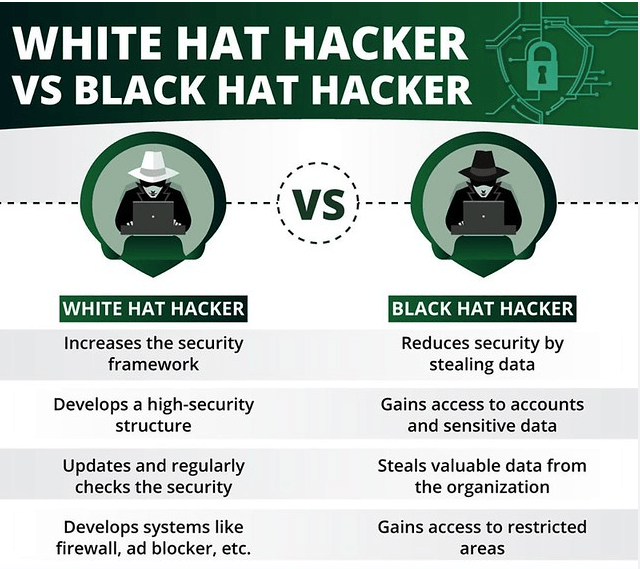

El hacking es una actividad que consiste en obtener acceso no autorizado a todos los datos e información almacenados de forma privada. Por otro lado, el hacking ético es el acceso legal a la información. No sólo eso, hay muchas diferencias entre el hacking ético y el hacking, como se menciona en la siguiente tabla comparativa.

Hay dos diferencias principales entre un hacker ético y un Ciberdelincuente

- En primer lugar, el hacker tiene el permiso por escrito del cliente para testear su red, y a menudo trabaja dentro de un alcance de prueba permitido (como que ciertas partes de una red estén fuera de los límites o prohíban ciertos tipos de ataques que pueden dañar el tiempo de actividad de la empresa).

- La segunda diferencia es que un ciberdelincuente a menudo intentará algo destructivo, como robar información valiosa como propiedad intelectual o contraseñas, liberar malware o ransomware, o desactivar el sistema y dejarlo inutilizable. Un hacker ético se detiene antes de ese punto y elabora un informe de auditoría para el cliente.

Lo que el cliente busca es un informe de auditoría: un resumen claro de las debilidades de seguridad, cómo pueden explotarse y, lo más importante, cómo remediarse.

| Hackeo ético | Hackear (Ciberdelito) |

| Realizar actividades de hacking para encontrar y reparar las vulnerabilidades en el sistema o la red. | Robar datos o información confidencial de una organización con fines ilegales. |

| La práctica de hacking legal está permitida por la empresa o el individuo. | Práctica de hacking ilegal que no está autorizada. |

| A la persona que realiza hacking ético se la conoce como hacker de sombrero blanco. | Aquel individuo que realiza hacking poco ético se conoce como hacker de sombrero negro. |

| Los hackers éticos diseñan firewalls y protocolos de seguridad. | Los hacking obtienen acceso no autorizado a redes restringidas y violan la seguridad de los datos. |

| Los hackers éticos trabajan colaborando con organizaciones gubernamentales y grandes empresas. | Los hackers siempre trabajan por cuenta propia para ganar dinero ilegalmente. |

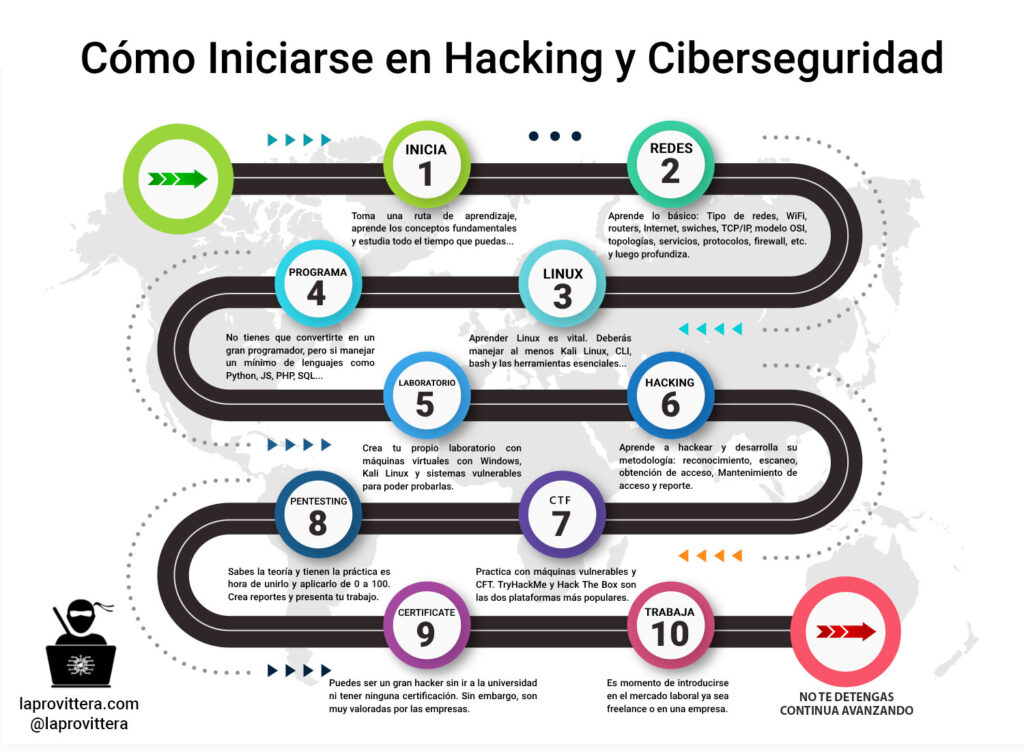

Cómo convertirse en hacker

Fácilmente, la pregunta más frecuente que recibo es: ¿Cómo puedo convertirme en Hacker? Quizás ya sepas que es una carrera apasionante, bien remunerada y muy solicitada. O es posible que recientemente haya despertado tu interés en hacking para ganarse la vida. De cualquier manera, sin alguna orientación, saber por dónde empezar puede resultar muy difícil. He creado esta guía sin ánimo de lucro de cómo convertirse en Pentester y, eventualmente en hacker.

¿Qué es un Pentester?

Un Pentester, a veces conocido como hacker ético (aunque esto no es técnicamente correcto, hacker abarca un término más amplio, pentester es una subclasificación), es un individuo que prueba la seguridad de un sistema o red intentando hackearlo. Utilizando las mismas herramientas, trucos y técnicas que los black hat, un pentester busca debilidades de seguridad e intenta ingresar al sistema del cliente. El cliente casi siempre tendrá un objetivo específico y un alcance de prueba limitado. Según el acuerdo con el cliente, es posible que desee que intente acceder a una base de datos particular que contiene información importante o que se haga cargo de su dominio y, por lo tanto, de todo su sistema.

Es posible que especifiquen que no se puede utilizar una técnica como la ingeniería social porque solo les preocupan las configuraciones técnicas incorrectas. O pueden decirle que no puede probar su servidor de producción ya que un daño accidental o un tiempo de inactividad en ese sistema podría costarles dinero. Todas estas limitaciones y objetivos se establecerán claramente antes de que comiencen las pruebas.

Antes de enseñarle los aspectos técnicos prácticos del hacking ético, deberá comprender más sobre cuáles son las responsabilidades laborales de un evaluador de penetración y qué procesos se siguen para realizar pruebas de penetración. La importancia y relevancia de la ciberseguridad son cada vez mayores y pueden afectar a todos los ámbitos de la vida.

Una prueba de penetración o pentest es un intento ético de probar y analizar las defensas de seguridad para proteger estos activos e información. Una prueba de penetración implica el uso de las mismas herramientas, técnicas y metodologías que usaría alguien con malas intenciones y es similar a una auditoría.

¿Por qué necesitamos hacer pruebas de penetración?

Bueno, en primer lugar, como alguien que es responsable de proteger y defender una red/sistema, desea encontrar cualquier posible camino de vulneración antes de que lo hagan los ciberdelincuentes. Durante años hemos desarrollado e implementado muchas técnicas defensivas diferentes (por ejemplo, antivirus, cortafuegos, sistemas de prevención de intrusiones [IPS], anti-malware). Hemos implementado defensa en profundidad como un método para proteger y defender nuestras redes. Pero, ¿cómo sabemos si esas defensas realmente funcionan y si son suficientes para mantener alejados a los atacantes? ¿Qué valor tienen los datos que estamos protegiendo? ¿Estamos protegiendo las cosas correctas? Estas son algunas de las preguntas que deberían responderse con una prueba de penetración.

Si construye una cerca alrededor de su jardín con la intención de evitar que su perro salga, tal vez solo necesite tener 2 metros de alto. Sin embargo, si su preocupación no es que el perro salga sino que entre un intruso, entonces necesita una cerca diferente, una que tendría que ser mucho más alta que 2 metros. Dependiendo de lo que estés protegiendo, es posible que también quieras colocar alambre de púas en la parte superior de la cerca para disuadir aún más a los delincuentes. Cuando se trata de seguridad de la información, necesitamos hacer el mismo tipo de evaluaciones en nuestras redes y sistemas. Necesitamos determinar qué es lo que estamos protegiendo y si nuestras defensas pueden resistir las amenazas que se les imponen. Aquí es donde entran en juego las pruebas de penetración.

Simplemente implementar un firewall, un IPS, un anti-malware, una VPN, un firewall de aplicaciones web (WAF) y otras defensas de seguridad modernas no es suficiente. También necesitas probar su validez. Y necesitas hacer esto de manera regular. Como sabes, las redes y los sistemas cambian constantemente. Esto significa que la superficie de ataque también puede cambiar, y cuando lo hace, necesitas considerar reevaluar la postura de seguridad a través de una prueba de penetración.

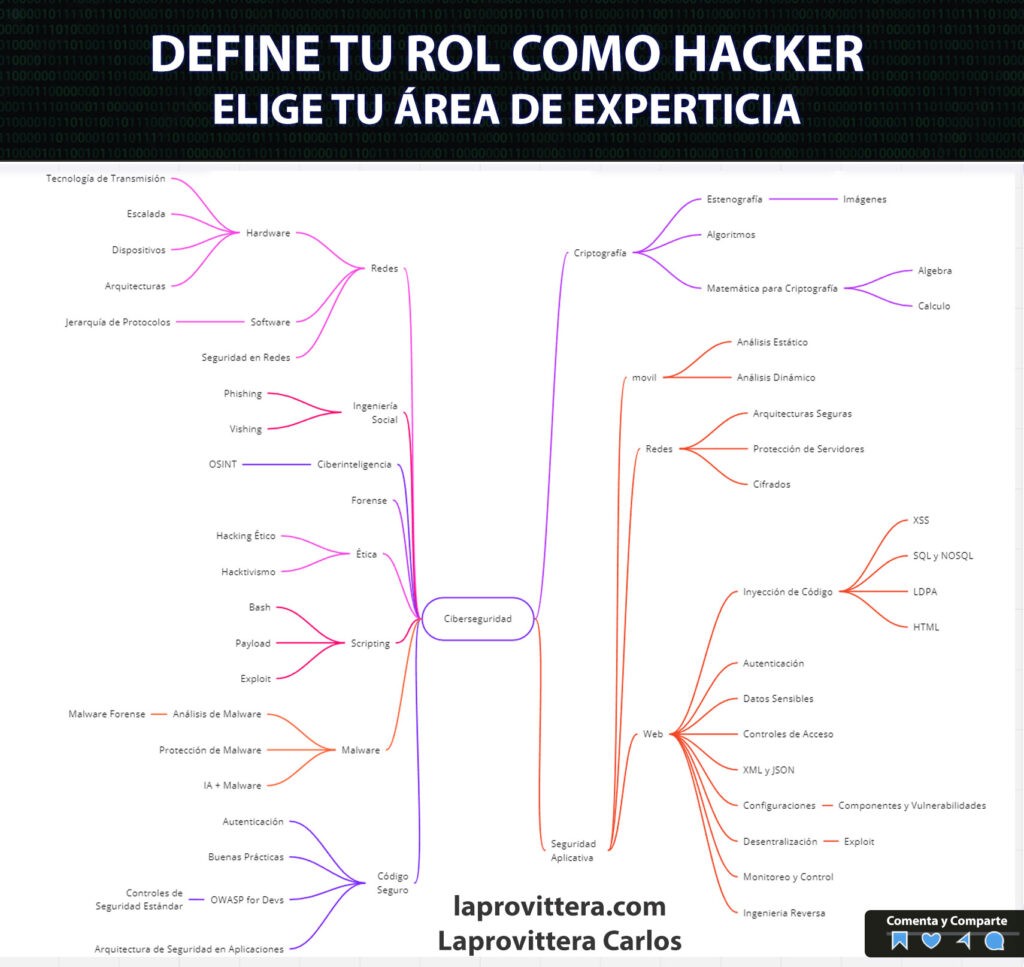

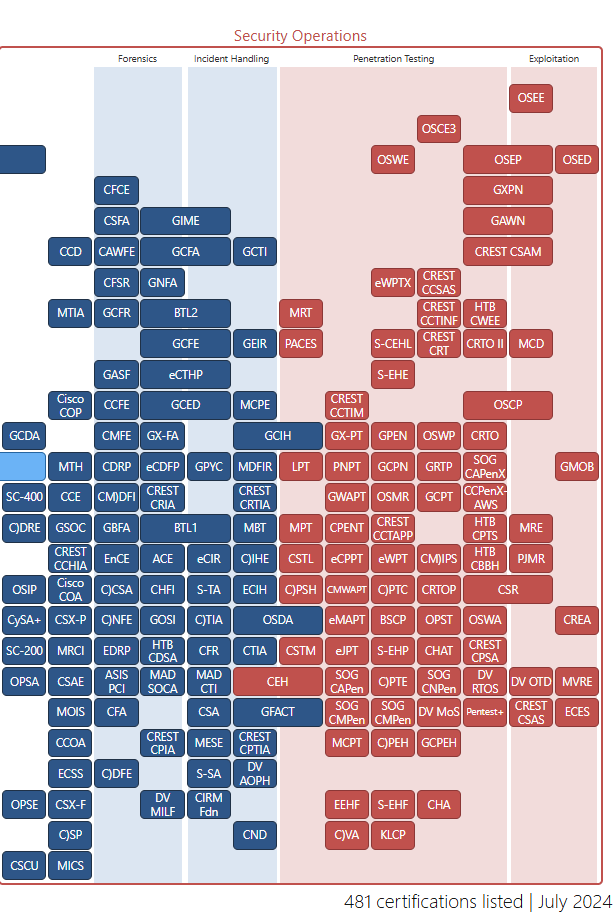

¿Dónde encaja un hacker en la industria de la ciberseguridad?

La seguridad cibernética se puede dividir en varios dominios diferentes , como operaciones de seguridad, inteligencia sobre amenazas y seguridad de aplicaciones. Si miramos a continuación, podemos ver cuán vasto es realmente el panorama de la seguridad cibernética. Tenga en cuenta que esto es sólo una descripción general de alto nivel: hay demasiada información para incluirla toda en un solo gráfico, pero mantengámoslo simple por ahora.

Algunas carreras encajarán claramente en un dominio. Las pruebas de penetración son ciertamente una excepción. Mirando a continuación, veremos todas las diferentes áreas que puede cubrir. Cada uno de estos dominios consta de múltiples habilidades, bases de conocimientos y elementos. Vea esta descripción a continuación.

Pentesting

El Pentesting, o prueba de penetración, es una metodología de evaluación de seguridad informática que simula ataques cibernéticos para evaluar la resistencia de un sistema, red, o aplicación a posibles amenazas. Consiste en identificar y explotar vulnerabilidades de seguridad con el objetivo de mejorar las defensas y fortalecer la postura de seguridad. Las pruebas de penetración las realizan hackers éticos profesionales que utilizan principalmente herramientas automatizadas y comprobaciones manuales. El objetivo más importante es descubrir la mayor cantidad posible de fallos de seguridad.

A diferencia de la evaluación de vulnerabilidades, aquí podremos hacer uso de las técnicas mismas, que un atacante puede usar para crear un incidente. Siempre se recomienda realizarlo en un ambiente controlado ya que al tener la posibilidad de usar herramientas y técnicas que se pueden considerar peligrosas, se podría ocasionar un inconveniente en el lugar donde se realice. Esto se encuentra especificado en el contrato, donde estará aclarado las herramientas y técnicas que se usaran para realizar la tarea solicitada, así como también el alcance. Un Pentest cuenta con una serie de tareas, donde la importancia de cada una es esencial.

Por supuesto, existen distintos tipos de pruebas de penetración. A menudo, se combinan en el alcance general de una prueba de penetración, pero también se pueden realizar como pruebas individuales.

Tipos de pentesting segun objetivo

A continuación se muestra una lista de algunas de las consideraciones ambientales más comunes para los tipos de pruebas de penetración actuales:

- Pruebas de infraestructura de red

- Pruebas basadas en aplicaciones

- Pruebas de penetración en la nube

- Pruebas de infraestructura de red

La prueba de la infraestructura de red puede tener varios significados. Para los fines de este curso, decimos que se centra en evaluar la postura de seguridad de la infraestructura de red actual y cómo puede ayudar a defenderse de los ataques. Esto a menudo incluye los conmutadores, enrutadores, cortafuegos y recursos de soporte, como servidores de autenticación, autorización y contabilidad (AAA) e IPS. A veces, una prueba de penetración en la infraestructura inalámbrica puede incluirse en el alcance de una prueba de infraestructura de red. Sin embargo, se realizarían tipos adicionales de pruebas más allá de una evaluación de red cableada. Por ejemplo, un evaluador de seguridad inalámbrica intentaría ingresar a una red a través de la red inalámbrica, ya sea eludiendo los mecanismos de seguridad o rompiendo los métodos criptográficos utilizados para proteger el tráfico. La prueba de la infraestructura inalámbrica ayuda a una organización a determinar las debilidades en la implementación inalámbrica, así como la exposición. A menudo incluye un mapa de calor detallado de la distribución de la señal.

Pruebas basadas en aplicaciones

El hackeo de aplicaciones web es el acto de explotar vulnerabilidades y debilidades en aplicaciones web para obtener acceso no autorizado, manipular datos o realizar actividades maliciosas. Implica identificar fallas de seguridad en estas aplicaciones y aprovecharlas para comprometer su integridad, confidencialidad o disponibilidad. Las aplicaciones web son programas de software que se ejecutan en servidores web y a los que se accede a través de navegadores. Se utilizan para diversos fines, como la banca en línea, el comercio electrónico, las redes sociales y más. Sin embargo, estas aplicaciones suelen tener vulnerabilidades de seguridad que pueden ser explotadas por los atacantes.

Este tipo de prueba de penetración se centra en detectar vulnerabilidades de seguridad en aplicaciones empresariales. Estas vulnerabilidades pueden incluir, entre otras, configuraciones incorrectas, problemas de validación de entrada, problemas de inyección y fallos lógicos. Dado que una aplicación web suele construirse en un servidor web con una base de datos backend, el alcance de la prueba normalmente también incluye la base de datos. Sin embargo, se centra en obtener acceso a dicha base de datos de soporte mediante la vulnerabilidad de la aplicación web. Un recurso clave que mencionamos repetidamente en este curso es el Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP).

Pruebas de penetración en la nube

Los proveedores de servicios en la nube (CSP), como Azure, Amazon Web Services (AWS) y Google Cloud Platform (GCP), deben tomarse muy en serio sus responsabilidades de seguridad y cumplimiento normativo. Por ejemplo, Amazon creó el Modelo de Responsabilidad Compartida para describir en detalle las responsabilidades de los clientes de AWS y las de Amazon (consulte https://aws.amazon.com/compliance/shared-responsibility-model).

La responsabilidad de la seguridad en la nube depende del tipo de modelo (software como servicio [SaaS], plataforma como servicio [PaaS] o infraestructura como servicio [IaaS]). Por ejemplo, con IaaS, el cliente (consumidor de la nube) es responsable de los datos, las aplicaciones, el entorno de ejecución, el middleware, las máquinas virtuales (VM), los contenedores y los sistemas operativos en las VM. Independientemente del modelo utilizado, la seguridad en la nube es responsabilidad tanto del cliente como del proveedor. Estos detalles deben definirse antes de firmar un contrato en la nube. Estos contratos varían según los requisitos de seguridad del cliente. Entre los factores a considerar se incluyen la recuperación ante desastres, los acuerdos de nivel de servicio (SLA), la integridad de los datos y el cifrado. Por ejemplo, ¿el cifrado se proporciona de extremo a extremo o solo en el proveedor de la nube? Además, ¿quién administra las claves de cifrado: el CSP o el cliente?

En general, debe asegurarse de que el CSP cuente con las mismas capas de seguridad (lógica, física y administrativa) que usted tendría para los servicios que controla. Al realizar pruebas de penetración en la nube, debe comprender qué puede y qué no puede hacer. La mayoría de los CSP cuentan con directrices detalladas sobre cómo realizar evaluaciones de seguridad y pruebas de penetración en la nube. Sin embargo, existen numerosas amenazas potenciales cuando las organizaciones migran a un modelo de nube. Por ejemplo, aunque sus datos estén en la nube, deben residir en una ubicación física. Su proveedor de cloud debe comprometerse por escrito a proporcionar el nivel de seguridad requerido para sus clientes. A modo de ejemplo, el siguiente enlace incluye la Política de Atención al Cliente de AWS para Pruebas de Penetración: https://aws.amazon.com/security/penetration-testing.

Pentester

Un pentester es alguien que utiliza las mismas herramientas que los atacantes para encontrar vulnerabilidades en la infraestructura de una red o sistema, pero informa sus hallazgos al proveedor o cliente para ayudar a que el sistema sea más seguro.

El propósito de las pruebas de penetración es identificar posibles vías de vulneración antes de que lo hagan los atacante. Es importante evaluar y probar la eficacia de las técnicas defensivas utilizadas para proteger las redes y los sistemas, y aquí es donde entran en juego las pruebas de penetración. El tema también describe diferentes tipos de actores amenazantes, incluidos el crimen organizado, los hacktivistas, los atacantes patrocinados por el estado y las amenazas internas.

CONSEJO Los programas de recompensas por errores permiten a los investigadores de seguridad y a los evaluadores de penetración obtener reconocimiento (y, a menudo, compensación monetaria) por encontrar vulnerabilidades en sitios web, aplicaciones o cualquier otro tipo de sistemas. Empresas como Microsoft, Apple y Cisco e incluso instituciones gubernamentales como el Departamento de Defensa de los EE. UU. (DoD) utilizan programas de recompensas por errores para recompensar a los profesionales de seguridad cuando encuentran vulnerabilidades en sus sistemas. Muchas empresas de seguridad, como HackerOne, Bugcrowd, Intigriti y SynAck, brindan plataformas para que las empresas y los profesionales de seguridad participen en programas de recompensas por errores. Estos programas son diferentes de los compromisos tradicionales de pruebas de penetración, pero tienen un objetivo similar: encontrar vulnerabilidades de seguridad para permitir que la organización las solucione antes de que los atacantes maliciosos puedan explotar dichas vulnerabilidades.

Objetivos del Pentesting:

- Identificación de Vulnerabilidades: Descubrir posibles brechas de seguridad y debilidades en sistemas y redes.

- Evaluación de Riesgos: Evaluar la gravedad de las vulnerabilidades descubiertas y su impacto potencial en la seguridad del sistema.

- Mapeo de la Superficie de Ataque: Comprender la infraestructura y las aplicaciones que pueden ser objetivos de un ataque real.

- Validación de Controles de Seguridad: Verificar la eficacia de las medidas de seguridad implementadas en un entorno, como firewalls, sistemas de detección, y políticas de acceso.

- Mejora Continua: Proporcionar recomendaciones específicas para mejorar la seguridad, permitiendo a las organizaciones tomar medidas correctivas y preventivas.

- Concientización: Sensibilizar a los equipos de seguridad y a la organización en general sobre la importancia de mantener una postura proactiva frente a posibles amenazas.

- Preparación para Incidentes: Ayudar a las organizaciones a estar mejor preparadas para responder a incidentes de seguridad mediante la identificación temprana de vulnerabilidades y la mejora de los protocolos de respuesta.

- El Pentesting es una práctica esencial en la ciberseguridad moderna, proporcionando una evaluación práctica y realista de la postura de seguridad de una organización.

Tipos de Pentesting:

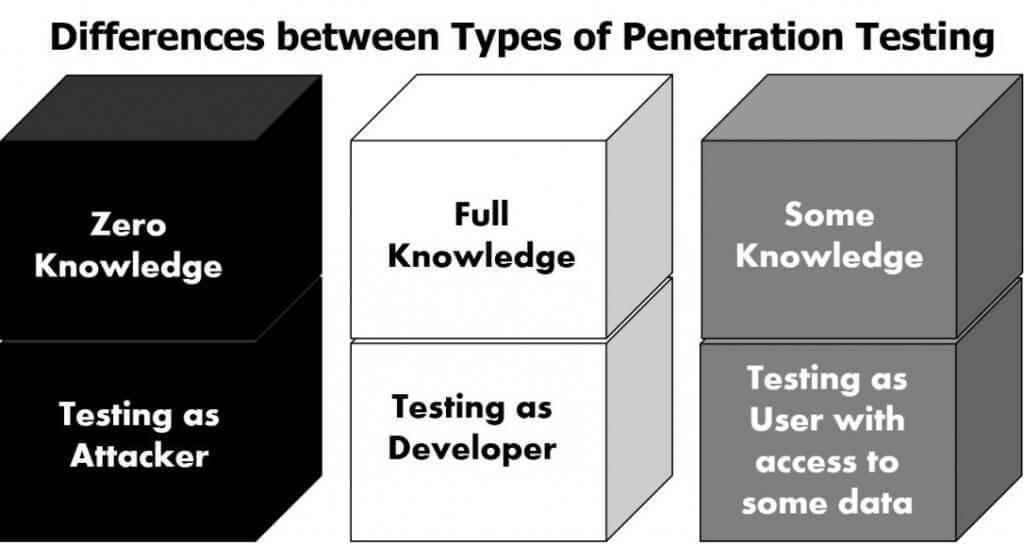

Cuando se habla de métodos de pruebas de penetración, es probable que escuche los términos pruebas en un entorno desconocido ( caja negra ), en un entorno conocido ( caja blanca ) y en un entorno parcialmente conocido ( caja gris ). Estos términos se utilizan para describir la perspectiva desde la que se realiza la prueba, así como la cantidad de información que se proporciona al evaluador:

En una prueba de penetración en un entorno desconocido, el evaluador normalmente recibe solo una cantidad muy limitada de información. Por ejemplo, se le pueden proporcionar solo los nombres de dominio y las direcciones IP que están dentro del alcance de un objetivo en particular. La idea de este tipo de limitación es que el evaluador comience con la perspectiva que podría tener un atacante externo. Por lo general, un atacante primero determinaría un objetivo y luego comenzaría a recopilar información sobre el objetivo, utilizando información pública, y obtendría cada vez más información para usar en ataques.

El evaluador no tendría conocimiento previo de la organización y la infraestructura del objetivo. Otro aspecto de las pruebas en entornos desconocidos es que, a veces, el personal de soporte de red del objetivo puede no recibir información sobre exactamente cuándo se llevará a cabo la prueba. Esto también permite que se realice un ejercicio de defensa y elimina el problema de que un objetivo se prepare para la prueba y no brinde una visión del mundo real de cómo se ve realmente la postura de seguridad.

En una prueba en un entorno desconocido, el alcance puede ser únicamente identificar una ruta de acceso a la organización y detenerse allí. En las pruebas en un entorno conocido, el alcance suele ser mucho más amplio e incluye la auditoría de la configuración de la red interna y el análisis de equipos de escritorio en busca de defectos. El tiempo y el dinero suelen ser factores decisivos a la hora de determinar qué tipo de prueba de penetración realizar. Si una empresa tiene inquietudes específicas sobre una aplicación, un servidor o un segmento de la infraestructura, puede proporcionar información sobre ese objetivo específico para reducir el alcance y el tiempo dedicado a la prueba, pero aun así obtener los resultados deseados. Con la sofisticación y las capacidades de los adversarios actuales, es probable que la mayoría de las redes se vean comprometidas en algún momento, y un enfoque de caja blanca no es una mala opción.

Pentesting de caja negra:

También conocido como Black Box Pentesting, en esta prueba el testeador realiza sus análisis completamente a ciegas, es decir, sin contar con información de ningún tipo sobre el sistema a evaluar. Por tanto el ataque lo realizará como si lo hiciera alguien totalmente ajeno a la empresa. Al igual que se realizan simulacros de ataques aéreos, con un Pentesting de caja negra es posible simular un ciberataque a tu sistema informático, ya sea de un hacker o un ciberdelincuente.

Este proceso de prueba es un proceso de alto nivel en el que al evaluador no se le proporciona ninguna información sobre el funcionamiento interno de la aplicación o el servicio. El tester actúa como un usuario normal que prueba la funcionalidad y la interacción de la aplicación o software. Estas pruebas pueden implicar interactuar con la interfaz y comprobar si se obtiene el resultado esperado. No se requieren conocimientos de programación ni comprensión del programa para este tipo de pruebas. Las pruebas de caja negra aumentan significativamente la cantidad de tiempo dedicado a la fase de recopilación y enumeración de información para comprender la superficie de ataque del objetivo.

Pentesting de caja blanca:

También conocido como White Box Pentesting, en este tipo de prueba el testeador conoce todos los datos del sistema a evaluar (las contraseñas, firewalls o IPs del sistema informático, entre otros). Por tanto, el ataque se simula como si fuese realizado por alguien de dentro, es decir, alguien que forma parte de la empresa. Es la prueba más completa de Pentesting al que puede someterse un sistema informático y con el que es posible detectar con gran precisión los aspectos mejorables de sus defensas.

El evaluador parte de una cantidad significativa de información sobre la organización y su infraestructura. Normalmente, se le proporciona información como diagramas de red, direcciones IP, configuraciones y un conjunto de credenciales de usuario. Si el alcance incluye una evaluación de la aplicación, también se le puede proporcionar el código fuente de la aplicación objetivo. La idea de este tipo de prueba es identificar el mayor número posible de vulnerabilidades de seguridad.

Este proceso de prueba es de bajo nivel, generalmente realizado por un desarrollador de software con conocimientos de programación y lógica de aplicaciones. El tester probará los componentes internos de la aplicación o software y, por ejemplo, se asegurará de que funciones específicas funcionen correctamente y en un plazo razonable. El evaluador tendrá pleno conocimiento de la aplicación y su comportamiento esperado, lo que requiere mucho más tiempo que las pruebas de caja negra. El conocimiento completo en un escenario de pruebas de caja blanca proporciona un enfoque que garantiza la validación de toda la superficie de ataque.

Pentesting de caja gris:

También conocido como Grey Box Pentesting, esta prueba es un intermedio o mezcla de las dos anteriores. En este caso el testeador contará con algo de información a la hora de realizar el test, aunque sigue siendo un buen simulacro de ataque ajeno al sistema.

En las pruebas en entornos parcialmente conocidos, los evaluadores pueden recibir credenciales, pero no documentación completa de la infraestructura de red. Esto les permitiría proporcionar los resultados de sus pruebas desde la perspectiva de un atacante externo. Teniendo en cuenta el hecho de que la mayoría de los ataques comienzan en el cliente y se abren paso por toda la red, un buen enfoque sería un ámbito en el que los evaluadores comiencen en el interior de la red y tengan acceso a una máquina cliente. Luego, podrían pasar de una parte a otra de la red para determinar cuál sería el impacto de un ataque.

Este proceso de prueba es el más popular para tareas como las pruebas de penetración. Es una combinación de pruebas de caja negra y de caja blanca. El evaluador tendrá un conocimiento limitado de los componentes internos de la aplicación o software. Aun así, interactuará con la aplicación como si se tratara de un escenario de caja negra y, a partir de ahí, utilizará su conocimiento para intentar resolver los problemas a medida que los encuentre. Con las pruebas de caja gris, el conocimiento limitado proporcionado ahorra tiempo y, a menudo, se elige para superficies de ataque extremadamente bien endurecidas.

Pruebas de penetración externas

este tipo de pruebas de penetración se centran principalmente en la infraestructura de red o los servidores y el software que opera bajo la infraestructura. En este caso, el hacker ético intenta el ataque utilizando redes públicas a través de Internet. El hacker intenta hackear la infraestructura de la empresa atacando sus páginas web, servidores web, servidores DNS públicos, etc. Se utiliza para probar la eficacia de un sistema de seguridad para detectar y prevenir los ataques. También encuentra las debilidades en los activos internos como el sitio web, el correo electrónico y los recursos compartidos de archivos.

Pruebas de penetración interna

en este tipo de pruebas de penetración, el hacker ético está dentro de la red de la empresa y realiza sus pruebas desde allí. Si le preocupa que un empleado de su organización pueda acceder a los datos no autorizados, una prueba de penetración interna puede proporcionar información valiosa. Suponga que un empleado de su organización abre un archivo adjunto con un correo electrónico de phishing o que el visitante accede a la información que no está autorizado al conectarse a su red local. En ese caso, esta prueba le proporcionará la cantidad de daño que causa un intruso. Puede ser el caso, de que el PENTEST INTERNO, se realice desde fuera, por ejemplo, a través del uso de una VPN o del uso de un escritorio remoto.

Intrusión con objetivo: se busca las vulnerabilidades en componentes específicos de los sistemas informáticos de mayor importancia

Intrusión sin objetivo: examina la totalidad de los componentes en los sistemas informáticos presentes

Estos son las modalidades de tareas, con las cuales además de la forma, se hace HINCAPIE sobre la confidencialidad de las mismas. Mediante un contrato, se especifica que no habrá ninguna fuga de los datos obtenidos, como así también un trato directo y único con el empleador. Más adelante veremos en detalle, un modelo de convenio de confidencialidad. Las etapas para contratar y realizar el PENTEST son:

- Entrevista con el cliente para definir el alcance de la intrusión

- Convenio del acuerdo de confidencialidad

- Briefing de los objetivos

- Definición de herramientas y tareas a utilizar

- Trabajo de campo

- Entrega del informe

Con o sin el Acuerdo de No Divulgación, el analista de seguridad esta éticamente obligado a mantener la confidencialidad y garantizar la no divulgación de la información del cliente ni los resultados del análisis.

¿Dónde trabajan los pentesters?

Generalmente en uno de tres entornos.

- Interno: Como probador de penetración interno, trabajas directamente para una empresa u organización. Esto generalmente te permite conocer bien los protocolos de seguridad de la empresa. También puedes tener más información sobre nuevas funciones y correcciones de seguridad.

- Empresa de seguridad: Algunas organizaciones contratan a una empresa de seguridad externa para generar pruebas de penetración. Trabajar para una empresa de seguridad ofrece una mayor variedad en los tipos de pruebas que podrás diseñar y realizar.

- Freelance: Algunos eligen trabajar como autónomos. Elegir este camino puede brindarte una mayor flexibilidad en tu horario, pero es posible que debas dedicar más tiempo a buscar clientes al principio de tu carrera.

Red Team & Blue Team

La ciberseguridad se puede dividir, al menos, en dos equipos: el equipo rojo realiza operaciones ofensivas contra una organización y el equipo azul es responsable de proteger los sistemas de la organización. El equipo rojo se centra en evaluar la seguridad de una organización mediante la simulación de ataques reales. Atacan a las organizaciones para descubrir vulnerabilidades y controles de seguridad débiles. Un equipo azul se centra en defender a una organización contra ataques cibernéticos. Crean controles de seguridad, corrigen vulnerabilidades, detectan amenazas y responden a incidentes.

El camino que elijas a seguir es tu elección. En este artículo, compararemos y contrastaremos los dos equipos para que entiendas claramente lo que hacen, las herramientas que utilizan y las habilidades y calificaciones necesarias para cumplir con los roles que componen cada equipo.

Primero, ¿por qué necesitamos bifurcar los roles de seguridad para dos equipos en pruebas de penetración? En pocas palabras, las responsabilidades de seguridad de una empresa son tan amplias que es imposible ser un experto en todos los campos. En un intento por proporcionar una postura de seguridad integral y sólida, las grandes organizaciones prefieren tener diferentes unidades dentro de sus departamentos de seguridad, que cumplan diferentes propósitos.

Red Team

El equipo rojo se encarga de probar los controles de seguridad y descubrir fallas atacando los sistemas de TI. Esto puede implicar probar una aplicación web específica para detectar vulnerabilidades comunes o simular un ciberataque real contra una red. Intentan descubrir vulnerabilidades explotando los sistemas y luego informan sobre estas vulnerabilidades para que puedan ser reparadas antes de que los ciberdelincuentes las exploten.

Los miembros del equipo rojo son responsables de realizar acciones de seguridad desde el punto de vista de un atacante. En esencia, realizan una simulación del adversario. Sus tareas abarcan desde pequeñas pruebas de penetración centradas en aplicaciones individuales hasta pruebas a gran escala de mayor alcance o actividades de equipo rojo en toda regla.

El Red Team no es solo un grupo de especialistas, es una mentalidad. Su enfoque realista y orientado a resultados permite a las empresas identificar debilidades antes de que los ciberdelincuentes las exploten.

Los objetivos y responsabilidades de un equipo rojo son:

- Evalúar la eficacia de la seguridad de una organización identificando vulnerabilidades que un atacante puede explotar.

- Validar si los controles de seguridad funcionan como se espera.

- Simular un ciberataque en el mundo real.

- Probar las capacidades de detección y respuesta a incidentes de la organización cliente.

- Validar la capacidad de las personas, los procesos y la tecnología para prevenir un ciberataque en el mundo real.

- Proporcionar recomendaciones sobre cómo remediar vulnerabilidades y brechas de seguridad.

- Colaborar con el equipo azul en ejercicios de seguridad como parte del equipo purpura.

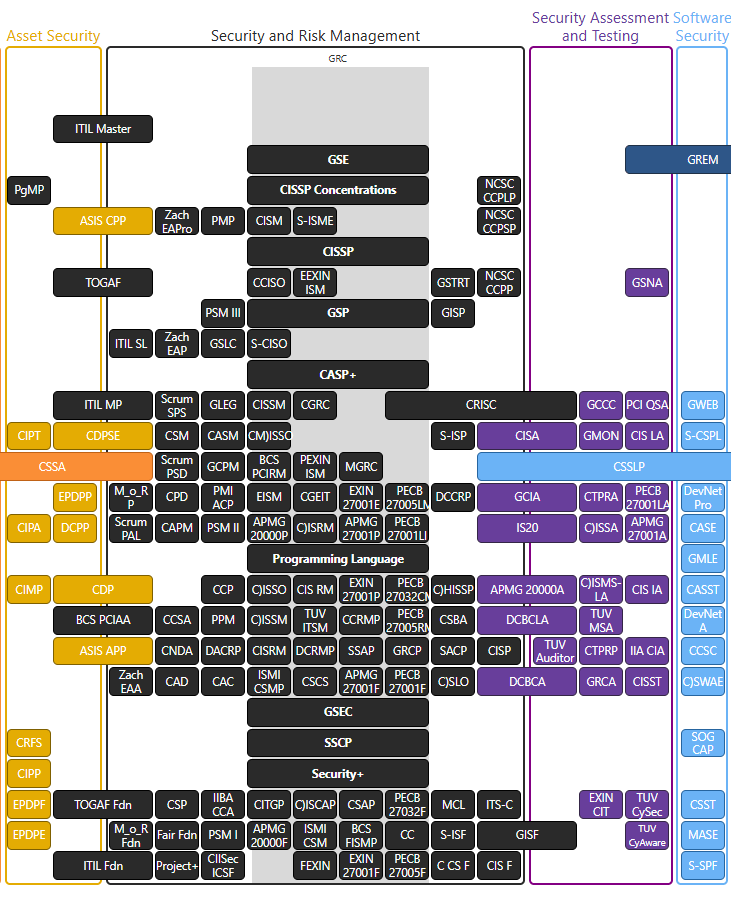

Certificaciones del Red Team

- Hacker ético certificado (CEH) Sobre valorada y cara pero la piden todos en RRHH

- CompTIA Pentest+

- eLearnSecurity Junior Penetration Tester (eJPT)

- eLearnSecurity Web Application Penetration Tester (eWPT)

- eLearnSecurity Web Application Penetration Tester Xtreme (eWPTX)

- Profesional certificado en seguridad ofensiva (OSCP) – Sobre valorada y cara pero la piden todos en RRHH

- OSWE – Otra más en pentesting WEB

- OSCE3 – No es una certificación en si, sino la suma de OSWE + OSEP + OSED

- OSCE – En certificaciones lo más alto a lo que se puede aspirar

Blue Team

El equipo azul es responsable de proteger los sistemas. Implementa medidas defensivas para protegerse contra ataques cibernéticos, monitorea estos sistemas y responde a amenazas emergentes. Los miembros del equipo azul del departamento de seguridad se especializan en proteger los activos de la organización. Son responsables de garantizar que todos los sistemas de la empresa estén protegidos y parcheados , de supervisar la actividad de los hackers para buscar firmas maliciosas y de muchos otros procedimientos complejos.

Deben garantizar y mantener una fuerte seguridad del producto, por lo que se definen múltiples roles incluso dentro del equipo azul. Este equipo repara vulnerabilidades, detecta amenazas y responde a incidentes para mantener segura a una organización. Son los defensores que protegen los activos críticos de una organización las 24 horas del día, los 7 días de la semana y son el equipo que viene a la mente de la mayoría de las personas cuando piensan en un equipo de ciber seguridad.

El equipo azul: defensores

- Analista de SOC

- Respondedor de incidentes

- Analistas de respuesta a incidentes y forenses digitales

- Analista de inteligencia de amenazas

- Analista de malware/ingeniero inverso

Los objetivos y responsabilidades de un equipo azul son:

- Proporcionar monitoreo y detección de seguridad para una organización en todos sus sistemas, redes y aplicaciones.

- Investigar, contener y responder a incidentes de ciberseguridad.

- Gestionar la infraestructura de seguridad de una organización.

- Proporcionar gestión de vulnerabilidades para una organización.

- Aumentar la conciencia sobre la seguridad educando y capacitando a los empleados.

- Colaborar con el equipo rojo en ejercicios de seguridad como parte del equipo purpura.

Certificaciones del Blue Team

- CompTIA Security+

- Analista de ciberseguridad de CompTIA (CySA+)

- CompTIA CASP+ / SecurityX

- Profesional certificado en seguridad de sistemas de información (CISSP)

- GSE

COMPETENCIAS Y HABILIDADES COMPARTIDAS

| HABILIDADES TÉCNICAS | HABILIDADES BLANDAS |

| Redes Informáticas | Comunicación |

| Sistemas operativos | Colaboración y trabajo en equipo |

| Hardware | Pensamiento crítico |

| Solución de problemas técnicos | Adaptabilidad |

| Aplicaciones de software | Gestión del tiempo |

| Computación en la nube | Liderazgo |

| Virtualización | Inteligencia emocional |

| Scripting y programación | La resolución de conflictos |

Excelente resumen! Haré lo posible por seguirlo a diario! Gracias

gracias por compartir!

Olá, gostaria de fazer o curso!

Gran gráfico para hacerse una idea y saber las especializaciones en seguridad.

En estos hemos visto como los servidores de Amazon han caído y visto como no han funcionado las tarjetas y otras funciones imprescindibles para operar en esta sociedad tanto comprar como dejar paradas empresas. Vamos que puedes ser el más grande y van a por ti o tienes fallos.

Un buen desarrollo de como va toda la ciberseguridad, buen trabajo.