En este capítulo, Herramientas y CTF de OWAST, Conocerás a las herramientas de seguridad más importantes del ecosistema OWASP. Junto con diversas tecnologías que complementan el proceso de pentesting, modelado de amenazas, automatización y gestión de vulnerabilidades. A lo largo del contenido recorrerás desde los conceptos fundamentales —como el rol del proxy, el escaneo activo y pasivo, el fuzzing o el rastreo web— hasta herramientas avanzadas que apoyan el ciclo de vida del software seguro, como Threat Dragon, Dependency-Check, Dependency-Track, Nettacker, AppSensor, DefectDojo.

Este capítulo está diseñado para que desarrolles una visión completa de cómo se realizan las pruebas de penetración modernas, cómo se integran en entornos DevSecOps y cómo se aplican buenas prácticas para analizar, explotar y mitigar vulnerabilidades en aplicaciones web reales y simuladas. Al finalizar, tendrás una base sólida para ejecutar pentesting profesional, automatizar escaneos y fortalecer la seguridad en todo el ciclo de vida del desarrollo.

ZAP OWASP: El Proxy Hacker para Destripar Aplicaciones Web

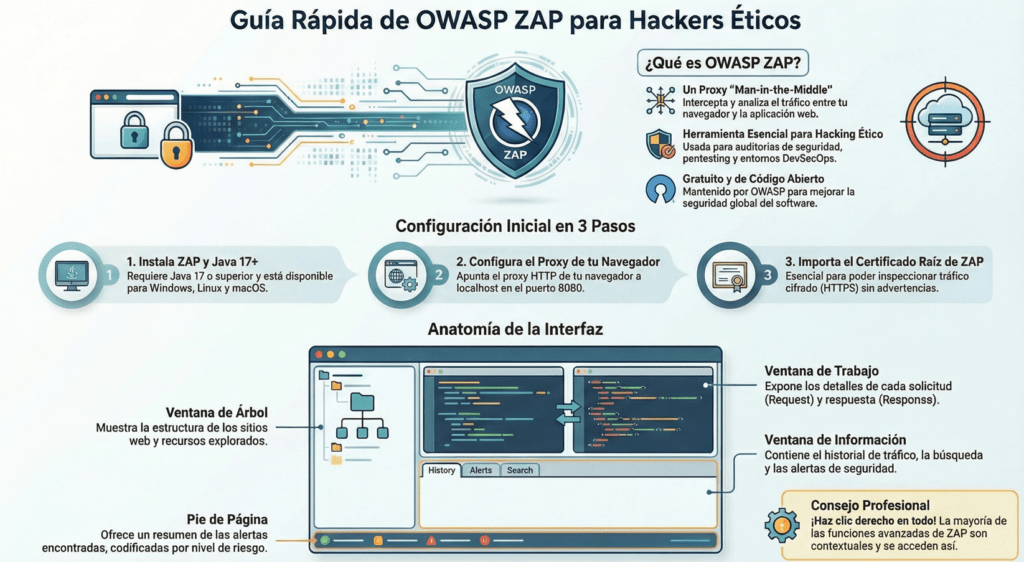

En el universo del pentesting moderno, si tu objetivo es hincarle el diente a aplicaciones web, hay una herramienta que simplemente no podés ignorar: OWASP ZAP. ZAP, abreviatura de Zed Attack Proxy, es una de las armas más versátiles y peligrosas del arsenal de cualquier hacker ético que se respete. Libre, open source, multi-plataforma, mantenida por una comunidad gigantesca y respaldada por el mismísimo OWASP. A diferencia de soluciones propietarias como Burp Suite, ZAP no solo es gratis, sino que su transparencia y flexibilidad lo hacen ideal para meter mano, automatizar pruebas y aprender a romper —y proteger— sistemas de forma sistemática.

La filosofía detrás de ZAP es muy clara: poner al alcance de todos una plataforma profesional para realizar pruebas de seguridad a aplicaciones web. Desde interceptar tráfico HTTP/S hasta ejecutar escaneos automáticos y fuzzing, ZAP se adapta tanto a quienes están empezando en el mundo del hacking como a pentesters con años de experiencia. La clave está en su arquitectura modular: lo podés usar como una herramienta interactiva con GUI, como consola para scripting rápido, o incluso automatizarlo en un pipeline CI/CD sin tocar una sola interfaz visual. Es una navaja suiza. Y como toda buena navaja suiza, está repleta de funcionalidades que valen oro.

En su corazón, ZAP actúa como un proxy de interceptación. Se coloca entre tu navegador y el servidor web objetivo, y a partir de ahí es todo tuyo. Interceptás, manipulás, escaneás y estudiás cada byte que entra o sale. Este nivel de control es ideal para descubrir fallas como inyecciones SQL, XSS, problemas de autenticación, exposiciones de información sensible y un largo etcétera. Y no estamos hablando solo de escaneo pasivo, sino también activo: con payloads diseñados para explotar vulnerabilidades reales y dejar en evidencia lo que el desarrollador quiso esconder bajo la alfombra.

Además, ZAP tiene algo que muchos proxies no ofrecen: una HUD (Heads Up Display). Esta interfaz gráfica que se superpone al navegador es una joya, porque te permite hacer todo desde el browser, sin andar cambiando de ventana o perdiendo contexto. Querés interceptar una request, modificarla, enviarla y ver qué pasa. Lo hacés ahí mismo. Querés correr un escaneo activo sobre una URL. También. Todo eso sin perder el foco de lo que estás probando. Es brutalmente intuitivo.

Otra joya de ZAP es su Marketplace. Desde ahí podés instalar plugins que agregan funcionalidades específicas: escáneres para nuevas CVEs, mejoras para trabajar con autenticación, integración con APIs REST, plugins para pruebas contra Log4Shell, ataques de fuerza bruta en logins y más. Estos complementos transforman a ZAP en una plataforma completamente personalizable. Si algo no está, probablemente ya alguien lo programó, o podés hacerlo vos mismo en Java, Python o mediante scripts ZEST, diseñados especialmente para ZAP.

Y claro, no podemos hablar de ZAP sin mencionar su poder de automatización. Usar su API REST te permite integrarlo con Jenkins, GitLab CI, GitHub Actions y otros sistemas DevSecOps. Imaginá esto: cada vez que se hace un deploy en staging, ZAP se lanza, escanea la aplicación, genera un reporte y, si encuentra algo crítico, frena el pipeline. No hay intervención humana, solo escaneo continuo y seguridad desde el minuto cero. Este enfoque reduce el ciclo de feedback para los devs, detecta vulnerabilidades antes de que lleguen a producción, y encima te deja logs y reportes que podés centralizar con herramientas como DefectDojo.

ZAP también permite definir «contextos», que básicamente son espacios lógicos donde podés agrupar rutas, credenciales y configuraciones específicas para una sesión de prueba. Esto es extremadamente útil cuando estás auditando apps con autenticación basada en tokens, headers custom, cookies, etc. Definís el contexto, configurás la estrategia de login y dejás que el escáner trabaje desde adentro, como si fuera un usuario autenticado. Es ideal para detectar privilegios mal gestionados, rutas inseguras y endpoints ocultos.

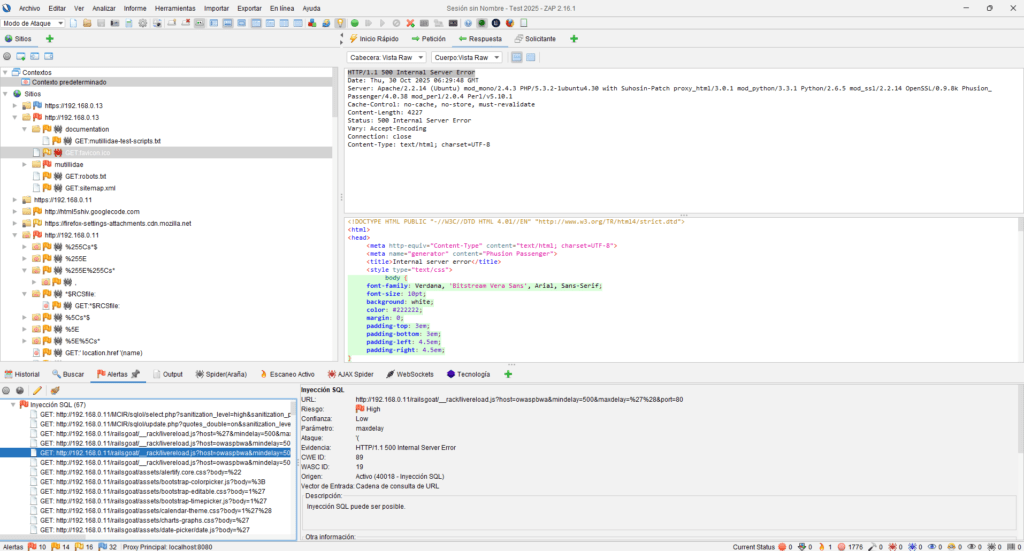

Ahora, si vamos más al hueso, tenemos que hablar del proceso real de pentesting con ZAP. Primero, se hace una exploración: se rastrea toda la app, se identifican formularios, parámetros, rutas y respuestas típicas. Después, llega el escaneo pasivo, que analiza las respuestas sin interactuar agresivamente. Luego viene el escaneo activo, donde se ejecutan pruebas intrusivas con payloads maliciosos para explotar fallas reales. Si todo va bien —es decir, si todo está mal en la app— vas a ver alertas en rojo avisándote de SQLi, XSS, CSRF, LFI, RFI, fugas de información, cabeceras inseguras, etc.

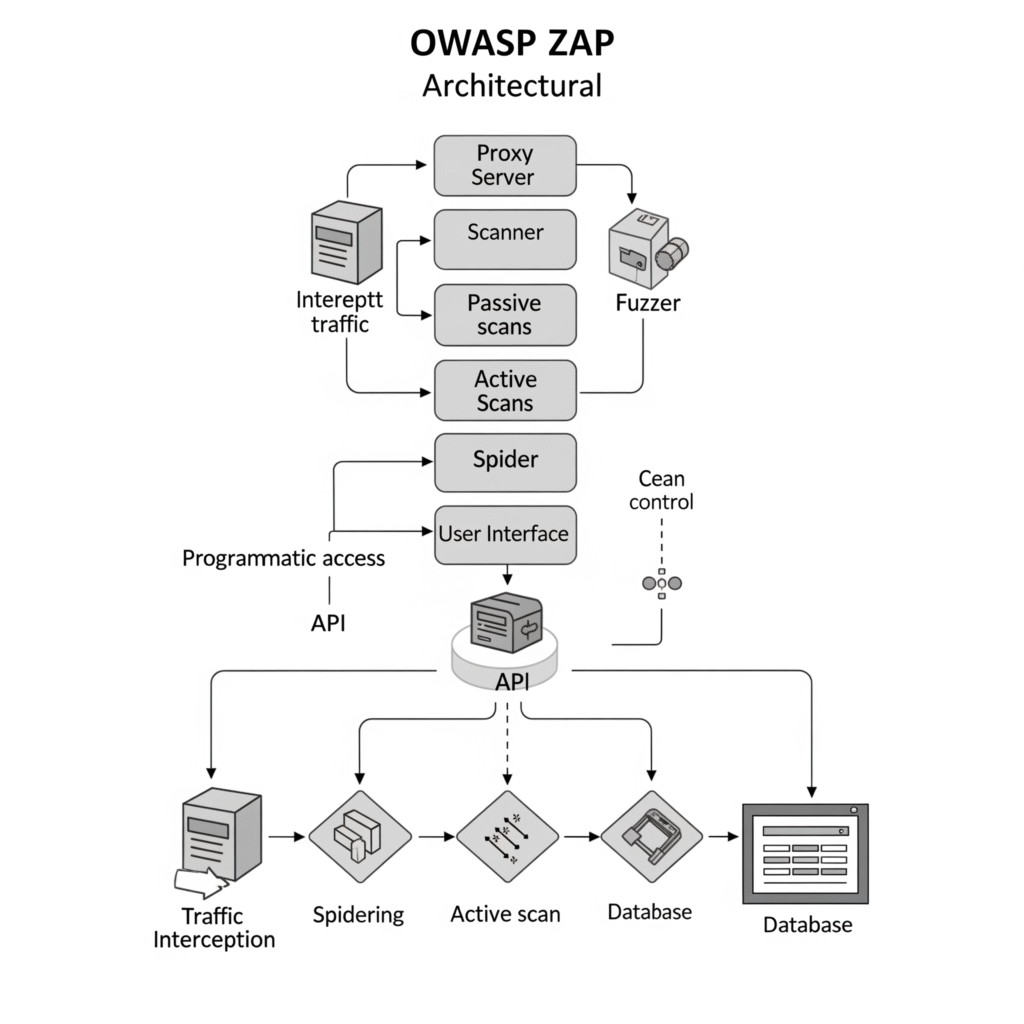

Y si hablamos de arquitectura, ZAP tiene un diseño modular que lo hace tremendamente eficiente. Tenés un proxy como núcleo, módulos de escaneo activo y pasivo, fuzzer, spider, autenticación avanzada, scripting engine y más. Todo esto puede ser orquestado desde una interfaz o desde un script. Y con la posibilidad de correrlo en Docker, no hay excusa: lo podés levantar en segundos en cualquier entorno, ya sea Linux, Windows, macOS o en la nube.

Para cerrar, ZAP no es solo una herramienta, es una plataforma de ciberseguridad para pruebas web modernas. Al ser parte del ecosistema OWASP, tiene una comunidad activa, documentación brutalmente completa y una filosofía centrada en el aprendizaje, la colaboración y la mejora continua. Es ideal para formar equipos, capacitar devs, automatizar procesos y, sobre todo, romper cosas de forma controlada para aprender de verdad cómo se construye (y destruye) la seguridad web.

Así que si estás empezando en el pentesting, usá ZAP. Si sos un profesional, automatizá ZAP. Y si sos un desarrollador, no le tengas miedo: ZAP te va a enseñar más de tus propias aplicaciones que cualquier otra herramienta. Porque la mejor manera de defender, es saber atacar. Y ZAP está hecho para eso.

ZAP OWASP

OWASP además creo ZAP – OWASP Zed Attack Proxy (aunque ya no se llama asi) es un escáner de seguridad de aplicaciones web gratuito y de código abierto. Está diseñado para ser utilizado por personas nuevas en seguridad de aplicaciones y pentester profesionales.

Beneficios

ZAP ofrece funcionalidades similares a Burp Suite, como interceptación de proxy, escáner automatizado y otras herramientas útiles. Al ser parte de los proyectos de OWASP, está particularmente diseñado para probar vulnerabilidades incluidas en el Top 10 de OWASP.

Desafíos

Es posible que ZAP no tenga tantas funciones como Burp Suite, especialmente en lo que respecta a la automatización de escenarios de ataque complejos. Sin embargo, ZAP ofrece un conjunto completo de herramientas más que suficientes para muchos usuarios, especialmente aquellos que se inician en la seguridad de aplicaciones web.

Funcionalidades de ZAP

Al interceptar y modificar el tráfico entre su navegador y la aplicación web, ZAP le ayuda a comprender cómo se comporta la aplicación en diferentes escenarios y condiciones. ZAP ofrece una gran cantidad de características y funcionalidades como:

- La capacidad de interceptar solicitudes y respuestas entre su navegador y el servidor web/aplicación web.

- Escaneo automatizado de aplicaciones web (pasivo y activo).

- Rastreo web: ¡Rastreo activo!

- Funcionalidad completa contra intrusos. (Sin limitación).

- Amplia colección de complementos desarrollados por profesionales

Si ya hay otro proxy de red en uso, como en muchos entornos corporativos, ZAP se puede configurar para conectarse a ese proxy.

ZAP ofrece funcionalidades para diversos niveles de habilidad, desde desarrolladores hasta testers novatos en pruebas de seguridad y especialistas en pruebas de seguridad. ZAP tiene versiones para cada sistema operativo principal y Docker, por lo que no está limitado a un solo sistema operativo. Hay funcionalidades adicionales disponibles gratuitamente a través de diversos complementos en ZAP Marketplace, accesibles desde el cliente ZAP.

Dado que ZAP es de código abierto, se puede examinar el código fuente para ver exactamente cómo se implementa la funcionalidad. Cualquiera puede ofrecerse como voluntario para trabajar en ZAP, corregir errores, añadir funcionalidades, crear solicitudes de incorporación de correcciones al proyecto y crear complementos para situaciones específicas.

Dentro de la aplicación puedes encontrar multitud de extensiones con las que puedes realizar ataques bastante complejos. Entre los plugin disponibles existe varios para atacar portales web de login, permitiendo hacer de manera automatizada ataques de inyección SQL. Pero no solo se encuentran ataques clásicos, también puedes encontrar plugin para vulnerabilidades recientes como Log4j.

¿Por qué ZAP?

Los beneficios de usar ZAP en ciberseguridad son múltiples:

- Código abierto e impulsado por la comunidad : Al ser un proyecto de OWASP, ZAP es gratuito y de código abierto, lo que permite mejoras y actualizaciones constantes por parte de una comunidad mundial de desarrolladores.

- Interfaz fácil de usar : ZAP está diseñado para ser fácil de usar, lo que lo hace accesible tanto para principiantes como para profesionales experimentados. Su interfaz gráfica de usuario intuitiva facilita la navegación y el funcionamiento.

- Pruebas integrales : ZAP ofrece una gama de escáneres automatizados, así como herramientas para pruebas de penetración manuales, lo que lo convierte en una solución integral para las pruebas de aplicaciones web

- Escaneo activo y pasivo : ZAP proporciona escaneo activo, que envía solicitudes maliciosas al servidor, y escaneo pasivo, que inspecciona las respuestas de la aplicación sin enviar solicitudes dañinas.

- Extensibilidad y personalización : Los usuarios pueden extender y personalizar ZAP según sus necesidades a través de una amplia gama de complementos.

- Comunidad y documentación : ZAP se beneficia de una comunidad sólida y una extensa documentación, lo que facilita la resolución de problemas y el aprendizaje.

- Integración con otras herramientas : ZAP se puede integrar con otras herramientas del ámbito de la seguridad, lo que mejora sus capacidades y permite un análisis de seguridad más exhaustivo.

Características de ZAP

ZAP ofrece las siguientes características:

- Escaneo activo

- Complementos

- Alertas

- Tokens anti CSRF

- API

- Autenticación

- Métodos de autenticación

- Estrategias de verificación de autenticación

- Puntos de interrupción

- Contextos

- Contenido basado en datos

- Sesiones HTTP

- Proxy manipulador intermedio

- Mercado

- Modos

- Notas

- Escaneo pasivo

- Lista de materiales del software

- Política de escaneo

- Alcance

- Guiones

- Gestión de sesiones

- Árbol de sitios

- Araña

- Estadística

- Modificadores estructurales

- Parámetros estructurales

- Etiquetas

- Usuarios

El proceso de pentesting

Tanto las pruebas de penetración manuales como las automatizadas se utilizan, a menudo en conjunto, para probar todo, desde servidores y redes hasta dispositivos y endpoints. Este documento se centra en las pruebas de penetración de aplicaciones o sitios web.

Las pruebas de penetración generalmente siguen estas etapas:

- Explorar : El evaluador intenta comprender el sistema bajo prueba. Esto incluye determinar qué software se utiliza, qué endpoints existen, qué parches están instalados, etc. También incluye buscar en el sitio contenido oculto, vulnerabilidades conocidas y otros indicios de debilidad.

- Ataque : el evaluador intenta explotar las vulnerabilidades conocidas o sospechadas para demostrar que existen.

- Informe : el evaluador informa los resultados de sus pruebas, incluidas las vulnerabilidades, cómo las explotaron, qué tan difíciles fueron las explotaciones y la gravedad de la explotación.

Arquitectura de OWASP ZAP

la arquitectura de OWASP ZAP, uno de los frameworks más utilizados en hacking y pentesting para analizar aplicaciones web. El diagrama desglosa de manera clara cómo están organizados sus módulos internos y cómo se relacionan entre sí, lo que ayuda a entender por qué ZAP es tan flexible, extensible y útil tanto para análisis manuales como automatizados.

En la parte superior aparece el Proxy Server, que es el corazón de ZAP. Todo el tráfico web pasa por este proxy, permitiendo interceptar, inspeccionar y modificar solicitudes y respuestas. Esto es fundamental en pentesting porque te permite ver exactamente qué viaja entre el navegador y el servidor.

Debajo del proxy se encuentran varios módulos clave. El primero es el Scanner, encargado de identificar posibles vulnerabilidades. Junto a él está el Fuzzer, una herramienta que envía entradas inesperadas o malformadas para descubrir comportamientos anómalos o fallos en la aplicación.

Luego están los Passive Scans, que analizan el tráfico sin modificarlo. Este análisis silencioso permite identificar problemas sin generar carga adicional sobre el sistema. A diferencia de ellos, los Active Scans ejecutan ataques controlados para detectar vulnerabilidades más profundas, como inyecciones o fallos de autenticación.

También aparece el Spider, que rastrea toda la aplicación para descubrir páginas, rutas y formularios. El spider facilita que ZAP tenga un mapa completo de la aplicación, algo crucial antes de realizar escaneos activos. Todos estos módulos se conectan a la User Interface, que puede ser la interfaz gráfica usada por pentesters durante análisis manuales. Justo debajo, se menciona el API, que ofrece acceso programático a todas las funcionalidades de ZAP, permitiendo integrarlo en pipelines CI/CD o automatizar pruebas de seguridad.

En la parte inferior del diagrama se muestra cómo, a través del API, se pueden ejecutar procesos específicos como Traffic Interception, Spidering, Active scan y la interacción con bases de datos internas donde ZAP registra resultados, configuraciones y hallazgos. A la derecha se ve un pequeño módulo de clean control, que sugiere funciones automatizadas para limpiar sesiones, eliminar datos temporales o reiniciar estados durante las pruebas. En conjunto, la imagen representa cómo OWASP ZAP organiza sus funciones de análisis, escaneo, interceptación y automatización.

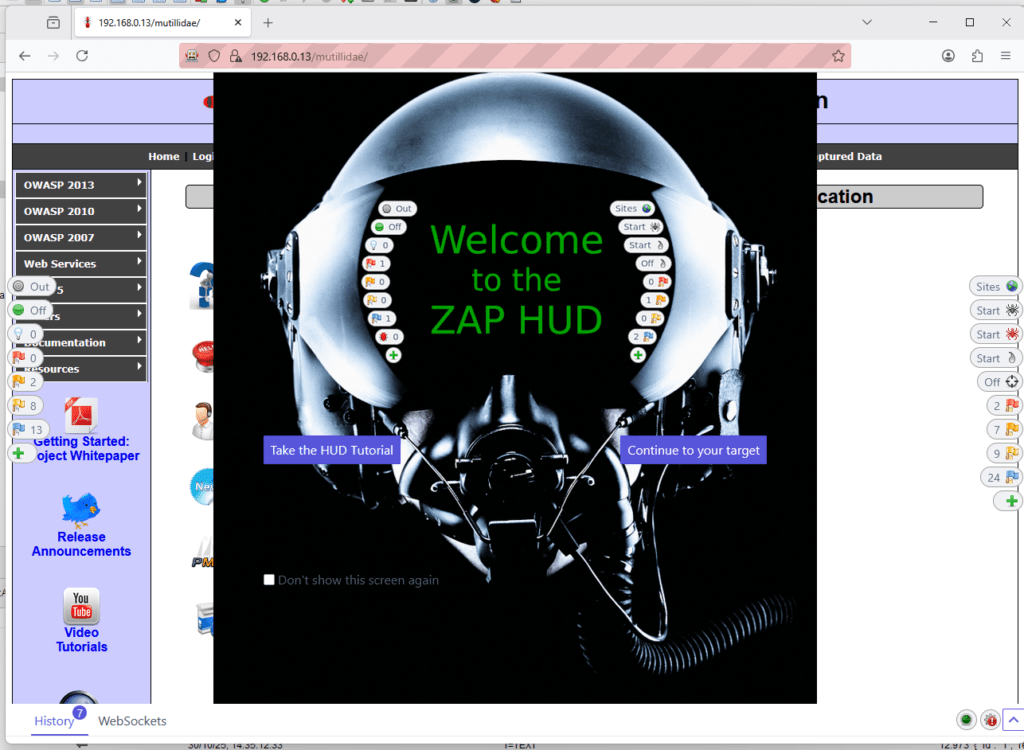

HUD

El Heads Up Display (HUD) es una interfaz innovadora que proporciona acceso a la funcionalidad ZAP directamente en el navegador. ZAP ofrece una segunda interfaz gráfica, integrada directamente en el navegador del usuario. Esta interfaz (HUD) es una herramienta muy útil, ya que permite realizar acciones sin tener que alternar entre el navegador y el proxy.

Para activar la interfaz, simplemente marque «Habilitar HUD» al iniciar el navegador a través de ZAP o haga clic en «Habilitar la interfaz ZAP» en la barra de herramientas. Es ideal para quienes se inician en pentesting y también permite a los expertos en pruebas de penetración centrarse en la funcionalidad de las aplicaciones, a la vez que proporciona información y funciones de seguridad clave. Una vez activada, la interfaz se agrega automáticamente al navegador. Debería ver la siguiente página de inicio:

El HUD se superpone a la aplicación de destino en el navegador al habilitarlo mediante la opción «Exploración manual» en la pantalla o la barra de herramientas. Solo es compatible con navegadores modernos como Firefox y Chrome. Los usuarios de Firefox podrían necesitar desactivar la «Protección mejorada contra rastreo» para poder ver la interfaz del HUD. Para ello, haga clic en el icono del escudo en la barra de URL. De forma predeterminada, se muestra una pantalla de presentación del HUD que incluye un enlace a un tutorial que lo guiará a través de las funciones del HUD y le explicará cómo puede usarlas.

Para mostrar el tutorial de la interfaz, haga clic en el botón de la izquierda. De lo contrario, seleccione «Continuar al destino» para ir directamente al sitio que se va a probar.

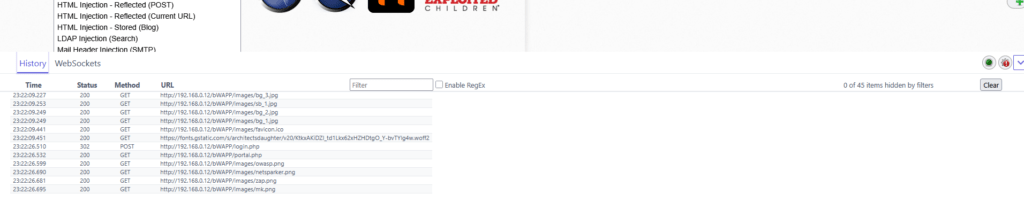

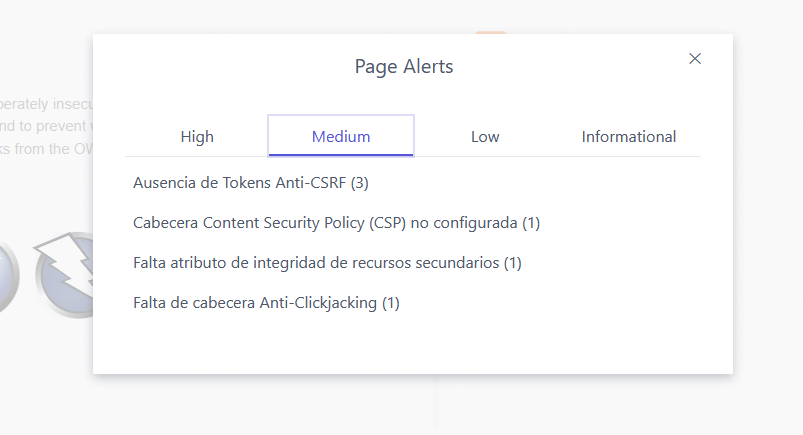

Uso de HUB

La principal ventaja de esta interfaz es que puede acceder a la información de ZAP sin salir del navegador. Puede ver el historial de solicitudes y WebSockets, ver las alertas del escáner y realizar acciones como escaneo, rastreo o puntos de interrupción, todo sin tener que cambiar entre varias ventanas.

Al hacer clic en una solicitud del historial, puede ver los detalles de la solicitud y, por ejemplo, elegir modificarla y volver a enviarla o iniciar un escáner activo. También podemos mostrar las alertas generadas por ZAP (que aparecen en tiempo real en el HUD mediante notificaciones):

¿Por qué es relevante en DevSecOps?

DevSecOps integra la seguridad en cada fase del ciclo de vida del desarrollo de software (SDLC), haciendo hincapié en la automatización y la validación continua de la seguridad. OWASP ZAP se alinea con esta filosofía al:

- Automatización de las pruebas de seguridad : Las capacidades de escaneo automatizado de ZAP permiten a los equipos detectar vulnerabilidades en las primeras etapas del proceso de CI/CD, reduciendo el riesgo de implementar código inseguro.

- Seguridad desde el inicio : ZAP permite a los desarrolladores identificar y solucionar problemas durante el desarrollo, fomentando una mentalidad centrada en la seguridad.

- Soporte de cumplimiento : ZAP ayuda a abordar las vulnerabilidades del OWASP Top 10, un requisito clave para marcos de cumplimiento como SOC II.

- Accesibilidad de código abierto : Al ser gratuito e impulsado por la comunidad, ZAP reduce las barreras para que las organizaciones adopten prácticas de seguridad sólidas.

Conceptos básicos y terminología

Términos y definiciones clave

- Proxy : ZAP actúa como un intermediario (man-in-the-middle), interceptando y analizando el tráfico HTTP/HTTPS entre el navegador y la aplicación objetivo.

- Escaneo pasivo : Análisis no intrusivo de solicitudes y respuestas para identificar vulnerabilidades sin modificar el tráfico.

- Escaneo activo : Envía activamente cargas útiles para probar vulnerabilidades, simulando ataques reales (requiere permiso para evitar problemas legales).

- Rastreo web : Recorre una aplicación web para mapear su estructura, identificando enlaces, páginas y puntos finales.

- AJAX Spider : Un complemento para rastrear aplicaciones con mucho JavaScript, como las aplicaciones de página única (SPA).

- Fuzzing : Envía entradas inesperadas o malformadas para probar la resiliencia de la aplicación.

- Contexto : Un ámbito definido de URL o aplicaciones para un escaneo específico.

- Alertas : Notificaciones de posibles vulnerabilidades, categorizadas por gravedad (Alta, Media, Baja).

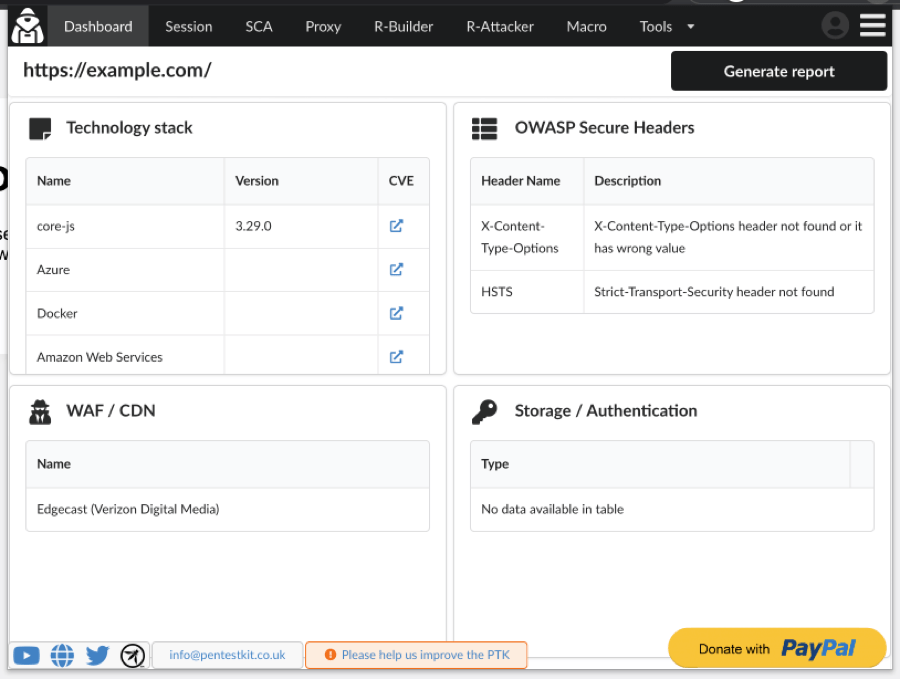

Kit de Pentesting OWASP

El kit de pruebas de penetración de OWASP es una extensión de navegador diseñada para optimizar sus tareas diarias en materia de seguridad de aplicaciones. Estas son algunas de sus características clave:

- Acceso con un solo clic a información detallada : con un solo clic, puede acceder a datos valiosos sobre la pila de tecnología, firewalls de aplicaciones web (WAF), encabezados de seguridad, enlaces rastreados y flujo de autenticación de la aplicación que está probando.

- Proxy con registro de tráfico detallado : esta función le permite repetir cualquier solicitud en R-Builder o reenviarla a R-Attacker para realizar automáticamente inyecciones de scripts entre sitios (XSS), SQL o comandos del sistema operativo.

- R-Builder y R-Attacker : puede crear su propia solicitud en R-Builder o ejecutar un análisis de prueba dinámica de seguridad de aplicaciones (DAST) utilizando R-Attacker. Estas herramientas pueden ayudarle a identificar directamente las posibles vulnerabilidades de inyección SQL o XSS de su navegador.

- Escaneo de análisis de composición de software (SCA) : este escaneo ayuda a identificar vulnerabilidades de JavaScript conocidas, también conocidas como vulnerabilidades y exposiciones comunes (CVE).

- Editor de cookies : administre las cookies de manera efectiva con opciones para agregar, editar o eliminar cookies. También puede crear reglas para bloquear o proteger cookies o exportar cookies y luego importarlas nuevamente.

- Utilidad decodificador/codificador : esta función ayuda a administrar la codificación y decodificación desde y hacia UTF-8, Base64, MD5 y más.

- Integración con Swagger.IO : esta integración le ayuda a comprender mejor la documentación de la API y a crear solicitudes de punto final.

Beneficios

Este kit proporciona una gran cantidad de recursos y metodologías diseñadas explícitamente para realizar pentesting de acuerdo con las mejores prácticas de OWASP.

OWASP Threat Dragon

El modelado de amenazas es una metodología utilizada para analizar los problemas de seguridad que podrían surgir en un sistema, generalmente enfocado en cuatro preguntas claves. La primera, ¿en qué se está trabajando? La segunda, ¿qué puede ir mal? La tercera, ¿qué haremos al respecto? Y la cuarta, ¿hemos hecho un buen trabajo mitigando estas amenazas? Este enfoque permite a los desarrolladores y arquitectos de software identificar vulnerabilidades potenciales y tomar medidas para reducir el riesgo antes de que las aplicaciones entren en producción.

Threat Dragon es una herramienta que facilita este tipo de análisis, tiene versiones tanto para aplicación de escritorio como para aplicación web y puede integrarse en el ciclo de desarrollo seguro del software. La herramienta sigue los principios del manifiesto de modelado de amenazas, que promueve la simplicidad, la colaboración y el priorizar las amenazas más críticas. Algunas de las características clave de Threat Dragon incluyen los diagramas de flujos de datos, que ayudan a visualizar cómo la información fluye a través del sistema, identificando posibles puntos de vulnerabilidad. También, la generación automática de amenazas basada en los componentes del diagrama, ya que Threat Dragon puede sugerir amenazas potenciales y correspondientes medidas de seguridad, y la compatibilidad con múltiples metodologías.

Threat Dragon admite varias metodologías de modelado de amenazas, lo cual lo hace versátil para diferentes contextos. Las tres más importantes que admiten son: STRIDE, utilizado principalmente para evaluar amenazas de seguridad, como suplantación, manipulación, repudio, divulgación de información, denegación de servicio o escalado de privilegios; LINDDUN, enfocado en la privacidad, que se utiliza para identificar amenazas y asegurar el cumplimiento de leyes y normativas, y CIA, de confidencialidad, integridad y disponibilidad, que presenta un enfoque tradicional en ciberseguridad para evaluar el impacto de la pérdida de estas tres propiedades en el sistema.

https://www.threatdragon.com/docs

OWASP Threat Dragon facilita el modelado de amenazas desde las primeras etapas del desarrollo, y te permite automatizar su integración en pipelines y generar reportes automáticos, asegurando un desarrollo seguro de aplicaciones y la adhesión de tu software a los más altos estándares de seguridad.

OWASP Dependency Check

El uso de bibliotecas de terceros acelera el desarrollo, pero también introduce riesgos si esas dependencias contienen vulnerabilidades conocidas. OWASP Dependency-Check es una herramienta esencial para identificar estas vulnerabilidades y asegurar que los componentes reutilizados no comprometan la seguridad de tu aplicación. El proceso de Dependency-Check comienza con un análisis del código del proyecto para identificar todas las bibliotecas y componentes utilizados.

Estos se comparan con bases de datos de vulnerabilidades, como la CVE, para verificar si algunas de las dependencias incluye vulnerabilidades conocidas. En caso de que se detecten componentes vulnerables, la herramienta genera un reporte con recomendaciones sobre cómo mitigar los riesgos. Además, Dependency-Check puede integrarse en el flujo de trabajo de desarrollo continuo, con lo que permite detectar vulnerabilidades automáticamente durante la compilación del software.

Esta integración es esencial en prácticas como la DevSecOps, donde la seguridad debe ser implementada a lo largo de todo el ciclo de desarrollo. Algunos componentes principales de Dependency-Check son: en primer lugar, el common platform enumeration, en el que Dependency-Check utiliza la CPE para identificar el software y sus versiones y así compararlas con vulnerabilidades conocidas en bases de datos como el NVD. Por otro lado, tenemos el common vulnerability exposure, que es el CVE, en el que, una vez identificada la dependencia a través del CPE, se consulta la lista de vulnerabilidades públicas asociadas a CVE, lo que permite al equipo de desarrollo evaluar la gravedad y el impacto potencial de las vulnerabilidades encontradas.

Por otro lado, tenemos la integración con CI/CD, ya que Dependency-Check está diseñado para ser utilizado en entornos de integración continua y deploy continuo, lo que significa que puede ejecutarse automáticamente cada vez que se actualiza o compila un proyecto, asegurando que las nuevas dependencias se revisen antes de ser implementadas. Como ves, en OWASP no solo tienes los recursos en su página web, sino que también tienes un repo de GitHub, donde tienes todas las herramientas e instrucciones de uso para comenzar a utilizar Dependency-Check en tu proceso de desarrollo.

Además de tener un software muy robusto, podemos automatizar el trabajo con Dependency-Check también por nuestro lado. OWASP Dependency-Check es fundamental para asegurar que las dependencias de tercero no introduzcan vulnerabilidades en el software. Su integración en entornos CI/CD facilita una detección continua y automática de problemas de seguridad antes de que lleguen a producción. Con OWASP Dependency-Check, tu trabajo con dependencias va a ser cada vez más seguro, más robusto y va a ayudar a fortificar tu propio software.

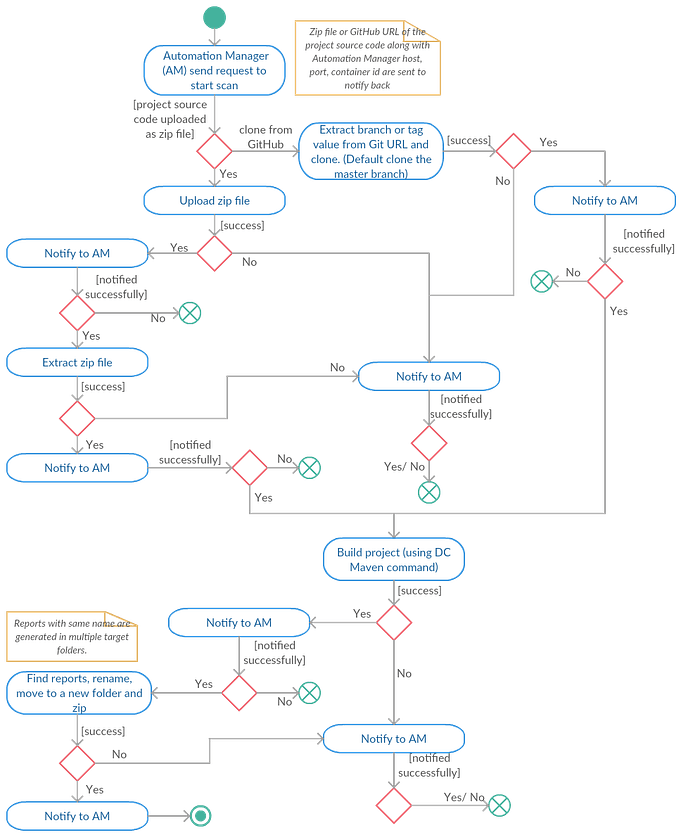

Automation Manager

La imagen muestra un diagrama de flujo bastante completo que describe el proceso automático que sigue un sistema para iniciar, ejecutar y reportar un análisis de código solicitado por un Automation Manager (AM). El flujo está compuesto por múltiples decisiones de éxito o fallo, notificaciones al AM y tareas secuenciales que dependen de cómo se haya proporcionado el código fuente.

Todo comienza cuando el Automation Manager envía una solicitud para iniciar el escaneo. En ese punto se determina si el usuario envió un archivo ZIP con el código fuente o si proporcionó una URL de GitHub. Si es un ZIP, el sistema sube el archivo y, si esa subida es exitosa, notifica al AM antes de pasar a extraer su contenido. Tras la extracción, vuelve a notificar para confirmar que todo avanzó correctamente y continuar hacia las siguientes etapas.

Cuando la fuente proviene de GitHub, el flujo cambia ligeramente. El sistema clona el repositorio, extrae la rama o etiqueta indicada en la URL —o usa la rama principal por defecto— y notifica si el proceso se completó correctamente. Si algo falla en el clon o la extracción, se envía una notificación al AM indicando el error y se detiene ese camino.

Después de obtener el código, ya sea desde un ZIP o desde GitHub, el siguiente paso es compilar o construir el proyecto utilizando un comando de Maven específico. Esta etapa también incluye una validación de éxito y un reporte inmediato al AM. Cuando el proyecto se construye sin errores, se procede a localizar los reportes generados en diferentes carpetas, renombrarlos, agruparlos en un directorio nuevo y comprimirlos. Nuevamente, cada acción va acompañada de notificaciones que confirman si el sistema fue informado correctamente.

Finalmente, cuando los reportes están organizados y comprimidos, se realiza una última notificación al Automation Manager, marcando el cierre exitoso del proceso. El diagrama muestra de forma clara que cada fase del procedimiento está rodeada de condiciones de éxito, manejo de fallos y comunicación continua, lo que ayuda a garantizar que el AM siempre tenga visibilidad del estado del escaneo y permita detectar puntos críticos en caso de errores.

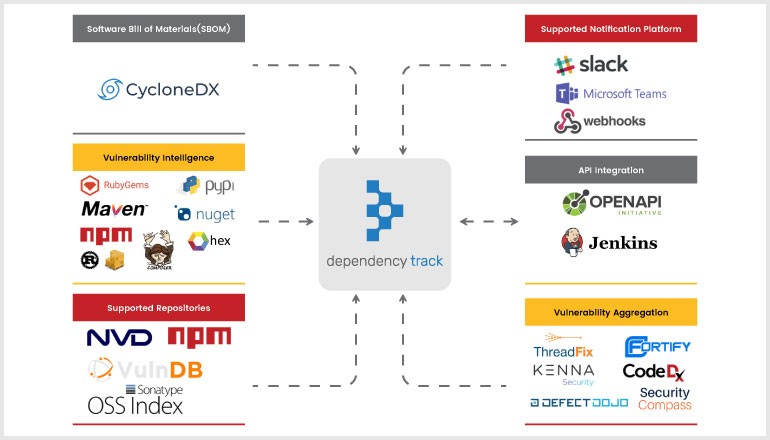

OWASP Dependency Track

OWASP Dependency-Track, no confundir con Dependency-Check, es una plataforma de código abierto diseñada para ayudar a las organizaciones a gestionar vulnerabilidades en los componentes de software de terceros y de código abierto. Permite realizar un seguimiento continuo de las dependencias utilizadas en un proyecto, alertando sobre vulnerabilidades conocidas y facilitando la priorización de correcciones según el nivel de riesgo. Dependency-Track utiliza un enfoque basado en el software bill of materials, que es un estándar ampliamente adoptado que permite mantener un inventario detallado de todos los componentes de software utilizados en una organización.

A diferencia de las soluciones tradicionales de análisis de composición de software, o SCA, Dependency-Track es capaz de analizar de manera más profunda todos los aspectos relacionados con los componentes, incluidos los riesgos de seguridad, las licencias y el cumplimiento normativo. Parte de las características clave de Dependency-Track comienzan con la gestión continua de vulnerabilidades. Dependency-Track monitoriza continuamente los componentes comparándolos con bases de datos de vulnerabilidades, como NVD, GitHub advisories y Snyk.

Por su parte, tenemos también el análisis basado en SBOM, ya que Dependency-Track utiliza el estándar CycloneDX para generar un inventario detallado, o SBOM, de los componentes utilizados, lo que facilita la identificación de dependencias vulnerables. Finalmente, una de las características claves de Dependency-Track es el análisis de impacto, que permite evaluar el impacto de vulnerabilidades en los proyectos que usan componentes comprometidos, priorizando las correcciones. Dependency-Track está diseñado para integrarse fácil y rápidamente a los pipelines de CI/CD, integración y despliegue continuo.

Esto permite a las organizaciones analizar sus componentes en cada etapa del ciclo de vida del desarrollo de software, desde la creación de la aplicación hasta su despliegue y mantenimiento, ayudando a reducir los riesgos en tiempo real. La plataforma también incluye un motor robusto de políticas que permite evaluar el cumplimiento normativo y de licencias, tanto a nivel de proyectos individuales como en toda la cartera de aplicaciones de una organización. Esto asegura que los componentes usados cumplan con las normativas de seguridad y operativas establecidas. El análisis de impacto permite a los equipos identificar rápidamente cómo las vulnerabilidades afectan a los proyectos que dependen de componentes comprometidos.

Un ejemplo clave es la vulnerabilidad Log4Shell, que Dependency-Track detectó rápidamente en los proyectos que utilizaban la librería Log4j, facilitando la respuesta rápida. OWASP Dependency-Track es una herramienta magnífica para la gestión inteligente de vulnerabilidades en la cadena de suministro de software. Su integración en CI/CD y su capacidad para realizar un análisis de impacto detallado de las vulnerabilidades la hacen una solución clave para cualquier organización que utilice componentes de terceros o de código abierto.

ecosistema que rodea a Dependency-Track

La imagen presenta una vista muy clara y organizada del ecosistema que rodea a Dependency-Track, mostrando cómo esta herramienta se integra con diferentes fuentes, repositorios, plataformas de notificación y sistemas de análisis para gestionar la seguridad de dependencias y componentes de software a través de un SBOM (Software Bill of Materials).

En el centro se encuentra el logo de Dependency-Track, representado como el núcleo del sistema. Desde él salen flechas en distintas direcciones, dejando ver cómo recibe información de múltiples fuentes y cómo a su vez envía resultados o alertas hacia plataformas externas. Esto resalta la idea de que Dependency-Track actúa como un puente que conecta inventarios de componentes, bases de datos de vulnerabilidades y herramientas de comunicación o automatización en una misma solución.

A la izquierda se muestran los elementos que alimentan a la plataforma. En la parte superior aparece CycloneDX, el formato estándar de SBOM que Dependency-Track consume para conocer los componentes exactos de un proyecto. Debajo está la sección de Vulnerability Intelligence, donde se incluyen ecosistemas de paquetes como RubyGems, Maven, NPM, PyPI, NuGet o Hex, indicando que la herramienta puede consultar sus bases de datos para identificar vulnerabilidades según las dependencias que use un proyecto.

Más abajo se listan los Supported Repositories, como NVD, NPM, VulnDB y OSS Index, que representan fuentes oficiales y comerciales de información sobre vulnerabilidades.

En la parte derecha del diagrama, la imagen muestra lo que Dependency-Track es capaz de hacer públicas o hacia dónde puede enviar alertas e informes. La sección de Supported Notification Platform incluye Slack, Microsoft Teams y Webhooks, mostrando la facilidad con la que la herramienta puede integrarse en los canales de comunicación de un equipo. Debajo aparece la parte de API Integration donde se destacan OpenAPI y Jenkins, lo cual indica que la herramienta permite automatizar tareas y conectarse con pipelines DevOps de manera fluida.

Finalmente, en la esquina inferior derecha está la sección de Vulnerability Aggregation, donde se mencionan herramientas como ThreadFix, Fortify, Kenna Security o DefectDojo. Esta parte del ecosistema representa plataformas que pueden recibir o correlacionar información proveniente de Dependency-Track, permitiendo crear flujos avanzados de gestión de vulnerabilidades.

En conjunto, la imagen transmite que Dependency-Track no trabaja aislado, sino que forma parte de un ecosistema amplio donde se recopila, analiza y comunica información crítica sobre dependencias y vulnerabilidades. Todo ocurre de manera automatizada y conectada, lo cual facilita a los equipos de seguridad y desarrollo mantener visibilidad constante sobre los riesgos de sus proyectos.

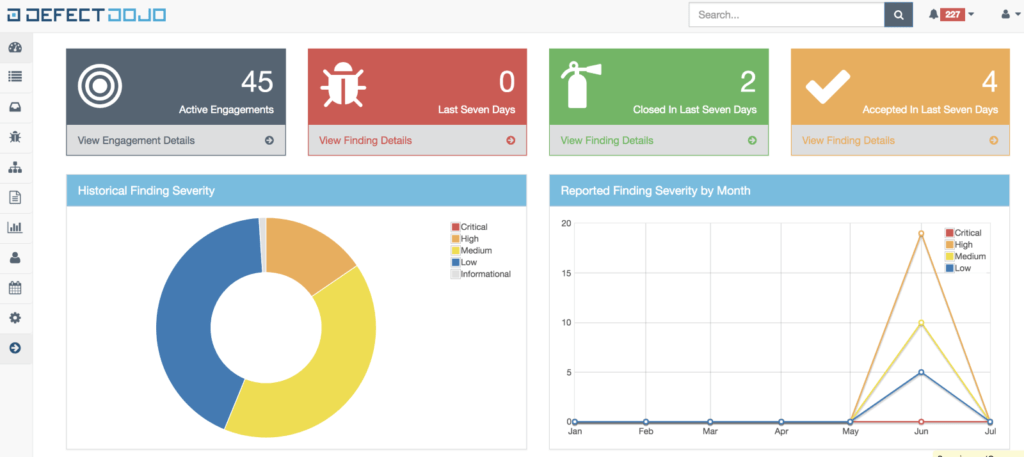

OWASP Defectdojo

DefectDojo es un programa de seguridad y una herramienta de gestión de vulnerabilidades. Le permite administrar su programa de seguridad de aplicaciones, mantener la información de productos y aplicaciones, programar análisis, clasificar vulnerabilidades e incorporar los hallazgos a los rastreadores de defectos. Consolide sus hallazgos en una única fuente de información fiable con DefectDojo.

OWASP DefectDojo es una potente herramienta de código abierto diseñada para la gestión centralizada de vulnerabilidades en entornos DevSecOps y application security posture management. Esta herramienta es clave para organizaciones que gestionan grandes volúmenes de pruebas de seguridad y necesitan cumplir con normativas de seguridad.

Entre las principales funcionalidades de DefectDojo, destacan la gestión integral de vulnerabilidades, ya que consolida resultados de más de 200 herramientas de seguridad, eliminando duplicados automáticamente. Los informes generados son claros y prácticos, ayudando a los equipos a priorizar las vulnerabilidades según su impacto.

En segundo lugar, la automatización y la escalabilidad, ya que su integración con herramientas CI/CD permite un análisis continuo de seguridad en cada etapa del desarrollo, mejorando la eficiencia en la identificación de vulnerabilidades.

En tercer lugar, tenemos un modelo de datos flexible, ya que DefectDojo organiza los resultados de vulnerabilidades en productos, compromisos y hallazgos, garantizando la trazabilidad de los problemas en diferentes proyectos y versiones del software.

Por último lugar, tenemos una integración muy fácil con CI/CD. DefectDojo se integra fácilmente con pipelines de CI/CD, por ejemplo, Jenkins, GitLabs, GitHub Actions y etcétera, automatizando la gestión de vulnerabilidades y asegurando que se detecten antes de que el software entre en producción. La instalación y configuración de DefectDojo es bastante sencilla a través de Docker, lo que permite una rápida implementación sin preocuparse por dependencias. Docker Compose gestiona la infraestructura necesaria para el funcionamiento de DefectDojo.

El uso típico de DefectDojo consiste en importar los resultados de herramientas como OWASP ZAP, Nmap o Burp Suite, entre otros, y centralizar los hallazgos. Los informes que se generan priorizan las vulnerabilidades según su criticidad, lo que facilita la toma de decisiones. La deduplicación automática permite a los equipos centrarse en problemas más relevantes sin sobrecargar el proceso. DefectDojo es una herramienta clave en la fase de verificación y monitorización del software development life cycle.

Su integración en pipelines de CI/CD asegura que las vulnerabilidades se gestionen de forma continua, detectando fallos antes de que lleguen a producción. OWASP DefectDojo es una herramienta fundamental para mejorar la gestión de vulnerabilidades en entornos DevSecOps y es particularmente útil en estas fases de verificación y monitorización del ciclo de vida de tu software. Al poderlo integrar con Pipeline CI/CD para realizar pruebas de seguridad en cada nuevo despliegue, ofrece un rastreo continuo de vulnerabilidades asegurando que las fallas de seguridad sean corregidas antes de que tu software llegue a producción.

OWASP AppSensor

AppSensor es un framework que permite a las aplicaciones detectar y responder automáticamente a comportamientos maliciosos en tiempo real. A diferencia de sistemas externos como firewalls o IDS/IPS, AppSensor opera a nivel de la aplicación, lo que permite reaccionar de inmediato ante actividades sospechosas, como intentos fallidos de autenticación, inyecciones SQL o manipulación de parámetros. Además, es una herramienta flexible que se puede integrar con aplicaciones Java, .NET y PHP.

Para configurarlo, puedes utilizar su repositorio de GitHub, clonar el proyecto y seguir las instrucciones para desplegar una aplicación de prueba. Se requiere Java 7 o superior y herramientas como Maven para gestionar el proyecto. Por otro lado, AppSensor puede ser configurado para operar en modo [afrest] y recibir y procesar eventos de sistemas externos. Dentro de las características principales de OWASP AppSensor destacan, en primer lugar, la detección de intrusiones a nivel de aplicación, ya que AppSensor monitorea la actividad de los usuarios dentro de la aplicación, detectando comportamientos anómalos, como intentos repetidos de autenticación fallida o modificaciones no autorizadas de parámetros.

Por otro lado, es importante destacar sus respuestas automáticas y personalizadas, ya que permite configurar respuestas automáticas como el bloqueo de cuentas, generación de alertas o limitación de funcionalidades según la política de seguridad definida. Y, finalmente, su flexibilidad e integración, ya que es compatible con lenguajes como Java, .NET y PHP. AppSensor se puede integrar fácilmente en diferentes aplicaciones y, además, su API RESTful permite las interacciones con sistemas de detección de eventos externos.

AppSensor es ideal para muchas cosas, pero, especialmente, para integrarse en la fase de implementación y monitorización del ciclo de vida del software. Al ser una solución en tiempo real, permite identificar y mitigar amenazas en producción sin intervención humana, lo cual es crucial para las aplicaciones que manejan datos críticos o transacciones sensibles. Además, se puede integrar con otras herramientas de monitorización de seguridad para mejorar la visibilidad y la respuesta ante incidentes.

Al integrar la detección y respuestas a nivel de la aplicación, AppSensor ofrece una defensa proactiva y eficaz contra amenazas, permitiendo respuestas automáticas sin intervención manual. Su flexibilidad y capacidad de personalización lo hacen una opción interesante para mantener la robustez de tu software durante la implementación y el mantenimiento del mismo.

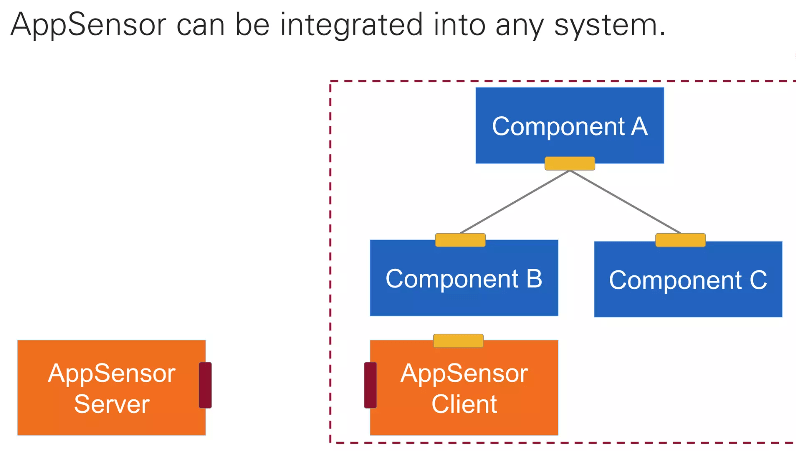

AppSensor

La imagen muestra de manera sencilla cómo AppSensor puede integrarse dentro de prácticamente cualquier sistema, sin importar su arquitectura o complejidad. La idea principal es ilustrar que AppSensor no reemplaza componentes existentes, sino que se “acopla” a ellos para monitorear, detectar y reportar comportamientos maliciosos en tiempo real.

A la izquierda aparece el AppSensor Server, representado como un bloque independiente. Este servidor es el encargado de recibir, procesar y correlacionar los eventos de seguridad que envían las aplicaciones. Funciona como un centro de inteligencia que analiza patrones, reconoce posibles ataques y aplica reglas predefinidas para generar respuestas adecuadas.

A la derecha, dentro de un recuadro punteado que simboliza el sistema o aplicación donde se integrará AppSensor, se muestran varios componentes: Component A, que a su vez se conecta con Component B y Component C. Estos representan partes internas del software, como módulos, servicios o capas lógicas. Lo importante es que la integración no requiere modificar toda la arquitectura, sino insertar puntos de monitoreo específicos donde el AppSensor Client pueda observar eventos relevantes.

En la parte inferior del sistema aparece el AppSensor Client, que es el componente que se integra directamente con la aplicación. Su función es capturar señales o comportamientos considerados sospechosos—como intentos de acceso no autorizados, uso anómalo de funcionalidades o manipulación de parámetros—y reportarlos al AppSensor Server. Los pequeños rectángulos amarillos y burdeos visibles sobre cada componente representan puntos de detección o lugares donde la lógica de AppSensor puede colocarse para monitorear acciones del usuario o del sistema.

La imagen, en conjunto, transmite la idea clave de AppSensor: la detección y respuesta de intrusiones desde dentro de la aplicación (in-app detection) mediante pequeños puntos de vigilancia distribuidos en los componentes, mientras un servidor central se encarga de correlacionar los eventos y decidir la reacción apropiada. Esto permite reforzar la seguridad sin depender únicamente de controles externos como firewalls o WAFs, logrando una defensa más contextual y cercana al comportamiento real del usuario.

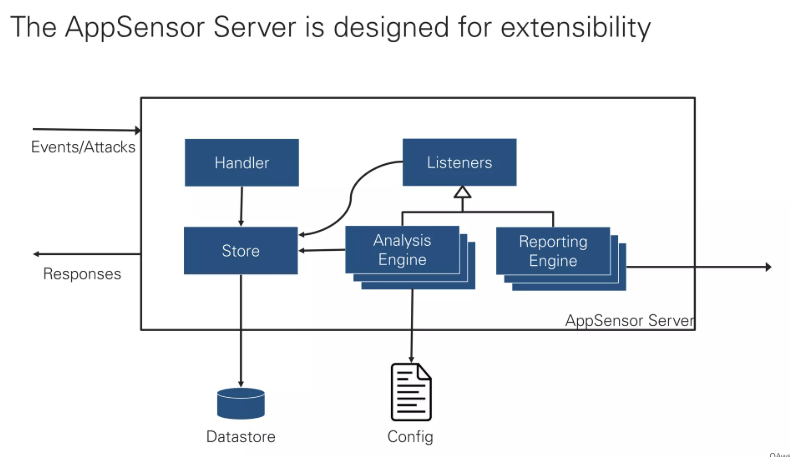

AppSensor Server

La arquitectura del AppSensor Server, diseñada específicamente para ser extensible y adaptable a diferentes entornos y necesidades de seguridad. Es un diagrama conceptual que ayuda a entender cómo AppSensor procesa eventos de ataque en tiempo real y cómo genera respuestas basadas en reglas y análisis definidos por la organización.

El flujo comienza en el lado izquierdo, donde entran los eventos o ataques detectados por la aplicación. Estos datos llegan al Handler, que actúa como el primer punto de recepción. Su función es tomar el evento tal como viene, procesarlo de forma inicial y enviarlo al módulo correspondiente dentro del servidor.

Justo debajo del Handler está el Store, un componente encargado de almacenar los eventos en un Datastore. Este almacenamiento permite conservar el historial de eventos para análisis posteriores, correlación y auditorías. Es importante porque AppSensor no solo reacciona a un evento aislado, sino que puede detectar patrones en el comportamiento del atacante.

Hacia la derecha se encuentran los Listeners, módulos que escuchan los eventos procesados y responden según la configuración interna. Estos listeners pueden desencadenar acciones como activar alertas, requerir reautenticación o incluso bloquear al usuario, dependiendo del tipo y severidad del ataque.

En el centro está el Analysis Engine, un motor encargado de evaluar los eventos almacenados y determinar si constituyen un ataque real. Aquí se aplican las reglas de detección, métricas, umbrales o comportamientos anómalos definidos previamente en la configuración.

A continuación aparece el Reporting Engine, que genera informes y datos agregados basados en la actividad detectada. Este componente facilita visualizar tendencias, registrar eventos críticos y compartir información con otros sistemas. También puede enviar resultados a herramientas externas como SIEM, dashboards o sistemas de monitorización.

Finalmente, del lado derecho salen las respuestas generadas por AppSensor. Estas respuestas pueden ser automáticas o basadas en políticas predefinidas, dependiendo de cómo esté configurado el servidor. En la parte inferior se observa el archivo de configuración, que alimenta tanto al motor de análisis como al de reportes, y que permite adaptar AppSensor a diferentes aplicaciones, reglas de negocio y niveles de seguridad. En conjunto, el diagrama muestra cómo AppSensor recibe eventos, los procesa, los analiza y responde de forma orquestada.

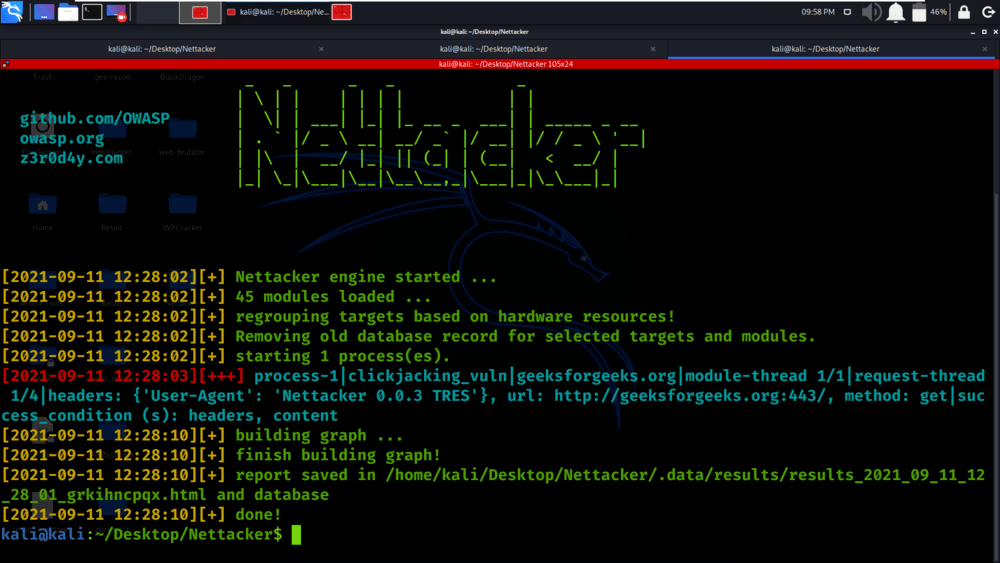

OWASP Nettacker

OWASP Nettacker es una herramienta de código abierto diseñada para automatizar pruebas de penetración y la identificación de vulnerabilidades en redes, aplicaciones y servicios. Combina varios métodos de escaneo para descubrir puertos abiertos, servicios vulnerables, credenciales predeterminadas, subdominios y más. Su flexibilidad y capacidad de integración la convierte en una herramienta clave para equipos de seguridad que busquen automatizar tareas en entornos DevSecOps.

Sus principales funciones recogen la automatización completa, ya que permite realizar múltiples escaneos simultáneamente utilizando métodos como TCP SYN, ACK, ICMP para identificar servicios y dispositivos en una red, y esto permite la identificación de vulnerabilidades sin intervención manual, ahorrando tiempo a los equipos de seguridad. Por otro lado, permite la integración con DevSecOps. Se integra fácilmente en entornos CI/CD para realizar pruebas de penetración continuas en infraestructuras.

Esto asegura que las vulnerabilidades se detecten durante el desarrollo del software antes de llegar a producción. En un tercer lugar, recoge una variedad de técnicas de escaneo, ya que soporta múltiples técnicas permitiendo detectar servicios incluso detrás de firewalls o sistemas de detección de instrucciones, lo que lo convierte en una solución robusta para la evaluación de seguridad. Y, finalmente, una de sus funciones principales es que tiene una API y una CLI.

Nettacker se puede ejecutar desde la línea de comandos o a través de una API o mediante una interfaz gráfica web. Esto ofrece flexibilidad de uso para distintos escenarios y para distintas personas. Nettacker tiene no solo un GitHub, sino también la posibilidad de instalarlo utilizando Docker. Es sencillo de instalar con Docker, lo que elimina la necesidad de configurar dependencias manualmente.

Una vez que Nettacker está en funcionamiento, puedes realizar un escaneo de puertos en un objetivo específico mediante un script simple de Python. Algunos casos de uso comunes incluyen las evaluaciones de seguridad continua, ya que puedes integrar Nettacker en pipelines CI/ CD, y permite realizar escaneos automáticos en cada despliegue, detectando vulnerabilidades antes de que las aplicaciones lleguen a producción, y también permite la identificación de configuraciones incorrectas, porque es eficaz para identificar configuraciones inseguras, como puertos abiertos sin documentación o servicios con credenciales predeterminadas que pueden ser explotadas por atacantes.

Como ves, es una herramienta esencial para equipos de seguridad que desean automatizar sus pruebas de penetración y la gestión de vulnerabilidades y tiene una alta capacidad para realizar escaneos continuos e integrarse en los workflows de DevSecOps, facilitando la identificación de riesgos antes de que afecten a la infraestructura o a tus aplicaciones.

Mejores prácticas para las pruebas de penetración OWASP

Ahora que hemos revisado algunas de las herramientas, también vale la pena considerar los aspectos estratégicos de las pentesting. Asegurarse de cumplir con las mejores prácticas establecidas ayudará a agilizar el proceso de prueba, maximizar la eficiencia de sus esfuerzos y, en última instancia, generar aplicaciones más seguras. Profundicemos ahora en algunas de las mejores prácticas clave para las pruebas de penetración de OWASP.

Establecer objetivos y alcance claros: es esencial definir los objetivos de una prueba de penetración, incluidos los sistemas que se probarán, los métodos de prueba que se utilizarán y los tiempos de prueba permitidos. Todas las partes involucradas deben acordar el alcance, incluido el evaluador y la organización que se está probando, para garantizar que la prueba no dañe inadvertidamente los sistemas o los datos.

Mantener consideraciones éticas y cumplimiento legal.

Los pentester siempre deben cumplir con un código de ética para realizar pruebas de manera responsable. Esto incluye respetar la privacidad de la organización, obtener la autorización adecuada antes de realizar pruebas y cumplir con todas las leyes y regulaciones pertinentes.

Actualizar periódicamente conocimientos y habilidades.

La seguridad cibernética evoluciona constantemente, por lo que los pentester deben actualizar continuamente sus conocimientos y habilidades. Deben mantenerse informados sobre las últimas vulnerabilidades, técnicas de ataque y medidas defensivas. El OWASP Top 10, por ejemplo, es un recurso clave que se actualiza periódicamente para reflejar los riesgos de seguridad de aplicaciones web más críticos.

Colaborar con equipos de desarrollo para una mejor seguridad

Los pentesters deben trabajar en estrecha colaboración con los equipos de desarrollo para ayudarlos a comprender los resultados de las pruebas e implementar las mejoras de seguridad necesarias. Por ejemplo, el kit de pruebas de penetración de OWASP proporciona herramientas como R-Builder y R-Attacker para ayudar a los evaluadores y desarrolladores a identificar y abordar vulnerabilidades como la inyección SQL y XSS.

Programas de recompensas por errores

Estos programas alientan a los investigadores independientes a encontrar e informar fallas de seguridad en el software de una organización. Luego, la organización puede corregir estas fallas antes de que actores malintencionados puedan explotarlas. El propio OWASP tiene una variedad de proyectos y herramientas que pueden ayudar a ejecutar un programa de recompensas por errores exitoso.

Huellas digitales de aplicaciones web

La toma de huellas digitales de aplicaciones web es una técnica que se utiliza para identificar el tipo y la versión de un servidor web que aloja una aplicación. Esta información puede ser crucial para identificar posibles vulnerabilidades, especialmente si los servidores ejecutan software desactualizado o sin parches. Las técnicas van desde la captura de banners, donde se realiza una solicitud HTTP y se analiza el encabezado de respuesta del servidor, hasta el uso de solicitudes con formato incorrecto y herramientas automatizadas como Netcraft, Nikto y Nmap.

OWASP Bricks

Bricks! es una plataforma web que se enfoca en vulnerabilidades de PHP y bases de datos MySQL. Forma parte de los proyectos de OWASP y ofrece desafíos para mejorar la seguridad.

Descarga: Briks!

http://sourceforge.net/projects/owaspbricks/

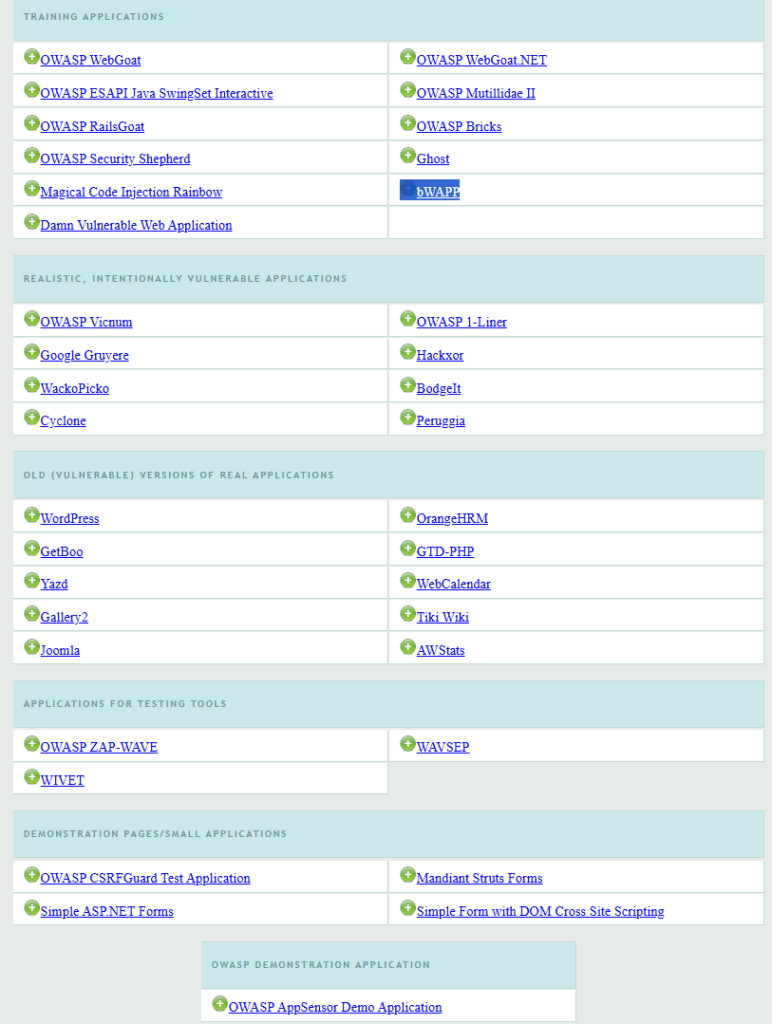

OWASP BWA

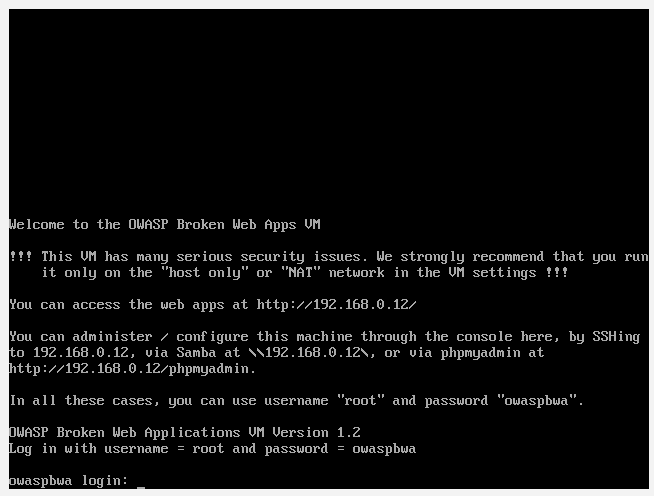

OWASP Broken Web Application es una máquina virtual con múltiples aplicaciones web vulnerables.

Descarga: Owaspbwa

http://code.google.com/p/owaspbwa/

OWASP Goatdroid

https://github.com/jackMannino/OWASP-GoatDroid-Project

OWASP iGoat

http://code.google.com/p/owasp-igoat/

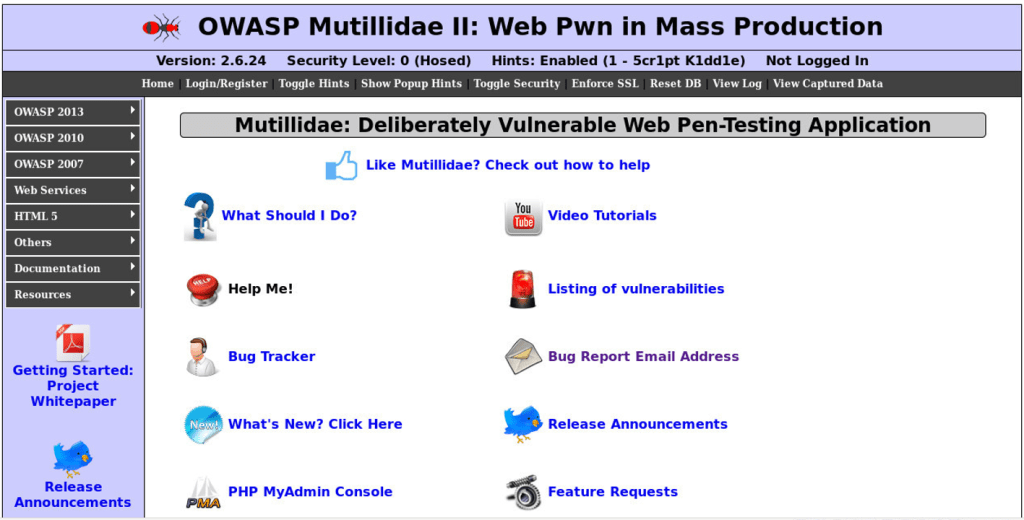

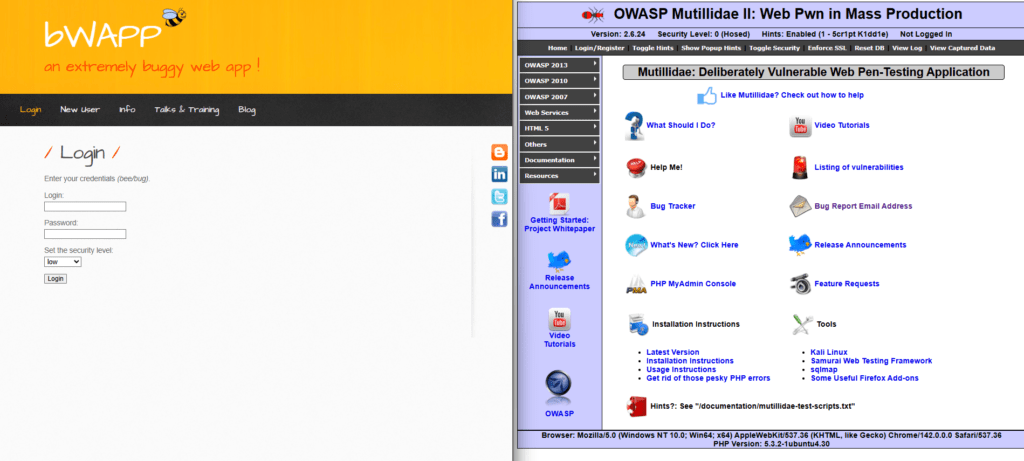

OWASP Mutillidae II

Es un programa de código abierto y gratuito desarrollado por OWASP. Muchos entusiastas de la seguridad lo han utilizado ya que proporciona un entorno de hacking en línea fácil de usar. El proyecto OWASP Mutillidae 2 es una aplicación web deliberadamente vulnerable para los auditores y entusiastas de la seguridad. Es ampliamente utilizado en cursos de seguridad en todo el mundo. Mutillidae se puede utilizar en Linux y Windows. También ofrece sugerencias para los estudiantes que lo hace fácil de usar. Puedes descargar Mutillidae 2 y aprender más sobre el mismo en su página web oficial: https://www.owasp.org/index.php/OWASP_Mutillidae_2_Project.

Descarga: https://github.com/webpwnized/mutillidae

OWASP Insecure Web App Project

OWASP Insecure Web App Project

InsecureWebApp es una aplicación web que incluye vulnerabilidades comunes de aplicaciones web, incluida la inyección SQL y HTML

OWASP Vicnum Project

Centrado en aplicaciones web escritas en PHP, este proyecto permite practicar técnicas de inyección SQL, XSS, etc. Vicnum es un proyecto de OWASP que consiste en juegos basados en aplicaciones web vulnerables. Puede practicar XSS y SQL. También se puede ajustar esta aplicación para adaptarse a un requisito específico propio que lo hace mejor para los profesores. Puedes ver el CTF y jugar en su sitio web oficial: http://vicnum.ciphertechs.com/.

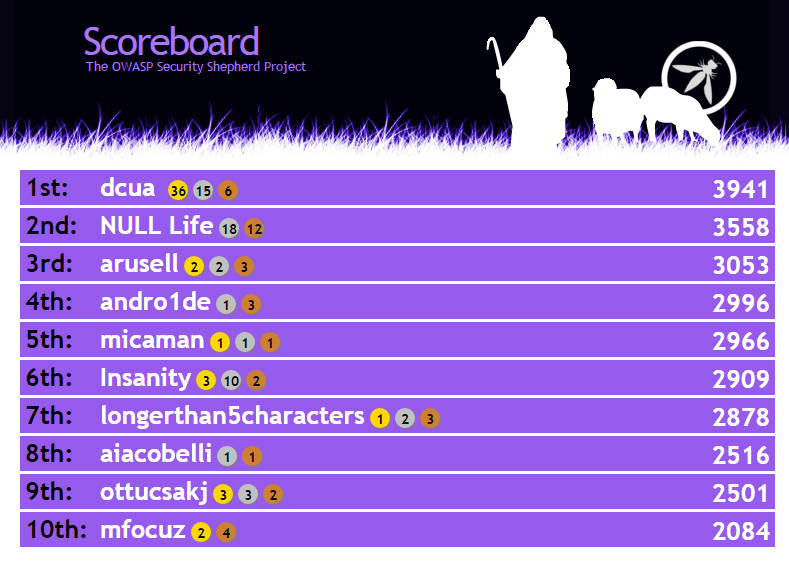

OWASP Security Shepherd – Afina tu Destreza en Ataques y Seguridad Web

Security Shepherd, otra creación de OWASP, se centra en proporcionar un entorno propicio para practicar ataques y evaluar la seguridad web. Utiliza este recurso para perfeccionar tus habilidades en la identificación y mitigación de vulnerabilidades en aplicaciones web.

Descarga: Security Sherpherd

https://www.owasp.org/index.php/OWASP_Security_Shepherd

Una plataforma interactiva

Diseñada para enseñar y mejorar habilidades en seguridad de aplicaciones web y móviles, dirigida tanto a desarrolladores como a profesionales de la ciberseguridad. Esta herramienta ofrece un entorno seguro y gamificado para practicar pruebas de penetración en escenarios que replican vulnerabilidades reales. Es ideal para principiantes y expertos que buscan profundizar en técnicas de mitigación de vulnerabilidades. Security Shepherd puede implementarse de diversas formas, como a través de Docker, lo que simplifica el proceso de configuración de entornos Windows y Linux.

También está disponible una versión en máquina virtual para aquellos que prefieren un entorno virtualizado. Las instrucciones para su instalación y uso se encuentran detalladas en la página oficial y en su repositorio de GitHub. La instalación más sencilla, por supuesto, es mediante Docker, que proporciona una configuración rápida y sin complicaciones. Este script que te dejo utiliza Docker para ejecutar Security Shepherd en un entorno local. Los puertos son 80 y 443, y están mapeados para proporcionar acceso a través del navegador en localhost.

Docker gestiona las dependencias de forma automática. Una vez instalado, Security Shepherd organiza sus desafíos por niveles, y el proceso típico de uso implica identificar vulnerabilidades, explotarlas en un entorno controlado y mitigarlas, ya que al final del desafío se proporcionan sugerencias sobre cómo mitigar la vulnerabilidad, permitiendo a los usuarios aprender mejores prácticas. Un ejemplo práctico de cómo podría explotarse una vulnerabilidad de inyección SQL en Security Shepherd parte de este archivo.

Esta herramienta es ideal para integrarse en la fase de verificación y pruebas dentro del ciclo de vida del desarrollo del software, proporcionándote un entorno seguro para capacitar a tus equipos de desarrollo enseñándoles buenas prácticas de seguridad, simular ataques reales para realizar pruebas de penetración y verificar la eficacia de los controles de tu seguridad e integrarte con los DevSecOps, ayudando a identificar vulnerabilidades en las primeras etapas del desarrollo, mejorando, a su vez, la respuesta ante amenazas emergentes.

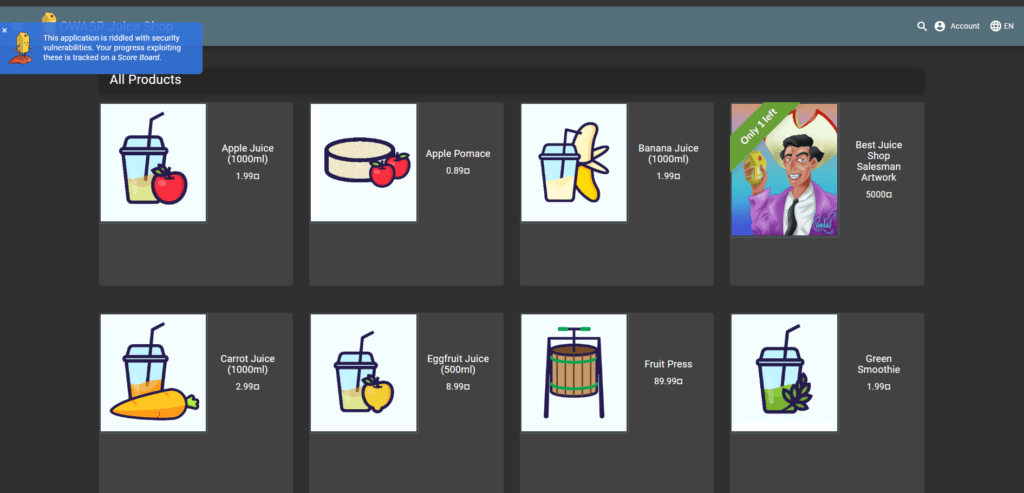

Juice Shop

Juice Shop es una opción para probar ataques contra aplicaciones web escritas en JavaScript.

OWASP Juice Shop está diseñado para emular un sitio de comercio electrónico del mundo real con todas sus funcionalidades típicas pero con numerosas vulnerabilidades de seguridad. Las vulnerabilidades encontradas en Juice Shop se basan en el Top Ten de OWASP , una lista de los riesgos de seguridad de aplicaciones web más críticos. Esto significa que estará expuesto a amenazas comunes, desde fallas de inyección hasta secuencias de comandos entre sitios (XSS), referencias directas a objetos inseguras (IDOR) y muchas más.

Una característica única de Juice Shop es su estructura gamificada. La aplicación contiene una página de puntuación que enumera las vulnerabilidades identificadas, cada una de las cuales es un desafío que debes resolver. Esto hace que la experiencia de aprendizaje sea más atractiva y ofrece una ruta de progreso clara a medida que avanzas en la lista. Ganarás insignias a medida que explotes con éxito cada vulnerabilidad, lo que te dará una sensación de logro y una motivación adicional para tu proceso de aprendizaje.

Para comenzar a utilizar OWASP Juice Shop, puede ejecutarlo de varias maneras diferentes. Está disponible como una aplicación empaquetada para Windows, MacOS y Linux, y también se puede implementar en un contenedor Docker o incluso alojar en una plataforma en la nube. Esta versatilidad hace que sea de fácil acceso, sin importar la configuración o configuración del sistema que prefiera.

Para que Juice Shop esté funcionando rápidamente en Kali, asegúrese de que Kali esté actualizado y, en la terminal, escriba lo siguiente:

sudo apt install juice-shop

Para iniciar Juice Shop:juice-shop

Para detener Juice Shop:juice-shop-stop

Descarga: Juice Shop

Intalación

Solo es necesario ejecutar algunos comandos sencillos para tener la aplicación corriendo localmente. El código fuente también es posible de clonar en GitHub. Puedes también ejecutar la aplicación de forma manual si prefieres personalizar más la configuración. También puedes instalarla manualmente utilizando Node.js. Este método es más personalizable, permitiendo modificar el código fuente, y es ideal para aquellos que deseen estudiar o modificar el comportamiento de Juice Shop. Una vez instalada, la plataforma ofrece una serie de desafíos gamificados que exponen a los usuarios a vulnerabilidades reales presentes en aplicaciones web, por ejemplo, una inyección SQL.

Esta inyección SQL te va a permitir el acceso no autorizado a la aplicación al manipular la consulta, forzando una condición siempre verdadera en un formulario de inicio de sesión vulnerable. Otro desafío implica la explotación de una vulnerabilidad XSS, donde se inyectan scripts maliciosos. Este script inyecta código malicioso en una aplicación vulnerable, desencadenando una alerta XSS, lo cual demuestra cómo un atacante puede manipular entradas no validadas. OWASP Juice Shop es también útil en la fase de verificación y pruebas del ciclo de vida del software, permitiendo a los equipos de desarrollo y seguridad identificar vulnerabilidades antes de que las aplicaciones lleguen a producción.

Por supuesto, al tener entrenamiento y concienciación y validación de herramientas de seguridad, nos permite probar herramientas automatizadas de análisis y seguridad y mejorar la seguridad de las aplicaciones reales con las que ya trabajamos. Con su enfoque gamificado, amplia cobertura de vulnerabilidades y facilidad de instalación, Juice Shop es una herramienta valiosa para cualquier persona interesada en mejorar sus habilidades de ciberseguridad y en acompañarte en tu camino hacia el ciclo de vida del software seguro.

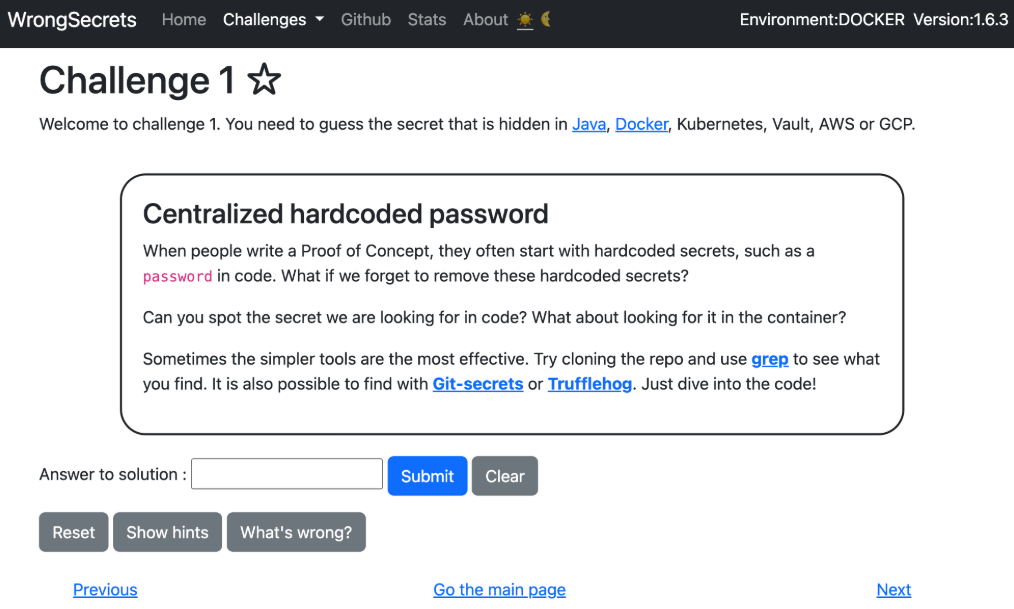

OWASP WrongSecrets

OWASP WrongSecrets es la primera aplicación vulnerable y vulnerable enfocada en la gestión de secretos. Puede usarse como juego independiente, en capacitaciones de seguridad, demostraciones de concientización, como entorno de prueba para herramientas de detección de secretos y herramientas de detección de malas prácticas. Incluso cuenta con una plataforma CTF de apoyo para jugar en grupo. ¿Quieres probarlo? Visita nuestro entorno de demostración en Heroku .

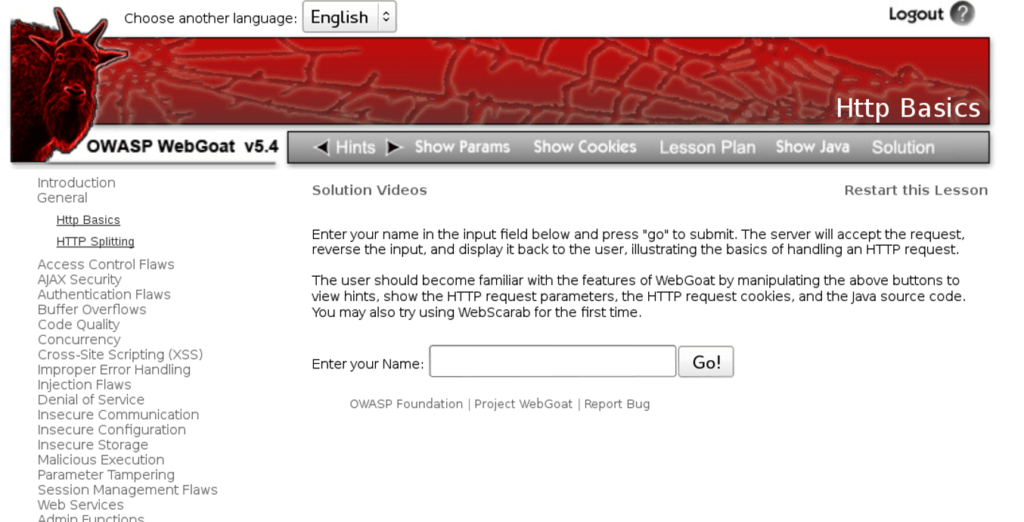

WebGoat

WebGoat, afiliado al proyecto OWASP, se centra en la seguridad de aplicaciones Java. Ofrece un entorno interactivo para practicar y mejorar tus habilidades en la identificación y mitigación de vulnerabilidades en aplicaciones Java.

WebGoat es uno de los proyectos más populares de OWASP. Está diseñado deliberadamente con muchas vulnerabilidades para enseñar seguridad de las aplicaciones web. Esta es una buena fuente para el aprendizaje de seguridad de aplicaciones web complejas en un entorno realista. Puedes instalarlo en Linux, OSX y Windows. WebGoat también tiene dos versiones diferentes para .NET y J2EE. Puedes descargar y obtener más información sobre WebGoat desde su sitio web oficial: https://github.com/WebGoat/WebGoat.

Descarga: https://owasp.org/www-project-webgoat/

OWASP WebGoat es una plataforma educativa que enseña a identificar, explotar y mitigar vulnerabilidades en aplicaciones web de forma segura. Permite a desarrolladores y profesionales de seguridad practicar técnicas de pruebas de penetración en un entorno controlado, cubriendo una amplia gama de vulnerabilidades de OWASP Top Ten. Parte de sus características principales comienzan con el enfoque educativo, ya que WebGoat está organizado en lecciones interactivas sobre vulnerabilidades como la inyección SQL, el XSS y el CSRF, donde los usuarios aprenden a explotar debilidades y cómo mitigarlas.

WebWolf

También tienes un entorno seguro para la práctica, ya que WebGoat ofrece un entorno legal y seguro donde pruebas sin riesgo, ideal para desarrolladores que buscan mejorar sus habilidades. Y tiene una magnífica integración con Docker, ya que WebGoat y su herramienta complementaria, WebWolf, se pueden instalar fácilmente utilizando Docker, proporcionando una configuración rápida y portable para practicar seguridad web. Por supuesto, la instalación más sencilla es mediante Docker, que garantiza la configuración rápida sin preocuparse por las dependencias.

Este script inicia WebGoat y WebWolf en segundo plano. El acceso a las interfaces se realiza mediante los puertos 8080 para WebGoat y 9090 para WebWolf. Esto lo hace en localhost. Si prefieres no utilizar Docker, puedes descargar el archivo Jar de WebGoat y ejecutarlo directamente con Java. Este método es especialmente útil en entornos donde Docker no está disponible o cuando se prefiera trabajar directamente con Java. Una vez que WebGoat está en funcionamiento, los usuarios pueden acceder a la plataforma y explorar las lecciones interactivas que enseñan cómo explotar y mitigar vulnerabilidades.

Puedes navegar por las lecciones, explotar vulnerabilidades en un entorno controlado y aprender sobre mitigaciones, ya que al final de cada lección los usuarios reciben recomendaciones sobre cómo mitigar cada vulnerabilidad. WebGoat se puede integrar también en pruebas automatizadas utilizando herramientas de seguridad como OWASP ZAP.

Además, WebGoat se integra fácilmente en la fase de verificación y pruebas del ciclo de vida de desarrollo de tu software, ya que permite a los equipos de desarrollo practicar la identificación de vulnerabilidades y validar los controles de seguridad implementados. OWASP WebGoat es una plataforma esencial para aprender sobre vulnerabilidades web y cómo protegerse de ellas. Su fácil instalación, integración con herramientas como ZAP o Burp Suite, y su enfoque educativo la convierten en una herramienta clave para desarrolladores y profesionales y para acompañarte en el proceso de adopción de un ciclo de vida de software más seguro.

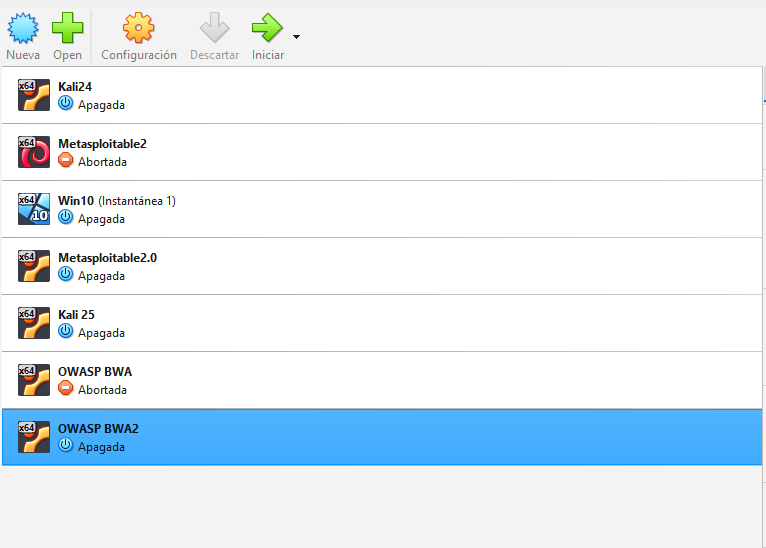

Pentesting con ZAP y OWASPBWA

A medida que profundizamos en las aplicaciones prácticas de Zed Attack Proxy (ZAP), nuestro enfoque se centrará en una exploración práctica de las vulnerabilidades dentro de un entorno controlado. Para ello, utilizaremos owaspbwa, una máquina virtual intencionalmente vulnerable ampliamente utilizada con fines de capacitación y educación en el campo de la ciberseguridad. Específicamente, nuestra atención se centrará en la sección ‘Mutillidae’ de owaspbwa.

Mutillidae y bWAPP, parte del conjunto de herramientas de BWA, es una aplicación web intencionalmente vulnerable que proporciona un entorno del mundo real para probar y comprender las vulnerabilidades de las aplicaciones web. Es un candidato perfecto para nuestra demostración debido a su vulnerabilidad diseñada, lo que la convierte en una plataforma de aprendizaje ideal para las técnicas de pruebas de penetración. Recuerden que al iniciar la maquina les va a dar los datos de acceso:

Con lo cual pueden acceder al índice desde el navegador o directamente desde ZAP como ya veremos.

En esta guía práctica, recorreremos el proceso de escaneo de Mutillidae y bWAPP usando ZAP. Nuestro objetivo es descubrir las posibles vulnerabilidades que residen en esta aplicación. Este ejercicio no se trata solo de encontrar debilidades, sino también de comprender la naturaleza de estas vulnerabilidades. Al hacerlo, pretendemos obtener una visión más profunda de cómo se pueden explotar dichas vulnerabilidades y, lo que es más importante, cómo se pueden mitigar en escenarios del mundo real.

Este enfoque práctico servirá como una experiencia de aprendizaje invaluable, demostrando la eficacia de ZAP para identificar vulnerabilidades en aplicaciones web. Ya sea que sea un principiante en el campo de la ciberseguridad o un profesional experimentado, esta exploración le proporcionará conocimientos y habilidades prácticas que son esenciales en el panorama en constante evolución de la seguridad web.

Este capítulo ilustra todos los pasos importantes necesarios para completar estos laboratorio. No se trata de una solución paso a paso exhaustiva para este ejercicio. Se proporciona únicamente como referencia a los diversos comandos necesarios para completar este ejercicio y para su investigación adicional sobre este tema. Tenga en cuenta que las direcciones IP y los nombres de dominio podrían ser diferentes en su laboratorio.

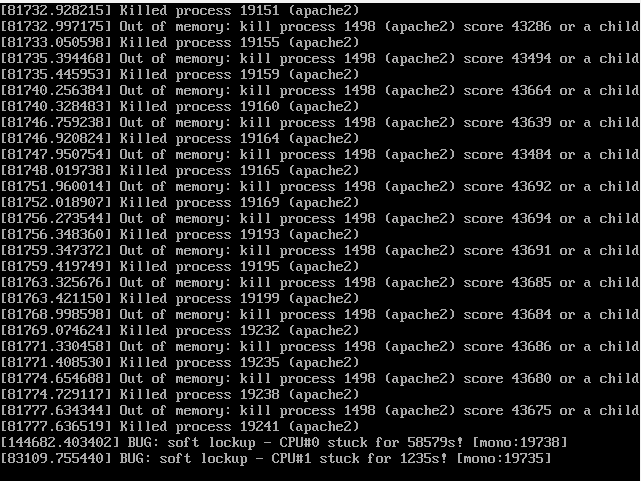

Consideren la cantidad de recursos porque un ataque fuerte puede generar esto:

En la práctica verán que esto no es obviamente idempotente sino que tiene repercusiones, en algunos casos la base de datos se llena de basura, deja de andar o incluso pasa que el server en si no anda más.

Resumen del artículo

El artículo presenta una visión integral del uso de OWASP ZAP y su ecosistema de herramientas orientadas al pentesting y la seguridad de aplicaciones modernas.

Primero se explica qué es ZAP, sus funcionalidades principales (proxy, escaneo activo/pasivo, fuzzer, spider, HUD, complementos), así como sus beneficios y limitaciones frente a herramientas comerciales como Burp Suite. También se detalla su arquitectura interna, mostrando cómo ZAP organiza módulos como el proxy, los escáneres, el spider, la interfaz de usuario y la API para automatización.

Luego se relaciona ZAP con DevSecOps, resaltando su valor para integrar seguridad en CI/CD, automatizar pruebas, detectar vulnerabilidades temprano y cumplir con estándares como OWASP Top 10.

El artículo profundiza en conceptos esenciales del pentesting: exploración, ataque y reporte, además de terminología clave como fuzzing, contextos, alertas, autenticación, rastreo web y uso del AJAX Spider.

A continuación se introduce un conjunto robusto de herramientas de la comunidad OWASP:

Herramientas de análisis y soporte

- OWASP Threat Dragon → modelado de amenazas con metodologías STRIDE, LINDDUN y CIA.

- Dependency-Check → detección de vulnerabilidades en dependencias (CVE, CPE).

- Dependency-Track → análisis continuo de SBOM y gestión de riesgo en cadena de suministro.

- Automation Manager → automatización de escaneos y reportes.

- DefectDojo → plataforma de gestión de vulnerabilidades y consolidación de hallazgos.

- AppSensor → detección y respuesta automática a ataques desde dentro de la aplicación.

- OWASP Nettacker → automatización avanzada de pruebas de red y servicios.

Entornos de práctica y aplicaciones vulnerables

El artículo presenta una amplia colección de laboratorios OWASP diseñados para aprender pentesting:

- Mutillidae II, bWAPP, OWASP BWA

- WebGoat / WebWolf

- Juice Shop

- Vicnum, Bricks, Insecure Web App Project

- Security Shepherd

- OWASP WrongSecrets

Estos entornos permiten practicar SQLi, XSS, CSRF, IDOR, fallos de autenticación, gestión de secretos y otras vulnerabilidades reales.

Finalmente, el artículo expone mejores prácticas de pentesting, incluyendo la definición del alcance, la ética profesional, colaboración con desarrollo, programas de bug bounty, fingerprinting de aplicaciones web y cómo evitar daños colaterales al ejecutar pruebas.

El capítulo culmina con un laboratorio práctico utilizando ZAP + OWASP BWA (Mutillidae y bWAPP) para mostrar cómo se realiza un escaneo real, cómo se identifican vulnerabilidades y qué riesgos implica ejecutar ataques en entornos controlados.

10 Preguntas basadas en el artículo

- ¿Qué es OWASP ZAP y cuáles son sus principales funcionalidades?

- ¿Qué diferencia hay entre un escaneo activo y un escaneo pasivo en ZAP?

- ¿Qué es el HUD en OWASP ZAP y cómo se utiliza?

- ¿Para qué sirve OWASP Dependency-Check y cómo se integra en CI/CD?

- ¿Cuál es la diferencia entre OWASP Dependency-Check y Dependency-Track?

- ¿Qué es OWASP Threat Dragon y qué metodologías de modelado de amenazas soporta?

- ¿Cómo se integra OWASP AppSensor dentro de una aplicación y qué tipo de ataques detecta?

- ¿Qué ventajas ofrece OWASP DefectDojo en la gestión de vulnerabilidades?

- ¿Qué herramientas OWASP permiten practicar ataques en entornos vulnerables intencionalmente?

- ¿Qué buenas prácticas deben seguirse al realizar pruebas de penetración según OWASP?

10 Ejercicios basados en el contenido del artículo

- Instala OWASP ZAP y realiza un escaneo pasivo sobre una aplicación web vulnerable como Mutillidae.

- Configura el HUD en ZAP y realiza una acción manual de modificación de solicitud.

- Ejecuta un análisis con OWASP Dependency-Check sobre un proyecto Java usando Maven.

- Crea un modelo de amenazas en OWASP Threat Dragon utilizando la metodología STRIDE.

- Realiza un escaneo de puertos con OWASP Nettacker sobre una IP local usando CLI.

- Integra OWASP ZAP en un pipeline de CI/CD para escanear una app en desarrollo.

- Usa OWASP AppSensor en una aplicación Java para detectar múltiples intentos fallidos de login.

- Practica con OWASP Juice Shop y explota una vulnerabilidad de XSS.

- Ejecuta OWASP DefectDojo en Docker, importa un reporte de ZAP y analiza los hallazgos.

- Descarga OWASP WebGoat, realiza una lección sobre inyección SQL e identifica cómo mitigarla.

Respuestas detalladas a las 10 preguntas

1. ¿Qué es OWASP ZAP y cuáles son sus principales funcionalidades?

OWASP ZAP (Zed Attack Proxy) es una herramienta gratuita y de código abierto usada para pruebas de seguridad en aplicaciones web. Funciona como un proxy que intercepta tráfico entre el navegador y la app. Entre sus funcionalidades están: escaneo activo y pasivo, proxy manipulador, fuzzer, spider, API, autenticación, HUD, gestión de sesiones, alertas, complementos y más.

2. ¿Qué diferencia hay entre un escaneo activo y un escaneo pasivo en ZAP?

El escaneo pasivo analiza las solicitudes y respuestas sin modificarlas, no genera tráfico malicioso ni impacto en la app. El escaneo activo, en cambio, lanza ataques controlados para detectar vulnerabilidades como XSS, SQLi, etc. Este último es más invasivo y requiere autorización.

3. ¿Qué es el HUD en OWASP ZAP y cómo se utiliza?

El HUD (Heads-Up Display) es una interfaz integrada al navegador que permite interactuar con ZAP directamente sin cambiar de ventanas. Al habilitarlo, se superpone sobre la app objetivo y permite ejecutar escaneos, rastreo, ver alertas y modificar solicitudes. Requiere navegadores modernos como Firefox o Chrome.

4. ¿Para qué sirve OWASP Dependency-Check y cómo se integra en CI/CD?

Sirve para detectar vulnerabilidades conocidas en dependencias de software, comparando bibliotecas utilizadas con bases como CVE. Se integra fácilmente en pipelines CI/CD para que el análisis de dependencias se ejecute automáticamente en cada compilación, previniendo que librerías inseguras lleguen a producción.

5. ¿Cuál es la diferencia entre OWASP Dependency-Check y Dependency-Track?

Dependency-Check escanea dependencias directamente desde el código del proyecto. Dependency-Track es una plataforma continua que usa SBOMs (como CycloneDX) para monitorear vulnerabilidades en todo momento, integrándose con múltiples fuentes y sistemas. Track permite gestión, priorización y comunicación continua de vulnerabilidades.

6. ¿Qué es OWASP Threat Dragon y qué metodologías de modelado de amenazas soporta?

Es una herramienta de modelado de amenazas que permite crear diagramas de flujo y recibir sugerencias de amenazas y mitigaciones. Soporta metodologías como STRIDE (seguridad), LINDDUN (privacidad) y CIA (confidencialidad, integridad y disponibilidad). Se integra en el SDLC.

7. ¿Cómo se integra OWASP AppSensor dentro de una aplicación y qué tipo de ataques detecta?

AppSensor se integra a nivel de código en apps Java, .NET o PHP, monitoreando eventos maliciosos en tiempo real (p. ej., inyecciones, fallos de login, manipulación de parámetros). Su cliente detecta eventos y los reporta a un servidor que analiza y responde automáticamente.

8. ¿Qué ventajas ofrece OWASP DefectDojo en la gestión de vulnerabilidades?

Centraliza los hallazgos de más de 200 herramientas, deduplica vulnerabilidades, prioriza riesgos, automatiza flujos CI/CD y permite trazabilidad entre hallazgos, productos y versiones. Es ideal para gestión en entornos DevSecOps y se instala fácilmente con Docker.

9. ¿Qué herramientas OWASP permiten practicar ataques en entornos vulnerables intencionalmente?

Juice Shop, Mutillidae, WebGoat, bWAPP, GoatDroid, Vicnum, Security Shepherd, WrongSecrets, entre otros. Estas plataformas están diseñadas con vulnerabilidades reales para aprender hacking ético de forma segura y legal.

10. ¿Qué buenas prácticas deben seguirse al realizar pruebas de penetración según OWASP?

- Definir objetivos y alcance claro.

- Obtener autorización y cumplir la legalidad.

- Mantenerse actualizado.

- Colaborar con desarrolladores.

- Usar herramientas adecuadas como ZAP o el kit OWASP.

- Ejecutar programas de bug bounty éticos.

- Aplicar técnicas como fingerprinting (huella digital).

Respuestas detalladas a los 10 ejercicios

1. Instala OWASP ZAP y realiza un escaneo pasivo sobre Mutillidae.

- Instala ZAP en tu sistema o usa Docker.

- Configura el navegador para usar el proxy de ZAP (localhost:8080).

- Visita Mutillidae desde ese navegador.

- En ZAP, verás el tráfico interceptado. El escaneo pasivo se ejecuta automáticamente y generará alertas sin enviar ataques.

2. Configura el HUD en ZAP y realiza una acción manual de modificación.

- Inicia ZAP y abre un navegador desde ZAP con HUD habilitado.

- Navega en la aplicación.

- En el HUD, haz clic en una solicitud del historial.

- Modifica los parámetros, por ejemplo, en un formulario de login.

- Reenvía la solicitud y observa la respuesta modificada.

3. Ejecuta Dependency-Check sobre un proyecto Java usando Maven.

- Instala Dependency-Check CLI.

- Navega al directorio de tu proyecto y ejecuta:

mvn org.owasp:dependency-check-maven:check

- Revisa el reporte generado en target/dependency-check-report.html.

4. Crea un modelo de amenazas en Threat Dragon usando STRIDE.

- Accede a https://threatdragon.io/o instala la versión de escritorio.

- Crea un nuevo diagrama de flujo de datos (DFD).

- Añade elementos (cliente, servidor, base de datos).

- Threat Dragon sugerirá amenazas STRIDE automáticamente.

- Revisa y documenta las mitigaciones.

5. Realiza un escaneo de puertos con Nettacker.

- Clona el repo de OWASP Nettacker.

- Ejecuta:

python3 nettacker.py -i 192.168.1.100 -m port_scan -o results.html

- Revisa los puertos abiertos y servicios detectados.

6. Integra ZAP en un pipeline CI/CD.

- Usa el ZAP Docker container.

- En un script CI (Jenkinsfile, GitHub Action), ejecuta:

docker run -v $(pwd):/zap/wrk -t owasp/zap2docker-stable zap-baseline.py -t http://app:8080

- Esto escaneará la app antes de desplegarla.

7. Usa AppSensor para detectar intentos de login fallidos.

- Clona AppSensor en tu app Java.

- Configura el appsensor.properties para capturar eventos de autenticación.

- Usa AppSensor Client para enviar eventos al servidor.

- Define reglas: si hay 5 fallos de login en 2 minutos → bloquear usuario.

8. Explota una vulnerabilidad XSS en Juice Shop.

- Instala Juice Shop con:

sudo apt install juice-shop

juice-shop

- Visita http://localhost:3000.

- En un campo de comentario, inserta: <script>alert(«XSS»)</script>

- La alerta aparecerá, confirmando la XSS.

9. Ejecuta DefectDojo en Docker y analiza un reporte de ZAP.

- Usa:

git clone https://github.com/DefectDojo/django-DefectDojo

cd django-DefectDojo

docker-compose up

- Inicia sesión, crea un producto.

- Importa el reporte generado por ZAP.

- Visualiza las vulnerabilidades, severidad y asigna tareas.

10. Realiza una lección sobre SQLi en WebGoat.

- Usa Docker:

docker pull webgoat/webgoat

docker run -p 8080:8080 webgoat/webgoat

- Accede a http://localhost:8080/WebGoat

- Selecciona la lección “SQL Injection”.

- Intenta inyectar: ‘ OR ‘1’=’1

- Verifica que se accede sin credenciales válidas.

- Revisa la mitigación recomendada: usar consultas preparadas.

¡Felicidades por llegar hasta aquí!