En este capítulo, «Mas de 200 Sitios web de CTF y entornos de práctica», vas a aprender cómo dominar el pentesting mediante CTFs y entornos prácticos. Te mostraré qué plataformas y recursos usar (TryHackMe, Hack The Box, PortSwigger, VulnHub, OWASP, Juice Shop, bWAPP, Metasploitable, etc.), cómo montar laboratorios locales (VirtualBox, Docker, VMs descargables), y una ruta de estudio ordenada por niveles: herramientas → web → redes → reversing → privilege escalation → Windows/AD. También tendrás a mano una enorme recopilación (200+) de sitios y máquinas vulnerables para practicar de forma legal y segura.

¿Por qué esto es útil y necesario en tu carrera como hacker ético? Porque la ciberseguridad es sobre hacer: la teoría sin práctica no te prepara para identificar, explotar y mitigar fallos reales. Los CTF y los labs te dan feedback inmediato, escenarios realistas y te permiten construir un portafolio con resultados demostrables — justo lo que buscan reclutadores y clientes.

200+ Sitios web y entornos para practicar hacking

Acid

Máquinas virtuales vulnerables para practicar con redes y web.

Acunetix

- Acunetix (Art shopping PHP) http://testphp.vulnweb.com/

- Acunetix (Blog .NET) http://testaspnet.vulnweb.com/

- Acunetix (Forum ASP) http://testasp.vulnweb.com/

ALF

Arizona Cyber Warfare Range

Las ranges ofrecen una excelente plataforma para que aprendas sobre ataques a redes informáticas (CNA), defensa de redes informáticas (CND) e informática forense digital (DF). Puedes hacer cualquiera de estos papeles.

Attack-Defense

Badstore

Bitnami

BodgeIt Store

BodgeIt Store es una aplicación web vulnerable diseñada para emular una tienda en línea, ideal para principiantes que buscan prácticar en entornos seguros.

Descarga: BodgeIt Store

Bot Challenges

MVs vulnerables con la que divertirte de forma legal en la que conseguir un shell root.

2 Bot Challenges RA1NXing Bots

3 Bot Challenges Fliping BitBot

Brainpan

Consigue ser root y capturar la bandera con esta máquina virtual vulnerable.

3 Brainpan

bWAPP:

bWAPP (buggy Web APPlication) es reconocido por proporcionar una aplicación web insegura que puede implementarse en un servidor o una máquina virtual, brindando flexibilidad a los usuarios. Aprende a instalarla en este post: bWAPP Entorno de Entrenamiento en Ciberseguridad. Buggy Web Application de Malik Mesellem es una aplicación web con bugs diseñada para que practiquen estudiantes y pentesters. Ofrece todos los posibles errores conocidos incluyendo los del proyecto OWASP Top 10 y más de 100 vulnerabilidades. Es una aplicación basada en PHP que utiliza como base de datos MySQL. Puede usarse en Linux o Windows. También ofrece tutoriales. Puedes descargarlo desde http://www.itsecgames.com/.

Si bien el hacking de sitios web es útil, hay algunos errores y vulnerabilidades que no pueden cubrir. Por ejemplo, estos sitios web no pueden albergar desafíos que impliquen eliminar un sitio web; ¡si lo hicieran, nadie más tendría un turno después!

Como tal, es mejor realizar ataques más devastadores en un servidor autohospedado, para no dañar los sitios web de otras personas. Si estás interesado en esta área de hacking, prueba la aplicación web con errores (bWAPP). La principal fortaleza de bWAPP es su gran número de errores. Tiene más de 100 de ellos, que van desde debilidades de denegación directa de servicio (DDoS) hasta vulnerabilidades de Heartbleed y HTML5 ClickJacking. Si deseas obtener información sobre una vulnerabilidad específica, existe una buena probabilidad de que bWAPP la haya implementado.

Cuando desees darle una oportunidad, descárgalo y ejecútalo en tu sistema. Una vez que se está ejecutando, puedes lanzar ataques sin preocuparte por molestar a un webmaster.

Descarga: BWAPP

CAIDO

Una colección de herramientas de prueba de seguridad web para ayudar a los profesionales y entusiastas de la seguridad a auditar aplicaciones web con eficiencia y facilidad.

Cenzic CrackMeBank

CMD Challenge

Commix

https://github.com/stasinopoulos/commix-testbed

Command Injection OS

Command Injection OS es una distribución basada en Ubuntu con 10 aplicaciones cotidianas, cada una con vulnerabilidades diseñadas para probar ataques de inyección de comandos.

Descarga: Command Injection ISO

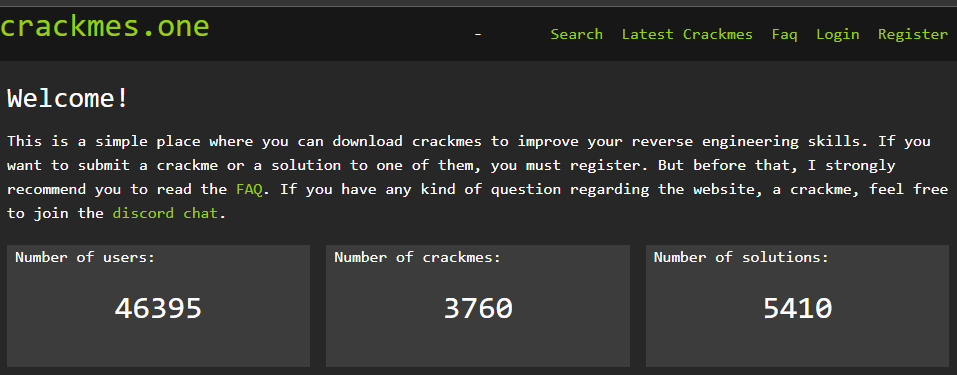

Crackmes

Si te interesa el cracking, Crackmes ofrece numerosas prácticas relacionadas con esta área.

CryptoHack

CryptOMG

https://github.com/SpiderLabs/CryptOMG

CTF write-ups repository

CTFd

https://github.com/isislab/CTFd

CTFlearn

Orientado a principiantes, CTFlearn ofrece una amplia variedad de retos y recursos para aprender sobre seguridad.

Descarga: https://ctflearn.com/

Ctftime

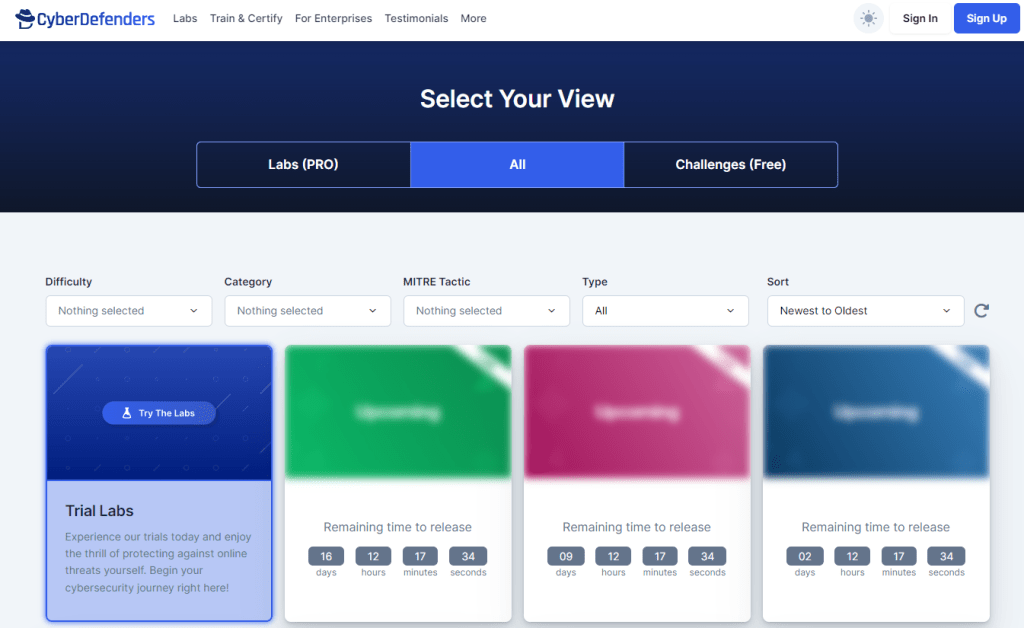

Cyberdefenders

https://cyberdefenders.org/blueteam-ctf-challenges

CySCA

Otro entorno vulnerable, en este caso con la mayoría de los retos propuestos en la CySCA2014 (Cyber Security Challenge Australia).

Damn Insecure and Vulnerable App (DIVA)

Diseñada siguiendo la línea de su predecesora, DIVA es una aplicación insegura diseñada para dispositivos Android.

Descarga: DIVA

Damn Vulnerable iOS App (DVIA)

Damn Vulnerable iOS App te provee de una app iOS vulnerable para poder comprobar tus dotes sobre seguridad. Esta es una de las pocas aplicaciones móviles para desarrolladores de aplicaciones móviles de iOS. DVIA cubre casi todas las posibles vulnerabilidades y está especialmente diseñada para poner a prueba de forma legal las habilidades de intrusión en aplicaciones iOS. Funciona con iOS versión 7 y superior. También ofrece formación y soluciones a la mayoría de los problemas que los desarrolladores de iOS se enfrentan. Puedes aprender más sobre DVIA en http://damnvulnerableiosapp.com/.

Descarga: DVIA

Damn Vulnerable Linux (DVL):

Damn Vulnerable Linux es una máquina virtual con diferentes versiones, cada una ofreciendo desafíos únicos y niveles de dificultad.

Descarga: DVL

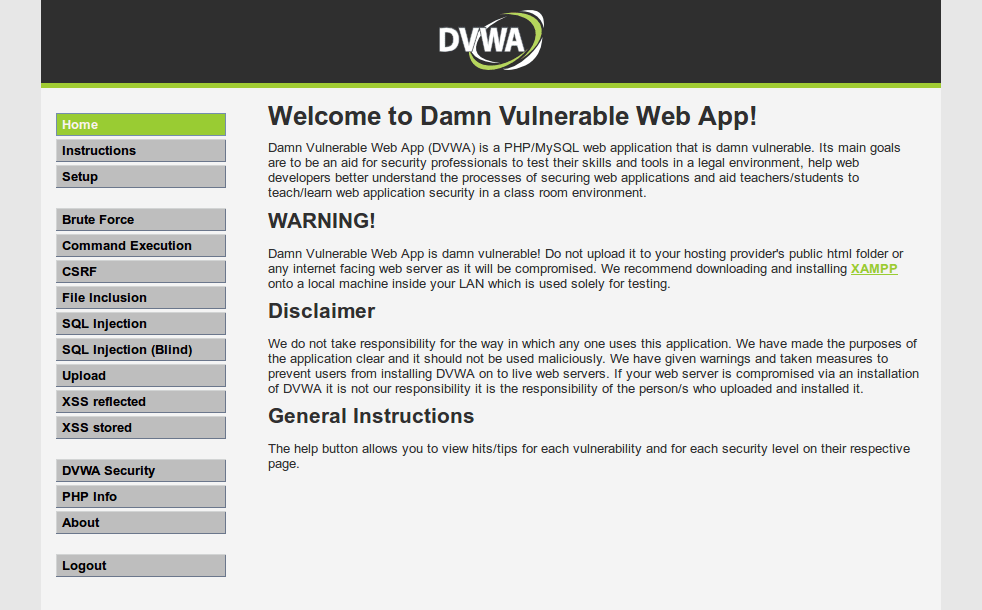

Damn Vulnerable Web App (DVWA):

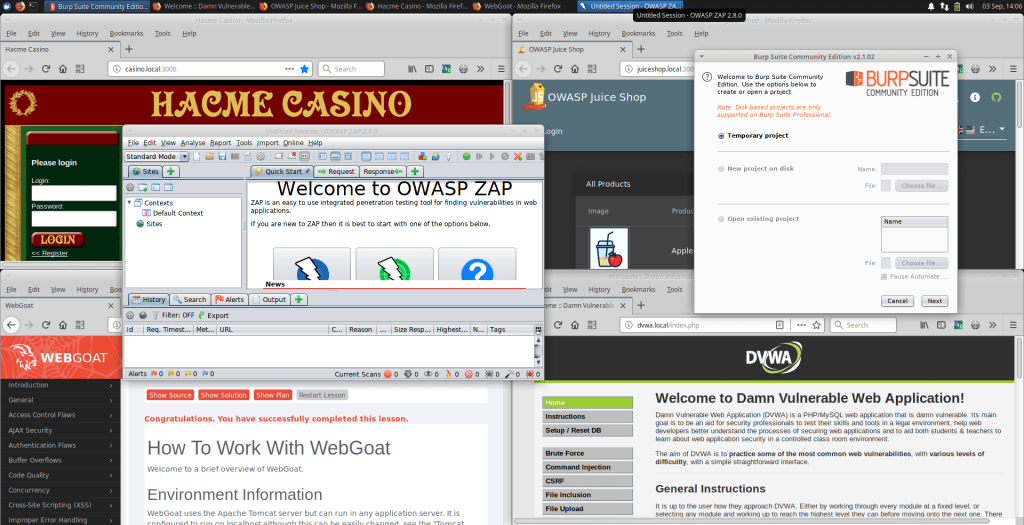

DVWA se enfoca en aplicaciones web vulnerables, proporcionando un entorno PHP completo con bases de datos MySQL para practicar. DVWA es una aplicación web PHP/MySQL que ha sido diseñada específicamente con múltiples vulnerabilidades. Este laboratorio es particularmente valioso porque ofrece un entorno seguro para aprender sobre estas vulnerabilidades y aprovecharlas, lo que proporciona un aspecto práctico fundamental para su aprendizaje sobre hacking.

Una de las características destacadas de DVWA es su amplio alcance de vulnerabilidades web comunes, que incluyen, entre otras, inyección SQL , secuencias de comandos entre sitios (XSS), falsificación de solicitudes entre sitios (CSRF) e inclusión de archivos. DVWA ofrece una comprensión práctica de estas amenazas comunes al permitirle explotar activamente estas vulnerabilidades.

Otra ventaja de DVWA es que cuenta con niveles de dificultad ajustables. Esta característica lo convierte en una herramienta ideal para los principiantes. Puedes comenzar en un nivel «bajo», comprender los conceptos básicos y aumentar gradualmente la dificultad a medida que adquieres más confianza y dominio. Esta estructura progresiva refuerza el aprendizaje.

Descarga: https://github.com/digininja/DVWA

Darknet

Un poco de todo, como su desarrollador cuenta. Para pasar horas quebrándote la cabeza para conseguir el reto.

Droopy

Máquina virtual especialmente pensada para principiantes. Juego tipo boot2root/CTF.

DVRF

https://github.com/praetorian-inc/DVRF

EchoCTF

Embedded Security CTF

ExploitMe Mobile Android Labs

https://securitycompass.github.io/AndroidLabs/setup.html

Explotation Education

Exploit KB Vulnerable Web App

Como su nombre indica es un entorno para pruebas en una web vulnerable, concretamente para practicar inyección SQL.

ExploitMe Mobile Android Labs

http://securitycompass.github.io/AndroidLabs/

ExploitMe Mobile iPhone Labs

http://securitycompass.github.io/iPhoneLabs/

Flick

Más juegos donde capturar la bandera. Se necesita paciencia, pensar y conseguir ser root para obtener la meta final.

Fosscomm

https://github.com/nikosdano/fosscomm

FristiLeaks

Pequeña máquina virtual con un sistema vulnerable pensado para ser roto en unas horas sin necesidad de usar depuradores o ingeniería inversa.

GameOver

Posee un montón de prácticas en las que atacar de diferentes formas esta web. Se divide en dos secciones, la primera sección consiste en unas prácticas básicas a modo de ejercicios (XSS, CSRF, FRI & LFI, BruteForce, Directory/Path traversal, Command execution y SQL injection.

Gibson

MV (.ova), otro juego boot2root / CTF donde demostrar tus habilidades.

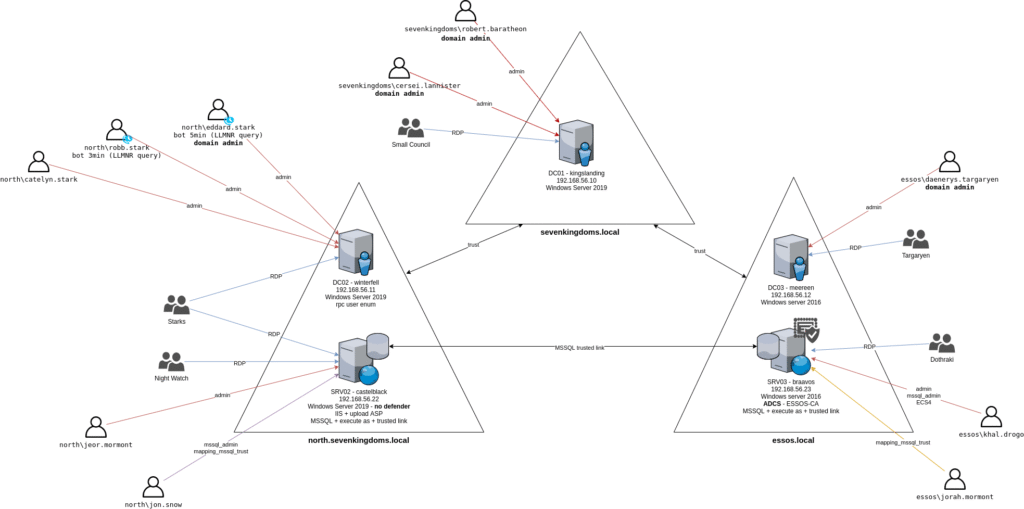

GOAD -+ Laboratorio de Active Directory

Construye tu propio laboratorio de Active Directory, que consta de un servidor Windows y al menos dos máquinas Windows. Es una excelente manera de aprender a atacar Active Directory, que utilizan más del 90 % de las empresas de Fortune 1000.

Active Directory puede ser un entorno complicado y tedioso de navegar; por lo tanto, practicar en su laboratorio doméstico será beneficioso para perfeccionar sus habilidades. No solo eso, sino que muchos exámenes de pruebas de penetración ahora incluyen Active Directory, por lo que esta puede ser una excelente manera de prepararse. Puede aprender y practicar ataques como kerberoasting , pass-the-hash o pass-the-ticket, por nombrar algunos.

Hay muchos scripts de Active Directory prediseñados disponibles a través de una búsqueda en Google y están configurados con cuentas de usuario, contraseñas débiles y configuraciones erróneas ya establecidas para usted.

GitHub del Juego de Active Directory

Google CTF

https://capturetheflag.withgoogle.com

Gruyere:

Desarrollado por Google, Gruyere es una aplicación web vulnerable diseñada para probar diversas técnicas de seguridad. Google Gruyere es la entrada del gigante de la web en el mundo del hacking. El sitio web está lleno de agujeros y utiliza el código “cheesy”, de ahí su nombre relacionado con el queso (cheese/Gruyer). ¡Incluso el sitio web tiene temática de queso!

Una vez que estés listo para comenzar, Google Gruyere te dará algunos desafíos para realizar. Google Gruyere presenta código deliberadamente débil y vulnerable para que lo explotes. Los problemas resaltan estas áreas débiles y te dan una tarea que realizar. Por ejemplo, un desafío es inyectar cuadros de alerta (alert boxes) HTML en la función de fragmentos/snippets del sitio web, que se activa cuando el usuario carga la página.

Si te quedas atascado en cómo completar un desafío, no te preocupes. Cada misión viene con algunos consejos para ayudarte a avanzar en la dirección correcta. Si esto no ayuda, puedes ver la solución e implementarla tú mismo para tener una idea de cómo funciona el exploit. Google Gruyere ayuda en el aprendizaje de tres habilidades básicas:

- Encontrar vulnerabilidades de seguridad.

- Aprender a aprovechar estas vulnerabilidades como un hacker profesional

- Aprender a ocultar bugs y vulnerabilidades a los ciberdelincuentes

Podemos encontrar varios errores de seguridad en Gruyere: XSS (Cross site scripting), XSSI (Cross site script inclusion), DOS (denegación de servicio), filtrado de información y ejecución remota de código. Este codelab se diseñó para aprender a encontrar estos errores y arreglarlos tanto en un entorno real como en Google Gruyere. Para más información visita el sitio web oficial de Google Gruyere: https://google-gruyere.appspot.com/.

Hack The Box:

El sitio Hack The Box es un lugar que proporciona laboratorios, CTFs y otros recursos para mejorar habilidades en hacking.

Hack Th e Box (HTB) ofrece varias máquinas diseñadas con distintas vulnerabilidades y complejidades, que simulan entornos del mundo real. Cada máquina ofrece un desafío único, que le ayudará a dominar varios aspectos de las pruebas de penetración y el hacking.

HTB opera con un modelo escalonado y ofrece suscripciones gratuitas y premium. Los desafíos están estructurados en un formato CTF , y tendrás la tarea de encontrar «banderas» para obtener una comprensión práctica de los conceptos de seguridad. La plataforma también cuenta con una sólida comunidad de usuarios que ayudan, discuten estrategias y comparten conocimientos.

Hackademic

Dos buenos retos en los que conseguir ser root y leer el fichero key.txt del directorio /root.

Hackazon

Hacker Test

Hacker Security

hackersec.com/ctf

Hacker101

Hacking-lab

Hack.me

Hacking-Lab

Hacksplaining

HackSys Extreme Vulnerable Driver

http://www.payatu.com/hacksys-extreme-vulnerable-driver/

HackThisSite

Un sitio que ofrece vulnerabilidades accesibles para la investigación y práctica de ataques. Hack This Site es un fantástico recurso de aprendizaje. Se extiende desde lecciones orientadas a principiantes hasta albergar una línea telefónica dedicada para ataques de phreak.

Algunas de las misiones tienen una pequeña historia para mantenerte comprometido con las lecciones. Por ejemplo, las personas en el curso Básico irán cara a cara con Network Security Sam. Sam es un hombre olvidadizo que se mantiene firme en almacenar su contraseña en el sitio web, por lo que nunca la olvida. Cada vez que descifras su seguridad y descubres su contraseña, él agrega más seguridad a su sitio web.

Los ejercicios “realistas” también son agradables. Estos son sitios web falsos configurados para que los hackees con un objetivo específico en mente. Es posible que estés manipulando un sistema de votación para llevar a una banda al primer puesto, o deshaciendo el trabajo de personas rencorosas que hackean un sitio de poemas de paz.

Cada rompecabezas viene con un hilo dedicado en los foros donde puedes obtener ayuda. Los problemas y las discusiones han existido durante mucho tiempo, y los usuarios han publicado muchos recursos útiles. Nadie te dirá directamente la solución a cada desafío, por lo que no tienes que preocuparte por los spoilers. Sin embargo, si estás dispuesto a investigar un poco, encontrarás sus consejos y sugerencias más que suficientes para resolver tu rompecabezas.

Hack this site es una gran plataforma para aumentar las habilidades de hacking. Tienen una gran variedad de retos para practicar. También tienen un gran blog y un foro activo. Puedes visitar su sitio web oficial en https://www.hackthissite.org/.

Hackxor

MV para webapp hacking. Podrás practicar con exploits para sus vulnerabilidades, XSS, CSRF, SQLi, ReDoS, DOR, inyección de comandos, etc.

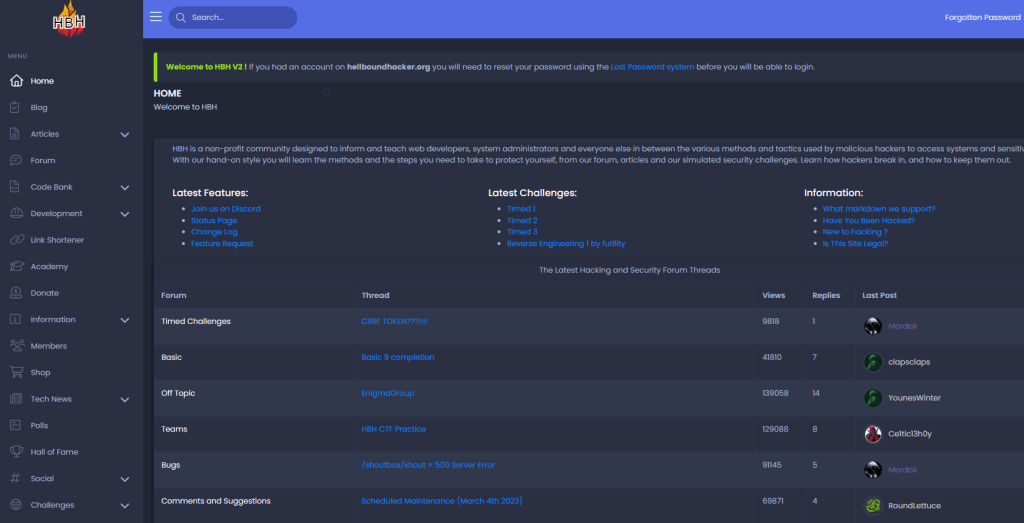

Hellbound Hackers:

Otra fuente de recursos para hacking, Hellbound Hackers ofrece desafíos y oportunidades para expandir conocimientos.

Hellbound Hackers es una gran fuente de información con un montón de retos para aprender a identificar y solucionar problemas en el código. Sus artículos son muy informativos. El foro de Hellbound Hackers es también muy activo. Para más info visita su sitio web oficial: https://www.hellboundhackers.org/.

hbh.sh

Holynix

Holynix es una máquina virtual basada en Linux con múltiples versiones, cada una con agujeros de seguridad que se pueden explotar.

Descarga: Holynix v1 – Holynix v2

HP freebank

http://zero.webappsecurity.com

IBM/Watchfire AltoroMutual

iGoat:

Diseñado para desarrolladores y pentesters interesados en las vulnerabilidades de iOS, iGoat proporciona prácticas específicas para esta plataforma.

Descarga: iGoat

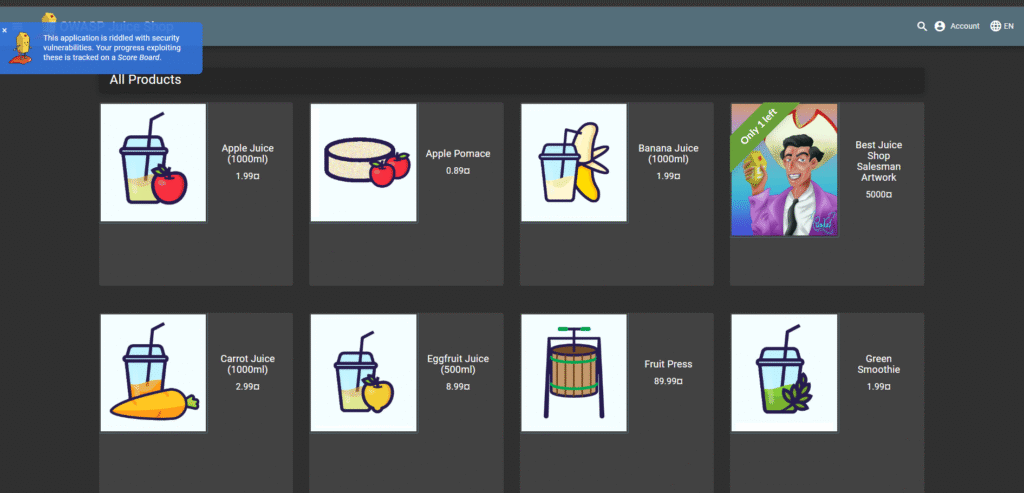

Juice Shop

Juice Shop es una opción para probar ataques contra aplicaciones web escritas en JavaScript.

OWASP Juice Shop está diseñado para emular un sitio de comercio electrónico del mundo real con todas sus funcionalidades típicas pero con numerosas vulnerabilidades de seguridad. Las vulnerabilidades encontradas en Juice Shop se basan en el Top Ten de OWASP , una lista de los riesgos de seguridad de aplicaciones web más críticos. Esto significa que estará expuesto a amenazas comunes, desde fallas de inyección hasta secuencias de comandos entre sitios (XSS), referencias directas a objetos inseguras (IDOR) y muchas más.

Una característica única de Juice Shop es su estructura gamificada. La aplicación contiene una página de puntuación que enumera las vulnerabilidades identificadas, cada una de las cuales es un desafío que debes resolver. Esto hace que la experiencia de aprendizaje sea más atractiva y ofrece una ruta de progreso clara a medida que avanzas en la lista. Ganarás insignias a medida que explotes con éxito cada vulnerabilidad, lo que te dará una sensación de logro y una motivación adicional para tu proceso de aprendizaje.

Para comenzar a utilizar OWASP Juice Shop, puede ejecutarlo de varias maneras diferentes. Está disponible como una aplicación empaquetada para Windows, MacOS y Linux, y también se puede implementar en un contenedor Docker o incluso alojar en una plataforma en la nube. Esta versatilidad hace que sea de fácil acceso, sin importar la configuración o configuración del sistema que prefiera.

Para que Juice Shop esté funcionando rápidamente en Kali, asegúrese de que Kali esté actualizado y, en la terminal, escriba lo siguiente:

sudo apt install juice-shop

Para iniciar Juice Shop:juice-shop

Para detener Juice Shop:juice-shop-stop

Descarga: Juice Shop

HP/SpiDynamics Free Bank Online

Kioptrix

Kioptrix es un sistema vulnerable basado en Linux con varios niveles y retos para poner a prueba las habilidades.

Descarga: Kioptrix

Knock-Knock

El objetivo de esta máquina es escalar privilegios y buscar la bandera.

Kvasir

Reto web en el que se usa LXC para aislar el kernel. No se necesita usar fuerza bruta contra SSH, sino que tendrás que buscar otros métodos.

LAMPSecurity

LAMPSecurity es una máquina virtual vulnerable con un sistema LAMP (Linux, Apache, MySQL, PHP) y varias versiones.

Descarga: LAMPSecurity CTF4 LAMPSecurity CTF5 LAMPSecurity CTF6 LAMPSecurity CTF7 LAMPSecurity CTF8 http://sourceforge.net/projects/lampsecurity/

LetsDefend

LetsDefend te ayuda a construir una carrera en el equipo azul con experiencia práctica investigando ataques cibernéticos reales dentro de un SOC simulado.

También cuenta con versión móvil

https://play.google.com/store/apps/details?id=com.letsdefend.app

Mavituna testsparker ASP

Mavituna testsparker PHP

MCIR

https://github.com/SpiderLabs/MCIR

MCIR (Magical Code Injection Rainbow)

https://github.com/SpiderLabs/MCIR

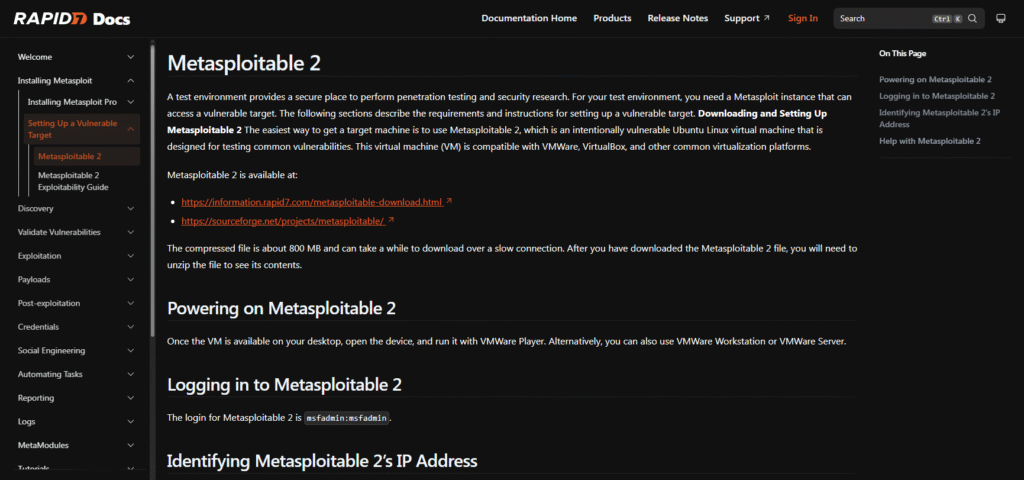

Metasploitable

Basado en Ubuntu, presenta vulnerabilidades intencionadas y configuraciones inseguras, ofreciendo diferentes versiones. Metasploitable , de Rapid7, desarrolladores del kit de herramientas de pruebas de penetración Metasploit , es una serie de máquinas virtuales (VM) intencionalmente vulnerables. Estas VM presentan una variedad de vulnerabilidades, lo que permite a los hackers y a los profesionales de la seguridad cibernética perfeccionar sus habilidades de pruebas de penetración en un entorno realista pero seguro.

Estas máquinas virtuales se basan en la idea de que se aprende haciendo, por lo que te brindan las herramientas que necesitas para comprender y atacar las vulnerabilidades en un entorno seguro. Te permiten interactuar con diferentes vulnerabilidades en diferentes aplicaciones y servicios.

Descarga: https://github.com/rapid7/

Metasploitable3

Metasploitable3 es una VM construida desde cero con un gran número de vulnerabilidades de seguridad. Se han añadido Metasploitable 2 y 3 a la serie, cada uno de ellos más difícil y con nuevas vulnerabilidades. Metasploitable 2 es el más fácil de usar de los dos y es perfecto para quienes recién comienzan en el mundo del hacking, ya que les ayuda a ganar confianza y aprender los conceptos básicos.

Metasploitable 3 , por otro lado, tiene un entorno más complejo. Esta versión agrega una capa de dificultad y desafío al requerir que los usuarios ensamblen la máquina virtual ellos mismos. Este paso requiere una mejor comprensión de cómo funcionan los sistemas y ayuda a la persona a mejorar aún más sus habilidades.

Microcorruption CTF

Desafío: dado un depurador y un dispositivo, encuentre una entrada que lo desbloquee. Resuelve el nivel con esa entrada.

Milnet

MV simple a la que patear… El nivel es bajo, así que es buena para principiantes.

Morning Catch

Morning Catch simula el sistema de una empresa de mariscos y utiliza WINE para ejecutar aplicaciones nativas de Windows vulnerables.

Descarga: Morning Catch

Moth

Imagen de Ubuntu pensada para probar las funcionalidades de la herramienta w3af y trabajar con las vulnerabilidades web incluidas. la práctica ética del hacking y pentest en sitios de prueba y entornos seguros es una estrategia fundamental para el desarrollo y la mejora de habilidades en ciberseguridad. Estas experiencias educativas ofrecen un terreno fértil para el aprendizaje efectivo, la especialización y la preparación para desafíos del mundo real.

MysteryTwister C3

MysteryTwister C3 te permite resolver desafíos criptográficos, desde el simple cifrado César hasta el moderno AES, tienen desafíos para todos.

NETinVM

NETinVM implementa una red completa de sistemas de forma virtual, ideal para aprender sobre seguridad de redes y sistemas.

Descarga: NETinVM

Neutronstar

https://www.vulnhub.com/entry/goatselinux-1,45

NewBieContest

Otra plataforma que proporciona recursos y desafíos de seguridad.

Descarga: https://www.newbiecontest.org/

NightShade

https://github.com/UnrealAkama/NightShade

No Exploiting Me

Máquina virtual Debian y focalizada en PHP y bases de datos NoSQL

NTOSpider Test Site

Old Apps

Old Version

OS Boxes

Offsec Proving Grounds

Es una plataforma digital para mejorar las habilidades de hacking. Ofrece una variedad de laboratorios virtuales, cada uno con sus propias vulnerabilidades, que simulan la naturaleza impredecible y compleja de las situaciones de hacking del mundo real.

La plataforma ofrece un camino de apoyo paso a paso hacia el éxito para usuarios de todos los niveles, desde principiantes hasta expertos. Puedes usar máquinas más complicadas a medida que mejoras, lo que te permitirá ganar confianza y habilidades en un entorno estructurado.

Offsec Proving Grounds fomenta la cooperación y la colaboración de los usuarios, fomentando una experiencia de aprendizaje cooperativo que profundiza la comprensión. La plataforma también ofrece una experiencia de aprendizaje práctica e integral para certificaciones de seguridad ofensiva, como la OSCP , lo que le permite aplicar sus conocimientos teóricos en situaciones del mundo real.

El acceso a Offsec Proving Grounds es gratuito con su nivel «Play», mientras que el nivel «Practice», con un costo, ofrece más máquinas y otros beneficios. La plataforma se mantiene actualizada al agregar regularmente nuevas máquinas, incluidas las cajas de exámenes OSCP retiradas.

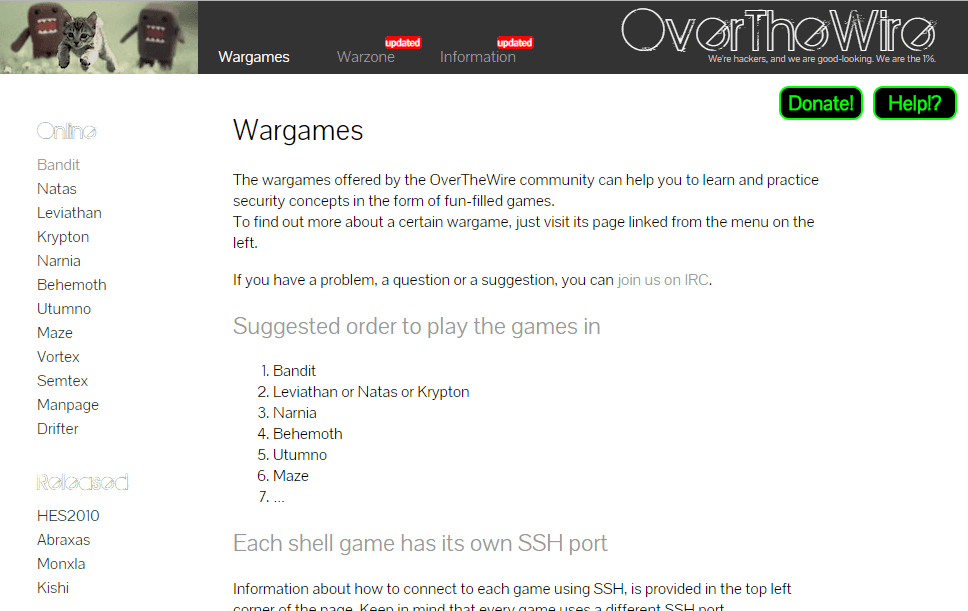

OverTheWire y SmashTheStack

Una comunidad que ofrece una variedad de wargames para practicar conceptos de seguridad. OverTheWire presenta wargames y warzones para sesiones de hackeo más avanzadas. Los juegos de guerra o wargames son escenarios únicos de hacking, generalmente con un poco de historia para darle vida a las cosas. Wargames puede ser un evento competitivo entre hackers, ya sea como una carrera o atacando los servidores de los demás.

OverTheWire es una conocida plataforma gratuita que te ayuda a aprender a hackear mediante divertidos juegos y desafíos. Es conocida por sus creativos «juegos de guerra» que simulan situaciones del mundo real y plantean a los jugadores problemas reales para resolver.

Esta plataforma es adecuada para una amplia gama de niveles de habilidad porque tiene tareas tanto para jugadores nuevos como experimentados. Puedes aprender sobre diversos temas, como criptografía, explotación informática y seguridad de redes. Estos desafíos son formas divertidas de aprender sobre seguridad en Internet y encontrar soluciones a los problemas mientras te diviertes.

La estructura de los juegos de OverTheWire está configurada como una serie de niveles progresivos. Debes completar el nivel anterior antes de poder avanzar al siguiente. Esta progresión paso a paso te da una sensación de logro y garantiza que comprendas bien la información y las habilidades antes de pasar a desafíos más difíciles.

La comunidad

Una de las cosas que distingue a OverTheWire es la comunidad activa que fomenta. Motiva a los usuarios a participar en foros, trabajar juntos en tareas y compartir sus ideas. Esto hace que el aprendizaje sea más interactivo e interesante.

Si bien esto puede sonar complicado y aterrador, no te preocupes. El sitio web aún presenta lecciones que van desde lo básico hasta trucos más avanzados. Requiere una conexión Secure Shell (SSH) para usarlo, así que asegúrate de aprender SSH si deseas probar OverTheWire. Afortunadamente, hay formas fáciles de configurar SSH en Windows, por lo que no debería ser un obstáculo demasiado grande.

OverTheWire es una forma divertida de practicar y aprender conceptos de seguridad web y de aplicaciones. Ofrecen juegos con niveles desde principiante a avanzado. Puedes comenzar con bandit que es bastante fácil antes de avanzar a los más difíciles como el laberinto, drifter, semtex y manpage. Cada juego es diferente de sus predecesores. Puedes jugar haciendo clic aquí: http://overthewire.org/wargames/.

OWASP Bricks

Bricks! es una plataforma web que se enfoca en vulnerabilidades de PHP y bases de datos MySQL. Forma parte de los proyectos de OWASP y ofrece desafíos para mejorar la seguridad.

Descarga: Briks!

http://sourceforge.net/projects/owaspbricks/

OWASP BWA

http://code.google.com/p/owaspbwa/

OWASP Goatdroid

https://github.com/jackMannino/OWASP-GoatDroid-Project

OWASP iGoat

http://code.google.com/p/owasp-igoat/

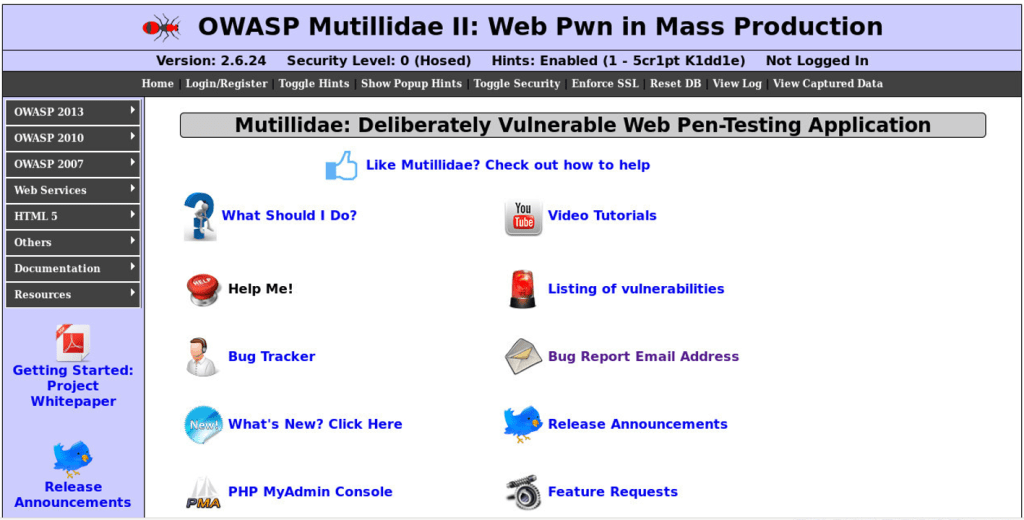

OWASP Mutillidae II

Es un programa de código abierto y gratuito desarrollado por OWASP. Muchos entusiastas de la seguridad lo han utilizado ya que proporciona un entorno de hacking en línea fácil de usar. El proyecto OWASP Mutillidae 2 es una aplicación web deliberadamente vulnerable para los auditores y entusiastas de la seguridad. Es ampliamente utilizado en cursos de seguridad en todo el mundo. Mutillidae se puede utilizar en Linux y Windows. También ofrece sugerencias para los estudiantes que lo hace fácil de usar. Puedes descargar Mutillidae 2 y aprender más sobre el mismo en su página web oficial: https://www.owasp.org/index.php/OWASP_Mutillidae_2_Project.

Descarga: https://github.com/webpwnized/mutillidae

OWASP Insecure Web App Project

OWASP Insecure Web App Project

InsecureWebApp es una aplicación web que incluye vulnerabilidades comunes de aplicaciones web, incluida la inyección SQL y HTML

OWASP Security Shepherd – Afina tu Destreza en Ataques y Seguridad Web

Security Shepherd, otra creación de OWASP, se centra en proporcionar un entorno propicio para practicar ataques y evaluar la seguridad web. Utiliza este recurso para perfeccionar tus habilidades en la identificación y mitigación de vulnerabilidades en aplicaciones web.

Descarga: Security Sherpherd

https://www.owasp.org/index.php/OWASP_Security_Shepherd

OWASP Vicnum Project

Centrado en aplicaciones web escritas en PHP, este proyecto permite practicar técnicas de inyección SQL, XSS, etc. Vicnum es un proyecto de OWASP que consiste en juegos basados en aplicaciones web vulnerables. Puede practicar XSS y SQL. También se puede ajustar esta aplicación para adaptarse a un requisito específico propio que lo hace mejor para los profesores. Puedes ver el CTF y jugar en su sitio web oficial: http://vicnum.ciphertechs.com/.

Owaspbwa

OWASP Broken Web Application es una máquina virtual con múltiples aplicaciones web vulnerables.

Descarga: Owaspbwa

Pandora

Es una máquina virtual para aquellos interesados en ingeniería inversa y explotación de binarios.

Pegasus

VM de dificultad intermedia en la que debes conseguir escalar privilegios hasta hallar la bandera final.

PenTest Laboratory

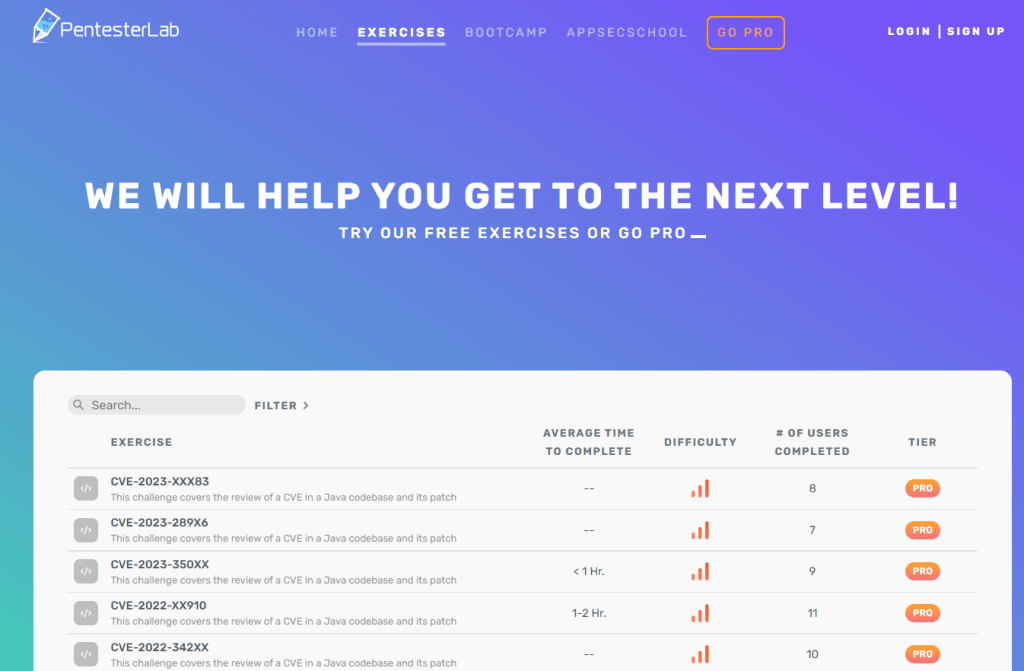

PentesterLab

Lab para explorar las últimas CVE, infinidad de herramientas y exploits gratis, así como algunos videojuegos y apps que simulan entornos vulnerables con los que practicar

Pentester Lab

https://www.pentesterlab.com/exercises

PentesterLab – Pentester Lab (19 MVs)

Persistence

Llena de desafíos que te bloquean el paso hasta tu victoria (conseguir un shell con privilegios root y leer /root/flag.txt).

Peruggia

Es un entorno web que recrea una galería de imágenes y que contiene numerosas vulnerabilidades controladas con las que practicar. Peruggia es otra plataforma para aprender sobre ataques comunes y defensa en aplicaciones web. Es una forma totalmente segura y legal para practicar y te ayudará a localizar y resolver problemas en sitios web para limitar el riesgo de seguridad. Puedes descargar peruggia desde https://sourceforge.net/projects/peruggia/.

picoctf

Los participantes aprenden a superar conjuntos de desafíos de seis dominios de ciberseguridad que incluyen habilidades generales, criptografía, explotación web, análisis forense, etc. Todos los desafíos están configurados con la intención de ser hackeados, lo que los convierte en una forma excelente y legal de obtener experiencia práctica.

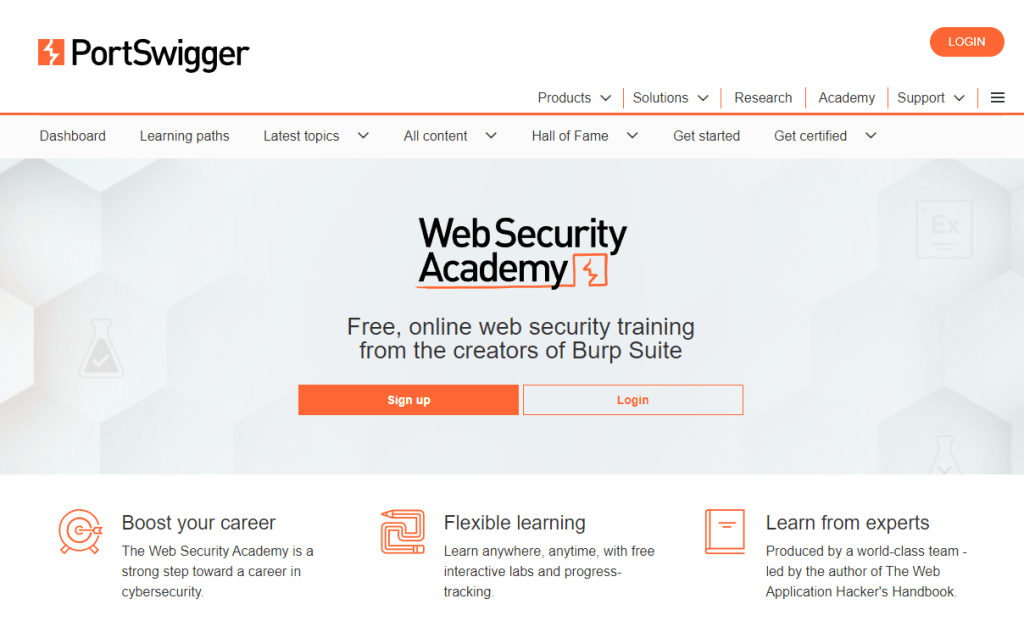

PortSwigger

Web Security Academy de PortSwigger es una plataforma de aprendizaje integral y gratuita dedicada a la seguridad web. Creada por los creadores de la popular herramienta de prueba de seguridad de aplicaciones web Burp Suite , la academia ofrece una amplia variedad de temas que abarcan desde conceptos básicos hasta conceptos avanzados.

Puede explorar la teoría, las demostraciones prácticas y los laboratorios prácticos para vulnerabilidades como Cross-Site Scripting (XSS) , SQL Injection , Cross-Site Request Forgery (CSRF), ataques XML External Entity (XXE) y muchos más. Cada tema de vulnerabilidad incluye un desglose detallado de su funcionamiento, posibles técnicas de explotación y cómo defenderse de ella.

Los laboratorios interactivos asociados con estas vulnerabilidades le permiten aplicar sus conocimientos en un entorno controlado y práctico. Cada laboratorio está diseñado para emular escenarios realistas y le solicita que explote una vulnerabilidad en particular. Esto no solo refuerza la teoría, sino que también proporciona una valiosa experiencia práctica.

Los recursos de la Web Security Academy están estructurados para satisfacer distintos niveles de habilidad. Los principiantes pueden comenzar con temas básicos y avanzar hacia vulnerabilidades y ataques más complejos. Al mismo tiempo, los usuarios más experimentados pueden encontrar temas avanzados para perfeccionar aún más sus habilidades.

PortSwigger actualiza periódicamente la academia con nuevos laboratorios y temas. Esto garantiza que los estudiantes se mantengan actualizados sobre las amenazas de seguridad web emergentes y las contramedidas necesarias para combatirlas.

https://portswigger.net/web-security

PRIMER

Máquina virtual con un reto basado en una historia en la que tendrás que ir consiguiendo «montar» el rompecabezas.

PuzzleMall

http://code.google.com/p/puzzlemall/

Pwn college

PWNABLE

Rattus: Loophole

Rattus, en su versión «Loophole,» es un entorno Live que no solo desafiará tus habilidades, sino que también te sumergirá en una historia intrigante. Te enfrentarás al papel de un investigador intentando descubrir quién ha accedido a los laboratorios y está colaborando con un grupo terrorista. ¡Descubre la verdad mientras pones a prueba tus capacidades!

Descarga: https://download.vulnhub.com/rattus/Loophole.iso

Revesing.kr

RingZer0 Team Online CTF

Root-me

Root-me es una plataforma rica en retos de seguridad. Ofrece una variedad de desafíos para que los entusiastas de la ciberseguridad mejoren y demuestren sus habilidades. Explora sus diversos niveles y desbloquea nuevos desafíos a medida que avanzas.

Root Me ofrece más de 250 retos únicos y más de 50 entornos virtuales para practicar tus habilidades de hacking. Todos estos retos pedirán que se practiquen casi 1900 soluciones para mejorar. Para más info visita el sitio web oficial:

https://www.root-me.org/?lang=es

ROP Primer – Practica la Explotación de Binarios con Técnicas ROP

ROP Primer es un proyecto diseñado para aquellos que buscan practicar la explotación de binarios mediante técnicas ROP (Return Oriented Programming). A través de este recurso, puedes profundizar en la ingeniería inversa y desarrollar habilidades avanzadas en seguridad informática.

Descarga: ROP Primer

SecOS

MV basada en web y de tipo boot2root, en la que tendrás que conseguir llegar a la bandera /root/flag.txt

SentinelTestbed

https://github.com/dobin/SentinelTestbed

shell-storm Repo

http://shell-storm.org/repo/CTF/

SkyTower

Máquina vulnerable de un nivel intermedio-avanzado con la que divertirte y terminar siendo root.

SickOS

Máquina virtual de una distro Ubuntu vulnerable en la que debes conseguir escalar privilegios.

Smash The Stack

SlaveHack

SlaveHack es un destino para aquellos que buscan explorar los límites de sus habilidades en hacking. Ofrece retos y escenarios diseñados para poner a prueba tus conocimientos y mejorar tu destreza en ciberseguridad.

SlayerLabs

SlayerLabs ofrece laboratorios de capacitación práctica y asequible sobre hacking. Estos laboratorios imitan redes corporativas del mundo real y ofrecen campos cibernéticos virtualizados, accesibles de forma remota y deliberadamente vulnerables, que sirven como campo de entrenamiento práctico para principiantes y profesionales experimentados.

Al registrarse, recibirá un kit de acceso VPN que le permite acceder no solo a un único objetivo, sino a una red completa de objetivos dentro del rango elegido. El conjunto diverso de vulnerabilidades incorporadas en Cyber Ranges ofrece una comprensión integral de los ataques de prueba de penetración, lo que fomenta la experimentación con diversas herramientas y exploits.

Cada campo de tiro incluye una ruta de explotación, similar a las competiciones de Capture The Flag, que conduce a un objetivo final. Sin embargo, estas «banderas» en Slayer Labs representan información sobre objetivos del mundo real, como hashes de contraseñas, correos electrónicos, claves SSH y más. Algunos campos de tiro incluso cuentan con un modo de campaña que ofrece pistas y orientación lineales, pero siempre está disponible un modo de campo libre para el aprendizaje exploratorio.

SlayerLabs ofrece una experiencia extraordinaria que abarca una narrativa cautivadora. La historia cuidadosamente creada para cada gama agrega un realismo notable al hackeo en un entorno corporativo, lo que demuestra la extraordinaria dedicación y el trabajo duro de los creadores. El acceso incluye el servidor de control de alcance, que ofrece sugerencias, un resumen de la red de objetivos y una página de reversión para restablecer los objetivos.

SmashTheTux

SmashTheTux es una máquina vulnerable con desafíos especializados en la explotación de binarios. Ideal para aquellos que buscan mejorar en este campo específico, proporciona un espacio para enfrentar retos avanzados y aprender nuevas técnicas.

Descarga: SmashTheTux

Sidney

Maquina virtual (.ova) con CTF en el que tendrás que conseguir ser root.

Sokar

VM que te pondrá a tu disposición un completo web pentesting lab.

SocketToMe

http://digi.ninja/projects/sockettome.php

SpyderSec

Máquina virtual en la que tendrás que capturar dos banderas en un entorno web. La primera es un archivo descargable que se requiere para llegar a la segunda, un txt. Se necesita un nivel intermedio con habilidades de web apps y algo de análisis forense.

sqli-labs

https://github.com/Audi-1/sqli-labs

Sqlilabs

https://github.com/himadriganguly/sqlilabs

The ButterFly Security

Es un proyecto que aporta un entorno educativo vulnerable para practicar sobre web app y PHP.

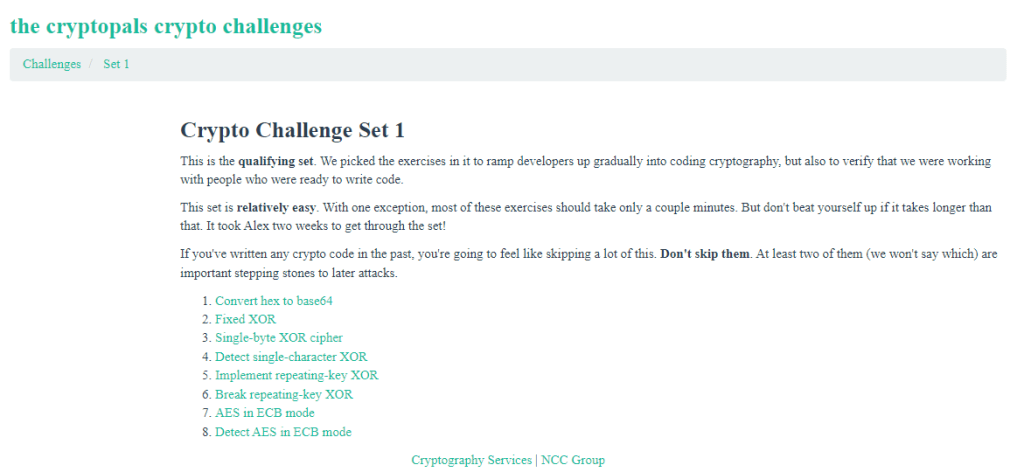

The Cryptopals Crypto Challenges

The Frequency

The Frequency es una máquina vulnerable basada en OpenBSD que presenta diversos desafíos. Deberás explotar diferentes vulnerabilidades y utilizar estrategias astutas para conseguir acceso root. Sumérgete en este entorno desafiante para mejorar tus habilidades.

Descarga: The Frequency

The Infernal: Hades

Reto avanzado boot2root. Para resolverlo necesitas conocimientos de ingeniería inversa, desarrollo de sploit y compresión de arquitecturas de sonido en computadoras.

The Wall

MVcon un nivel intermedio de dificultad. Dedicada a la banda de rock Pink Floyd, donde en cada reto podrás ir descubriendo algo sobre cada miembro.

Try2Hack

Try2Hack es uno de los sitios más antiguos para practicar hacking y skills de seguridad. Ofrecen un montón de retos para mejorar las habilidades para localizar y solucionar el problema. Tienes que seguir las reglas establecidas por el admin para practicar en Try2Hack. También puedes unirte al canal IRC para hacer preguntas para encontrar ayuda. Puedes comenzar desde su sitio web oficial: http://www.try2hack.nl/.

Try hack me

Ideal para iniciar, tiene una ruta de aprendizaje. Es un excelente complemento. En este blog pronto comenzaré a explicar cómo abordar estas prácticas. Estas guías serán para aprender a desarrollar una metodología y si quedan estancados en una parte recibir una ayuda para poder seguir.

UltimateLAMP

UltimateLAMP incluye una larga lista de apps LAMP con las que practicar. Además, los desarrolladores del proyecto están trabajando en otros productos como UltimateLAMJ (OPen Source Java Based Applications) y Ultimate LAMR (Open Source Ruby Applications).

Underdist

Los chicos de underc0de han creado esta máquina con la que podrás entretenerte auditándola hasta conseguir llegar a leer /root/flag.txt

Virtual Hacking Lab

Disponible para máquinas virtuales, ISO o Live. Un sistema inseguro con software obsoleto con vulnerabilidades conocidas, un objetivo muy jugoso con el que practicar.

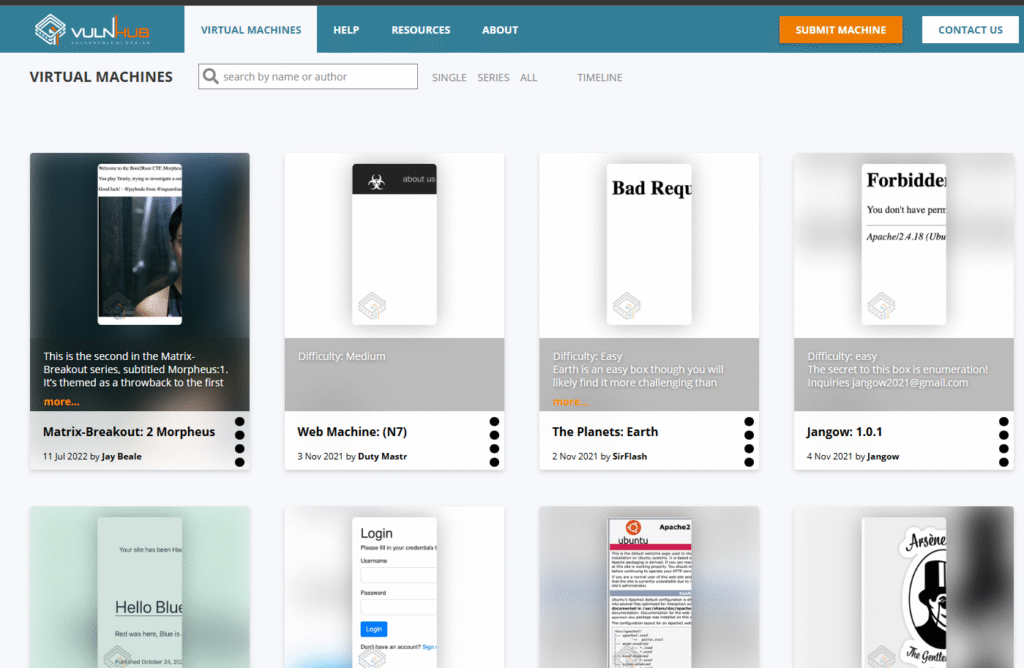

Vulnhub

VulnHub es una plataforma conocida que ofrece máquinas virtuales (VM) para aprender y practicar habilidades de hacking. Ofrece un entorno integral para aprender sobre diversos conceptos de seguridad cibernética. Una de las características de VulnHub es que se centra en proporcionar escenarios del mundo real. Cada máquina virtual está diseñada para simular posibles escenarios que puede encontrar un profesional en el campo. Las máquinas virtuales contienen vulnerabilidades que debe identificar y explotar, simulando un entorno de prueba de penetración en vivo.

Las contribuciones a las máquinas virtuales de VulnHub provienen de una comunidad diversa de investigadores y entusiastas de la seguridad. Estas máquinas virtuales cubren distintos niveles de dificultad y temas, y están dirigidas a principiantes y profesionales experimentados que buscan perfeccionar sus habilidades o explorar nuevas áreas.

La mayoría de las máquinas virtuales en VulnHub incluyen tutoriales proporcionados por la comunidad. Estos tutoriales pueden guiarlo en la explotación de vulnerabilidades, demostrando cada paso en detalle. Para maximizar la experiencia de aprendizaje, se recomienda intentar resolver las máquinas virtuales de forma independiente antes de usar el tutorial.

Vulnmachines

Vulnserver

http://www.thegreycorner.com/2010/12/introducing-vulnserver.html

VulnOS

VulnOS es otro sistema operativo vulnerable que ofrece la oportunidad de explorar y explotar diversas vulnerabilidades hasta obtener privilegios. Aventúrate en este entorno desafiante para mejorar tu destreza en seguridad informática.

W3CHALLS

W3CHALLS es una comunidad que proporciona retos de seguridad tipo CTF (Capture The Flag). Únete a esta plataforma para participar en desafíos que abarcan diversos aspectos de la ciberseguridad.

Wackopicko

Un proyecto de website con vulnerabilidades a propósito para ser atacada.

WarZone

WarZone es un wargame con simulaciones de una serie de vulnerabilidades web, pruebas de ingeniería inversa y criptografía, también problemas de programación y algoritmia. Debes registrarte en el foro elhacker.net

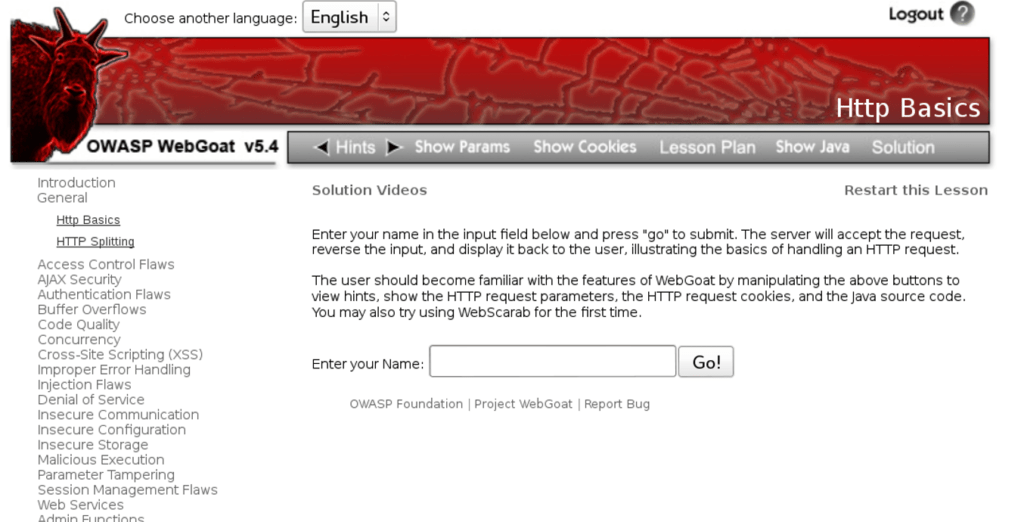

WebGoat

WebGoat, afiliado al proyecto OWASP, se centra en la seguridad de aplicaciones Java. Ofrece un entorno interactivo para practicar y mejorar tus habilidades en la identificación y mitigación de vulnerabilidades en aplicaciones Java.

WebGoat es uno de los proyectos más populares de OWASP. Está diseñado deliberadamente con muchas vulnerabilidades para enseñar seguridad de las aplicaciones web. Esta es una buena fuente para el aprendizaje de seguridad de aplicaciones web complejas en un entorno realista. Puedes instalarlo en Linux, OSX y Windows. WebGoat también tiene dos versiones diferentes para .NET y J2EE. Puedes descargar y obtener más información sobre WebGoat desde su sitio web oficial: https://github.com/WebGoat/WebGoat.

Descarga: https://owasp.org/www-project-webgoat/

Web Security Dojo

Web Security Dojo es una máquina virtual que proporciona las herramientas, objetivos y documentación para aprender y practicar las pruebas de seguridad de aplicaciones web. Un entorno de formación independiente y preconfigurado, ideal para aulas y conferencias.

Descarga: WebSecurity Dojo – WebSecurity Dojo 2

Wechall

Enfocado en ofrecer problemas relacionados con la informática. Encontrarás Criptografía, Crackit, Esteganografía, Programación, Lógica y Matemáticas/Ciencias. La dificultad de estos desafíos también varía.

Xerxes

Objetivo, comprometer el sistema para conseguir llegar a /root/flag.txt

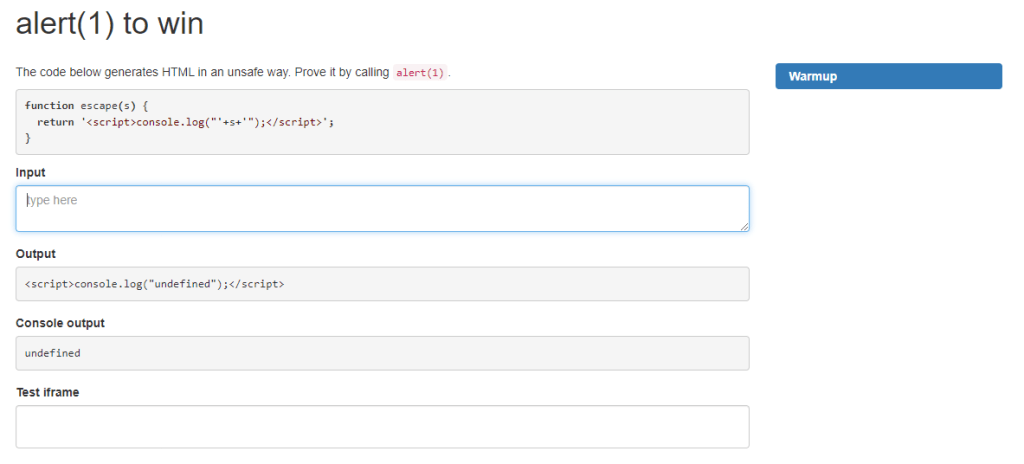

XSS game area

XSS game area

XVWA

https://github.com/s4n7h0/xvwa

/dev/random

Más retos diferentes… tipo boot2root/CTF sobre máquinas vulnerables.

Resumen (todo el artículo en fácil entendimiento)

- Objetivo: ofrecer una ruta práctica y recursos para aprender pentesting web mediante CTFs y laboratorios — muchos gratuitos.

- Ventajas de practicar en entornos controlados: sin riesgo legal, reproducible, feedback instantáneo, enfoque por especialidad y comunidad de aprendizaje.

- Plataformas destacadas:

- Principiante: TryHackMe, PortSwigger Web Academy, Juice Shop, DVWA, bWAPP.

- Intermedio/Avanzado: Hack The Box (Academy, Labs, Pwnbox), Offsec Proving Grounds, VulnHub, PentesterLab.

- Wargames y retos: OverTheWire, Root-Me, picoCTF, CTFlearn, CTFtime, Hacker101, Cryptopals.

- Recopilación práctica: lista extensa (100–200+) de VMs, apps vulnerables y sitios de práctica (Metasploitable, OWASP BWA, WebGoat, Mutillidae, Juice Shop, sqli-labs, Web Security Dojo, NetinVM, etc.). Úsalos para montar laboratorios locales o practicar online.

- Ruta de aprendizaje sugerida por niveles:

- Fundamentos: Linux, HTTP, uso básico de salas.

- Herramientas: Nmap, Burp/Curl, ffuf/GoBuster, Metasploit, Hydra.

- Web: discovery, SQLi, XSS, LFI/RFI, SSRF, auth bypass.

- Cripto & Hashes: cracking básico y retos.

- Reversing & binarios: ELF/PE, ROP.

- Redes: sniffing, Nmap, Wireshark, Snort.

- Escalada de privilegios: Linux & Windows PrivEsc.

- Practica CTFs regularmente y crea write-ups.

- Especialízate en Windows/AD si apuntas a entornos corporativos.

- Buenas prácticas de laboratorio: excluir carpetas de VM del antivirus, usar snapshots/suspender, dimensionar RAM/CPU, emplear host-only/bridge según objetivo, recurrir a Docker para levantar servicios rápidamente.

- Metodología de estudio: intenta antes de ver soluciones, toma notas, divide la caja en fases (user → root), documenta comandos y razonamiento, participa en comunidades y revisa write-ups con criterio.

Diez preguntas sobre el artículo

- ¿Qué es VulnHub y qué lo hace diferente de otras plataformas de CTF?

- ¿Qué tipo de vulnerabilidades se pueden practicar con OWASP Juice Shop?

- ¿En qué consiste Metasploitable y cómo se utiliza?

- ¿Cuál es la función principal del entorno WebGoat?

- ¿Qué recursos específicos para móviles ofrece OWASP?

- ¿Qué objetivo tiene la plataforma Hack The Box (HTB)?

- ¿Qué herramientas o entornos están centrados en la explotación de binarios?

- ¿Qué funcionalidades ofrece bWAPP y por qué es tan completa?

- ¿Qué características tiene DVWA que la hacen apta para principiantes?

- ¿Qué tipo de retos se encuentran en la Web Security Academy de PortSwigger?

Respuestas detalladas a las preguntas

1. ¿Qué es VulnHub y qué lo hace diferente de otras plataformas de CTF?

VulnHub es una plataforma que ofrece máquinas virtuales vulnerables descargables para practicar hacking ético y pruebas de penetración. A diferencia de plataformas online, en VulnHub puedes montar tu laboratorio local y trabajar de forma offline. Las máquinas suelen tener desafíos tipo boot2root y cubren niveles desde principiante hasta avanzado.

2. ¿Qué tipo de vulnerabilidades se pueden practicar con OWASP Juice Shop?

Juice Shop emula una tienda online con múltiples fallos intencionados que incluyen:

- XSS

- SQLi

- CSRF

- IDOR

- RCE

- Broken Access Control

Todo basado en el OWASP Top 10, en una interfaz gamificada con puntuación y retos.

3. ¿En qué consiste Metasploitable y cómo se utiliza?

Metasploitable es una máquina virtual con múltiples servicios vulnerables diseñada para ser explotada, ideal para practicar con herramientas como Metasploit. Tiene dos versiones principales (v2 y v3), la v2 es más sencilla, mientras que la v3 simula entornos reales más complejos.

4. ¿Cuál es la función principal del entorno WebGoat?

WebGoat es una aplicación Java vulnerable creada por OWASP con el objetivo de enseñar seguridad web. Incluye lecciones prácticas sobre:

- XSS

- SQL Injection

- Falsificación de identidad

- Control de acceso

Se aprende explotando vulnerabilidades en un entorno seguro.

5. ¿Qué recursos específicos para móviles ofrece OWASP?

OWASP ofrece herramientas específicas como:

- DIVA (Android)

- DVIA (iOS)

- GoatDroid

- iGoat

Estas apps permiten practicar seguridad móvil, analizar fallos de autenticación, almacenamiento inseguro, inyecciones, etc.

6. ¿Qué objetivo tiene la plataforma Hack The Box (HTB)?

HTB permite practicar hacking en entornos realistas mediante máquinas virtuales accesibles vía VPN, desafíos CTF, y laboratorios estructurados por dificultad. Es usada tanto por principiantes como por profesionales para prepararse para certificaciones como OSCP.

7. ¿Qué herramientas o entornos están centrados en la explotación de binarios?

Algunos entornos destacados:

- Exploit Education

- ROP Primer

- SmashTheTux

- HackSys Extreme Vulnerable Driver

- Pwnable.kr

Estos permiten practicar buffer overflows, ROP, inyecciones en memoria y explotación avanzada.

8. ¿Qué funcionalidades ofrece bWAPP y por qué es tan completa?

bWAPP ofrece más de 100 vulnerabilidades, abarcando desde el OWASP Top 10 hasta vulnerabilidades más raras como:

- Heartbleed

- HTML5 attacks

- XML injection

Su instalación es sencilla y se puede usar con Windows o Linux. Tiene niveles de dificultad y guías para cada bug.

9. ¿Qué características tiene DVWA que la hacen apta para principiantes?

DVWA (Damn Vulnerable Web App) ofrece:

- Instalación sencilla con PHP/MySQL

- Niveles de dificultad ajustables (low/medium/high)

- Vulnerabilidades clásicas (XSS, SQLi, CSRF, etc.)

- Ambiente seguro para practicar en localhost

10. ¿Qué tipo de retos se encuentran en la Web Security Academy de PortSwigger?

Incluye laboratorios interactivos para practicar vulnerabilidades como:

- XSS

- SQL Injection

- SSRF

- CSRF

- OAuth bugs

Cada lección incluye teoría, demostraciones y una práctica con solución automatizada.

Diez ejercicios prácticos basados en el contenido

- Instala DVWA en tu entorno local y explota una vulnerabilidad de CSRF.

- Resuelve el reto “XSS Tier 1” en OWASP Juice Shop.

- Usa Metasploit para explotar una vulnerabilidad en Metasploitable 2.

- Instala y juega el nivel 0 de Bandit en OverTheWire.

- Descifra un reto básico de cifrado en CryptoHack.org.

- Escanea la máquina bWAPP con Burp Suite y detecta una vulnerabilidad.

- Crea tu propio CTF usando CTFd en un servidor local.

- Completa el desafío de comandos básicos en CMDChallenge.com.

- Explora el entorno vulnerable de HackThisSite, misión básica 3.

- Instala WebGoat y explota un caso de Inyección SQL.

Respuestas detalladas a los ejercicios

1. DVWA – CSRF

- Navega a la opción de “CSRF”.

- Usa Burp Suite para capturar la petición POST.

- Crea un formulario HTML externo que envíe la misma petición.

- Al hacer clic en el enlace, el cambio de contraseña se ejecuta sin consentimiento del usuario víctima.

2. Juice Shop – XSS Tier 1

- Visita una sección vulnerable, como “Feedback”.

- Inserta el payload:

<script>alert(«XSS»)</script> - El popup debería ejecutarse, validando el reto.

3. Metasploit + Metasploitable

- Ejecuta:

msfconsole

use exploit/unix/ftp/vsftpd_234_backdoor

set RHOST <IP de Metasploitable>

run - Si el exploit es exitoso, obtendrás una shell.

4. OverTheWire – Bandit nivel 0

- Conecta vía SSH:

ssh bandit0@bandit.labs.overthewire.org -p 2220 - Contraseña: bandit0

- Comando:

cat readme - Te dará la clave para el siguiente nivel.

5. CryptoHack – reto inicial

- Ejemplo: texto base64: SGVsbG8gV29ybGQ=

- Decodifica en Python:

import base64

print(base64.b64decode(«SGVsbG8gV29ybGQ=»).decode())

6. Escaneo en bWAPP con Burp

- Intercepta una petición.

- Identifica parámetros vulnerables.

- Usa el módulo «Active Scan» para encontrar posibles fallos.

7. CTFd – Crear un reto

- Instala con Docker o local.

- Crea un reto con título: “SQL Injection”.

- Clave: flag{sql_123}

- Define hint y archivo anexo si es necesario.

8. CMDChallenge – nivel básico

- Primer desafío: mostrar contenido de un archivo.

cat file.txt

9. HackThisSite – misión 3

- Inspecciona el formulario.

- Cambia el parámetro de userid a ‘ OR 1=1–.

- Consigue acceso sin credenciales válidas.

10. WebGoat – SQL Injection

- Abre lección “Injection Flaws > SQL Injection (intro)”.

- Inserta:

‘ OR ‘1’=’1 - Se mostrará toda la base de datos si el reto se resolvió correctamente.

Despedida — qué aprendiste y cómo te ayudará en tu carrera como hacker

En este capítulo aprendiste a planificar tu aprendizaje práctico: qué recursos usar, cómo montar laboratorios seguros y una ruta escalonada para pasar de principiante a avanzado. También tienes una biblioteca enorme de sitios y VMs para practicar (200+), lo que elimina la excusa del «no tengo dónde practicar».

La práctica ética del hacking y pentest en sitios de prueba y entornos seguros es una estrategia fundamental para el desarrollo y la mejora de habilidades en ciberseguridad. Estas experiencias educativas ofrecen un terreno fértil para el aprendizaje efectivo, la especialización y la preparación para desafíos del mundo real.

¿En qué te beneficia profesionalmente?

- Construirás habilidades reproducibles (explotación → PoC → mitigación) que puedes demostrar con write-ups.

- Mejorarás tu fluidez con herramientas y metodologías que emplean los equipos de pentest reales.

- Avanzarás hacia certificaciones y roles profesionales porque habrás practicado escenarios reales sin riesgo.

Empieza ya: monta tu laboratorio, elige una ruta (por ejemplo, THM → VulnHub → HTB), toma notas y resuelve cajas regularmente. Documenta todo: tus write-ups son tu mejor tarjeta de presentación. ¡A practicar con responsabilidad y ganas — happy hacking!