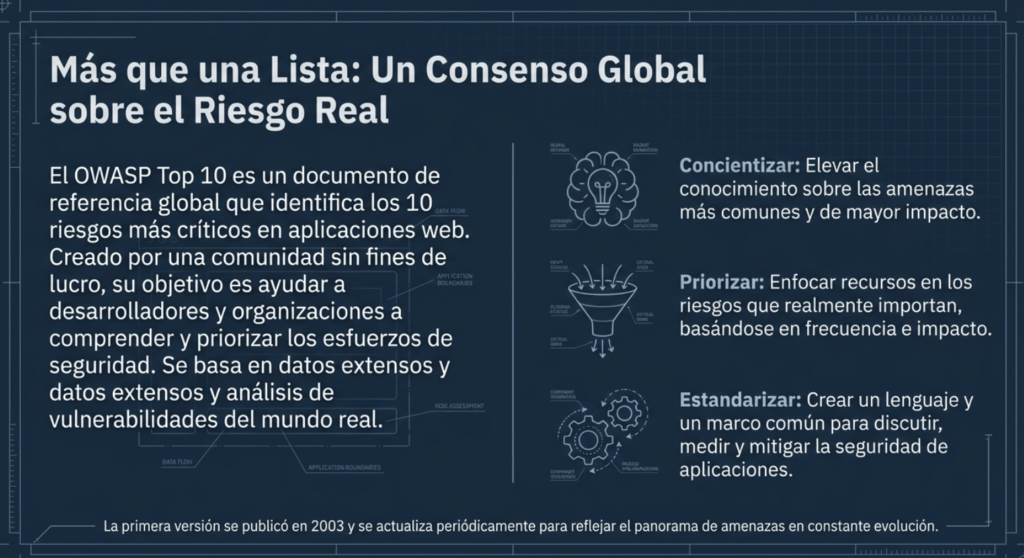

En este capítulo veremos el OWASP TOP 10 2025. Aprenderás a reconocer y comprender las principales vulnerabilidades de seguridad en aplicaciones web para el año 2025, según la prestigiosa organización OWASP. Explorarás cómo estas amenazas se clasifican, por qué representan un riesgo para los sistemas modernos y qué tendencias están marcando la evolución de la ciberseguridad.

Al finalizar, tendrás una visión clara de las causas raíz detrás de los fallos más críticos y entenderás cómo afectan al ciclo de vida del software, a la infraestructura y a la integridad de los datos.

OWASP TOP 10 2025

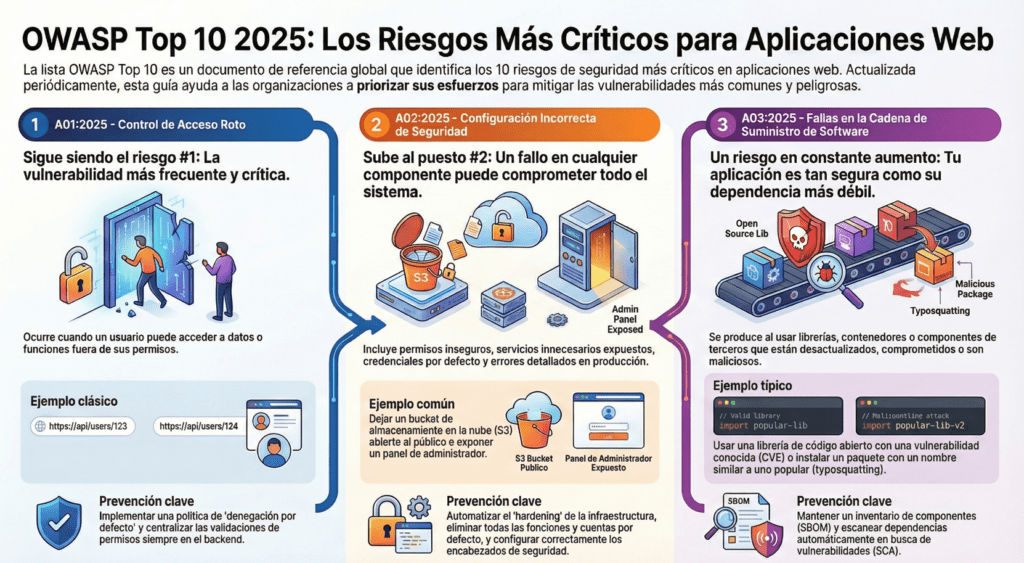

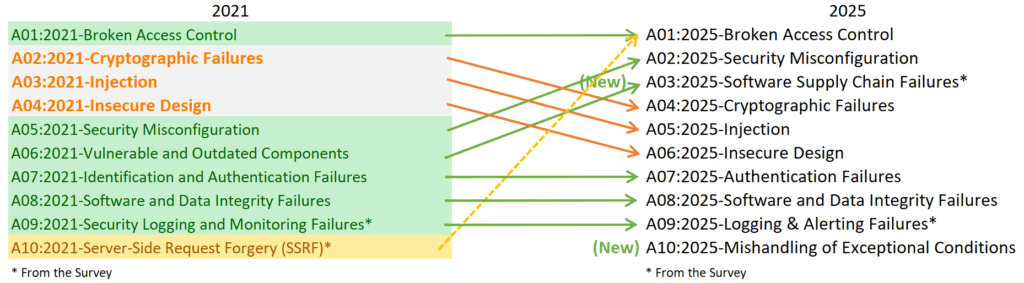

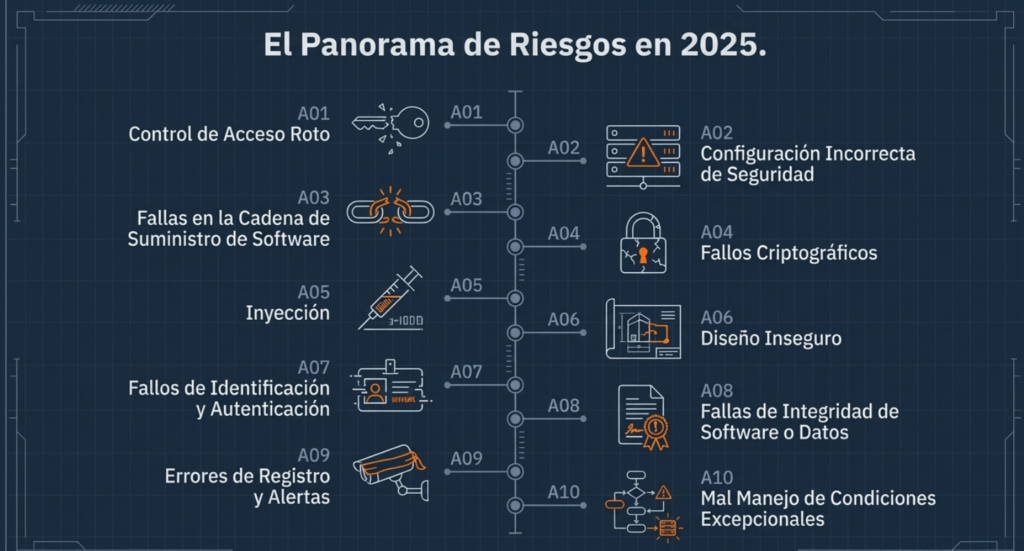

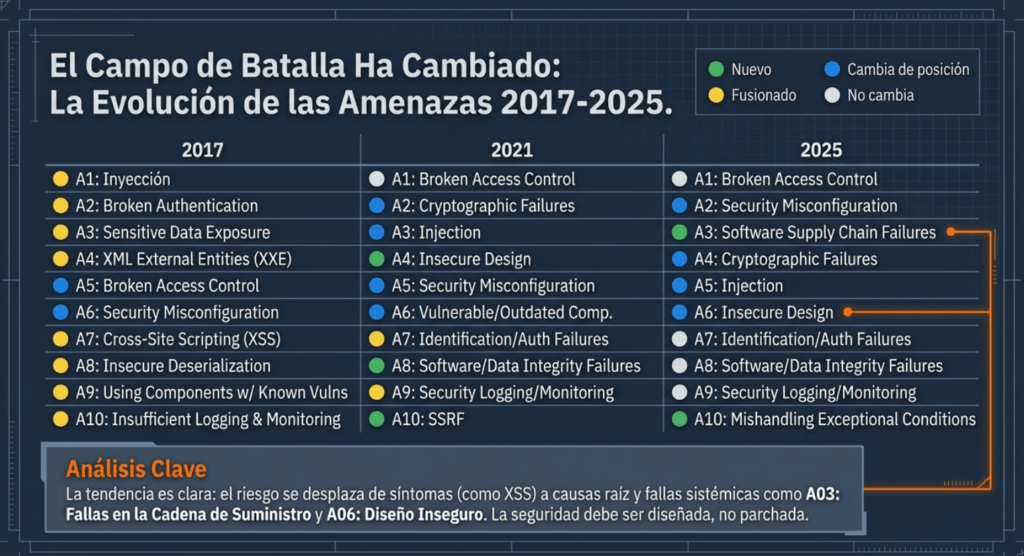

En la lista de los Diez Principales para 2025, se han incorporado dos categorías nuevas y una consolidada. Esta versión según OWASP está centrada en la causa raíz, más que en los síntomas, en la medida de lo posible. Dada la complejidad de la ingeniería y la seguridad del software, resulta prácticamente imposible crear diez categorías sin cierto grado de superposición.

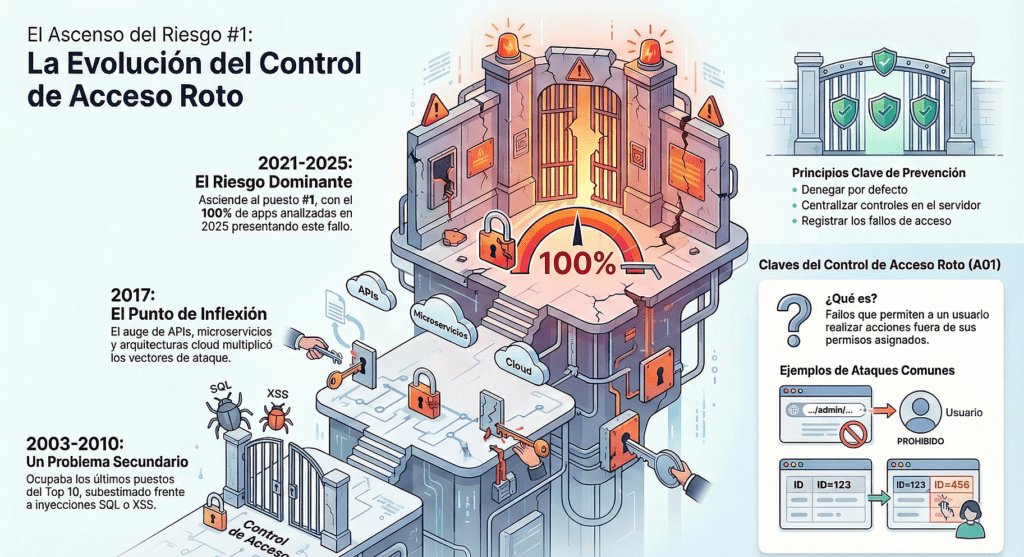

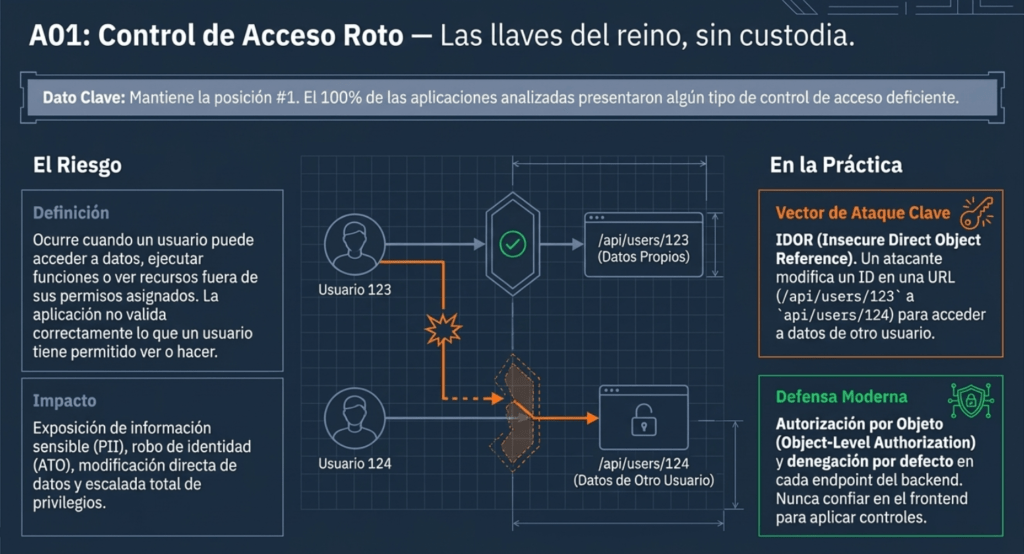

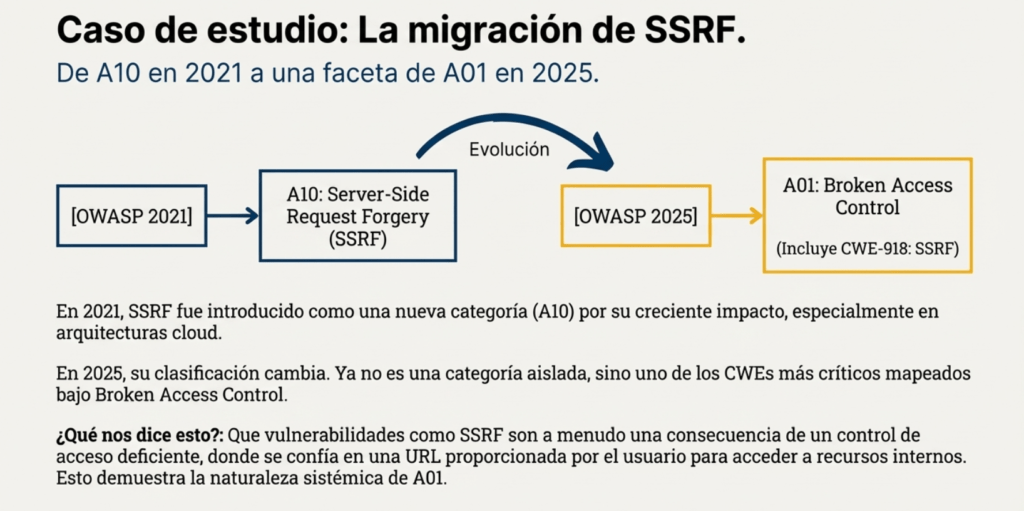

A01:2025 Control de acceso roto

Manteniendo su posición número 1 en el Top Ten, el 100% de las aplicaciones analizadas presentaron algún tipo de control de acceso deficiente. Entre las CWE más destacadas se encuentran CWE-200: Exposición de información confidencial a un agente no autorizado , CWE-201: Exposición de información confidencial a través de datos enviados , CWE-918: Falsificación de solicitud del lado del servidor (SSRF) y CWE-352: Falsificación de solicitud entre sitios (CSRF) . Esta categoría presenta el mayor número de incidencias en los datos aportados y la segunda mayor cantidad de CVE relacionados.

Tabla de puntuación.

| CWE mapeados | Tasa máxima de incidencia | Tasa de incidencia promedio | Cobertura máxima | Cobertura promedio | Exploit ponderado promedio | Impacto ponderado promedio | Total de ocurrencias | Total de CVEs |

| 40 | 20,15% | 3,74% | 100.00% | 42,93% | 7.04 | 3.84 | 1.839.701 | 32.654 |

Descripción.

El control de acceso aplica políticas diseñadas para impedir que los usuarios realicen acciones fuera de sus permisos asignados. Cuando este control falla, puede provocar la divulgación, modificación o destrucción no autorizada de información, o la ejecución de funciones empresariales fuera de los límites establecidos. Entre las vulnerabilidades más comunes del control de acceso se encuentran:

- Violación del principio de mínimo privilegio o denegación por defecto: el acceso debería concederse únicamente a usuarios, roles o capacidades específicas, pero se otorga a cualquiera.

- Evasión de controles de acceso: mediante la manipulación de URLs, parámetros, estados internos de la aplicación o solicitudes de API.

- Referencias de objetos directos inseguras (IDOR): permitir acceder o modificar la cuenta de otro usuario proporcionando su identificador único.

- Controles ausentes en la API: falta de restricciones adecuadas para operaciones POST, PUT o DELETE.

- Elevación de privilegios: actuar como un usuario autenticado sin iniciar sesión o como administrador sin los permisos correspondientes.

- Manipulación de metadatos: alterar tokens JWT, cookies o campos ocultos para obtener privilegios o abusar del mecanismo de invalidación.

- Configuraciones incorrectas de CORS: permiten que orígenes no autorizados accedan a la API.

- Navegación forzada: acceder a páginas autenticadas o privilegiadas sin los permisos necesarios.

Cómo prevenir.

El control de acceso solo es efectivo cuando se implementa en código del lado del servidor confiable o en API sin servidor, donde el atacante no puede modificar la verificación de control de acceso ni los metadatos.

- Excepto para recursos públicos, denegar por defecto.

- Implemente mecanismos de control de acceso una sola vez y reutilícelos en toda la aplicación, lo que incluye minimizar el uso de recursos compartidos de origen cruzado (CORS).

- Los controles de acceso al modelo deben imponer la propiedad de los registros en lugar de permitir que los usuarios creen, lean, actualicen o eliminen cualquier registro.

- Los modelos de dominio deben imponer requisitos de límites de negocio de aplicaciones únicas.

- Deshabilite la lista de directorios del servidor web y asegúrese de que los metadatos de los archivos (por ejemplo, .git) y los archivos de respaldo no estén presentes en las raíces web.

- Registrar los fallos de control de acceso y alertar a los administradores cuando corresponda (por ejemplo, fallos repetidos).

- Implemente límites de velocidad en el acceso a API y controladores para minimizar el daño de las herramientas de ataque automatizadas.

- Los identificadores de sesión con estado deben invalidarse en el servidor tras cerrar la sesión. Los tokens JWT sin estado deben tener una vida útil corta para minimizar la ventana de oportunidad para un atacante. Para los JWT de larga duración, se recomienda encarecidamente seguir los estándares de OAuth para revocar el acceso.

- Utilice kits de herramientas o patrones bien establecidos que proporcionen controles de acceso simples y declarativos.

Los desarrolladores y el personal de control de calidad deben incluir control de acceso funcional en sus pruebas unitarias y de integración.

Ejemplos de escenarios de ataque.

Escenario n.° 1:

La aplicación utiliza datos no verificados en una llamada SQL que accede a la información de la cuenta:

pstmt.setString(1, request.getParameter(«acct»));

ResultSet results = pstmt.executeQuery( );

Un atacante puede simplemente modificar el parámetro «acct» del navegador para enviar cualquier número de cuenta. Si no se verifica correctamente, el atacante puede acceder a la cuenta de cualquier usuario.

https://example.com/app/accountInfo?acct=notmyacct

Escenario n.° 2

Un atacante simplemente fuerza a los navegadores a acceder a las URL objetivo. Se requieren derechos de administrador para acceder a la página de administración.

https://example.com/app/getappInfo

https://example.com/app/admin_getappInfo

Si un usuario no autenticado puede acceder a cualquiera de las páginas, se trata de una falla. Si un usuario no administrador puede acceder a la página de administración, se trata de una falla.

Escenario n.° 3

Una aplicación establece todo su control de acceso en su frontend. Aunque el atacante no puede acceder a él https://example.com/app/admin_getappInfodebido al código JavaScript que se ejecuta en el navegador, puede simplemente ejecutar:

$ curl https://example.com/app/admin_getappInfo

desde la línea de comandos.

A01:2025 – Control de Acceso Vulnerado (Broken Access Control)

Cuando un usuario accede a datos o funciones que no debería poder ver o usar.

En 2025 sigue siendo el puesto #1 porque es la causa más frecuente y crítica de compromisos reales.

Incluye: IDOR, BOLA, Insecure Direct Object Reference, fuerza bruta de recursos, privilegios mal validados, bypass de controles de frontend, APIs malas, diseño inseguro de permisos, etc.

🧩 Ejemplos típicos (2025)

- Cambiar el ID de /api/v2/users/321 por otro y ver datos ajenos (IDOR clásico).

- Llamar endpoints ocultos de API (v1, v2, legacy) que no tienen autorización.

- Editar precios, saldos, claves o recursos enviando un PUT/POST modificado.

- Escalada vertical: un usuario básico accede a /admin/*.

- Escalada horizontal: un usuario accede a cosas de otros usuarios.

- Bypass de controles por frontend mal implementado.

- Roles mal definidos: oculto en UI pero permitido en backend.

- Token mal validado que permite “convertirse” en otro usuario.

- Servidores sin política “deny-by-default”.

🔍 Mini-guía de explotación (2025)

- Enumerar rutas, IDs, tokens, parámetros “sospechosos”.

- Probar secuencias numéricas: /api/v2/client/100, 101, 102…

- Cambiar métodos HTTP: GET → POST, PUT → PATCH, DELETE.

- Probar versiones antiguas de API: /v1/, /v2/, /mobile/.

- Probar combinación de tokens (session + JWT + cookies).

- Eliminar controles del lado cliente (JS, botones ocultos, HTML deshabilitado).

- Saltar validaciones débiles (CORS permisivo, parámetros ignorados).

- Validar filtraciones: responder diferente según usuario → diferencia de comportamiento.

🎯 Consecuencias

- Exposición de información sensible (PII, tarjetas, IBAN, transacciones).

- Robo de identidad y toma de cuentas (ATO).

- Modificación directa de datos.

- Escalada de privilegios total.

- Compromiso completo de APIs y microservicios.

- Fraude financiero.

- Acceso a funciones administrativas no destinadas a usuarios normales.

- Filtración de archivos internos u objetos de almacenamiento.

- Acceso transversal entre tenants (multi-tenant inseguro).

🛡 Defensas modernas (2025)

- Deny-by-default en TODA API y backend.

- Autorización por objeto (object-level authorization) en cada endpoint.

- Autorización por recurso y por acción (RBAC + ABAC).

- Validar siempre en backend, nunca confiar en frontend.

- ID no predecibles (UUID, Snowflake IDs, hashes).

- Separar autenticación de autorización (AuthN vs AuthZ).

- API Gateway con políticas por método y por path.

- Revisiones de diseño inseguro (Threat Modeling).

- Pruebas automatizadas de autorización por cada endpoint.

- Multi-tenant seguro: nunca mezclar datos entre usuarios/organizaciones.

- Límites estrictos de CORS (no wildcard).

- Logs de acceso a recursos sensibles.

📚 Subtipos/patrones modernos (2025)

| Subtipo 2025 | Definición | Ejemplo bancario | Pentesting (qué probar) | Ataque / PoC | Consecuencia | Defensa | Tips examen |

| IDOR / BOLA / OLaP | Cambiar ID y acceder a objetos ajenos | Ver cuenta X cambiando /1234 por /1235 | Cambiar IDs numéricos, UUID, tokens | GET /account/0002 con token de 0001 | Exposición de PII, fraude | Chequeo por objeto | “Si el usuario cambia un ID y accede, es IDOR/BOLA” |

| BAC en funciones (FLoA) | Acceso a funciones no permitidas | Usuario básico accede a /admin/payments | Probar rutas ocultas | GET /admin/… | Escalada vertical | RBAC/ABAC | Buscar palabras “admin”, “manage”, “config” |

| Mass Assignment | Backend asigna más campos de los esperados | Cambiar “role”: “user” → “admin” | Enviar JSON con campos ocultos | {“role”:”admin”} | Escalada total | DTOs estrictos | Si un campo oculto cambia rol → Mass Assignment |

| Forced Browsing | Acceder a rutas ocultas sin permiso | /exports/2024/data.csv | Enumerar /backup/, /old/ | /secret/report.pdf | Filtración | Whitelist de rutas | Si la ruta existe sin rol → forced browsing |

| Métodos HTTP inseguros | Permitir DELETE/PUT sin control | DELETE /users/13 | Cambiar método | DELETE /users/44 | Borrado/modificación | Autorizar por método | Atención a “DELETE permitido” |

| Multi-tenant inseguro | Usuarios acceden a datos de otro tenant | Banco A ve datos de Banco B | Cambiar tenant_id | /tenant/2/cards | Exposición masiva | Aislamiento por tenant | “Si mezcla datos entre clientes → 0/10” |

| CORS inseguro | CORS abierto permite robar datos | Origin mal configurado | Probar con origin arbitrario | CORS con * | Robo de tokens, CSRF | Políticas estrictas | “Si CORS acepta todo → falso seguro” |

🧪 Check-list rápida para pentesting A01:2025

- Probar IDOR en TODOS los endpoints que tengan IDs.

- Verificar vertical: /admin/*, /superuser/*.

- Verificar horizontal: recursos de otros usuarios.

- Cambiar método HTTP.

- Enumerar rutas ocultas, backups, endpoints viejos.

- Probar versiones v1/v2/mobile/internal/legacy.

- Probar parámetros ocultos: role, isAdmin, balance, price.

- Probar tokens mezclados (session + JWT).

- Revisar CORS y bypasses.

- Revisar multi-tenant.

- Revisar mass assignment.

- Revisar APIs GraphQL (schema abierto).

🧾 Resumen ejecutivo (1 párrafo para slides o curso)

A01:2025 Broken Access Control sigue siendo el riesgo más crítico del OWASP Top 10 porque ocurre cuando una aplicación no valida correctamente lo que un usuario puede ver o hacer. Esto permite acceder a datos de otros usuarios, editar información sensible, escalar privilegios y acceder a funciones administrativas. Incluye IDOR/BOLA, rutas ocultas accesibles, métodos HTTP inseguros, mass assignment, fallas multi-tenant y bypass de controles de frontend. La mitigación exige autorización estricta por objeto, políticas deny-by-default, RBAC/ABAC, validación siempre en backend, CORS seguro, aislamiento por tenant y pruebas automatizadas de permisos para cada endpoint. Es el problema más común y el más explotado en APIs modernas.

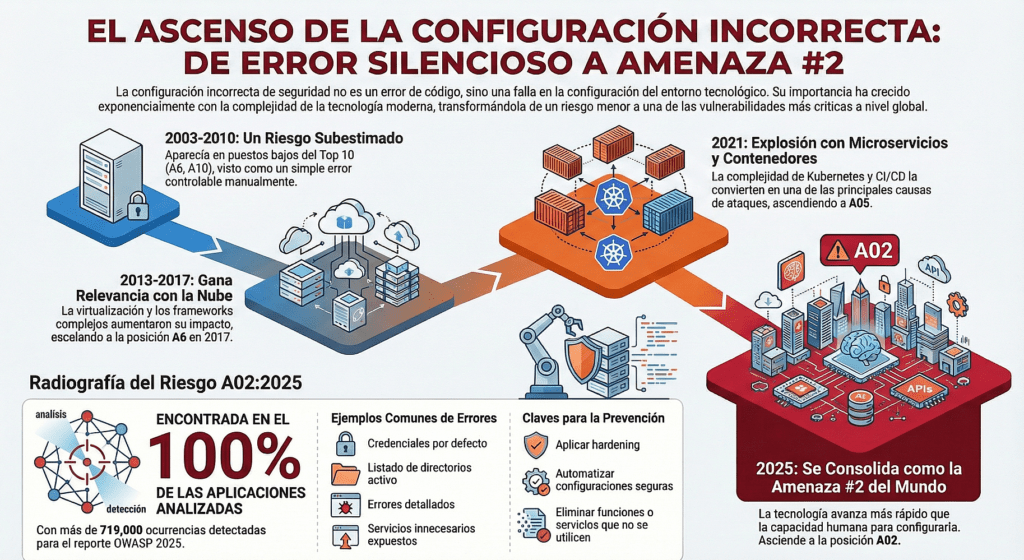

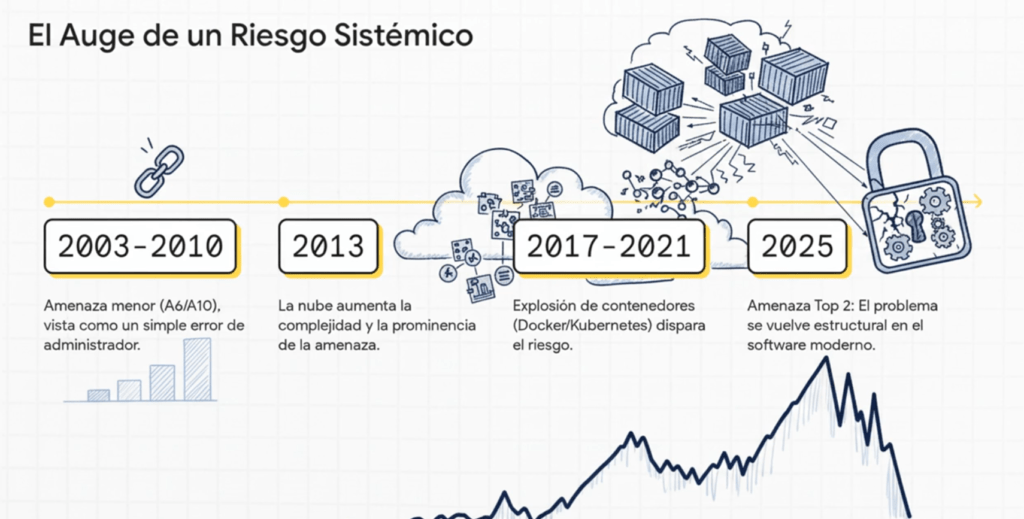

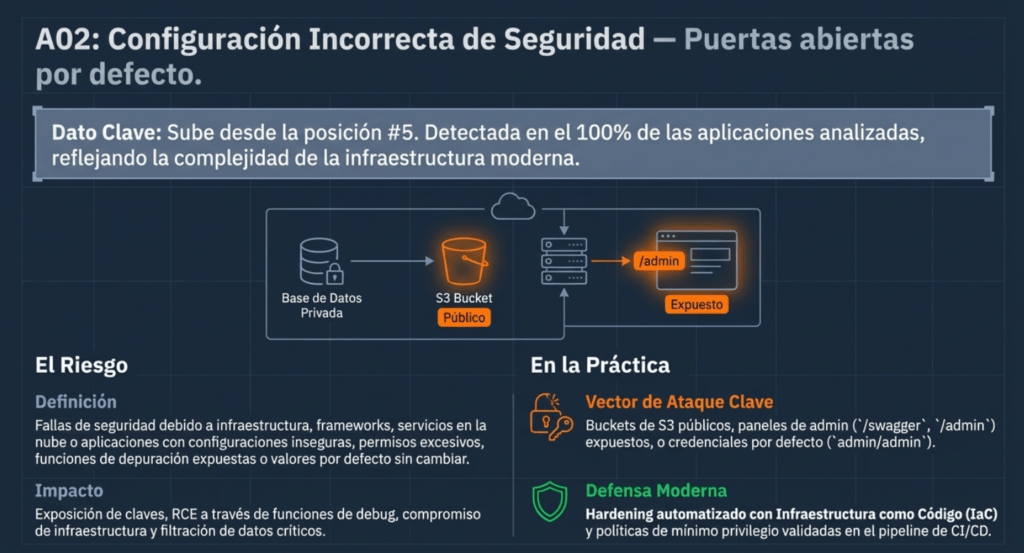

A02:2025 Configuración incorrecta de seguridad

A partir del puesto n.° 5 de la edición anterior, se detectó algún tipo de configuración incorrecta en el 100 % de las aplicaciones analizadas, con una tasa de incidencia promedio del 3 % y más de 719 000 casos de una Enumeración de Debilidades Comunes (CWE) en esta categoría de riesgo. Con la creciente adopción de software altamente configurable, no sorprende ver un ascenso en esta categoría. Entre las CWE más destacadas se incluyen la CWE-16 Configuración y la CWE-611 Restricción incorrecta de la referencia a entidades externas XML (XXE).

Se debe definir e implementar una configuración de seguridad para la aplicación, los marcos, el servidor de aplicaciones, el servidor web, el servidor de bases de datos y la plataforma. Si se configuran correctamente, un atacante puede tener acceso no autorizado a datos o funciones confidenciales.

A veces, estos fallos pueden comprometer por completo el sistema. Mantener el software actualizado también es una buena medida de seguridad.

Implicación

- Aprovechando esta vulnerabilidad, el atacante puede enumerar la tecnología subyacente y la información de la versión del servidor de aplicaciones, información de la base de datos y obtener información sobre la aplicación para montar algunos ataques más.

Objetos vulnerables

- URL

- Campos de formulario

- Campos de entrada

Tabla de puntuación.

| CWE mapeados | Tasa máxima de incidencia | Tasa de incidencia promedio | Cobertura máxima | Cobertura promedio | Exploit ponderado promedio | Impacto ponderado promedio | Total de ocurrencias | Total de CVEs |

| 16 | 27,70% | 3.00% | 100.00% | 52,35% | 7.96 | 3.97 | 719.084 | 1.375 |

Descripción.

Una mala configuración de seguridad ocurre cuando un sistema, una aplicación o un servicio en la nube se configura incorrectamente desde una perspectiva de seguridad, lo que crea vulnerabilidades.

La aplicación podría ser vulnerable si:

- Falta un refuerzo de seguridad adecuado en cualquier parte de la pila de aplicaciones o permisos configurados incorrectamente en los servicios en la nube.

- Se habilitan o instalan funciones innecesarias (por ejemplo, puertos, servicios, páginas, cuentas, marcos de prueba o privilegios innecesarios).

- Las cuentas predeterminadas y sus contraseñas siguen habilitadas y sin cambios.

- Falta de una configuración central para interceptar mensajes de error excesivos. La gestión de errores revela a los usuarios rastros de pila u otros mensajes de error excesivamente informativos.

- En el caso de los sistemas actualizados, las funciones de seguridad más recientes están deshabilitadas o no están configuradas de forma segura.

- Priorización excesiva de la compatibilidad con versiones anteriores que conduce a una configuración insegura.

- Las configuraciones de seguridad en los servidores de aplicaciones, los marcos de aplicaciones (por ejemplo, Struts, Spring, ASP.NET), las bibliotecas, las bases de datos, etc., no están establecidas en valores seguros.

- El servidor no envía encabezados o directivas de seguridad, o no están configurados con valores seguros.

Sin un proceso concertado y repetible de fortalecimiento de la configuración de seguridad de las aplicaciones, los sistemas corren un mayor riesgo.

Cómo prevenir.

Se deben implementar procesos de instalación seguros, que incluyan:

- Un proceso de refuerzo repetible que permite la implementación rápida y sencilla de otro entorno debidamente bloqueado. Los entornos de desarrollo, control de calidad y producción deben configurarse de forma idéntica, con credenciales diferentes en cada uno. Este proceso debe automatizarse para minimizar el esfuerzo necesario para configurar un nuevo entorno seguro.

- Una plataforma minimalista sin funciones, componentes, documentación ni ejemplos innecesarios. Elimine o no instale funciones y frameworks no utilizados.

- Una tarea para revisar y actualizar las configuraciones correspondientes a todas las notas de seguridad, actualizaciones y parches como parte del proceso de gestión de parches (véase A03:2025 – Fallos en la cadena de suministro de software). Revisar los permisos de almacenamiento en la nube (p. ej., permisos de buckets S3).

- Una arquitectura de aplicación segmentada proporciona una separación efectiva y segura entre componentes o inquilinos, con segmentación, contenedorización o grupos de seguridad en la nube (ACL).

- Envío de directivas de seguridad a los clientes, por ejemplo, encabezados de seguridad.

- Un proceso automatizado para verificar la efectividad de las configuraciones y ajustes en todos los entornos.

- Agregue de forma proactiva una configuración central para interceptar mensajes de error excesivos como respaldo.

- Si estas verificaciones no están automatizadas, deberán verificarse manualmente como mínimo una vez al año.

- Una arquitectura de aplicación sólida que proporciona una buena separación y seguridad entre los componentes.

- Cambiar nombres de usuario y contraseñas predeterminados.

- Deshabilite los listados de directorios e implemente controles de control de acceso.

Ejemplos de escenarios de ataque.

Escenario n.° 1: El servidor de aplicaciones incluye aplicaciones de muestra que no se eliminaron del servidor de producción. Estas aplicaciones presentan vulnerabilidades de seguridad conocidas que los atacantes utilizan para comprometer el servidor. Supongamos que una de estas aplicaciones es la consola de administración y que las cuentas predeterminadas no se han modificado. En ese caso, el atacante inicia sesión con la contraseña predeterminada y toma el control.

Escenario n.° 2: El listado de directorios no está deshabilitado en el servidor. Un atacante descubre que puede simplemente listar directorios. Encuentra y descarga las clases Java compiladas, las descompila y aplica ingeniería inversa para ver el código. A continuación, descubre una grave vulnerabilidad de control de acceso en la aplicación.

Escenario n.° 3: La configuración del servidor de aplicaciones permite que se devuelvan a los usuarios mensajes de error detallados, como seguimientos de pila. Esto podría exponer información confidencial o fallos subyacentes, como versiones de componentes vulnerables.

Escenario n.° 4: Un proveedor de servicios en la nube (CSP) tiene permisos de uso compartido abiertos a Internet por defecto. Esto permite acceder a datos confidenciales almacenados en la nube.

La consola de administración del servidor de aplicaciones se instala automáticamente y no se elimina. Las cuentas predeterminadas no se modifican. El atacante puede iniciar sesión con contraseñas predeterminadas y obtener acceso no autorizado.

La lista de directorios no está deshabilitada en su servidor. El atacante descubre y puede simplemente listar directorios para encontrar cualquier archivo.

A02:2025 – Configuración Incorrecta de Seguridad (Security Misconfiguration)

Se produce cuando la aplicación, el servidor, la API o los servicios de infraestructura están mal configurados, tienen valores por defecto, permisos inseguros, funciones innecesarias habilitadas, exposición no intencionada o falta de endurecimiento (hardening).

A02 es tan común porque los sistemas modernos están formados por docenas de componentes, y uno solo mal configurado rompe toda la cadena de seguridad.

Ejemplos típicos modernos (2025)

- Consolas administrativas expuestas (/admin, /actuator, /swagger, /console).

- Archivos sensibles expuestos por error: .env, .git/, backup.zip, /config.yaml.

- CORS mal configurado (Access-Control-Allow-Origin: *).

- Buckets S3 / blobs abiertos al público.

- Servidores cloud con puertos innecesarios abiertos.

- Permisos laxos en contenedores (root user).

- Instancias con patches faltantes.

- Debug mode o stack traces habilitados en producción.

- Policies IAM demasiado amplias (*:*).

- API Gateway sin restricción por método, origen, o rol.

- Valores default: credenciales por defecto, puertos por defecto, rutas por defecto.

- Inyección por encabezados gracias a proxies mal configurados.

Mini-guía de explotación (2025)

- Enumerar rutas de administración (Swagger, Actuator, Adminer, phpMyAdmin).

- Buscar archivos expuestos (/.env, /db.sql, /backup.tar.gz).

- Revisar headers de seguridad (CSP, HSTS, XFO, CORP, COEP).

- Probar CORS permisivo (cualquiera origen).

- Examinar mensajería interna: stack traces, debug prints, variables de entorno.

- Enumerar servicios abiertos: puertos 22, 3306, 27017, 6379, 5432, 8000/8080.

- Probar endpoints de monitoreo: /metrics, /health, /info.

- Buscar permisos IAM inseguros (AWS, GCP, Azure).

- Probar reenvío de host/header injection en servicios mal configurados.

- Revisar contenedores corriendo como root.

Consecuencias

- Exposición de información sensible (claves, tokens, contraseñas).

- Compromiso total de infraestructura (cloud takeover).

- Ejecución remota de código (RCE) por funciones activas o debug.

- Desvío del flujo de autorización/identidad mediante proxies inseguros.

- Filtración de configuraciones críticas (API keys, secrets).

- Persistencia de atacantes por falta de hardening.

- Acceso a paneles internos y funciones administrativas.

- Fugas de datos a través de buckets y contenedores abiertos.

- Ataques SSRF gracias a metadatos cloud expuestos.

Defensas modernas (2025)

- Deny-by-default en APIs, cloud, storage y servicios internos.

- Hardening automático por IaC (Infrastructure as Code) validado.

- Eliminar funciones innecesarias (debug, test, admin, verbose logs).

- Configurar correctamente CORS: sin wildcard, sin orígenes dinámicos.

- Headers de seguridad (CSP, COOP, CORP, HSTS, X-Frame-Options, etc.).

- Rotación de secrets + uso de Secret Managers, no archivos.

- Bases de datos no expuestas a Internet.

- Revisión de permisos IAM mínimos (least privilege).

- WAF / API Gateway con políticas estrictas por método.

- Escaneo automático de configuraciones (ScoutSuite, Prowler, kube-bench).

- Deshabilitar listados de directorio.

- Bloquear acceso a metadata de cloud (IMDSv2 en AWS).

- Contenedores como usuarios no privilegiados.

- Automatización CI/CD para verificar configuraciones antes de deploy.

📚 Subtipos/patrones modernos (2025)

(Mismo formato que tu tabla original)

| Subtipo / patrón | Definición | Ejemplo bancario | Pentesting (qué probar) | Ataque / PoC | Consecuencia | Defensa | Tips examen |

| CORS inseguro | Orígenes permitidos sin restricción | Portal permite cualquier origin | Probar con dom. propio | JS roba tokens vía XHR | Robo de sesiones, CSRF avanzado | Lista blanca estricta | “*CORS abierto = grave*” |

| Debug / verbose | Modo debug o stack trace en prod | /error revela clases, routes | Forzar error 500/404 | Stacktrace expone secretos | Info leakage, RCE | Desactivar en prod | Si hay stack trace → Misconfiguration |

| Archivos expuestos | .env, .git, backups accesibles | db_backup.sql accesible | Enumerar /, robots.txt, backups | Descargar secrets | Claves API filtradas | No exponer dirs | Palabras claves: .env, .git |

| Credenciales por defecto | Como “admin/admin” | Consola bancaria interna | Probar combos conocidos | Login exitoso | Control total | Password rotation | “Default creds siempre crítica” |

| Headers de seguridad faltantes | CSP, HSTS, COOP, etc. | No HSTS en login bancario | Revisar headers en respuesta | Inyección script | XSS, clickjacking | Añadir headers | Preguntan por “faltan headers” |

| Cloud bucket abierto | S3/GCS sin ACL estricta | Documentos de clientes accesibles | Navegar bucket directo | Descargar PDFs, CSV | Fuga masiva | ACL privada | “Bucket público = Misconfiguration” |

| Servicios innecesarios expuestos | Puertos abiertos extra | Redis/MongoDB expuestos | Escanear puertos | Acceso a DB sin auth | RCE/robo datos | Filtrado estricto | 27017/6379 expuestos = fail |

| Permisos IAM amplios | *:* en políticas | Usuario interno puede borrar todo | Revisar políticas | Escalada cloud | Toma total de cuentas | Least privilege | Buscar «Action»:»*» |

| API Gateway permisivo | Métodos sin control | DELETE accesible sin permiso | Probar OPTIONS y métodos | Borra datos | Manipulación | Políticas por método | “DELETE sin Auth = grave” |

| Kubernetes inseguro | Dashboard abierto | K8s dashboard sin password | Probar /api/v1/* | Tomar pods | Acceso total cluster | RBAC K8s | Keywords: kubelet, etcd |

Checklist rápida de pentesting A02:2025

- Revisar CORS.

- Enumerar archivos expuestos.

- Buscar debug mode / stack traces.

- Verificar headers de seguridad.

- Enumerar paneles administrativos expuestos.

- Revisar buckets cloud.

- Revisar permisos IAM y credenciales hardcodeadas.

- Verificar métodos HTTP innecesarios (TRACE, OPTIONS, PUT, DELETE).

- Revisar exposición de bases de datos.

- Revisar configuración de contenedores.

- Validar acceso a metadata cloud.

- Escanear puertos y servicios que no deberían estar.

Resumen ejecutivo para tu curso

A02:2025 Security Misconfiguration ocupa el segundo puesto del OWASP Top 10 porque la mayoría de las aplicaciones modernas dependen de múltiples componentes y un solo elemento mal configurado puede abrir la puerta a un compromiso completo. Incluye CORS permisivo, archivos sensibles expuestos, servicios innecesarios, credenciales por defecto, buckets abiertos, políticas IAM laxas, paneles administrativos visibles, debug activado y headers de seguridad faltantes. La mitigación requiere un enfoque de hardening continuo: deny-by-default, políticas estrictas en servidores, autenticación en cualquier interfaz administrativa, gestión segura de secrets, verificación automática de configuraciones mediante CI/CD e implementación de controles de seguridad en infraestructura como código. Es una de las categorías más fáciles de explotar y una de las principales causas de brechas reales.

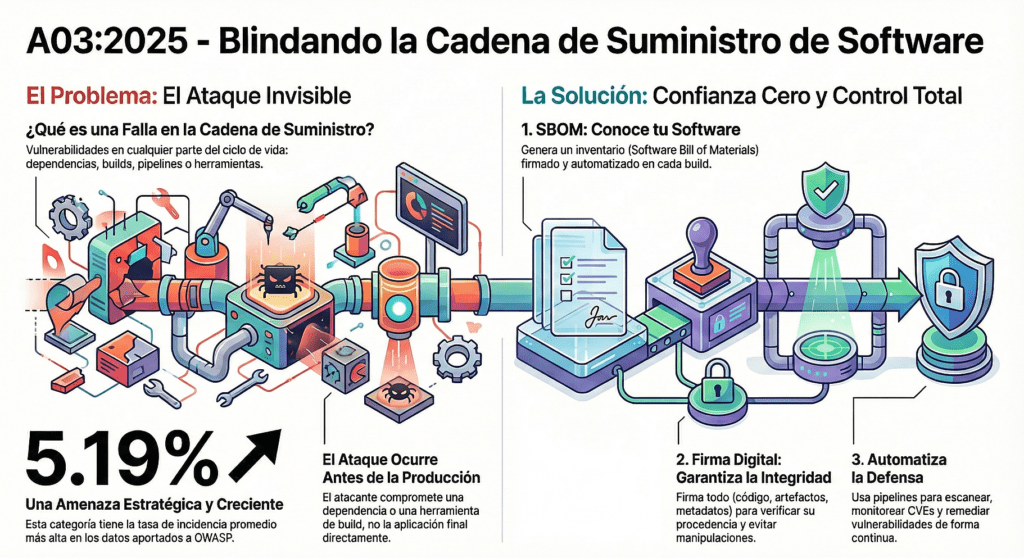

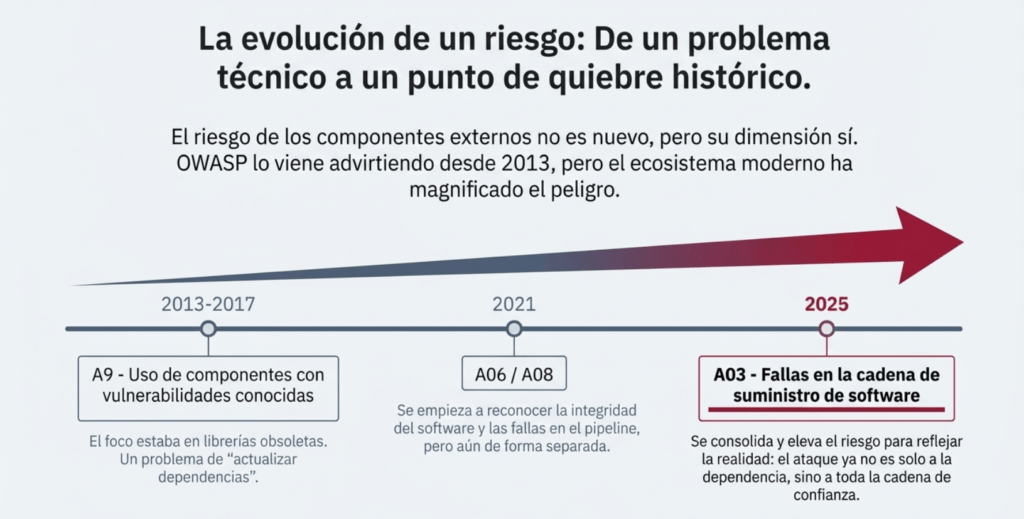

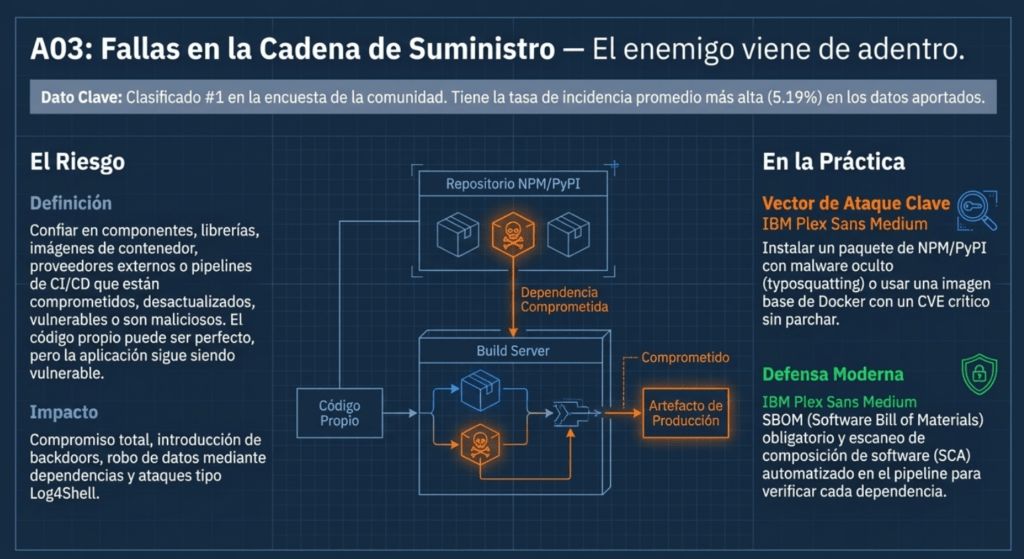

A03:2025 Fallas en la cadena de suministro de software

Esto fue clasificado alto en la encuesta de la comunidad Top 10 con exactamente el 50% de los encuestados clasificándolo en el n.º 1. Desde que apareció inicialmente en el Top 10 de 2013 como «A9 – Uso de componentes con vulnerabilidades conocidas», el riesgo ha crecido en alcance para incluir todas las fallas de la cadena de suministro, no solo las que involucran vulnerabilidades conocidas.

A pesar de este mayor alcance, las fallas de la cadena de suministro siguen siendo un desafío para identificar con solo 11 vulnerabilidades y exposiciones comunes (CVE) que tienen las CWE relacionadas. Sin embargo, cuando se prueba e informa en los datos aportados, esta categoría tiene la tasa de incidencia promedio más alta en 5,19%.

Las CWE relevantes son CWE-477: Uso de función obsoleta, CWE-1104: Uso de componentes de terceros sin mantenimiento , CWE-1329: Dependencia de componente que no es actualizable y CWE-1395: Dependencia de componente de terceros vulnerable .

Tabla de puntuación.

| CWE mapeados | Tasa máxima de incidencia | Tasa de incidencia promedio | Cobertura máxima | Cobertura promedio | Exploit ponderado promedio | Impacto ponderado promedio | Total de ocurrencias | Total de CVEs |

| 5 | 8,81% | 5,19% | 65,42% | 28,93% | 8.17 | 5.23 | 215.248 | 11 |

Descripción.

Las fallas en la cadena de suministro de software son averías u otros problemas en el proceso de desarrollo, distribución o actualización de software. Suelen deberse a vulnerabilidades o cambios maliciosos en código, herramientas u otras dependencias de terceros de las que depende el sistema.

Es probable que usted sea vulnerable si:

- Si no realiza un seguimiento cuidadoso de las versiones de todos los componentes que utiliza (tanto del lado del cliente como del lado del servidor). Esto incluye los componentes que utiliza directamente, así como las dependencias anidadas (transitivas).

- Si el software es vulnerable, no tiene soporte o está desactualizado. Esto incluye el sistema operativo, el servidor web/de aplicaciones, el sistema de gestión de bases de datos (SGBD), las aplicaciones, las API y todos los componentes, los entornos de ejecución y las bibliotecas.

- Si no escanea periódicamente en busca de vulnerabilidades y no se suscribe a boletines de seguridad relacionados con los componentes que utiliza.

- Si no cuenta con un proceso de gestión de cambios o seguimiento de cambios dentro de su cadena de suministro, incluido el seguimiento de IDE, extensiones y actualizaciones de IDE, cambios en el repositorio de código de su organización, entornos sandbox, repositorios de imágenes y bibliotecas, la forma en que se crean y almacenan los artefactos, etc. Cada parte de su cadena de suministro debe estar documentada, especialmente los cambios.

- Si no ha endurecido cada parte de su cadena de suministro, con un enfoque especial en el control de acceso y la aplicación del mínimo privilegio.

- Si sus sistemas de cadena de suministro no tienen separación de funciones, ninguna persona debería poder escribir código y promoverlo hasta la producción sin la supervisión de otra persona.

- Si a los desarrolladores, profesionales de DevOps o de infraestructura se les permite descargar y usar componentes de fuentes no confiables para su uso en producción.

- Si no se reparan o actualizan la plataforma, los marcos y las dependencias subyacentes de forma oportuna y teniendo en cuenta los riesgos. Esto suele ocurrir en entornos donde la aplicación de parches es una tarea mensual o trimestral bajo control de cambios, lo que deja a las organizaciones expuestas a días o meses de exposición innecesaria antes de corregir las vulnerabilidades.

- Si los desarrolladores de software no prueban la compatibilidad de las bibliotecas actualizadas, mejoradas o parcheadas.

- Si no protege las configuraciones de cada parte de su sistema (consulte A02:2025-Configuración incorrecta de seguridad ).

- Si tiene una canalización CI/CD compleja que utiliza muchos componentes pero tiene una seguridad más débil que el resto de su aplicación.

Cómo prevenir.

Debería existir un proceso de gestión de parches para:

- Conozca la lista de materiales de software (SBOM) de todo su software y administre el diccionario SBOM de forma centralizada.

- Realice un seguimiento no sólo de sus propias dependencias, sino también de sus dependencias (transitivas), y así sucesivamente.

- Elimina dependencias no utilizadas, funciones, componentes, archivos y documentación innecesarios. Reduce la superficie de ataque.

- Inventariar continuamente las versiones de los componentes del lado del cliente y del lado del servidor (por ejemplo, marcos, bibliotecas) y sus dependencias utilizando herramientas como versiones, OWASP Dependency Check, retire.js, etc.

- Monitoree continuamente fuentes como Vulnerabilidades y Exposiciones Comunes (CVE) y la Base de Datos Nacional de Vulnerabilidades (NVD) para detectar vulnerabilidades en los componentes que utiliza. Utilice análisis de composición de software, la cadena de suministro de software o herramientas SBOM centradas en la seguridad para automatizar el proceso. Suscríbase para recibir alertas por correo electrónico sobre vulnerabilidades de seguridad relacionadas con los componentes que utiliza.

- Obtenga componentes únicamente de fuentes oficiales (confiables) a través de enlaces seguros. Prefiera los paquetes firmados para reducir la posibilidad de incluir un componente modificado y malicioso (consulte A08:2025 – Fallos de integridad de software y datos ).

- Elegir deliberadamente qué versión de una dependencia utilizar y actualizarla solo cuando sea necesario.

- Monitoree bibliotecas y componentes sin mantenimiento o que no generen parches de seguridad para versiones anteriores. Si no es posible aplicar parches, considere implementar un parche virtual para monitorear, detectar o protegerse contra el problema detectado.

- Actualice su CI/CD, IDE y cualquier otra herramienta de desarrollo periódicamente

- Trate los componentes en su canalización de CI/CD como parte de este proceso; fortalézcalos, monitoréelos y documente los cambios según corresponda.

Debe haber un proceso de gestión de cambios o un sistema de seguimiento para rastrear los cambios en:

- Su configuración de CI/CD (todas las herramientas de compilación y canalización)

- Su repositorio de código

- Áreas de pruebas

- IDE de desarrollador

- Sus herramientas SBOM y artefactos creados

- Sus sistemas de registro y registros

- Integraciones de terceros, como SaaS

- Repositorio de artefactos

- Registro de contenedores

Fortalezca los siguientes sistemas, lo que incluye habilitar MFA y bloquear IAM:

- Su repositorio de código (que incluye no registrar secretos, proteger ramas, copias de seguridad)

- Estaciones de trabajo de desarrollador (parches regulares, MFA, monitoreo y más)

- Su servidor de compilación y CI/CD (separación de tareas, control de acceso, compilaciones firmadas, secretos de alcance ambiental, registros a prueba de manipulaciones, más)

- Sus artefactos (garantice la integridad a través de la providencia, la firma y el sellado de tiempo, promueva artefactos en lugar de reconstruir para cada entorno, asegúrese de que las compilaciones sean inmutables)

- La infraestructura como código se administra como todo el código, incluido el uso de PR y control de versiones

Toda organización debe garantizar un plan continuo para monitorear, clasificar y aplicar actualizaciones o cambios de configuración durante la vida útil de la aplicación o la cartera.

Ejemplos de escenarios de ataque.

Escenario n.° 1: Un proveedor de confianza se ve comprometido con malware, lo que pone en riesgo sus sistemas informáticos al actualizar. El ejemplo más conocido es probablemente el siguiente: El ataque a SolarWinds en 2019 que comprometió a unas 18.000 organizaciones. https://www.npr.org/2021/04/16/985439655/a-worst-nightmare-cyberattack-the-untold-story-of-the-solarwinds-hack

Escenario n.° 2: Un proveedor confiable se ve comprometido de tal manera que se comporta de manera maliciosa solo bajo una condición específica. El robo de $1.5 mil millones de Bybit en 2025 fue causado por un ataque a la cadena de suministro en el software de billetera que solo se ejecutó cuando se usaba la billetera objetivo. https://thehackernews.com/2025/02/bybit-hack-traced-to-safewallet-supply.html

Escenario n.° 3: El ataque a la cadena de suministro de GlassWorm en 2025 contra el marketplace de VS Code hizo que actores maliciosos implementaran código invisible y autorreplicante en una extensión legítima del Marketplace de VS, así como en varias extensiones del Marketplace de OpenVSX, que se actualizaban automáticamente en los equipos de los desarrolladores. El gusano extrajo inmediatamente secretos locales de los equipos de los desarrolladores, intentó establecer un control total y, si era posible, vació sus monederos de criptomonedas. Este ataque a la cadena de suministro fue extremadamente avanzado, de rápida propagación y dañino, y al dirigirse a los equipos de los desarrolladores, demostró que ahora son los propios desarrolladores los principales objetivos de los ataques a la cadena de suministro.

Escenario n.° 4: Los componentes suelen ejecutarse con los mismos privilegios que la propia aplicación, por lo que las fallas en cualquier componente pueden tener consecuencias graves. Dichas fallas pueden ser accidentales (p. ej., un error de codificación) o intencionadas (p. ej., una puerta trasera en un componente). Algunos ejemplos de vulnerabilidades explotables de componentes descubiertas son:

- CVE-2017-5638, una vulnerabilidad de ejecución remota de código en Struts 2 que permite la ejecución de código arbitrario en el servidor, ha sido señalada como la causa de importantes infracciones.

- Si bien la Internet de las cosas (IoT) suele ser difícil o imposible de parchar, la importancia de hacerlo puede ser grande (por ejemplo, en el caso de los dispositivos biomédicos).

Existen herramientas automatizadas que ayudan a los atacantes a encontrar sistemas sin parches o mal configurados. Por ejemplo, el motor de búsqueda Shodan IoT puede ayudar a encontrar dispositivos que aún sufren la vulnerabilidad Heartbleed, parcheada en abril de 2014.

A03:2025 – Fallas en la Cadena de Suministro de Software (Software Supply Chain Failures)

La aplicación depende de librerías, paquetes, contenedores, servicios cloud, plugins, proveedores externos y componentes que, si están comprometidos, desactualizados, inseguros o manipulados, introducen vulnerabilidades aunque el código propio esté perfecto.

En 2025 sube porque los ataques a la cadena de suministro aumentan exponencialmente: contaminación de paquetes NPM, dependencias maliciosas, contenedores vulnerables, manipulación de pipelines y proveedores externos comprometidos.

🧩 Ejemplos típicos (2025)

- Instalar dependencias NPM/PyPI con malware oculto.

- Bibliotecas desactualizadas con CVEs críticos.

- Paquetes que cambian de dueño (“package hijacking”).

- Dependencias ocultas en transitive dependencies (árbol profundo).

- Imágenes Docker base con vulnerabilidades severas.

- Proveedores cloud que exponen tokens o credenciales.

- Scripts de build manipulados (CI/CD comprometido).

- Toolchains o compiladores adulterados.

- Dependencias con typosquatting: react-dom vs reactd0m.

- Inclusión de SDKs de terceros con tracking o backdoors.

- Falta de verificación de firma en paquetes o contenedores.

- Plugins o extensiones vulnerables en CMS o frameworks.

🔍 Mini-guía de explotación / Pentesting de cadena de suministro

- Enumerar dependencias directas y transitivas (NPM, pip, composer, gradle, maven).

- Buscar CVEs en cada una (automatizable con SCA).

- Revisar dependencias sospechosas por nombre o poca reputación.

- Validar firmas/Hashes en paquetes descargados.

- Analizar imágenes de contenedores (Trivy, Grype).

- Revisar scripts de build en CI/CD para identificar:

- descarga de recursos externos

- scripts bash sin control

- tokens hardcodeados

- Buscar inyección en pipelines (GitHub Actions mal configuradas, runners públicos).

- Revisar proveedores externos (API keys, acceso SDK).

- Probar que el servidor no descarga código en runtime sin verificación.

- Analizar uso de componentes abandonados o sin mantenimiento.

🎯 Consecuencias

- Compromiso total aunque el código propio sea seguro.

- Robo de datos mediante dependencias maliciosas.

- Exfiltración mediante SDKs de terceros.

- Introducción de backdoors en tiempo de compilación.

- Ataques a la cadena CI/CD → push de código malicioso.

- Contaminación de contenedores → RCE indirecto.

- Suplantación de paquetes (typosquatting).

- Ataques supply-chain tipo SolarWinds, Log4Shell o event-stream.

🛡 Defensas modernas (2025)

- SBOM (Software Bill of Materials) obligatorio.

- SCA (Software Composition Analysis) automático en CI/CD.

- Verificación de firmas de paquetes (sigstore, cosign).

- Instalar dependencias desde repos privados o verificados.

- Bloquear instalación de paquetes desconocidos (npm audit, pip audit).

- Endurecer contenedores base y mantenerlos actualizados.

- Escaneo de imágenes en cada build.

- Revisar scripts de build (GitHub Actions/CI) para evitar ejecución arbitraria.

- Tokens de CI/CD con least privilege.

- Habilitar verifySource, integrity y checksum en package managers.

- Control de versiones + prohibir dependencias abandonadas.

- Validación automática de CVEs antes del deploy.

📚 Subtipos / patrones modernos (2025)

(en tu mismo formato tabular)

| Subtipo / patrón | Definición | Ejemplo bancario | Pentesting (qué probar) | Ataque / PoC | Consecuencia | Defensa | Tips examen |

| Paquete desactualizado con CVEs | Librerías vulnerables | Usan Log4J viejo | Revisar versionado | Exploit RCE | Toma total | SCA + update | “CVE = fallo supply chain” |

| Paquete malicioso (NPM/PyPI) | Dependencias infectadas | SDK fraudulento | Revisar origen/reputación | Inst. maliciosa | Robo datos | Firma + SBOM | Typosquatting = red flag |

| Typosquatting | Nombre similar | jqueery | Comparar nombres | Descargar paquete falso | Backdoor | Mgr privados | Siempre sospechar errores ortográficos |

| Dependencias transitivas inseguras | CVEs en árbol profundo | libC vulnerable | Enumerar árbol | RCE indirecto | Compromiso total | SCA automático | “Transitive dependencies” aparece siempre |

| Contenedores inseguros | Imágenes base vulnerables | Docker base sin patch | Escanear (Trivy) | Exploit dentro del contenedor | RCE / lateral | Imágenes mínimas | “Alpine, distroless = mejor” |

| Compromiso del pipeline CI/CD | Scripts manipulados | GitHub Actions sin control | Revisar permisos | Ejecutar código en pipeline | Backdoor | Hardening CI/CD | Buscar pull_request mal configurado |

| Firmas no verificadas | Falta verificación | pip sin –require-hashes | Chequear firma | Inyección | Dependencias adulteradas | Sigstore/cosign | “Verificación de firmas = obligatorio” |

| SDKs de terceros inseguros | Tracking o exfiltración | APIs fintech externas | Revisar tráfico | Interceptar API | Exfiltración | Validación SDK | Preguntas sobre SDK → supply chain |

| Repos externos no confiables | Mirrors inseguros | Instalar desde repos no oficiales | Revisar origen | Paquetes adulterados | Malware | Repos oficiales | Nunca instalar de URL desconocidas |

| Build scripts vulnerables | Ejecutan código inseguro | Bash de build baja script remoto | Leer pipeline | Inyección | Control total | IaC seguro | Palabras clave: “script remoto” |

🧪 Checklist rápida de pentesting A03:2025

- Obtener SBOM o generarlo (Syft, CycloneDX).

- Escanear dependencias con SCA.

- Revisar archivos: package.json, requirements.txt, pom.xml, go.mod.

- Revisar logs del pipeline y GitHub Actions.

- Validar si paquetes se descargan en runtime.

- Escanear contenedores (Trivy, Grype).

- Buscar typosquatting y dependencias desconocidas.

- Verificar si hay paquetes sin mantenimiento.

- Revisar firma digital de paquetes o contenedores.

- Revisar integridad de repos externos.

- Analizar SDKs de terceros (llamadas, endpoints, exfiltración).

🧾 Resumen ejecutivo (para curso o slide)

A03:2025 Fallas en la Cadena de Suministro de Software refleja un riesgo creciente: la mayoría de las aplicaciones modernas dependen de cientos de componentes externos y un solo eslabón débil puede comprometer toda la aplicación. Incluye el uso de dependencias vulnerables, paquetes maliciosos, typosquatting, imágenes de contenedores inseguras, scripts de CI/CD manipulados, SDKs inseguros y falta de verificación de firmas o integridad. La mitigación requiere SBOM, análisis de composición (SCA), verificación de firmas, hardening de pipelines, contenedores mínimos y control estricto de dependencias directas y transitivas. Es un riesgo crítico porque compromete aplicaciones aún cuando el código propio no tiene fallos.

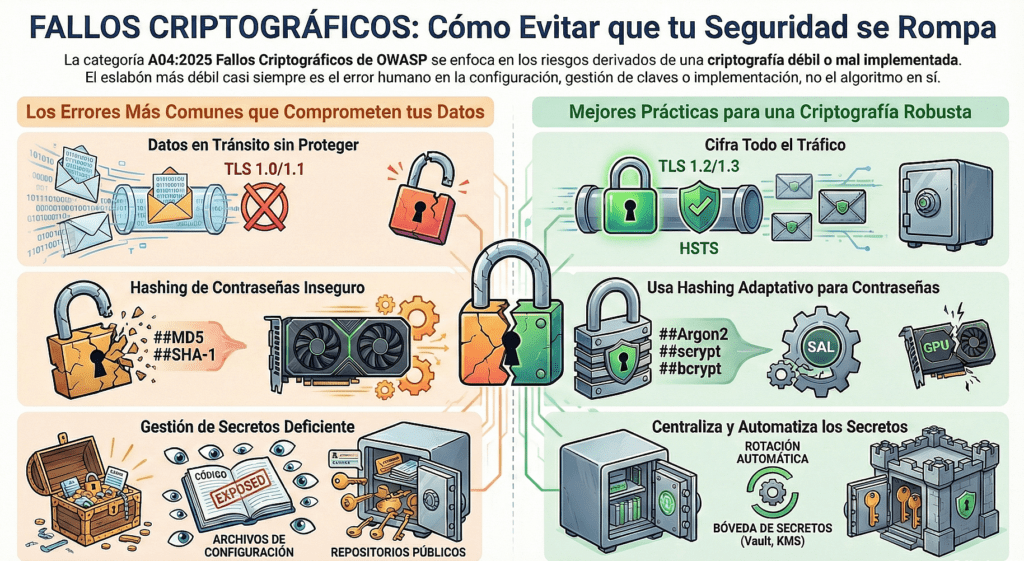

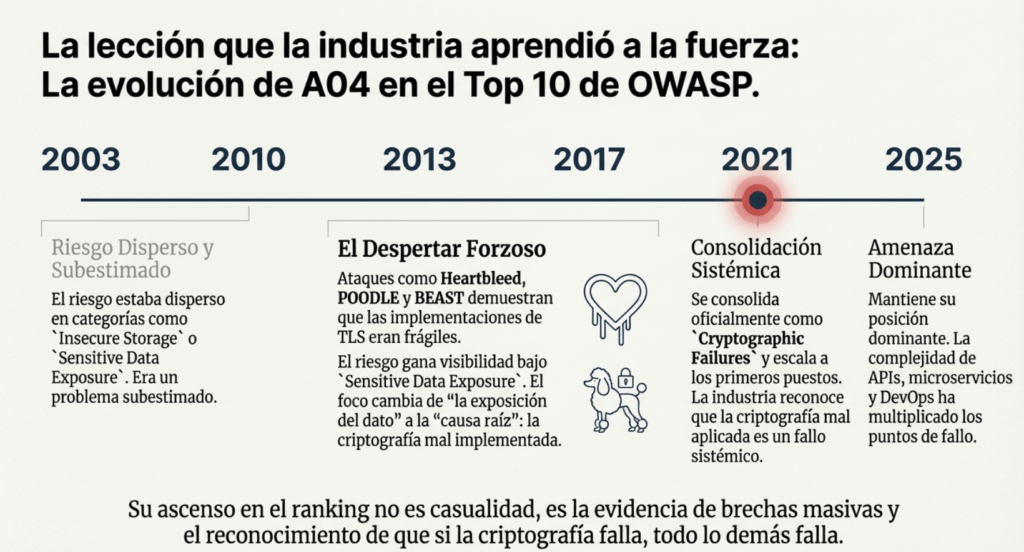

A04:2025 Fallos criptográficos

En este capítulo, A04:2025 Fallos criptográficos – Cryptographic Failures, aprenderás a identificar, comprender y prevenir uno de los riesgos más críticos en la seguridad moderna: los fallos criptográficos. Estos errores no solo implican algoritmos débiles, claves mal gestionadas o datos sin cifrar: representan la línea que separa la confidencialidad de tus usuarios y un desastre absoluto.

A lo largo del contenido verás cómo se rompen los sistemas criptográficos, desde configuraciones TLS inseguras hasta almacenamiento de contraseñas con hashes débiles. Estudiarás ataques reales, vulnerabilidades comunes según CWE, técnicas de explotación utilizadas por atacantes y las mejores prácticas actuales —incluyendo TLS moderno, gestión de claves, uso de bóvedas de secretos, y preparación para la criptografía post-cuántica.

Este capítulo te permitirá comprender no solo la teoría, sino el pensamiento práctico que debe tener un profesional de seguridad, aprendiendo a anticipar fallos, detectarlos y corregirlos antes de que se conviertan en una filtración de datos.

Cuando hablamos de fallos criptográficos, no estamos hablando solo de algoritmos rotos o de que alguien dejó MD5 en un sistema viejo. Estamos hablando de una categoría entera de negligencia, de errores de diseño, de malas decisiones de arquitectura que convierten cualquier aplicación en un objetivo fácil. Y no importa si usás HTTPS o AES-256. Si no entendés cómo, cuándo y por qué usar criptografía, igual vas a quedar expuesto.

Este riesgo —A04:2025— cayó en el ranking, pero no porque se haya vuelto menos importante, sino porque otras categorías subieron por el contexto. Pero los fallos criptográficos siguen ahí, escondidos en cada login mal hecho, en cada base de datos con hashes débiles, en cada token generado con poca entropía, y en cada conexión que usa TLS 1.0 porque “todavía anda”.

La mayoría de las vulnerabilidades de este tipo se agrupan bajo CWE como el uso de algoritmos rotos (CWE-327), entropía insuficiente (CWE-331), generadores de números aleatorios predecibles (CWE-1241, CWE-338), y almacenamiento criptográfico inseguro. ¿El patrón común? Gente usando herramientas potentes sin saber cómo funcionan. Es como si te dieran una Glock y no supieras sacarle el seguro: tarde o temprano, te disparás solo.

Las apps siguen almacenando datos sensibles sin cifrar: contraseñas, tarjetas, historiales médicos, PII, lo que se te ocurra. Y no estoy hablando de sistemas de hace 15 años: estoy hablando de plataformas modernas, donde los desarrolladores siguen metiendo SHA-1 en producción, o donde las contraseñas se guardan como bcrypt(md5(pass)), creyendo que eso es seguro. Hay bases de datos enteras expuestas, rutas que devuelven dumps enteros, y servidores que descifran todo automáticamente sin ningún control. Ni MAC, ni separación de claves, ni nada.

Bajando dos posiciones hasta el n.º 4, esta debilidad se centra en fallos relacionados con la falta de criptografía, criptografía insuficientemente robusta, fuga de claves criptográficas y errores relacionados. Tres de las Enumeraciones de Debilidades Comunes (CWE) más comunes en este riesgo implicaban el uso de un generador de números pseudoaleatorios débil: CWE-327 Uso de un algoritmo criptográfico defectuoso o arriesgado, CWE-331: Entropía insuficiente , CWE-1241: Uso de un algoritmo predecible en un generador de números aleatorios y CWE-338 Uso de un generador de números pseudoaleatorios criptográficamente débil (PRNG) .

El almacenamiento criptográfico inseguro es una vulnerabilidad común que existe cuando los datos confidenciales no se almacenan de forma segura.

Las credenciales de usuario, la información del perfil, los detalles de salud, la información de la tarjeta de crédito, etc. se consideran información confidencial en un sitio web.

Estos datos se almacenarán en la base de datos de la aplicación. Si estos datos se almacenan de forma incorrecta, es decir, sin utilizar cifrado o hash*, serán vulnerables a los atacantes.

(*El hash es la transformación de los caracteres de una cadena en cadenas más cortas de longitud fija o en una clave. Para descifrar la cadena, debe estar disponible el algoritmo utilizado para formar la clave)

Implicación

- Al utilizar esta vulnerabilidad, un atacante puede robar y modificar dichos datos débilmente protegidos para llevar a cabo robos de identidad, fraudes con tarjetas de crédito u otros delitos.

Objetos vulnerables

- Base de datos de la aplicación.

Tabla de puntuación.

| CWE mapeados | Tasa máxima de incidencia | Tasa de incidencia promedio | Cobertura máxima | Cobertura promedio | Exploit ponderado promedio | Impacto ponderado promedio | Total de ocurrencias | Total de CVEs |

| 32 | 13,77% | 3,80% | 100.00% | 47,74% | 7.23 | 3.90 | 1.665.348 | 2.185 |

Descripción.

En general, todos los datos en tránsito deben cifrarse en la capa de transporte ( capa 4 del sistema OSI). Los obstáculos anteriores, como el rendimiento de la CPU y la gestión de claves privadas y certificados, ahora se superan mediante CPU con instrucciones diseñadas para acelerar el cifrado (p. ej., compatibilidad con AES ). La gestión de claves privadas y certificados se simplifica gracias a servicios como LetsEncrypt.org , donde los principales proveedores de servicios en la nube ofrecen servicios de gestión de certificados aún más integrados para sus plataformas específicas.

Además de proteger la capa de transporte, es importante determinar qué datos necesitan cifrado en reposo y cuáles necesitan cifrado adicional en tránsito (en la capa de aplicación , capa 7 del sistema OSI). Por ejemplo, las contraseñas, los números de tarjetas de crédito, los historiales médicos, la información personal y los secretos comerciales requieren protección adicional, especialmente si dichos datos están sujetos a leyes de privacidad, como el Reglamento General de Protección de Datos (RGPD) de la UE o regulaciones como el

Estándar de Seguridad de Datos PCI (PCI DSS). Para todos estos datos:

- ¿Se utilizan algoritmos o protocolos criptográficos antiguos o débiles de forma predeterminada o en códigos más antiguos?

- ¿Se utilizan claves criptográficas predeterminadas, se generan claves criptográficas débiles, se reutilizan las claves o falta una gestión y rotación de claves adecuadas?

- ¿Se registran las claves criptográficas en los repositorios de código fuente?

- ¿No se aplica el cifrado? Por ejemplo, ¿faltan directivas de seguridad o encabezados de encabezados HTTP (navegador)?

- ¿El certificado de servidor recibido y la cadena de confianza están correctamente validados?

- ¿Se ignoran, reutilizan o no se generan los vectores de inicialización con la seguridad suficiente para el modo criptográfico? ¿Se utiliza un modo inseguro como ECB? ¿Se utiliza cifrado cuando el cifrado autenticado es más adecuado?

- ¿Se están utilizando contraseñas como claves criptográficas en ausencia de una función de derivación de claves basada en contraseñas?

- ¿Se utiliza la aleatoriedad con fines criptográficos que no fueron diseñados para cumplir con los requisitos criptográficos? Incluso si se elige la función correcta, ¿debe el desarrollador generarla? Y, de no ser así, ¿ha sobrescrito el desarrollador la potente funcionalidad de generación de semillas integrada con una semilla que carece de suficiente entropía/imprevisibilidad?

- ¿Se utilizan funciones hash obsoletas como MD5 o SHA1, o se utilizan funciones hash no criptográficas cuando se necesitan funciones hash criptográficas?

- ¿Se utilizan métodos de relleno criptográfico obsoletos, como PKCS número 1 v1.5?

- ¿Son explotables los mensajes de error criptográficos o la información del canal lateral, por ejemplo, en forma de ataques de oráculo de relleno?

- ¿Se puede degradar o eludir el algoritmo criptográfico?

Consulte las referencias ASVS: Criptografía (V11), Comunicación segura (V12) y Protección de datos (V14).

Recomendaciones

- Asegúrese de utilizar algoritmos estándar sólidos y adecuados. No cree sus propios algoritmos criptográficos. Utilice únicamente algoritmos públicos aprobados, como AES, criptografía de clave pública RSA y SHA-256, etc.

- Asegúrese de que las copias de seguridad externas estén cifradas, pero que las claves se administren y respalden por separado.

Cómo prevenir.

Haga lo siguiente, como mínimo, y consulte las referencias:

- Clasifique y etiquete los datos procesados, almacenados o transmitidos por una aplicación. Identifique qué datos son sensibles según las leyes de privacidad, los requisitos regulatorios o las necesidades del negocio.

- Almacene sus claves más confidenciales en un HSM basado en hardware o en la nube.

- Utilice implementaciones confiables de algoritmos criptográficos siempre que sea posible.

- No almacene datos confidenciales innecesariamente. Deséchelos lo antes posible o utilice tokenización o incluso truncamiento conforme a PCI DSS. Los datos que no se conservan no pueden ser robados.

- Asegúrese de cifrar todos los datos confidenciales en reposo.

- Asegúrese de que existan algoritmos, protocolos y claves estándar sólidos y actualizados; utilice una gestión de claves adecuada.

- Cifre todos los datos en tránsito con protocolos seguros como TLS con cifrados de confidencialidad directa (FS), priorización de cifrado por parte del servidor y parámetros seguros. Aplique el cifrado mediante directivas como la Seguridad de Transporte Estricta HTTP (HSTS).

- Desactive el almacenamiento en caché de las respuestas que contienen datos confidenciales. Esto incluye el almacenamiento en caché en su CDN, servidor web y cualquier aplicación (p. ej., Redis).

- Aplicar los controles de seguridad necesarios según la clasificación de los datos.

- No utilice protocolos no cifrados como FTP y SMTP.

- Almacene contraseñas utilizando funciones de hash adaptativas y con sal robustas con un factor de trabajo (factor de retardo), como Argon2, scrypt, bcrypt (sistemas antiguos) o PBKDF2-HMAC-SHA-256. Para sistemas antiguos que utilizan bcrypt, consulte la Hoja de referencia de OWASP: Almacenamiento de contraseñas.

- Los vectores de inicialización deben seleccionarse de forma adecuada para el modo de operación. Esto podría implicar el uso de un CSPRNG (generador de números pseudoaleatorios criptográficamente seguro). Para los modos que requieren un nonce, el vector de inicialización (IV) no necesita un CSPRNG. En ningún caso, el IV debe utilizarse dos veces para una clave fija.

- Utilice siempre cifrado autenticado en lugar de sólo cifrado.

- Las claves deben generarse criptográficamente de forma aleatoria y almacenarse en memoria como matrices de bytes. Si se utiliza una contraseña, esta debe convertirse en una clave mediante una función adecuada de derivación de claves de base de contraseñas.

- Asegúrese de que la aleatoriedad criptográfica se utilice cuando corresponda y de que no se haya generado de forma predecible ni con baja entropía. La mayoría de las API modernas no requieren que el desarrollador genere el CSPRNG para garantizar su seguridad.

- Evite funciones criptográficas obsoletas, métodos de construcción de bloques y esquemas de relleno, como MD5, SHA1, modo de encadenamiento de bloques de cifrado (CBC), PKCS número 1 v1.5.

- Asegúrese de que las configuraciones y ajustes cumplan con los requisitos de seguridad haciendo que sean revisados por especialistas en seguridad, herramientas diseñadas para este propósito o ambos.

- Considere prepararse para la criptografía post cuántica (PQC), consulte las referencias (ENISA, NIST)

Ejemplos de escenarios de ataque.

Escenario n.° 1 : Un sitio web no utiliza ni aplica TLS en todas sus páginas o admite un cifrado débil. Un atacante monitorea el tráfico de red (p. ej., en una red inalámbrica insegura), degrada las conexiones de HTTPS a HTTP, intercepta las solicitudes y roba la cookie de sesión del usuario. Posteriormente, el atacante reproduce esta cookie y secuestra la sesión del usuario (autenticado), accediendo o modificando sus datos privados. En lugar de lo anterior, podría alterar todos los datos transmitidos, por ejemplo, el destinatario de una transferencia de dinero.

Escenario n.° 2 : La base de datos de contraseñas utiliza hashes simples o sin sal para almacenar las contraseñas de todos. Una falla en la carga de archivos permite a un atacante recuperar la base de datos de contraseñas. Todos los hashes sin sal pueden exponerse mediante una tabla arcoíris de hashes precalculados. Los hashes generados por funciones hash simples o rápidas pueden ser descifrados por GPU, incluso si están con sal.

Ejemplos

En una de las aplicaciones bancarias, la base de datos de contraseñas utiliza hashes sin sal * para almacenar las contraseñas de todos. Una falla de inyección SQL permite al atacante recuperar el archivo de contraseñas. Todos los hashes sin sal se pueden extraer por fuerza bruta en poco tiempo, mientras que las contraseñas con sal tardarían miles de años.

(*Hashes sin sal: la sal es un dato aleatorio que se agrega a los datos originales. La sal se agrega a la contraseña antes de aplicar el hash)

A04:2025 – Fallos Criptográficos (Cryptographic Failures)

Antes llamado “Sensitive Data Exposure”.

En 2025 baja al puesto #4, pero sigue siendo una de las categorías con mayor impacto real, especialmente por fugas de claves, algoritmos débiles, entropía insuficiente y errores en TLS o almacenamiento.

Abarca todo error donde la criptografía se usa mal, no se usa, se configura incorrectamente o se implementa de forma insegura.

🧩 Ejemplos típicos modernos (2025)

- Uso de algoritmos débiles: MD5, SHA1, DES, RC4, RSA < 2048.

- Tokens JWT sin firma, con alg=none, o usando HS256 con claves débiles.

- Insuficiente entropía en generadores de tokens o reset links.

- Claves criptográficas en código fuente o .env.

- TLS mal configurado: TLS 1.0/1.1, curvas inseguras, cipher suites débiles.

- Falta de encriptación en reposo en bases de datos o buckets.

- Contraseñas almacenadas con hashing débil (MD5, SHA1, bcrypt con cost bajo).

- Reutilización de IV o nonces incorrectos.

- PRNG no criptográfico (Math.random, pseudo-randoms de librerías).

- Exposición de claves privadas en repos públicos.

- Envío de datos sensibles sin TLS (o downgrades permitidos).

- Certificados caducados o autofirmados sin validación estricta.

🔍 Mini-guía de explotación (pentesting 2025)

- Enumerar algoritmos usados en hashing, cifrado y TLS.

- Probar fuerza bruta sobre hashes débiles (MD5, SHA1).

- Revisar configuraciones TLS: versiones, cipher suites, curva elíptica.

- Inspeccionar JWTs con jwt.io → verificar firma, algoritmo y kid.

- Buscar claves expuestas en:

- repositorios

- archivos .env

- frontends o móviles

- responses de API

- Evaluar entropía de tokens de sesión o reset de contraseña.

- Analizar storage para verificar cifrado en reposo.

- Intentar downgrade TLS si soporta versiones viejas.

- Intentar manipular nonces, IV o padding.

- Verificar uso de PRNG inseguro (Math.random, Random() sin seed seguro).

🎯 Consecuencias

- Robo de cuentas.

- Toma de sesión mediante predicción de tokens.

- Lectura de datos cifrados por implementación insegura.

- Suplantación de usuario mediante JWT inválidos o falsificados.

- Intercepción MITM por TLS débil o downgrade.

- Compromiso de API keys o claves privadas → hack total.

- Exposición masiva de PII, tarjetas, credenciales.

- Firmas digitales falsificadas por claves insuficientes.

🛡 Defensas modernas (2025)

- TLS 1.2+ obligatorio, preferible TLS 1.3.

- Cifrado fuerte:

- AES-256-GCM

- RSA >= 3072 bits

- ECDSA/ECDH con curvas modernas (secp256r1, X25519)

- Hashing de contraseñas:

- Argon2id (ideal)

- bcrypt con cost alto (>= 12)

- PBKDF2 con suficientes iteraciones

- Encriptación en reposo en DB, S3, logs y backups.

- Validación estricta de certificados (no permitir autofirmados).

- JWT con RS256/ES256, nunca HS256 con clave débil.

- Rotación automática de claves (cada 60–90 días).

- PRNG criptográfico (CSPRNG): /dev/urandom, crypto.randomBytes.

- No exponer claves: usar vaults (AWS KMS, GCP KMS, Hashicorp Vault).

- Evitar cifrado casero (“homebrew crypto”).

- Revisiones y pruebas automáticas de criptografía en CI/CD.

📚 Subtipos / patrones modernos (2025)

(siguiendo tu mismo formato tabular)

| Subtipo / patrón | Definición | Ejemplo bancario | Pentesting (qué probar) | Ataque / PoC | Consecuencia | Defensa | Tips examen |

| Algoritmos débiles | Criptografía obsoleta | SHA1 en firma de token | Verificar algoritmos | Colisión MD5/SHA1 | Falsificación | AES-GCM/ECDSA | “MD5/SHA1 = inseguro” |

| Hashing débil | Contraseñas mal protegidas | MD5 con salt fijo | Revisar almacenamiento | Cracking rápido | Robo de cuentas | Argon2/bcrypt | Buscar “hash débil” |

| JWT inseguro | alg=none, HS256 débil | Token sin firma | Decodificar y verificar firma | Forjar token admin | Escalada total | RS256/ES256 | “alg=none” = crítico |

| Entropía insuficiente | Tokens predecibles | Reset links cortos | Medir entropía | Predecir token | Robo cuenta | CSPRNG | Si tokens cortos = fallo |

| Claves expuestas | Secretos en código/db | API keys en .env público | Buscar en repos | Usar clave expuesta | Compromiso APIs | KMS/Vault | “API key pública” |

| TLS débil | Versiones viejas, malos ciphers | TLS 1.0 activo | Inspección SSL | MITM/downgrade | Intercepción | TLS1.3 | “TLS viejo = vulnerabilidad” |

| Falta de cifrado en reposo | Datos plaintext | DB de tarjetas sin cifrar | Revisar storage | Acceso directo a DB | Fuga masiva | AES256 en reposo | Preguntas sobre “at rest” |

| PRNG no seguro | Random no criptográfico | Math.random() | Revisar código | Predecir tokens | Toma sesión | crypto RNG | “Random malo = inseguro” |

| IV/Nonce incorrecto | Reutilización de IV | GCM con IV repetido | Revisar implementación | Decrifrado | Acceso datos | GCM con IV aleatorio | Keywords: «nonce reuse» |

| Certificados inválidos | Autofirmados o vencidos | Cert caducado en banca | Revisar chain | MITM | Robo tráfico | Validación estricta | “Cert autofirmado” red flag |

🧪 Checklist rápida de pentesting A04:2025

- Revisar configuración de TLS.

- Decodificar JWTs y verificar firma/algoritmo.

- Buscar claves privadas en repositorios.

- Revisar hashing de contraseñas.

- Analizar entropía de tokens.

- Verificar cifrado en reposo en DB/storage.

- Buscar uso de MD5/SHA1/RC4.

- Revisar PRNG (si es criptográfico o no).

- Revisar certificados y fechas de expiración.

- Revisar IV/nonce usage.

- Auditar configuración de KMS o secreto.

Resumen ejecutivo para cursos

A04:2025 Fallos Criptográficos se centra en la protección de datos mediante el uso adecuado de algoritmos, claves, protocolos y mecanismos criptográficos. Incluye algoritmos débiles, falta de entropía, tokens mal firmados, claves expuestas, TLS inseguro, certificados inválidos, hashing insuficiente y ausencia de cifrado en reposo. Las consecuencias son severas: robo de cuentas, fugas masivas, intercepción MITM, falsificación de tokens y compromisos completos. La mitigación requiere cifrado fuerte, TLS moderno, gestión segura de claves, hashing seguro de contraseñas, CSPRNG para generación de tokens y verificación de firmas y configuraciones criptográficas como parte del pipeline automatizado. Es una de las categorías con mayor impacto real y uno de los pilares del AppSec.

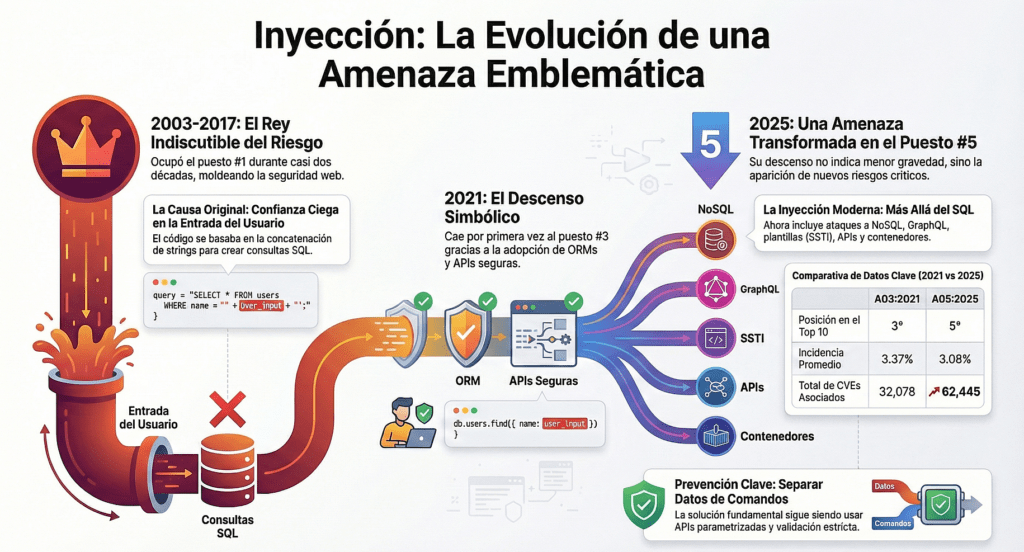

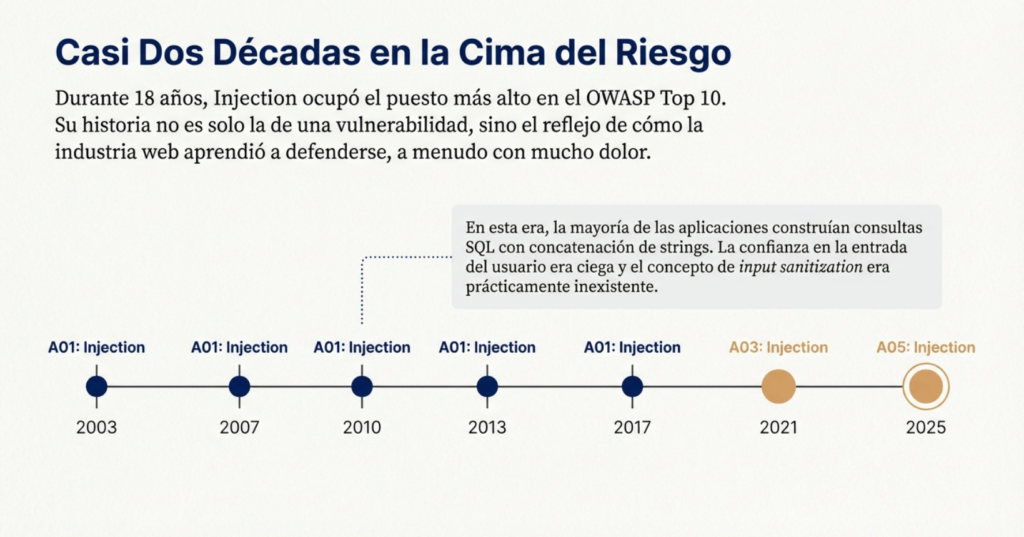

A05:2025 Inyección

La inyección baja dos puestos, del 3.º al 5.º, en la clasificación, manteniendo su posición respecto a A04:2025-Fallos criptográficos y A06:2025-Diseño inseguro. La inyección es una de las categorías más analizadas, con el 100 % de las aplicaciones analizadas para detectar algún tipo de inyección. Obtuvo el mayor número de CVE de todas las categorías, con 37 CWE en esta categoría. La inyección incluye secuencias de comandos entre sitios (alta frecuencia/bajo impacto) con más de 30 000 CVE e inyección SQL (baja frecuencia/alto impacto) con más de 14 000 CVE. La enorme cantidad de CVE notificados para CWE-79 Neutralización incorrecta de la entrada durante la generación de páginas web («Cross-site Scripting») reduce el impacto medio ponderado de esta categoría.

Tabla de puntuación.

| CWE mapeados | Tasa máxima de incidencia | Tasa de incidencia promedio | Cobertura máxima | Cobertura promedio | Exploit ponderado promedio | Impacto ponderado promedio | Total de ocurrencias | Total de CVEs |

| 37 | 13,77% | 3,08% | 100.00% | 42,93% | 7.15 | 4.32 | 1.404.249 | 62.445 |

Descripción.

Una vulnerabilidad de inyección es una falla del sistema que permite a un atacante insertar código o comandos maliciosos (como código SQL o de shell) en los campos de entrada de un programa, engañando al sistema para que los ejecute como si fueran parte del sistema. Esto puede tener consecuencias realmente graves.

Descripción.

Una vulnerabilidad de inyección es una falla del sistema que permite a un atacante insertar código o comandos maliciosos (como código SQL o de shell) en los campos de entrada de un programa, engañando al sistema para que los ejecute como si fueran parte del sistema. Esto puede tener consecuencias realmente graves.

Una aplicación es vulnerable a ataques cuando:

- Los datos proporcionados por el usuario no son validados, filtrados ni desinfectados por la aplicación.

- Las consultas dinámicas o llamadas no parametrizadas sin escape consciente del contexto se utilizan directamente en el intérprete.

- Los datos no desinfectados se utilizan dentro de los parámetros de búsqueda de mapeo relacional de objetos (ORM) para extraer registros confidenciales adicionales.

- Se utilizan directamente o se concatenan datos potencialmente hostiles. El SQL o comando contiene la estructura y los datos maliciosos en consultas dinámicas, comandos o procedimientos almacenados.

Algunas de las inyecciones más comunes son SQL, NoSQL, comandos del sistema operativo, mapeo relacional de objetos (ORM), LDAP y lenguaje de expresión (EL) u biblioteca de navegación de gráficos de objetos (OGNL). El concepto es idéntico en todos los intérpretes. La detección se logra mejor combinando la revisión del código fuente con pruebas automatizadas (incluyendo fuzzing) de todos los parámetros, encabezados, URL, cookies, JSON, SOAP y datos XML. La incorporación de herramientas de pruebas de seguridad de aplicaciones estáticas (SAST), dinámicas (DAST) e interactivas (IAST) en la canalización de CI/CD también puede ser útil para identificar fallos de inyección antes de la implementación en producción.

Una clase relacionada de vulnerabilidades de inyección se ha vuelto común en los LLM. Estas se analizan por separado en el Top 10 de LLM de OWASP , específicamente LLM01:2025 Inyección rápida .

Cómo prevenir.

La mejor manera de evitar la inyección es mantener los datos separados de los comandos y las consultas:

- La opción preferida es usar una API segura que evite el uso del intérprete por completo, proporcione una interfaz parametrizada o migre a herramientas de mapeo relacional de objetos (ORM). Nota: Incluso con parametrización, los procedimientos almacenados pueden introducir inyección SQL si PL/SQL o T-SQL concatenan consultas y datos o ejecutan datos hostiles con EXECUTE IMMEDIATE o exec().

Cuando no es posible separar los datos de los comandos, puede reducir las amenazas utilizando las siguientes técnicas.

- Utilice la validación de entrada positiva del lado del servidor. Esto no constituye una defensa completa, ya que muchas aplicaciones requieren caracteres especiales, como áreas de texto o API para aplicaciones móviles.

- Para cualquier consulta dinámica residual, escape los caracteres especiales utilizando la sintaxis de escape específica de ese intérprete. Nota: Las estructuras SQL, como nombres de tablas y columnas, no se pueden escapar, por lo que los nombres de estructura proporcionados por el usuario son peligrosos. Este es un problema común en el software de generación de informes.

Advertencia: estas técnicas implican analizar y escapar cadenas complejas, lo que las hace propensas a errores y no robustas frente a cambios menores en el sistema subyacente.

Ejemplos de escenarios de ataque.

Escenario n.° 1: una aplicación utiliza datos no confiables en la construcción de la siguiente llamada SQL vulnerable:

String query = «SELECT \* FROM accounts WHERE custID='» + request.getParameter(«id») + «‘»;

Escenario n.° 2: De manera similar, la confianza ciega de una aplicación en los marcos puede generar consultas que aún sean vulnerables (por ejemplo, Hibernate Query Language (HQL)):

Query HQLQuery = session.createQuery(«FROM accounts WHERE custID='» + request.getParameter(«id») + «‘»);

En ambos casos, el atacante modifica el valor del parámetro ‘id’ en su navegador para enviar: ‘UNION SLEEP(10);–. Por ejemplo:

http://example.com/app/accountView?id=’ UNION SELECT SLEEP(10);–

Esto cambia el significado de ambas consultas para devolver todos los registros de la tabla de cuentas. Ataques más peligrosos podrían modificar o eliminar datos o incluso invocar procedimientos almacenados.

Ejemplos de escenarios de ataque

Una aplicación concatena un parámetro en una consulta: SELECT * FROM accounts WHERE custID=’ + id + ‘. Otra, usando HQL, hace algo equivalente. Si el atacante fija id a ‘> UNION SELECT SLEEP(10);–, cambia el significado de la consulta (p. ej., forzando demoras o extrayendo todo el conjunto de cuentas) mediante una URL como http://example.com/app/accountView?id=’ UNION SELECT SLEEP(10);–. Ataques más agresivos pueden modificar o borrar datos o invocar procedimientos almacenados.

SQL Injection clásico

Supongamos un formulario de login:

String query = «SELECT * FROM users WHERE username = ‘» + user + «‘ AND password = ‘» + pwd + «‘»;

Si el usuario ingresa:

- user = ‘ OR ‘1’=’1

- pwd = algo

La consulta resultante podría volverse:

SELECT * FROM users WHERE username = » OR ‘1’=’1′ AND password = ‘algo’

La condición ‘1’=’1′ siempre es verdadera, por lo que el atacante podría acceder sin credenciales válidas.

Inyección de comandos al sistema

Supongamos una aplicación que ejecuta ping:

ping -c 4 “ + userHost

Si userHost = «8.8.8.8; rm -rf /», entonces el sistema ejecutará primero ping 8.8.8.8 y luego borrará ficheros del servidor. Esa es una forma básica de command injection.

NoSQL Injection

Con una base de datos MongoDB, una consulta típica podría ser:

db.users.find({ username: inputUser, password: inputPass })

Si un atacante envía:

{ «username»: { «$ne»: null }, «password»: { «$ne»: null } }

Ese filtro coincide con todos los registros donde ambos campos no sean nulos, posibilitando un bypass de autenticación.

Inyección en plantillas / lenguaje de expresiones

Si la aplicación permite al usuario definir una parte de la plantilla que incluye una expresión embebida (por ejemplo en frameworks de template que permiten lógica), podría insertar código para ejecutarse en el servidor.

A05:2025 – Injection

(Antes “Injections” en general; agrupa SQLi, NoSQLi, LDAPi, OS Command Injection, Template Injection, Expression Injection, ORM Injection, XPath, CRLF, SMTP, etc.)

En 2025, Injection baja hasta el puesto 5, no porque sea menos peligrosa, sino porque los frameworks modernos bloquean parte de estos ataques por defecto.

Aun así, cuando ocurre → impacto crítico: RCE, robo de datos, movimientos laterales, compromisos totales.

🧩 Ejemplos típicos (2025)

- SQL Injection clásico por concatenación de cadenas.

- NoSQL Injection en MongoDB usando operadores ($ne, $gt, $regex).

- Command Injection via exec(), system(), Runtime.exec().

- Template Injection (SSTI) en engines como Jinja2, Twig, Handlebars.

- LDAP Injection permitiendo manipular filtros.

- LDAP/AD: (&(user=*)(password=*)).

- Server-Side Expression Injection (SpEL, OGNL).

- GraphQL Injection manipulando consultas.

- CLI injection al pasar argumentos a herramientas del SO.

- CRLF Injection → HTTP response splitting.

- Inyección en ORM (inserción de fragmentos SQL en ORMs mal usados).

- XPath/XQuery injection sobre XML.

🔍 Mini-guía de explotación (Pentesting 2025)

- Buscar concatenaciones de entradas del usuario.

- Probar payloads simples: ‘ OR 1=1–, » OR «»=», ${{7*7}}.

- Probar bypass de filtros: encoding, doble codificación, unicode, JSON.

- Probar DB específicas (MySQL, Postgres, MSSQL, Oracle).

- En NoSQL usar operadores JSON maliciosos.

- Forzar errores para ver stack traces o mensajes de DB.

- Probar función de exportación → sospecha de usage de comandos internos.

- Probar plantillas enviando payloads SSTI ${{7*7}}.

- Probar GraphQL alterando queries, fragments y variables.

- Probar CRLF injection (%0D%0A).

- Probar OS injection usando ;, |, &&, $(), backticks.

- Probar LDAP injection con operadores *, )(, (|(user=*)).

🎯 Consecuencias

- Robo de bases de datos completas.

- RCE (por Command Injection o SSTI).

- Escalada de privilegios en servidores.

- Manipulación de autenticación/identidad.

- Deserialización forzada → RCE.

- Bypass de autorización.

- Alteración de lógica de negocio.

- Exfiltración de datos críticos.

- Persistencia en el sistema mediante comandos inyectados.

🛡 Defensas modernas (2025)

- Prepared statements / consultas parametrizadas (obligatorio).

- Validación estricta de entrada (whitelist, no blacklist).

- ORM seguro: evitar concatenar strings en consultas.

- Plantillas seguras que no ejecutan expresiones.

- Sanitización automática para engines de template.

- Escape de datos según contexto (SQL, HTML, XPath, JSON).

- Validación fuerte en JSON para evitar NoSQL injection.

- Deshabilitar funciones peligrosas (eval, exec, system).

- Policies AppArmor/SELinux para limitar impacto.

- Escaneo en pipeline (SAST + DAST + SCA).

- TLS + controles en API Gateway para evitar payloads manipulados.

- Rate limiting + WAF (inyecciones básicas).

📚 Subtipos / Patrones modernos (2025)

(Como en tus tablas anteriores)

| Subtipo / patrón | Definición | Ejemplo bancario | Pentesting (qué probar) | Ataque / PoC | Consecuencia | Defensa | Tips examen |

| SQL Injection | Inyección en queries SQL | Transferencias filtradas | ‘ OR 1=1– | Dump DB | Robo total | Prepared stmt | “Concatenación = SQLi” |

| NoSQL Injection | Inyección en Mongo/NoSQL | Bypass en login | {«user»:{«$ne»:null}} | Login sin password | ATO | Validación JSON | Buscar $ne, $gt |

| Command Injection | Ejecutar comandos SO | Export de CSV ejecuta SO | ;id ` | whoami` | RCE | Control total | Sanitizar + no usar exec() |

| SSTI | Inyección en plantillas | Emails render con Jinja | ${{7*7}} | Ejecutar code | RCE | Motores seguros | Payload tipo 7*7 |

| LDAP Injection | Manipular filtros LDAP/AD | Login AD bypass | `*)( | (user=*))` | Enumerar AD | Escalada | Escaped filters |

| XPath Injection | Manipular consultas XML | Acceso a datos XML | ‘ or ‘1’=’1 | Leer XML | Exfiltración | Validación | XML = sospechar |

| GraphQL Injection | Alterar queries | Mutaciones no autorizadas | Cambiar query | Exfiltración | Control API | Depth/Rate limit | Buscar unions, fragments |

| CRLF Injection | Inyección de headers | Manipular cookies/response | %0D%0ASet-Cookie: | Hijack ses | Split resp | Sanitizar | “HTTP splitting” |

| ORM Injection | Abusar de ORMs | Query construida mal | order=drop table | SQLi indirecta | RCE/db wipe | Parametrizar | ORMs no son magia |

| Expression Injection | Eval/OGNL/SpEL | Expresión en header | #{7*7} | Exec code | RCE | Disable expression | Buscar strings OGNL |

🧪 Checklist rápida de pentesting A05:2025

- Probar payloads básicos de SQLi.

- Probar JSON malicioso (NoSQL).

- Enviar payloads SSTI ${{7*7}}.

- Buscar concatenaciones en logs o errores.

- Fuzzear parámetros sospechosos.

- Revisar si usan ORMs de forma insegura.

- Probar OS injection con ;, |, $(), backticks.

- Probar LDAP injection con )(.

- Probar GraphQL manipulando queries.

- Revisar headers para CRLF.

- Forzar leaks para encontrar mensajes de error.

🧾 Resumen ejecutivo (para tu curso)

A05:2025 Injection agrupa todas las vulnerabilidades donde una aplicación ejecuta datos del usuario como código o como parte de una instrucción interpretada: SQL, NoSQL, comandos del sistema operativo, plantillas, expresiones, LDAP, XML, GraphQL y más. A pesar de los avances de frameworks modernos, sigue siendo una categoría crítica porque permite robo de bases completas, ejecución remota de código, bypass de autenticación, alteración de lógica y compromisos totales. La mitigación depende de parametrización obligatoria, escape contextual, eliminación de funciones peligrosas, validación estricta de entrada, plantillas seguras y auditoría de pipelines automáticos SAST/DAST/SCA. Injection sigue siendo una de las vulnerabilidades más explotadas en el mundo real.

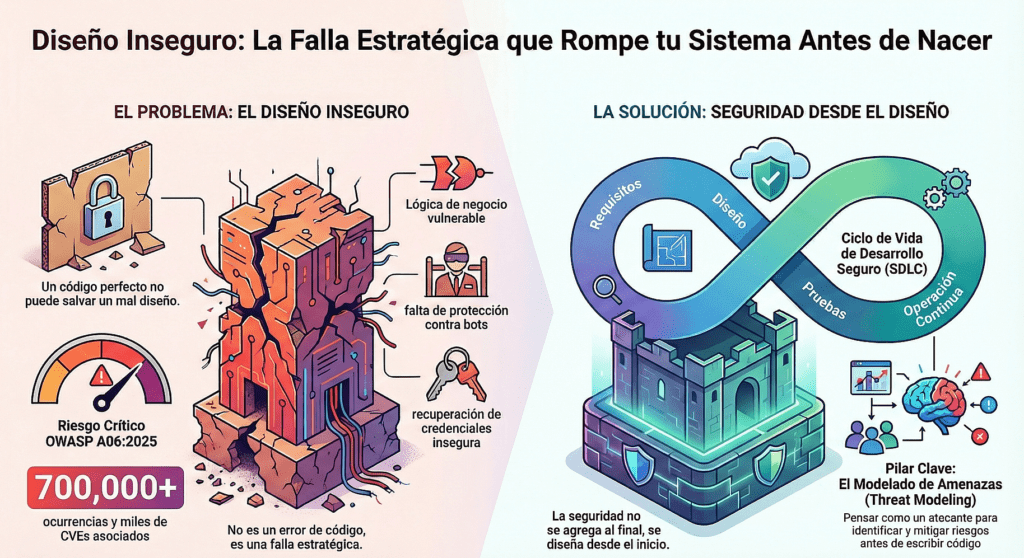

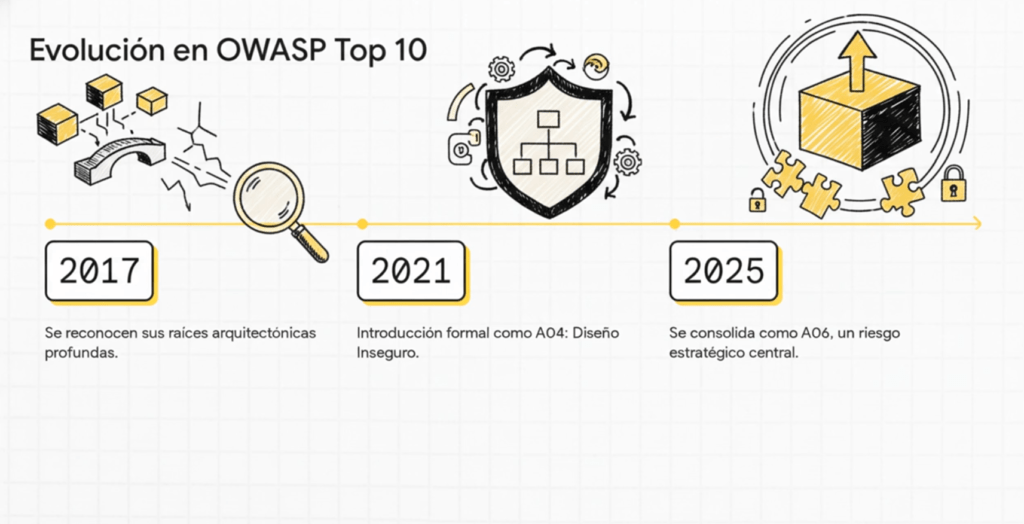

A06:2025 Diseño inseguro

El Diseño Inseguro baja dos puestos, del 4.º al 6.º, superando a la categoría A02:2025 (Configuración incorrecta de seguridad) y A03:2025 (Fallo en la cadena de suministro de software) .

Esta categoría, introducida en 2021, ha permitido observar mejoras notables en el sector en lo que respecta al modelado de amenazas y un mayor énfasis en el diseño seguro. Esta categoría se centra en los riesgos relacionados con fallos de diseño y arquitectura, con un mayor uso del modelado de amenazas, patrones de diseño seguro y arquitecturas de referencia.