Practica en Try Hack Me DNS en detalle (DNS in Detail)

Cómo explique desde un principio este curso va a ser sumamente practico y vamos a ver los laboratorios de INE, Hack the box y Try Hack Me. Ahora es entendible que no tengas acceso a los labs de INE si no estas suscripto. Ni este ni ningún artículo se crea como publicidad ni con el incentivo de que los adquieras, al contrario lo muestro para aquellos que aún no han tenido acceso y que ya sepan a qué se enfrentan. Lo mismo aplica a THM y HTB, con la diferencia de que hay muchas box free que la suscripción es sensiblemente más económica.

Pero por supuesto existe una posibilidad de hacer esto totalmente free, 0$, realmente con 0 pesitos. Y no es broma nos basaremos en:

Máquinas / imágenes VM y repositorios de laboratorio

- Metasploitable 2 / Metasploitable 3 — imágenes VM intencionalmente vulnerables que traen servicios web, bases de datos y apps antiguas.

- OWASP Broken Web Applications (BWA) Project — un bundle de muchas apps vulnerables (Mutillidae, WebGoat, DVWA, etc.) empaquetadas para laboratorio.

- Web Security Dojo / Bee-box — VM preparada con múltiples aplicaciones vulnerables y herramientas para practicar.

- VulnHub (máquinas) — repositorio de VMs vulnerables (descargables) tipo CTF/retos; buscar “web” te salen muchas máquinas enfocadas en aplicaciones web.

Aplicaciones web vulnerables muy populares

- Mutillidae / Mutillidae II (OWASP) — app intencionalmente vulnerable, muy usada para aprender OWASP Top10.

- DVWA (Damn Vulnerable Web Application) — clásica para practicar SQLi, XSS, RCE, etc.

- bWAPP (buggy Web APP) — gran colección de vulnerabilidades web (más de 100).

- OWASP WebGoat — laboratorio didáctico con lecciones paso a paso sobre vulnerabilidades.

- OWASP Juice Shop — aplicación moderna (e-commerce) con muchísimas vulnerabilidades y retos gamificados

- Damn Vulnerable Web Shop / Vulnerable Web Shop — varias implementaciones que replican una tienda online insegura para practicar ataques a e-commerce.

- NodeGoat — versión para aplicaciones Node.js con vulnerabilidades intencionales.

- Security Shepherd — plataforma con retos de seguridad web orientados a aprendizaje seguro.

- Hackazon — aplicación web tipo e-commerce vulnerable (simula tienda) — muy usada en laboratorios.

- Vulnerable WordPress (WPScan test sites / old WP + plugins vulnerables) — versiones antiguas y plugins inseguros para practicar explotación CMS.

- DVWA + phpMyAdmin vulnerable versions — phpMyAdmin con malas configuraciones / versiones antiguas suele ser buena práctica.

Servicios / vectores concretos a desplegar

- Aplicaciones con WebDAV habilitado (DAV vulnerable setups) — para practicar RCE/explotación de upload/overwrite.

- Tomcat with manager app (vulnerable configs) — explotar manager/war upload.

- Legacy PHP apps / custom CRUD apps con inseguridades — encontrar en VulnHub o BWA.

Plataformas online y labs

- TryHackMe — rooms tipo “OWASP Top 10”, “Juice Shop”, “DVWA” — entornos guiados y accesibles online.

- Hack The Box — retired boxes & web challenges — muchas máquinas web para pentest (requieren suscripción o caja pública).

- PortSwigger Web Academy — lecciones interactivas (sin VM) para practicar XSS, SQLi, SSRF, etc.

- Acunetix / Netsparker demo sites (vulnweb / testphp.vulnweb.com) — sitios públicos intencionalmente inseguros para pruebas.

- PicoCTF: tiene una sección dedicada a máquinas para hacking web

Repos / proyectos útiles para montar localmente

- OWASP SeedLabs — labs y ejercicios para montar.

- Docker images: muchas de las apps anteriores (DVWA, Mutillidae, Juice Shop, bWAPP, WebGoat, NodeGoat) tienen imágenes Docker oficiales o de la comunidad — muy cómodas para levantar rápido.

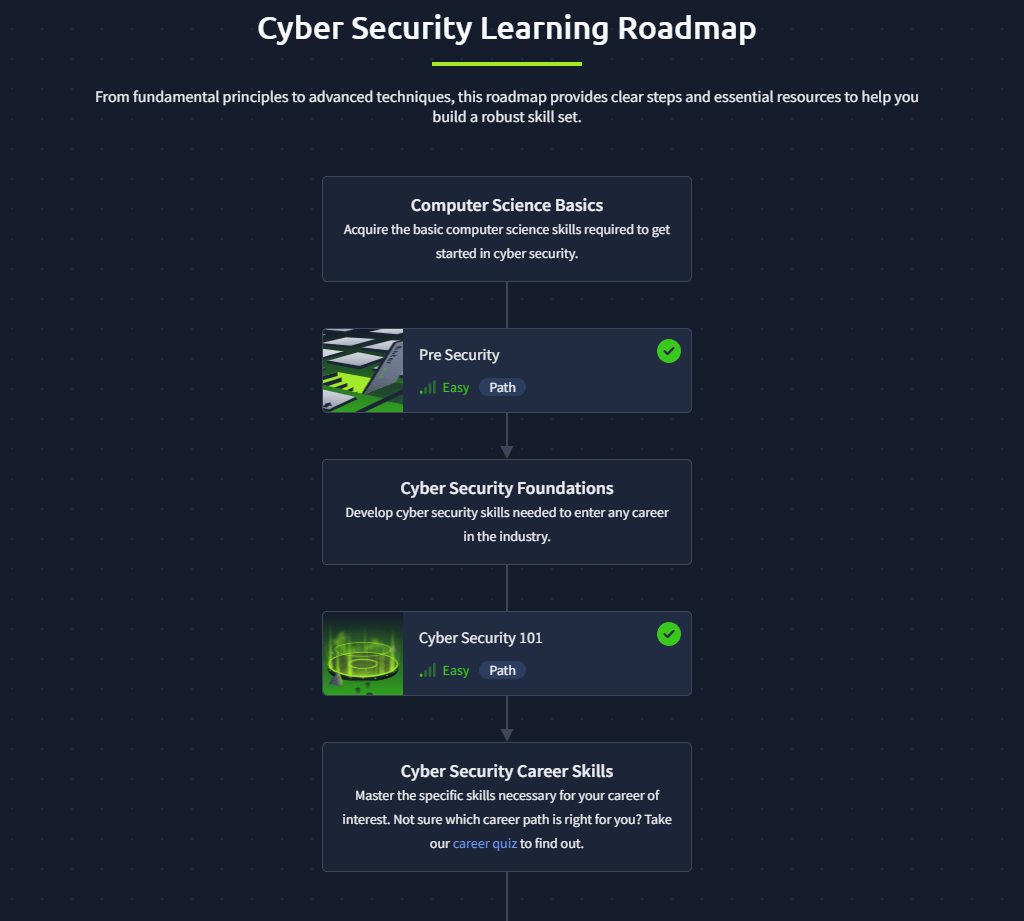

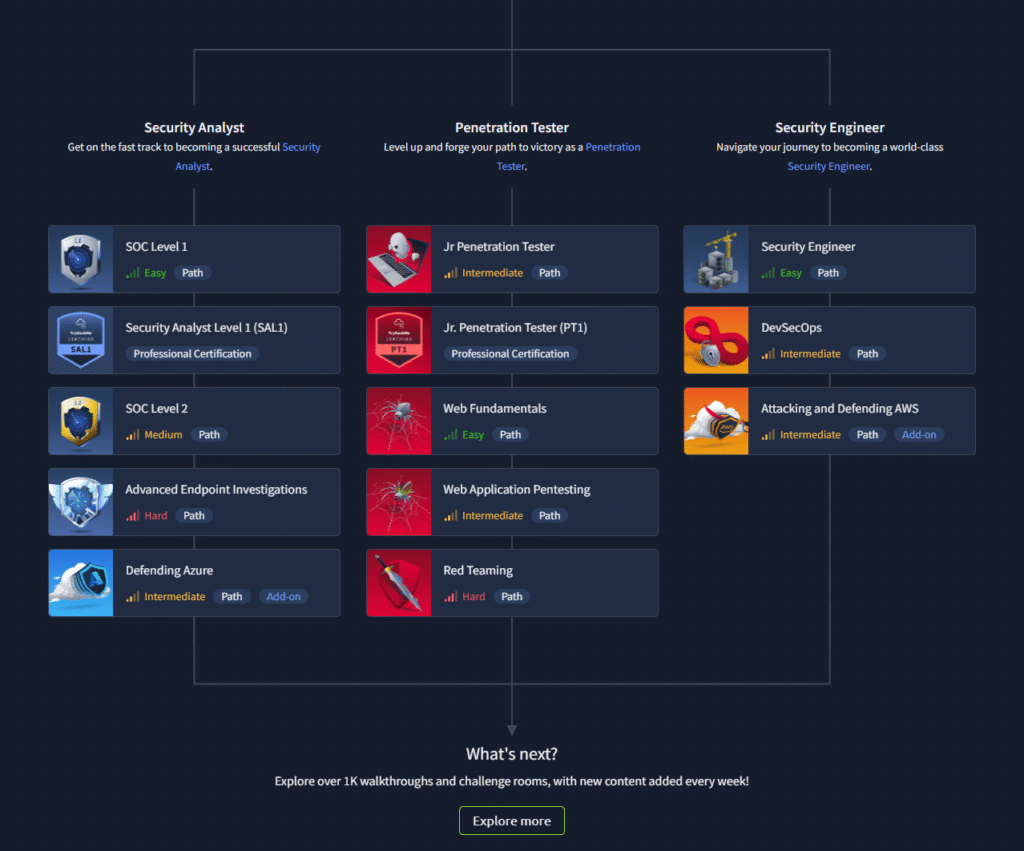

Evalúo la posibilidad de crear mis propias máquinas y lab de prueba, pero como dije esto es todo 100% a pulmón y ni un cafecito he agregado para que se auto sustente, quiero hacer algo libre, soluciones de pago hay de sobra. Ok, vamos por partes. En THM este es el inicio de ruta, si pueden, háganlo, no subestimen el tener buenas bases. Aunque en este caso no es una gran base pero es mejor que nada.

TryHackMe

Es una plataforma web compuesta por diferentes aulas virtuales (Rooms) con las que podremos entrenar nuestras habilidades resolviendo las tareas que en estas nos proponen. Hay gran variedad de Rooms, la mayoría con VM alojadas en el cloud que tendremos que hackear.

Las hay de todos los niveles y en las que tendremos que emplear gran variedad de tecnologías y técnicas diferentes para resolver sus preguntas y retos. Cuantos más retos vayamos resolviendo, más puntos ganaremos. Estos puntos sirven para ir subiendo de nivel y pasar de novato a un hacker más experimentado, y además también nos servirán para escalar posiciones en los diferentes rankings.

Uno de los puntos fuertes de TryHackMe, es que las tareas planteadas nos marcan un camino a seguir para terminar resolviendo el CTF de la máquina virtual. Además, en muchas tareas se plantea una breve introducción teórica sobre lo que nos pedirán en las preguntas. En caso de que se nos atasque una pregunta, también podemos recurrir a la pista, que nos ofrecerá alguna referencia para que se nos prenda el foco, hay diferentes temáticas para las Rooms: Web, Windows, Linux, Forense, Networking, Criptografía, …etc. Gran variedad para ir aumentando nuestras habilidades en diferentes campos de la ciberseguridad.

Ir resolviendo las diferentes Rooms nos otorgará puntos e insignias conforme lo hayamos logrado, estos puntos nos servirán para mejorar nuestra clasificación en el ranking e ir elaborando un perfil que poco a poco indica que somos hackers más experimentados. También existen los Paths, que básicamente son un conjunto de Rooms agrupadas en base a adquirir conocimientos para un objetivo. (Por ejemplo, las certificaciones Comptia Pentest+ o el OSCP).

Pre Security – Fundamentos de informática

TryHackMe es un recurso muy interesante para adquirir y practicar nuestras habilidades como hackers. El hecho de que combine las guías didácticas con la práctica de los CTF y el punto competitivo de la gamificación hace que TryHackMe sea un recurso a tener muy en cuenta.

Adquiera las habilidades informáticas básicas necesarias para iniciarse en ciberseguridad. Esta ruta de aprendizaje te enseñará los conocimientos técnicos necesarios para iniciarte en ciberseguridad. Para atacar o defender cualquier tecnología, primero debes aprender cómo funciona. La ruta de aprendizaje de Pre-Seguridad es una forma divertida y fácil de aprender los fundamentos. ¡Tu aprendizaje de ciberseguridad comienza aquí!

Te ayudo a resolver la primeras maquinas en estos post:

- Como iniciarse en TRY HACK ME – Complete Beginner #1

- TryHackMe 2 Starting Out In Cyber Sec – Comenzando en Ciberseguridad

- TryHackMe 3 Introductory Researching – Introducción a la Investigación

- TryHackMe #4 – Fundamentos de Linux 1 – Linux Fundamentals part 1

- TryHackMe #5 – Fundamentos de Linux 2 – Linux Fundamentals part 2

- TryHackMe #6 – Fundamentos de Linux 3 – Linux Fundamentals part 3

- TryHackMe #7 – Introducción a Redes – Introductory Networking

- TryHackMe #8 – Nmap

Esta sección se enfoca en presentar la plataforma TryHackMe y la industria de la ciberseguridad y viene a reemplazar a la vieja ruta «Complete Beginner» . Una vez que comprendas el concepto de sala virtual en TryHackMe, comenzarás a explorar las diferentes carreras en ciberseguridad para tener una mejor idea de lo que te gustaría hacer. Después de lo cual, aprenderá cómo investigar de manera efectiva para obtener respuestas complejas: la ciberseguridad es un campo muy amplio y comprender cómo encontrar información relevante será extremadamente útil.

Cyber Security 101 – Fundamentos de la ciberseguridad

Desarrollar las habilidades de ciberseguridad necesarias para ingresar a cualquier carrera en la industria. Esta ruta, ideal para principiantes, ofrece una sólida introducción a las diferentes áreas de la seguridad informática. Abarca los conceptos y aplicaciones fundamentales de:

- Redes informáticas y criptografía

- Conceptos básicos de MS Windows, Active Directory y Linux

- Herramientas de seguridad ofensivas y explotación del sistema

- Soluciones y herramientas de seguridad defensiva

- Carreras en ciberseguridad

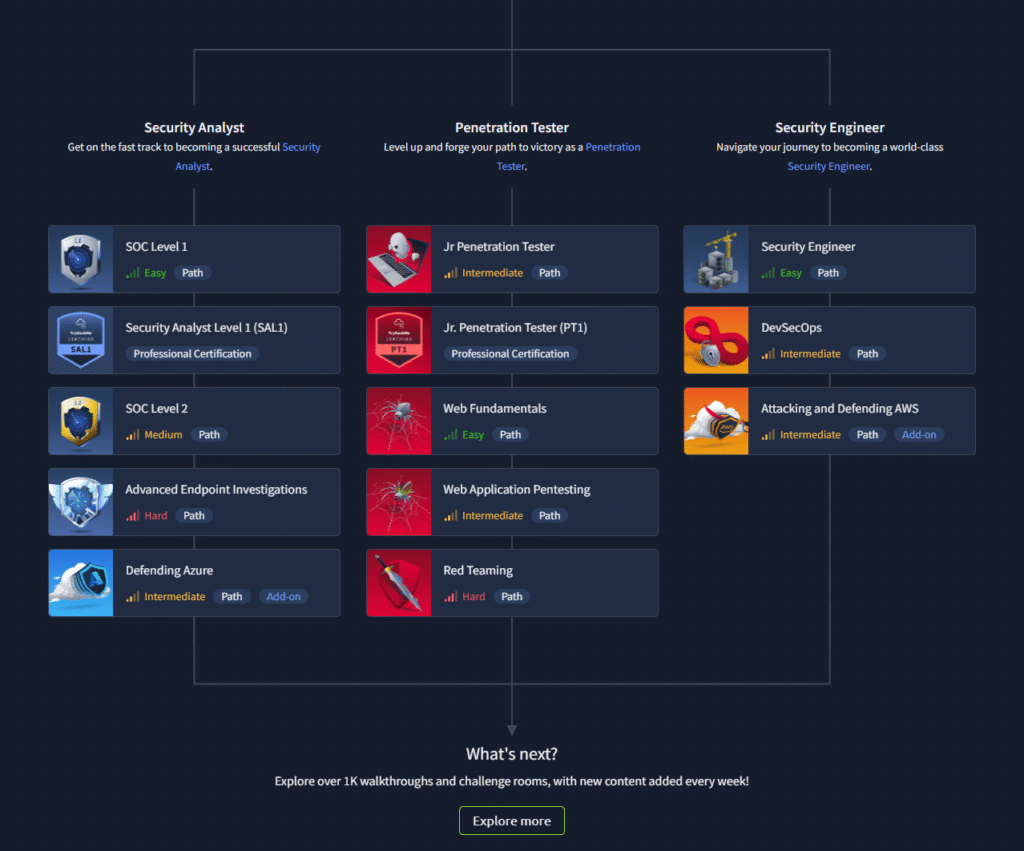

Habilidades profesionales en ciberseguridad

Domina las habilidades específicas necesarias para la carrera que te interesa. ¿No estás seguro de qué carrera es la adecuada? Tienen un test de orientación profesional para descubrirlo.

Luego van a tener que elegir una ruta. Iremos obviamente por la de Penetration Tester. Hay que tener en cuenta que, a veces la información aportada por TMH no es suficiente y toca salir a investigar. Cualquier información puede ser potencialmente útil, puedes usar blogs, Wikipedia o cualquier otra cosa que contenga lo que estás buscando! Los blogs, especialmente, a menudo pueden ser muy valiosos para aprender cuando se trata de seguridad, ya que muchos investigadores de seguridad mantienen un blog. Ahora trae una IA integrada, También existen varias como ChatGPT, que hay días que suman y otros tienen una utilidad bastante discutible.

De todas formas, una vez que hayas completado la sala, es de esperar que ahora hayas establecido la base de una metodología para abordar las preguntas de investigación que encuentres por sí mismo. La gran mayoría de las salas en TryHackMe se pueden resolver simplemente utilizando el conocimiento que se encuentra en Google.

Al final de las traducciones y explicaciones de cómo llegar al resultado veras las respuestas. No te estafes, la idea es que lo puedas resolver vos mismo. Justamente, y como la idea es aprender, voy a complementar estos CTF con información adicional más allá de la aportada por THM y que sea más que un simple whitepaper.

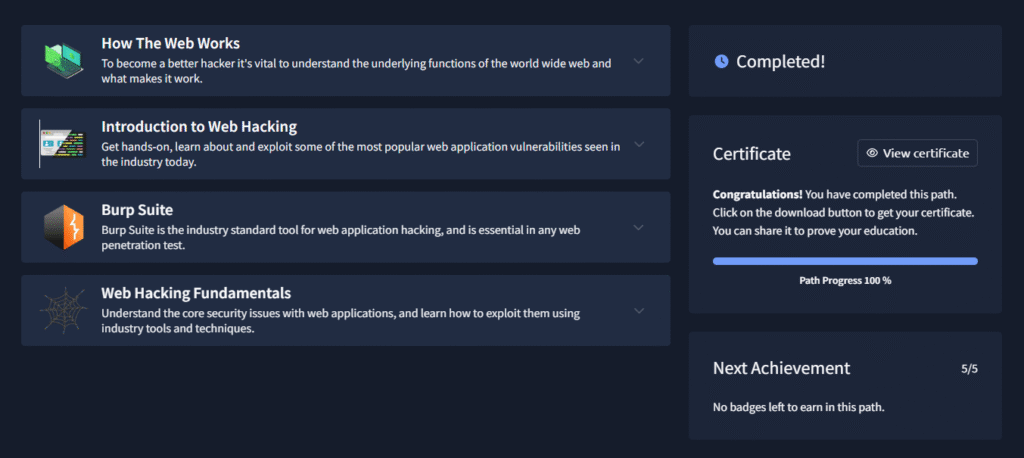

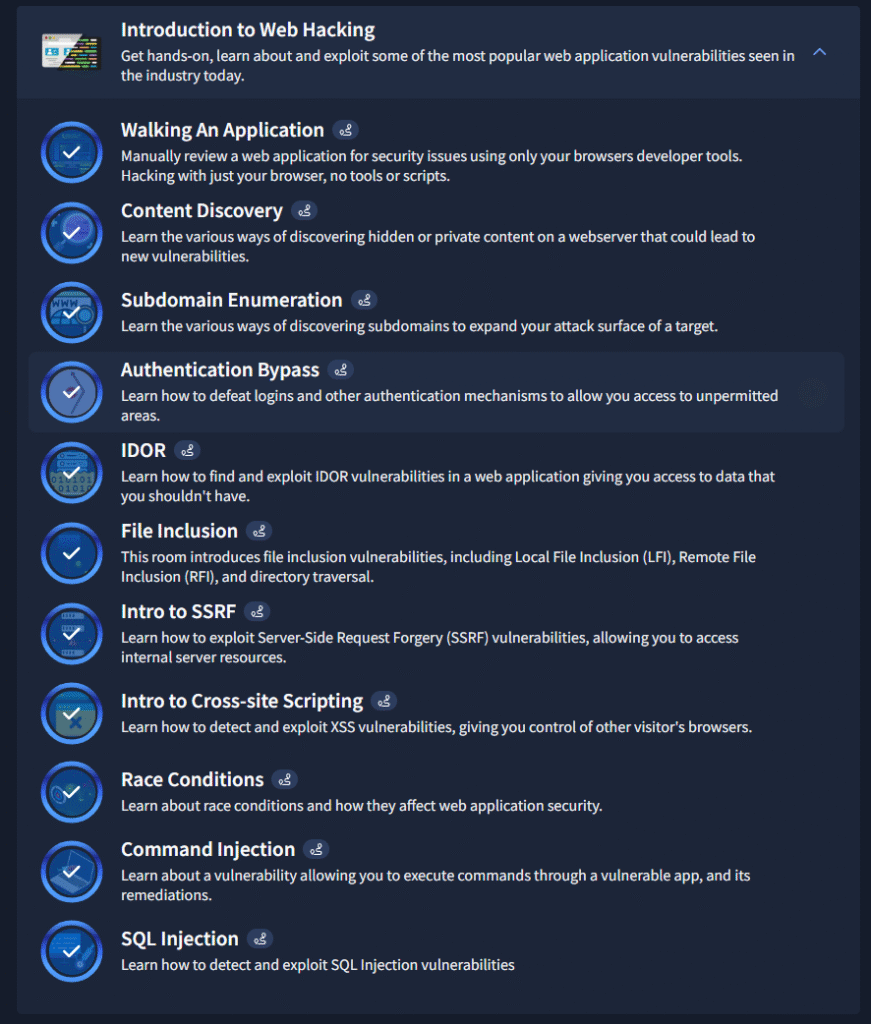

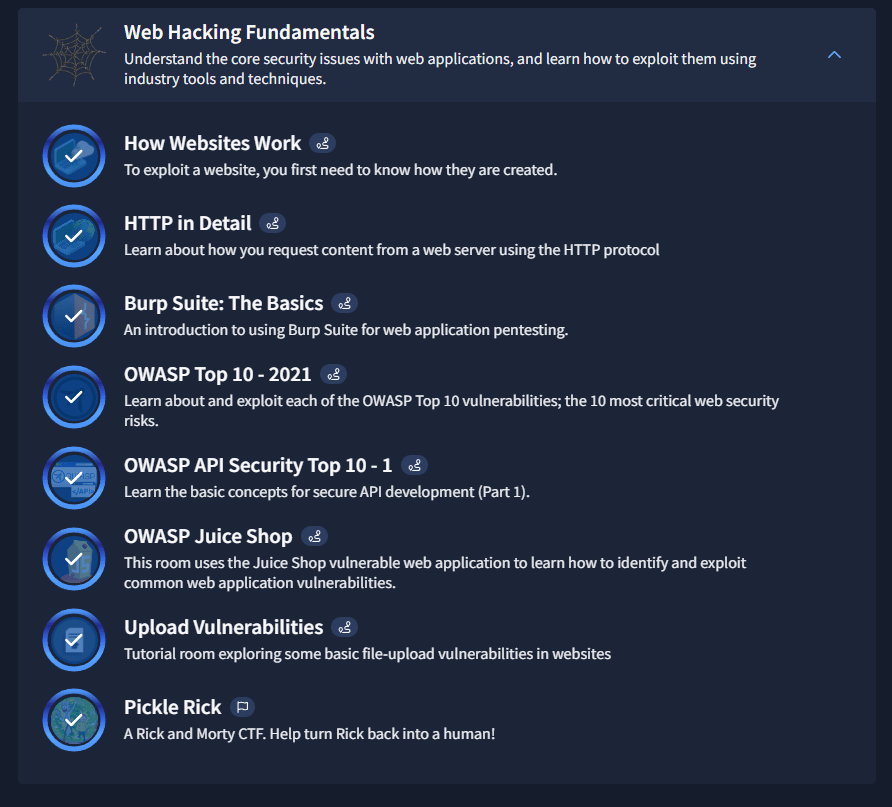

Iniciaremos con Web Fundamentals

En palabras de THM: El objetivo de esta ruta es enseñarte a atacar aplicaciones web. Para atacar y explotar aplicaciones web con éxito, necesitas comprender su funcionamiento.

- La primera sección (Fundamentos Web) te proporcionará todos los conocimientos necesarios.

- La segunda sección (Herramientas de seguridad) se centra en aprender a utilizar las herramientas estándar de la industria para interactuar con sus objetivos.

- La tercera sección (Vulnerabilidades) abarca diversas vulnerabilidades presentes en las aplicaciones web actuales. Esta sección analizará las causas de estas vulnerabilidades y le brindará experiencia práctica sobre cómo explotarlas.

- La sección final (La práctica hace al maestro) te ayudará a aplicar lo que has aprendido en las secciones anteriores.

Después de completar esta ruta, deberías poder:

- Comprender cómo funcionan las aplicaciones web

- Utilizar herramientas estándar de la industria al atacar aplicaciones web

- Explicar y explotar vulnerabilidades comunes de la web

- Aplicar este conocimiento a otros objetivos (ya sea en una entrevista o en una evaluación de seguridad de aplicaciones web profesionales)

Prerrequisitos

Necesitas conocimientos básicos del funcionamiento de las aplicaciones web para completar esta ruta. Si aún no tienes estos prerrequisitos, completa la Ruta de Pre-Seguridad .

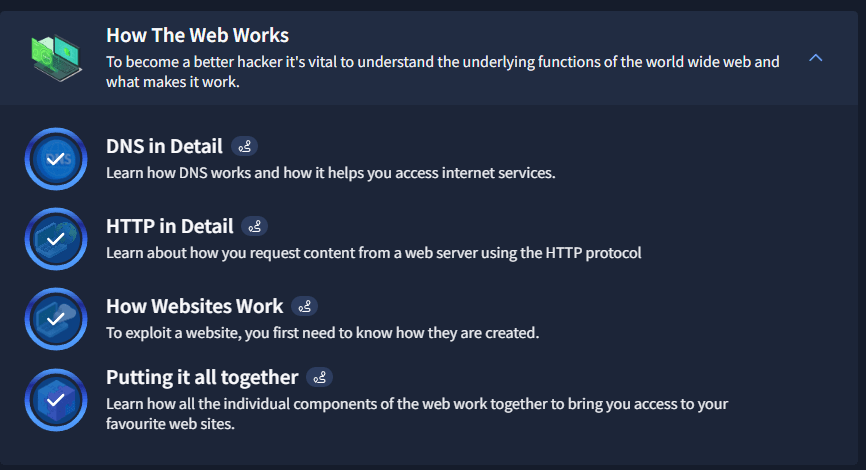

Podemos ver que en cada sección del acordeón tenemos más opciones:

Por supuesto vamos a verlas a todas =). Las iré publicando no según el índice de THM (lo mismo aplica a HTB y los demás labs) sino según avancemos con la metodología de OWSAP. Vamos a ver en este capítulo las primeras 4 máquinas. Y recuerda no te preocupes si no tienes acceso a THM, INE o HTB, fuera de este capítulo y el de OWASP TOP 10, el resto van a tener muchos labs free, que incluso podrás correr de forma local (Sí, hay capítulos dedicados a montar tu propio lab)

Algunos ejercicios son simples y requieren responder preguntas. Otros son más prácticos y dinámicos y requieren hacer alguna tarea, mayormente simple y luego directamente esta más maquinas que deberás hackear. Tengan en cuenta que tanto el contenido como las respuestas son en inglés, pueden traducir el contenido fácilmente. Las respuestas siempre serán en inglés y no son Case Sensitive así que no importa si usan mayúsculas o no

Ok iniciemos y resolvamos juntos esta box…

DNS en detalle

Aprenda cómo funciona el DNS y cómo le ayuda a acceder a los servicios de Internet.

DNS in Detail – How the web works

Objetivos de esta práctica

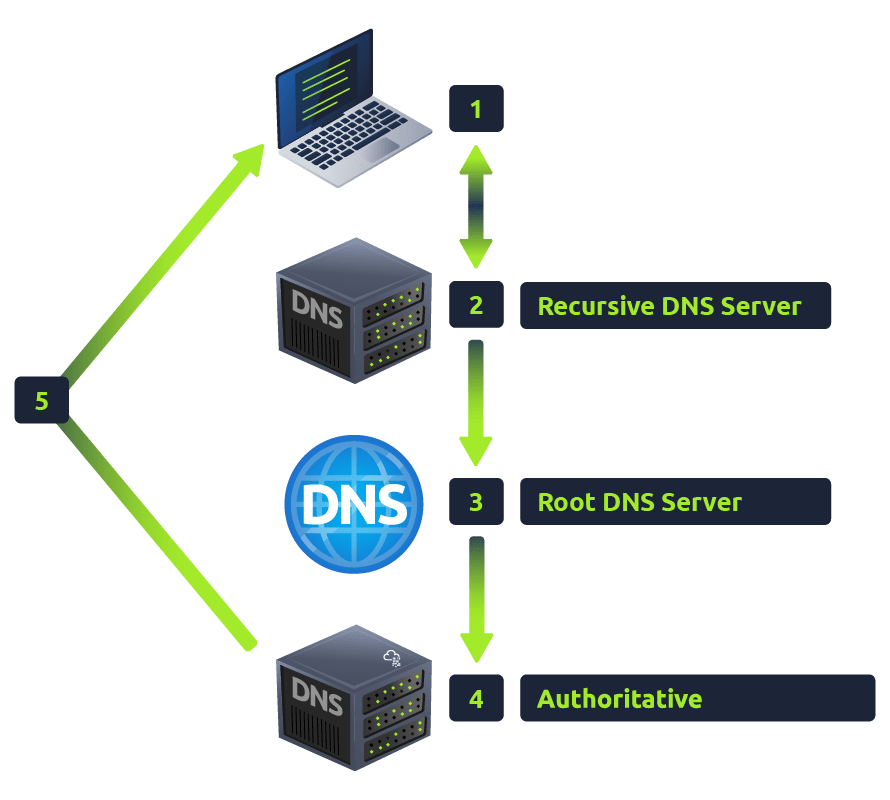

- Entender cómo funciona la resolución DNS (cache local → recursivo → raíz → TLD → autoritativo).

- Conocer los tipos de registro más comunes: A, AAAA, CNAME, MX, TXT.

- Saber usar herramientas de consola (dig, nslookup, host) para consultar registros.

- Interpretar TTL, servidores recursivos y autoritativos.

- Practicar consultas directas a servidores autoritativos, búsquedas inversas y uso de +trace.

- Realizar pequeñas tareas de enumeración DNS (subdominios, zone transfer, etc).

¿Qué es DNS ?

El DNS (Sistema de Nombres de Dominio) nos permite comunicarnos fácilmente con dispositivos en internet sin tener que recordar números complejos. Al igual que cada casa tiene una dirección única para recibir correo electrónico, cada computadora en internet tiene su propia dirección única para comunicarse, llamada dirección IP. Una dirección IP se parece a 104.26.10.229: cuatro conjuntos de dígitos del 0 al 255 separados por un punto. Al visitar un sitio web, no es muy cómodo recordar este complejo conjunto de números, y ahí es donde el DNS puede ser útil. Así que, en lugar de recordar 104.26.10.229, puedes recordar tryhackme.com .

¿Qué significa DNS?

Domain Name System

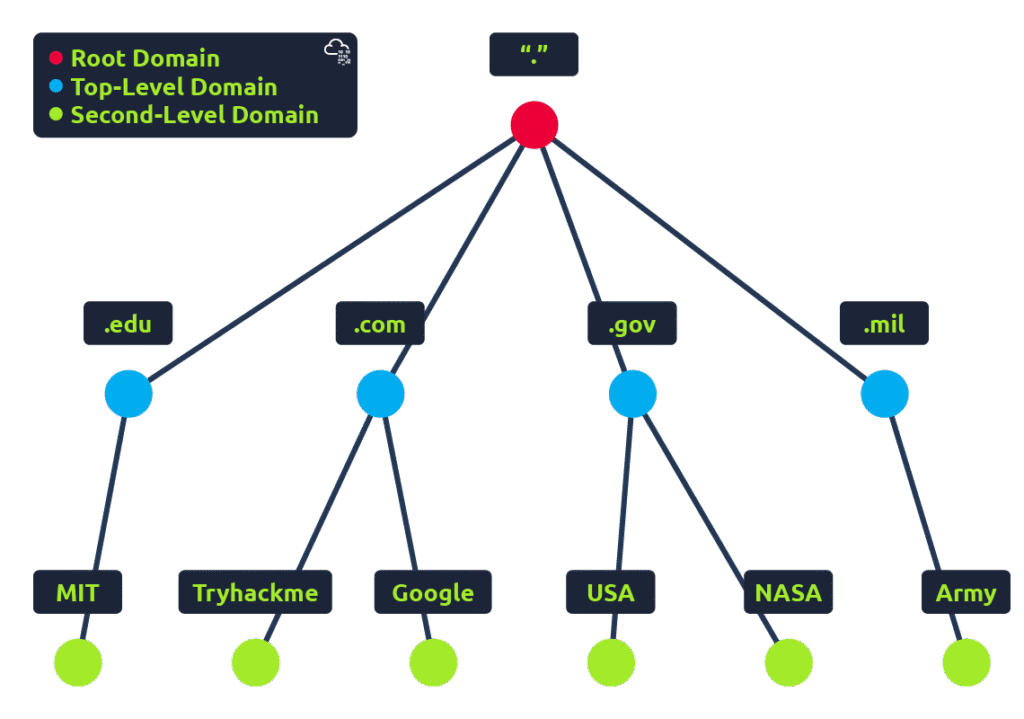

Jerarquía de dominios

La imagen muestra la estructura jerárquica del sistema de nombres de dominio (DNS), explicando cómo se organiza el espacio de nombres de Internet desde la raíz hasta los dominios de segundo nivel.

En la parte superior se encuentra el Root Domain (Dominio raíz), representado con un punto «.» y un círculo rojo. Este nivel es el origen de toda la jerarquía del DNS y sirve como punto de referencia para la resolución de nombres. Aunque no lo vemos al escribir una dirección web, siempre está implícito al final de cada dominio.

TLD (Dominio de nivel superior)

Un TLD es la parte más a la derecha de un nombre de dominio. Por ejemplo, el TLD tryhackme.com es .com . Existen dos tipos de TLD: gTLD (nivel superior genérico) y ccTLD (dominio de nivel superior de código de país). Históricamente, un gTLD se utilizaba para indicar al usuario el propósito del nombre de dominio; por ejemplo, un .com se utilizaba para fines comerciales, .org para una organización, .edu para educación y .gov para el gobierno. Un ccTLD también se utilizaba para fines geográficos; por ejemplo, .ca para sitios ubicados en Canadá, .co.uk para sitios ubicados en el Reino Unido, etc. Debido a esta demanda, existe una afluencia de nuevos gTLD, como .online, .club, .website, .biz y muchos más. Para obtener una lista completa de más de 2000 TLD, haga clic aquí .

Debajo del dominio raíz están los Top-Level Domains (TLD) o dominios de nivel superior, marcados con círculos azules. Algunos ejemplos son .edu, .com, .gov y .mil. Estos TLD dividen Internet en grandes categorías: educación, comercio, gobierno, y militar, respectivamente.

Dominio de segundo nivel

Tomando tryhackme.com como ejemplo, la parte .com es el TLD y tryhackme es el dominio de segundo nivel. Al registrar un nombre de dominio, el dominio de segundo nivel está limitado a 63 caracteres + el TLD y solo puede usar del 0 al 9 y guiones (no puede empezar ni terminar con guiones ni tener guiones consecutivos).

Cada TLD puede tener múltiples Second-Level Domains (SLD) o dominios de segundo nivel, mostrados en verde. Estos son nombres registrados dentro de un TLD específico, como MIT.edu, Google.com, TryHackme.com, USA.gov, NASA.gov y Army.mil. En este nivel, las organizaciones, empresas o instituciones definen su identidad en la red.

Subdominio

Un subdominio se ubica a la izquierda del dominio de segundo nivel y se separa con un punto; por ejemplo, en el nombre admin.tryhackme.com , la parte «admin» es el subdominio. Un nombre de subdominio tiene las mismas restricciones de creación que un dominio de segundo nivel: está limitado a 63 caracteres y solo puede usar del 0 al 9 y guiones (no puede empezar ni terminar con guiones ni tener guiones consecutivos). Puede usar varios subdominios separados por puntos para crear nombres más largos, como jupiter.servers.tryhackme.com . Sin embargo, la longitud debe ser de 253 caracteres o menos. No hay límite para la cantidad de subdominios que puede crear para su nombre de dominio.

En resumen, la jerarquía del DNS va desde el dominio raíz, pasando por los TLD, hasta los dominios de segundo nivel. Esta estructura permite que el sistema de nombres funcione de forma ordenada y distribuida, haciendo posible que cualquier nombre de dominio pueda traducirse correctamente a una dirección IP en Internet.

¿Cuál es la longitud máxima de un subdominio?

63

¿Cuál de los siguientes caracteres no se puede utilizar en un subdominio (3 b _ -)?

_

¿Cuál es la longitud máxima de un nombre de dominio?

253

¿Qué tipo de TLD es .co.uk?

ccTLD

Tipos de registros

Sin embargo, el DNS no es solo para sitios web, y existen múltiples tipos de registros DNS . Repasaremos algunos de los más comunes que probablemente encuentres.

- A: Estos registros se resuelven en direcciones IPv4, por ejemplo 104.26.10.229

- AAAA: Estos registros se resuelven en direcciones IPv6, por ejemplo 2606:4700:20::681a:be5

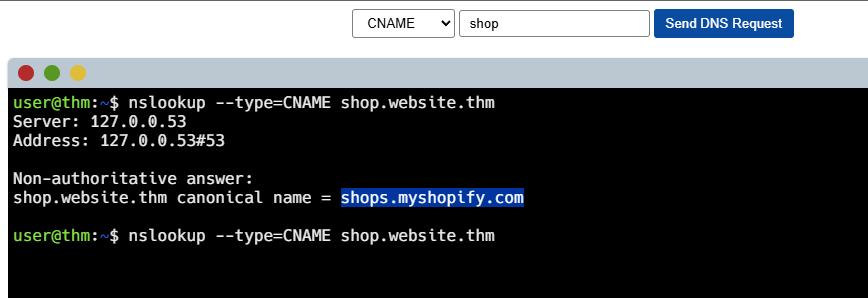

- CNAME: Estos registros se resuelven a otro nombre de dominio; por ejemplo, la tienda online de TryHackMe tiene el subdominio store.tryhackme.com , que devuelve un registro CNAME llamado shops.shopify.com . Se realizaría entonces otra solicitud DNS a shops.shopify.com para obtener la dirección IP.

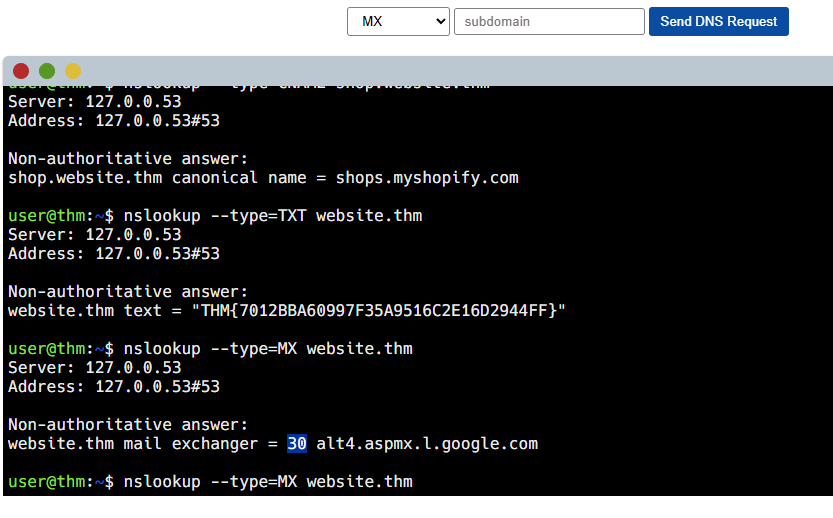

- MX: Estos registros se resuelven en la dirección de los servidores que gestionan el correo electrónico del dominio consultado. Por ejemplo, una respuesta de registro MX para tryhackme.com sería algo como alt1.aspmx.l.google.com . Estos registros también incluyen un indicador de prioridad. Este indica al cliente en qué orden probar los servidores, lo cual es ideal si el servidor principal falla y el correo electrónico debe enviarse a un servidor de respaldo.

- Registro TXT: Los registros TXT son campos de texto libre donde se puede almacenar cualquier dato textual. Tienen múltiples usos, pero algunos comunes son enumerar los servidores autorizados para enviar correos electrónicos en nombre del dominio (esto puede ayudar en la lucha contra el spam y el correo electrónico falsificado). También se pueden usar para verificar la propiedad del nombre de dominio al registrarse en servicios de terceros.

¿Qué tipo de registro se utilizaría para indicar dónde enviar el correo electrónico?

MX

¿Qué tipo de registro maneja direcciones IPv6?

AAAA

¿Qué sucede cuando realizas una solicitud DNS ?

- Cuando solicita un nombre de dominio, su computadora primero verifica su caché local para ver si ya ha buscado la dirección recientemente; si no, se realizará una solicitud a su servidor DNS recursivo.

- Su proveedor de servicios de internet (ISP) suele proporcionarle un servidor DNS recursivo (Lo cual recomiendo ampliamente sobre todo para saltear algunos bloqueos que puede hacer tu ISP) , pero también puede elegir el suyo propio. Este servidor también tiene una caché local con los nombres de dominio buscados recientemente. Si se encuentra un resultado localmente, este se envía a su ordenador y su solicitud termina aquí (esto es común en servicios populares y muy solicitados como Google, Facebook y Twitter). Si no se encuentra la solicitud localmente, se inicia un proceso para encontrar la respuesta correcta, comenzando por los servidores DNS raíz de internet .

- Los servidores raíz actúan como la columna vertebral del DNS en internet; su función es redirigir al usuario al servidor de dominio de nivel superior correcto, según su solicitud. Si, por ejemplo, solicita www.tryhackme.com , el servidor raíz reconocerá el dominio de nivel superior .com y lo redirigirá al servidor TLD correcto que gestiona las direcciones .com.

- El servidor TLD guarda los registros que indican dónde encontrar el servidor autoritativo para responder a la solicitud DNS . El servidor autoritativo también se conoce como el servidor de nombres del dominio. Por ejemplo, el servidor de nombres para tryhackme.com es kip.ns.cloudflare.com y uma.ns.cloudflare.com . A menudo, encontrarás varios servidores de nombres para un nombre de dominio que actúan como respaldo en caso de que uno falle.

- Un servidor DNS autoritativo es el servidor responsable de almacenar los registros DNS de un nombre de dominio específico y donde se realizan las actualizaciones de dichos registros. Según el tipo de registro, este se envía de vuelta al servidor DNS recursivo , donde se almacena en caché una copia local para futuras solicitudes y se retransmite al cliente original que realizó la solicitud. Todos los registros DNS tienen un valor TTL (tiempo de vida). Este valor es un número expresado en segundos durante el cual la respuesta debe guardarse localmente hasta que se vuelva a consultar. El almacenamiento en caché evita tener que realizar una solicitud DNS cada vez que se comunica con un servidor.

¿Qué campo especifica durante cuánto tiempo se debe almacenar en caché un registro DNS?

TTL

¿Qué tipo de servidor DNS suele proporcionar su ISP?

Recursive

¿Qué tipo de servidor almacena todos los registros de un dominio?

Authoritative

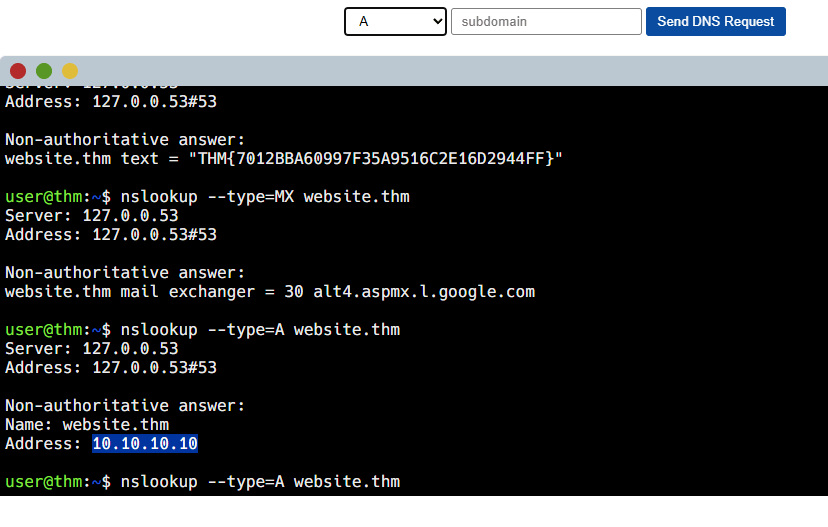

Práctico

Usando el sitio web de la derecha, podemos crear solicitudes para realizar consultas DNS y ver los resultados. El sitio web también te mostrará el comando que debes ejecutar en tu computadora si deseas realizar las solicitudes tú mismo.

¿Cuál es el CNAME de shop.website.thm?

shops.myshopify.com

¿Cuál es el valor del registro TXT de website.thm?

THM{7012BBA60997F35A9516C2E16D2944FF}

Y sí, en estos registros pueden escribir lo que quieran

¿Cuál es el valor de prioridad numérica del registro MX?

30

¿Cuál es la dirección IP del registro A de www.website.thm?

10.10.10.10

Respuestas del lab (comprobadas)

- CNAME de shop.website.thm: shops.myshopify.com

- Valor del registro TXT de website.thm: THM{7012BBA60997F35A9516C2E16D2944FF}

- Valor de prioridad numérica del registro MX: 30

- Dirección IP del registro A de www.website.thm: 10.10.10.10

Últimos consejos para la sala TryHackMe

- Lee la teoría en este artículo o en la sala y luego reproduce los pasos con dig en tu máquina. Practicar los comandos repetidas veces ayuda a memorizarlos.

- Usa la consola integrada de la sala si te falta conectividad a .thm.

- Anota los comandos más útiles en un fichero cheatsheet.txt para tenerlos siempre a mano.

- Cuando avances a ataques más prácticos (SSRF, zone transfers), hazlo solo en entornos autorizados (labs, VMs propias).

Fuera del laboratorio

Ahora abre tu consola en Linux y veamos cómo es esto en el mundo real:

dig — herramienta más versátil.

- Consulta A (IPv4): dig A www.website.thm

- Obtener solo la respuesta corta: dig +short www.website.thm

- Consultar un tipo específico, p. ej. TXT: dig TXT website.thm +short

- Ver trazo desde raíz hasta autoritativo (+trace muestra todo el recorrido): dig +trace www.website.thm

- Preguntar a un servidor DNS concreto (útil para hablar con autoritativos): dig @8.8.8.8 A www.website.thm

- Hacer AXFR (zone transfer — suele estar bloqueado; prueba contra servidor autoritativo): dig AXFR website.thm @ns1.website.thm

host — rápido para resoluciones simples:

host -t mx website.thm

host -t cname shop.website.thm

nslookup — modo interactivo o directo:

nslookup -type=TXT website.thm

nslookup

> server 8.8.8.8

> set type=mx

> website.thm

whois — info del dominio (registrante, TLD, servidores de nombre).

whois tryhackme.com

Cómo responder las preguntas del lab (en la realidad)

1) ¿Cuál es el CNAME de shop.website.thm?

Qué significa: un CNAME apunta un nombre de host a otro nombre (alias).

dig CNAME shop.website.thm +short

o

host -t CNAME shop.website.thm

Interpretación: la salida mostrará el dominio al que apunta (ej.: shops.myshopify.com).

2) ¿Cuál es el valor del registro TXT de website.thm?

Los TXT pueden contener mensajes arbitrarios (SPF, verificación, etc.). En THM los usan para colocar flags.

dig TXT website.thm +short

Interpretación: devuelve un string; en el lab suele ser THM{…}.

3) ¿Cuál es el valor de prioridad numérica del registro MX?

MX devuelve servidores de correo con prioridad (menor = mayor preferencia).

dig MX website.thm +short

o

host -t mx website.thm

Interpretación: verás líneas tipo 30 mail.example.com. → el número 30 es la prioridad.

4) ¿Cuál es la dirección IP del registro A de www.website.thm?

A → dirección IPv4.

dig A www.website.thm +short

Interpretación: salida ejemplo 10.10.10.10.

Ejemplos concretos replicables (copiar/pegar)

CNAME

dig CNAME shop.website.thm +short

shops.myshopify.com

TXT

dig TXT website.thm +short

«THM{7012BBA60997F35A9516C2E16D2944FF}»

MX

dig MX website.thm +short

30 mail.website.thm.

A record (www)

dig A www.website.thm +short

10.10.10.10

Nota: en el laboratorio de THM los nombres website.thm y shop.website.thm son ejemplos/objetivos de la sala — ejecuta las consultas desde tu máquina o desde el navegador/ejecutor DNS que ofrece la sala si tu entorno no resuelve .thm localmente.

Interpretación adicional y buenas prácticas

TTL: cuando ves la respuesta completa (dig sin +short), verás TTL en segundos. El TTL alto → la respuesta permanece en caché más tiempo. TTL corto (p. ej. 300) significa cambios más rápidos pero mayor carga DNS.

Recursive vs Authoritative:

- Servidor recursivo (tu ISP o 8.8.8.8) puede responder desde su caché o consultar por ti.

- Servidor autoritativo es el que realmente almacena los registros de website.thm. dig +trace te muestra qué servidores son autoritativos.

dig +trace: excelente para ver todo el camino: raíz → TLD → autoritativo. Úsalo para entender cómo se resolvió el nombre.

dig @<authoritative>: cuando quieras validar datos directamente en el servidor autoritativo (p. ej. probar AXFR o ver registros que no estén cacheados).

AXFR (zone transfer): si el servidor autoritativo está mal configurado y permite AXFR, podrías descargar la zona completa. Hoy es rara la configuración vulnerable, pero siempre vale la pena probar en entornos de prueba:

dig AXFR website.thm @ns1.website.thm

Enumeración DNS extra (útil en pentesting)

Subdomain brute force: gobuster dns -d domain.tld -w subdomains.txt -t 50

Enumeración con dnsrecon: dnsrecon -d website.thm -t std

Uso de amass para enumeración extensa: amass enum -d website.thm

Buscar registros SRV, TXT, SPF:

dig SRV _sip._tcp.website.thm +short

dig TXT website.thm +short

Comprobar metadata cloud (SSRF/SSRF testing): algunos labs te pedirán usar la funcionalidad servidor para intentar acceder a 169.254.169.254 (metadata) — es más avanzado y requiere autorización.

Defensas y recomendaciones (qué deben hacer los administradores)

- No permitir zone transfers a cualquier host — limitar AXFR a IPs autorizadas.

- Usar DNSSEC donde sea posible para evitar spoofing de respuestas.

- Mantener registros MX, SPF, DKIM, DMARC correctamente configurados para mitigar suplantación de correo.

- Configurar TTL de forma balanceada: valores demasiado altos dificultan cambios de emergencia; demasiado bajos generan más consultas.

- Monitorizar logs DNS y detectar cambios sospechosos (p. ej. subdominios nuevos).

- No publicar TXT con datos sensibles (en labs se usan para flags).

Ejercicios extra (para practicar)

- Ejecuta dig +trace website.thm y anota cada salto (root → TLD → autoritativo).

- Pregúntale al autoritativo por el registro SOA:

dig SOA website.thm +short - Intenta una búsqueda inversa con la IP obtenida del A:

dig -x 10.10.10.10 +short - Usa host -a website.thm para ver múltiples tipos de registros a la vez.

- Intenta enumerar subdominios con gobuster o amass y compara resultados.

10 Preguntas teóricas basadas en el artículo/lab

- ¿Qué función cumple el DNS en Internet?

- ¿Qué representa el dominio raíz (root domain) en la jerarquía DNS?

- ¿Cuál es la diferencia entre un gTLD y un ccTLD?

- ¿Qué es un dominio de segundo nivel y cómo se compone?

- ¿Qué es un subdominio y cuáles son sus restricciones de longitud y caracteres?

- ¿Cuál es la longitud máxima permitida de un nombre de dominio completo?

- ¿Qué tipo de registro DNS se usa para direcciones IPv6?

- ¿Para qué sirve el registro MX y qué indica su valor numérico?

- ¿Cuál es el rol de un servidor DNS recursivo frente a una consulta?

- ¿Qué es el TTL en un registro DNS y por qué es importante?

10 Ejercicios prácticos o de razonamiento

- Completa: El servidor que almacena todos los registros de un dominio se llama __________.

- Dado el dominio admin.store.example.com, identifica:

- Subdominio:

- Dominio de segundo nivel:

- TLD:

- Elige el registro correcto para cada descripción:

- Se usa para direcciones IPv4 →

- Para direcciones IPv6 →

- Para redireccionar a otro nombre de dominio →

- Para definir servidores de correo →

- ¿Qué comando de Linux utilizarías para consultar los registros DNS de un dominio? (por ejemplo, A, MX, TXT)

- Si tu servidor DNS no tiene en caché una dirección, ¿cuál es el flujo de resolución DNS que sigue hasta encontrarla?

- Describe con tus palabras qué haría el registro CNAME de store.example.com si apunta a shops.myshopify.com.

- ¿Por qué el valor TTL de un registro DNS no debería ser ni demasiado corto ni demasiado largo?

- Si tienes el siguiente registro:

MX 10 mail1.ejemplo.com y MX 20 mail2.ejemplo.com, ¿qué significa ese orden? - ¿Por qué es peligroso publicar información sensible en los registros TXT?

- Si se hace una consulta DNS para un sitio muy popular como google.com, ¿en qué etapa probablemente se resuelva sin llegar al servidor autoritativo?

Respuestas detalladas a las 10 preguntas teóricas

- DNS (Domain Name System) permite traducir nombres de dominio legibles (como laprovittera.com) a direcciones IP (como 204.26.110.19), facilitando así la navegación por Internet sin tener que recordar números.

- El dominio raíz (root domain) es el punto más alto en la jerarquía DNS. Se representa con un punto “.” al final de los dominios, aunque normalmente no se muestra.

- Un gTLD es un dominio de nivel superior genérico (como .com, .org), mientras que un ccTLD es un dominio de código de país (como .es, .ar .uy).

- Un dominio de segundo nivel está justo debajo del TLD. Por ejemplo, enlaprovittera.com, “laprovittera” es el dominio de segundo nivel. Es el nombre que uno registra dentro de un TLD.

- Un subdominio se ubica a la izquierda del dominio de segundo nivel. Por ejemplo, en carlos.laprovittera.com, “carlos” es el subdominio. Puede tener hasta 63 caracteres, sin guiones al inicio/final ni consecutivos, y solo puede incluir letras, números y guiones.

- La longitud máxima total de un nombre de dominio es 253 caracteres.

- El tipo de registro DNS para direcciones IPv6 es el registro AAAA.

- El registro MX (Mail Exchange) indica los servidores que gestionan el correo electrónico del dominio. Su valor numérico indica la prioridad: cuanto menor el número, mayor prioridad.

- Un servidor DNS recursivo es el que consulta en tu nombre a otros servidores DNS si no tiene la respuesta en caché. Lo suele proveer tu ISP o puedes usar uno público.

- El TTL (Time To Live) es el tiempo en segundos que un registro DNS debe mantenerse en caché antes de volver a consultarse. Mejora el rendimiento al evitar consultas repetidas innecesarias.

Respuestas detalladas a los 10 ejercicios

- Authoritative

Es el servidor que guarda los registros originales de un dominio y responde consultas con datos definitivos.

- Dado admin.store.example.com:

- Subdominio: admin.store

- Dominio de segundo nivel: example

- TLD: .com

- Asociaciones:

- IPv4 → A

- IPv6 → AAAA

- Redirigir dominio → CNAME

- Correo electrónico → MX

- Comando de Linux para consultar registros DNS:

- dig example.com

- dig example.com MX

- dig example.com TXT

- nslookup también funciona.

- Flujo de resolución DNS:

- Se busca en la caché local.

- Si no está, se consulta el servidor recursivo del ISP.

- Si aún no hay respuesta, se consulta al servidor raíz → que responde con el servidor TLD → que a su vez dirige al servidor autoritativo, que devuelve el registro correspondiente.

- Si store.example.com es un CNAME que apunta a shops.myshopify.com, quiere decir que delegará la resolución DNS a ese dominio, por lo tanto, se hará otra consulta para obtener la IP desde shops.myshopify.com.

- Un TTL demasiado corto puede generar demasiadas consultas (más tráfico y carga en los servidores). Uno demasiado largo puede hacer que se mantenga en caché información obsoleta (por ejemplo, si el registro cambia).

- En MX 10 mail1 y MX 20 mail2, el correo se enviará primero a mail1, y si falla, a mail2. El número más bajo indica mayor prioridad.

- Los registros TXT pueden ser visibles públicamente mediante consultas simples (dig, nslookup), por lo que poner claves o datos confidenciales ahí puede exponerlos a cualquiera.

- Para sitios como google.com, es muy probable que el registro ya esté en la caché local del cliente o del DNS recursivo del ISP, y no se consulte al servidor autoritativo porque se evita para mejorar velocidad.

Empezando a leer te agradezco mucho la formación gratis que facilitas. Realmente para el que no lo tiene claro como yo. Si, claro quiero aprender y tener una formación y posiblemente estar certificado pero todavía es muy pronto para saber si voy a seguir con el curso, trabajando, con familia y encima abuelos de 90años que tengo que cuidar.

Puede ser parte de mi futuro y me imagino qestos cursos certificaciones tendrán un coste importante. Vamos a ir aclarando ideas y conceptos y ya veremos.

Tengo claro que clientes consigo siendo profesional y llevo con ordenadores como usuario y un poquito más avanzado muchos años, muchos. No me asustan las IP o las DNS porque me suenan de cambiarlas p.e. Vamos viendo, gracias por la información.

Viendo la imposibilidad inmediata de instalar Linux e instalar win10 LTS que es con el que me quedo, interpreto ya leída toda la pag que tiene mucha mucha miga ya que tardo en asimilar los términos de los que habla. Hay que trabajarla mucho. Que no es una queja. Es un hecho para mí rango de conocimiento.

Iré viendo la siguiente y trabajando con esta. Entiendo que al principio las dudas son muchas y que según vaya avanzando será peor. Casi como si me hablan en chino. Es complicado aquello que no se entiende, así que a echarle horas. Creo que es un muy buen curso. Gracias.